Tutorial: Membuat VM manajemen untuk mengonfigurasi dan mengelola domain terkelola Microsoft Entra Domain Services

Microsoft Entra Domain Services menyediakan layanan domain terkelola seperti gabungan domain, kebijakan grup, LDAP, dan autentikasi Kerberos/NTLM yang sepenuhnya kompatibel dengan Windows Server Active Directory. Anda mengelola domain terkelola ini menggunakan Alat Administrasi Server Jarak Jauh (Remote Server Administration Tools/RSAT) yang sama seperti domain Layanan Domain Direktori Aktif lokal. Karena Layanan Domain adalah layanan terkelola, ada beberapa tugas administratif yang tidak dapat Anda lakukan, seperti menggunakan protokol desktop jarak jauh (RDP) untuk menyambungkan ke pengontrol domain.

Tutorial ini menunjukkan kepada Anda cara mengonfigurasi VM Windows Server di Azure dan menginstal alat yang diperlukan untuk mengelola domain terkelola Domain Services.

Dalam tutorial ini, Anda akan mempelajari cara:

- Memahami tugas administratif yang tersedia di domain terkelola

- Menginstal alat administratif Active Directory pada VM Windows Server

- Menggunakan Pusat Administratif Active Directory untuk melakukan tugas umum

Jika Anda tidak memiliki langganan Azure, buat sebuah akun sebelum Anda memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya dan hak istimewa berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal atau direktori khusus cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau kaitkan langganan Azure dengan akun Anda.

- Domain terkelola Microsoft Entra Domain Services diaktifkan dan dikonfigurasi di penyewa Microsoft Entra Anda.

- Jika diperlukan, lihat tutorial pertama untuk membuat dan mengonfigurasi domain terkelola Microsoft Entra Domain Services.

- VM Windows Server yang digabung ke domain terkelola.

- Jika diperlukan, lihat tutorial sebelumnya untuk membuat VM Windows Server dan gabungkan dengan domain terkelola.

- Akun pengguna yang merupakan anggota grup administrator Microsoft Entra DC di penyewa Microsoft Entra Anda.

- Host Azure Bastion yang disebarkan di jaringan virtual Layanan Domain Anda.

- Jika diperlukan, buat host Azure Bastion.

Masuk ke pusat admin Microsoft Entra

Dalam tutorial ini, Anda membuat dan mengonfigurasi VM manajemen menggunakan pusat admin Microsoft Entra. Untuk memulai, pertama-tama masuk ke pusat admin Microsoft Entra.

Tugas administratif yang tersedia di Layanan Domain

Layanan Domain menyediakan domain terkelola untuk digunakan pengguna, aplikasi, dan layanan Anda. Pendekatan ini mengubah beberapa tugas manajemen yang tersedia yang dapat Anda lakukan, dan hak istimewa apa yang Anda miliki dalam domain terkelola. Tugas dan izin ini mungkin berbeda dari apa yang Anda alami dengan lingkungan Layanan Domain Direktori Aktif lokal reguler. Anda juga tidak dapat tersambung ke pengontrol domain pada domain terkelola menggunakan Desktop Jarak Jauh.

Tugas administratif yang bisa Anda lakukan pada domain terkelola

Anggota grup Administrator AAD DC diberikan hak istimewa pada domain terkelola yang memungkinkan mereka melakukan tugas seperti:

- Mengonfigurasi objek kebijakan grup bawaan (GPO) untuk Komputer AADDC dan kontainer Pengguna AADDC di domain terkelola.

- Mengelola DNS pada domain terkelola.

- Membuat dan mengelola unit organisasi kustom (OUs) pada domain terkelola.

- Mendapatkan akses administratif ke komputer yang bergabung ke domain terkelola.

Hak istimewa administratif yang tidak Anda miliki pada domain terkelola

Domain terkelola dikunci, sehingga Anda tidak memiliki hak istimewa untuk melakukan tugas administratif tertentu pada domain. Beberapa contoh berikut adalah tugas yang tidak bisa Anda lakukan:

- Memperluas skema domain yang dikelola.

- Menyambungkan ke pengendali domain untuk domain terkelola menggunakan Remote Desktop.

- Menambahkan pengendali domain ke domain terkelola.

- Anda tidak memiliki hak istimewa Administrator Domain atau Administrator Enterprise untuk domain terkelola.

Masuk ke VM Windows Server

Dalam tutorial sebelumnya, VM Windows Server dibuat dan bergabung ke domain terkelola. Gunakan VM itu untuk menginstal alat manajemen. Jika diperlukan, ikuti langkah-langkah dalam tutorial untuk membuat dan bergabung dengan VM Windows Server ke domain terkelola.

Catatan

Dalam tutorial ini, Anda menggunakan VM Windows Server di Azure yang bergabung ke domain terkelola. Anda juga bisa menggunakan klien Windows, seperti Windows 10, yang bergabung ke domain terkelola.

Untuk informasi selengkapnya tentang cara menginstal alat administratif pada klien Windows, lihat menginstal Alat Administrasi Server Jarak Jauh (RSAT)

Untuk memulai, sambungkan ke VM Windows Server sebagai berikut:

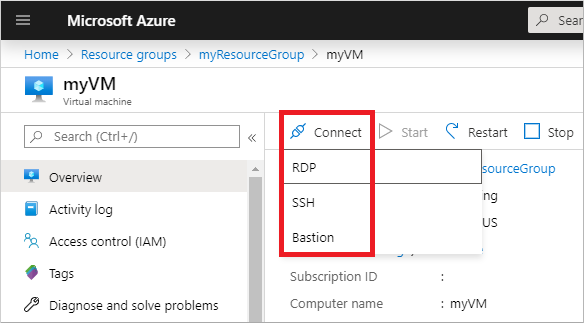

Di pusat admin Microsoft Entra, pilih Grup sumber daya di sisi kiri. Pilih grup sumber daya tempat VM Anda dibuat, seperti myResourceGroup, lalu pilih VM, seperti myVM.

Di panel Gambaran Umum untuk VM Anda, pilih Sambungkan, lalu Bastion.

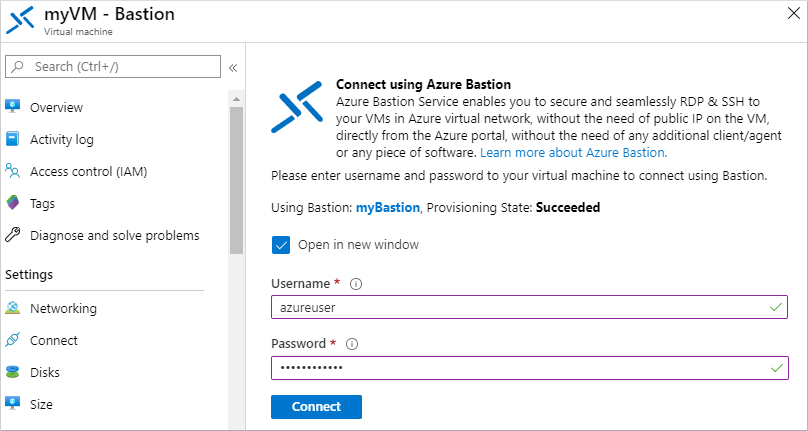

Masukkan kredensial untuk VM Anda, lalu pilih Sambungkan.

Jika diperlukan, izinkan browser web Anda membuka pop-up agar koneksi Bastion ditampilkan. Dibutuhkan beberapa detik untuk membuat koneksi ke VM Anda.

Instal alat administratif Direktori Aktif

Anda menggunakan alat administratif yang sama di domain terkelola sebagai lingkungan AD DS lokal, seperti Pusat Administratif Direktori Aktif (ADAC) atau AD PowerShell. Alat-alat ini dapat diinstal sebagai bagian dari fitur Alat Administrasi Server Jarak Jauh (RSAT) pada Windows Server dan komputer klien. Anggota grup Administrator AAD DC kemudian dapat mengelola domain terkelola dari jarak jauh menggunakan alat administratif AD ini dari komputer yang bergabung ke domain terkelola.

Untuk menginstal alat Administrasi Direktori Aktif pada VM yang bergabung dengan domain, selesaikan langkah-langkah berikut ini:

Jika Manajer Server tidak terbuka secara default saat Anda masuk ke VM, pilih menu Mulai, lalu pilih Manajer Server.

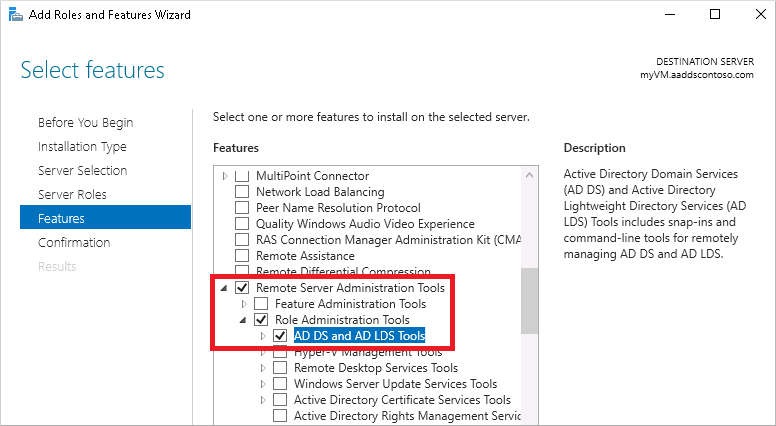

Di panel Dasbor jendela Manajer Server, pilih Tambahkan Peran dan Fitur.

Pada halaman Sebelum Anda Memulai di Wizard Tambahkan Peran dan Fitur, pilih Berikutnya.

Untuk Jenis Penginstalan, biarkan opsi Penginstalan berbasis peran atau berbasis fitur tetap dicentang dan pilih Berikutnya.

Pada halaman Pemilihan Server, pilih VM saat ini dari kluster server, seperti myvm.aaddscontoso.com, lalu pilih Berikutnya.

Pada halaman Peran Server, klik Berikutnya.

Pada halaman Fitur, perluas simpul Alat Administrasi Server Jarak Jauh, lalu perluas simpul Alat Administrasi Peran.

Pilih fitur Alat AD DS dan AD LDS dari daftar alat administrasi peran, lalu pilih Berikutnya.

Pada halaman Konfirmasi, pilih Instal. Mungkin perlu satu atau dua menit untuk menginstal alat administratif.

Saat penginstalan fitur selesai, pilih Tutup untuk keluar dari wizard Tambahkan Peran dan Fitur.

Gunakan alat administratif Direktori Aktif

Dengan alat administratif yang diinstal, mari kita lihat cara menggunakannya untuk mengelola domain terkelola. Pastikan Anda telah masuk ke VM dengan akun pengguna yang merupakan anggota grup Administrator AAD DC.

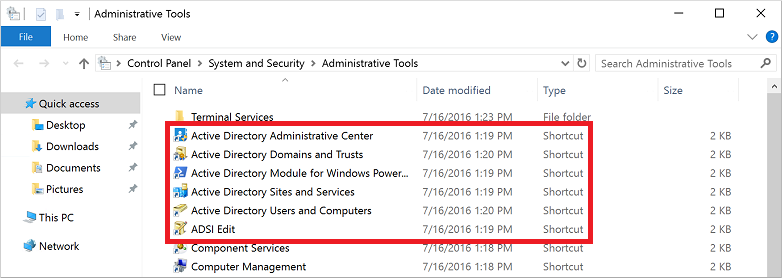

Dari menu Mulai, pilih Alat Administratif Windows. Alat administratif AD yang terinstal di langkah sebelumnya dicantumkan.

Pilih Pusat Administratif Direktori Aktif.

Untuk menjelajahi domain terkelola, pilih nama domain di panel kiri, seperti aaddscontoso. Dua kontainer bernama Komputer AADDC dan Pengguna AADDC berada di bagian atas daftar.

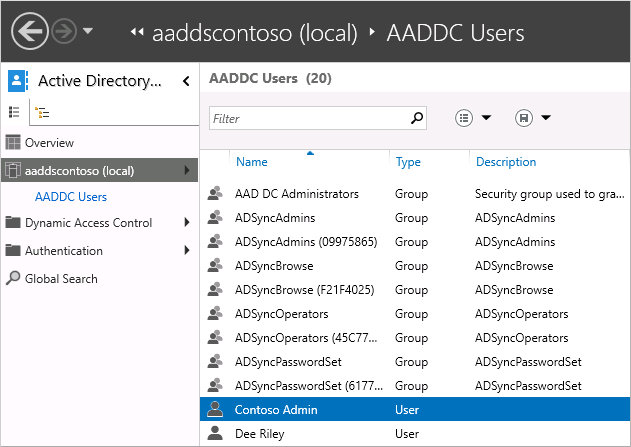

Untuk melihat pengguna dan grup yang termasuk dalam domain terkelola, pilih wadah Pengguna AADDC. Akun pengguna dan grup dari penyewa Microsoft Entra Anda tercantum dalam kontainer ini.

Dalam contoh output berikut, akun pengguna bernama Admin Contoso dan grup untuk Administrator AAD DC diperlihatkan dalam kontainer ini.

Untuk melihat komputer yang tergabung ke domain terkelola, pilih kontainer Komputer AADDC. Entri untuk komputer virtual saat ini, seperti myVM, terdaftar. Akun komputer untuk semua perangkat yang bergabung ke domain terkelola disimpan dalam kontainer Komputer AADDC ini.

Tindakan Pusat Administratif Direktori Aktif umum seperti mereset kata sandi akun pengguna atau mengelola keanggotaan grup tersedia. Tindakan ini hanya berfungsi untuk pengguna dan grup yang dibuat langsung di domain terkelola. Informasi identitas hanya disinkronkan dari ID Microsoft Entra ke Layanan Domain. Tidak ada tulis balik dari Layanan Domain ke ID Microsoft Entra. Anda tidak dapat mengubah kata sandi atau keanggotaan grup terkelola untuk pengguna yang disinkronkan dari ID Microsoft Entra dan meminta perubahan tersebut disinkronkan kembali.

Anda juga dapat menggunakan Modul Direktori Aktif untuk Windows PowerShell, yang diinstal sebagai bagian dari alat administratif, untuk mengelola tindakan umum di domain terkelola Anda.

Langkah berikutnya

Dalam tutorial ini, Anda mempelajari cara:

- Memahami tugas administratif yang tersedia di domain terkelola

- Menginstal alat administratif Active Directory pada VM Windows Server

- Menggunakan Pusat Administratif Active Directory untuk melakukan tugas umum

Untuk berinteraksi dengan domain terkelola dengan aman dari aplikasi lain, aktifkan Protokol Akses Direktori Ringan (LDAPS) yang aman.