Menerbitkan Desktop Jarak Jauh dengan proksi aplikasi Microsoft Entra

Layanan Desktop Jarak Jauh dan proksi aplikasi Microsoft Entra bekerja sama untuk meningkatkan produktivitas pekerja yang jauh dari jaringan perusahaan.

Audiens yang dimaksudkan untuk artikel ini adalah:

- Pelanggan proksi aplikasi saat ini yang ingin menawarkan lebih banyak aplikasi kepada pengguna akhir mereka dengan menerbitkan aplikasi lokal melalui Layanan Desktop Jarak Jauh.

- Pelanggan Layanan Desktop Jauh saat ini yang ingin mengurangi permukaan serangan penyebaran mereka dengan menggunakan proksi aplikasi Microsoft Entra. Skenario ini memberikan seperangkat verifikasi dua langkah dan kontrol Akses Bersyarat ke RDS.

Bagaimana proksi aplikasi cocok dalam penyebaran RDS standar

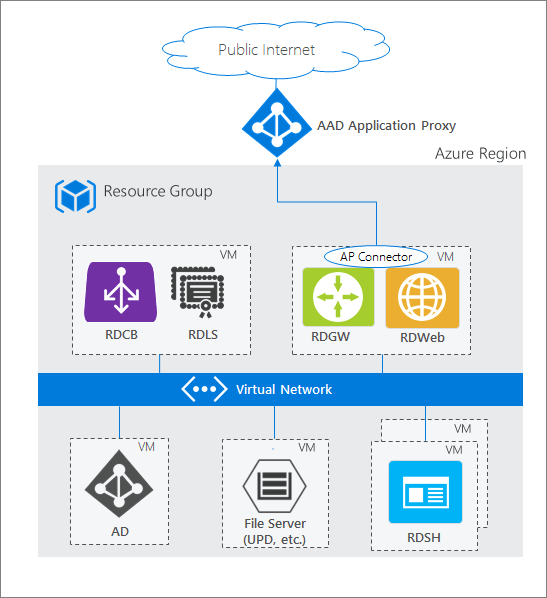

Penyebaran RDS standar mencakup berbagai layanan peran Desktop Jauh yang berjalan di Windows Server. Beberapa opsi penyebaran ada di arsitektur Layanan Desktop Jauh. Tidak seperti opsi penyebaran RDS lainnya, penyebaran RDS dengan proksi aplikasi Microsoft Entra (ditunjukkan dalam diagram berikut) memiliki koneksi keluar permanen dari server yang menjalankan layanan konektor. Penyebaran lain membiarkan koneksi masuk terbuka tetap terbuka melalui penyeimbang beban.

Dalam penyebaran RDS, peran Web Desktop Jauh (RD) dan peran Gateway RD berjalan pada komputer yang terhubung ke Internet. Titik akhir ini diekspos karena alasan berikut:

- Web RD memberi pengguna titik akhir publik untuk masuk dan melihat berbagai aplikasi dan desktop lokal yang dapat mereka akses. Saat Anda memilih sumber daya, koneksi Protokol Desktop Jarak Jauh (RDP) dibuat menggunakan aplikasi asli pada OS.

- Gateway RD memasuki gambar setelah pengguna meluncurkan koneksi RDP. Gateway RD menangani lalu lintas RDP terenkripsi yang masuk melalui internet dan menerjemahkannya ke server lokal tempat pengguna terhubung. Dalam skenario ini, lalu lintas yang diterima Gateway RD berasal dari proksi aplikasi Microsoft Entra.

Tip

Jika Anda belum pernah menggunakan RDS sebelumnya, atau menginginkan informasi selengkapnya sebelum memulai, pelajari cara menyebarkan RDS tanpa hambatan dengan Azure Resource Manager dan Azure Marketplace.

Persyaratan

- Titik Web RD dan Gateway RD harus berada di komputer yang sama, dan dengan akar umum. RD Web dan RD Gateway diterbitkan sebagai aplikasi tunggal dengan proksi aplikasi sehingga Anda dapat memiliki pengalaman akses menyeluruh antara kedua aplikasi.

- Sebarkan RDS, dan proksi aplikasi yang diaktifkan. Aktifkan proksi aplikasi dan buka port dan URL yang diperlukan, dan aktifkan Keamanan Lapisan Transportasi (TLS) 1.2 di server. Untuk mempelajari port mana yang perlu dibuka, dan detail lainnya, lihat Tutorial: Menambahkan aplikasi lokal untuk akses jarak jauh melalui proksi aplikasi di ID Microsoft Entra.

- Pengguna akhir harus menggunakan browser yang kompatibel untuk terhubung ke Web RD atau klien Web RD. Untuk informasi selengkapnya, lihat Dukungan untuk konfigurasi klien.

- Saat menerbitkan Web RD, gunakan Nama Domain Yang Sepenuhnya Memenuhi Syarat (FQDN) internal dan eksternal yang sama jika memungkinkan. Jika Nama Domain Yang Sepenuhnya Memenuhi Syarat (FQDN) internal dan eksternal berbeda, nonaktifkan Terjemahan Header Permintaan untuk menghindari klien menerima tautan yang tidak valid.

- Jika Anda menggunakan klien Web RD, Anda harus menggunakan FQDN internal dan eksternal yang sama. Jika FQDN internal dan eksternal berbeda, Anda mengalami kesalahan websocket saat membuat koneksi RemoteApp melalui klien Web RD.

- Jika Anda menggunakan RD Web di Internet Explorer, Anda perlu mengaktifkan add-on RDS ActiveX.

- Jika Anda menggunakan klien Web RD, Anda harus menggunakan konektor proksi aplikasi versi 1.5.1975 atau yang lebih baru.

- Untuk alur pra-autentikasi Microsoft Entra, pengguna hanya dapat tersambung ke sumber daya yang diterbitkan kepada mereka di panel RemoteApp dan Desktop. Pengguna tidak dapat terhubung ke desktop menggunakan panel Sambungkan ke PC jarak jauh.

- Jika Anda menggunakan Windows Server 2019, Anda perlu menonaktifkan protokol HTTP2. Untuk informasi selengkapnya, lihat Tutorial: Menambahkan aplikasi lokal untuk akses jarak jauh melalui proksi aplikasi di ID Microsoft Entra.

Menyebarkan skenario RDS bersama dan proksi aplikasi

Setelah menyiapkan proksi aplikasi RDS dan Microsoft Entra untuk lingkungan Anda, ikuti langkah-langkah untuk menggabungkan dua solusi. Langkah-langkah ini berjalan melalui penerbitan dua titik akhir RDS yang menghadap web (RD Web dan Gateway RD) sebagai aplikasi, lalu mengarahkan lalu lintas di RDS Anda untuk melalui proksi aplikasi.

Menerbitkan titik akhir host RD

Terbitkan aplikasi proksi aplikasi baru dengan nilai.

- URL Internal:

https://<rdhost>.com/, dengan keterangan,<rdhost>adalah akar utama yang dibagikan Web RD dan Gateway RD. - URL Eksternal: Bidang ini secara otomatis diisi berdasarkan nama aplikasi, tetapi Anda dapat mengubahnya. Pengguna Anda masuk ke URL ini saat mereka mengakses RDS.

- Metode pra-autentikasi: ID Microsoft Entra.

- Menerjemahkan header URL: Tidak.

- Gunakan Cookie Khusus HTTP: Tidak.

- URL Internal:

Tetapkan pengguna ke aplikasi RD yang diterbitkan. Pastikan juga bahwa mereka semua memiliki akses ke RDS.

Biarkan metode akses menyeluruh untuk aplikasi karena akses menyeluruh Microsoft Entra dinonaktifkan.

Catatan

Pengguna Anda diminta untuk mengautentikasi sekali ke MICROSOFT Entra ID dan sekali ke RD Web, tetapi mereka memiliki akses menyeluruh ke RD Gateway.

Telusuri Aplikasi >Identitas>Pendaftaran aplikasi. Pilih aplikasi Anda dari daftar.

Di bawah Kelola, pilih Pencitraan merek.

Perbarui bidang URL Beranda agar mengarah ke titik akhir Web RD Web (seperti

https://<rdhost>.com/RDWeb).

Mengarahkan lalu lintas RDS ke proksi aplikasi

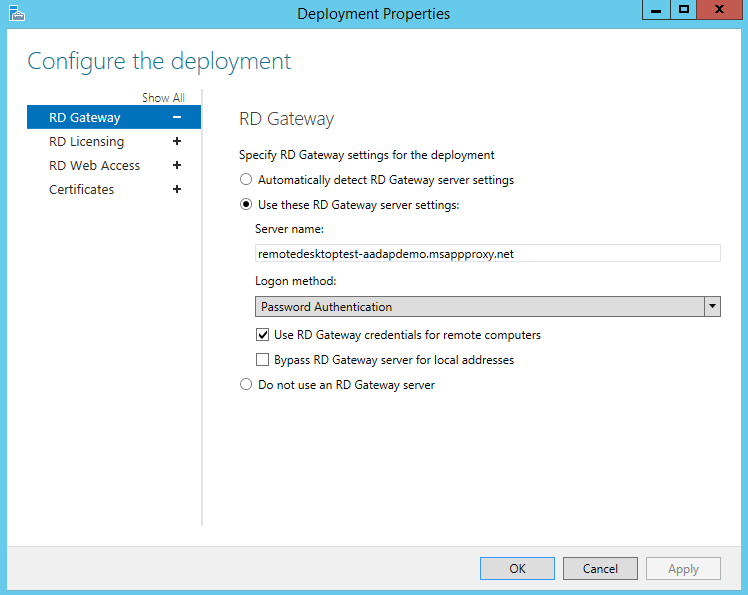

Sambungkan ke penyebaran RDS sebagai administrator dan ubah nama server Gateway RD untuk penyebaran. Konfigurasi ini memastikan bahwa koneksi melalui layanan proksi aplikasi Microsoft Entra.

Sambungkan ke server RDS yang menjalankan peran RD Connection Broker.

Luncurkan Pengelola Server.

Pilih Layanan Desktop Jauh dari panel di sebelah kiri.

Pilih Ikhtisar.

Di bagian Ringkasan Penyebaran, pilih menu drop-down, lalu pilih Edit properti penyebaran.

Di tab Gateway RD, ubah bidang Nama server ke URL Eksternal yang Anda tetapkan untuk titik akhir host RD di proksi aplikasi.

Ubah bidang Metode masuk ke Autentikasi Kata Sandi.

Jalankan perintah ini untuk setiap koleksi. Ganti <yourcollectionname> dan <proxyfrontendurl> dengan informasi Anda sendiri. Perintah ini memungkinkan akses menyeluruh antara RD Web dan RD Gateway, dan mengoptimalkan performa.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Misalnya:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Catatan

Perintah di atas menggunakan backtick dalam "`nrequire".

Untuk memverifikasi modifikasi properti RDP kustom dan melihat konten file RDP yang diunduh dari RDWeb untuk koleksi ini, jalankan perintah berikut.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Sekarang setelah Desktop Jauh dikonfigurasi, proksi aplikasi Microsoft Entra mengambil alih sebagai komponen RDS yang terhubung ke internet. Hapus titik akhir publik lain yang menghadap internet di komputer RD Web dan RD Gateway Anda.

Mengaktifkan Klien Web RD

Jika Anda ingin pengguna menggunakan Klien Web RD, ikuti langkah-langkah di Menyiapkan klien web Desktop Jauh untuk pengguna Anda.

Klien web Desktop Jauh menyediakan akses untuk infrastruktur Desktop Jauh organisasi Anda. Browser web yang kompatibel dengan HTML5 seperti Microsoft Edge, Google Chrome, Safari, atau Mozilla Firefox (v55.0 dan yang lebih baru) diperlukan.

Uji skenario

Uji skenario dengan Internet Explorer di komputer Windows 7 atau 10.

- Buka URL eksternal yang Anda siapkan, atau cari aplikasi Anda di panel MyApps.

- Autentikasi ke ID Microsoft Entra. Gunakan akun yang Anda tetapkan ke aplikasi.

- Autentikasi ke Web RD.

- Setelah autentikasi RDS berhasil, Anda dapat memilih desktop atau aplikasi yang diinginkan, dan mulai bekerja.

Dukungan untuk konfigurasi klien lain

Konfigurasi yang diuraikan dalam artikel ini adalah untuk akses ke RDS melalui Web RD atau Klien Web RD. Namun, jika perlu, Anda dapat mendukung sistem operasi atau browser lainnya. Perbedaannya ada pada metode autentikasi yang Anda gunakan.

| Metode autentikasi | Konfigurasi klien yang didukung |

|---|---|

| Pra-autentikasi | RD Web- Windows 7/10/11 menggunakan Microsoft Edge Chromium IE mode add-on + RDS ActiveX |

| Pra-autentikasi | Klien Web RD - Browser web yang kompatibel dengan HTML5 seperti Microsoft Edge, Internet Explorer 11, Google Chrome, Safari, atau Mozilla Firefox (v55.0 dan yang lebih baru) |

| Passthrough | Sistem operasi lain yang mendukung aplikasi Desktop Jauh Microsoft |

Catatan

Microsoft Edge Chromium IEmode diperlukan saat portal Aplikasi Saya digunakan untuk mengakses aplikasi Desktop Jauh.

Alur pra-autentikasi menawarkan lebih banyak manfaat keamanan daripada alur passthrough. Dengan pra-autentikasi, Anda dapat menggunakan fitur autentikasi Microsoft Entra seperti akses menyeluruh, Akses Bersyarat, dan verifikasi dua langkah untuk sumber daya lokal Anda. Anda juga memastikan bahwa hanya lalu lintas terautentikasi yang dapat mencapai jaringan Anda.

Untuk menggunakan autentikasi passthrough, hanya ada dua modifikasi pada langkah-langkah yang tercantum dalam artikel ini:

- Pada langkah 1 Terbitkan titik akhir host RD, atur metode Pra-autentikasi ke Passthrough.

- Di Lalu lintas Direct RDS ke proksi aplikasi, lewati langkah 8 sepenuhnya.