Autentikasi berbasis header untuk akses menyeluruh dengan proksi aplikasi dan PingAccess

Microsoft bermitra dengan PingAccess untuk menyediakan lebih banyak aplikasi akses. PingAccess menyediakan opsi lain selain akses menyeluruh berbasis header terintegrasi.

Apa itu PingAccess untuk ID Microsoft Entra?

Dengan PingAccess untuk MICROSOFT Entra ID, Anda memberi pengguna akses dan akses menyeluruh (SSO) ke aplikasi yang menggunakan header untuk autentikasi. Proksi aplikasi memperlakukan aplikasi ini seperti yang lain, menggunakan ID Microsoft Entra untuk mengautentikasi akses lalu lintas melalui layanan konektor. PingAccess berada di depan aplikasi dan menerjemahkan token akses dari ID Microsoft Entra ke header. Aplikasi kemudian menerima autentikasi dalam format yang dapat dibaca.

Pengguna tidak melihat sesuatu yang berbeda ketika mereka masuk untuk menggunakan aplikasi perusahaan. Aplikasi masih berfungsi dari mana saja di perangkat apa pun. Konektor jaringan privat mengarahkan lalu lintas jarak jauh ke semua aplikasi tanpa memperhatikan jenis autentikasinya, sehingga mereka masih menyeimbangkan beban secara otomatis.

Bagaimana cara mendapatkan akses?

Anda memerlukan lisensi untuk PingAccess dan ID Microsoft Entra. Namun, langganan Microsoft Entra ID P1 atau P2 menyertakan lisensi PingAccess dasar yang mencakup hingga 20 aplikasi. Jika Anda perlu menerbitkan lebih dari 20 aplikasi berbasis header, Anda dapat membeli lebih banyak lisensi dari PingAccess.

Untuk informasi selengkapnya, lihat edisi Microsoft Entra.

Menerbitkan aplikasi Anda di Microsoft Entra

Artikel ini menguraikan langkah-langkah untuk menerbitkan aplikasi untuk pertama kalinya. Artikel ini menyediakan panduan untuk proksi aplikasi dan PingAccess.

Catatan

Beberapa instruksi ada di situs Identitas Ping.

Menginstal konektor jaringan privat

Konektor jaringan privat adalah layanan Windows Server yang mengarahkan lalu lintas dari karyawan jarak jauh Anda ke aplikasi yang diterbitkan. Untuk instruksi penginstalan yang lebih rinci, lihat Tutorial: Menambahkan aplikasi lokal untuk akses jarak jauh melalui proksi aplikasi di ID Microsoft Entra.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Telusuri ke proksi Aplikasi>Perusahaan Aplikasi Aplikasi Identity>Applications.>

- Pilih Mengunduh layanan konektor.

- Ikuti petunjuk penginstalan.

Mengunduh konektor harus secara otomatis mengaktifkan proksi aplikasi untuk direktori Anda, tetapi jika tidak, Anda dapat memilih Aktifkan proksi aplikasi.

Menambahkan aplikasi Anda ke ID Microsoft Entra dengan proksi aplikasi

Ada dua langkah untuk menambahkan aplikasi Anda ke ID Microsoft Entra. Pertama, Anda perlu menerbitkan aplikasi Anda dengan proksi aplikasi. Kemudian, Anda perlu mengumpulkan informasi tentang aplikasi yang dapat Anda gunakan selama langkah-langkah PingAccess.

Menerbitkan aplikasi Anda

Pertama, terbitkan aplikasi Anda. Tindakan ini melibatkan:

- Menambahkan aplikasi lokal Anda ke MICROSOFT Entra ID.

- Menetapkan pengguna untuk menguji aplikasi dan memilih akses menyeluruh berbasis header.

- Menyiapkan URL pengalihan aplikasi.

- Memberikan izin bagi pengguna dan aplikasi lain untuk menggunakan aplikasi lokal Anda.

Untuk menerbitkan aplikasi lokal Anda sendiri:

Masuk ke pusat admin Microsoft Entra sebagai Administrator Aplikasi.

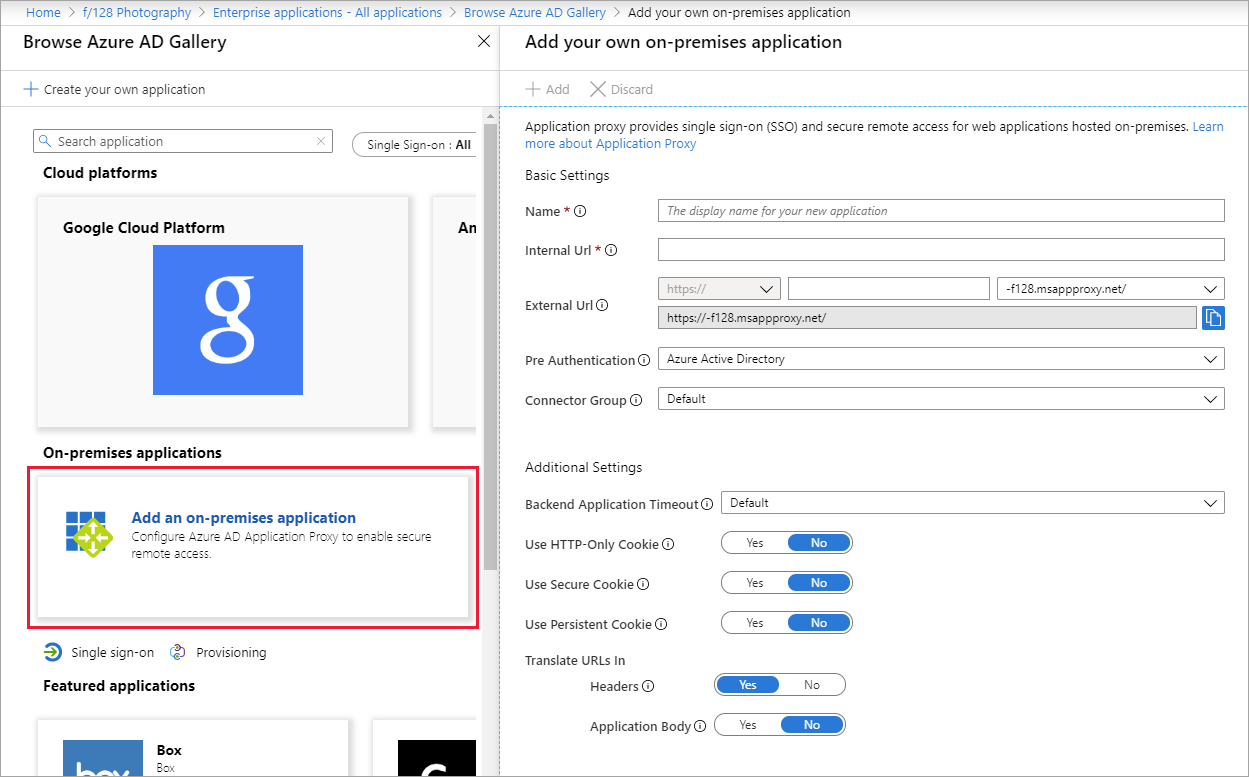

Telusuri ke Aplikasi>perusahaan Aplikasi>baru Tambahkan aplikasi lokal. Halaman Menambahkan aplikasi lokal Anda sendiri akan muncul.

Isi bidang yang diperlukan dengan informasi tentang aplikasi baru Anda. Gunakan panduan untuk pengaturan.

Catatan

Untuk panduan yang lebih rinci tentang langkah ini, lihat Menambahkan aplikasi lokal ke ID Microsoft Entra.

URL Internal: Biasanya Anda menyediakan URL yang membawa Anda ke halaman masuk aplikasi saat Anda berada di jaringan perusahaan. Untuk skenario ini, konektor perlu memperlakukan proksi PingAccess sebagai halaman depan aplikasi. Gunakan format ini:

https://<host name of your PingAccess server>:<port>. Portnya adalah 3000 secara default, tetapi Anda dapat mengonfigurasinya di PingAccess.Peringatan

Untuk jenis akses menyeluruh ini, URL internal harus menggunakan

httpsdan bukanhttp. Selain itu, tidak ada dua aplikasi yang harus memiliki URL internal yang sama sehingga proksi aplikasi dapat mempertahankan perbedaan di antara mereka.Metode pra-autentikasi: Pilih ID Microsoft Entra.

Terjemahkan URL di Header: Pilih Tidak.

Catatan

Jika ini adalah aplikasi pertama Anda, gunakan port 3000 untuk memulai dan kembali untuk memperbarui pengaturan ini jika Anda mengubah konfigurasi PingAccess Anda. Untuk aplikasi berikutnya, port harus cocok dengan Listener yang telah Anda konfigurasi di PingAccess. Pelajari selengkapnya tentang listener di PingAccess.

Pilih Tambahkan. Halaman ringkasan untuk aplikasi baru akan muncul.

Sekarang tetapkan pengguna untuk pengujian aplikasi dan pilih akses menyeluruh berbasis header:

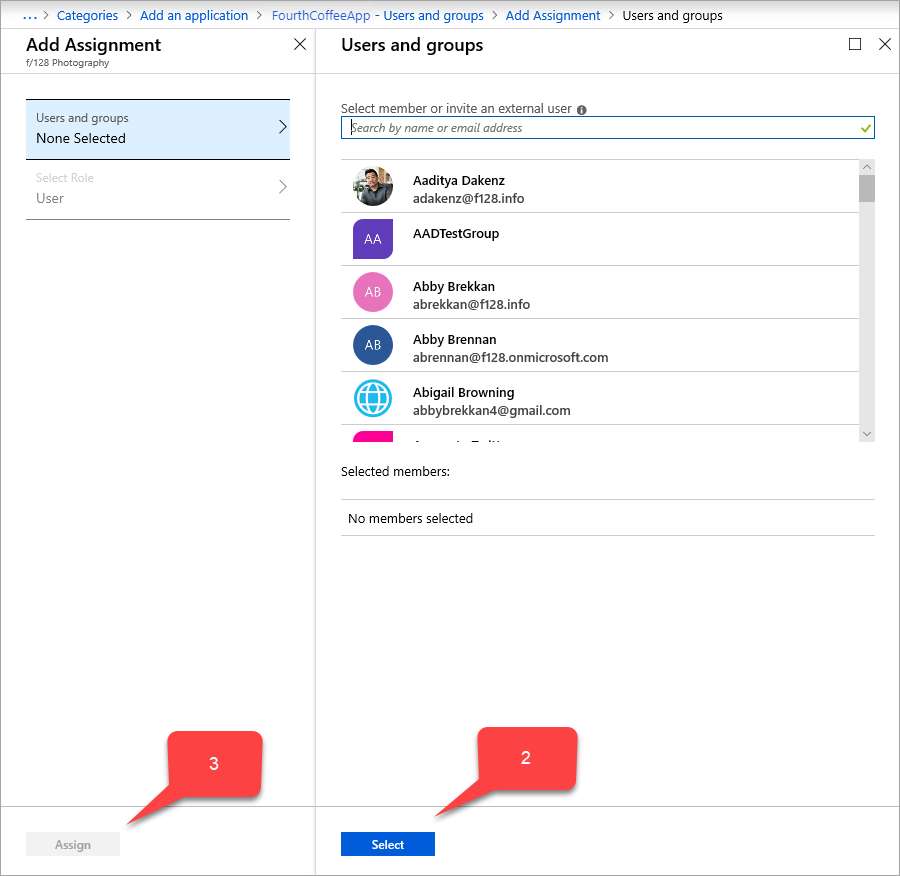

Dari bilah sisi aplikasi, pilih Pengguna dan grup>Tambahkan pengguna>Pengguna dan grup (<Nomor> Dipilih). Daftar pengguna dan grup akan muncul untuk Anda pilih.

Pilih pengguna untuk pengujian aplikasi, dan pilih opsi Pilih. Pastikan akun pengujian ini memiliki akses ke aplikasi lokal.

Pilih Tetapkan.

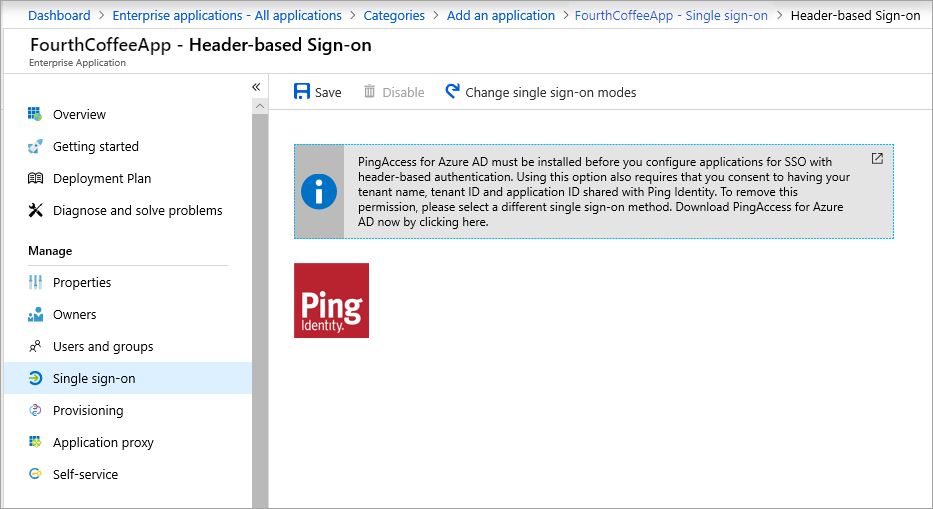

Dari bilah sisi aplikasi, pilih Akses menyeluruh>Berbasis header.

Tip

Jika ini pertama kalinya Anda menggunakan akses menyeluruh berbasis header, Anda perlu memasang PingAccess. Untuk memastikan langganan ID Microsoft Entra Anda secara otomatis dikaitkan dengan penginstalan PingAccess Anda, gunakan tautan di halaman akses menyeluruh ini untuk mengunduh PingAccess. Anda dapat membuka situs unduhan sekarang, atau kembali ke halaman ini nanti.

Pilih Simpan.

Lalu pastikan URL pengalihan Anda diatur ke URL eksternal Anda:

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi dan pilih aplikasi Anda.

- Pilih tautan di samping URI Pengalihan. Tautan menunjukkan jumlah penyiapan Pengidentifikasi Sumber Daya Seragam (URI) pengalihan untuk klien web dan publik. <Nama aplikasi> - Halaman autentikasi muncul.

- Periksa apakah URL eksternal yang Anda tetapkan ke aplikasi Anda sebelumnya ada di daftar URI Pengalihan. Jika tidak, tambahkan URL eksternal sekarang, gunakan tipe URI pengalihan Web, dan pilih Simpan.

Selain URL eksternal, titik akhir otorisasi ID Microsoft Entra pada URL eksternal harus ditambahkan ke daftar URI Pengalihan.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Terakhir, siapkan aplikasi lokal sehingga pengguna memiliki read akses dan aplikasi lain memiliki read/write akses:

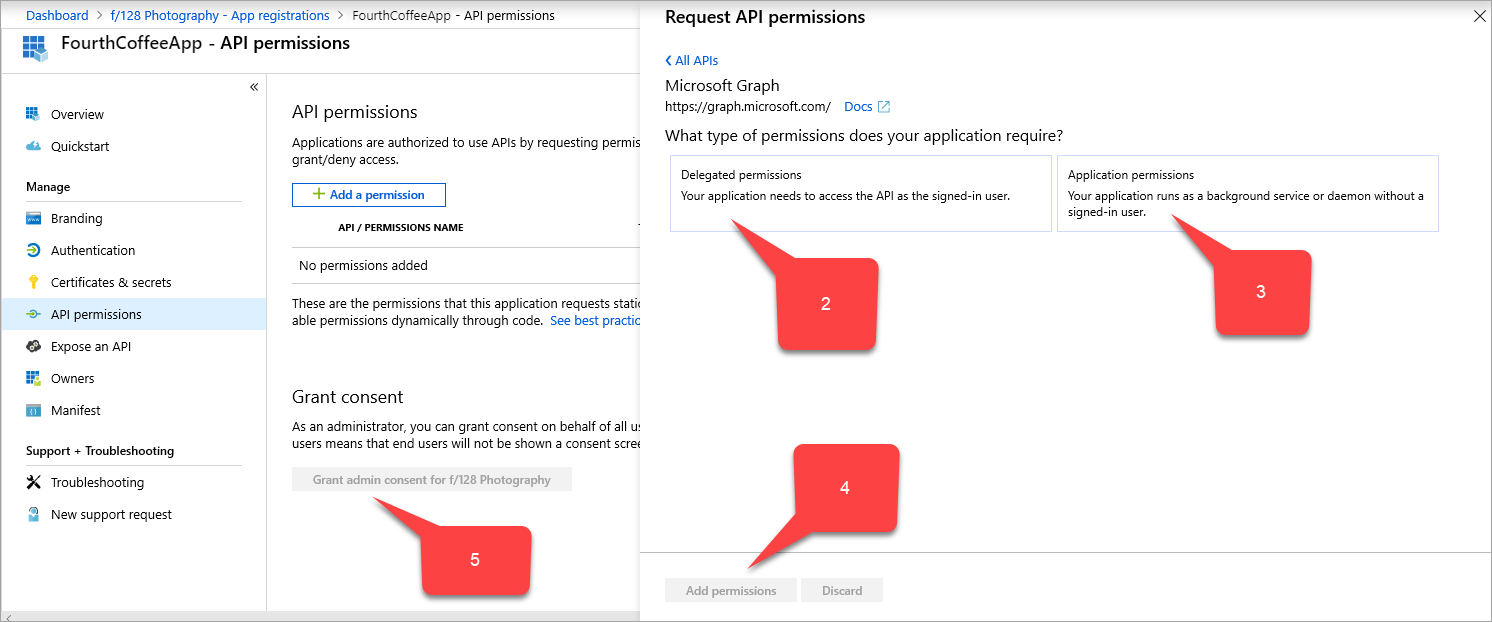

Dari bilah sisi Pendaftaran aplikasi untuk aplikasi Anda, pilih izin API>Tambahkan izin>Microsoft API >Microsoft Graph. Halaman Permintaan izin API untuk Microsoft Graph muncul, yang berisi izin untuk Microsoft Graph.

Pilih Izin yang didelegasikan>Pengguna>User.Read.

Pilih Izin aplikasi>Aplikasi>Application.ReadWrite.All.

Pilih Tambahkan izin.

Di laman Izin API, pilih Berikan izin admin untuk <nama direktori Anda>.

Mengumpulkan informasi untuk langkah-langkah PingAccess

Kumpulkan tiga Pengidentifikasi Unik Global (GUID). Gunakan GUID untuk menyiapkan aplikasi Anda dengan PingAccess.

| Nama bidang ID Microsoft Entra | Nama bidang PingAccess | Format data |

|---|---|---|

| ID aplikasi (klien) | ID klien | GUID |

| ID direktori (tenant) | Penerbit | GUID |

PingAccess key |

Rahasia Klien | String acak |

Untuk mengumpulkan informasi ini:

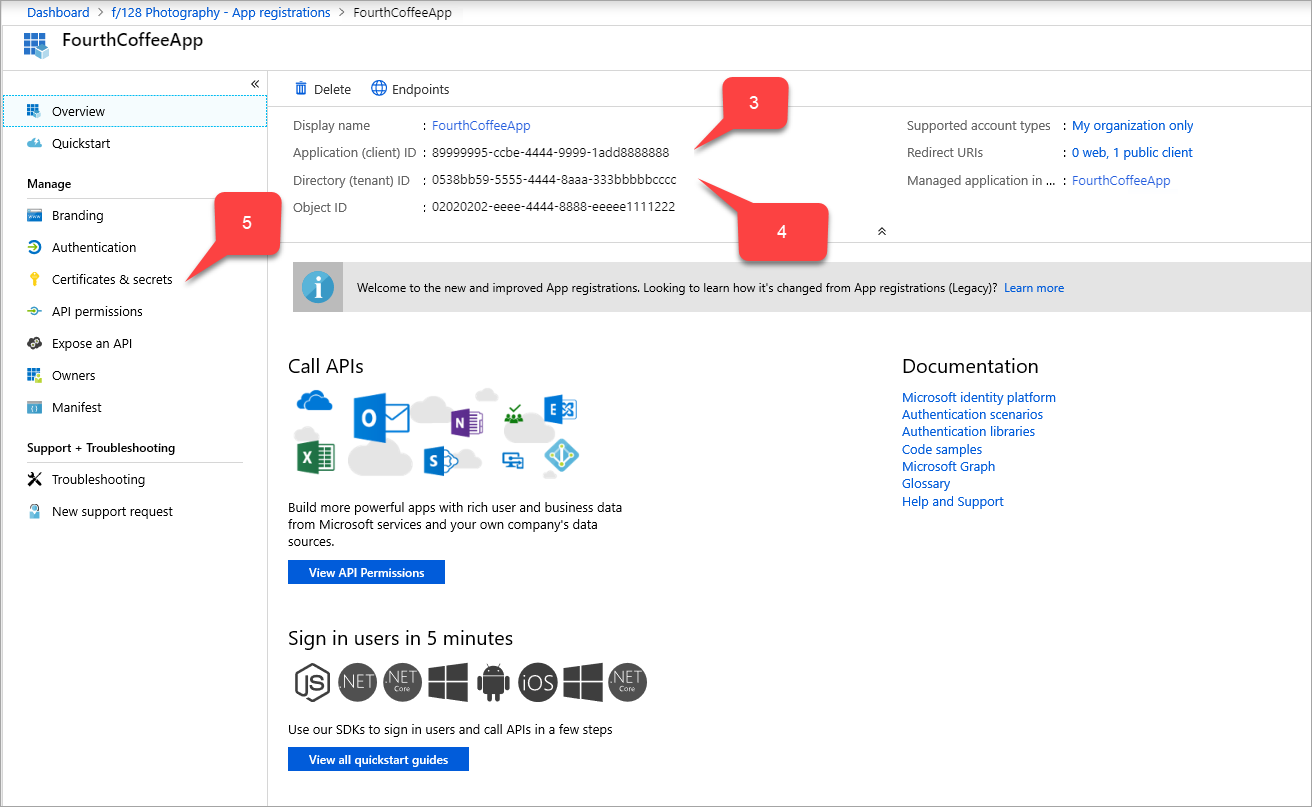

Telusuri Aplikasi >Identitas>Pendaftaran aplikasi dan pilih aplikasi Anda.

Di samping nilai ID aplikasi (klien), pilih ikon Salin ke clipboard, lalu salin dan simpan. Anda menentukan nilai ini nanti sebagai ID klien PingAccess.

Di samping nilai ID direktori (tenant), pilih juga Salin ke clipboard, lalu salin dan simpan. Anda menentukan nilai ini nanti sebagai pengeluar sertifikat PingAccess.

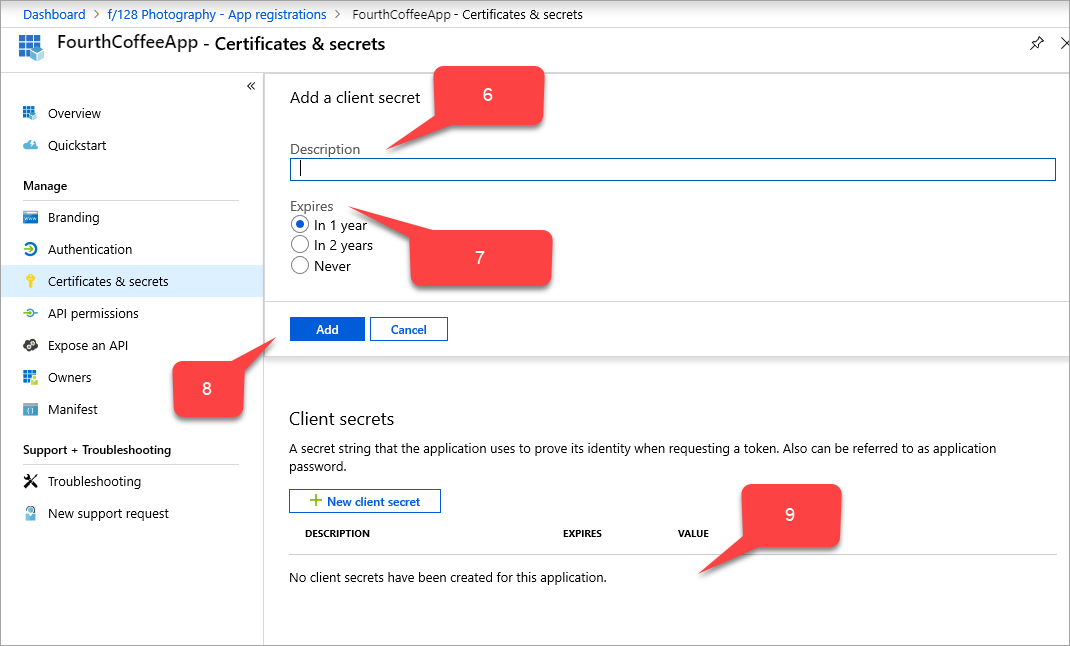

Dari bilah sisi Pendaftaran aplikasi untuk aplikasi Anda, pilih Sertifikat dan rahasia>Rahasia klien baru. Halaman Menambahkan rahasia klien akan muncul.

Dalam Deskripsi, ketik

PingAccess key.Di bawah Kedaluwarsa, pilih cara mengatur kunci PingAccess: Dalam 1 tahun, Dalam 2 tahun, atau Tidak Pernah.

Pilih Tambahkan. Tombol PingAccess muncul dalam tabel rahasia klien, dengan string acak yang diisi otomatis di bidang VALUE.

Di samping bidang VALUE kunci PingAccess, pilih ikon Salin ke clipboard, lalu salin dan simpan. Anda menentukan nilai ini nanti sebagai rahasia klien PingAccess.

Perbarui bidang acceptMappedClaims:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi.

- Pilih nama pengguna Anda di sudut kanan atas. Verifikasi bahwa Anda masuk ke direktori yang menggunakan proksi aplikasi. Jika Anda perlu mengubah direktori, pilih Beralih direktori dan pilih direktori yang menggunakan proksi aplikasi.

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi dan pilih aplikasi Anda.

- Dari bilah sisi halaman Pendaftaran aplikasi untuk aplikasi Anda, pilih Manifes. Kode JSON manifes untuk pendaftaran aplikasi Anda akan muncul.

- Cari bidang

acceptMappedClaims, dan ubah nilai menjadiTrue. - Pilih Simpan.

Penggunaan klaim opsional (opsional)

Klaim opsional memungkinkan Anda menambahkan klaim standar tetapi tidak disertakan secara default yang dimiliki setiap pengguna dan penyewa. Anda dapat mengonfigurasi klaim opsional untuk aplikasi Anda dengan memodifikasi manifes aplikasi. Untuk informasi selengkapnya, lihat artikel Memahami manifes aplikasi Microsoft Entra.

Contoh untuk menyertakan alamat email ke dalam access_token yang digunakan PingAccess:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Penggunaan kebijakan pemetaan klaim (opsional)

Pemetaan klaim memungkinkan Anda memigrasikan aplikasi lokal lama ke cloud dengan menambahkan lebih banyak klaim kustom yang mendukung Active Directory Federation Services (ADFS) atau objek pengguna Anda. Untuk informasi selengkapnya, lihat Kebijakan Pemetaan Klaim (pratinjau).

Untuk menggunakan klaim kustom dan menyertakan lebih banyak bidang dalam aplikasi Anda. Membuat kebijakan pemetaan klaim kustom dan menetapkannya ke aplikasi.

Catatan

Untuk menggunakan klaim kustom, Anda juga harus memiliki kebijakan kustom yang ditentukan dan ditetapkan ke aplikasi. Kebijakan harus mencakup semua atribut kustom yang diperlukan.

Anda dapat melakukan definisi dan penetapan kebijakan melalui PowerShell atau Microsoft Graph. Jika Anda melakukannya di PowerShell, Anda mungkin perlu menggunakan New-AzureADPolicy terlebih dahulu lalu menetapkannya ke aplikasi dengan Add-AzureADServicePrincipalPolicy. Untuk informasi lebih lanjut, lihat Penetapan kebijakan pemetaan klaim.

Contoh:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Mengaktifkan PingAccess untuk menggunakan klaim kustom

Mengaktifkan PingAccess untuk menggunakan klaim kustom bersifat opsional, tetapi diperlukan jika Anda mengharapkan aplikasi menggunakan lebih banyak klaim.

Saat Anda mengonfigurasi PingAccess pada langkah berikut, Sesi Web yang Anda buat (sesi Pengaturan-Access-Web>>) harus membatalkan pilihan Profil Permintaan dan Refresh Atribut Pengguna yang diatur ke Tidak.

Mengunduh PingAccess dan mengonfigurasi aplikasi Anda

Langkah-langkah terperinci untuk PingAccess bagian dari skenario ini berlanjut dalam dokumentasi Ping Identity. Ikuti instruksi dalam Mengonfigurasi PingAccess untuk ID Microsoft Entra di situs web Ping Identity dan unduh versi terbaru PingAccess.

Langkah-langkah dalam artikel PingAccess memanah Anda mendapatkan akun PingAccess. Untuk membuat koneksi Microsoft Entra ID OpenID Koneksi (OIDC), siapkan penyedia token dengan nilai ID Direktori (penyewa) yang Anda salin dari pusat admin Microsoft Entra. Buat sesi web di PingAccess. Gunakan nilai Application (client) ID dan PingAccess key . Siapkan pemetaan identitas dan buat host virtual, situs, dan aplikasi.

Menguji aplikasi Anda

Aplikasi aktif dan berjalan. Untuk mengujinya, buka browser dan navigasikan ke URL eksternal yang Anda buat saat menerbitkan aplikasi di Microsoft Entra. Masuk dengan akun pengujian yang Anda tetapkan ke aplikasi.