Mengoptimalkan perintah autentikasi ulang dan memahami masa pakai sesi untuk autentikasi multifaktor Microsoft Entra

MICROSOFT Entra ID memiliki beberapa pengaturan yang menentukan seberapa sering pengguna perlu mengaauthentikasi ulang. Autentikasi ulang ini bisa dengan faktor pertama seperti kata sandi, FIDO, atau Microsoft Authenticator tanpa kata sandi, atau untuk melakukan autentikasi multifaktor. Anda dapat mengonfigurasi pengaturan autentikasi ulang ini sesuai kebutuhan untuk lingkungan Anda sendiri dan pengalaman pengguna yang Anda inginkan.

Konfigurasi default ID Microsoft Entra untuk frekuensi masuk pengguna adalah jendela bergulir selama 90 hari. Meminta kredensial kepada pengguna sering tampak seperti hal yang masuk akal untuk dilakukan, tetapi dapat menjadi bumerang. Jika pengguna dibiasakan untuk memasukkan kredensial tanpa pertimbangan, mereka dapat secara tidak sengaja memberikannya ke perintah kredensial yang berbahaya.

Mungkin terdengar mengkhawatirkan untuk tidak meminta pengguna untuk masuk kembali, meskipun pelanggaran kebijakan IT apa pun akan mencabut sesi. Beberapa contohnya adalah perubahan kata sandi, perangkat yang tidak patuh, atau operasi penonaktifkan akun. Anda juga dapat secara eksplisit mencabut sesi pengguna dengan menggunakan Microsoft Graph PowerShell.

Artikel ini memaparkan konfigurasi yang direkomendasikan dan cara kerja beragam pengaturan dan interaksinya satu sama lain.

Pengaturan yang direkomendasikan

Demi memberikan keamanan dan kemudahan penggunaan yang seimbang bagi pengguna dengan meminta mereka masuk pada frekuensi yang tepat, kami merekomendasikan konfigurasi berikut:

- Jika Anda memiliki Microsoft Entra ID P1 atau P2:

- Aktifkan akses menyeluruh (SSO) di seluruh aplikasi menggunakan perangkat terkelola atau Seamless SSO.

- Jika autentikasi ulang diperlukan, gunakan kebijakan frekuensi masuk Akses Bersyarat.

- Bagi pengguna yang masuk dari skenario perangkat yang tidak dikelola atau perangkat seluler, sesi browser yang persisten mungkin tidak lebih baik, atau Anda mungkin menggunakan Akses Bersyarat untuk mengaktifkan sesi browser yang persisten dengan kebijakan frekuensi masuk. Batasi durasi ke waktu yang tepat menurut risiko masuk, saat pengguna dengan risiko yang lebih kecil memiliki durasi sesi yang lebih lama.

- Jika Anda memiliki lisensi aplikasi Microsoft 365 atau tingkat Microsoft Entra gratis:

- Aktifkan akses menyeluruh (SSO) di seluruh aplikasi menggunakan perangkat terkelola atau Seamless SSO.

- Biarkan opsi Tetap masuk tetap diaktifkan dan pandu pengguna Anda untuk menerimanya.

- Untuk skenario perangkat seluler, pastikan pengguna Anda menggunakan aplikasi Microsoft Authenticator. Aplikasi ini digunakan sebagai broker untuk aplikasi federasi ID Microsoft Entra lainnya, dan mengurangi permintaan autentikasi pada perangkat.

Penelitian kami menunjukkan bahwa pengaturan ini tepat untuk sebagian besar penyewa. Beberapa kombinasi pengaturan ini, seperti Ingat MFA dan Tetap masuk, dapat menyebabkan pengguna terlalu sering meminta untuk melakukan autentikasi. Perintah autentikasi ulang secara rutin berdampak buruk bagi produktivitas pengguna dan dapat membuat mereka lebih rentan terhadap serangan.

Pengaturan konfigurasi seumur hidup sesi Microsoft Entra

Untuk mengoptimalkan frekuensi permintaan autentikasi bagi pengguna, Anda dapat mengonfigurasi opsi masa pakai sesi Microsoft Entra. Pahami kebutuhan bisnis dan pengguna Anda, dan konfigurasikan pengaturan yang memberikan keseimbangan terbaik bagi lingkungan Anda.

Mengevaluasi kebijakan masa pakai sesi

Tanpa pengaturan masa pakai sesi apa pun, tidak ada cookie persisten di sesi browser. Setiap kali pengguna menutup dan membuka browser, mereka mendapatkan permintaan untuk autentikasi ulang. Di klien Office, periode waktu default adalah jendela bergulir selama 90 hari. Dengan konfigurasi Office default ini, jika pengguna telah mereset kata sandi mereka atau tidak ada aktivitas selama lebih dari 90 hari, pengguna diharuskan untuk melakukan autentikasi ulang dengan semua faktor yang diperlukan (faktor pertama dan kedua).

Pengguna mungkin melihat beberapa perintah MFA di perangkat yang tidak memiliki identitas di ID Microsoft Entra. Beberapa perintah muncul saat setiap aplikasi memiliki Token Refresh OAuth sendiri yang tidak dibagikan dengan aplikasi klien lain. Dalam skenario ini, MFA muncul beberapa kali saat setiap aplikasi meminta Token Refresh OAuth untuk divalidasi dengan MFA.

Di ID Microsoft Entra, kebijakan paling ketat untuk masa pakai sesi menentukan kapan pengguna perlu mengautentikasi ulang. Pertimbangkan skenario berikut:

- Anda mengaktifkan Tetap masuk, yang menggunakan cookie browser persisten, dan

- Anda juga mengaktifkan Ingat MFA selama 14 hari

Dalam skenario contoh ini, pengguna perlu melakukan autentikasi ulang setiap 14 hari. Perilaku ini mengikuti kebijakan yang paling ketat, meskipun Biarkan saya tetap masuk dengan sendirinya tidak akan mengharuskan pengguna untuk melakukan autentikasi ulang di browser.

Perangkat terkelola

Perangkat yang bergabung ke MICROSOFT Entra ID menggunakan gabungan Microsoft Entra atau gabungan hibrid Microsoft Entra menerima Token Refresh Utama (PRT) untuk menggunakan akses menyeluruh (SSO) di seluruh aplikasi. PRT ini memungkinkan pengguna masuk sekali di perangkat dan memungkinkan staf IT memastikan bahwa standar keamanan dan kepatuhan terpenuhi. Jika pengguna perlu diminta untuk lebih sering masuk di perangkat gabungan dalam beberapa aplikasi atau skenario, Anda dapat melakukannya dengan Frekuensi Masuk Akses Bersyarat.

Menampilkan opsi untuk tetap masuk

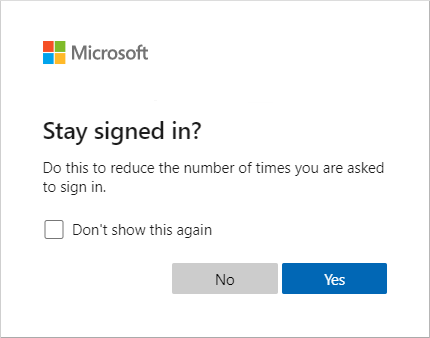

Saat pengguna memilih Ya pada opsi Tetap masuk? selama masuk, cookie persisten diatur di browser. Cookie persisten ini akan mengingat faktor pertama dan kedua, dan hanya berlaku untuk permintaan autentikasi di browser.

Jika Anda memiliki lisensi Microsoft Entra ID P1 atau P2, sebaiknya gunakan kebijakan Akses Bersyar untuk sesi browser Persisten. Kebijakan ini menimpa pengaturan Tetap masuk? dan memberikan pengalaman pengguna yang lebih baik. Jika Anda tidak memiliki lisensi Microsoft Entra ID P1 atau P2, sebaiknya aktifkan pengaturan tetap masuk untuk pengguna Anda.

Untuk informasi selengkapnya tentang mengonfigurasi opsi untuk memungkinkan pengguna tetap masuk, lihat Cara mengelola perintah 'Tetap masuk?'.

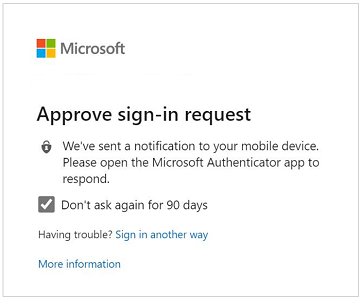

Ingat autentikasi multifaktor

Pengaturan ini memungkinkan Anda mengonfigurasi nilai antara 1-365 hari dan mengatur cookie persisten di browser saat pengguna memilih opsi Jangan tanya lagi selama X hari saat masuk.

Meskipun pengaturan ini mengurangi jumlah autentikasi pada aplikasi web, pengaturan ini meningkatkan jumlah autentikasi untuk klien autentikasi modern, seperti klien Office. Klien ini biasanya hanya meminta setelah reset kata sandi atau ketiadaan aktivitas selama 90 hari. Namun, mengatur nilai ini menjadi kurang dari 90 hari akan mempersingkat perintah MFA default untuk klien Office, dan meningkatkan frekuensi autentikasi ulang. Ketika digunakan bersama dengan kebijakan Tetap masuk atau Akses Bersyarat, hal ini dapat meningkatkan jumlah permintaan autentikasi.

Jika Anda menggunakan Ingat MFA dan memiliki lisensi Microsoft Entra ID P1 atau P2, pertimbangkan untuk memigrasikan pengaturan ini ke Frekuensi Masuk Akses Bersyarat. Jika tidak, pertimbangkan untuk menggunakan Tetap masuk?.

Informasi selengkapnya, lihat Mengingat autentikasi multifaktor.

Pengelolaan sesi autentikasi dengan Akses Bersyarat

Frekuensi masuk memungkinkan admin untuk memilih frekuensi masuk yang berlaku untuk faktor pertama dan kedua di klien dan browser. Sebaiknya gunakan pengaturan ini, beserta penggunaan perangkat terkelola, dalam skenario saat Anda memiliki kebutuhan untuk membatasi sesi autentikasi, seperti untuk aplikasi bisnis penting.

Sesi browser persisten memungkinkan pengguna untuk tetap masuk setelah menutup dan membuka kembali jendela browser mereka. Mirip dengan pengaturan Tetap masuk, sesi ini menetapkan cookie persisten di browser. Namun, karena dikonfigurasi oleh admin, pengguna tidak diharuskan memilih Ya di opsi Tetap masuk? sehingga pengalaman pengguna yang lebih baik tersedia. Jika Anda menggunakan opsi Tetap masuk?, sebaiknya Anda mengaktifkan kebijakan Sesi browser persisten sebagai gantinya.

Untuk informasi selengkapnya. lihat Konfigurasikan pengelolaan sesi autentikasi dengan Akses Bersyarat.

Masa pakai token yang dapat dikonfigurasi

Pengaturan ini memungkinkan konfigurasi masa pakai untuk token yang dikeluarkan oleh ID Microsoft Entra. Kebijakan ini digantikan dengan Pengelolaan sesi autentikasi dengan Akses Bersyarat. Jika Anda menggunakan Masa pakai token yang dapat dikonfigurasi hari ini, sebaiknya mulai migrasi ke kebijakan Akses Bersyarat.

Tinjau konfigurasi penyewa Anda

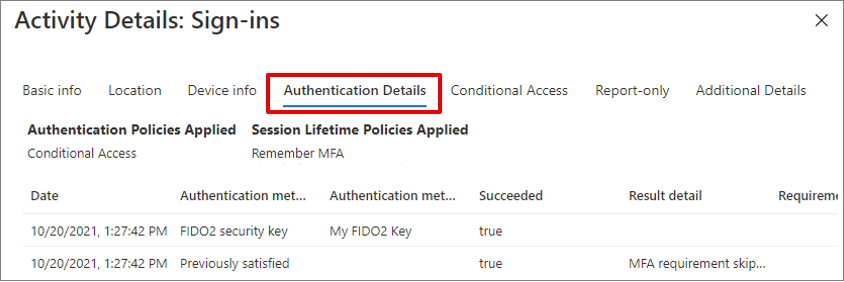

Setelah Anda memahami cara kerja beragam pengaturan dan konfigurasi yang direkomendasikan, sekarang saatnya memeriksa penyewa Anda. Anda dapat memulai dengan melihat log masuk untuk mengetahui kebijakan seumur hidup sesi mana yang diterapkan saat masuk.

Di setiap log masuk, buka tab Detail Autentikasi dan jelajahi Kebijakan Seumur Hidup Sesi yang Diterapkan. Untuk informasi selengkapnya, lihat artikel Pelajari tentang detail aktivitas log masuk.

Untuk mengonfigurasi atau meninjau opsi Tetap masuk, selesaikan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

- Telusuri ke Branding Perusahaan Identitas>, lalu untuk setiap lokal, pilih Perlihatkan opsi untuk tetap masuk.

- Pilih Ya, lalu pilih Simpan.

Untuk mengingat pengaturan autentikasi multifaktor pada perangkat tepercaya, lakukan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri ke Perlindungan>Autentikasi multifaktor.

- Pada Konfigurasikan, pilih Pengaturan MFA berbasis cloud tambahan.

- Di halaman pengaturan layanan autentikasi multifaktor, gulir untuk mengingat pengaturan autentikasi multifaktor. Nonaktifkan pengaturan dengan menghapus centang pada kotak.

Untuk mengonfigurasi kebijakan Akses Bersyarat untuk frekuensi masuk dan sesi browser persisten, selesaikan langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Konfigurasikan kebijakan menggunakan opsi pengelolaan sesi yang direkomendasikan seperti dalam artikel ini.

Untuk meninjau masa pakai token, gunakan Azure AD PowerShell untuk mengkueri kebijakan Microsoft Entra apa pun. Nonaktifkan kebijakan apa pun yang Anda miliki.

Jika lebih dari satu pengaturan diaktifkan di penyewa Anda, sebaiknya perbarui pengaturan Anda berdasarkan lisensi yang tersedia untuk Anda. Misalnya, jika Anda memiliki lisensi Microsoft Entra ID P1 atau P2, Anda hanya boleh menggunakan kebijakan Akses Bersyarat dari Frekuensi Masuk dan sesi browser Persisten. Jika Anda memiliki aplikasi Microsoft 365 atau lisensi Microsoft Entra ID Free, Anda harus menggunakan konfigurasi Tetap masuk? .

Jika Anda telah mengaktifkan masa pakai token yang dapat dikonfigurasi, kemampuan ini akan segera dihapus. Rencanakan migrasi ke kebijakan Akses Bersyarat.

Tabel berikut ini meringkas rekomendasi berdasarkan lisensi:

| Aplikasi Microsoft Entra ID Gratis dan Microsoft 365 | Microsoft Entra ID P1 atau P2 | |

|---|---|---|

| SSO | Gabungan Microsoft Entra atau gabungan hibrid Microsoft Entra, atau Seamless SSO untuk perangkat yang tidak dikelola. | Gabungan Microsoft Entra Gabungan hibrid Microsoft Entra |

| Pengaturan autentikasi ulang | Tetap masuk | Gunakan kebijakan Akses Bersyarat untuk frekuensi masuk dan sesi browser persisten |

Langkah berikutnya

Untuk memulai, selesaikan tutorial untuk Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Microsoft Entra atau Gunakan deteksi risiko untuk masuk pengguna untuk memicu autentikasi multifaktor Microsoft Entra.