Mengaktifkan kode akses untuk organisasi Anda (pratinjau)

Untuk perusahaan yang menggunakan kata sandi saat ini, kode akses (FIDO2) menyediakan cara yang mulus bagi pekerja untuk mengautentikasi tanpa memasukkan nama pengguna atau kata sandi. Kode akses memberikan peningkatan produktivitas bagi pekerja, dan memiliki keamanan yang lebih baik.

Artikel ini mencantumkan persyaratan dan langkah-langkah untuk mengaktifkan kode akses di organisasi Anda. Setelah menyelesaikan langkah-langkah ini, pengguna di organisasi Anda kemudian dapat mendaftar dan masuk ke akun Microsoft Entra mereka menggunakan kode akses yang disimpan pada kunci keamanan FIDO2 atau di Microsoft Authenticator.

Untuk informasi selengkapnya tentang mengaktifkan kode akses di Microsoft Authenticator, lihat Cara mengaktifkan kode akses Authenticator.

Untuk informasi selengkapnya tentang autentikasi kode akses, lihat Dukungan untuk autentikasi FIDO2 dengan ID Microsoft Entra.

Catatan

MICROSOFT Entra ID saat ini mendukung kode akses terikat perangkat yang disimpan pada kunci keamanan FIDO2 dan di Microsoft Authenticator. Microsoft berkomitmen untuk mengamankan pelanggan dan pengguna dengan kode akses. Kami berinvestasi dalam kode akses yang disinkronkan dan terikat perangkat untuk akun kerja.

Persyaratan

- Autentikasi multifaktor Microsoft Entra (MFA).

- Kunci keamanan FIDO2 yang kompatibel atau Microsoft Authenticator.

- Perangkat yang mendukung autentikasi passkey (FIDO2). Untuk perangkat Windows yang bergabung ke ID Microsoft Entra, pengalaman terbaik ada di Windows 10 versi 1903 atau yang lebih tinggi. Perangkat yang bergabung dengan hibrid harus menjalankan Windows 10 versi 2004 atau yang lebih tinggi.

Kode akses didukung di seluruh skenario utama di Windows, macOS, Android, dan iOS. Untuk informasi selengkapnya tentang skenario yang didukung, lihat Dukungan untuk autentikasi FIDO2 di ID Microsoft Entra.

Mengaktifkan metode autentikasi passkey (FIDO2)

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri kebijakan metode Autentikasi metode>Autentikasi Perlindungan>.

Di bawah metode kunci keamanan FIDO2, pilih Semua pengguna atau Tambahkan grup untuk memilih grup tertentu. Hanya grup keamanan yang didukung.

Simpan konfigurasi.

Catatan

Jika Anda melihat kesalahan saat mencoba menyimpan, penyebabnya mungkin jumlah pengguna atau grup yang ditambahkan. Solusinya, ganti pengguna dan grup yang ingin Anda tambahkan dengan satu grup, dalam operasi yang sama, lalu klik Simpan lagi.

Pengaturan opsional passkey

Ada beberapa pengaturan opsional pada tab Konfigurasi untuk membantu mengelola bagaimana kode akses dapat digunakan untuk masuk. Anda dapat memilih Microsoft Authenticator (pratinjau) jika kotak centang ditampilkan di pusat admin. Jika tidak, Anda dapat menambahkan GUID Pengesahan Authenticator tertentu (AAGUID) yang ingin Anda batasi.

Izinkan pengaturan layanan mandiri harus tetap diatur ke Ya. Jika diatur ke tidak, pengguna Anda tidak dapat mendaftarkan kode akses melalui MySecurityInfo, bahkan jika diaktifkan oleh kebijakan Metode Autentikasi.

Memberlakukan pengesahan harus diatur ke Ya jika organisasi Anda ingin diyakinkan bahwa model kunci keamanan FIDO2 atau penyedia kode akses asli dan berasal dari vendor yang sah.

- Untuk kunci keamanan FIDO2, kami memerlukan metadata kunci keamanan untuk diterbitkan dan diverifikasi dengan Layanan Metadata Aliansi FIDO, dan juga lulus serangkaian pengujian validasi microsoft lainnya. Untuk informasi selengkapnya, lihat Apa itu kunci keamanan yang kompatibel dengan Microsoft?.

- Untuk kode akses di Microsoft Authenticator, saat ini kami tidak mendukung pengesahan.

Peringatan

Penegakan pengesahan mengatur apakah kode akses hanya diizinkan selama pendaftaran. Pengguna yang dapat mendaftarkan kode akses tanpa pengesahan tidak akan diblokir selama masuk jika Pengesahan Terapkan diatur ke Ya di lain waktu.

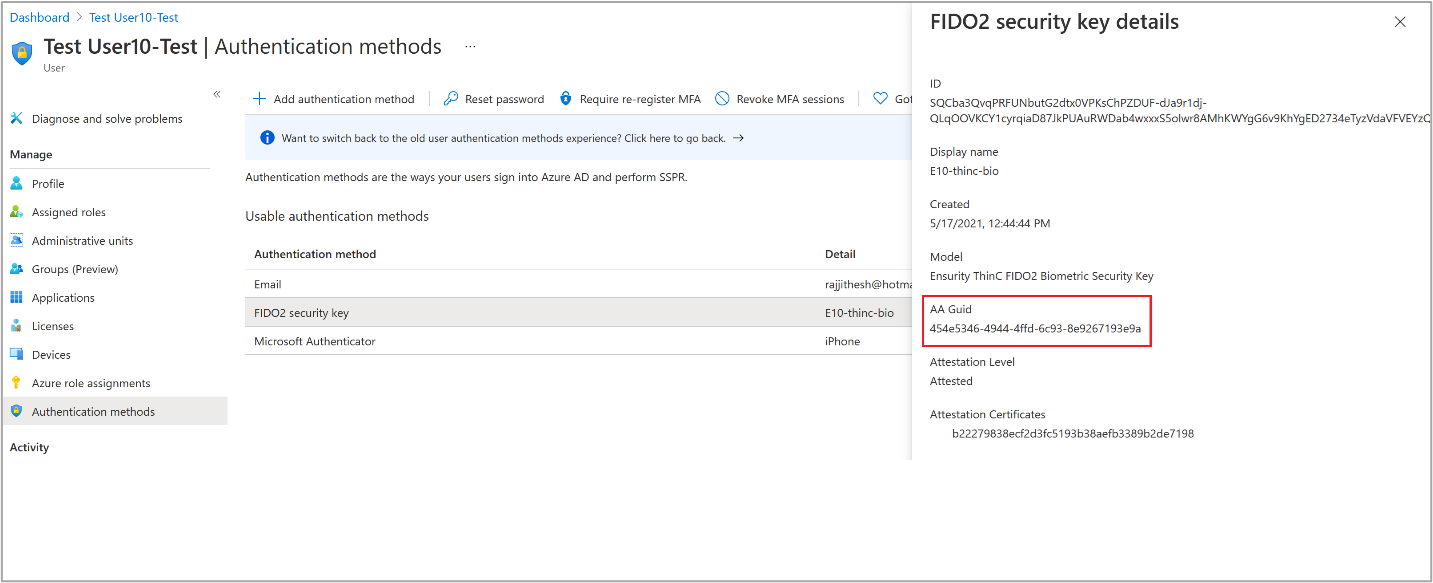

Kebijakan Pembatasan Utama

Terapkan pembatasan kunci harus diatur ke Ya hanya jika organisasi Anda hanya ingin mengizinkan atau melarang model kunci keamanan atau penyedia kode akses tertentu, yang diidentifikasi oleh Authenticator Attestation GUID (AAGUID). Anda dapat bekerja dengan vendor kunci keamanan atau penyedia kode akses untuk menentukan AAGUID perangkat. Jika kode akses sudah terdaftar, Anda dapat menemukan AAGUID dengan melihat detail metode autentikasi kode akses untuk pengguna.

Peringatan

Pembatasan utama menetapkan kegunaan model atau penyedia tertentu untuk pendaftaran dan autentikasi. Jika Anda mengubah pembatasan kunci dan menghapus AAGUID yang sebelumnya Anda izinkan, pengguna yang sebelumnya mendaftarkan metode yang diizinkan tidak dapat lagi menggunakannya untuk masuk.

PASSKEY Authenticator Attestation GUID (AAGUID)

Spesifikasi FIDO2 mengharuskan setiap vendor kunci keamanan untuk menyediakan Authenticator Attestation GUID (AAGUID) selama pendaftaran. AAGUID adalah pengidentifikasi 128-bit yang menunjukkan jenis kunci, seperti pembuatan dan model. Penyedia passkey di desktop dan perangkat seluler juga diharapkan untuk menyediakan AAGUID selama pendaftaran.

Catatan

Vendor harus memastikan bahwa AAGUID identik di semua kunci keamanan atau penyedia kode akses yang secara substansial identik yang dibuat oleh vendor tersebut, dan berbeda (dengan probabilitas tinggi) dari AAGUID dari semua jenis kunci keamanan atau penyedia kode akses lainnya. Untuk memastikan hal ini, AAGUID untuk model kunci keamanan atau penyedia kode akses tertentu harus dibuat secara acak. Untuk informasi selengkapnya, lihat Autentikasi Web: API untuk mengakses Info Masuk Kunci Umum - Tingkat 2 (w3.org).

Terdapat dua cara untuk mendapatkan AAGUID. Anda dapat meminta kunci keamanan atau vendor penyedia kode akses Anda, atau melihat detail metode autentikasi kunci per pengguna.

Mengaktifkan kode akses menggunakan Microsoft Graph API

Selain menggunakan pusat admin Microsoft Entra, Anda juga dapat mengaktifkan kode akses dengan menggunakan Microsoft Graph API. Untuk mengaktifkan kode akses, Anda perlu memperbarui kebijakan Metode autentikasi sebagai Administrator Global atau Administrator Kebijakan Autentikasi.

Untuk mengonfigurasi kebijakan menggunakan Graph Explorer:

Masuk ke Graph Explorer dan setujui izin Policy.Read.All dan Policy.ReadWrite.AuthenticationMethod .

Ambil kebijakan metode Autentikasi:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Untuk menonaktifkan penegakan pengesahan dan menerapkan pembatasan kunci untuk hanya mengizinkan AAGUID untuk RSA DS100 misalnya, lakukan operasi PATCH menggunakan isi permintaan berikut:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Pastikan bahwa kebijakan kode akses (FIDO2) diperbarui dengan benar.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

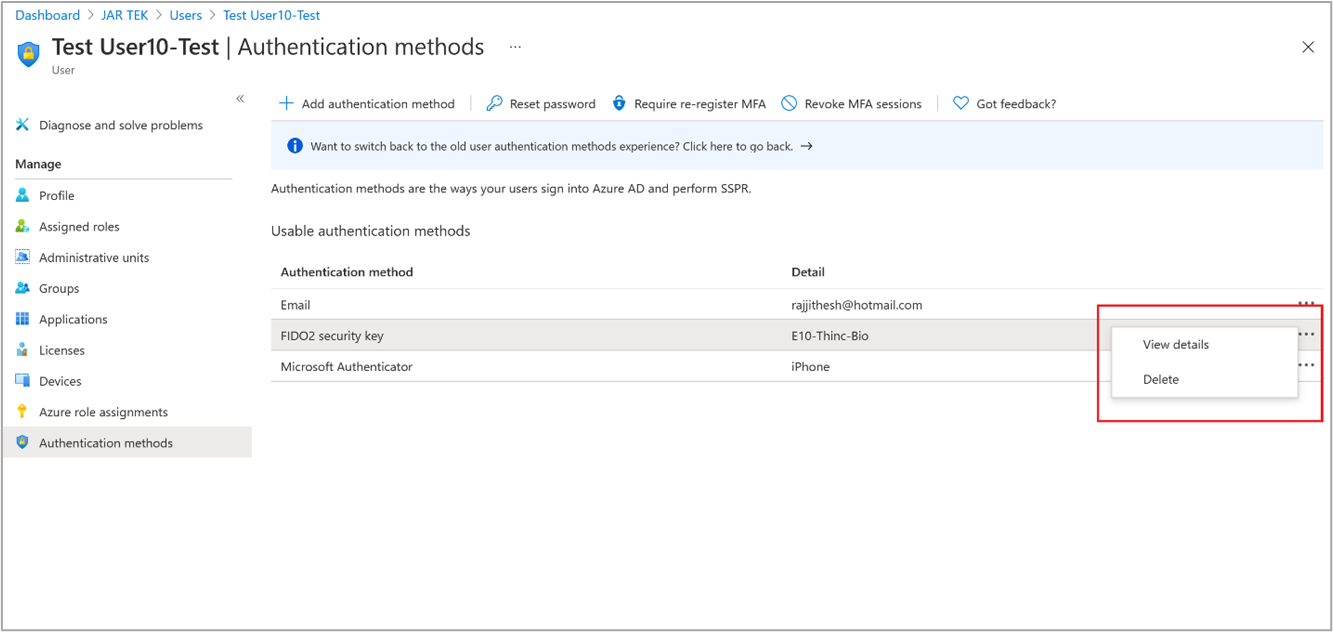

Menghapus kunci sandi

Untuk menghapus kode akses yang terkait dengan akun pengguna, hapus kunci dari metode autentikasi pengguna.

Masuk ke pusat admin Microsoft Entra dan cari pengguna yang kode aksesnya perlu dihapus.

Pilih Metode> autentikasi klik kanan Kode Akses (terikat perangkat) dan pilih Hapus.

Menerapkan rincian masuk passkey (pratinjau)

Untuk membuat pengguna masuk dengan kode akses saat mereka mengakses sumber daya sensitif, Anda dapat:

Menggunakan kekuatan autentikasi tahan pengelabuan bawaan

Atau

Membuat kekuatan autentikasi kustom

Langkah-langkah berikut menunjukkan cara membuat kebijakan Akses Bersyarat kekuatan autentikasi kustom yang memungkinkan masuk passkey hanya untuk model kunci keamanan atau penyedia kode akses tertentu. Untuk daftar penyedia FIDO2, lihat Mitra vendor perangkat keras FIDO2 saat ini.

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Akses Bersyarat.

- Telusuri ke kekuatan Autentikasi metode>Autentikasi Perlindungan>.

- Pilih Kekuatan autentikasi baru.

- Berikan Nama untuk kekuatan autentikasi baru Anda.

- Secara opsional berikan Deskripsi.

- Pilih Kode akses (FIDO2).

- Secara opsional, jika Anda ingin membatasi oleh AAGUID tertentu, pilih Opsi tingkat lanjut lalu Tambahkan AAGUID. Masukkan AAGUID yang Anda izinkan. Pilih Simpan.

- Pilih Berikutnya dan tinjau konfigurasi kebijakan.

Masalah umum

Pengguna kolaborasi B2B

Pendaftaran kredensial FIDO2 tidak didukung untuk pengguna kolaborasi B2B di penyewa sumber daya.

Penyediaan kunci keamanan

Provisi administrator dan deprovisi kunci keamanan tidak tersedia.

Perubahan UPN

Jika UPN pengguna berubah, Anda tidak dapat lagi memodifikasi kode akses untuk memperhitungkan perubahan tersebut. Jika pengguna memiliki kode akses, mereka perlu masuk ke info Keamanan Saya, menghapus kode akses lama, dan menambahkan yang baru.

Langkah berikutnya

Aplikasi asli dan dukungan browser autentikasi tanpa sandi passkey (FIDO2)

Kunci keamanan FIDO2 untuk masuk Windows 10

Aktifkan autentikasi FIDO2 ke sumber daya lokal

Pelajari lebih lanjut tentang pendaftaran perangkat

Pelajari selengkapnya tentang autentikasi multifaktor Microsoft Entra