Integrasikan infrastruktur Server Kebijakan Jaringan (NPS) Anda yang sudah ada dengan autentikasi multifaktor Microsoft Entra

Ekstensi Server Kebijakan Jaringan (NPS) untuk autentikasi multifaktor Microsoft Entra menambahkan kemampuan MFA berbasis cloud ke infrastruktur autentikasi Anda menggunakan server yang ada. Dengan ekstensi NPS, Anda dapat menambahkan panggilan telepon, pesan teks, atau verifikasi aplikasi telepon ke alur autentikasi yang ada tanpa harus menginstal, mengonfigurasi, dan memelihara server baru.

Ekstensi NPS bertindak sebagai adaptor antara RADIUS dan autentikasi multifaktor Microsoft Entra berbasis cloud untuk menyediakan faktor autentikasi kedua bagi pengguna federasi atau yang disinkronkan.

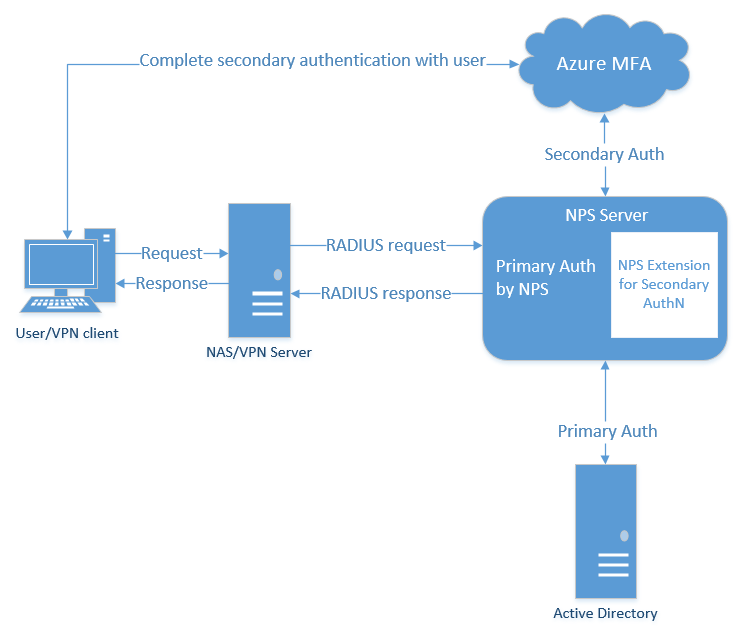

Cara kerja ekstensi NPS

Saat Anda menggunakan ekstensi NPS untuk autentikasi multifaktor Microsoft Entra, alur autentikasi menyertakan komponen berikut:

NAS/VPN Server menerima permintaan dari klien VPN dan mengonversinya menjadi permintaan RADIUS ke server NPS.

NPS Server terhubung ke Active Directory Domain Services (AD DS) untuk melakukan autentikasi utama untuk permintaan RADIUS dan, setelah berhasil, meneruskan permintaan ke ekstensi yang diinstal.

Ekstensi NPS memicu permintaan ke autentikasi multifaktor Microsoft Entra untuk autentikasi sekunder. Setelah ekstensi menerima respons, dan jika tantangan MFA berhasil, ia menyelesaikan permintaan autentikasi dengan menyediakan server NPS dengan token keamanan yang menyertakan klaim MFA, yang dikeluarkan oleh Azure STS.

Catatan

Meskipun NPS tidak mendukung pencocokan angka, ekstensi NPS terbaru memang mendukung metode kata sandi satu kali berbasis waktu (TOTP), seperti TOTP yang tersedia di Microsoft Authenticator. Rincian masuk TOTP memberikan keamanan yang lebih baik daripada pengalaman Menyetujui Penolakan/ alternatif.

Setelah 8 Mei 2023, ketika pencocokan angka diaktifkan untuk semua pengguna, siapa pun yang melakukan koneksi RADIUS dengan ekstensi NPS versi 1.2.2216.1 atau yang lebih baru akan diminta untuk masuk dengan metode TOTP sebagai gantinya. Pengguna harus memiliki metode autentikasi TOTP yang terdaftar untuk melihat perilaku ini. Tanpa metode TOTP terdaftar, pengguna terus melihat Setujui/Tolak.

Autentikasi multifaktor Microsoft Entra berkomunikasi dengan ID Microsoft Entra untuk mengambil detail pengguna dan melakukan autentikasi sekunder menggunakan metode verifikasi yang dikonfigurasi kepada pengguna.

Diagram berikut mengilustrasikan alur permintaan autentikasi tingkat tinggi ini:

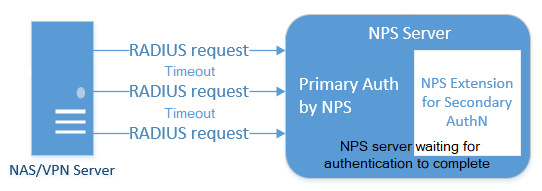

Perilaku protokol RADIUS dan ekstensi NPS

Karena RADIUS adalah protokol UDP, pengirim mengasumsikan kehilangan paket dan menunggu respons. Setelah jangka waktu tertentu, koneksi mungkin menghabiskan waktu. Jika demikian, paket merasa tidak senang karena pengirim menganggap paket tidak mencapai tujuan. Dalam skenario autentikasi di artikel ini, server VPN mengirim permintaan dan menunggu respons. Jika waktu koneksi habis, server VPN akan mengirim permintaan lagi.

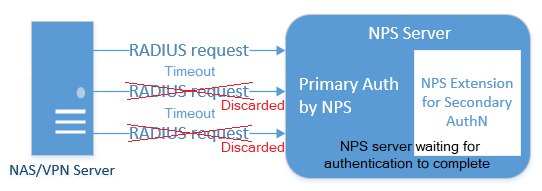

Server NPS mungkin tidak menanggapi permintaan asli server VPN sebelum koneksi habis karena permintaan MFA mungkin masih diproses. Pengguna mungkin belum berhasil merespons permintaan MFA, sehingga ekstensi NPS autentikasi multifaktor Microsoft Entra menunggu peristiwa tersebut selesai. Dalam situasi ini, server NPS mengidentifikasi permintaan server VPN tambahan sebagai permintaan duplikat. Server NPS membuang permintaan server VPN duplikat ini.

Jika Anda melihat log server NPS, Anda mungkin melihat permintaan tambahan ini sedang dibuang. Perilaku ini dirancang untuk melindungi pengguna akhir agar tidak mendapatkan beberapa permintaan untuk satu upaya autentikasi. Permintaan yang dibuang di log peristiwa server NPS tidak menunjukkan ada masalah dengan server NPS atau ekstensi NPS autentikasi multifaktor Microsoft Entra.

Untuk meminimalkan permintaan yang dibuang, kami menyarankan agar server VPN dikonfigurasi dengan batas waktu setidaknya 60 detik. Jika diperlukan, atau untuk mengurangi permintaan yang dibuang dalam log kejadian, Anda dapat meningkatkan nilai batas waktu server VPN menjadi 90 atau 120 detik.

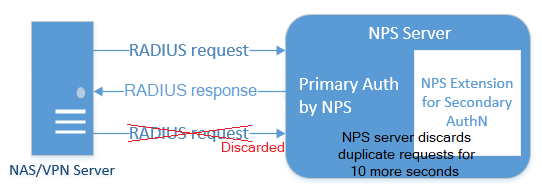

Karena perilaku protokol UDP ini, server NPS dapat menerima permintaan duplikat dan mengirim permintaan MFA lain, bahkan setelah pengguna telah menanggapi permintaan awal. Untuk menghindari kondisi waktu ini, ekstensi NPS autentikasi multifaktor Microsoft Entra terus memfilter dan membuang permintaan duplikat hingga 10 detik setelah respons berhasil dikirim ke server VPN.

Sekali lagi, Anda mungkin melihat permintaan yang dibuang di log peristiwa server NPS, bahkan ketika permintaan autentikasi multifaktor Microsoft Entra berhasil. Ini adalah perilaku yang diharapkan, dan tidak menunjukkan masalah dengan server NPS atau ekstensi NPS autentikasi multifaktor Microsoft Entra.

Merencanakan penyebaran Anda

Ekstensi NPS secara otomatis menangani redundansi, sehingga Anda tidak memerlukan konfigurasi khusus.

Anda dapat membuat server NPS berkemampuan autentikasi multifaktor Microsoft Entra sebanyak yang Anda butuhkan. Jika Anda menginstal beberapa server, Anda harus menggunakan sertifikat klien yang berbeda untuk masing-masing server. Membuat sertifikat untuk setiap server berarti Anda dapat memperbarui setiap sertifikasi satu per satu, dan tidak khawatir tentang waktu henti di semua server Anda.

Server VPN merutekan permintaan autentikasi, sehingga mereka perlu mengetahui server NPS berkemampuan autentikasi multifaktor Microsoft Entra yang baru.

Prasyarat

Ekstensi NPS dimaksudkan untuk bekerja dengan infrastruktur Anda yang ada. Pastikan Anda memiliki prasyarat berikut sebelum memulai.

Lisensi

Ekstensi NPS untuk autentikasi multifaktor Microsoft Entra tersedia untuk pelanggan dengan lisensi untuk autentikasi multifaktor Microsoft Entra (disertakan dengan Microsoft Entra ID P1 dan Premium P2 atau Enterprise Mobility + Security). Lisensi berbasis konsumsi untuk autentikasi multifaktor Microsoft Entra, seperti per pengguna atau per lisensi autentikasi, tidak kompatibel dengan ekstensi NPS.

Perangkat lunak

Windows Server 2012 atau yang lebih baru. Harap dicatat bahwa Windows Server 2012 telah mencapai akhir dukungan.

.NET Framework 4.7.2 atau yang lebih baru diperlukan untuk modul Microsoft Graph PowerShell.

PowerShell versi 5.1 atau yang lebih baru. Untuk memeriksa versi PowerShell, jalankan perintah ini:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Pustaka

Visual Studio 2017 C++ Redistributable (x64) akan diinstal oleh penginstal Ekstensi NPS.

Microsoft Graph PowerShell juga diinstal melalui skrip konfigurasi yang Anda jalankan sebagai bagian dari proses penyiapan, jika belum ada. Tidak perlu menginstal modul terlebih dahulu.

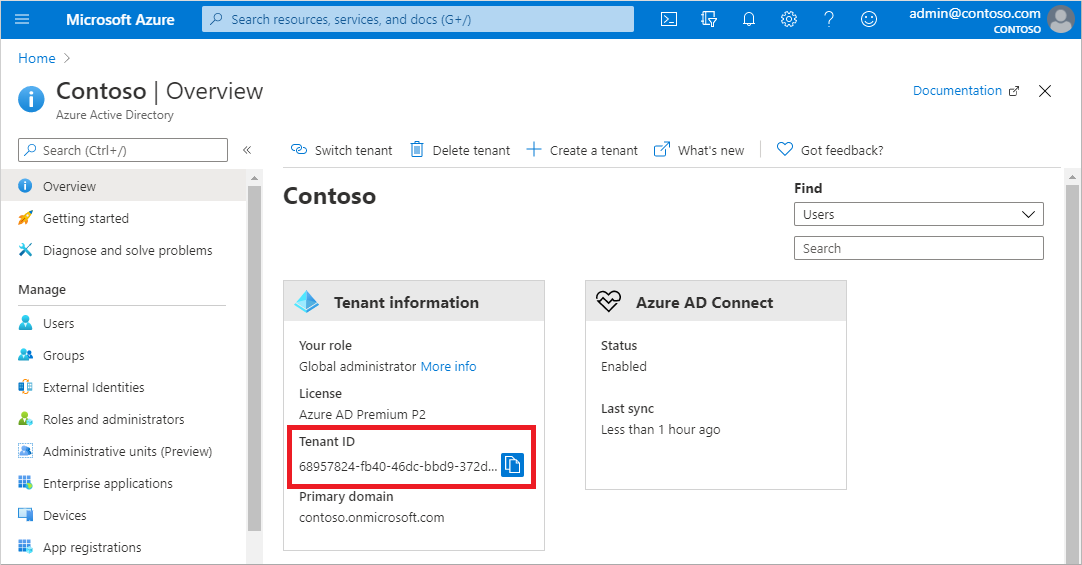

Mendapatkan ID penyewa direktori

Sebagai bagian dari konfigurasi ekstensi NPS, Anda harus memberikan info masuk administrator dan ID penyewa Microsoft Entra Anda. Untuk mendapatkan ID penyewa, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Global.

Telusuri identitas> Pengaturan.

Persyaratan jaringan

Server NPS harus dapat berkomunikasi dengan URL berikut melalui port TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Selain itu, konektivitas ke URL berikut diperlukan untuk menyelesaikan pengaturan adaptor menggunakan skrip PowerShell yang disediakan:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Tabel berikut menjelaskan port dan protokol yang diperlukan untuk ekstensi NPS. TCP 443 (masuk dan keluar) adalah satu-satunya port yang diperlukan dari server Ekstensi NPS ke ID Entra. Port RADIUS diperlukan antara titik akses dan server Ekstensi NPS.

| Protokol | Port | Deskripsi |

|---|---|---|

| HTTPS | 443 | Aktifkan autentikasi pengguna terhadap ID Entra (diperlukan saat menginstal ekstensi) |

| UDP | 1812 | Port umum untuk Autentikasi RADIUS dengan NPS |

| UDP | 1645 | Port jarang untuk Autentikasi RADIUS dengan NPS |

| UDP | 1813 | Port umum untuk Akuntansi RADIUS dengan NPS |

| UDP | 1646 | Port jarang untuk Akuntansi RADIUS dengan NPS |

Menyiapkan lingkungan Anda

Sebelum Anda menginstal ekstensi NPS, siapkan lingkungan Anda untuk menangani lalu lintas autentikasi.

Mengaktifkan peran NPS pada server yang bergabung dengan domain

Server NPS tersambung ke ID Microsoft Entra dan mengautentikasi permintaan MFA. Pilih satu server untuk peran ini. Sebaiknya pilih server yang tidak menangani permintaan dari layanan lain, karena ekstensi NPS melempar kesalahan untuk setiap permintaan yang bukan RADIUS. Server NPS harus disetel sebagai server autentikasi utama dan sekunder untuk lingkungan Anda. Ini tidak dapat memproksi permintaan RADIUS ke server lain.

- Di server Anda, buka Manajer Server. Pilih Tambahkan Panduan Peran dan Fitur dari menu Mulai Cepat.

- Untuk jenis instalasi Anda, pilih Penginstalan berbasis peran atau berbasis fitur.

- Pilih peran server Kebijakan Jaringan dan Layanan Akses. Jendela dapat muncul untuk memberi tahu Anda tentang fitur tambahan yang diperlukan untuk menjalankan peran ini.

- Lanjutkan melalui panduan hingga halaman Konfirmasi. Bila sudah siap, pilih Instal.

Mungkin perlu waktu beberapa menit untuk menginstal peran server NPS. Setelah selesai, lanjutkan dengan bagian berikut untuk mengonfigurasi server ini untuk menangani permintaan RADIUS masuk dari solusi VPN.

Mengonfigurasi solusi VPN Anda untuk berkomunikasi dengan server NPS

Bergantung pada solusi VPN mana yang Anda gunakan, langkah-langkah untuk mengonfigurasi kebijakan autentikasi RADIUS Anda bervariasi. Konfigurasikan kebijakan VPN Anda untuk menunjuk ke server NPS RADIUS Anda.

Menyinkronkan pengguna domain ke cloud

Langkah ini mungkin sudah selesai pada penyewa Anda, tetapi ada baiknya untuk memeriksa kembali apakah Microsoft Entra Koneksi telah menyinkronkan database Anda baru-baru ini.

- Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

- Telusuri manajemen >Identitas>Hibrid Microsoft Entra Koneksi.

- Pastikan bahwa status sinkron Anda Diaktifkan dan sinkron terakhir Anda kurang dari satu jam yang lalu.

Jika Anda perlu memulai putaran sinkronisasi baru, lihat Microsoft Entra Koneksi Sync: Scheduler.

Menentukan metode autentikasi mana yang dapat digunakan pengguna Anda

Ada dua faktor yang memengaruhi metode autentikasi mana yang tersedia dengan penerapan ekstensi NPS:

Algoritma enkripsi kata sandi yang digunakan antara klien RADIUS (VPN, server Netscaler, atau lainnya) dan server NPS.

- PAP mendukung semua metode autentikasi autentikasi multifaktor Microsoft Entra di cloud: panggilan telepon, pesan teks satu arah, pemberitahuan aplikasi seluler, token perangkat keras OATH, dan kode verifikasi aplikasi seluler.

- CHAPV2 dan EAP mendukung panggilan telepon dan pemberitahuan aplikasi seluler.

Metode input yang dapat ditangani oleh aplikasi klien (VPN, server Netscaler, atau lainnya). Misalnya, apakah klien VPN memiliki beberapa cara untuk memungkinkan pengguna mengetik kode verifikasi dari teks atau aplikasi seluler?

Anda dapat menonaktifkan metode autentikasi yang tidak didukung di Azure.

Catatan

Terlepas dari protokol autentikasi yang digunakan (PAP, CHAP, atau EAP), jika metode MFA Anda berbasis teks (SMS, kode verifikasi aplikasi seluler, atau token perangkat keras OATH) dan mengharuskan pengguna untuk memasukkan kode atau teks di bidang input UI klien VPN, autentikasi mungkin berhasil. Tetapi setiap atribut RADIUS yang dikonfigurasi dalam Azure Policy Akses Jaringan tidak diteruskan ke klien RADIUS (Perangkat Akses Jaringan, seperti gateway VPN). Akibatnya, klien VPN mungkin memiliki lebih banyak akses daripada yang Anda inginkan, atau kurang akses atau tidak ada akses.

Sebagai solusi sementara, Anda dapat menjalankan skrip CrpUsernameStuffing untuk meneruskan atribut RADIUS yang dikonfigurasi dalam Kebijakan Akses Jaringan dan memungkinkan MFA ketika metode autentikasi pengguna memerlukan penggunaan Kode Sandi Sekali Pakai (OTP), seperti SMS, kode sandi Microsoft Authenticator, atau FOB perangkat keras.

Mendaftarkan pengguna untuk MFA

Sebelum Anda menyebarkan dan menggunakan ekstensi NPS, pengguna yang diharuskan melakukan autentikasi multifaktor Microsoft Entra perlu didaftarkan untuk MFA. Untuk menguji ekstensi saat menyebarkannya, Anda juga memerlukan setidaknya satu akun pengujian yang sepenuhnya terdaftar untuk autentikasi multifaktor Microsoft Entra.

Jika Anda perlu membuat dan mengonfigurasi akun pengujian, gunakan langkah-langkah berikut:

- Masuk ke https://aka.ms/mfasetup dengan akun pengujian.

- Ikuti perintah untuk menyiapkan metode verifikasi.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

- Telusuri ke Perlindungan>Autentikasi multifaktor dan aktifkan untuk akun pengujian.

Penting

Pastikan bahwa pengguna telah berhasil mendaftar untuk autentikasi multifaktor Microsoft Entra. Jika sebelumnya pengguna hanya mendaftar untuk reset kata sandi swalayan (SSPR), StrongAuthenticationMethods diaktifkan untuk akun mereka. Autentikasi multifaktor Microsoft Entra diberlakukan saat StrongAuthenticationMethods dikonfigurasi, bahkan jika pengguna hanya mendaftar untuk SSPR.

Pendaftaran keamanan gabungan dapat diaktifkan yang mengonfigurasi autentikasi multifaktor SSPR dan Microsoft Entra secara bersamaan. Untuk informasi selengkapnya, lihat Mengaktifkan pendaftaran informasi keamanan gabungan di ID Microsoft Entra.

Anda juga dapat memaksa pengguna untuk mendaftarkan ulang metode autentikasi jika sebelumnya hanya mengaktifkan SSPR.

Pengguna yang terhubung ke server NPS menggunakan nama pengguna dan kata sandi akan diminta untuk menyelesaikan permintaan autentikasi multifaktor.

Instal ekstensi NPS

Penting

Instal ekstensi NPS di server yang berbeda dari titik akses VPN.

Mengunduh dan menginstal ekstensi NPS untuk autentikasi multifaktor Microsoft Entra

Untuk mengunduh dan menginstal ekstensi NPS, selesaikan langkah-langkah berikut:

- Unduh Ekstensi NPS dari Pusat Unduhan Microsoft.

- Salin biner ke Network Policy Server yang ingin Anda konfigurasi.

- Jalankan setup.exe dan ikuti instruksi instalasi. Jika Anda mengalami kesalahan, pastikan pustaka dari bagian prasyarat berhasil diinstal.

Memutakhirkan ekstensi NPS

Jika nanti Anda memutakhirkan penginstalan ekstensi NPS yang ada, untuk menghindari reboot server yang mendasarinya, selesaikan langkah-langkah berikut:

- Membongkar versi yang ada.

- Jalankan penginstal baru.

- Mulai ulang layanan Network Policy Server (IAS).

Menjalankan skrip PowerShell

Penginstal membuat skrip PowerShell di C:\Program Files\Microsoft\AzureMfa\Config (di C:\ mana drive instalasi Anda). Skrip PowerShell ini melakukan tindakan berikut setiap kali dijalankan:

- Membuat sertifikat yang ditandatangani sendiri.

- Mengaitkan kunci publik sertifikat ke perwakilan layanan di ID Microsoft Entra.

- Menyimpan sertifikat di penyimpanan sertifikat mesin lokal.

- Memberikan akses ke kunci privat sertifikat kepada Pengguna Jaringan.

- Memulai ulang layanan NPS.

Kecuali Anda ingin menggunakan sertifikat Anda sendiri (alih-alih sertifikat yang ditandatangani sendiri yang dihasilkan skrip PowerShell), jalankan skrip PowerShell untuk menyelesaikan instalasi ekstensi NPS. Jika Anda menginstal ekstensi pada beberapa server, setiap server harus memiliki sertifikat sendiri.

Untuk menyediakan kemampuan load-balancing atau untuk redundansi, ulangi langkah-langkah ini pada server NPS tambahan seperti yang diinginkan:

Buka perintah Windows PowerShell sebagai administrator.

Ubah direktori ke tempat penginstal membuat skrip PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Jalankan skrip PowerShell yang dibuat oleh penginstal.

Anda mungkin diharuskan untuk terlebih dahulu mengaktifkan TLS 1.2 agar PowerShell dapat menghubungkan dan mengunduh paket dengan benar:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Penting

Untuk pelanggan yang menggunakan Azure untuk Pemerintah AS atau Azure yang dioperasikan oleh cloud 21Vianet, pertama-tama edit skrip AzureMfaNpsExtnConfigSetup.ps1 untuk menyertakan parameter AzureEnvironment untuk cloud yang diperlukan. Misalnya, tentukan -AzureEnvironment USGovernment atau -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Saat diminta, masuk ke MICROSOFT Entra ID sebagai Administrator global.

PowerShell meminta ID penyewa Anda. Gunakan GUID ID Penyewa yang Anda salin di bagian prasyarat.

Pesan keberhasilan diperlihatkan ketika skrip selesai.

Jika sertifikat komputer Anda sebelumnya telah kedaluwarsa, dan sertifikat baru telah dibuat, Anda harus menghapus sertifikat yang kedaluwarsa. Memiliki sertifikat yang kedaluwarsa dapat menyebabkan masalah dengan Ekstensi NPS dimulai.

Catatan

Jika Anda menggunakan sertifikat Anda sendiri alih-alih membuat sertifikat dengan skrip PowerShell, pastikan sertifikat tersebut selaras dengan konvensi penamaan NPS. Nama subjek harus CN=<TenantID>,OU=Microsoft NPS Extension.

Microsoft Azure Government atau Microsoft Azure dioperasikan oleh langkah tambahan 21Vianet

Untuk pelanggan yang menggunakan Azure Government atau Azure yang dioperasikan oleh cloud 21Vianet, langkah-langkah konfigurasi tambahan berikut diperlukan di setiap server NPS.

Penting

Hanya konfigurasikan pengaturan registri ini jika Anda adalah pelanggan Azure Government atau Azure yang dioperasikan oleh 21Vianet.

Jika Anda adalah pelanggan Azure Government atau Azure yang dioperasikan oleh 21Vianet, buka Editor Registri di server NPS.

Buka

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Untuk pelanggan Azure Government, tetapkan nilai kunci berikut:

Kunci Registri Nilai AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Untuk Microsoft Azure yang dioperasikan oleh pelanggan 21Vianet, atur nilai kunci berikut:

Kunci Registri Nilai AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Ulangi dua langkah sebelumnya untuk mengatur nilai kunci registri untuk setiap server NPS.

Mulai ulang layanan NPS untuk setiap server NPS.

Untuk dampak minimal, keluarkan setiap server NPS dari rotasi NLB satu per satu dan tunggu semua koneksi terkuras.

Rollover sertifikat

Dengan rilis 1.0.1.32 dari ekstensi NPS, membaca beberapa sertifikat sekarang didukung. Kemampuan ini membantu memfasilitasi pembaruan sertifikat bergulir sebelum kedaluwarsanya. Jika organisasi Anda menjalankan versi ekstensi NPS sebelumnya, tingkatkan ke versi 1.0.1.32 atau yang lebih tinggi.

Sertifikat yang dibuat oleh AzureMfaNpsExtnConfigSetup.ps1 skrip berlaku selama 2 tahun. Pantau sertifikat dari kedaluwarsa. Sertifikat untuk ekstensi NPS ditempatkan di penyimpanan sertifikat Komputer Lokal di bawah Pribadi dan Dikeluarkan untuk ID penyewa yang disediakan untuk skrip instalasi.

Ketika sertifikat mendekati tanggal kedaluwarsa, sertifikat baru harus dibuat untuk menggantikannya. Proses ini dicapai dengan menjalankan AzureMfaNpsExtnConfigSetup.ps1 lagi dan menyimpan ID penyewa yang sama saat diminta. Proses ini harus diulang pada setiap server NPS di lingkungan Anda.

Mengonfigurasi ekstensi NPS Anda

Dengan menyiapkan lingkungan Anda, dan ekstensi NPS sekarang diinstal pada server yang disyaratkan, Anda dapat mengonfigurasi ekstensi.

Bagian ini mencakup pertimbangan desain dan saran untuk keberhasilan penerapan ekstensi NPS.

Batasan konfigurasi

- Ekstensi NPS untuk autentikasi multifaktor Microsoft Entra tidak menyertakan alat untuk memigrasikan pengguna dan pengaturan dari MFA Server ke cloud. Untuk alasan ini, kami menyarankan untuk menggunakan ekstensi untuk penerapan baru, daripada penerapan yang sudah ada. Jika Anda menggunakan ekstensi pada penerapan yang ada, pengguna Anda harus melakukan pemeriksaan lagi untuk mengisi detail MFA mereka di cloud.

- Ekstensi NPS menggunakan UPN dari lingkungan AD DS lokal untuk mengidentifikasi pengguna pada autentikasi multifaktor Microsoft Entra untuk melakukan Autentikasi Sekunder. Ekstensi dapat dikonfigurasi untuk menggunakan pengidentifikasi yang berbeda seperti ID masuk alternatif atau bidang AD DS kustom selain UPN. Untuk informasi selengkapnya, lihat artikel, Opsi konfigurasi tingkat lanjut untuk ekstensi NPS untuk autentikasi multifaktor.

- Tidak semua protokol enkripsi mendukung semua metode verifikasi.

- PAP mendukung panggilan telepon, pesan teks satu arah, pemberitahuan aplikasi seluler, dan kode verifikasi aplikasi seluler

- Chapv2 dan EAP mendukung panggilan telepon dan pemberitahuan aplikasi seluler

Mengontrol klien RADIUS yang memerlukan MFA

Setelah Anda mengaktifkan MFA untuk klien RADIUS menggunakan ekstensi NPS, semua autentikasi diperlukan untuk melakukan MFA. Jika Anda ingin mengaktifkan MFA untuk beberapa klien RADIUS tetapi tidak yang lain, Anda dapat mengonfigurasi dua server NPS dan menginstal ekstensi hanya pada salah satu dari mereka.

Konfigurasikan klien RADIUS yang ingin Anda minta MFA untuk mengirim permintaan ke server NPS yang dikonfigurasi dengan ekstensi, dan klien RADIUS lainnya ke server NPS yang tidak dikonfigurasi dengan ekstensi.

Bersiaplah para pengguna yang tidak terdaftar untuk MFA

Jika Anda memiliki pengguna yang tidak terdaftar untuk MFA, Anda dapat menentukan apa yang terjadi ketika mereka mencoba mengautentikasi. Untuk mengontrol perilaku ini, gunakan pengaturan REQUIRE_USER_MATCH di jalur registri HKLM\Software\Microsoft\AzureMFA. Pengaturan ini memiliki satu opsi konfigurasi:

| Tombol | Nilai | Default |

|---|---|---|

| REQUIRE_USER_MATCH | BENAR/SALAH | Tidak diatur (setara dengan BENAR) |

Pengaturan ini menentukan apa yang harus dilakukan saat pengguna tidak terdaftar untuk MFA. Ketika kunci tidak ada, tidak diatur, atau diatur ke BENAR, dan pengguna tidak terdaftar, ekstensi gagal tantangan MFA.

Ketika kunci diatur ke FALSE dan pengguna tidak terdaftar, auntikasi berlanjut tanpa melakukan MFA. Jika pengguna terdaftar di MFA, mereka harus mengautentikasi dengan MFA bahkan jika REQUIRE_USER_MATCH diatur ke SALAH.

Anda dapat memilih untuk membuat kunci ini dan mengaturnya ke FALSE saat pengguna Anda onboarding, dan mungkin belum semua terdaftar untuk autentikasi multifaktor Microsoft Entra. Namun, karena menetapkan izin utama pengguna yang tidak terdaftar untuk MFA untuk masuk, Anda harus menghapus kunci ini sebelum pergi ke produksi.

Pemecahan Masalah

Skrip pemeriksaan kesehatan ekstensi NPS

Skrip pemeriksaan kesehatan Ekstensi NPS autentikasi multifaktor Microsoft Entra melakukan pemeriksaan kesehatan dasar saat memecahkan masalah ekstensi NPS. Jalankan skrip dan pilih salah satu opsi yang tersedia.

Bagaimana cara memperbaiki kesalahan "Perwakilan layanan tidak ditemukan" saat menjalankan skrip AzureMfaNpsExtnConfigSetup.ps1?

Jika karena alasan apa pun perwakilan layanan "Klien autentikasi multifaktor Azure" tidak dibuat di penyewa, itu dapat dibuat secara manual dengan menjalankan PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Setelah selesai, masuk ke pusat admin Microsoft Entra sebagai Administrator Global. Telusuri aplikasi > Identity>Applications>Enterprise dan cari "Klien autentikasi multifaktor Azure". Lalu klik Periksa properti untuk aplikasi ini. Konfirmasikan apakah perwakilan layanan diaktifkan atau dinonaktifkan. Klik properti entri >aplikasi. Jika opsi Diaktifkan bagi pengguna untuk masuk? diatur ke Tidak, atur ke Ya.

Jalankan AzureMfaNpsExtnConfigSetup.ps1 skrip lagi dan tidak boleh mengembalikan kesalahan Perwakilan layanan tidak ditemukan .

Bagaimana cara memverifikasi bahwa sertifikasi klien diinstal seperti yang diharapkan?

Cari sertifikat yang ditandatangani sendiri yang dibuat oleh penginstal di cert store, dan periksa apakah kunci pribadi memiliki izin yang diberikan kepada pengguna NETWORK SERVICE. Sertifikat memiliki nama subjek CN <tenantid>, OU = Microsoft NPS Extension

Sertifikat yang ditandatangani sendiri yang dihasilkan oleh AzureMfaNpsExtnConfigSetup.ps1 skrip memiliki masa berlaku selama dua tahun. Saat memverifikasi bahwa sertifikat diinstal, Anda juga harus memeriksa apakah sertifikat belum kedaluwarsa.

Bagaimana cara memverifikasi bahwa sertifikat klien saya dikaitkan dengan penyewa saya di ID Microsoft Entra?

Buka prompt perintah PowerShell dan jalankan perintah berikut ini:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Perintah ini mencetak semua sertifikat yang mengaitkan penyewa Anda dengan contoh ekstensi NPS Anda di sesi PowerShell Anda. Cari sertifikat Anda dengan mengekspor sertifikasi klien Anda sebagai file X.509(.cer) berkode Dasar-64 tanpa kunci pribadi, dan bandingkan dengan daftar dari PowerShell. Bandingkan thumbprint sertifikat yang terinstal pada server dengan yang satu ini. Thumbprint sertifikat harus cocok.

Tanda waktu StartDateTime dan EndDateTime , yang dalam bentuk yang dapat dibaca manusia, dapat digunakan untuk memfilter kesalahan yang jelas jika perintah mengembalikan lebih dari satu sertifikasi.

Mengapa saya tidak bisa masuk?

Pastikan kata sandi Anda belum kedaluwarsa. Ekstensi NPS tidak mendukung perubahan kata sandi sebagai bagian dari alur kerja masuk. Hubungi Staf TI organisasi Anda untuk bantuan lebih lanjut.

Mengapa permintaan saya gagal dengan kesalahan token?

Kesalahan ini dapat disebabkan karena beberapa alasan. Gunakan langkah-langkah berikut untuk memecahkan masalah Anda:

- Hidupkan ulang server NPS.

- Verifikasi bahwa sertifikasi klien diinstal seperti yang diharapkan.

- Verifikasi bahwa sertifikat dikaitkan dengan penyewa Anda di ID Microsoft Entra.

- Verifikasi bahwa

https://login.microsoftonline.com/dapat diakses dari server yang menjalankan ekstensi.

Mengapa autentikasi gagal dengan kesalahan dalam log HTTP yang menyatakan bahwa pengguna tidak ditemukan?

Verifikasi bahwa Koneksi AD berjalan, dan bahwa pengguna ada di lingkungan AD DS lokal dan di ID Microsoft Entra.

Mengapa saya melihat kesalahan koneksi HTTP dalam log dengan semua kegagalan autentikasi saya?

Pastikan https://adnotifications.windowsazure.com, https://strongauthenticationservice.auth.microsoft.com dapat dijangkau dari server yang menjalankan ekstensi NPS.

Mengapa autentikasi tidak berfungsi, meskipun ada sertifikat yang sahih?

Jika sertifikat komputer Anda sebelumnya telah kedaluwarsa, dan sertifikat baru telah dibuat, hapus sertifikat yang kedaluwarsa. Sertifikat yang kedaluwarsa dapat menyebabkan masalah dengan ekstensi NPS dimulai.

Untuk memeriksa apakah Anda memiliki sertifikat yang valid, periksa Penyimpanan Sertifikat Akun Komputer lokal menggunakan MMC, dan pastikan sertifikat belum melewati tanggal kedaluwarsanya. Untuk membuat sertifikat valid yang baru, jalankan ulang langkah-langkah dari Jalankan skrip penginstal PowerShell.

Mengapa saya melihat permintaan yang dibuang di log server NPS?

Server VPN dapat mengirim permintaan berulang ke server NPS jika nilai waktu habis terlalu rendah. Server NPS mendeteksi permintaan duplikat ini dan membuangnya. Perilaku ini dirancang, dan tidak menunjukkan masalah dengan server NPS atau ekstensi NPS autentikasi multifaktor Microsoft Entra.

Untuk informasi selengkapnya tentang mengapa Anda melihat paket yang dibuang di log server NPS, lihat perilaku protokol RADIUS dan ekstensi NPS di awal artikel ini.

Bagaimana cara mendapatkan pencocokan nomor Microsoft Authenticator agar berfungsi dengan NPS?

Meskipun NPS tidak mendukung pencocokan angka, ekstensi NPS terbaru memang mendukung metode kata sandi satu kali berbasis waktu (TOTP) seperti TOTP yang tersedia di Microsoft Authenticator, token perangkat lunak lainnya, dan FOB perangkat keras. Rincian masuk TOTP memberikan keamanan yang lebih baik daripada pengalaman Menyetujui Penolakan/ alternatif. Pastikan Anda menjalankan ekstensi NPS versi terbaru.

Setelah 8 Mei 2023, ketika pencocokan angka diaktifkan untuk semua pengguna, siapa pun yang melakukan koneksi RADIUS dengan ekstensi NPS versi 1.2.2216.1 atau yang lebih baru akan diminta untuk masuk dengan metode TOTP sebagai gantinya.

Pengguna harus memiliki metode autentikasi TOTP yang terdaftar untuk melihat perilaku ini. Tanpa metode TOTP terdaftar, pengguna terus melihat Setujui/Tolak.

Sebelum rilis ekstensi NPS versi 1.2.2216.1 setelah 8 Mei 2023, organisasi yang menjalankan versi ekstensi NPS yang lebih lama dapat memodifikasi registri untuk mengharuskan pengguna memasukkan TOTP. Untuk informasi selengkapnya, lihat Ekstensi NPS.

Mengelola Protokol TLS/SSL dan Cipher Suites

Disarankan agar suite sandi yang lebih tua dan lebih lemah dinonaktifkan atau dihapus kecuali diperlukan oleh organisasi Anda. Informasi tentang cara menyelesaikan tugas ini dapat ditemukan di artikel, Mengelola Protokol SSL/TLS dan Cipher Suites untuk AD FS

Pemecahan masalah tambahan

Panduan pemecahan masalah tambahan dan solusi yang mungkin dapat ditemukan dalam artikel, Mengatasi pesan kesalahan dari ekstensi NPS untuk autentikasi multifaktor Microsoft Entra.

Langkah berikutnya

Gambaran umum dan konfigurasi Network Policy Server di Windows Server

Mengonfigurasi ID alternatif untuk masuk, atau menyiapkan daftar pengecualian untuk IP yang seharusnya tidak melakukan verifikasi dua langkah di Opsi konfigurasi tingkat lanjut untuk ekstensi NPS untuk autentikasi multifaktor

Pelajari cara mengintegrasikan Gateway Desktop Jarak Jauh dan server VPN menggunakan ekstensi NPS

Mengatasi pesan kesalahan dari ekstensi NPS untuk autentikasi multifaktor Microsoft Entra