Gateway Desktop Jarak Jauh dan Server Autentikasi Multifaktor Azure menggunakan RADIUS

Gateway Desktop Jauh (RD) sering kali menggunakan Layanan Kebijakan Jaringan (NPS) lokal untuk mengautentikasi pengguna. Artikel ini menjelaskan cara merutekan permintaan RADIUS keluar dari Gateway Desktop Jauh (melalui NPS lokal) ke MFA Server. Kombinasi Azure MFA dan RD Gateway berarti bahwa pengguna dapat mengakses lingkungan kerja mereka dari mana saja sambil melakukan autentikasi kuat.

Karena Windows Authentication untuk layanan terminal tidak didukung untuk Server 2012 R2, gunakan Gateway RD dan RADIUS untuk diintegrasikan dengan MFA Server.

Instal Azure MFA Server di server terpisah, yang mem-proksi permintaan RADIUS kembali ke NPS di Server Gateway Desktop Jauh. Setelah memvalidasi nama pengguna dan kata sandi, NPS akan menampilkan respons ke MFA Server. Kemudian, MFA Server melakukan faktor autentikasi dan menampilkan hasil ke gateway.

Penting

Pada bulan September 2022, Microsoft mengumumkan penghentian Azure Multi-Factor Authentication Server. Mulai 30 September 2024, penyebaran Azure Multi-Factor Authentication Server tidak akan lagi melayani permintaan autentikasi multifaktor (MFA), yang dapat menyebabkan autentikasi gagal untuk organisasi Anda. Untuk memastikan layanan autentikasi yang tidak terganggu dan tetap dalam status yang didukung, organisasi harus memigrasikan data autentikasi pengguna mereka ke layanan Azure MFA berbasis cloud dengan menggunakan Utilitas Migrasi terbaru yang disertakan dalam pembaruan Azure MFA Server terbaru. Untuk informasi selengkapnya, lihat Migrasi Server Azure MFA.

Untuk mulai menggunakan MFA berbasis cloud, lihat Tutorial: Mengamankan kejadian masuk pengguna dengan Azure Multi-Factor Authentication.

Jika Anda menggunakan MFA berbasis cloud, lihat cara integrasi dengan autentikasi RADIUS untuk Autentikasi MultiFaktor Azure.

Prasyarat

- Azure MFA Server yang bergabung dengan domain. Jika Anda belum menginstalnya, ikuti langkah-langkah dalam Mulai menggunakan Azure MFA Server

- Server NPS terkonfigurasi yang sudah ada.

- Gateway Desktop Jauh yang mengautentikasi dengan Layanan Kebijakan Jaringan.

Catatan

Artikel ini harus digunakan hanya dengan penyebaran MFA Server, bukan Azure MFA (Berbasis cloud).

Mengonfigurasi Gateway Desktop Jauh

Konfigurasikan Gateway RD untuk mengirim autentikasi RADIUS ke Azure MFA Server.

- Di Pengelola Gateway RD, klik kanan nama server dan pilih Properti.

- Buka tab Penyimpanan RD CAP dan pilih Server pusat yang menjalankan NPS.

- Tambahkan satu atau beberapa Azure Multi-Factor Authentication Server sebagai server RADIUS dengan memasukkan nama atau alamat IP setiap server.

- Buat rahasia bersama untuk setiap server.

Mengonfigurasi NPS

Gateway RD menggunakan NPS untuk mengirim permintaan RADIUS ke Azure Multi-Factor Authentication. Untuk mengonfigurasi NPS, pertama-tama ubah pengaturan waktu habis untuk mencegah waktu Gateway RD kehabisan waktu sebelum verifikasi dua langkah selesai. Kemudian, perbarui NPS untuk menerima autentikasi RADIUS dari MFA Server Anda. Gunakan prosedur berikut untuk mengonfigurasi NPS:

Mengubah kebijakan waktu habis

- Di NPS, buka menu Klien dan Server RADIUS di kolom kiri dan pilih Grup Server RADIUS Jarak Jauh.

- Pilih TS GATEWAY SERVER GROUP.

- Buka tab Load Balancing.

- Ubah Jumlah detik tanpa respons sebelum permintaan dianggap hilang dan Jumlah detik antara permintaan saat server diidentifikasi tidak tersedia menjadi antara 30 dan 60 detik. (Jika mendapati bahwa server tetap kehabisan waktu selama autentikasi, Anda dapat kembali ke sini dan menambah jumlah detik.)

- Buka tab Autentikasi/Akun dan periksa apakah port RADIUS yang ditentukan cocok dengan port yang didengarkan oleh MFA Server.

Menyiapkan NPS untuk menerima autentikasi dari MFA Server

- Klik kanan Klien RADIUS di bagian Klien dan Server RADIUS di kolom kiri dan pilih Baru.

- Tambahkan Azure MFA Server sebagai klien RADIUS. Pilih nama yang mudah dan tentukan rahasia bersama.

- Buka menu Kebijakan di kolom sebelah kiri dan pilih Kebijakan Permintaan Koneksi. Anda akan melihat kebijakan yang disebut TS GATEWAY AUTHORIZATION POLICY yang dibuat saat Gateway RD dikonfigurasi. Kebijakan ini meneruskan permintaan RADIUS ke MFA Server.

- Klik kanan TS GATEWAY AUTHORIZATION POLICY, lalu pilih Buat Duplikat Kebijakan.

- Buka kebijakan baru, lalu buka tab Kondisi.

- Tambahkan kondisi yang cocok dengan Nama Klien yang Mudah dengan Nama yang mudah yang ditetapkan pada langkah 2 untuk klien RADIUS Azure MFA Server.

- Buka tab Pengaturan, lalu pilih Autentikasi.

- Ubah Penyedia Autentikasi untuk Mengautentikasi permintaan di server ini. Kebijakan ini memastikan bahwa ketika NPS menerima permintaan RADIUS dari Azure MFA Server, autentikasi terjadi secara lokal, bukan mengirim permintaan RADIUS kembali ke Azure MFA Server, yang akan menghasilkan kondisi berulang.

- Untuk mencegah kondisi berulang, pastikan bahwa kebijakan baru diurutkan DI ATAS kebijakan asli di panel Kebijakan Permintaan Koneksi.

Mengonfigurasi Azure Multi-Factor Authentication

Azure MFA Server dikonfigurasi sebagai proksi RADIUS antara Gateway RD dan NPS. Ini harus diinstal pada server yang bergabung dengan domain yang terpisah dari server GATEWAY RD. Gunakan prosedur berikut ini untuk mengonfigurasi Azure MFA Server.

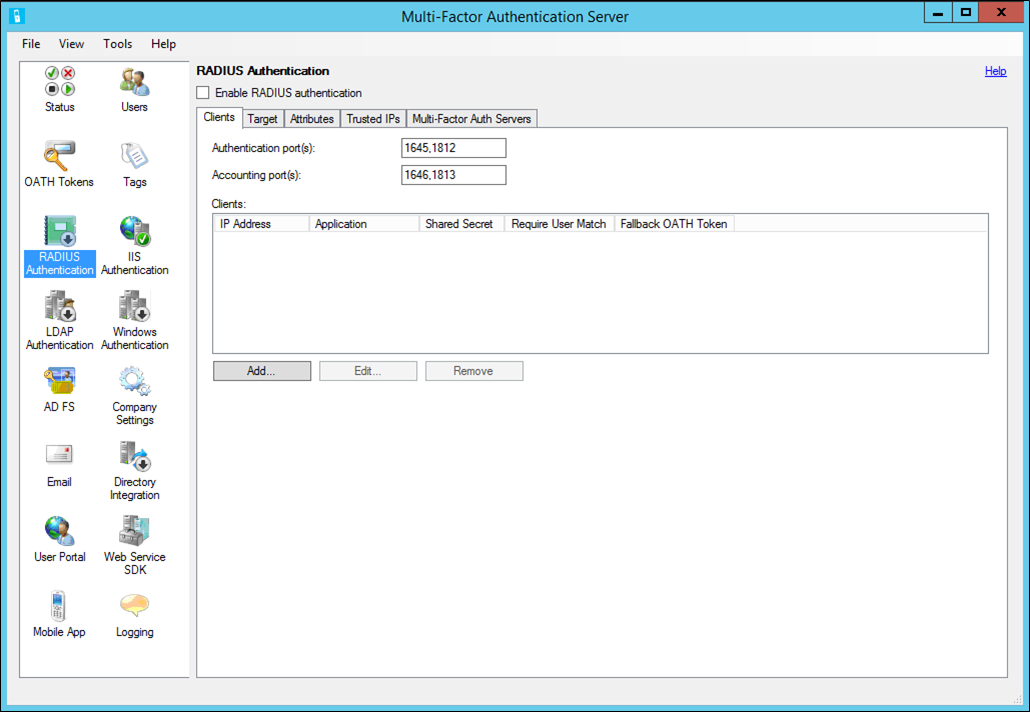

- Buka Azure MFA Server dan pilih ikon Autentikasi RADIUS.

- Centang kotak Aktifkan autentikasi RADIUS.

- Pada tab Klien, pastikan port cocok dengan yang dikonfigurasi di NPS, lalu pilih Tambahkan.

- Tambahkan alamat IP server Gateway RD, nama aplikasi (opsional), dan rahasia bersama. Rahasia bersama harus sama di Azure MFA Server dan Gateway RD.

- Buka tab Target dan pilih tombol radio Server RADIUS.

- Pilih Tambahkan dan masukkan alamat IP, rahasia bersama, dan port server NPS. Kecuali jika NPS pusat digunakan, klien RADIUS dan target RADIUS sama. Rahasia bersama harus cocok dengan yang disiapkan di bagian klien RADIUS server NPS.

Langkah berikutnya

Mengintegrasikan Azure MFA dan aplikasi web IIS

Mendapatkan jawaban di FAQ tentang Azure Multifactor Authentication