Akses Bersyarat: Memerlukan kekuatan autentikasi untuk pengguna eksternal

Kekuatan autentikasi adalah kontrol Akses Bersyar yang memungkinkan Anda menentukan kombinasi tertentu dari metode autentikasi multifaktor (MFA) yang harus diselesaikan pengguna eksternal untuk mengakses sumber daya Anda. Kontrol ini sangat berguna untuk membatasi akses eksternal ke aplikasi sensitif di organisasi Anda. Misalnya, Anda dapat membuat kebijakan Akses Bersyarat, memerlukan kekuatan autentikasi tahan phishing dalam kebijakan, dan menetapkannya kepada tamu dan pengguna eksternal.

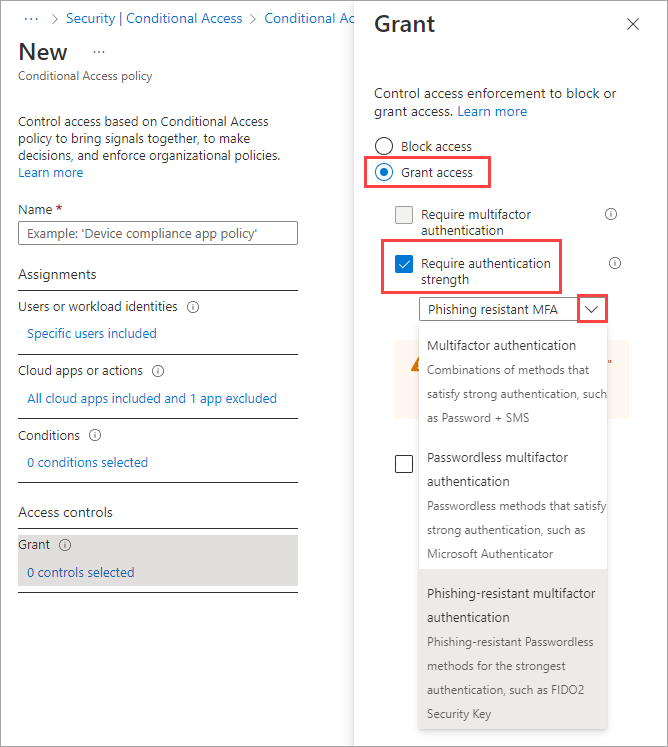

MICROSOFT Entra ID menyediakan tiga kekuatan autentikasi bawaan:

- Kekuatan autentikasi multifaktor

- Kekuatan MFA tanpa kata sandi

- Kekuatan MFA tahan phishing

Anda dapat menggunakan salah satu kekuatan bawaan atau membuat kekuatan autentikasi kustom berdasarkan metode autentikasi yang ingin Anda butuhkan.

Dalam skenario pengguna eksternal, metode autentikasi MFA yang dapat diterima penyewa sumber daya bervariasi tergantung pada apakah pengguna menyelesaikan MFA di penyewa rumah mereka atau di penyewa sumber daya. Untuk detailnya, lihat Kekuatan autentikasi Akses Bersyar.

Catatan

Saat ini, Anda hanya dapat menerapkan kebijakan kekuatan autentikasi untuk pengguna eksternal yang mengautentikasi dengan ID Microsoft Entra. Untuk pengguna kode akses satu kali email, SAML/WS-Fed, dan federasi Google, gunakan kontrol pemberian MFA untuk mewajibkan MFA.

Mengonfigurasi pengaturan akses lintas penyewa untuk mempercayai MFA

Kebijakan kekuatan autentikasi bekerja sama dengan pengaturan kepercayaan MFA di pengaturan akses lintas penyewa Anda untuk menentukan di mana dan bagaimana pengguna eksternal harus melakukan MFA. Pengguna Microsoft Entra terlebih dahulu mengautentikasi dengan akun mereka sendiri di penyewa rumah mereka. Kemudian ketika pengguna ini mencoba mengakses sumber daya Anda, MICROSOFT Entra ID menerapkan kebijakan Akses Bersyariah kekuatan autentikasi dan memeriksa untuk melihat apakah Anda telah mengaktifkan kepercayaan MFA.

- Jika kepercayaan MFA diaktifkan, MICROSOFT Entra ID memeriksa sesi autentikasi pengguna untuk klaim yang menunjukkan bahwa MFA telah terpenuhi di penyewa rumah pengguna.

- Jika kepercayaan MFA dinonaktifkan, penyewa sumber daya memberi pengguna tantangan untuk menyelesaikan MFA di penyewa sumber daya menggunakan metode autentikasi yang dapat diterima.

Metode autentikasi yang dapat digunakan pengguna eksternal untuk memenuhi persyaratan MFA berbeda tergantung pada apakah pengguna menyelesaikan MFA di penyewa rumah mereka atau penyewa sumber daya. Lihat tabel dalam kekuatan autentikasi Akses Bersyar.

Penting

Sebelum Anda membuat kebijakan Akses Bersyar, periksa pengaturan akses lintas penyewa Anda untuk memastikan pengaturan kepercayaan MFA masuk Anda dikonfigurasi seperti yang dimaksudkan.

Pilih kekuatan autentikasi

Tentukan apakah salah satu kekuatan autentikasi bawaan akan berfungsi untuk skenario Anda atau apakah Anda perlu membuat kekuatan autentikasi kustom.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri ke kekuatan Autentikasi metode>Autentikasi Perlindungan>.

- Tinjau kekuatan autentikasi bawaan untuk melihat apakah salah satunya memenuhi kebutuhan Anda.

- Jika Anda ingin menerapkan serangkaian metode autentikasi yang berbeda, buat kekuatan autentikasi kustom.

Membuat Kebijakan Akses Bersyarat

Gunakan langkah-langkah berikut untuk membuat kebijakan Akses Bersyar yang menerapkan kekuatan autentikasi untuk pengguna eksternal.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri Ke Akses Bersyar perlindungan>.

Pilih Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

Di bawah Sertakan, pilih Pilih pengguna dan grup, lalu pilih Pengguna tamu atau eksternal.

Pilih jenis pengguna tamu atau eksternal yang ingin Anda terapkan kebijakannya.

Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

Di bawah Sumber daya>target Aplikasi cloud, di bawah Sertakan atau Kecualikan, pilih aplikasi apa pun yang ingin Anda sertakan atau kecualikan dari persyaratan kekuatan autentikasi.

Di bawah Hibah Kontrol akses>:

- Pilih Berikan akses.

- Pilih Perlu kekuatan autentikasi, lalu pilih kekuatan autentikasi bawaan atau kustom dari daftar.

Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah Mengonfirmasi pengaturan menggunakan mode khusus laporan, administrator dapat memindahkan tombol Aktifkan kebijakan dari Hanya Laporan ke Aktif.