Dukungan autentikasi tanpa kata sandi dengan kunci FIDO2 di aplikasi yang Anda kembangkan

Konfigurasi dan praktik terbaik ini akan membantu Anda menghindari skenario umum yang memblokir autentikasi tanpa kata sandi FIDO2 agar tidak tersedia bagi pengguna aplikasi Anda.

Praktik terbaik umum

Petunjuk domain

Jangan gunakan petunjuk domain untuk melewati home-realm discovery. Fitur ini dimaksudkan untuk menjadikan proses masuk yang lebih efisien, tetapi penyedia identitas federasi mungkin tidak mendukung autentikasi tanpa kata sandi.

Memerlukan kredensial tertentu

Jika Anda menggunakan SAML, jangan tentukan bahwa kata sandi diperlukan menggunakan elemen RequestedAuthnContext.

Elemen RequestedAuthnContext bersifat opsional, jadi untuk mengatasi masalah ini, Anda dapat menghapusnya dari permintaan autentikasi SAML Anda. Ini adalah praktik terbaik umum, karena menggunakan elemen ini juga dapat mencegah opsi autentikasi lain seperti autentikasi multifaktor bekerja dengan benar.

Menggunakan metode autentikasi yang terakhir digunakan

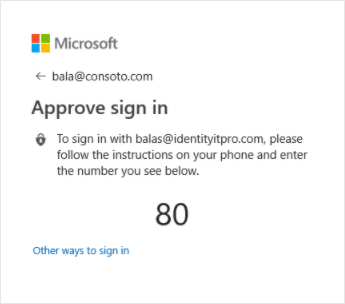

Metode masuk yang baru-baru ini digunakan oleh pengguna akan disajikan kepada mereka terlebih dahulu. Ini dapat menyebabkan kebingungan ketika pengguna merasa bahwa mereka harus menggunakan opsi pertama yang disajikan. Namun, mereka dapat memilih opsi lain dengan memilih "Cara lain untuk masuk" seperti yang ditunjukkan di bawah ini.

Praktik terbaik khusus platform

Desktop

Opsi yang disarankan untuk menerapkan autentikasi adalah, secara berurutan:

- Aplikasi desktop .NET yang menggunakan Microsoft Authentication Library (MSAL) harus menggunakan Windows Authentication Manager (WAM). Integrasi ini dan manfaatnya didokumentasikan di GitHub.

- Gunakan WebView2 untuk mendukung FIDO2 di browser tersemat.

- Menggunakan browser sistem. Pustaka MSAL untuk platform desktop menggunakan metode ini secara default. Anda dapat berkonsultasi dengan halaman kami tentang kompatibilitas browser FIDO2, untuk memastikan browser yang Anda gunakan mendukung autentikasi FIDO2.

Seluler

FIDO2 didukung untuk aplikasi iOS asli yang menggunakan MSAL dengan INTEGRASI ASWebAuthenticationSession atau broker. Broker dikirim di Microsoft Authenticator di iOS, dan Microsoft Intune Company Portal di macOS.

Pastikan proksi jaringan Anda tidak memblokir validasi domain terkait oleh Apple. Autentikasi FIDO2 mengharuskan validasi domain terkait Apple berhasil, yang mengharuskan domain Apple tertentu dikecualikan dari proksi jaringan. Untuk informasi selengkapnya, lihat Menggunakan produk Apple di jaringan perusahaan.

Dukungan FIDO2 untuk aplikasi Android asli saat ini sedang dalam pengembangan.

Jika Anda tidak menggunakan MSAL, Anda masih harus menggunakan browser web sistem untuk autentikasi. Fitur seperti akses menyeluruh dan Akses Bersyarat mengandalkan permukaan web bersama yang disediakan oleh browser web sistem. Ini berarti menggunakan Tab Kustom Chrome (Android) atau Mengautentikasi Pengguna Melalui Layanan Web | Dokumentasi Pengembang Apple (iOS).

Aplikasi web dan satu halaman

Ketersediaan autentikasi tanpa kata sandi FIDO2 untuk aplikasi yang berjalan di browser web, akan tergantung pada kombinasi browser dan platform. Anda dapat berkonsultasi dengan matriks kompatibilitas FIDO2 kami, untuk memeriksa apakah kombinasi yang akan dihadapi pengguna Anda didukung.