Kebijakan akses berbasis risiko

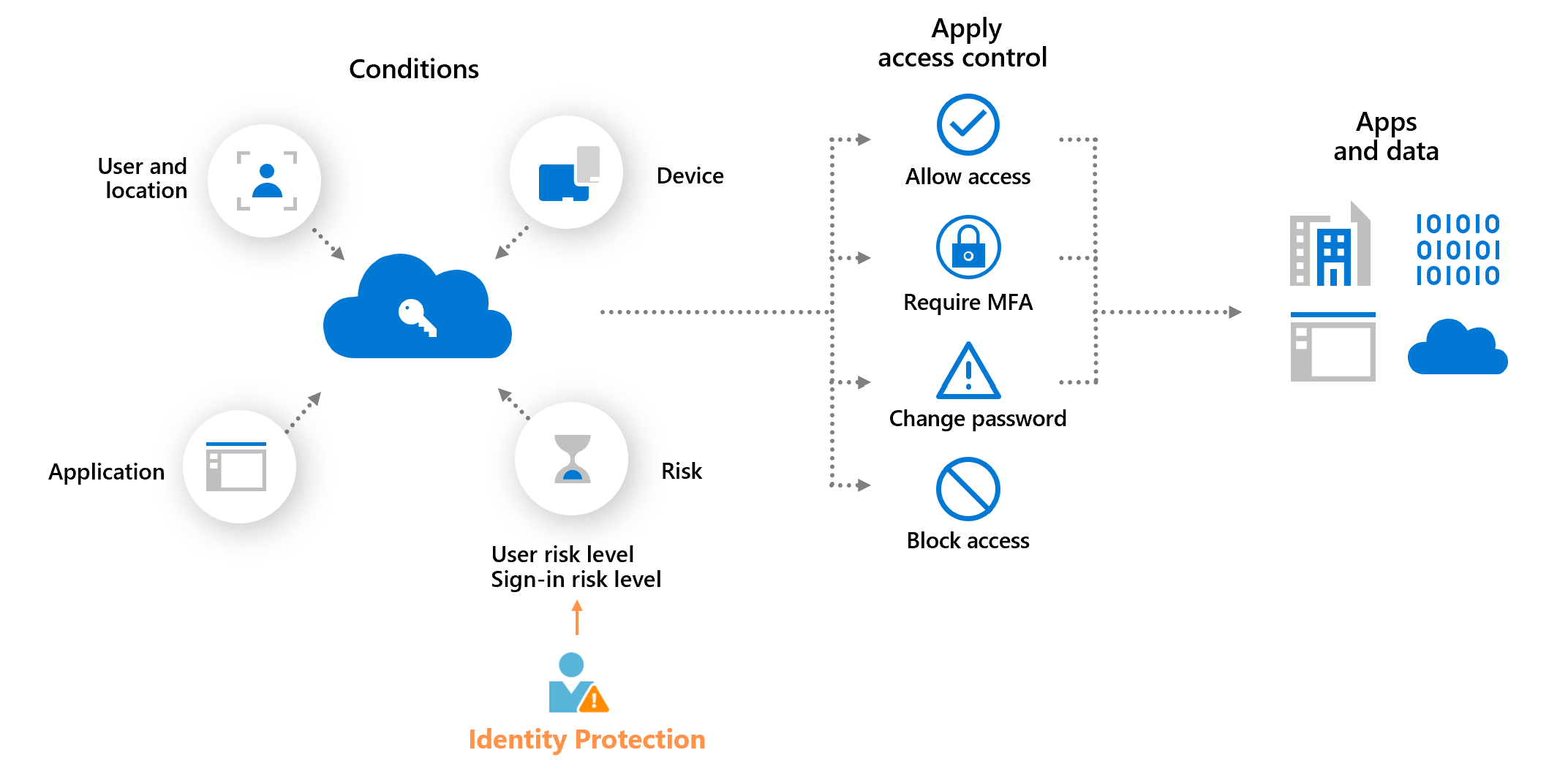

Kebijakan kontrol akses dapat diterapkan untuk melindungi organisasi saat masuk atau pengguna terdeteksi berisiko. Kebijakan tersebut disebut kebijakan berbasis risiko.

Akses Bersyarat Microsoft Entra menawarkan dua kondisi risiko: Risiko masuk dan Risiko pengguna. Organisasi dapat membuat kebijakan Akses Bersyarat berbasis risiko dengan mengonfigurasikan dua kondisi risiko ini dan memilih metode kontrol akses. Selama setiap masuk, Microsoft Entra ID Protection mengirimkan tingkat risiko yang terdeteksi ke Akses Bersyarat, dan kebijakan berbasis risiko berlaku jika kondisi kebijakan terpenuhi.

Misalnya, jika organisasi memiliki kebijakan risiko masuk yang memerlukan autentikasi multifaktor ketika tingkat risiko masuk sedang atau tinggi, pengguna mereka harus menyelesaikan autentikasi multifaktor ketika risiko masuk mereka sedang atau tinggi.

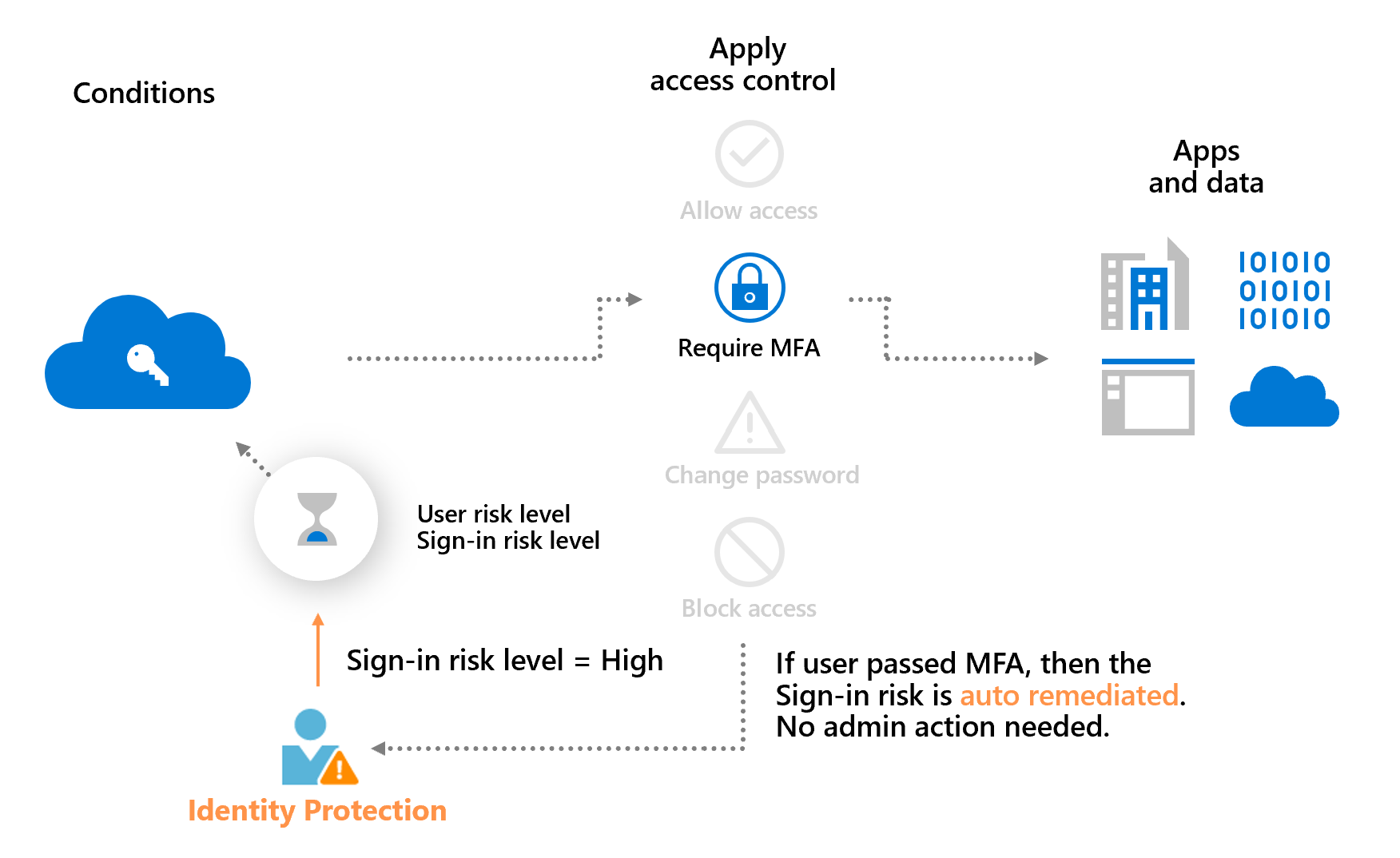

Contoh sebelumnya juga menunjukkan manfaat utama dari kebijakan berbasis risiko: remediasi risiko otomatis. Ketika pengguna berhasil menyelesaikan kontrol akses yang diperlukan, seperti perubahan kata sandi yang aman, risiko mereka diperbaiki. Sesi masuk dan akun pengguna tersebut tidak berisiko, dan tidak ada tindakan yang diperlukan dari administrator.

Memungkinkan pengguna untuk memulihkan diri menggunakan proses ini secara signifikan mengurangi beban investigasi risiko dan remediasi pada administrator sambil melindungi organisasi Anda dari penyusupan keamanan. Informasi selengkapnya tentang remediasi risiko dapat ditemukan di artikel, Memulihkan risiko, dan membuka blokir pengguna.

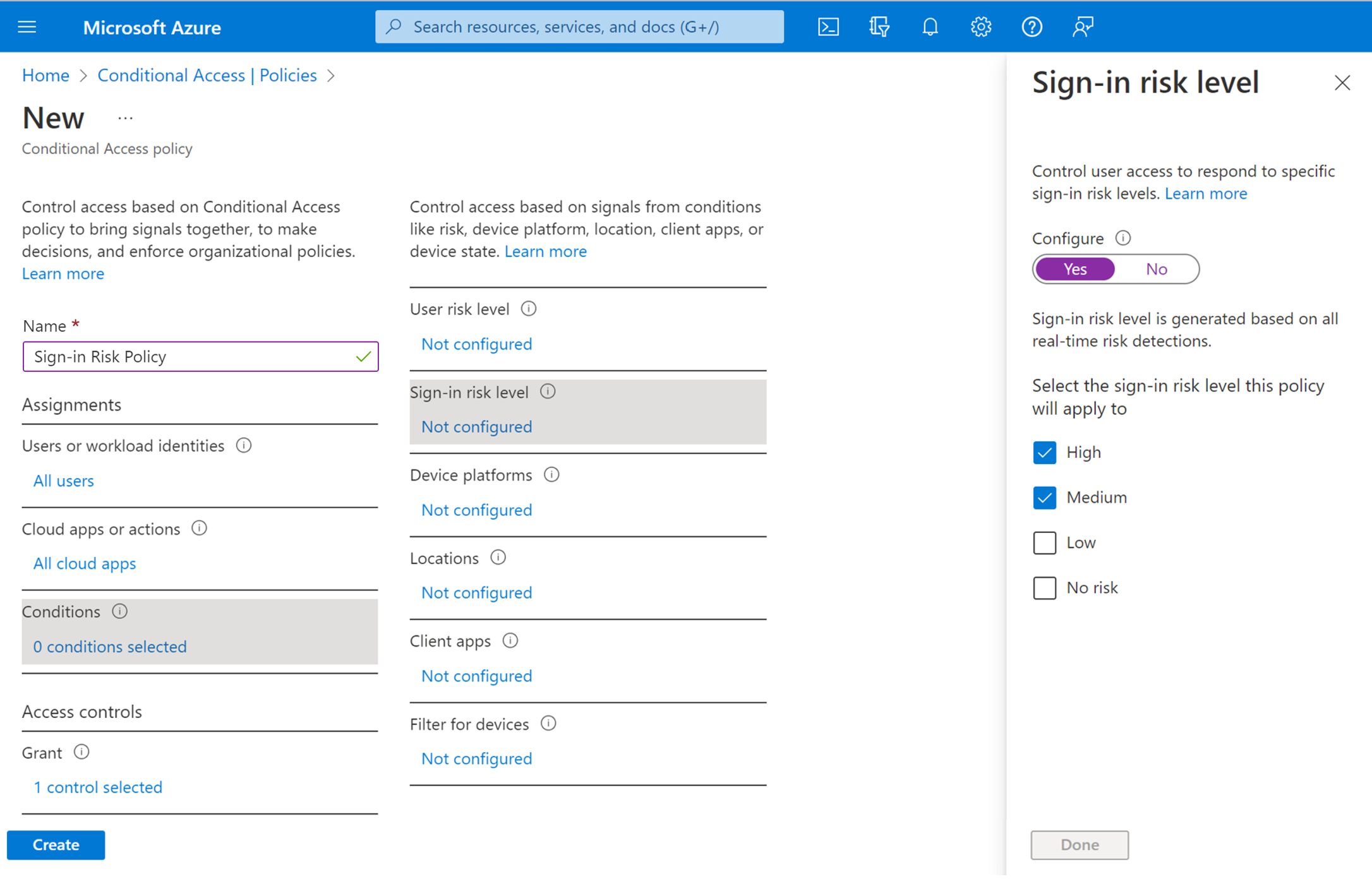

Kebijakan Akses Bersyarat berbasis risiko masuk

Selama setiap masuk, ID Protection menganalisis ratusan sinyal secara real time dan menghitung tingkat risiko masuk yang mewakili probabilitas bahwa permintaan autentikasi yang diberikan tidak diotorisasi. Tingkat risiko ini kemudian dikirim ke Akses Bersyarkat, tempat kebijakan organisasi yang dikonfigurasi dievaluasi. Administrator dapat mengonfigurasi kebijakan Akses Bersyarat berbasis risiko masuk untuk menerapkan kontrol akses berdasarkan risiko masuk, termasuk persyaratan seperti:

- Akses blok

- Mengizinkan akses

- Memerlukan autentikasi multifaktor

Jika risiko terdeteksi saat masuk, pengguna dapat melakukan kontrol akses yang diperlukan seperti autentikasi multifaktor untuk memulihkan diri dan menutup peristiwa masuk berisiko untuk mencegah kebisingan yang tidak perlu bagi administrator.

Catatan

Pengguna sebelumnya harus terdaftar untuk autentikasi multifaktor Microsoft Entra sebelum memicu kebijakan risiko masuk.

Kebijakan Akses Bersyarah berbasis risiko pengguna

Perlindungan ID menganalisis sinyal tentang akun pengguna dan menghitung skor risiko berdasarkan probabilitas pengguna disusupi. Jika pengguna memiliki perilaku masuk berisiko, atau kredensial mereka bocor, ID Protection menggunakan sinyal ini untuk menghitung tingkat risiko pengguna. Administrator dapat mengonfigurasi kebijakan Akses Bersyarkat berbasis risiko pengguna untuk menerapkan kontrol akses berdasarkan risiko pengguna, termasuk persyaratan seperti:

- Akses blok

- Izinkan akses tetapi memerlukan perubahan kata sandi yang aman.

Perubahan kata sandi yang aman memulihkan risiko pengguna dan menutup peristiwa pengguna berisiko untuk mencegah kebisingan yang tidak perlu bagi administrator.

Memigrasikan kebijakan risiko Perlindungan ID ke Akses Bersyarah

Jika Anda memiliki kebijakan risiko pengguna warisan atau kebijakan risiko masuk yang diaktifkan di Perlindungan ID (sebelumnya Perlindungan Identitas), kami mengundang Anda untuk memigrasikannya ke Akses Bersyarat.

Peringatan

Kebijakan risiko warisan yang dikonfigurasi dalam Microsoft Entra ID Protection akan dihentikan pada 1 Oktober 2026.

Mengonfigurasi kebijakan risiko dalam Akses Bersyarkala memberikan manfaat seperti:

- Mengelola kebijakan akses di satu lokasi.

- Mode khusus laporan dan dukungan Graph API.

- Terapkan frekuensi masuk setiap kali untuk memerlukan autentikasi ulang setiap saat.

- Kontrol akses terperinci dengan menggabungkan kondisi risiko dengan kondisi lain seperti lokasi.

- Keamanan yang ditingkatkan dengan beberapa kebijakan berbasis risiko yang menargetkan grup pengguna atau tingkat risiko yang berbeda.

- Peningkatan pengalaman diagnostik yang merinci kebijakan berbasis risiko mana yang diterapkan dalam Log masuk.

- Didukung oleh sistem autentikasi cadangan.

Kebijakan pendaftaran autentikasi multifaktor Microsoft Entra

Perlindungan ID dapat membantu organisasi meluncurkan autentikasi multifaktor Microsoft Entra menggunakan kebijakan yang memerlukan pendaftaran saat masuk. Mengaktifkan kebijakan ini adalah cara yang bagus untuk memastikan pengguna baru di organisasi Anda mendaftar untuk MFA pada hari pertama mereka. Autentikasi multifaktor adalah salah satu metode remediasi mandiri untuk peristiwa risiko dalam Perlindungan ID. Remediasi mandiri memungkinkan pengguna Anda mengambil tindakan sendiri untuk mengurangi volume panggilan staf dukungan.

Informasi selengkapnya tentang autentikasi multifaktor Microsoft Entra dapat ditemukan di artikel, Cara kerjanya: Autentikasi multifaktor Microsoft Entra.