Merencanakan penyebaran Perlindungan Identitas

Microsoft Entra ID Protection mendeteksi risiko berbasis identitas, melaporkannya, dan memungkinkan administrator untuk menyelidiki dan memulihkan risiko ini untuk menjaga organisasi tetap aman dan aman. Risiko dapat disalurkan lebih lanjut ke alat seperti Akses Bersyar untuk membuat keputusan akses atau disalurkan kembali ke alat informasi keamanan dan manajemen peristiwa (SIEM) untuk penyelidikan lebih lanjut.

Rencana penyebaran ini memperluas konsep yang diperkenalkan dalam rencana penyebaran Akses Bersyar.

Prasyarat

- Penyewa Microsoft Entra yang berfungsi dengan Microsoft Entra ID P2, atau lisensi uji coba diaktifkan. Jika perlu, buat secara gratis.

- Microsoft Entra ID P2 diperlukan untuk menyertakan risiko Perlindungan Identitas dalam kebijakan Akses Bersyarat.

- Administrator yang berinteraksi dengan Perlindungan Identitas harus memiliki satu atau beberapa penetapan peran berikut tergantung pada tugas yang mereka lakukan. Untuk mengikuti prinsip Zero Trust dengan hak istimewa paling sedikit, pertimbangkan untuk menggunakan Privileged Identity Management (PIM) untuk mengaktifkan penetapan peran istimewa just-in-time.

- Membaca Kebijakan dan konfigurasi Perlindungan Identitas dan Akses Bersyar

- Kelola Perlindungan Identitas

- Membuat atau mengubah kebijakan Akses Bersyar

- Pengguna uji (non-administrator) yang memungkinkan Anda memverifikasi kebijakan berfungsi seperti yang diharapkan sebelum menyebarkan ke pengguna nyata. Jika Anda perlu membuat pengguna, lihat Mulai Cepat: Menambahkan pengguna baru ke ID Microsoft Entra.

- Grup tempat pengguna non-administrator adalah anggotanya. Jika Anda perlu membuat grup, lihat Membuat grup dan menambahkan anggota di ID Microsoft Entra.

Melibatkan pemangku kepentingan yang tepat

Ketika proyek teknologi gagal, mereka biasanya melakukannya karena harapan yang tidak cocok pada pengaruh, hasil, dan tanggung jawab. Untuk menghindari jebakan ini, pastikan Anda melibatkan pemangku kepentingan yang tepat dan bahwa peran pemangku kepentingan dalam proyek dipahami dengan baik dengan mendokumentasikan pemangku kepentingan, input proyek mereka, dan akuntabilitasnya.

Mengomunikasikan perubahan

Komunikasi sangat penting untuk keberhasilan fungsionalitas baru apa pun. Anda harus secara proaktif berkomunikasi dengan pengguna Anda bagaimana pengalaman mereka berubah, saat berubah, dan cara mendapatkan dukungan jika mereka mengalami masalah.

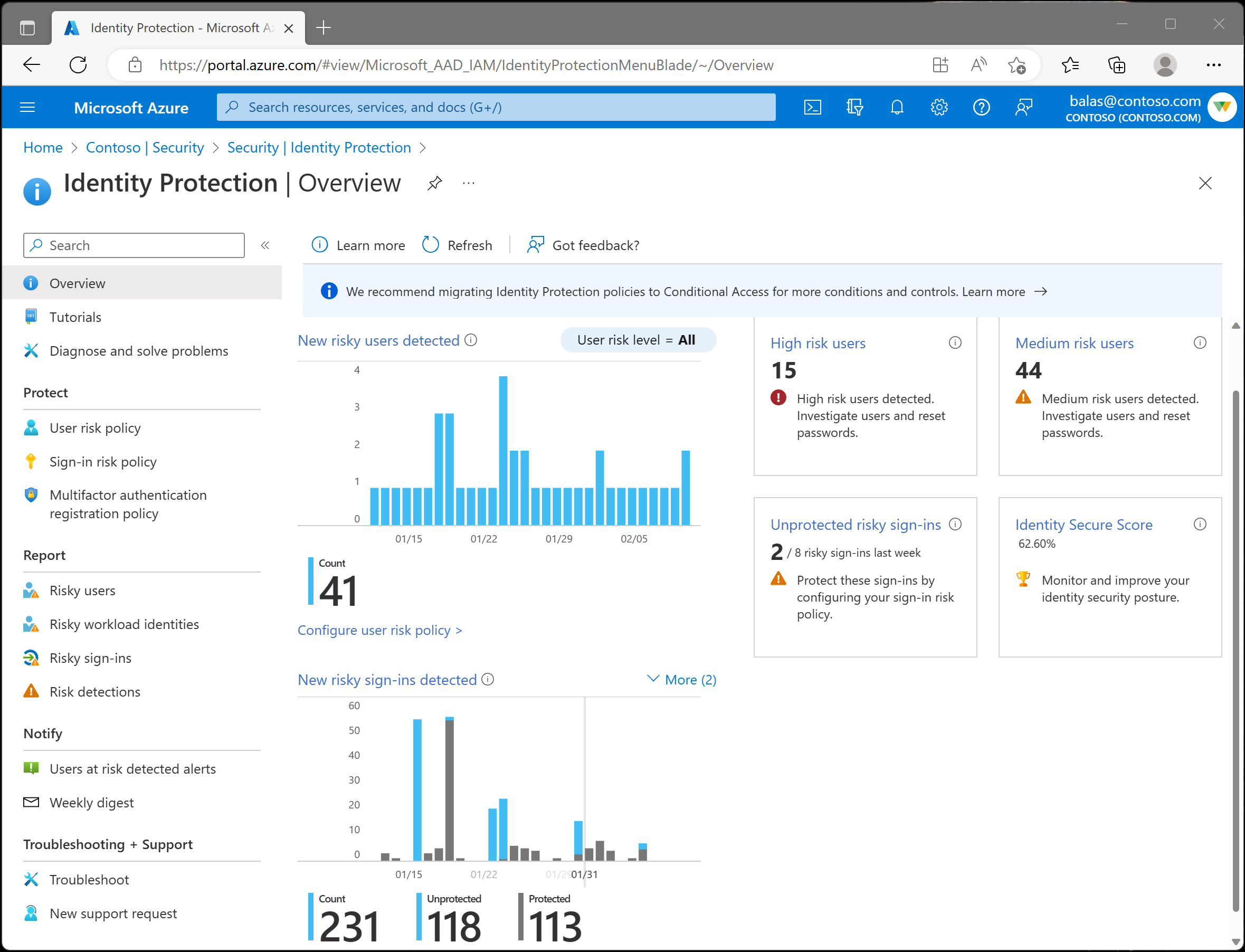

Langkah 1: Tinjau laporan yang sudah ada

Penting untuk meninjau laporan Perlindungan Identitas sebelum menyebarkan kebijakan Akses Bersyarah berbasis risiko. Ulasan ini memberikan kesempatan untuk menyelidiki perilaku mencurigakan yang ada yang mungkin Anda lewatkan dan untuk menutup atau mengonfirmasi pengguna ini sebagai aman jika Anda telah menentukan bahwa mereka tidak berisiko.

- Menyelidiki deteksi risiko

- Memulihkan risiko dan membuka blokir pengguna

- Membuat perubahan massal menggunakan Microsoft Graph PowerShell

Untuk efisiensi, sebaiknya izinkan pengguna untuk memulihkan diri melalui kebijakan yang dibahas di Langkah 3.

Langkah 2: Merencanakan kebijakan risiko Akses Bersyar

Perlindungan Identitas mengirimkan sinyal risiko ke Akses Bersyarat, untuk membuat keputusan dan menerapkan kebijakan organisasi seperti memerlukan autentikasi multifaktor atau perubahan kata sandi. Ada beberapa item yang harus di rencanakan organisasi sebelum membuat kebijakan mereka.

Pengecualian kebijakan

Kebijakan Akses Bersyarah adalah alat yang canggih, sebaiknya kecualikan akun berikut dari kebijakan Anda:

- Akses darurat atau akun pemecah kaca untuk mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin saat semua administrator dikunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah pemulihan akses.

- Informasi selengkapnya dapat ditemukan di artikel, Mengelola akun akses darurat di ID Microsoft Entra.

- Akun layanan dan perwakilan layanan, seperti Akun Microsoft Entra Koneksi Sync. Akun layanan adalah akun non-interaktif yang tidak terikat dengan pengguna tertentu. Akun tersebut biasanya digunakan oleh layanan back-end yang memungkinkan akses terprogram ke aplikasi, tetapi juga digunakan untuk masuk ke sistem guna tujuan administratif. Akun layanan seperti ini harus dikecualikan karena MFA tidak dapat diselesaikan secara terprogram. Panggilan yang dilakukan oleh perwakilan layanan tidak akan diblokir oleh kebijakan Akses Bersyar yang dilingkupkan kepada pengguna. Gunakan Akses Bersyarah untuk identitas beban kerja untuk menentukan kebijakan yang menargetkan perwakilan layanan.

- Jika organisasi Anda memiliki akun ini yang digunakan dalam skrip atau kode, pertimbangkan untuk menggantinya dengan identitas terkelola. Sebagai solusi sementara, Anda dapat mengecualikan akun tertentu seperti ini dari kebijakan dasar.

Autentikasi multifaktor

Namun, bagi pengguna untuk memulihkan risiko sendiri, mereka harus mendaftar untuk autentikasi multifaktor Microsoft Entra sebelum berisiko. Untuk informasi selengkapnya, lihat artikel Merencanakan penyebaran autentikasi multifaktor Microsoft Entra.

Lokasi jaringan yang diketahui

Penting untuk mengonfigurasi lokasi bernama di Akses Bersyar dan menambahkan rentang VPN Anda ke aplikasi Defender untuk Cloud. Rincian masuk dari lokasi bernama, ditandai sebagai tepercaya atau diketahui, meningkatkan akurasi perhitungan risiko Microsoft Entra ID Protection. Rincian masuk ini menurunkan risiko pengguna saat mereka mengautentikasi dari lokasi yang ditandai sebagai tepercaya atau diketahui. Praktik ini mengurangi positif palsu untuk beberapa deteksi di lingkungan Anda.

Mode laporan saja

Mode khusus laporan adalah status kebijakan Akses Bersyariah yang memungkinkan administrator mengevaluasi efek kebijakan Akses Bersyariah sebelum memberlakukannya di lingkungan mereka.

Langkah 3: Mengonfigurasi kebijakan Anda

Kebijakan pendaftaran MFA Perlindungan Identitas

Gunakan kebijakan pendaftaran autentikasi multifaktor Perlindungan Identitas untuk membantu membuat pengguna Anda terdaftar untuk autentikasi multifaktor Microsoft Entra sebelum mereka perlu menggunakannya. Ikuti langkah-langkah dalam artikel Cara: Mengonfigurasi kebijakan pendaftaran autentikasi multifaktor Microsoft Entra untuk mengaktifkan kebijakan ini.

kebijakan Akses Bersyarat

Risiko masuk - Sebagian besar pengguna memiliki perilaku normal yang dapat dilacak, ketika mereka berada di luar norma ini, mungkin berisiko untuk memungkinkan mereka masuk begitu saja. Anda mungkin ingin memblokir pengguna tersebut atau mungkin hanya meminta mereka untuk melakukan autentikasi multifaktor guna membuktikan bahwa pengguna tersebut benar-benar seperti yang dikatakan. Anda mungkin ingin memulai dengan mencakup kebijakan ini hanya kepada admin.

Risiko pengguna - Microsoft bekerja sama dengan peneliti, penegak hukum, berbagai tim keamanan di Microsoft, dan sumber tepercaya lainnya untuk menemukan pasangan nama pengguna dan kata sandi yang bocor. Ketika pengguna yang rentan ini terdeteksi, kami sarankan mengharuskan pengguna melakukan autentikasi multifaktor lalu mengatur ulang kata sandi mereka.

Artikel Mengonfigurasi dan mengaktifkan kebijakan risiko menyediakan panduan untuk membuat kebijakan Akses Bersyar untuk mengatasi risiko ini.

Langkah 4: Pemantauan dan kebutuhan operasional berkelanjutan

Pemberitahuan email

Aktifkan pemberitahuan sehingga Anda dapat merespons saat pengguna ditandai berisiko sehingga Anda dapat segera mulai menyelidikinya. Anda juga dapat menyiapkan email hash mingguan yang memberi Anda gambaran umum risiko untuk minggu tersebut.

Memantau dan menyelidiki

Buku kerja Perlindungan Identitas dapat membantu memantau dan mencari pola di penyewa Anda. Pantau buku kerja ini untuk tren dan juga hasil mode Hanya Laporan Akses Bersyar untuk melihat apakah ada perubahan yang perlu dilakukan, misalnya, penambahan ke lokasi bernama.

Microsoft Defender untuk Cloud Apps menyediakan kerangka kerja investigasi yang dapat digunakan organisasi sebagai titik awal. Untuk informasi selengkapnya, lihat artikel Cara menyelidiki pemberitahuan deteksi anomali.

Anda juga dapat menggunakan API Perlindungan Identitas untuk mengekspor informasi risiko ke alat lain, sehingga tim keamanan Anda dapat memantau dan memperingatkan peristiwa risiko.

Selama pengujian, Anda mungkin ingin mensimulasikan beberapa ancaman untuk menguji proses investigasi Anda.