Tutorial: Mengonfigurasi Access Policy Manager BIG-IP F5 untuk autentikasi Kerberos

Dalam tutorial ini, Anda akan belajar menerapkan akses hibrid aman (SHA) dengan akses menyeluruh (SSO) ke aplikasi Kerberos dengan menggunakan konfigurasi lanjutan F5 BIG-IP. Mengaktifkan layanan yang diterbitkan BIG-IP untuk Microsoft Entra SSO memberikan banyak manfaat, termasuk:

- Meningkatkan tata kelola Zero Trust melalui pra-autentikasi Microsoft Entra, dan penggunaan solusi penegakan kebijakan keamanan Akses Bersyariah.

- Lihat, Apa itu Akses Bersyar?

- SSO penuh antara ID Microsoft Entra dan layanan yang diterbitkan BIG-IP

- Manajemen identitas dan akses dari satu sarana kontrol, pusat admin Microsoft Entra

Untuk mempelajari selengkapnya tentang manfaat, lihat Mengintegrasikan F5 BIG-IP dengan MICROSOFT Entra ID.

Deskripsi Skenario

Untuk skenario ini, Anda akan mengonfigurasi aplikasi lini bisnis untuk autentikasi Kerberos, juga dikenal sebagai Autentikasi Windows Terintegrasi.

Untuk mengintegrasikan aplikasi dengan MICROSOFT Entra ID memerlukan dukungan dari protokol berbasis federasi, seperti Security Assertion Markup Language (SAML). Karena memodernisasi aplikasi memperkenalkan risiko potensi waktu henti, ada opsi lain.

Saat Anda menggunakan Kerberos Constrained Delegation (KCD) untuk SSO, Anda dapat menggunakan proksi aplikasi Microsoft Entra untuk mengakses aplikasi dari jarak jauh. Anda dapat mencapai transisi protokol untuk menjemput aplikasi warisan ke sarana kontrol identitas modern.

Pendekatan lain adalah dengan menggunakan Application Delivery Controller BIG-IP F5. Pendekatan ini memungkinkan overlay aplikasi dengan pra-autentikasi Microsoft Entra dan SSO KCD. Ini meningkatkan postur Zero Trust keseluruhan aplikasi.

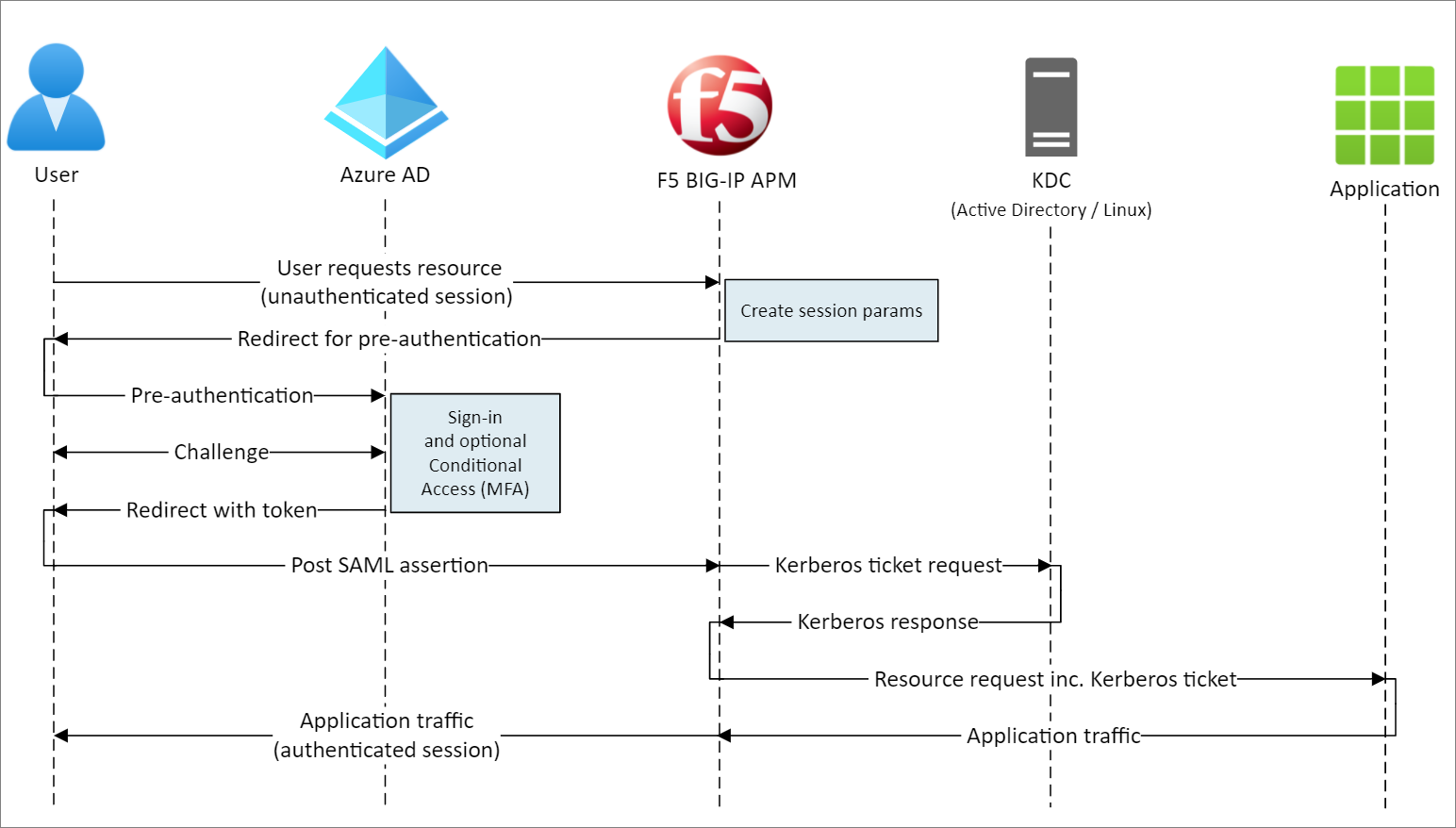

Arsitektur skenario

Solusi SHA untuk skenario ini memiliki elemen berikut:

Aplikasi: Layanan berbasis Back-end Kerberos yang diterbitkan secara eksternal oleh BIG-IP dan dilindungi oleh SHA

BIG-IP: Fungsionalitas proksi terbalik untuk menerbitkan aplikasi back-end. Access Policy Manager (APM) melapisi aplikasi yang diterbitkan dengan penyedia layanan SAML (SP) dan fungsionalitas SSO.

ID Microsoft Entra: Penyedia identitas (IdP) yang memverifikasi kredensial pengguna, Microsoft Entra Conditional Access, dan SSO ke BIG-IP APM melalui SAML

KDC: Peran Pusat Distribusi Utama pada pengendali domain (DC) yang menerbitkan tiket Kerberos

Gambar berikut menggambarkan alur yang dimulai SP SAML untuk skenario ini, tetapi juga mendukung alur yang dimulai IdP.

Alur pengguna

- Pengguna tersambung ke titik akhir aplikasi (BIG-IP)

- Kebijakan akses BIG-IP mengalihkan pengguna ke MICROSOFT Entra ID (SAML IdP)

- ID Microsoft Entra telah mengautentikasi pengguna dan menerapkan kebijakan Akses Bersyariah yang diberlakukan

- Pengguna dialihkan ke BIG-IP (SAML SP), dan SSO dilakukan melalui token SAML yang dikeluarkan

- BIG-IP mengautentikasi pengguna dan meminta tiket Kerberos dari KDC

- BIG-IP mengirimkan permintaan ke aplikasi back-end dengan tiket Kerberos untuk SSO

- Aplikasi mengotorisasi permintaan dan mengembalikan payload

Prasyarat

Pengalaman BIG-IP sebelumnya tidak diperlukan. Anda memerlukan:

- Akun gratis Azure, atau langganan tingkat yang lebih tinggi.

- BIG-IP, atau sebarkan BIG-IP Virtual Edition di Azure.

- Salah satu lisensi F5 BIG-IP berikut:

- Paket terbaik F5 BIG-IP

- Lisensi mandiri APM BIG-IP F5

- Lisensi add-on F5 BIG-IP APM pada BIG-IP Local Traffic Manager (LTM)

- Lisensi Uji Coba Gratis BIG-IP 90 hari

- Identitas pengguna disinkronkan dari direktori lokal ke ID Microsoft Entra, atau dibuat di ID Microsoft Entra dan mengalir kembali ke direktori lokal Anda.

- Salah satu peran berikut dalam penyewa Microsoft Entra: Administrator Global, Administrator Aplikasi Cloud, atau Administrator Aplikasi.

- Sertifikat server Web untuk layanan penerbitan melalui HTTPS atau gunakan sertifikat BIG-IP default saat pengujian.

- Aplikasi Kerberos, atau buka active-directory-wp.com untuk belajar mengonfigurasi SSO dengan IIS di Windows.

Metode konfigurasi BIG-IP

Artikel ini membahas konfigurasi lanjutan, penerapan SHA fleksibel yang membuat objek konfigurasi BIG-IP. Anda dapat menggunakan pendekatan ini untuk skenario yang tidak dibahas oleh templat Konfigurasi Terpandu.

Catatan

Ganti semua contoh string atau nilai dalam artikel ini dengan string untuk lingkungan Anda yang sebenarnya.

Mendaftarkan F5 BIG-IP di MICROSOFT Entra ID

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Sebelum BIG-IP dapat menyerahkan pra-autentikasi ke ID Microsoft Entra, daftarkan di penyewa Anda. Proses ini memulai SSO antara kedua entitas. Aplikasi yang Anda buat dari templat galeri F5 BIG-IP adalah pihak yang mengandalkan yang mewakili SAML SP untuk aplikasi yang diterbitkan BIG-IP.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi Identity>Applications>Enterprise>Semua aplikasi, lalu pilih Aplikasi baru.

Panel Telusuri Microsoft Entra Gallery muncul dengan petak peta untuk platform cloud, aplikasi lokal, dan aplikasi unggulan. Aplikasi di bagian Aplikasi unggulan memiliki ikon yang menunjukkan apakah aplikasi tersebut mendukung SSO federasi dan provisi.

Di galeri Azure, cari F5, dan pilih integrasi F5 BIG-IP APM Azure AD.

Masukkan nama untuk aplikasi baru untuk mengenali instans aplikasi.

Pilih Tambah/Buat untuk menambahkannya ke penyewa Anda.

Mengaktifkan SSO ke BIG-IP F5

Konfigurasikan pendaftaran BIG-IP untuk memenuhi token SAML yang diminta BIG-IP APM.

- Di bagian Kelola di menu sebelah kiri, pilih Akses menyeluruh. Panel Akses menyeluruh muncul.

- Di halaman Pilih metode akses menyeluruh, pilih SAML. Pilih Tidak, saya akan menyimpan nanti untuk melewati perintah.

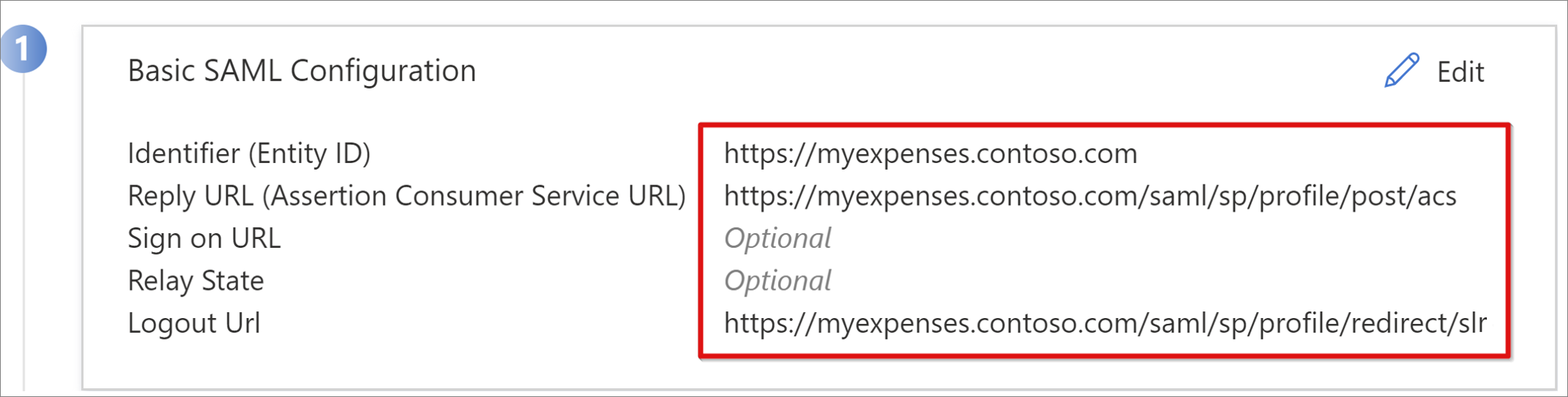

- Pada panel Siapkan akses menyeluruh dengan SAML , pilih ikon pena untuk mengedit Konfigurasi SAML Dasar.

- Ganti nilai Pengidentifikasi yang telah ditentukan sebelumnya dengan URL untuk aplikasi yang diterbitkan BIG-IP Anda.

- Ganti nilai URL Balasan, tetapi pertahankan jalur untuk titik akhir SAML SP aplikasi.

Catatan

Dalam konfigurasi ini, alur SAML beroperasi dalam mode yang dimulai IdP. ID Microsoft Entra mengeluarkan pernyataan SAML sebelum pengguna dialihkan ke titik akhir BIG-IP untuk aplikasi.

Untuk menggunakan mode yang dimulai SP, masukkan URL aplikasi di URL Masuk.

Untuk Url Keluar, masukkan titik akhir single logout (SLO) BIG-IP APM yang telah ditambahkan sebelumnya oleh header host layanan yang diterbitkan. Tindakan ini memastikan sesi APM BIG-IP pengguna berakhir setelah pengguna keluar dari ID Microsoft Entra.

Catatan

Dari sistem operasi manajemen lalu lintas (TMOS) BIG-IP v16, titik akhir SLO SAML telah berubah menjadi /saml/sp/profile/redirect/slo.

Sebelum Anda menutup konfigurasi SAML, pilih Simpan.

Lewati perintah pengujian SSO.

Perhatikan properti bagian Atribut & Klaim Pengguna. ID Microsoft Entra mengeluarkan properti kepada pengguna untuk autentikasi BIG-IP APM dan untuk SSO ke aplikasi back-end.

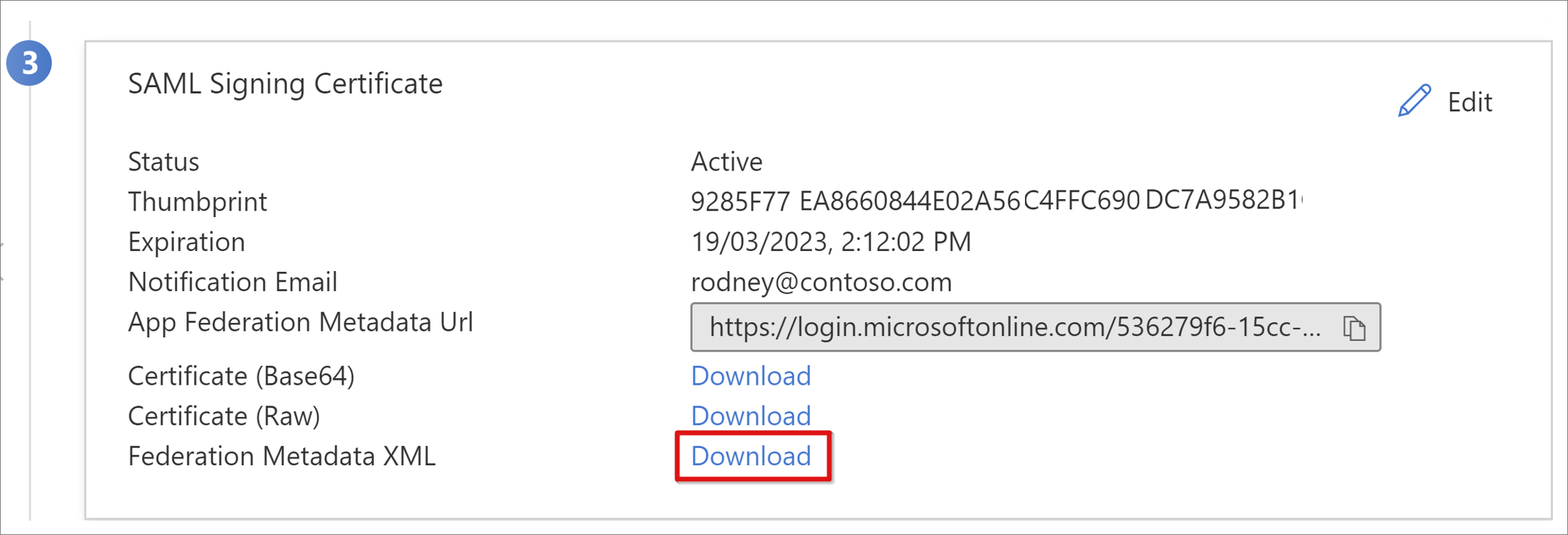

Untuk menyimpan file XML Metadata Federasi ke komputer Anda, pada panel Sertifikat Penandatanganan SAML, pilih Unduh.

Catatan

Sertifikat penandatanganan SAML yang dibuat Microsoft Entra ID memiliki masa pakai tiga tahun. Untuk informasi selengkapnya, lihat Mengelola sertifikat untuk SSO terfederasi.

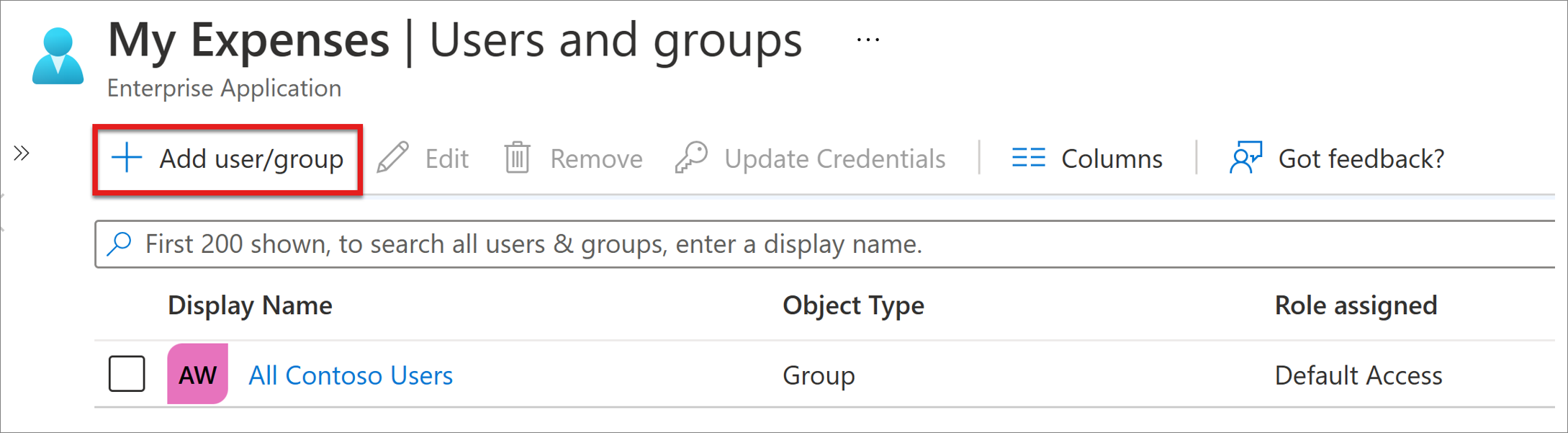

Memberikan akses ke pengguna dan grup

Secara default, ID Microsoft Entra mengeluarkan token untuk pengguna yang diberikan akses ke aplikasi. Untuk memberi pengguna dan grup akses ke aplikasi:

Pada panel Gambaran umum aplikasi BIG-IP F5, pilih Tetapkan Pengguna dan grup.

Pilih +Tambahkan pengguna/grup.

Pilih pengguna dan grup, lalu pilih Tetapkan.

Mengonfigurasi delegasi yang dibatasi Kerberos Direktori Aktif

Agar BIG-IP APM melakukan SSO ke aplikasi back-end atas nama pengguna, konfigurasikan KCD di domain Active Directory (AD) target. Mendelegasikan autentikasi mengharuskan Anda untuk memprovisikan BIG-IP APM dengan akun layanan domain.

Untuk skenario ini, aplikasi dihosting di server APP-VM-01 dan berjalan dalam konteks akun layanan bernama web_svc_account, bukan identitas komputer. Akun layanan pendelegasian yang menetapkan ke APM adalah BIG-IP-F5.

Membuat akun delegasi APM BIG-IP

BIG-IP tidak mendukung grup Akun Layanan Terkelola (gMSA), oleh karena itu buat akun pengguna standar untuk akun layanan APM.

Masukkan perintah PowerShell berikut ini. Ganti nilai UserPrincipalName dan SamAccountName dengan nilai lingkungan Anda. Untuk keamanan yang lebih baik, gunakan SPN khusus yang cocok dengan header host aplikasi.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Catatan

Ketika Host digunakan, aplikasi apa pun yang berjalan di host akan mendelegasikan akun sedangkan ketika HTTPS digunakan, itu hanya akan mengizinkan operasi terkait protokol HTTP.

Buat Nama Perwakilan Layanan (SPN) untuk akun layanan APM yang akan digunakan selama delegasi ke akun layanan aplikasi web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Catatan

Wajib untuk menyertakan host/ bagian dalam format UserPrincipleName (host/name.domain@domain) atau ServicePrincipleName (host/name.domain).

Sebelum Anda menentukan SPN target, lihat konfigurasi SPN-nya. Pastikan SPN ditampilkan terhadap akun layanan APM. Akun layanan APM mendelegasikan untuk aplikasi web:

Konfirmasikan bahwa aplikasi web Anda berjalan dalam konteks komputer atau akun layanan khusus.

Untuk konteks Komputer, gunakan perintah berikut untuk mengkueri objek akun di Direktori Aktif untuk melihat SPN yang ditentukan. Ganti <name_of_account> dengan akun untuk lingkungan Anda.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesMisalnya: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Untuk akun layanan khusus, gunakan perintah berikut untuk mengkueri objek akun di Direktori Aktif untuk melihat SPN yang ditentukan. Ganti <name_of_account> dengan akun untuk lingkungan Anda.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesMisalnya: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Jika aplikasi berjalan dalam konteks komputer, tambahkan SPN ke objek akun komputer di Direktori Aktif:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Dengan SPN yang ditentukan, tetapkan kepercayaan untuk akun layanan APM yang didelegasikan ke layanan tersebut. Konfigurasi bervariasi tergantung pada topologi instans BIG-IP dan server aplikasi Anda.

Mengonfigurasi BIG-IP dan aplikasi target dalam domain yang sama

Mengatur kepercayaan untuk akun layanan APM untuk mendelegasikan autentikasi:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueAkun layanan APM perlu mengetahui SPN target yang dipercaya untuk mendelegasikannya. Atur SPN target ke akun layanan yang menjalankan aplikasi web Anda:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Catatan

Anda dapat menyelesaikan tugas-tugas ini dengan snap-in Pengguna dan Komputer Direktori Aktif, Konsol Manajemen Microsoft (MMC), pada pengontrol domain.

Mengonfigurasi BIG-IP dan aplikasi target dalam domain yang berbeda

Dalam versi Windows Server 2012, dan yang lebih tinggi, KCD lintas domain menggunakan Delegasi Yang Dibatasi Berbasis Sumber Daya (RBCD). Batasan untuk layanan ditransfer dari administrator domain ke administrator layanan. Delegasi ini memungkinkan administrator layanan back-end untuk mengizinkan atau menolak SSO. Situasi ini membuat pendekatan yang berbeda pada delegasi konfigurasi, yang dimungkinkan saat Anda menggunakan PowerShell atau Editor Antarmuka Layanan Direktori Aktif (ADSI Edit).

Anda dapat menggunakan properti PrincipalsAllowedToDelegateToAccount dari akun layanan aplikasi (komputer atau akun layanan khusus) untuk memberikan delegasi dari BIG-IP. Untuk skenario ini, gunakan perintah PowerShell berikut pada pengendali domain (Windows Server 2012 R2, atau yang lebih baru) di domain yang sama dengan aplikasi.

Gunakan SPN yang ditentukan terhadap akun layanan aplikasi web. Untuk keamanan yang lebih baik, gunakan SPN khusus yang cocok dengan header host aplikasi. Misalnya, karena header host aplikasi web dalam contoh ini myexpenses.contoso.com, tambahkan HTTP/myexpenses.contoso.com ke objek akun layanan aplikasi di Direktori Aktif (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Untuk perintah berikut, perhatikan konteksnya.

Jika layanan web_svc_account berjalan dalam konteks akun pengguna, gunakan perintah berikut:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Jika layanan web_svc_account berjalan dalam konteks akun komputer, gunakan perintah ini:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Untuk informasi lebih lanjut, lihat Kerberos Constrained Delegation di seluruh domain.

Konfigurasi lanjutan BIG-IP

Gunakan bagian berikut untuk terus menyiapkan konfigurasi BIG-IP.

Mengonfigurasi pengaturan penyedia layanan SAML

Pengaturan penyedia layanan SAML menentukan properti SAML SP yang digunakan APM untuk melapisi aplikasi warisan dengan pra-autentikasi SAML. Untuk mengonfigurasinya:

Dari browser, masuk ke konsol manajemen BIG-IP F5.

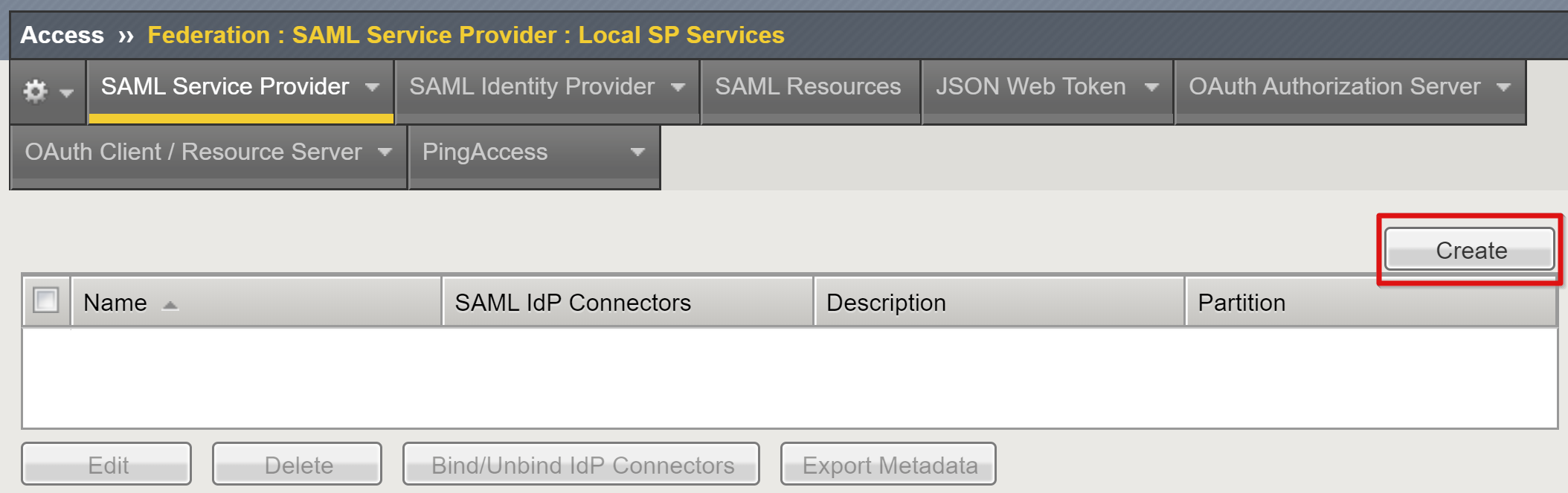

Pilih Akses>Federasi>Penyedia Layanan SAML>Layanan SP Lokal>Buat.

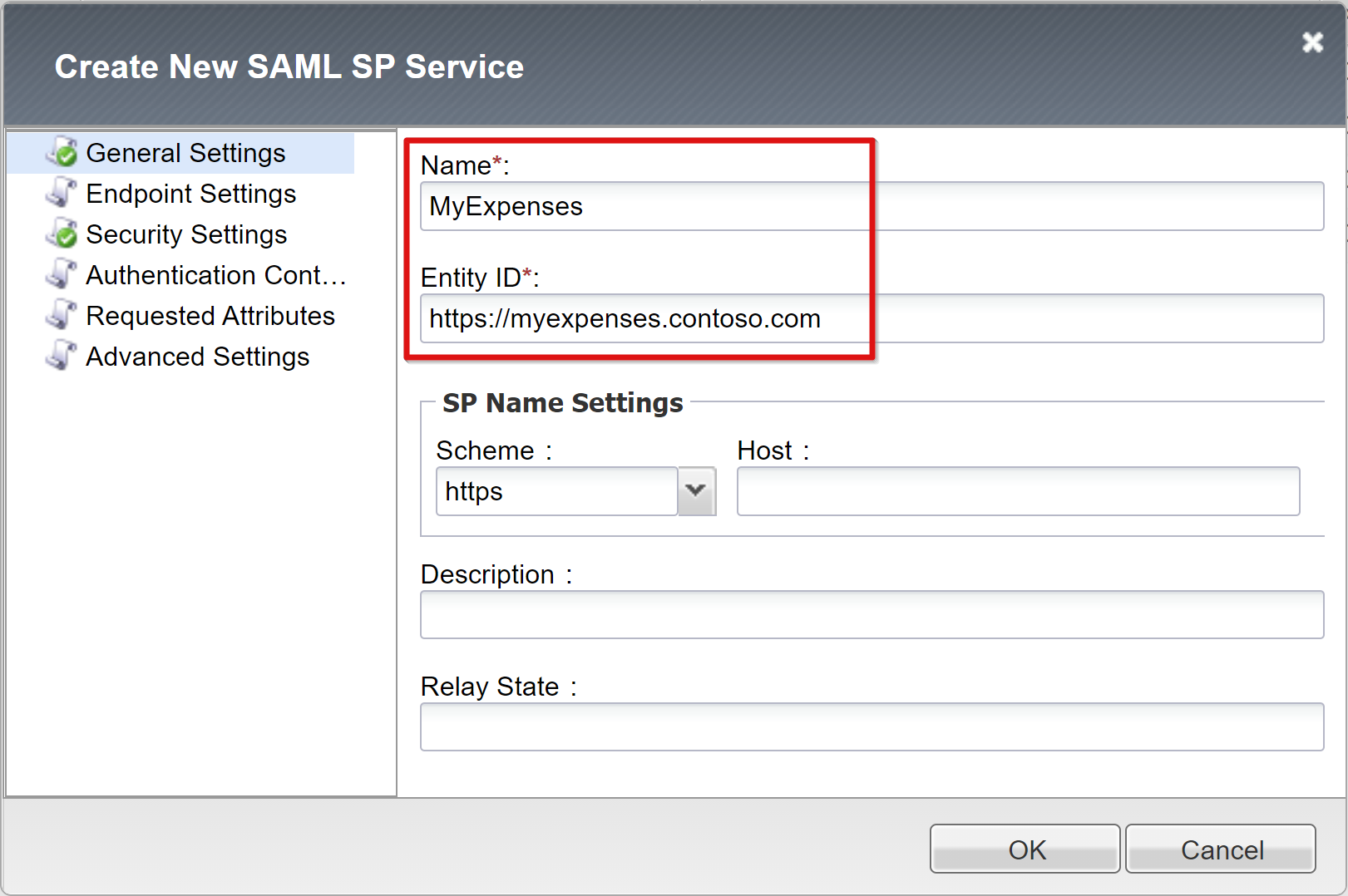

Berikan nilai Nama dan ID Entitas yang Anda simpan saat mengonfigurasi SSO untuk ID Microsoft Entra.

Jika ID entitas SAML sama persis dengan URL untuk aplikasi yang diterbitkan, Anda dapat melewati Nama SP Pengaturan. Misalnya, jika ID entitas adalah urn:myexpenses:contosoonline, nilai Skema adalah https; nilai Host myexpenses.contoso.com. Jika ID entitas adalah "https://myexpenses.contoso.com", Anda tidak perlu memberikan informasi ini.

Mengonfigurasi konektor IdP eksternal

Konektor IDP SAML menentukan pengaturan untuk BIG-IP APM untuk mempercayai ID Microsoft Entra sebagai IDP SAML-nya. Pengaturan ini memetakan SAML SP ke IDP SAML, membangun kepercayaan federasi antara APM dan ID Microsoft Entra. Untuk mengonfigurasi konektor:

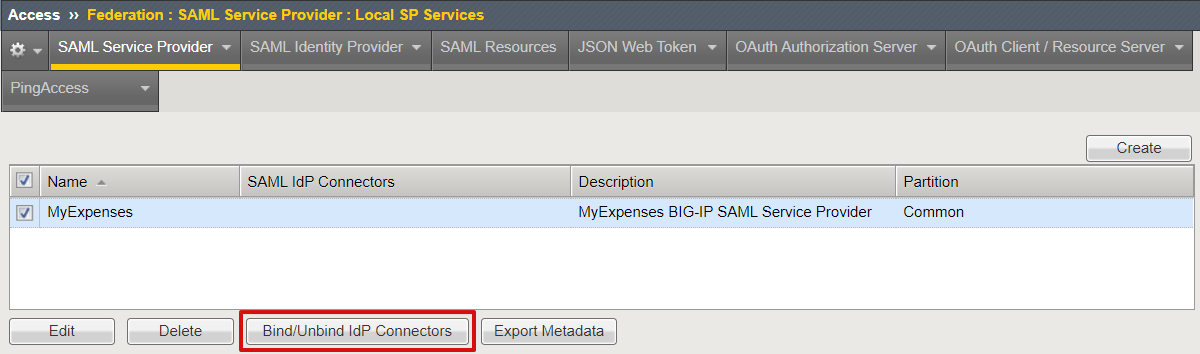

Gulir ke bawah untuk memilih objek SAML SP baru, lalu pilih Ikat/Lepas Konektor IdP.

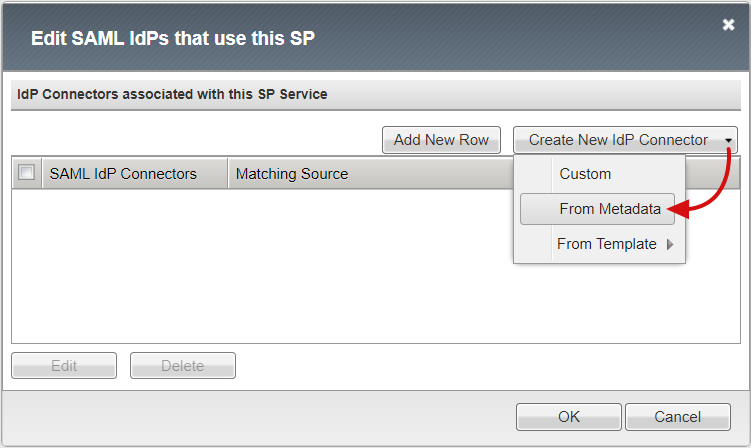

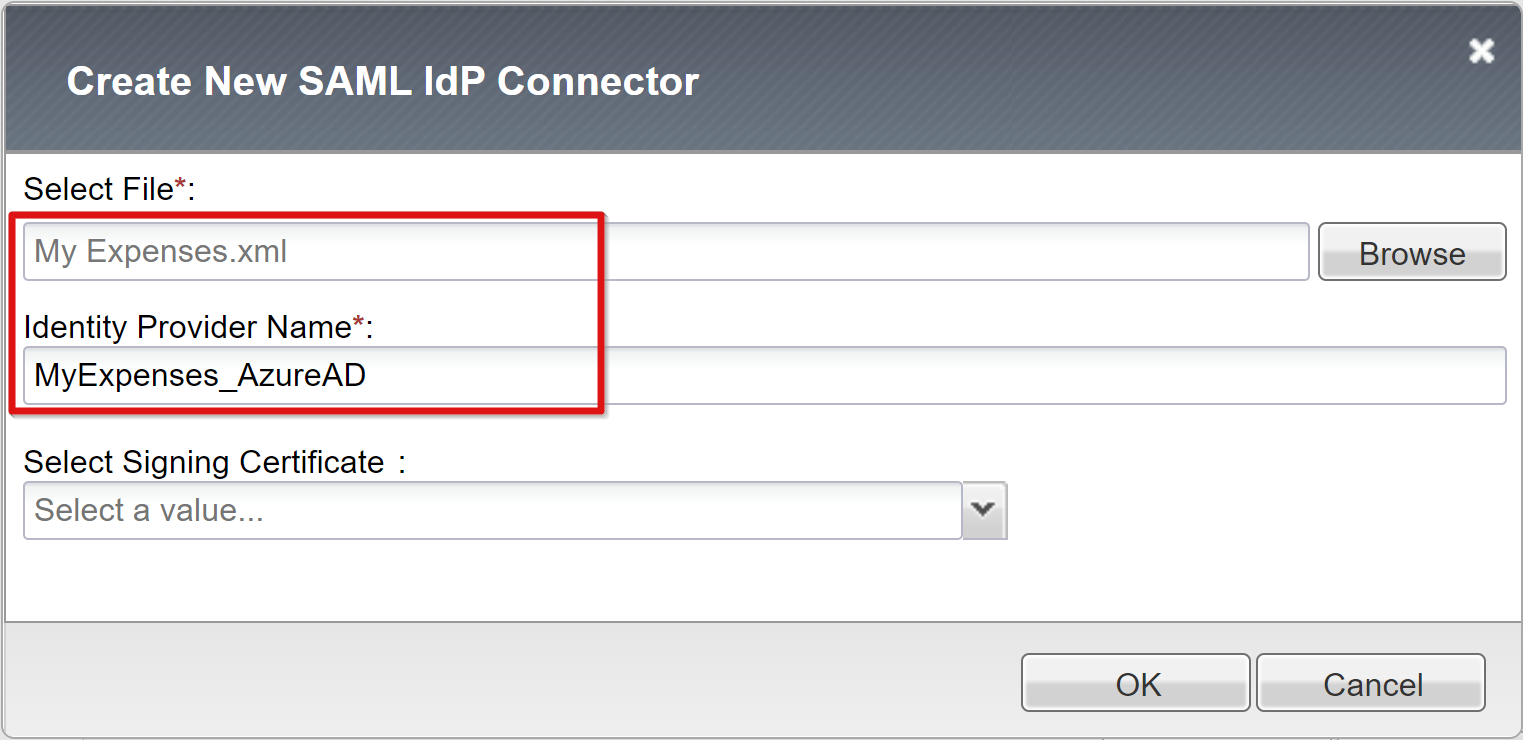

Pilih Buat Konektor IdP Baru>Dari Metadata.

Telusuri ke file XML metadata federasi yang Anda unduh, dan berikan Nama Penyedia Identitas untuk objek APM yang mewakili IDP SAML eksternal. Contoh berikut menunjukkan MyExpenses_AzureAD.

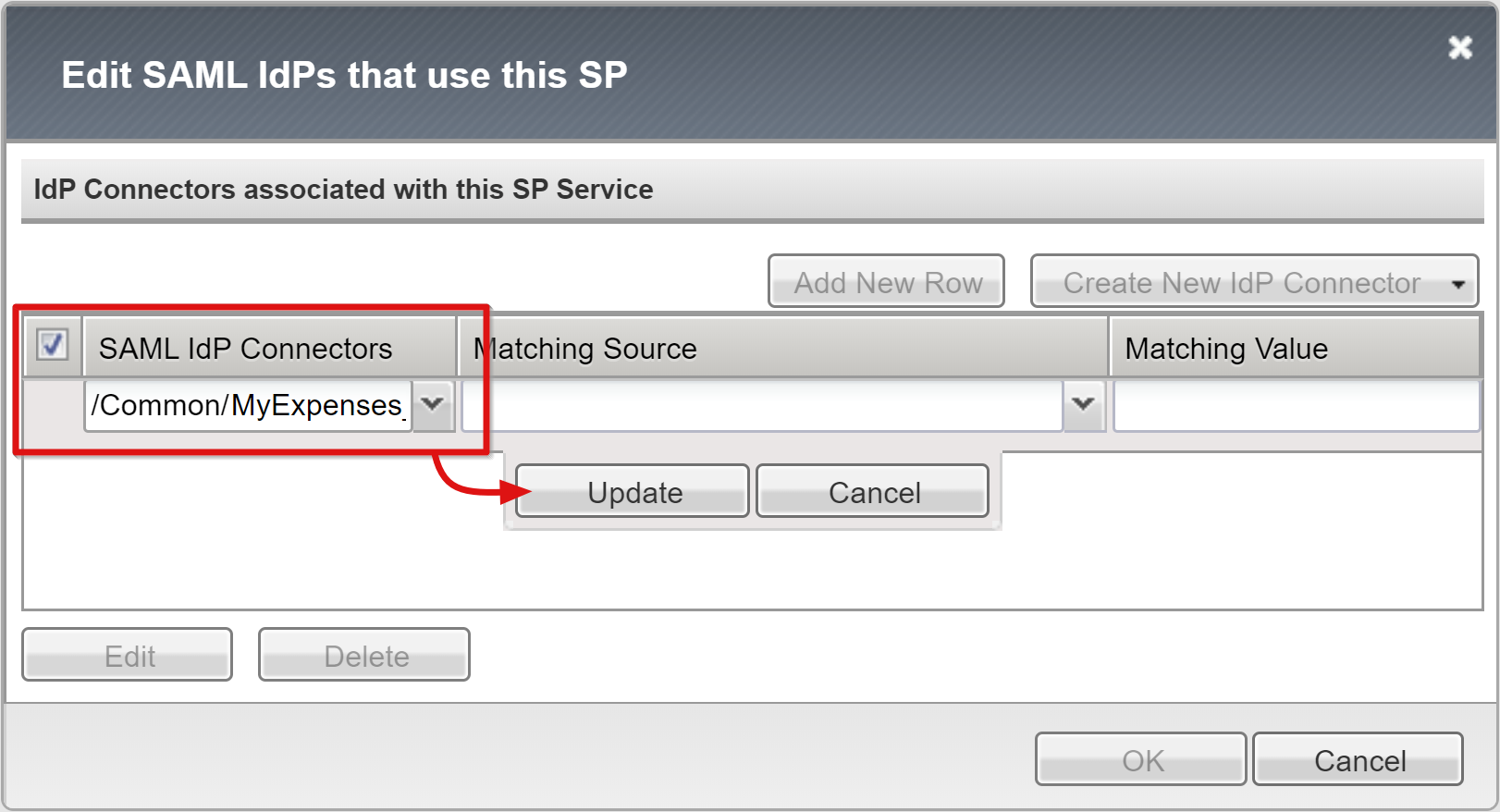

Pilih Tambahkan Baris Baru untuk memilih nilai Koneksi or IDP SAML baru, lalu pilih Perbarui.

Pilih OK.

Mengonfigurasi Kerberos SSO

Buat objek SSO APM untuk SSO KCD ke aplikasi back-end. Gunakan akun delegasi APM yang Anda buat.

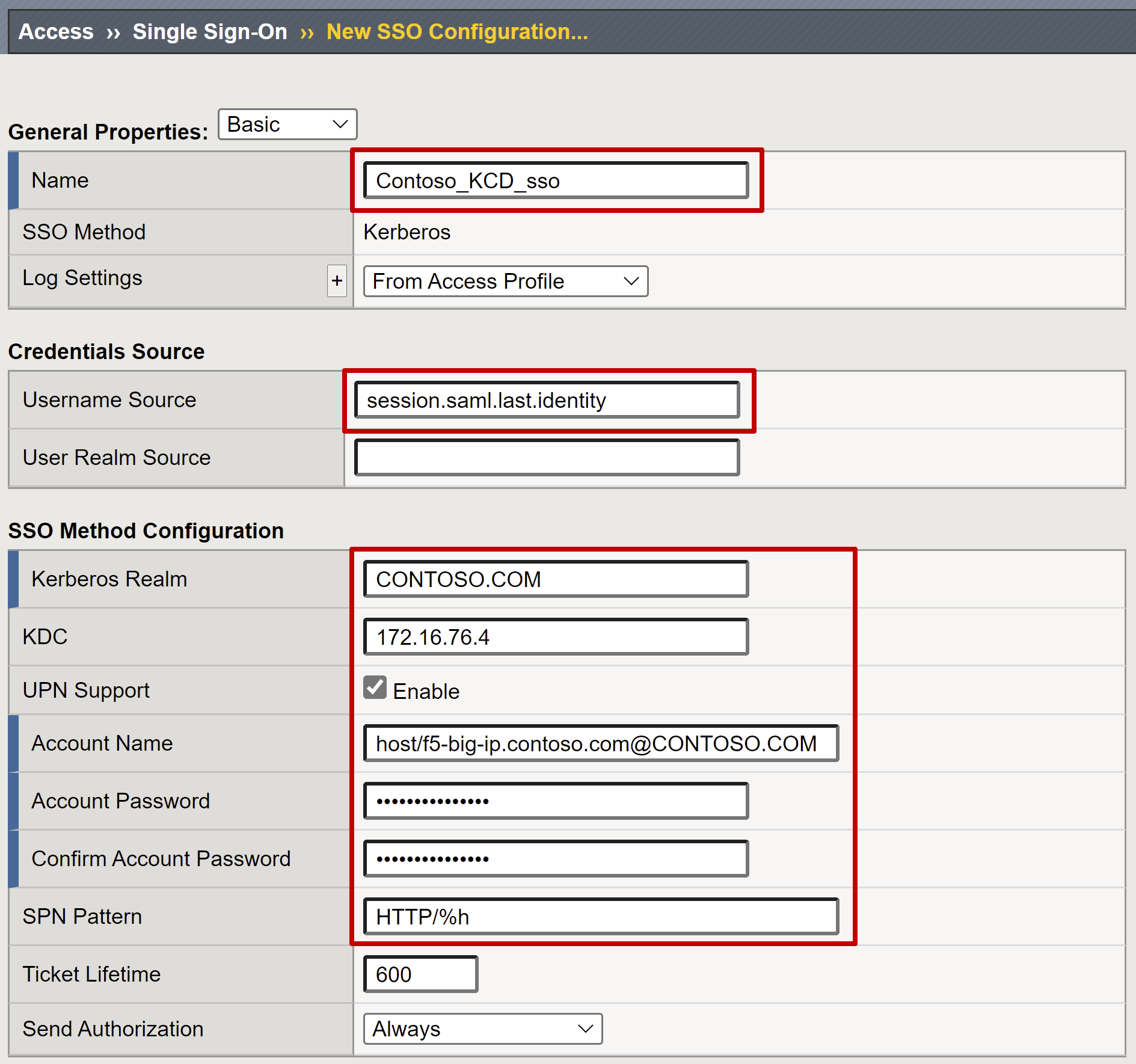

- Pilih Akses>Akses Menyeluruh>Kerberos>Buat dan berikan informasi berikut:

Nama: Setelah Anda membuatnya, aplikasi lain yang diterbitkan dapat menggunakan objek APM SSO Kerberos. Misalnya, gunakan Contoso_KCD_sso untuk beberapa aplikasi yang diterbitkan untuk domain Contoso. Gunakan MyExpenses_KCD_sso untuk satu aplikasi.

Sumber Nama Pengguna: Tentukan sumber ID pengguna. Gunakan variabel sesi APM sebagai sumbernya. Penggunaan session.saml.last.identity disarankan karena berisi ID pengguna yang masuk dari klaim Microsoft Entra.

Sumber Realm Pengguna: Diperlukan saat domain pengguna berbeda dari realm Kerberos untuk KCD. Jika pengguna berada di domain tepercaya terpisah, Anda membuat APM sadar dengan menentukan variabel sesi APM dengan domain pengguna yang masuk. Misalnya session.saml.last.attr.name.domain. Anda melakukan tindakan ini dalam skenario ketika UPN pengguna didasarkan pada akhiran alternatif.

Kerberos Realm: Akhiran domain pengguna dalam huruf besar

KDC: Alamat IP pengendali domain. Atau masukkan nama domain yang sepenuhnya memenuhi syarat jika DNS dikonfigurasi dan efisien.

Dukungan UPN: Pilih kotak centang ini jika sumber untuk nama pengguna dalam format UPN, misalnya variabel session.saml.last.identity.

Nama Akun dan Kata Sandi Akun: Kredensial akun layanan APM untuk melakukan KCD

Pola SPN: Jika Anda menggunakan HTTP/%h, APM menggunakan header host permintaan klien untuk membangun SPN yang meminta token Kerberos.

Kirim Otorisasi: Nonaktifkan opsi ini untuk aplikasi yang memilih autentikasi negosiasi, daripada menerima token Kerberos dalam permintaan pertama (misalnya, Tomcat).

Anda dapat membiarkan KDC tidak terdefinisi jika realm pengguna berbeda dengan realm server back-end. Aturan ini berlaku untuk skenario realm beberapa domain. Jika Anda membiarkan KDC tidak terdefinisi, BIG-IP akan mencoba menemukan realm Kerberos melalui pencarian DNS catatan SRV untuk domain server back-end. Ini mengharapkan nama domain sama dengan nama realm. Jika nama domain berbeda, tentukan dalam file /etc/krb5.conf .

Pemrosesan SSO Kerberos lebih cepat ketika KDC ditentukan oleh alamat IP. Pemrosesan SSO Kerberos lebih lambat jika KDC ditentukan oleh nama host. Karena lebih banyak kueri DNS, pemrosesan lebih lambat ketika KDC tidak ditentukan. Pastikan DNS Anda berkinerja optimal sebelum memindahkan bukti konsep ke dalam produksi.

Catatan

Jika server back-end berada di beberapa realm, buat objek konfigurasi SSO terpisah untuk setiap realm.

Anda dapat menyuntikkan header sebagai bagian dari permintaan SSO ke aplikasi back-end. Ubah pengaturan Properti Umum dari Dasar ke Tingkat Lanjut.

Untuk informasi selengkapnya tentang mengonfigurasi APM untuk SSO KCD, lihat artikel F5 K17976428: Gambaran Umum delegasi yang dibatasi Kerberos.

Mengonfigurasi profil akses

Profil akses mengikat elemen APM yang mengelola akses ke server virtual BIG-IP. Elemen-elemen ini termasuk kebijakan akses, konfigurasi SSO, dan pengaturan UI.

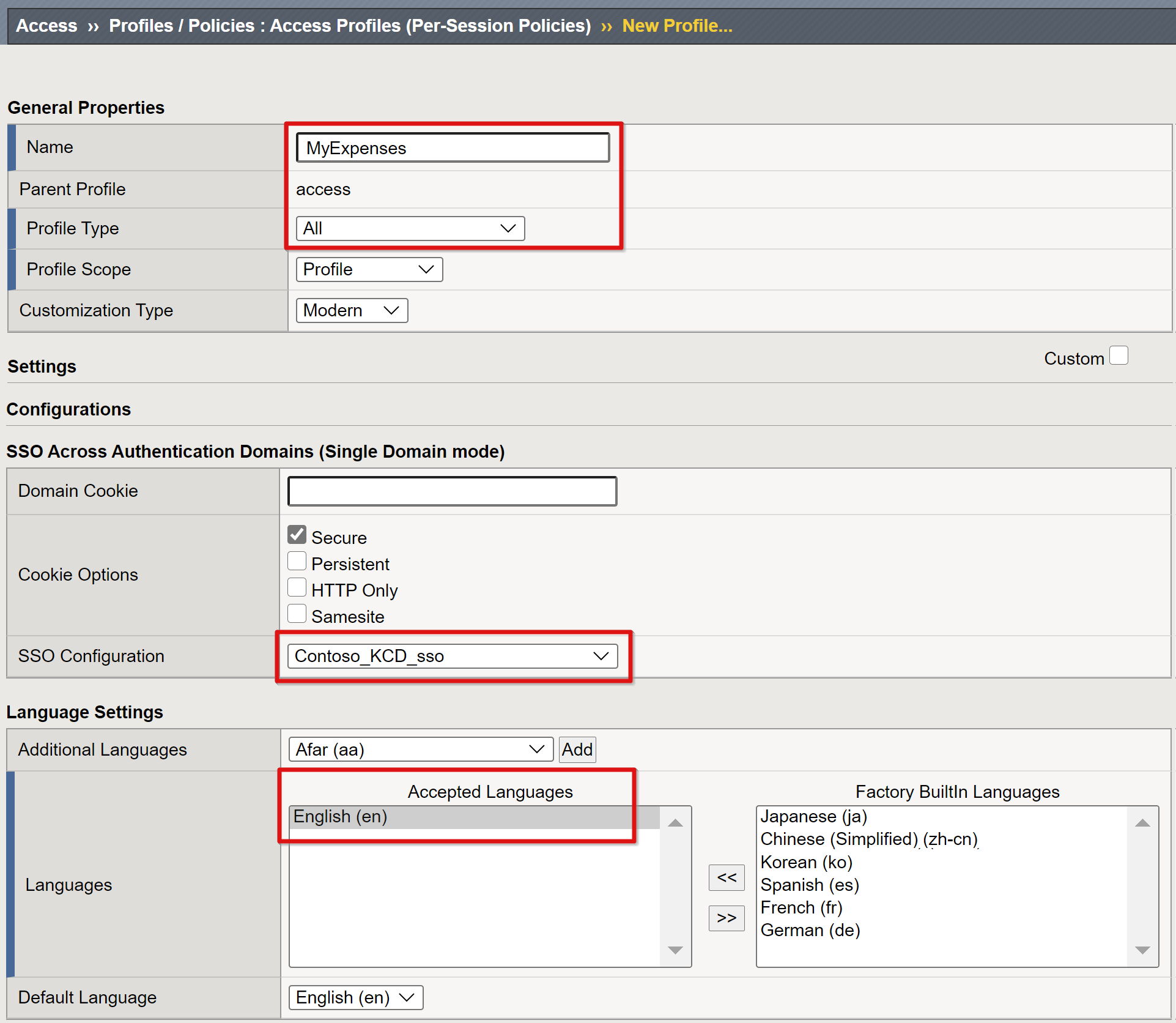

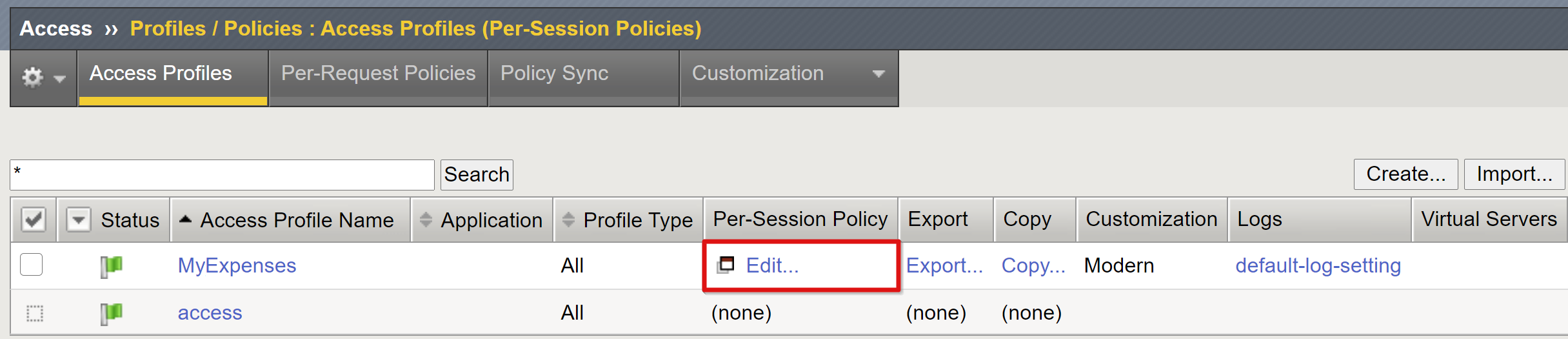

Pilih Profil Akses>/ Profil Akses Kebijakan>(Kebijakan Per Sesi)>Buat dan masukkan properti berikut:

Nama: Misalnya, masukkan MyExpenses

Jenis Profil: Pilih Semua

Konfigurasi SSO: Pilih objek konfigurasi SSO KCD yang Anda buat

Bahasa yang Diterima: Menambahkan setidaknya satu bahasa

Untuk profil per sesi yang Anda buat, pilih Edit.

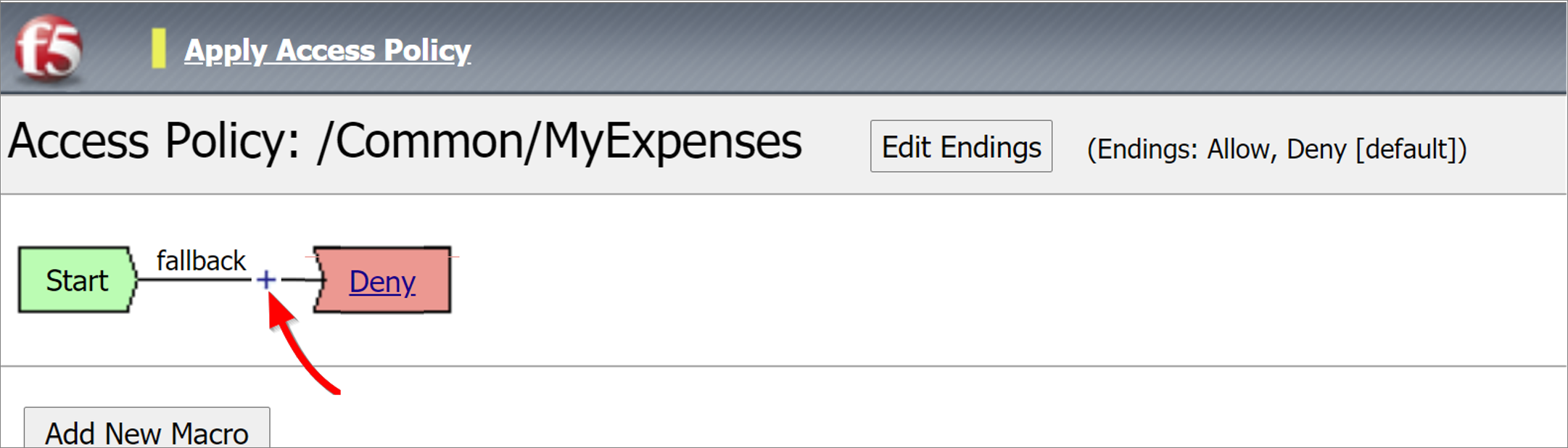

Editor kebijakan visual terbuka. Pilih tanda plus di samping fallback.

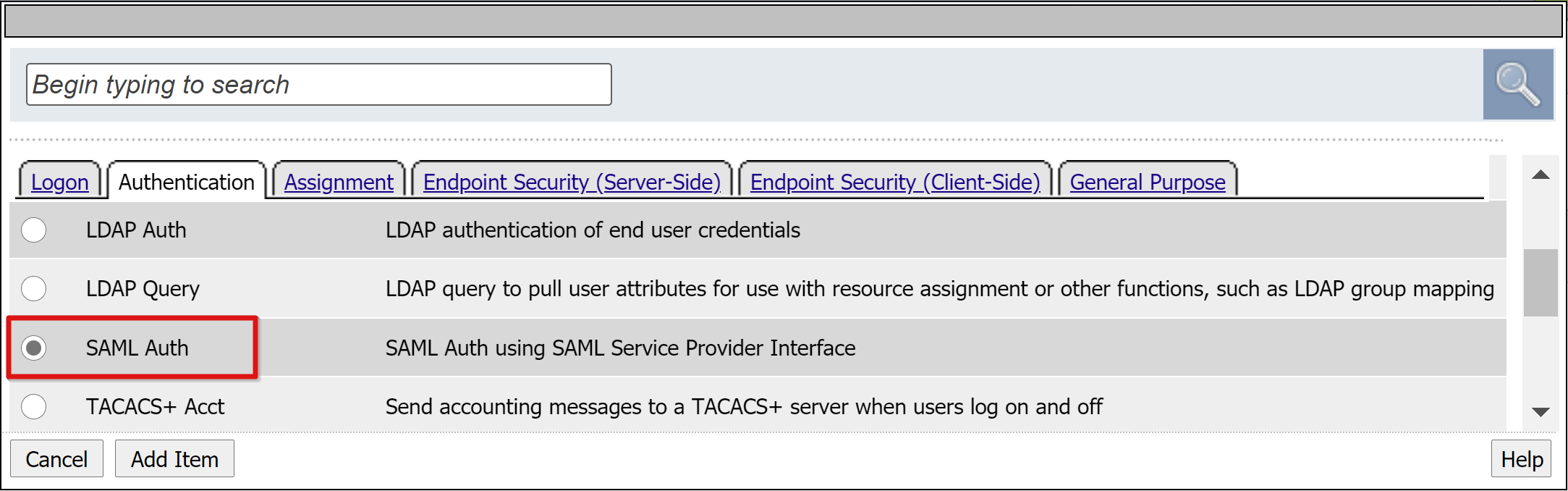

Dalam dialog, pilih Autentikasi>SAML Auth>Tambahkan Item.

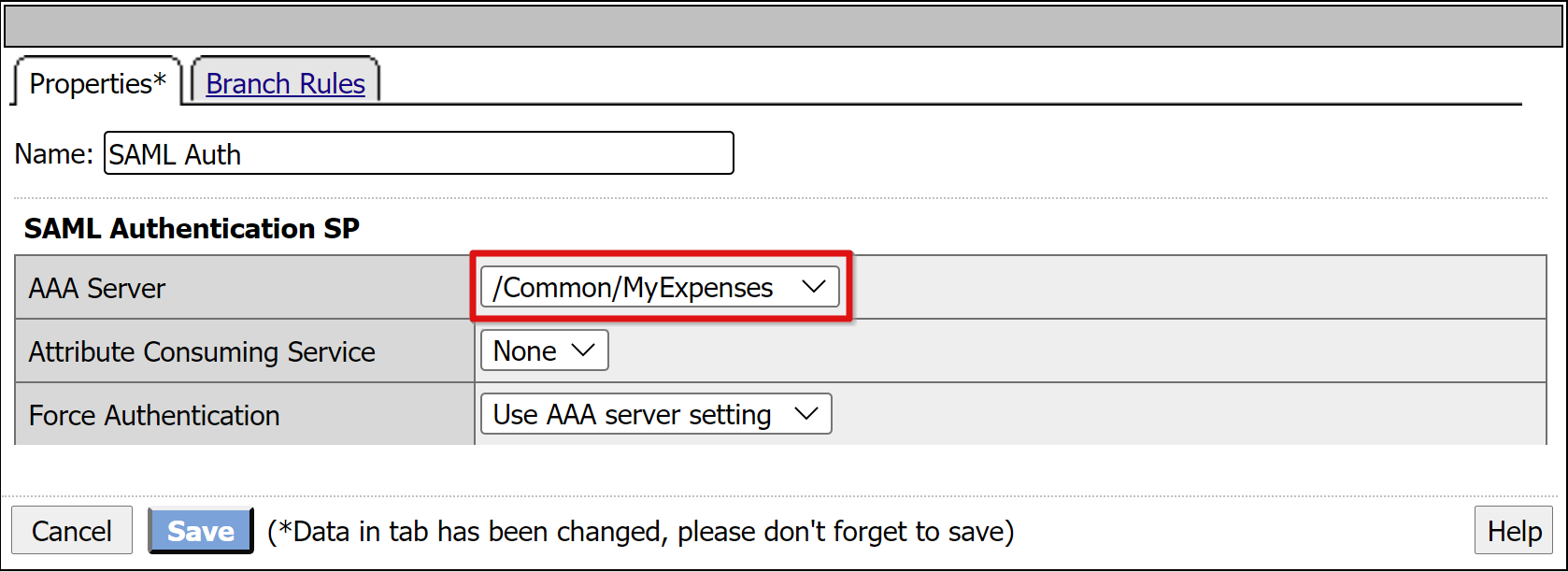

Dalam konfigurasi SP autentikasi SAML, atur opsi AAA Server untuk menggunakan objek SAML SP yang Anda buat.

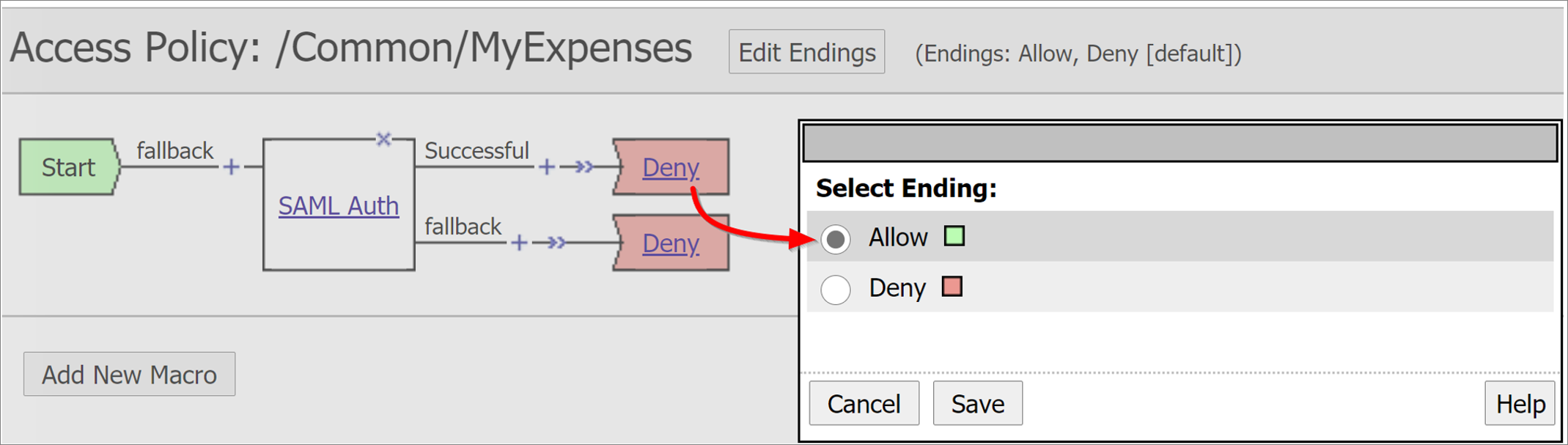

Untuk mengubah cabang Berhasil menjadi Izinkan, pilih tautan di kotak Tolak atas.

Pilih Simpan.

Mengonfigurasi pemetaan atribut

Meskipun bersifat opsional, Anda dapat menambahkan konfigurasi LogonID_Mapping untuk mengaktifkan daftar sesi aktif BIG-IP untuk menampilkan UPN pengguna yang masuk, bukan nomor sesi. Informasi ini berguna untuk menganalisis log atau pemecahan masalah.

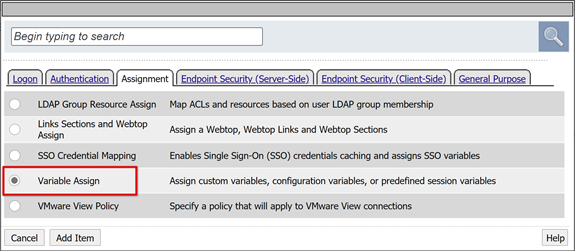

Untuk cabang SAML Auth Successful, pilih tanda plus.

Dalam dialog, pilih Variabel Penugasan>Tetapkan>Tambahkan Item.

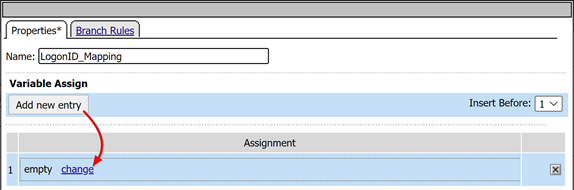

Masukkan nama .

Pada panel Tetapkan Variabel, pilih Tambahkan entri baru>ubah. Contoh berikut menunjukkan LogonID_Mapping dalam kotak Nama.

Atur kedua variabel:

- Variabel Kustom: Masukkan session.logon.last.username

- Variabel Sesi: Masukkan session.saml.last.identity

Pilih Selesai>Simpan.

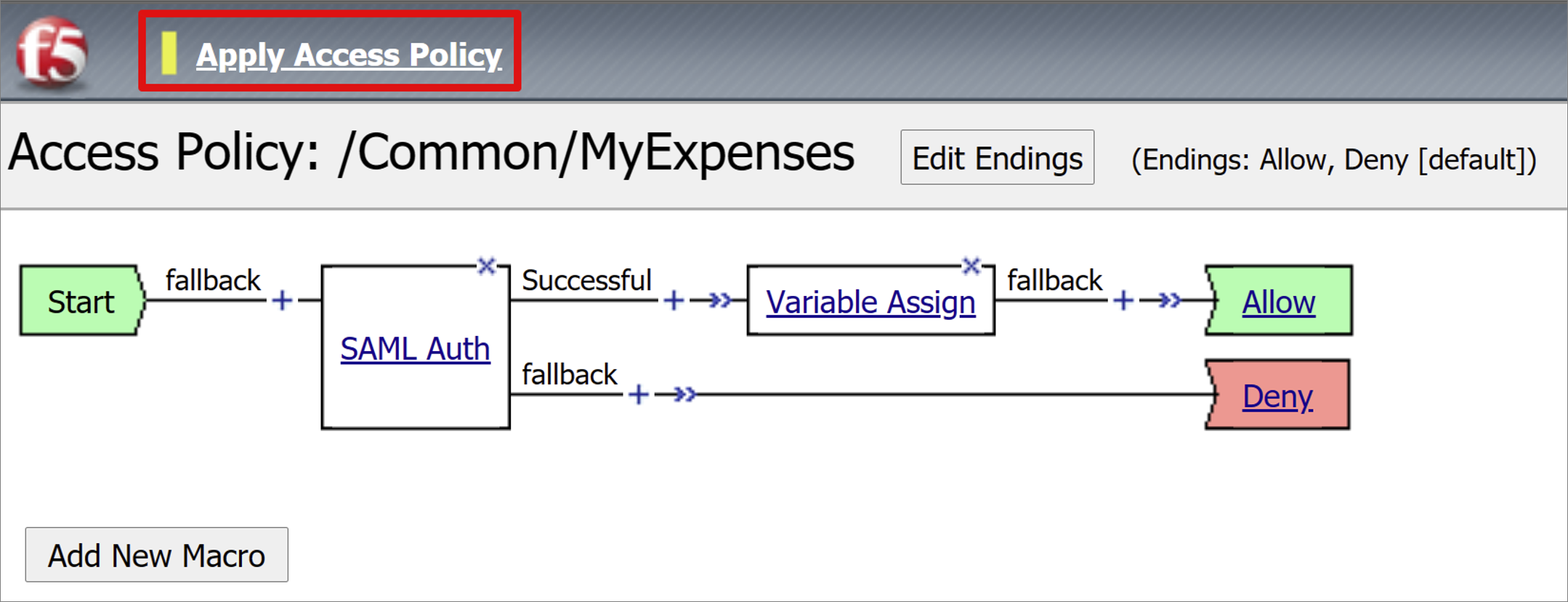

Pilih terminal Tolak dari kebijakan akses Cabang berhasil. Ubah menjadi Izinkan.

Pilih Simpan.

Pilih Terapkan Kebijakan Akses, dan tutup editor.

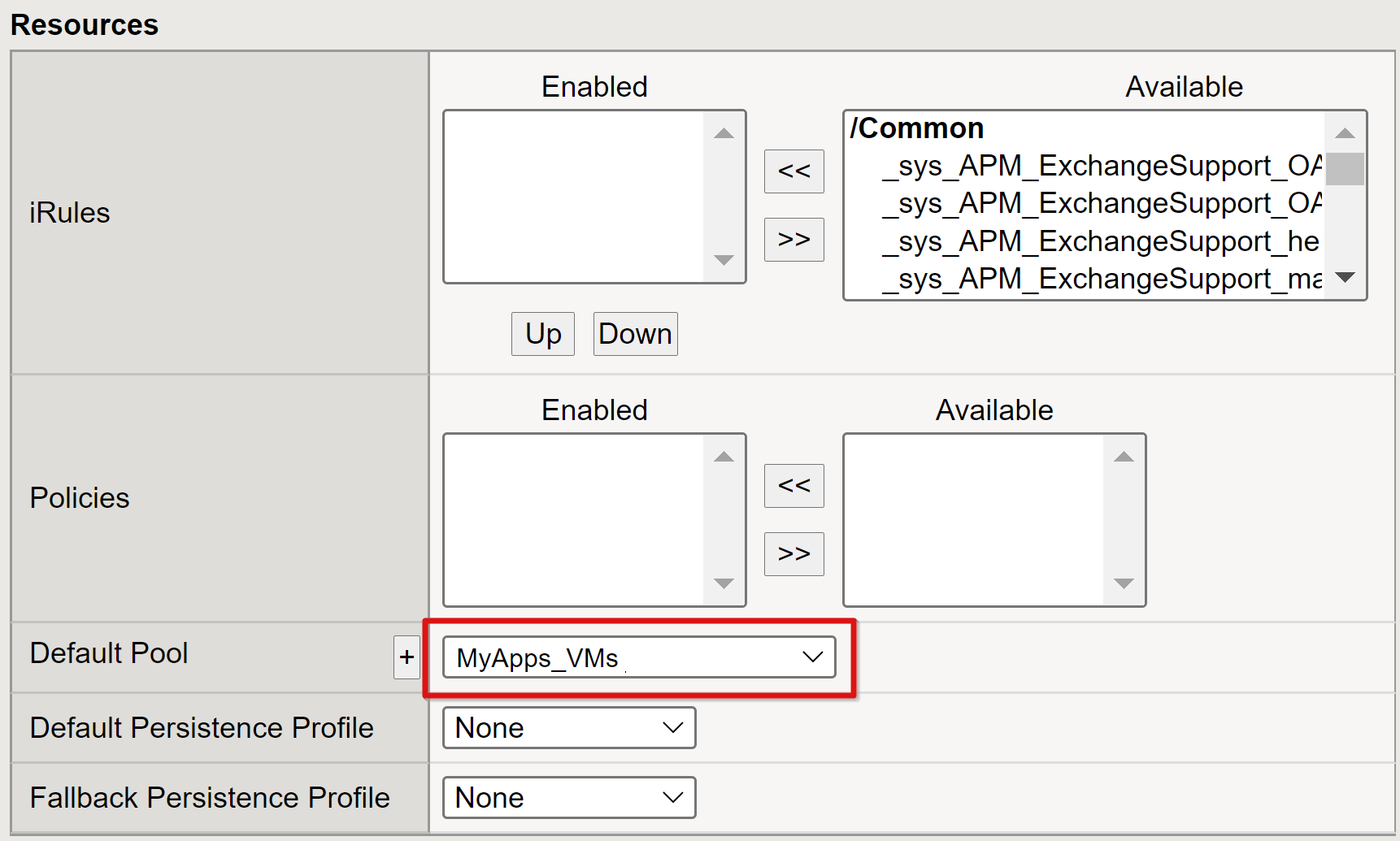

Mengonfigurasi kumpulan back-end

Agar BIG-IP meneruskan lalu lintas klien secara akurat, buat objek simpul BIG-IP yang mewakili server back-end yang menghosting aplikasi Anda. Kemudian, tempatkan node tersebut di kumpulan server BIG-IP.

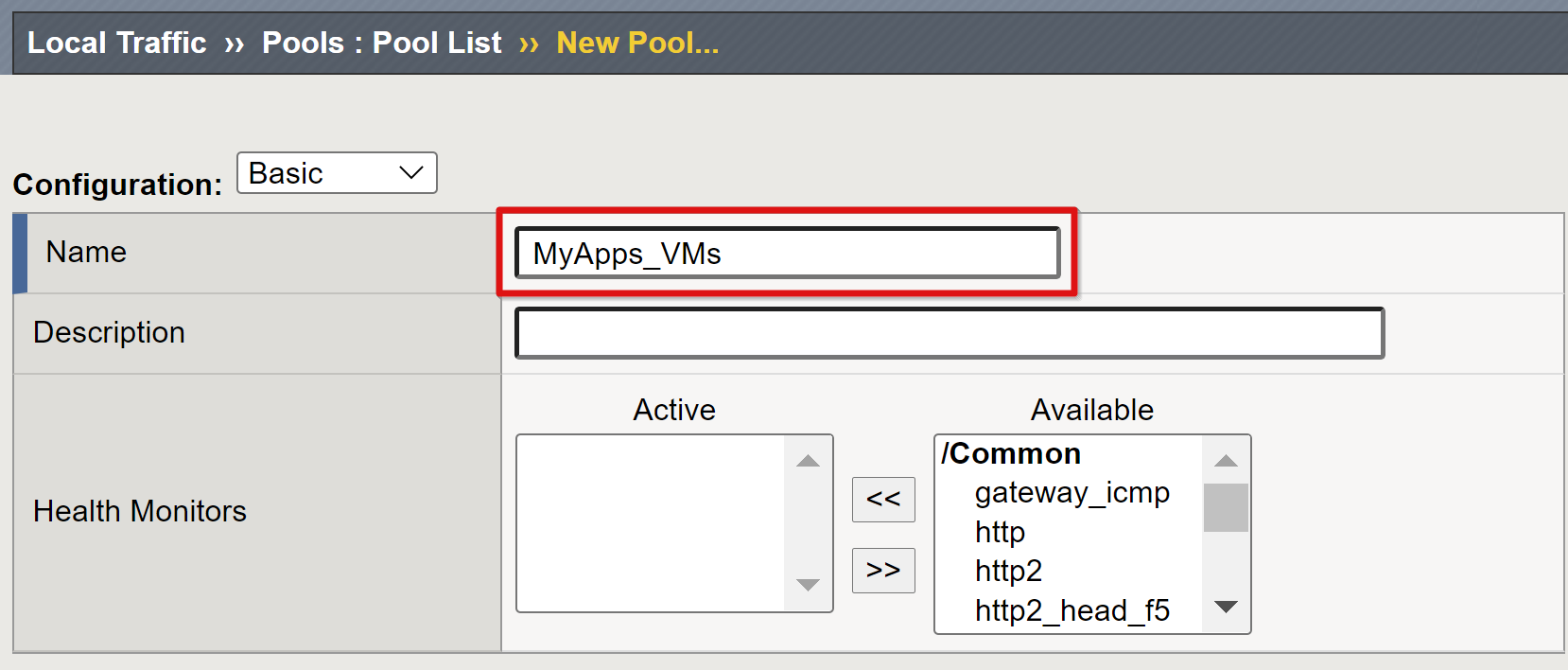

Pilih Lalu Lintas Lokal>Kumpulan>Daftar Kumpulan>Buat dan berikan nama untuk objek kumpulan server. Misalnya, masukkan MyApps_VMs.

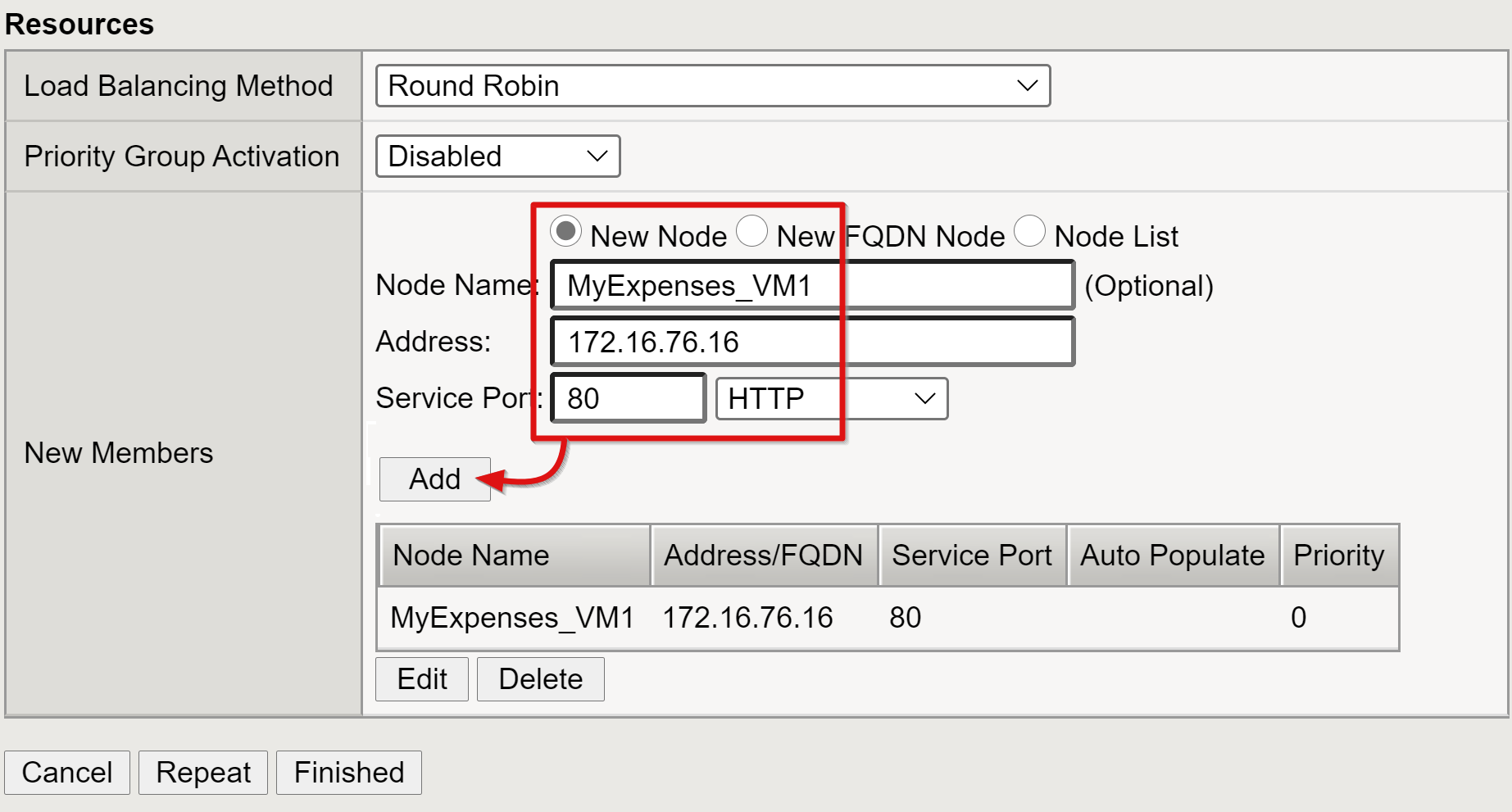

Tambahkan objek anggota kumpulan dengan detail sumber daya berikutt:

- Nama Simpul: Nama tampilan untuk server yang menghosting aplikasi web back-end

- Alamat: Alamat IP dari server hosting aplikasi

- Port Layanan: Port HTTP/S yang didengarkan aplikasi

Catatan

Artikel ini tidak mencakup pemantau kesehatan konfigurasi tambahan yang diperlukan. Lihat, K13397: Gambaran umum pemformatan permintaan monitor kesehatan HTTP untuk sistem DNS BIG-IP.

Mengonfigurasi server virtual

Server virtual adalah objek data plane BIG-IP yang diwakili oleh alamat IP virtual yang mendengarkan permintaan klien ke aplikasi. Lalu lintas yang diterima diproses dan dievaluasi terhadap profil akses APM yang terkait dengan server virtual, sebelum diarahkan sesuai dengan kebijakan.

Untuk mengonfigurasi server virtual:

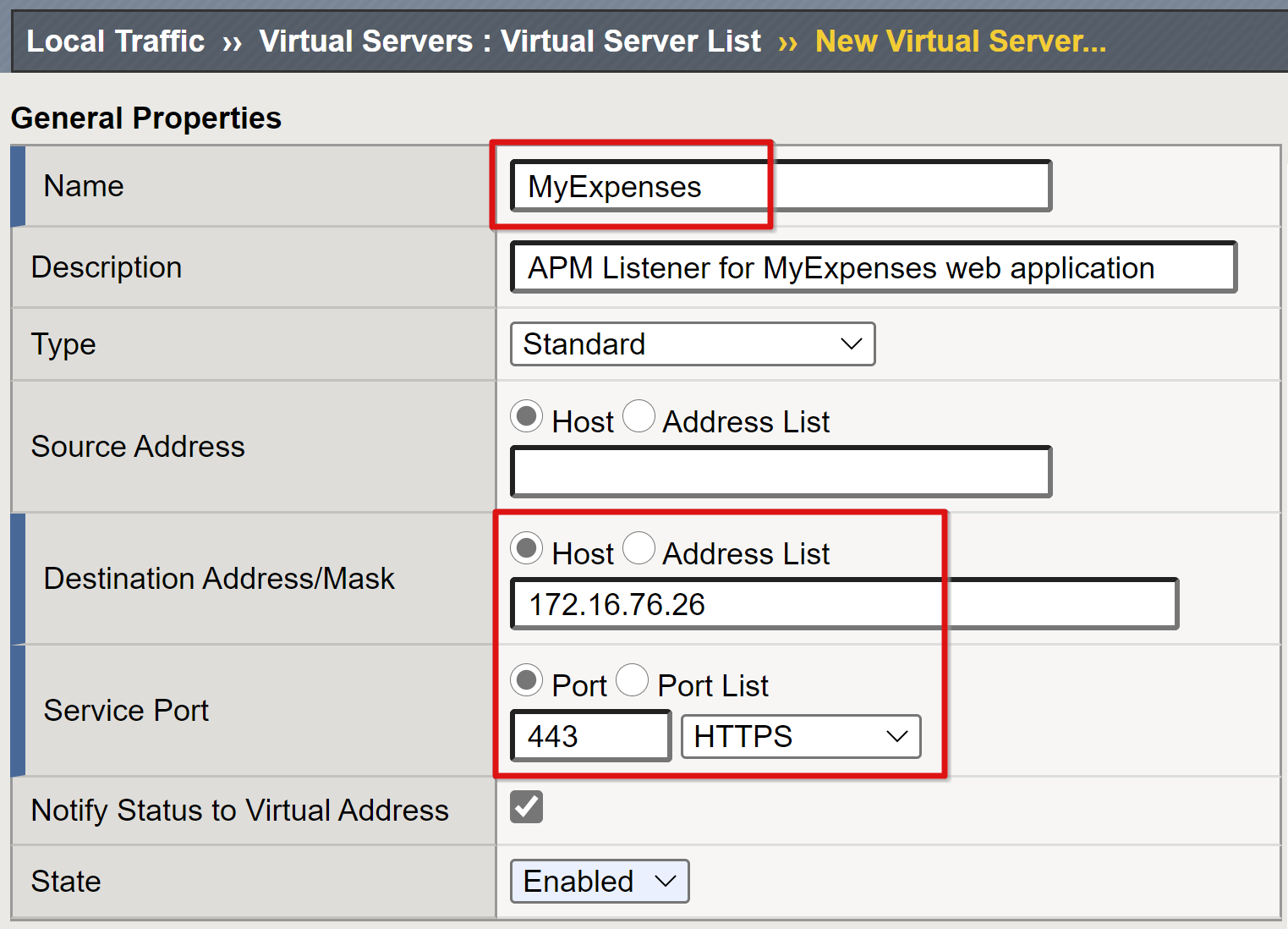

Pilih Lalu Lintas Lokal>Server Virtual>Daftar Server Virtual>Buat.

Masukkan Nama dan alamat IPv4/IPv6 yang tidak dialokasikan ke objek BIG-IP, atau perangkat, pada jaringan yang terhubung. Alamat IP didedikasikan untuk menerima lalu lintas klien untuk aplikasi back-end yang diterbitkan.

Atur Port Layanan ke 443.

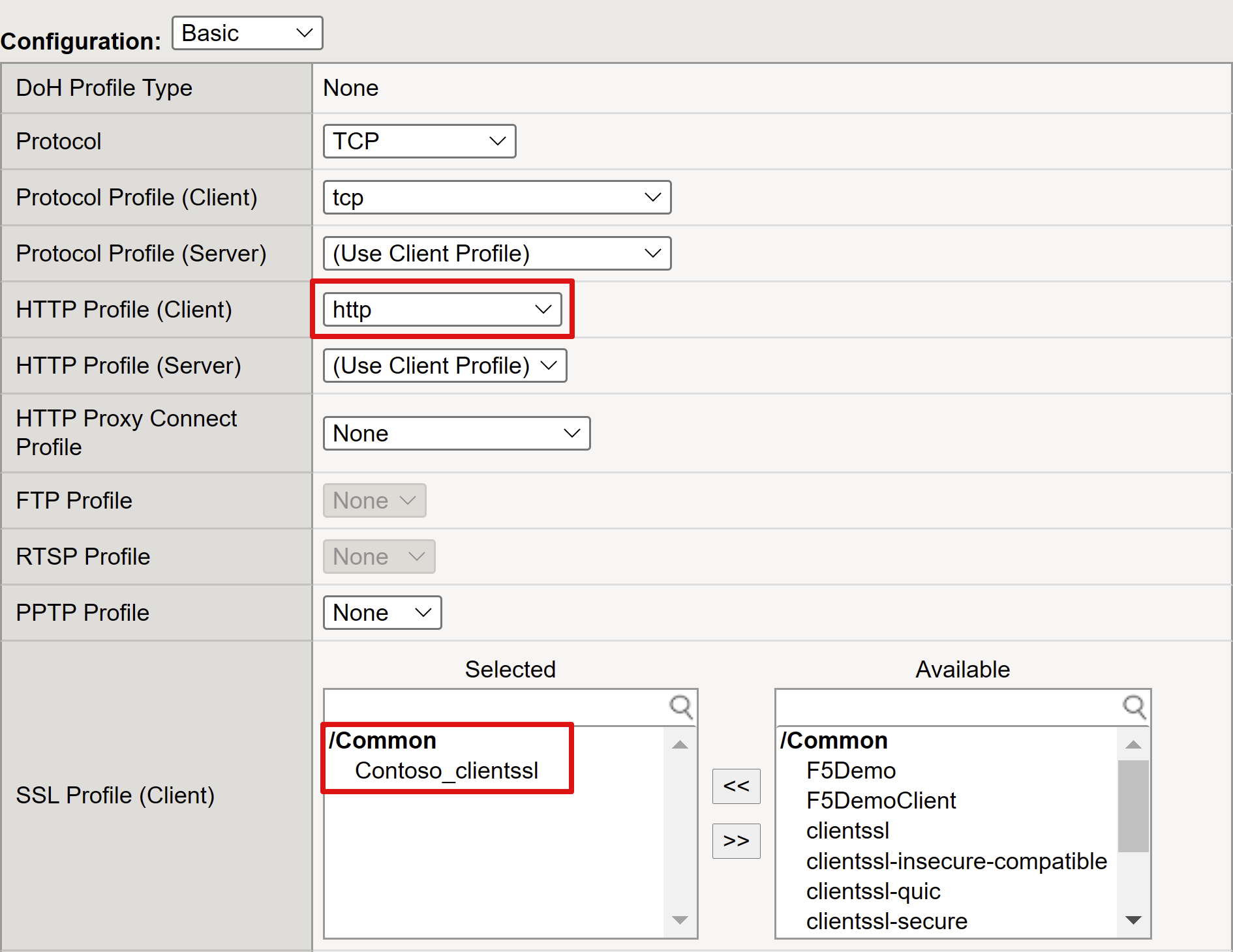

Tetapkan Profil HTTP (Klien) menjadi http.

Aktifkan server virtual untuk Keamanan Lapisan Transportasi (TLS) untuk memungkinkan layanan diterbitkan melalui HTTPS.

Untuk Profil SSL (Klien), pilih profil yang Anda buat untuk prasyarat. Atau gunakan default jika Anda menguji.

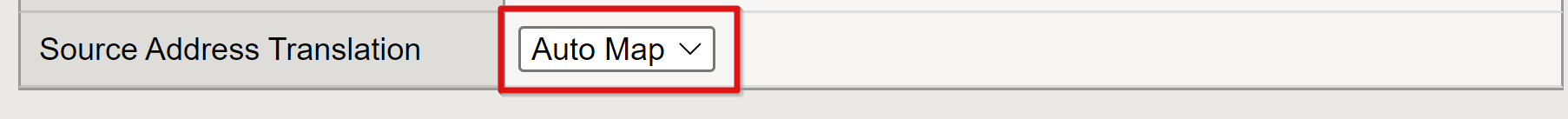

Ubah Terjemahan Alamat Sumber menjadi Peta Otomatis.

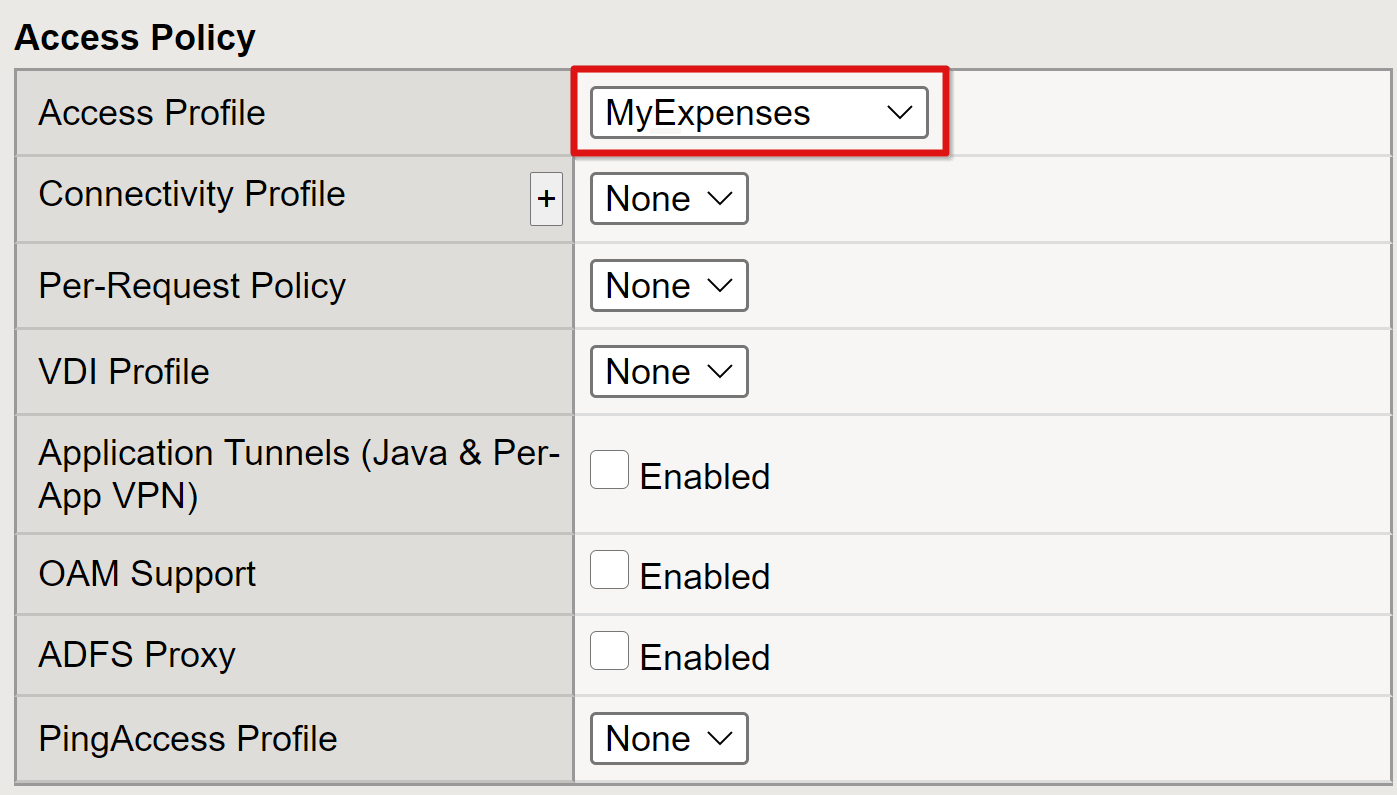

Di bawah Kebijakan Akses, atur Profil Akses berdasarkan profil yang Anda buat. Pilihan ini mengikat profil pra-autentikasi Microsoft Entra SAML dan kebijakan SSO KCD ke server virtual.

Atur Kumpulan Default untuk menggunakan objek kumpulan back-end yang Anda buat di bagian sebelumnya.

Pilih Selesai.

Mengonfigurasi pengaturan manajemen sesi

Pengaturan manajemen sesi BIG-IP menentukan kondisi di mana sesi pengguna dihentikan atau diizinkan untuk melanjutkan, batasan untuk pengguna dan alamat IP, dan halaman kesalahan. Anda dapat membuat kebijakan di sini.

Buka Profil Akses Profil>Akses Kebijakan>dan pilih aplikasi dari daftar.

Jika Anda menentukan nilai URI Keluar Tunggal di ID Microsoft Entra, itu memastikan keluar yang dimulai IdP dari portal MyApps mengakhiri sesi antara klien dan BIG-IP APM. File XML metadata federasi aplikasi yang diimpor menyediakan APM dengan titik akhir keluar Microsoft Entra SAML untuk keluar yang dimulai SP. Untuk hasil yang efektif, APM perlu mengetahui kapan pengguna keluar.

Pertimbangkan skenario saat portal web BIG-IP tidak digunakan. Pengguna tidak dapat menginstruksikan APM untuk keluar. Bahkan jika pengguna keluar dari aplikasi, BIG-IP tidak sadar, sehingga sesi aplikasi dapat dipulihkan melalui SSO. Keluar yang dimulai SP memerlukan pertimbangan untuk memastikan sesi berakhir dengan aman.

Catatan

Anda dapat menambahkan fungsi SLO ke tombol Keluar aplikasi Anda. Fungsi ini mengalihkan klien Anda ke titik akhir keluar Microsoft Entra SAML. Temukan titik akhir keluar SAML di Titik Akhir Pendaftaran>Aplikasi.

Jika Anda tidak dapat mengubah aplikasi, pertimbangkan untuk meminta BIG-IP mendengarkan panggilan keluar aplikasi. Ketika mendeteksi permintaan, permintaan tersebut memicu SLO.

Untuk informasi selengkapnya, lihat artikel F5:

- K42052145: Mengonfigurasi penghentian sesi otomatis (keluar) berdasarkan nama file yang direferensikan URI

- K12056: Gambaran umum opsi Sertakan URI Keluar.

Ringkasan

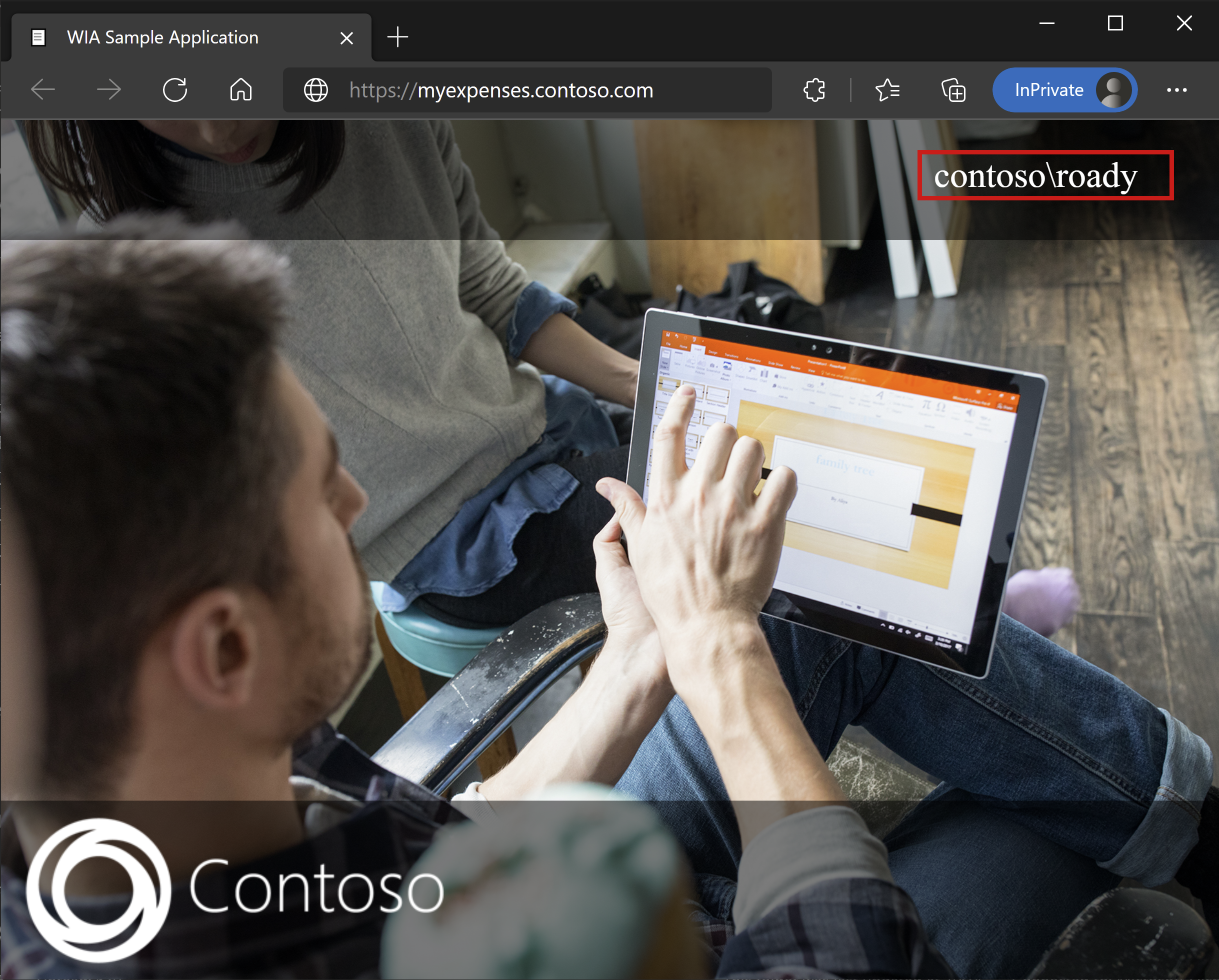

Aplikasi Anda diterbitkan dan dapat diakses melalui SHA, dengan URL-nya atau melalui portal aplikasi Microsoft. Aplikasi ini terlihat sebagai sumber daya target di Microsoft Entra Conditional Access.

Untuk peningkatan keamanan, organisasi yang menggunakan pola ini dapat memblokir akses langsung ke aplikasi, yang memaksa jalur ketat melalui BIG-IP.

Langkah berikutnya

Sebagai pengguna, buka browser dan sambungkan ke URL eksternal aplikasi. Anda dapat memilih ikon aplikasi di portal Microsoft MyApps. Setelah mengautentikasi terhadap penyewa Microsoft Entra, Anda dialihkan ke titik akhir BIG-IP untuk aplikasi dan masuk melalui SSO.

Akses tamu Microsoft Entra B2B

SHA mendukung akses tamu Microsoft Entra B2B. Identitas tamu disinkronkan dari penyewa Microsoft Entra Anda ke domain Kerberos target Anda. Memiliki representasi lokal objek tamu untuk BIG-IP untuk melakukan SSO KCD ke aplikasi back-end.

Pemecahan Masalah

Saat pemecahan masalah, pertimbangkan poin-poin berikut:

- Kerberos sensitif terhadap waktu. Ini membutuhkan server dan klien yang diatur ke waktu yang benar dan, jika memungkinkan, disinkronkan ke sumber waktu yang dapat diandalkan.

- Pastikan nama host untuk pengontrol domain dan aplikasi web dapat diselesaikan di DNS

- Pastikan tidak ada SPN duplikat di lingkungan Anda. Jalankan kueri berikut di baris perintah:

setspn -q HTTP/my_target_SPN.

Catatan

Untuk memvalidasi aplikasi IIS dikonfigurasi untuk KCD, lihat Memecahkan masalah konfigurasi delegasi yang dibatasi Kerberos untuk Proksi Aplikasi. Lihat juga artikel AskF5, Metode Akses Menyeluruh Kerberos.

Meningkatkan verbositas log

Log BIG-IP adalah sumber informasi yang dapat diandalkan. Untuk meningkatkan tingkat verbositas log:

- Buka Kebijakan Akses>Ringkasan>Log Peristiwa>Pengaturan.

- Pilih baris untuk aplikasi yang Anda terbitkan.

- Pilih Edit>Log Sistem Akses.

- Pilih Debug dari daftar SSO.

- Pilih OK.

Reproduksi masalah Anda sebelum Anda melihat log. Kemudian kembalikan fitur ini, setelah selesai. Jika tidak, verbositasnya signifikan.

Kesalahan BIG-IP

Jika kesalahan BIG-IP muncul setelah pra-autentikasi Microsoft Entra, masalahnya mungkin terkait dengan SSO, dari ID Microsoft Entra ke BIG-IP.

- Buka Akses>Gambaran Umum>Akses laporan.

- Untuk melihat apakah log memiliki petunjuk, jalankan laporan selama satu jam terakhir.

- Gunakan tautan Lihat variabel sesi untuk sesi Anda untuk memahami apakah APM menerima klaim yang diharapkan dari ID Microsoft Entra.

Permintaan back-end

Jika tidak ada kesalahan BIG-IP yang muncul, masalahnya mungkin terkait dengan permintaan back-end, atau terkait dengan SSO dari BIG-IP ke aplikasi.

- Buka Kebijakan Akses>Ringkasan>Sesi Aktif.

- Pilih tautan untuk sesi aktif Anda.

- Gunakan tautan Lihat Variabel untuk menentukan masalah KCD akar penyebab, terutama jika APM BIG-IP gagal mendapatkan pengidentifikasi pengguna dan domain yang tepat.

Untuk bantuan mendiagnosis masalah terkait KCD, lihat panduan penyebaran F5 BIG-IP Mengonfigurasi Delegasi yang Dibatasi Kerberos, yang telah diarsipkan.