Merencanakan penyebaran akses menyeluruh

Artikel ini menyediakan informasi yang dapat Anda gunakan untuk merencanakan penyebaran akses menyeluruh (SSO) Anda di ID Microsoft Entra. Saat merencanakan penyebaran SSO dengan aplikasi di ID Microsoft Entra, Anda perlu mempertimbangkan pertanyaan berikut:

- Apa peran administratif yang diperlukan untuk mengelola aplikasi?

- Apakah sertifikat aplikasi Security Assertion Markup Language (SAML) perlu diperbarui?

- Siapa yang perlu diberi tahu tentang perubahan terkait implementasi SSO?

- Lisensi apa yang diperlukan untuk memastikan manajemen aplikasi yang efektif?

- Apakah akun pengguna bersama dan tamu digunakan untuk mengakses aplikasi?

- Apakah saya memahami opsi penyebaran SSO?

Peran Administratif

Selalu gunakan peran dengan izin terkecil yang tersedia untuk menyelesaikan tugas yang diperlukan dalam ID Microsoft Entra. Tinjau berbagai peran yang tersedia dan pilih yang tepat untuk menyelesaikan kebutuhan Anda untuk setiap persona untuk aplikasi. Beberapa peran mungkin perlu diterapkan untuk sementara dan dihapus setelah penyebaran selesai.

| Persona | Peran | Peran Microsoft Entra (jika perlu) |

|---|---|---|

| Admin meja bantuan | Dukungan Tingkat 1 menampilkan log masuk untuk mengatasi masalah. | Tidak |

| Admin identitas | Mengonfigurasi dan men-debug saat masalah melibatkan ID Microsoft Entra | Admin Aplikasi Cloud |

| Admin aplikasi | Pengesahan pengguna dalam aplikasi, konfigurasi pada pengguna dengan izin | Tidak |

| Admin infrastruktur | Pemilik sertifikat rollover | Admin Aplikasi Cloud |

| Pemilik bisnis/pemangku kepentingan | Pengesahan pengguna dalam aplikasi, konfigurasi pada pengguna dengan izin | Tidak |

Untuk mempelajari selengkapnya tentang peran administratif Microsoft Entra, lihat Peran bawaan Microsoft Entra.

Sertifikat

Saat Anda mengaktifkan federasi pada aplikasi SAML, MICROSOFT Entra ID membuat sertifikat yang secara default berlaku selama tiga tahun. Anda bisa mengkustomisasi tanggal kedaluwarsa untuk sertifikat tersebut jika diperlukan. Pastikan Anda memiliki proses untuk memperbarui sertifikat sebelum kedaluwarsa.

Anda mengubah durasi sertifikat tersebut di pusat admin Microsoft Entra. Pastikan untuk mendokumen kedaluwarsa dan mengetahui cara mengelola perpanjangan sertifikat Anda. Anda harus mengidentifikasi peran yang tepat dan daftar distribusi email yang terlibat dengan pengelolaan siklus hidup sertifikat penandatanganan. Peran berikut direkomendasikan:

- Pemilik untuk memperbarui properti pengguna dalam aplikasi

- Pemilik Panggilan untuk dukungan penyelesaian masalah

- Daftar distribusi email yang dipantau dengan cermat untuk pemberitahuan perubahan terkait sertifikat

Siapkan proses cara menangani perubahan sertifikat antara ID Microsoft Entra dan aplikasi Anda. Dengan tersedianya proses ini, Anda dapat membantu mencegah atau meminimalkan pemadaman karena sertifikat kedaluwarsa atau rollover sertifikat paksa. Untuk informasi lebih lanjut, lihat Mengelola sertifikat sistem masuk tunggal (SSO) gabungan di Microsoft Entra ID.

Komunikasi

Komunikasi sangat penting untuk keberhasilan semua layanan baru. Berkomunikasi secara proaktif kepada pengguna Anda tentang perubahan pengalaman yang akan datang. Berkomunikasi ketika perubahan terjadi, dan cara mendapatkan dukungan jika mereka mengalami masalah. Tinjau opsi bagaimana pengguna mengakses aplikasi yang mendukung SSO mereka, dan buat komunikasi Anda agar sesuai dengan pilihan Anda.

Terapkan rencana komunikasi Anda. Pastikan Anda memberi tahu pengguna bahwa perubahan akan datang, ketika tiba, dan apa yang harus dilakukan sekarang. Juga, pastikan Anda memberikan informasi tentang cara mencari bantuan.

Pelisensian

Pastikan aplikasi dicakup oleh persyaratan lisensi berikut:

Lisensi ID Microsoft Entra - SSO untuk aplikasi perusahaan yang telah diintegrasi sebelumnya gratis. Namun, jumlah objek di direktori Anda dan fitur yang ingin Anda sebarkan mungkin memerlukan lebih banyak lisensi. Untuk daftar lengkap persyaratan lisensi, lihat Harga Microsoft Entra.

Lisensi aplikasi - Anda memerlukan lisensi yang sesuai untuk aplikasi Anda untuk memenuhi kebutuhan bisnis Anda. Bekerjalah dengan pemilik aplikasi untuk menentukan apakah pengguna yang ditetapkan ke aplikasi memiliki lisensi yang sesuai untuk perannya dalam aplikasi. Jika MICROSOFT Entra ID mengelola provisi otomatis berdasarkan peran, peran yang ditetapkan dalam ID Microsoft Entra harus selaras dengan jumlah lisensi yang dimiliki dalam aplikasi. Jumlah lisensi yang tidak tepat yang dimiliki dalam aplikasi dapat menyebabkan kesalahan selama provisi atau pembaruan akun pengguna.

Akun bersama

Dari perspektif masuk, aplikasi dengan akun bersama tidak berbeda dari aplikasi enterprise yang menggunakan SSO kata sandi untuk pengguna individual. Namun, ada lebih banyak langkah yang diperlukan saat merencanakan dan mengonfigurasi aplikasi yang dimaksudkan untuk menggunakan akun bersama.

- Bekerja dengan pengguna untuk mendokumen informasi berikut:

- Kumpulan pengguna di organisasi yang akan menggunakan aplikasi.

- Set kredensial yang ada dalam aplikasi yang terkait dengan set pengguna.

- Untuk setiap kombinasi set pengguna dan kredensial, buat grup keamanan di cloud atau secara lokal sesuai kebutuhan Anda.

- Mereset kredensial bersama. Setelah aplikasi disebarkan di ID Microsoft Entra, individu tidak memerlukan kata sandi akun bersama. ID Microsoft Entra menyimpan kata sandi dan Anda harus mempertimbangkan untuk mengaturnya menjadi panjang dan kompleks.

- Konfigurasikan rollover kata sandi otomatis jika aplikasi mendukungnya. Dengan begitu, bahkan administrator yang melakukan pengaturan awal akan mengetahui kata sandi akun bersama.

Opsi akses menyeluruh

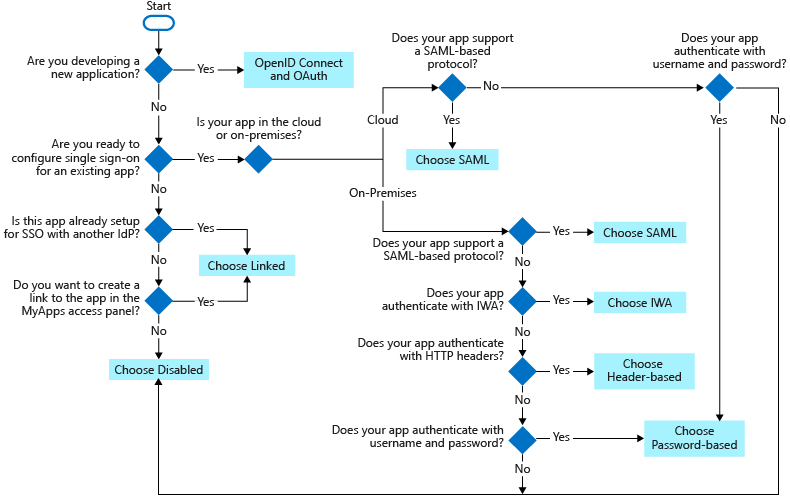

Azure AD menyimpan kata sandi dan Anda harus mempertimbangkan untuk mengaturnya agar menjadi panjang dan rumit. Pemilihan metode SSO bergantung pada bagaimana aplikasi dikonfigurasi untuk autentikasi.

- Aplikasi cloud dapat menggunakan OpenID Connect, OAuth, SAML, berbasis sandi, atau ditautkan untuk SSO. Akses menyeluruh juga dapat dinonaktifkan.

- Aplikasi lokal dapat menggunakan Autentikasi Windows Terintegrasi berbasis kata sandi, berbasis header, atau ditautkan untuk SSO. Pilihan lokal berfungsi saat aplikasi dikonfigurasi untuk Proksi Aplikasi.

Diagram alur ini dapat membantu Anda memutuskan metode SSO mana yang terbaik untuk situasi Anda.

Protokol SSO berikut tersedia untuk digunakan:

OpenID Koneksi dan OAuth - Pilih OpenID Koneksi dan OAuth 2.0 jika aplikasi yang Anda sambungkan mendukungnya. Untuk informasi selengkapnya, lihat Protokol OAuth 2.0 dan OpenID Connect pada platform identitas Microsoft. Untuk langkah-langkah menerapkan OpenID Koneksi SSO, lihat Menyiapkan akses menyeluruh berbasis OIDC untuk aplikasi di ID Microsoft Entra.

SAML - Pilih SAML jika memungkinkan untuk aplikasi yang ada yang tidak menggunakan OpenID Koneksi atau OAuth. Untuk informasi selengkapnya, lihat protokol SAML akses menyeluruh.

Berbasis kata sandi - Pilih berbasis kata sandi saat aplikasi memiliki halaman masuk HTML. SSO berbasis kata sandi juga dikenal sebagai vaulting kata sandi. SSO berbasis kata sandi memungkinkan Anda mengelola akses dan kata sandi pengguna ke aplikasi web yang tidak mendukung federasi identitas. Ini juga berguna untuk skenario di mana beberapa pengguna perlu berbagi satu akun, seperti ke akun aplikasi media sosial organisasi Anda.

SSO berbasis kata sandi mendukung aplikasi yang memerlukan beberapa bidang masuk untuk aplikasi yang memerlukan lebih dari sekadar bidang nama pengguna dan kata sandi untuk masuk. Anda dapat menyesuaikan label bidang nama pengguna dan kata sandi yang dilihat pengguna Anda di Aplikasi Saya saat mereka memasukkan informasi masuk. Untuk langkah-langkah menerapkan SSO berbasis kata sandi, lihat Akses menyeluruh berbasis kata sandi.

Linked - Pilih tertaut saat aplikasi dikonfigurasi untuk SSO di layanan penyedia identitas lain. Opsi tertaut memungkinkan Anda mengonfigurasi lokasi target saat pengguna memilih aplikasi di portal pengguna akhir organisasi Anda. Anda dapat menambahkan tautan ke aplikasi web kustom yang saat ini menggunakan federasi, seperti Layanan Federasi Direktori Aktif (ADFS).

Anda juga dapat menambahkan tautan ke halaman web tertentu yang ingin ditampilkan di panel akses pengguna dan ke aplikasi yang tidak memerlukan autentikasi. Opsi Tertaut tidak menyediakan fungsionalitas masuk melalui kredensial Microsoft Entra. Untuk langkah-langkah menerapkan SSO tertaut, lihat Akses menyeluruh tertaut.

Dinonaktifkan - Pilih SSO yang dinonaktifkan saat aplikasi belum siap dikonfigurasi untuk SSO.

Integrated Windows Authentication (IWA) - Pilih akses menyeluruh IWA untuk aplikasi yang menggunakan IWA, atau untuk aplikasi yang sadar terhadap klaim. Untuk informasi selengkapnya, lihat Delegasi yang Dibatasi Kerberos untuk akses menyeluruh ke aplikasi dengan Proksi Aplikasi.

Berbasis header - Pilih masuk tunggal berbasis header saat aplikasi menggunakan header untuk autentikasi. Untuk informasi selengkapnya, lihat SSO berbasis header.

Langkah berikutnya

- Aktifkan akses menyeluruh untuk aplikasi dengan menggunakan ID Microsoft Entra.