Melihat aktivitas dan riwayat audit untuk peran sumber daya Azure dalam Privileged Identity Management

Privileged Identity Management (PIM) di MICROSOFT Entra ID, memungkinkan Anda melihat aktivitas, aktivasi, dan riwayat audit untuk peran sumber daya Azure dalam organisasi Anda. Ini termasuk langganan, grup sumber daya, dan bahkan komputer virtual. Sumber daya apa pun dalam pusat admin Microsoft Entra yang memanfaatkan fungsionalitas kontrol akses berbasis peran Azure dapat memanfaatkan kemampuan manajemen keamanan dan siklus hidup dalam Privileged Identity Management. Jika Anda ingin menyimpan data audit lebih lama dari periode retensi default, Anda dapat menggunakan Azure Monitor untuk merutekannya ke akun penyimpanan Azure. Untuk informasi selengkapnya, lihat Mengarsipkan log Microsoft Entra ke akun penyimpanan Azure.

Catatan

Jika organisasi Anda mengalihdayakan fungsi manajemen ke penyedia layanan yang menggunakan Azure Lighthouse, penetapan peran yang dibuat oleh penyedia layanan tersebut tidak akan ditampilkan di sini.

Melihat aktivitas dan aktivasi

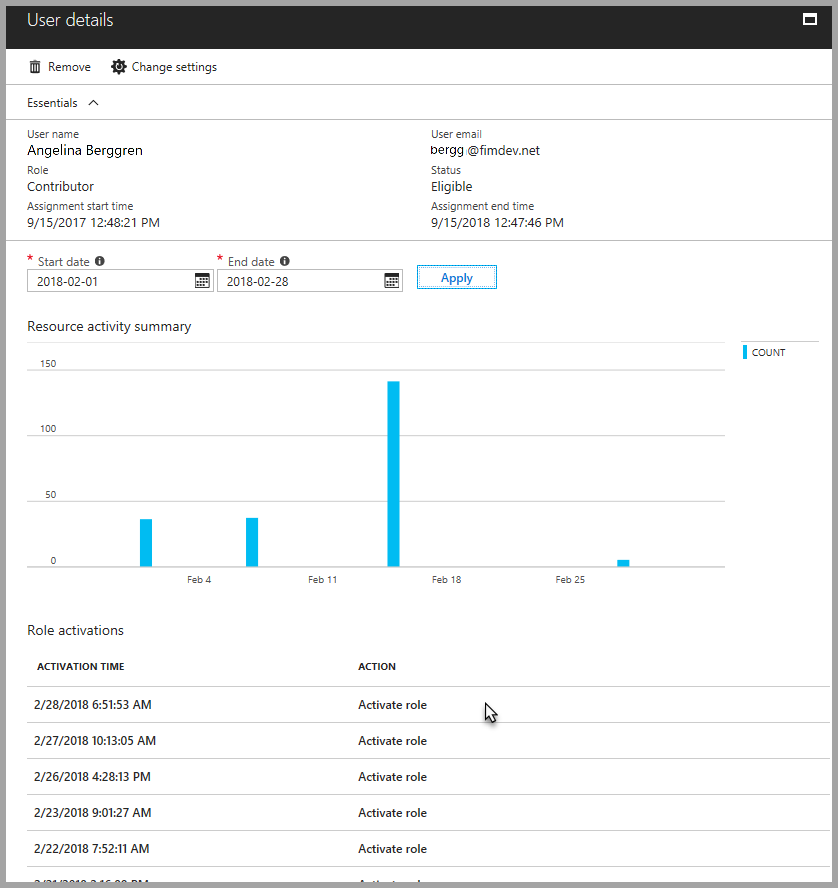

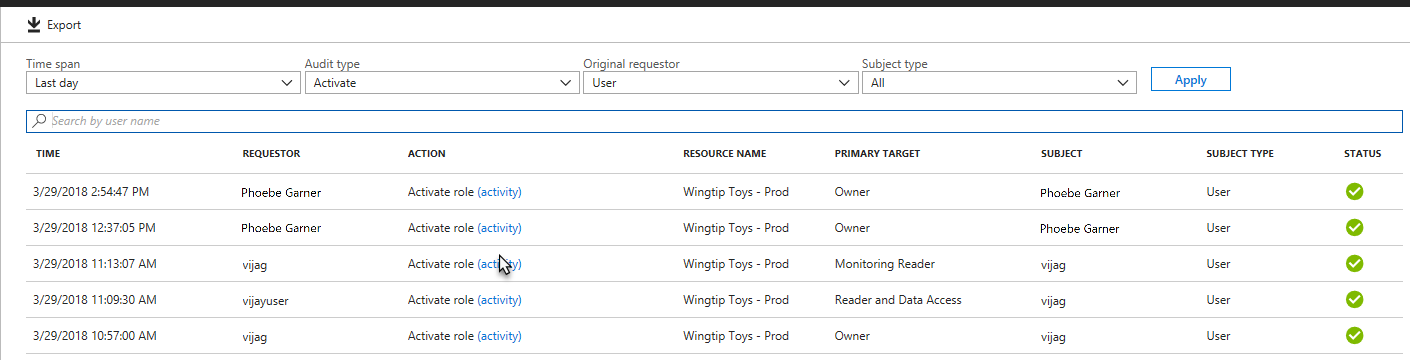

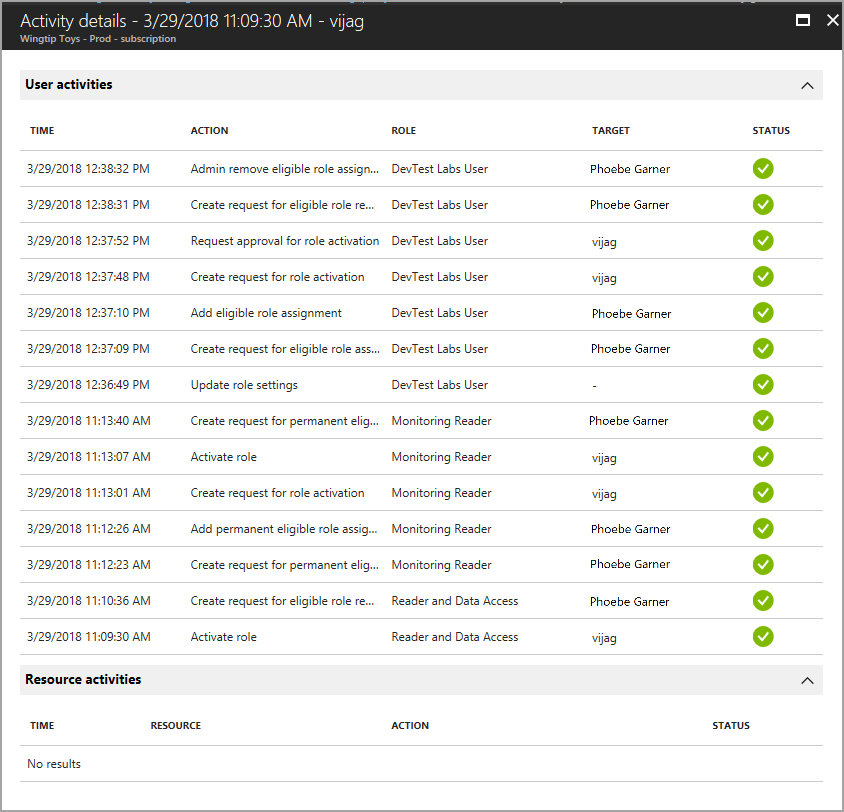

Untuk melihat tindakan yang diambil pengguna tertentu dalam berbagai sumber daya, Anda dapat melihat aktivitas sumber daya Azure yang terkait dengan periode aktivasi tertentu.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke sumber daya Azure Privileged Identity Management>tata kelola>identitas.

Pilih sumber daya yang ingin Anda lihat aktivitas dan aktivasinya.

Pilih Peran atau Anggota.

Pilih pengguna.

Anda melihat ringkasan tindakan pengguna di sumber daya Azure menurut tanggal. Ini juga menunjukkan aktivasi peran baru-baru ini selama periode waktu yang sama.

Pilih aktivasi peran tertentu untuk melihat detail dan aktivitas sumber daya Azure terkait yang terjadi saat pengguna tersebut aktif.

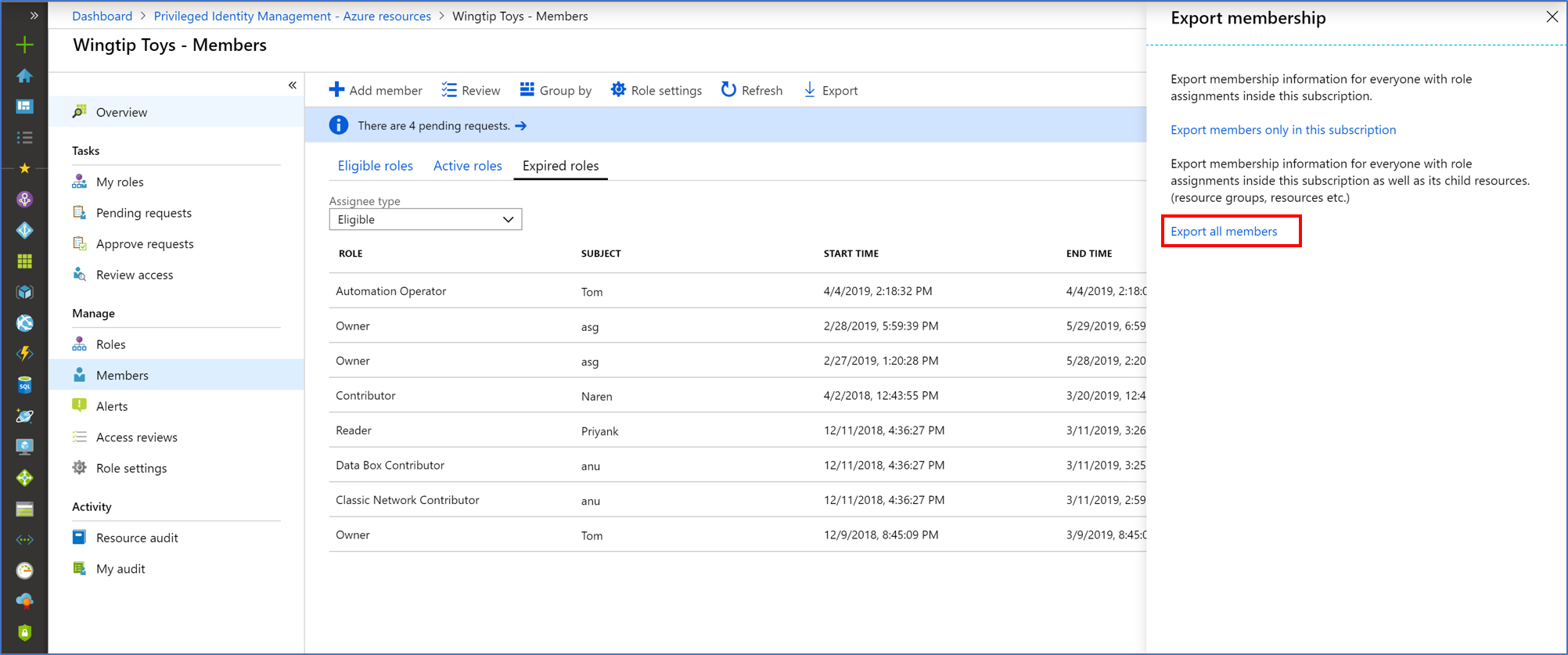

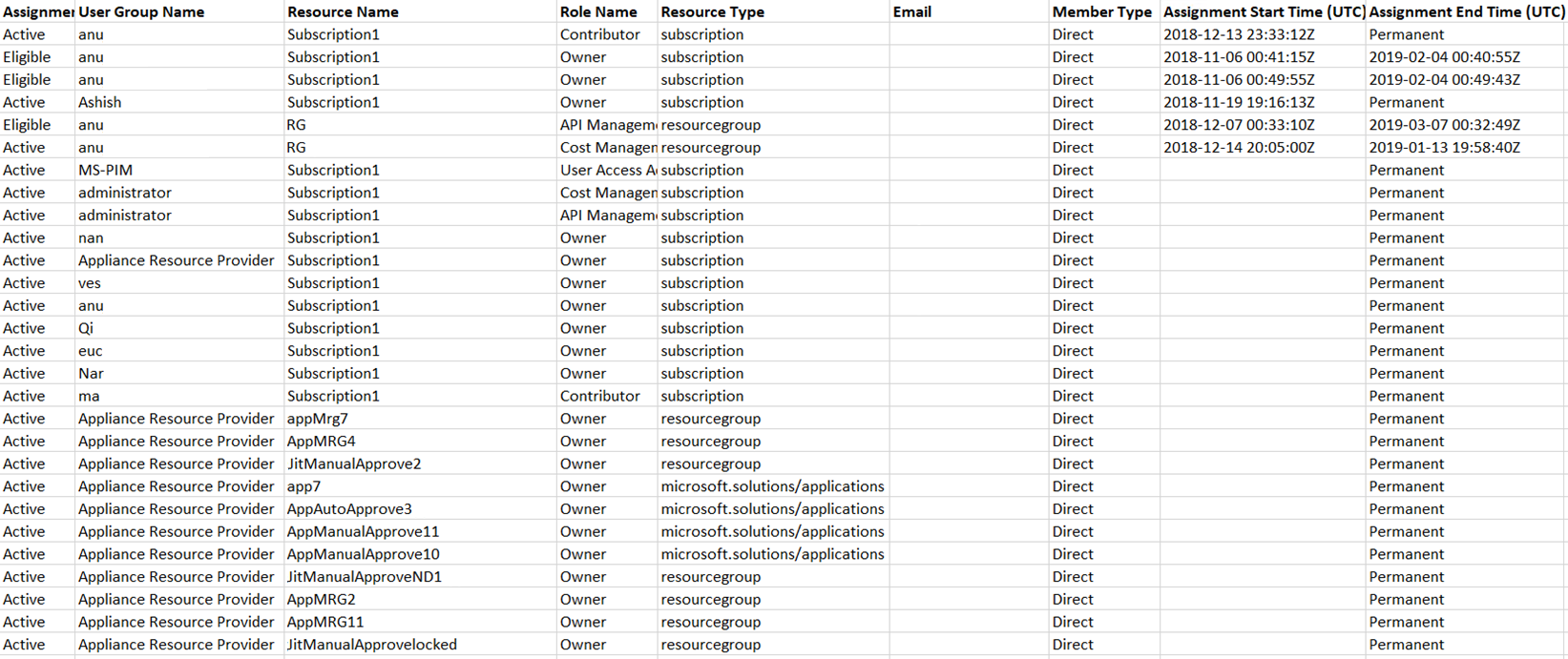

Mengekspor tugas peran dengan turunan

Anda mungkin memiliki persyaratan kepatuhan yang mengharuskan Anda memberikan daftar lengkap penetapan peran kepada auditor. Privileged Identity Management memungkinkan Anda untuk mengkueri penetapan peran di sumber daya tertentu, yang mencakup penetapan peran untuk semua sumber daya turunan. Sebelumnya, sulit bagi administrator untuk mendapatkan daftar lengkap penetapan peran untuk langganan dan mereka harus mengekspor penetapan peran untuk setiap sumber daya tertentu. Dengan Menggunakan Privileged Identity Management, Anda dapat meminta semua penetapan peran aktif dan memenuhi syarat dalam langganan termasuk penetapan peran untuk semua grup sumber daya dan sumber daya.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke sumber daya Azure Privileged Identity Management>tata kelola>identitas.

Pilih sumber daya yang ingin Anda ekspor penetapan perannya, misalnya langganan.

Pilih Penugasan.

Pilih Ekspor untuk membuka panel keanggotaan Ekspor.

Pilih Ekspor semua anggota untuk mengekspor semua penetapan peran dalam file CSV.

Melihat riwayat audit sumber daya

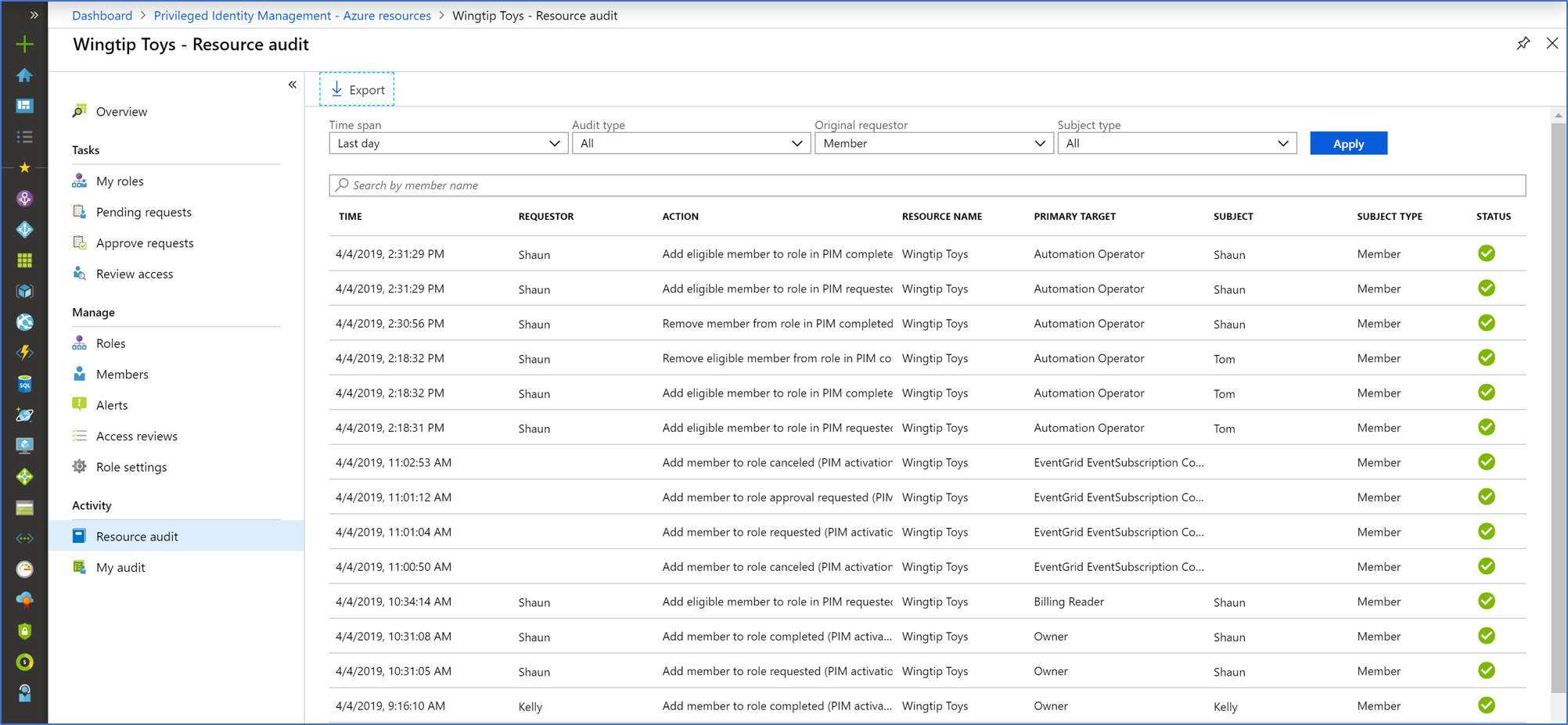

Audit sumber daya memberi Anda tampilan semua aktivitas peran untuk sumber daya.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke sumber daya Azure Privileged Identity Management>tata kelola>identitas.

Pilih sumber daya yang ingin Anda lihat riwayat auditnya.

Pilih Audit sumber daya.

Filter riwayat menggunakan tanggal atau rentang kustom yang sudah ditentukan sebelumnya.

Untuk Jenis audit, pilih Aktifkan (Ditetapkan + Diaktifkan).

Di bawah Tindakan, pilih (aktivitas) bagi pengguna untuk melihat detail aktivitas pengguna tersebut di sumber daya Azure.

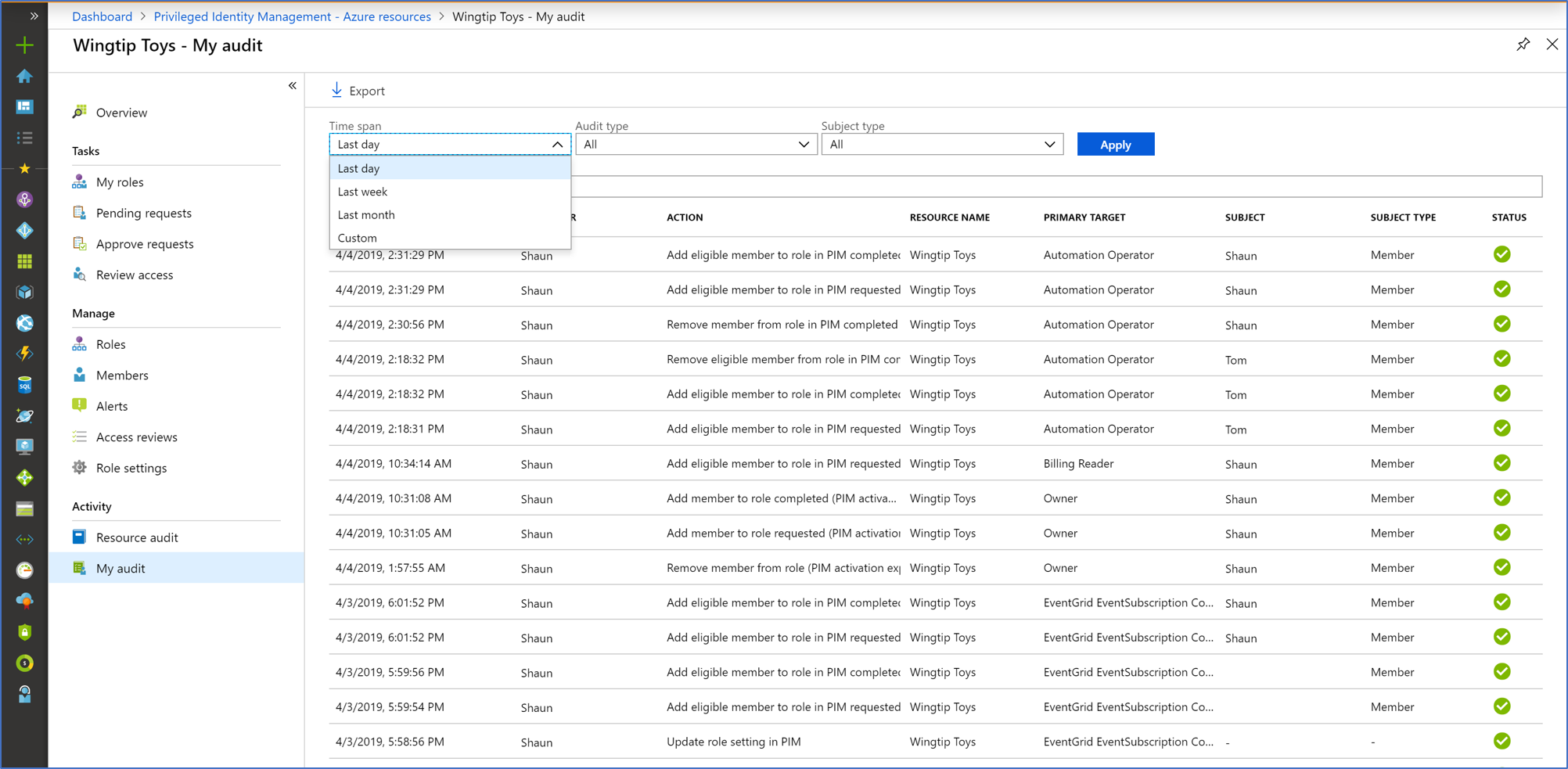

Lihat audit saya

Audit saya memungkinkan Anda untuk melihat aktivitas peran pribadi Anda.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke sumber daya Azure Privileged Identity Management>tata kelola>identitas.

Pilih sumber daya yang ingin Anda lihat riwayat auditnya.

Pilih Audit saya.

Filter riwayat menggunakan tanggal atau rentang kustom yang sudah ditentukan sebelumnya.

Catatan

Akses ke riwayat audit memerlukan peran Administrator Global atau Administrator Peran Istimewa.

Dapatkan alasan, pemberi persetujuan, dan nomor tiket untuk peristiwa persetujuan

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke Pemantauan Identitas>& log Audit kesehatan.>

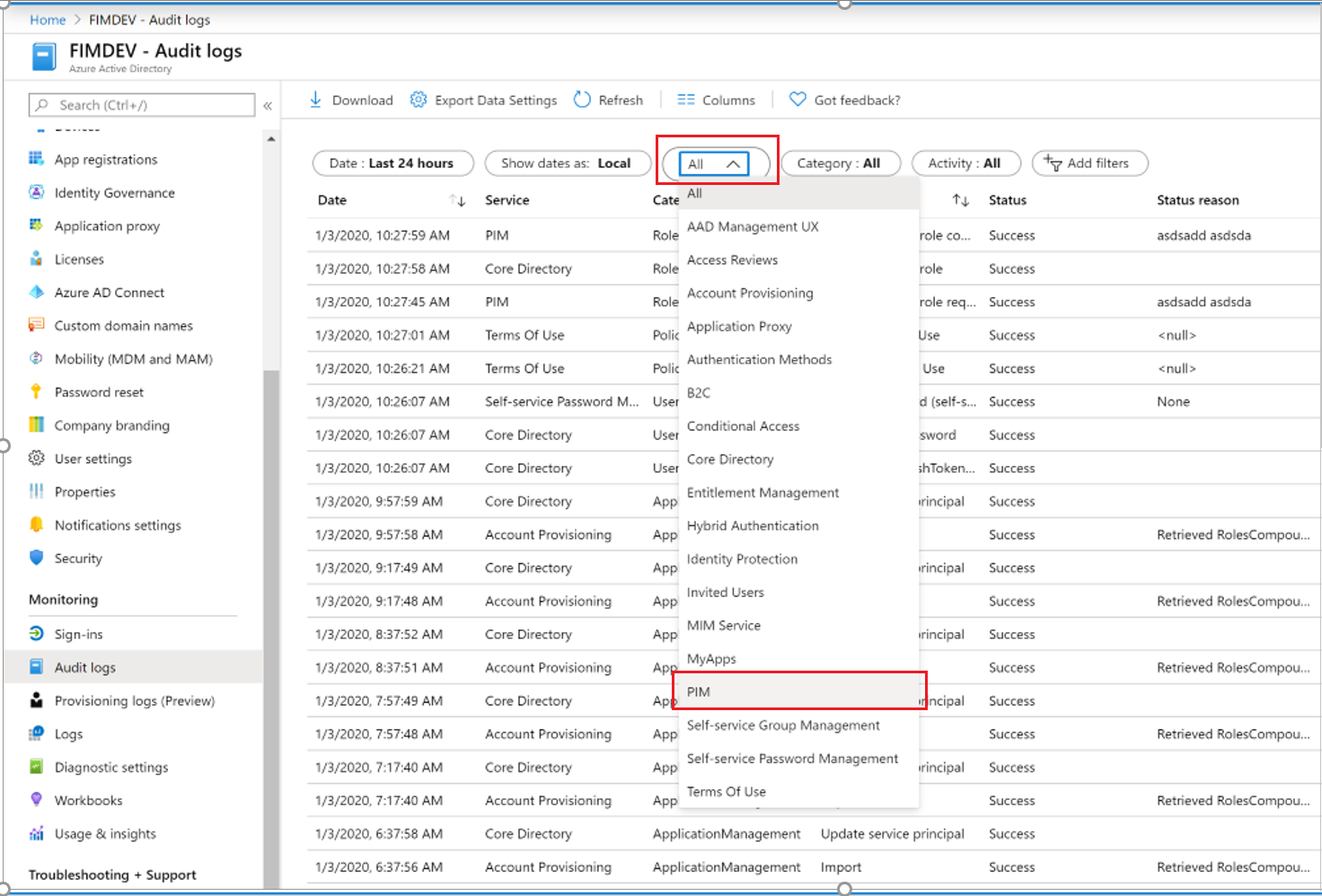

Gunakan filter Layanan untuk hanya menampilkan peristiwa audit untuk layanan Privileged Identity Management. Pada halaman Log audit, Anda dapat:

- Melihat alasan peristiwa audit di kolom Alasan status.

- Melihat pemberi persetujuan di kolom Dimulai oleh (aktor) untuk peristiwa "tambahkan anggota ke permintaan peran disetujui".

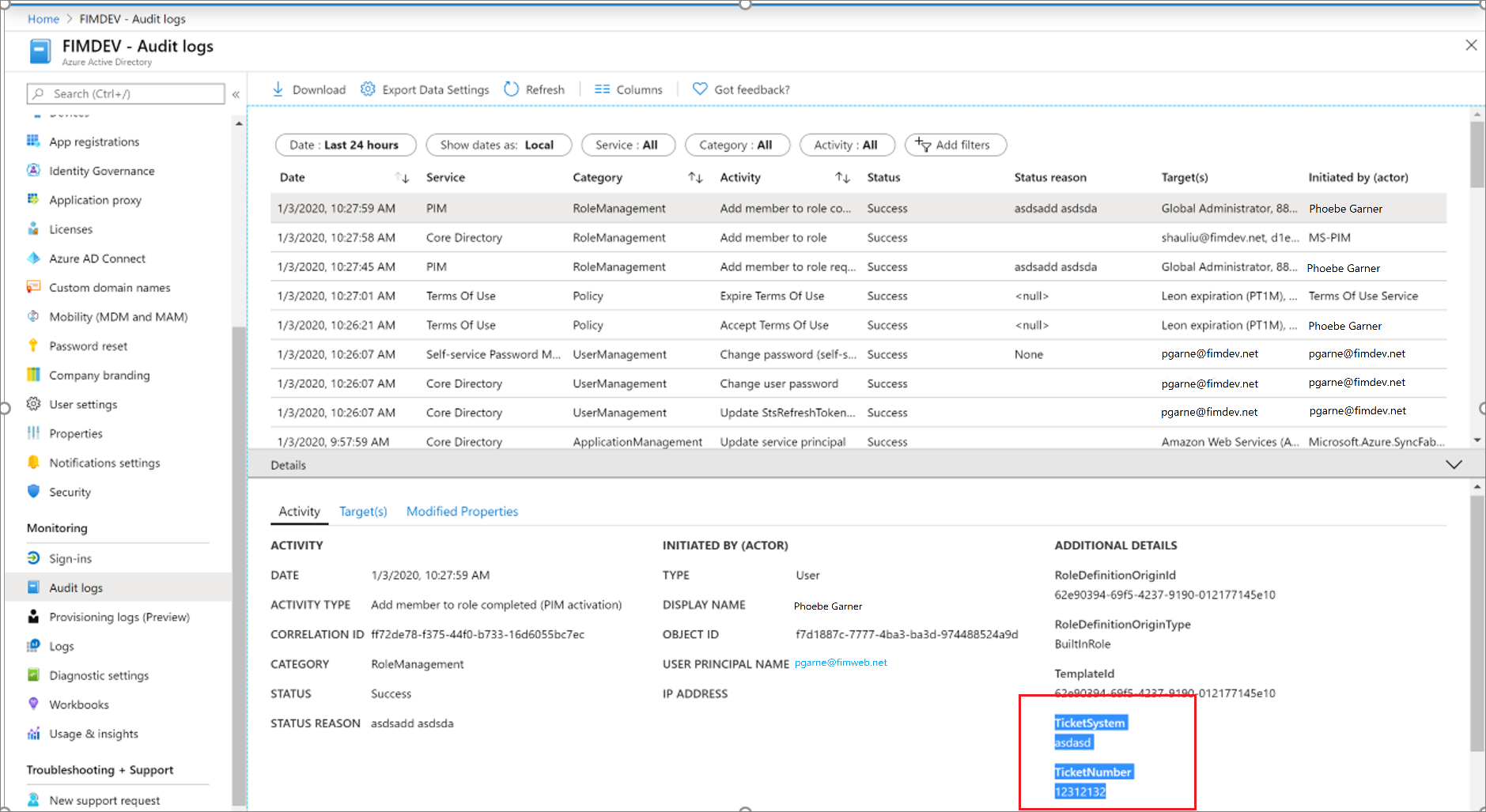

Pilih peristiwa log audit untuk melihat nomor tiket pada tab Aktivitas di panel Detail.

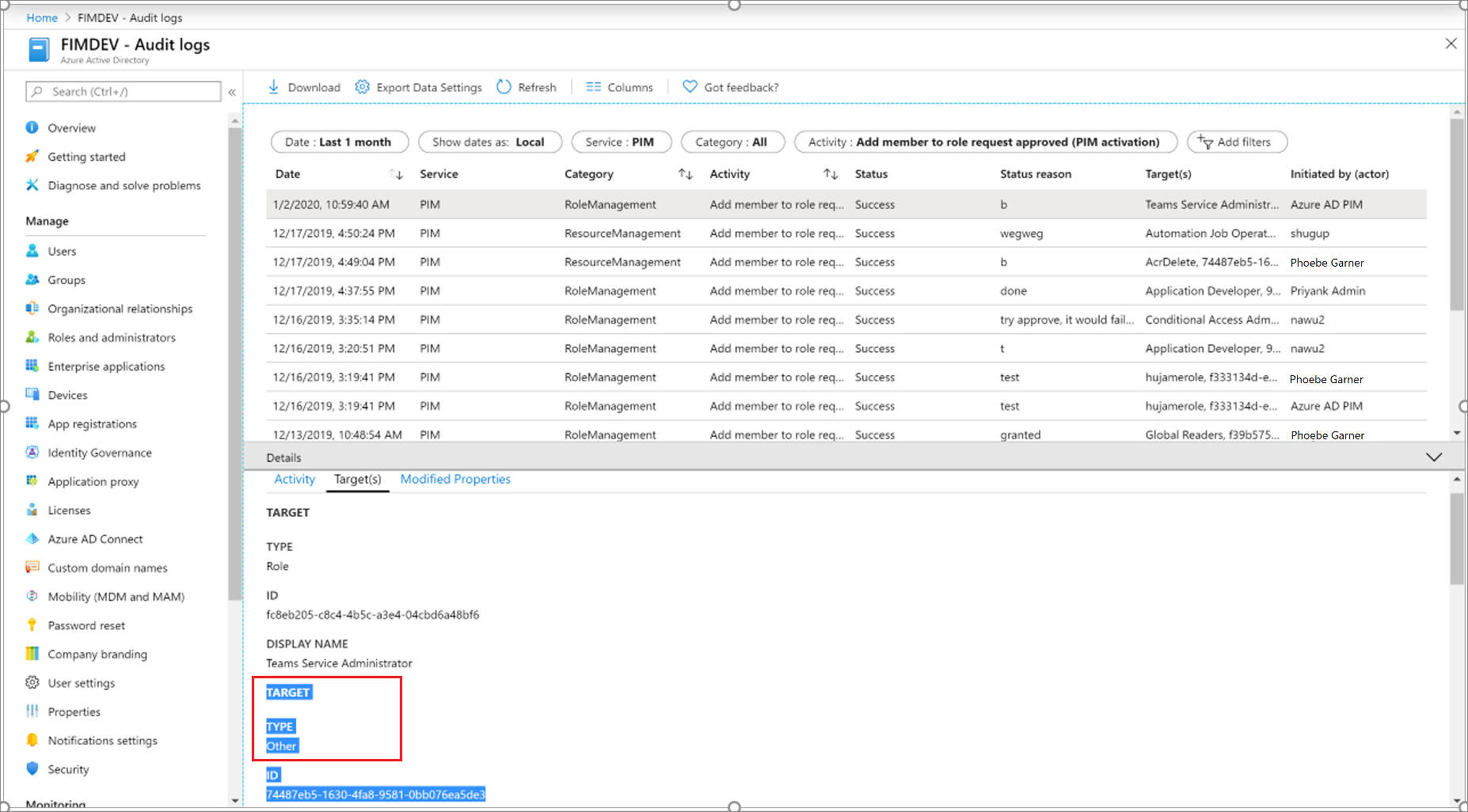

Anda dapat menampilkan pemohon (orang yang mengaktifkan peran) pada tab Target dari panel Detail untuk peristiwa audit. Ada tiga jenis target untuk peran sumber daya Azure:

- Peran (Jenis = Peran)

- Pemohon (Jenis = Lainnya)

- Pemberi persetujuan (Jenis = Pengguna)

Biasanya, peristiwa log tepat di atas peristiwa persetujuan adalah peristiwa untuk "Tambahkan anggota ke peran selesai" dengan pemohon sebagai pelaksana Diinisiasi oleh (aktor). Dalam kebanyakan kasus, Anda tidak perlu mencari pemohon dalam permintaan persetujuan dari perspektif audit.