Microsoft Entra Privileged Identity Management (PIM) menyederhanakan cara perusahaan mengelola akses istimewa ke sumber daya di MICROSOFT Entra ID dan Microsoft layanan online lainnya seperti Microsoft 365 atau Microsoft Intune.

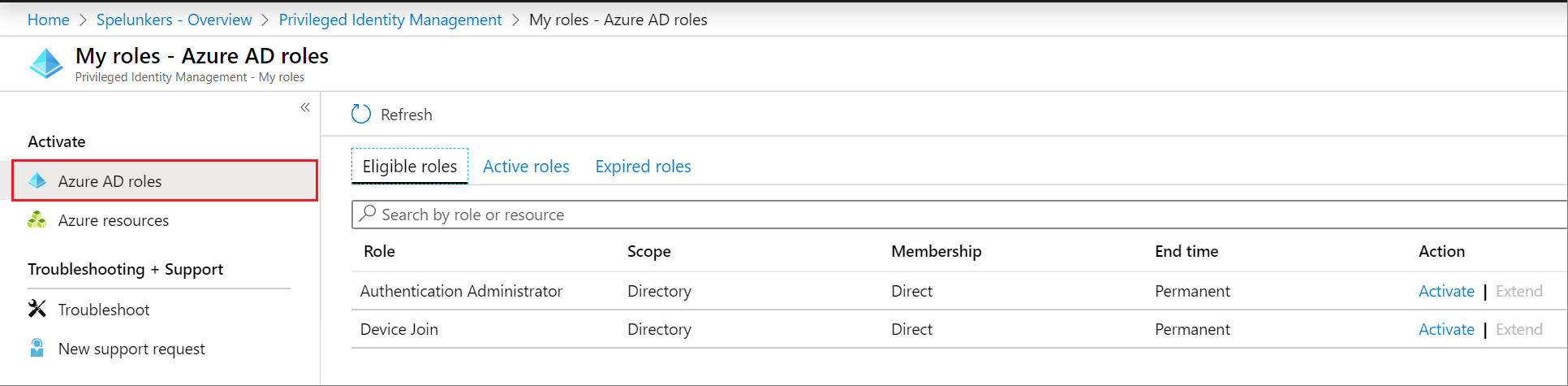

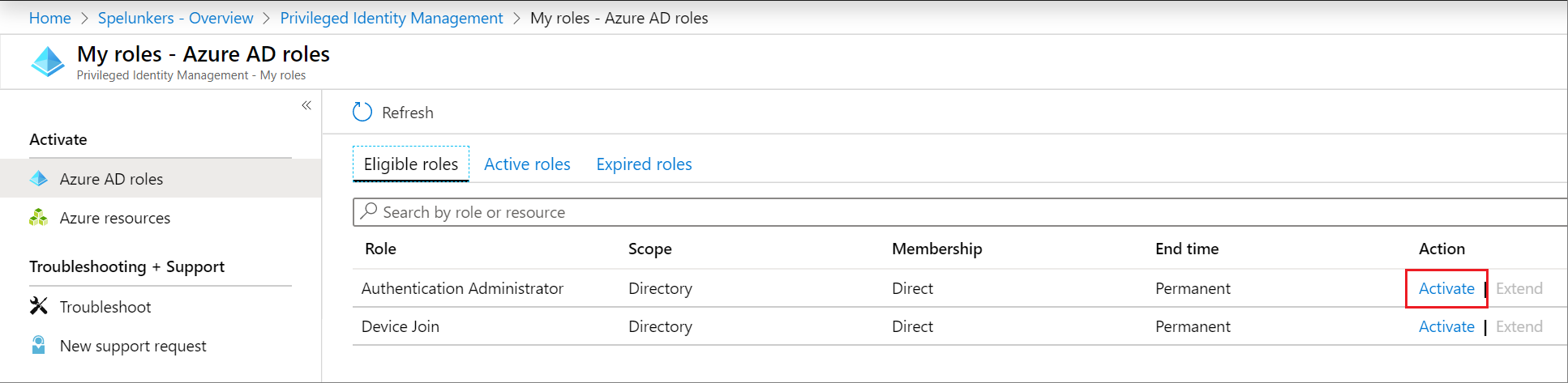

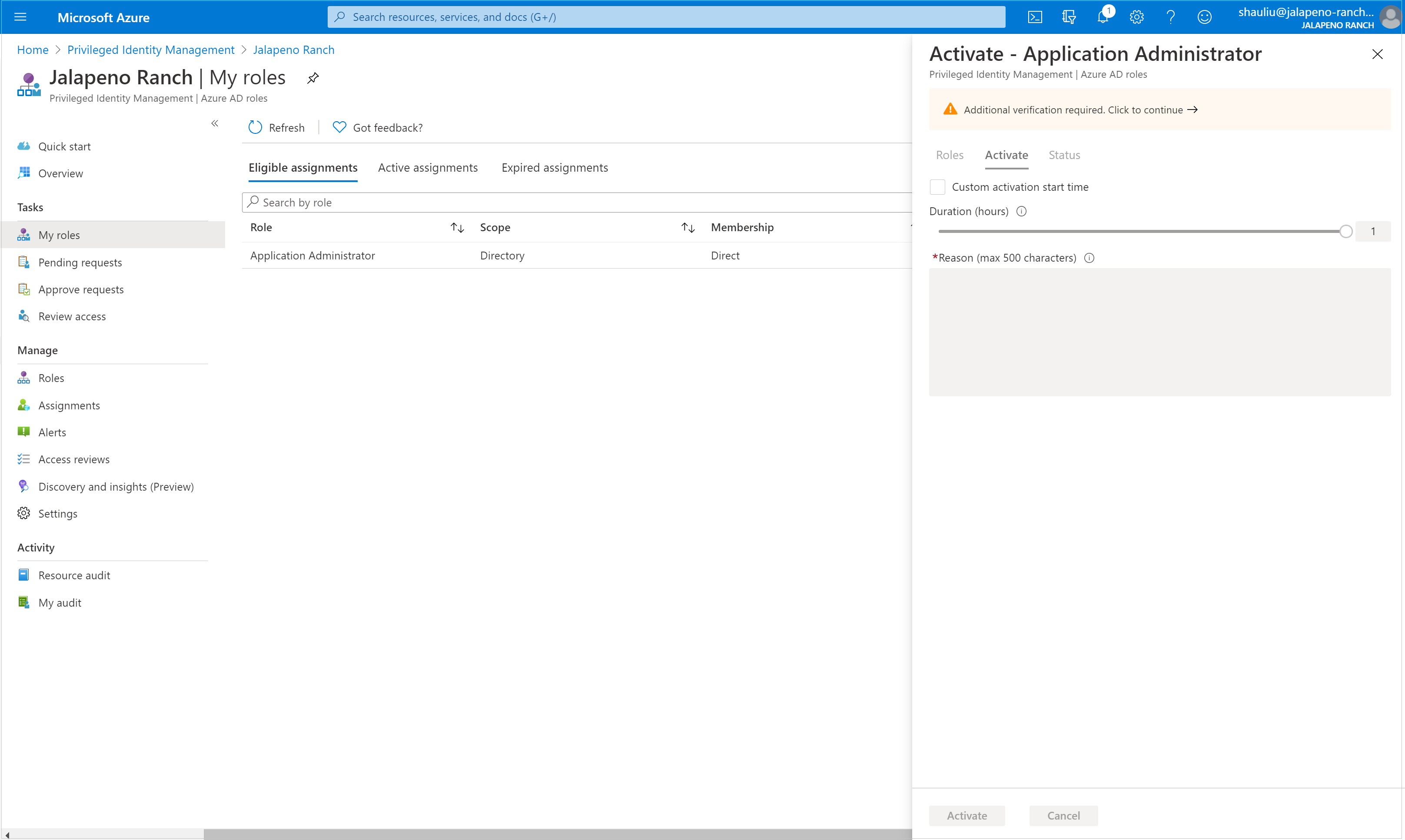

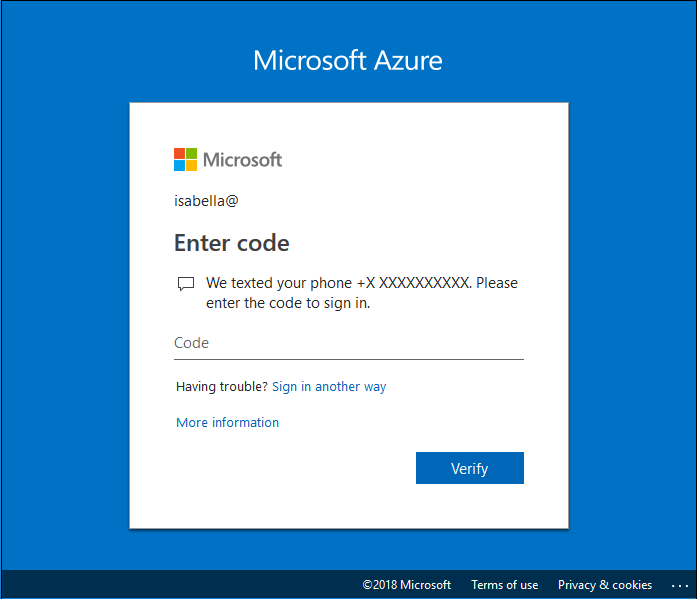

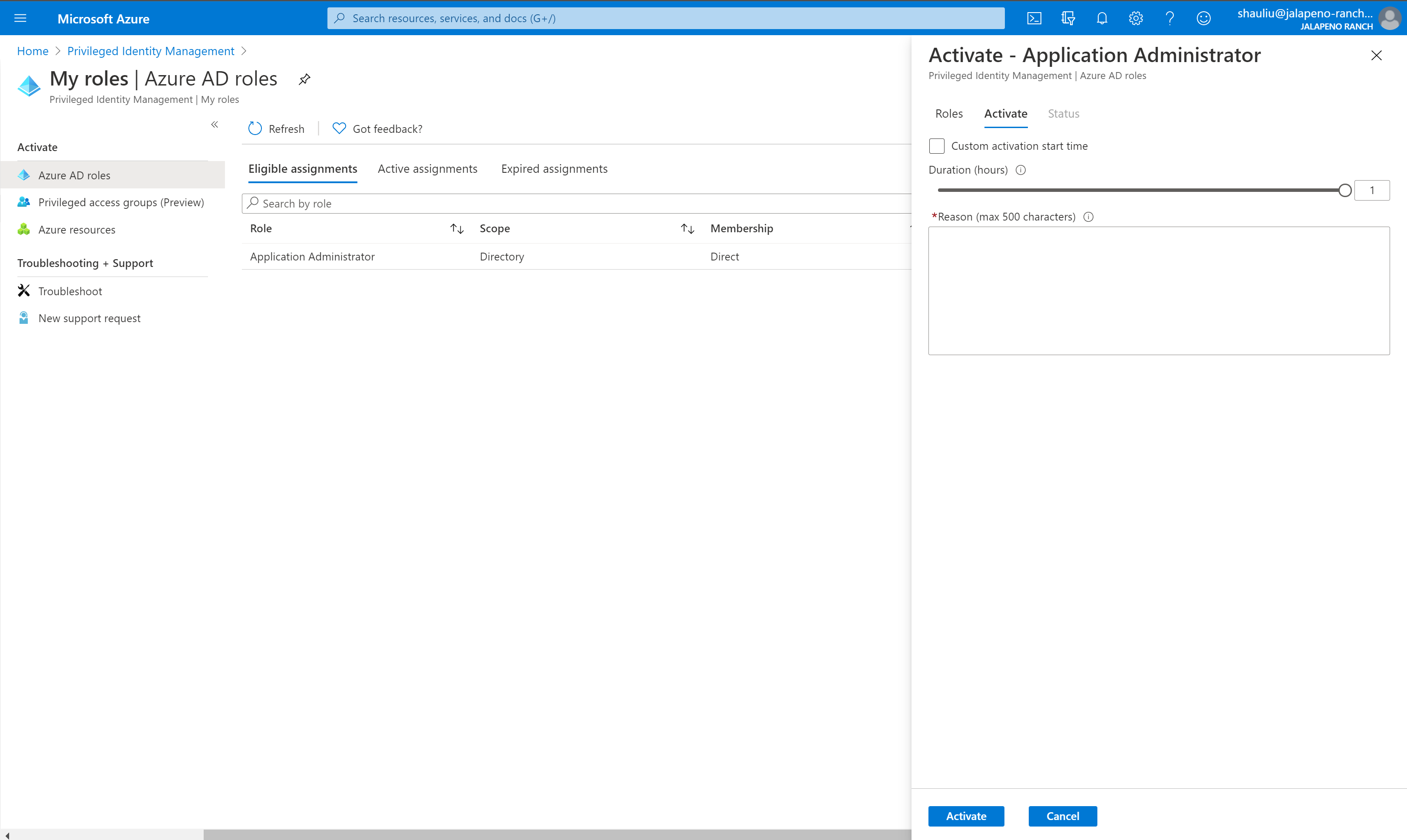

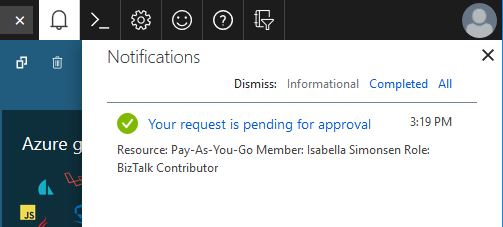

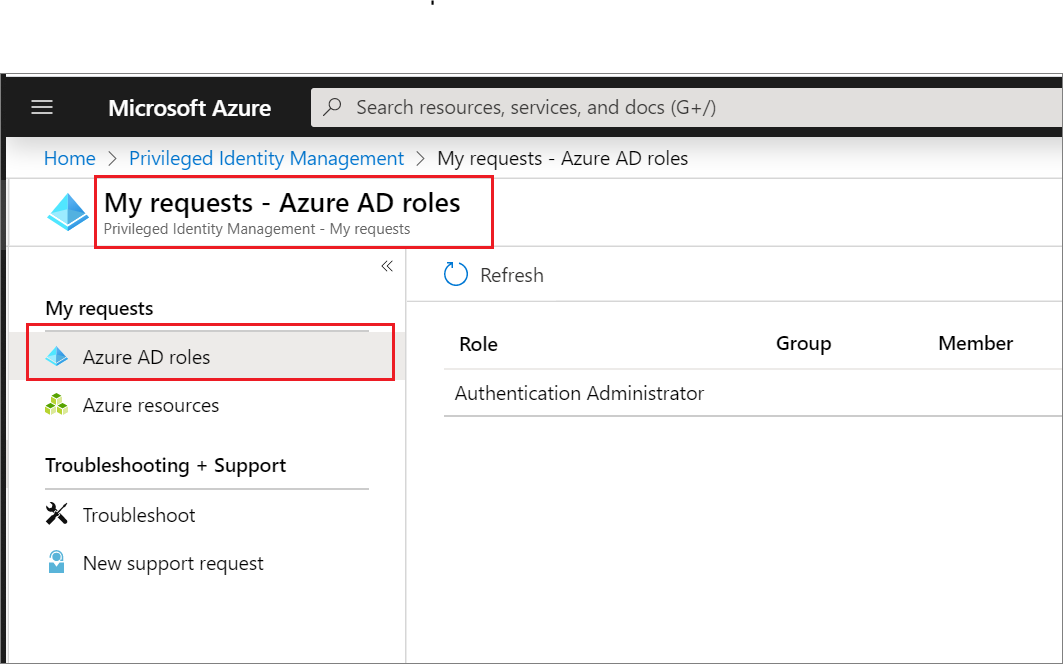

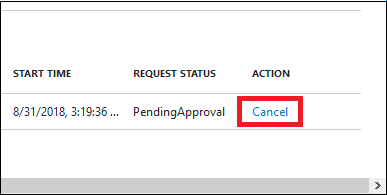

Jika telah memenuhi syarat untuk peran administratif, Anda harus mengaktifkan penetapan peran ketika Anda perlu melakukan tindakan istimewa. Misalnya, jika sesekali mengelola fitur Microsoft 365, administrator peran istimewa organisasi Anda mungkin tidak menjadikan Anda Administrator Global permanen karena peran tersebut juga memengaruhi layanan lain. Sebaliknya, mereka akan membuat Anda memenuhi syarat untuk peran Microsoft Entra seperti Administrator Exchange Online. Anda dapat meminta untuk mengaktifkan peran tersebut saat Anda memerlukan hak istimewanya, lalu memiliki kontrol administrator untuk periode waktu yang telah ditentukan.

Artikel ini ditujukan untuk administrator yang perlu mengaktifkan peran Microsoft Entra mereka di Privileged Identity Management.

Penting

Saat peran diaktifkan, Microsoft Entra PIM untuk sementara menambahkan penetapan aktif untuk peran tersebut. Microsoft Entra PIM membuat penetapan aktif (menetapkan pengguna ke peran) dalam hitungan detik. Saat pennonaktifkanan (manual atau melalui waktu aktivasi kedaluwarsa) terjadi, Microsoft Entra PIM juga menghapus penugasan aktif dalam hitungan detik.

Aplikasi dapat menyediakan akses berdasarkan peran yang dimiliki pengguna. Dalam beberapa situasi, akses aplikasi mungkin tidak segera mencerminkan fakta bahwa pengguna mendapatkan peran yang ditetapkan atau dihapus. Jika aplikasi sebelumnya menyimpan cache fakta bahwa pengguna tidak memiliki peran - ketika pengguna mencoba mengakses aplikasi lagi, akses mungkin tidak disediakan. Demikian pula, jika aplikasi sebelumnya menyimpan cache fakta bahwa pengguna memiliki peran - ketika peran dinonaktifkan, pengguna mungkin masih mendapatkan akses. Situasi tertentu tergantung pada arsitektur aplikasi. Untuk beberapa aplikasi, keluar dan masuk kembali dapat membantu akses ditambahkan atau dihapus.