Tutorial: Integrasi SSO Microsoft Entra dengan AKSES Akun Tunggal AWS

Dalam tutorial ini, Anda akan mempelajari cara mengintegrasikan AKSES Akun Tunggal AWS dengan ID Microsoft Entra. Saat mengintegrasikan AWS Single-Account Access dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol di ID Microsoft Entra yang memiliki akses ke AKSES Akun Tunggal AWS.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke AWS Single-Account Access dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Memahami berbagai aplikasi AWS di galeri aplikasi Microsoft Entra

Gunakan informasi di bawah ini untuk membuat keputusan antara menggunakan aplikasi AWS Single Sign-On dan AWS Single-Account Access di galeri aplikasi Microsoft Entra.

AWS Single Sign-On

AWS Single Sign-On ditambahkan ke galeri aplikasi Microsoft Entra pada Februari 2021. Ini memudahkan untuk mengelola akses secara terpusat ke beberapa akun AWS dan aplikasi AWS, dengan masuk melalui ID Microsoft Entra. Federasi ID Microsoft Entra dengan AWS SSO sekali, dan gunakan AWS SSO untuk mengelola izin di semua akun AWS Anda dari satu tempat. AWS SSO menyediakan izin secara otomatis dan menjaganya tetap terkini saat Anda memperbarui kebijakan dan penetapan akses. Pengguna akhir dapat mengautentikasi dengan kredensial Microsoft Entra mereka untuk mengakses aplikasi terintegrasi AWS Console, Command Line Interface, dan AWS SSO.

AWS Single-Account Access

Akses Akun Tunggal AWS telah digunakan oleh pelanggan selama beberapa tahun terakhir dan memungkinkan Anda menggabungkan ID Microsoft Entra ke satu akun AWS dan menggunakan ID Microsoft Entra untuk mengelola akses ke peran AWS IAM. Administrator AWS IAM menetapkan peran dan kebijakan di setiap akun AWS. Untuk setiap akun AWS, administrator Microsoft Entra bergabung ke AWS IAM, menetapkan pengguna atau grup ke akun, dan mengonfigurasi ID Microsoft Entra untuk mengirim pernyataan yang mengotorisasi akses peran.

| Fitur | AWS Single Sign-On | AWS Single-Account Access |

|---|---|---|

| Akses Bersyarat | Mendukung satu kebijakan Akses Bersyar untuk semua akun AWS. | Mendukung satu kebijakan Akses Bersyar untuk semua akun atau kebijakan kustom per akun |

| Akses CLI | Didukung | Didukung |

| Privileged Identity Management | Didukung | Tidak didukung |

| Memusatkan pengelolaan akun | Memusatkan pengelolaan akun di AWS. | Memusatkan manajemen akun di ID Microsoft Entra (kemungkinan akan memerlukan aplikasi perusahaan Microsoft Entra per akun). |

| Sertifikat SAML | Sertifikat tunggal | Sertifikat tersendiri per aplikasi/akun |

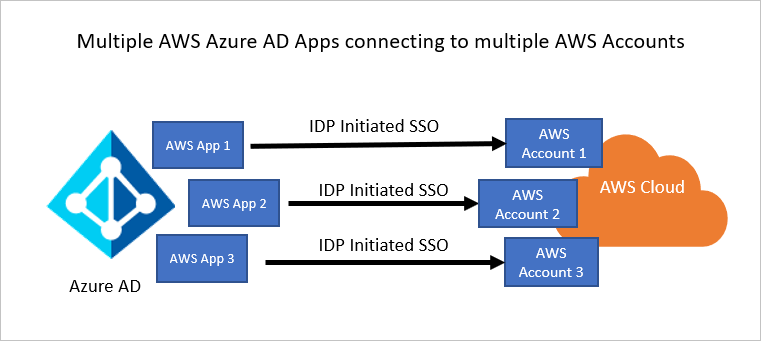

Arsitektur AWS Single-Account Access

Anda dapat mengonfigurasikan beberapa pengidentifikasi untuk beberapa instans. Misalnya:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Dengan nilai ini, MICROSOFT Entra ID menghapus nilai #, dan mengirim nilai https://signin.aws.amazon.com/saml yang benar sebagai URL audiens dalam token SAML.

Kami merekomendasikan pendekatan ini karena alasan berikut:

Setiap aplikasi menyediakan sertifikat X509 yang unik. Setiap instans aplikasi AWS kemudian dapat memiliki tanggal kedaluwarsa sertifikat yang berbeda, yang dapat dikelola per akun AWS individu. Rollover sertifikat keseluruhan lebih mudah dalam hal ini.

Anda dapat mengaktifkan provisi pengguna dengan aplikasi AWS di ID Microsoft Entra, lalu layanan kami mengambil semua peran dari akun AWS tersebut. Tidak perlu menambahkan atau memperbarui peran AWS secara manual pada aplikasi.

Anda dapat menetapkan pemilik aplikasi secara individu untuk aplikasi tersebut. Orang ini dapat mengelola aplikasi secara langsung di MICROSOFT Entra ID.

Catatan

Pastikan Anda hanya menggunakan aplikasi galeri.

Prasyarat

Untuk memulai, Anda membutuhkan item berikut:

- Langganan Microsoft Entra. Jika tidak memiliki langganan, Anda bisa mendapatkan akun gratis.

- Langganan yang diaktifkan IdP IAM AWS.

- Bersama dengan Administrator Aplikasi Cloud, Administrator Aplikasi juga dapat menambahkan atau mengelola aplikasi di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Peran bawaan Azure.

Catatan

Peran tidak boleh diedit secara manual di MICROSOFT Entra ID saat melakukan impor peran.

Deskripsi Skenario

Dalam tutorial ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

- AWS Single-Account Access mendukung SSO yang diinisiasi oleh SP dan IDP.

Catatan

Pengidentifikasi aplikasi ini adalah nilai untai tetap, sehingga hanya satu instans yang dapat dikonfigurasi dalam satu penyewa.

Menambahkan AWS Single-Account Access dari galeri

Untuk mengonfigurasi integrasi AWS Single-Account Access ke MICROSOFT Entra ID, Anda perlu menambahkan AKSES Akun Tunggal AWS dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise Aplikasi> baru.

- Di bagian Tambahkan dari galeri, ketik AWS Single-Account Access di kotak pencarian.

- Pilih AWS Single-Account Access dari panel hasil, lalu tambahkan aplikasi. Tunggu beberapa saat selagi aplikasi ditambahkan ke penyewa Anda.

Atau, Anda juga dapat menggunakan Wizard App Configuration Enterprise. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, serta menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Atau, Anda juga dapat menggunakan Wizard App Configuration Enterprise. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, serta menelusuri konfigurasi SSO juga. Anda dapat mempelajari lebih lanjut wizard O365 di sini.

Mengonfigurasi dan menguji SSO Microsoft Entra untuk Akses Akun Tunggal AWS

Konfigurasikan dan uji SSO Microsoft Entra dengan AWS Single-Account Access menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di AKSES Akun Tunggal AWS.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan AKSES Akun Tunggal AWS, lakukan langkah-langkah berikut:

- Konfigurasikan SSO Microsoft Entra - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra - untuk menguji akses menyeluruh Microsoft Entra dengan B.Simon.

- Tetapkan pengguna uji Microsoft Entra - untuk mengaktifkan B.Simon untuk menggunakan akses menyeluruh Microsoft Entra.

- Konfigurasikan SSO AWS Single-Account Access - untuk mengonfigurasikan pengaturan akses menyeluruh di sisi aplikasi.

- Buat pengguna uji AWS Single-Account Access - untuk memiliki mitra B.Simon di AKSES Akun Tunggal AWS yang ditautkan ke representasi Microsoft Entra pengguna.

- Cara mengonfigurasikan penyediaan peran di AWS Single-Account Access

- Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Mengonfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi >Identity>Applications>Enterprise AWS Single-Account Access>Single sign-on.

Di halaman Pilih metode akses menyeluruh, pilih SAML.

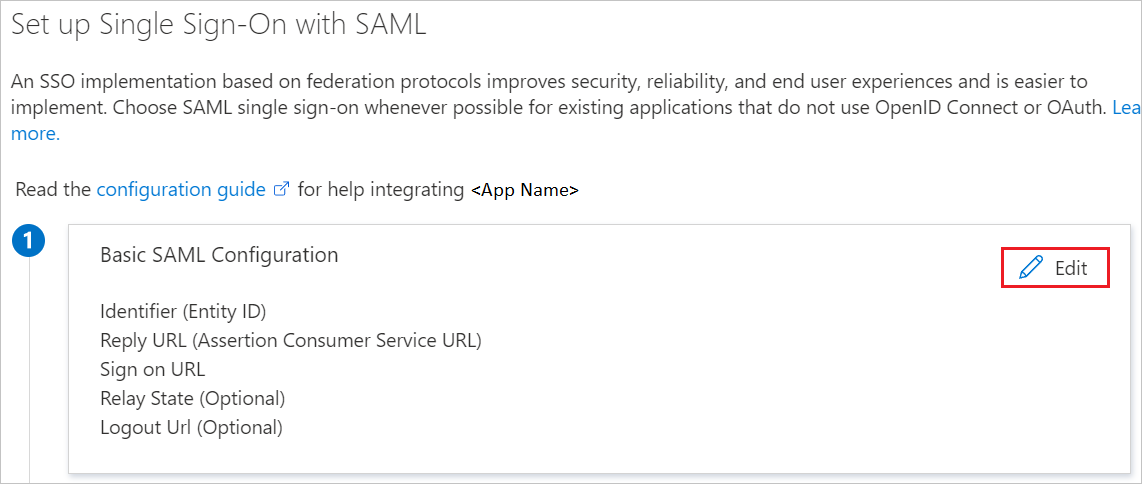

Di halaman Menyiapkan akses menyeluruh dengan SAML, klik ikon pensil untuk Konfigurasi SAML Dasar untuk mengedit pengaturan.

Di bagian Konfigurasi SAML Dasar, perbarui Pengidentifikasi (ID Entitas) dan URL Balasan dengan nilai default yang sama:

https://signin.aws.amazon.com/saml. Anda harus memilih Simpan untuk menyimpan perubahan konfigurasi.Saat mengonfigurasikan lebih dari satu instans, berikan nilai pengidentifikasi. Dari instans kedua dan seterusnya, gunakan format berikut, termasuk tanda # untuk menentukan nilai SPN unik.

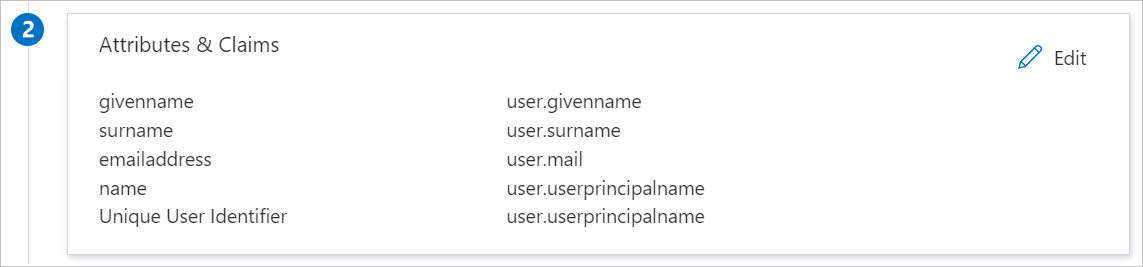

https://signin.aws.amazon.com/saml#2Aplikasi AWS mengharapkan pernyataan SAML dalam format tertentu, yang mengharuskan Anda menambahkan pemetaan atribut kustom ke konfigurasi atribut token SAML. Cuplikan layar berikut menampilkan daftar atribut default.

Selain hal di atas, aplikasi AWS mengharapkan beberapa atribut lagi untuk diteruskan kembali dalam respons SAML yang ditunjukkan di bawah ini. Atribut ini juga sudah terisi sebelumnya, namun Anda dapat meninjaunya sesuai kebutuhan.

Nama Atribut sumber Ruang nama NamaSesiPeran user.userprincipalname https://aws.amazon.com/SAML/AttributesPeran user.assignedroles https://aws.amazon.com/SAML/AttributesDurasiSesi user.sessionduration https://aws.amazon.com/SAML/AttributesCatatan

AWS mengharapkan peran untuk pengguna yang ditetapkan ke aplikasi. Harap siapkan peran ini di ID Microsoft Entra sehingga pengguna dapat diberi peran yang sesuai. Untuk memahami cara mengonfigurasi peran di ID Microsoft Entra, lihat di sini

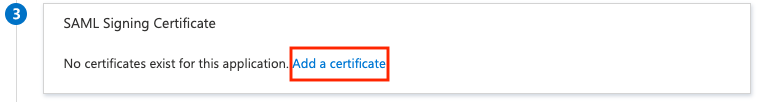

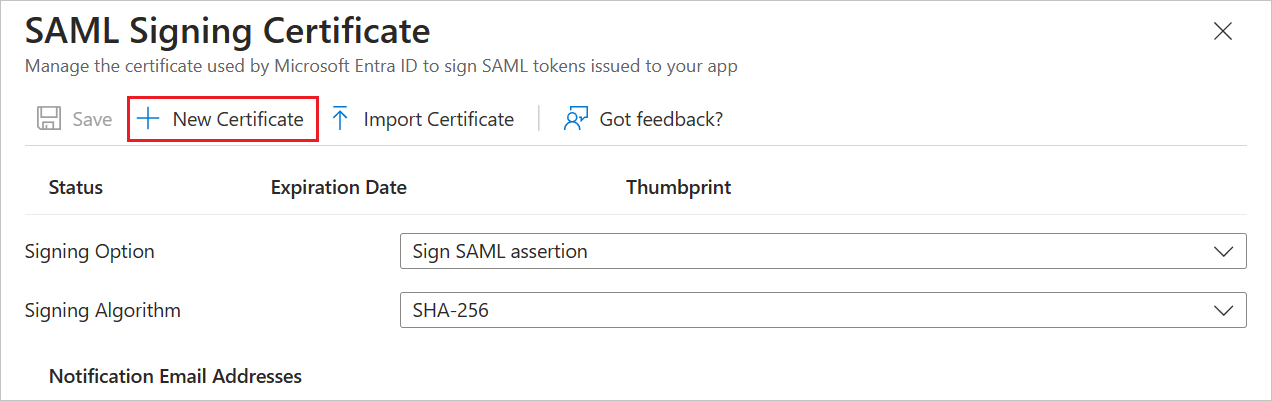

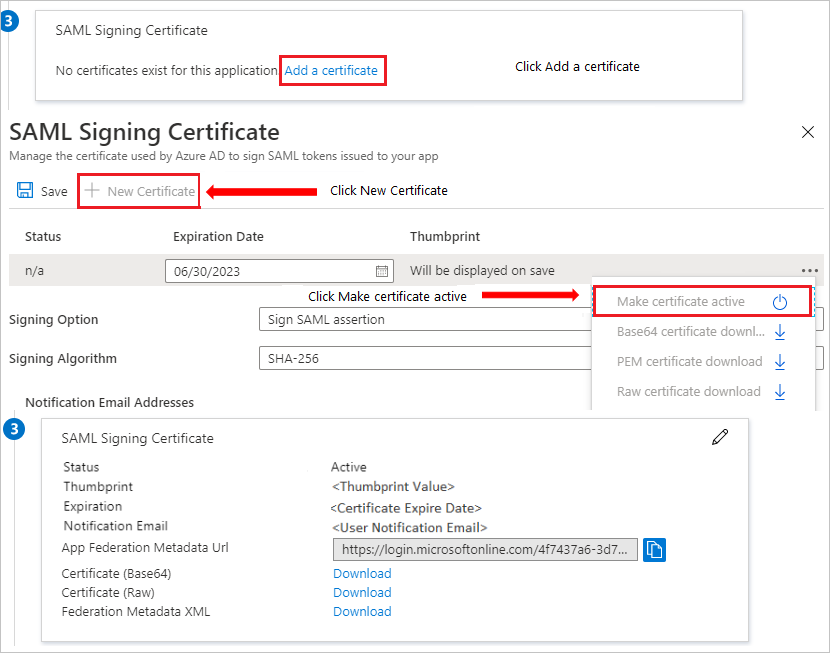

Di halaman Siapkan akses menyeluruh dengan SAML, dalam kotak dialog Sertifikat Penandatanganan SAML (Langkah 3), pilih Tambah sertifikat.

Buat sertifikat penandatanganan SAML baru, lalu pilih Sertifikat Baru. Masukkan alamat email untuk pemberitahuan sertifikat.

Di bagian Sertifikat Penandatanganan SAML, temukan XML Metadata Penggabungan lalu pilih Unduh untuk mengunduh sertifikat dan menyimpannya di komputer.

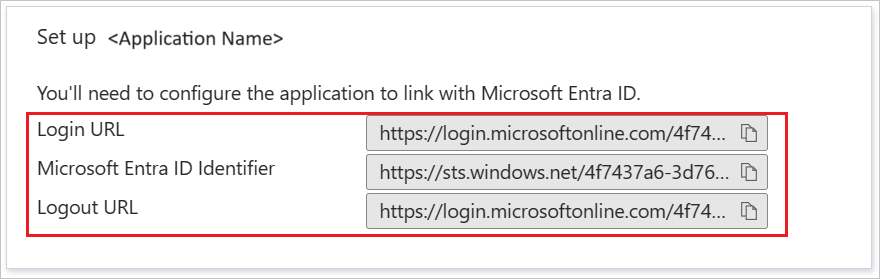

Di bagian Siapkan AWS Single-Account Access, salin URL yang sesuai berdasarkan kebutuhan Anda.

Membuat pengguna uji Microsoft Entra

Di bagian ini, Anda akan membuat pengguna uji bernama B.Simon.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

- Telusuri ke Pengguna>Identitas>Semua pengguna.

- Pilih Pengguna>baru Buat pengguna baru, di bagian atas layar.

- Di properti Pengguna, ikuti langkah-langkah berikut:

- Di bidang Nama tampilan, masukkan

B.Simon. - Di bidang Nama prinsipal pengguna, masukkan username@companydomain.extension. Contohnya:

B.Simon@contoso.com - Pilih kotak centang Tampilkan kata sandi, lalu tulis nilai yang ditampilkan di kotak Kata sandi.

- Pilih Tinjau + buat.

- Di bidang Nama tampilan, masukkan

- Pilih Buat.

Menetapkan pengguna uji Microsoft Entra

Di bagian ini, Anda akan mengaktifkan B.Simon untuk menggunakan akses menyeluruh dengan memberikan akses ke AKSES Akun Tunggal AWS.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi >Identity>Applications>Enterprise Akses Akun Tunggal AWS.

- Di halaman gambaran umum aplikasi, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna/grup, kemudian pilih Pengguna dan grup dalam dialog Tambahkan Penugasan.

- Dalam dialog Pengguna dan grup, pilih B.Simon dari daftar Pengguna, lalu klik tombol Pilih di bagian bawah layar.

- Jika Anda ingin suatu peran ditetapkan ke pengguna, Anda dapat memilihnya dari menu tarik-turun Pilih peran. Jika tidak ada peran yang disiapkan untuk aplikasi ini, Anda akan melihat peran "Akses Default" yang dipilih.

- Dalam dialog Tambah Penugasan, klik tombol Tetapkan.

Mengonfigurasikan SSO AWS Single-Account Access

Di jendela browser yang berbeda, masuk ke situs perusahaan AWS Anda sebagai admin.

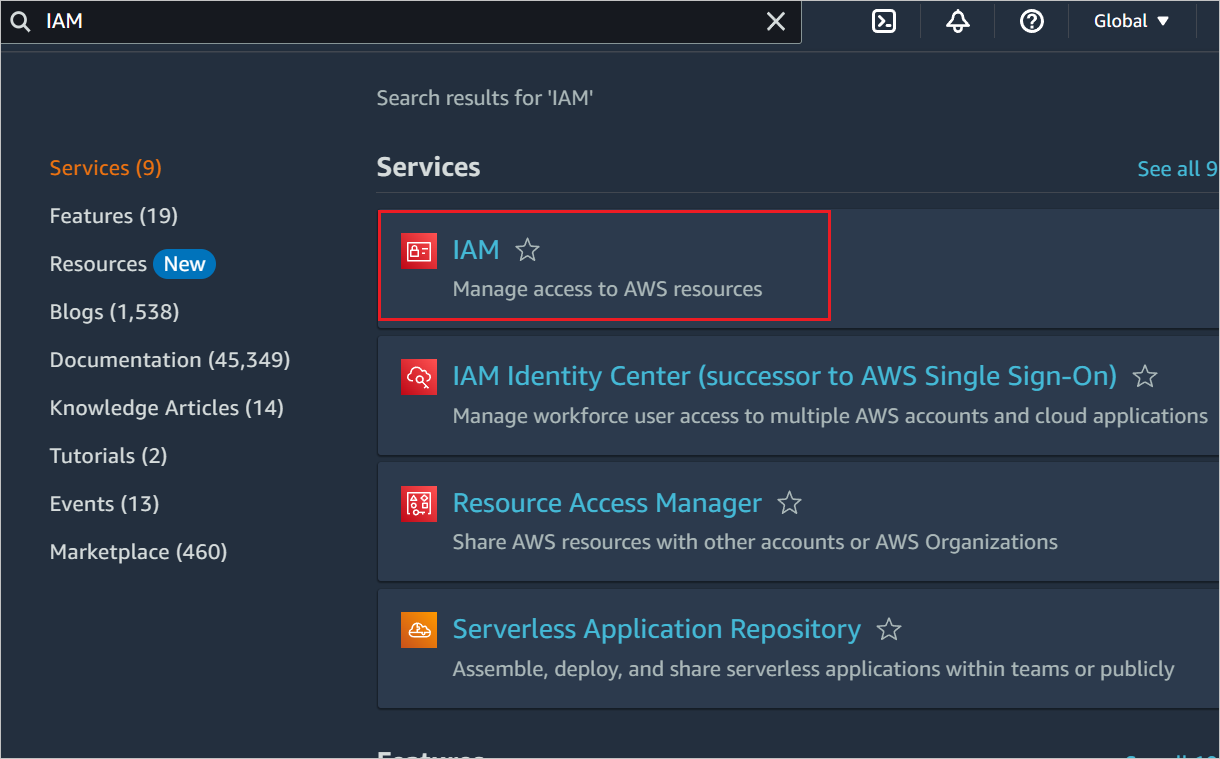

Di beranda AWS, cari IAM dan klik.

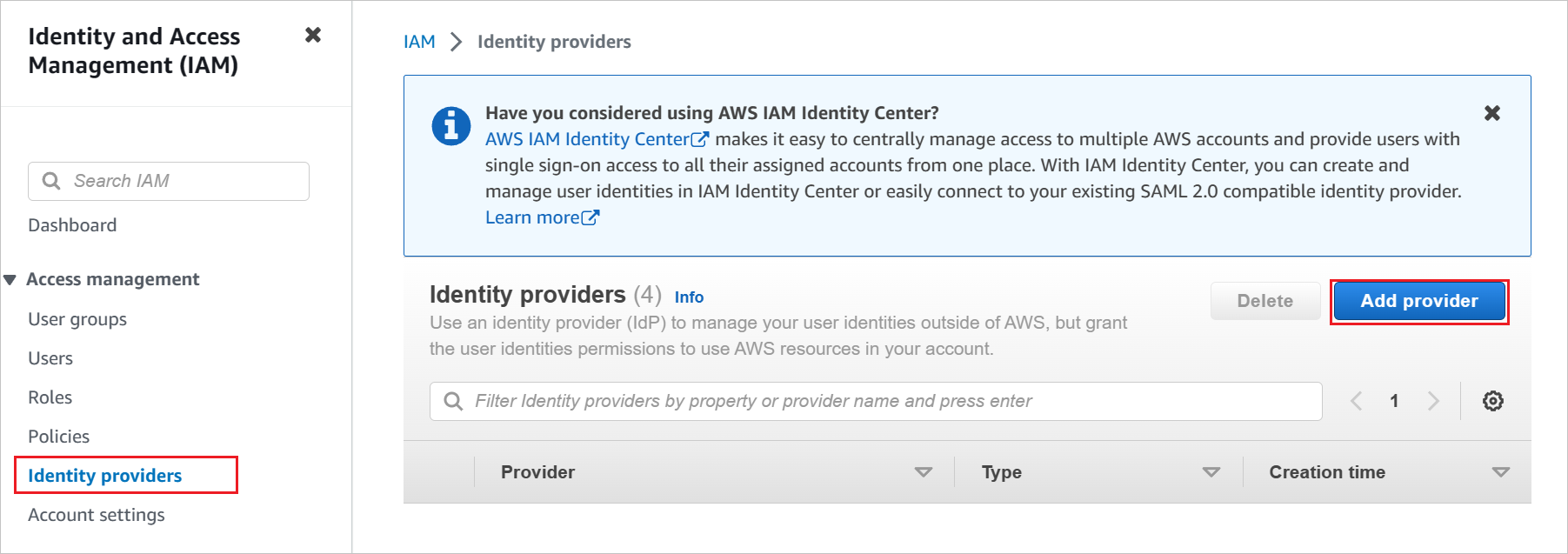

Buka Manajemen akses ->Penyedia Identitas dan klik tombol Tambahkan penyedia.

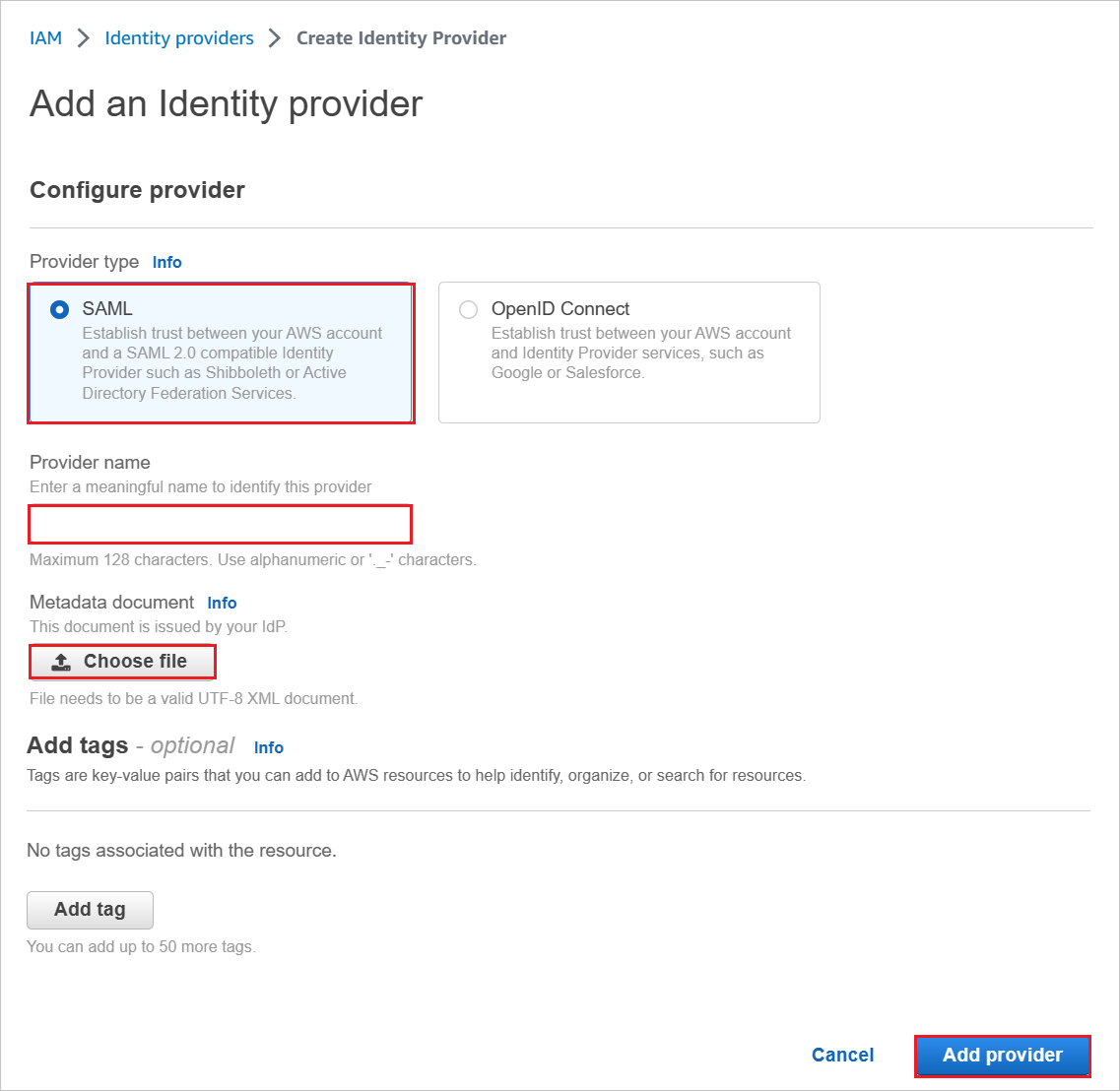

Di halaman Tambahkan Penyedia Identitas, lakukan langkah-langkah berikut:

a. Untuk Jenis penyedia, pilih SAML.

b. Untuk Nama penyedia, ketik nama penyedia (misalnya: WAAD).

c. Untuk mengunggah file metadata yang diunduh, pilih Pilih file.

d. Klik Tambahkan penyedia.

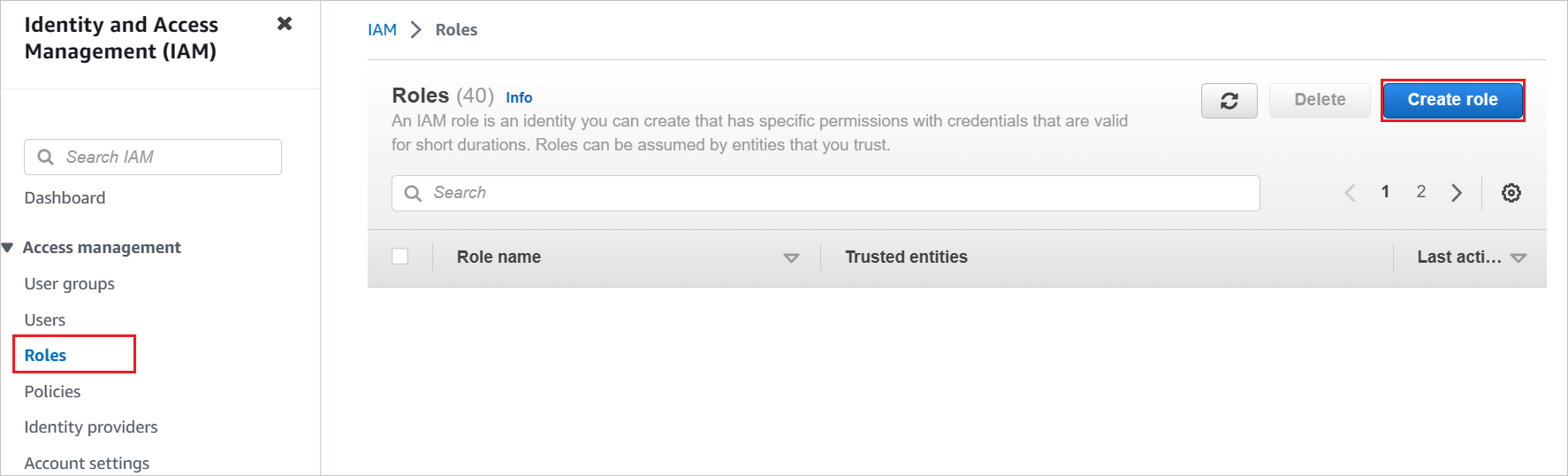

Pilih Peran>Buat peran.

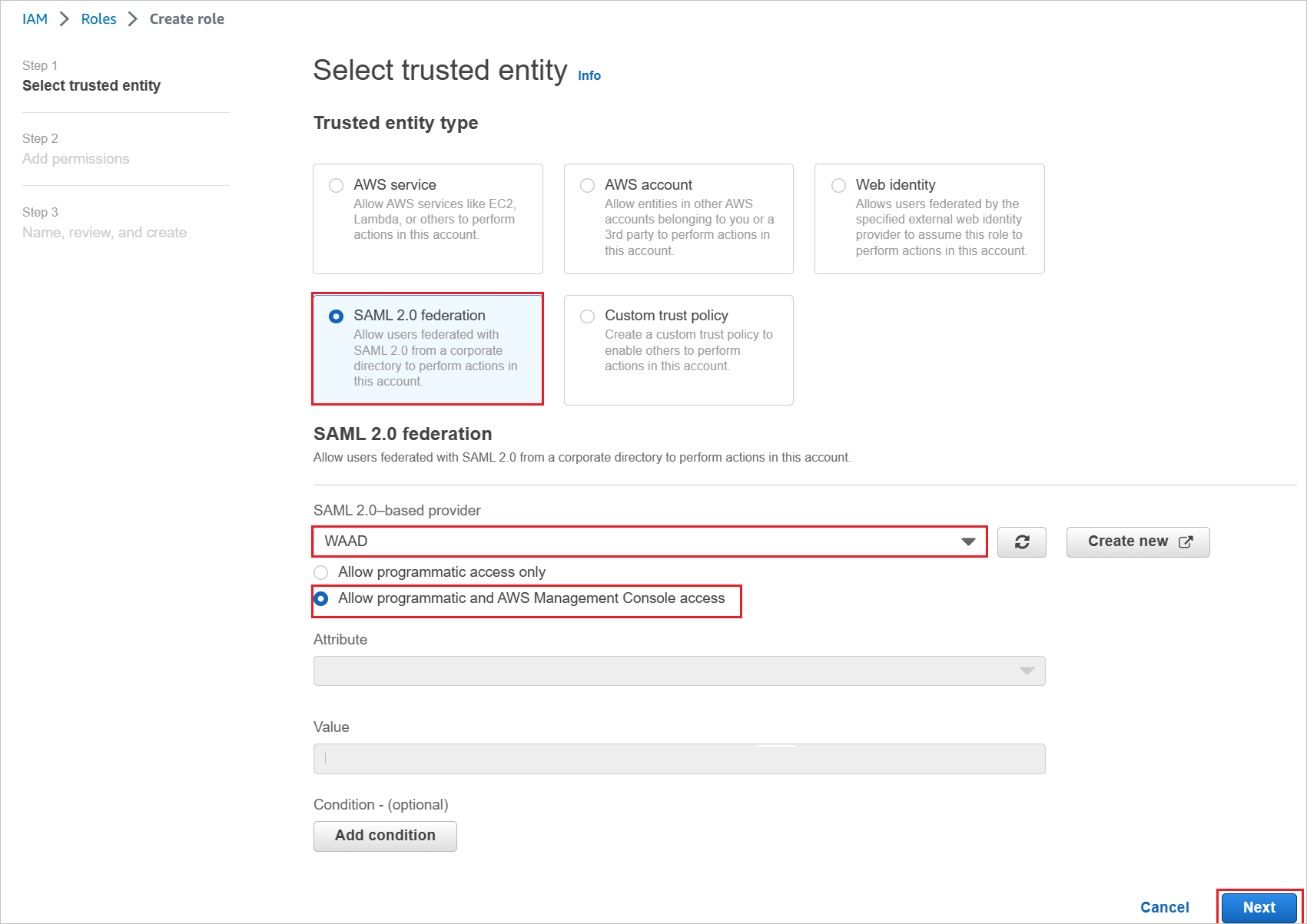

Di halaman Buat peran, lakukan langkah-langkah berikut:

a. Pilih Jenis entitas tepercaya, pilih federasi SAML 2.0.

b. Di bawah penyedia berbasis SAML 2.0, pilih penyedia SAML yang Anda buat sebelumnya (misalnya: WAAD).

c. Pilih Izinkan akses terprogram dan AWS Management Console.

d. Pilih Selanjutnya.

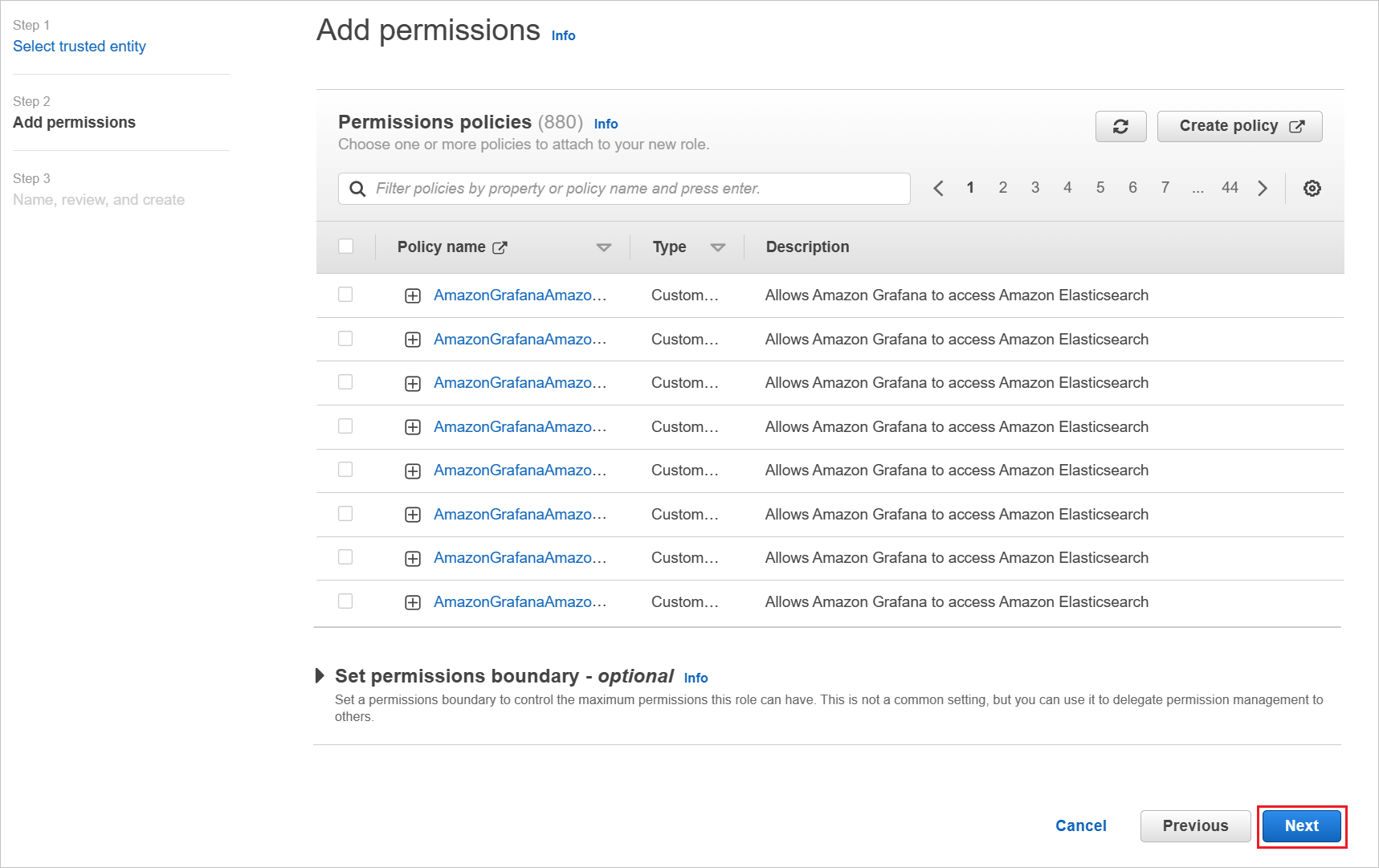

Pada kotak dialog Kebijakan izin , lampirkan kebijakan yang sesuai, per organisasi Anda. Kemudian pilih Berikutnya.

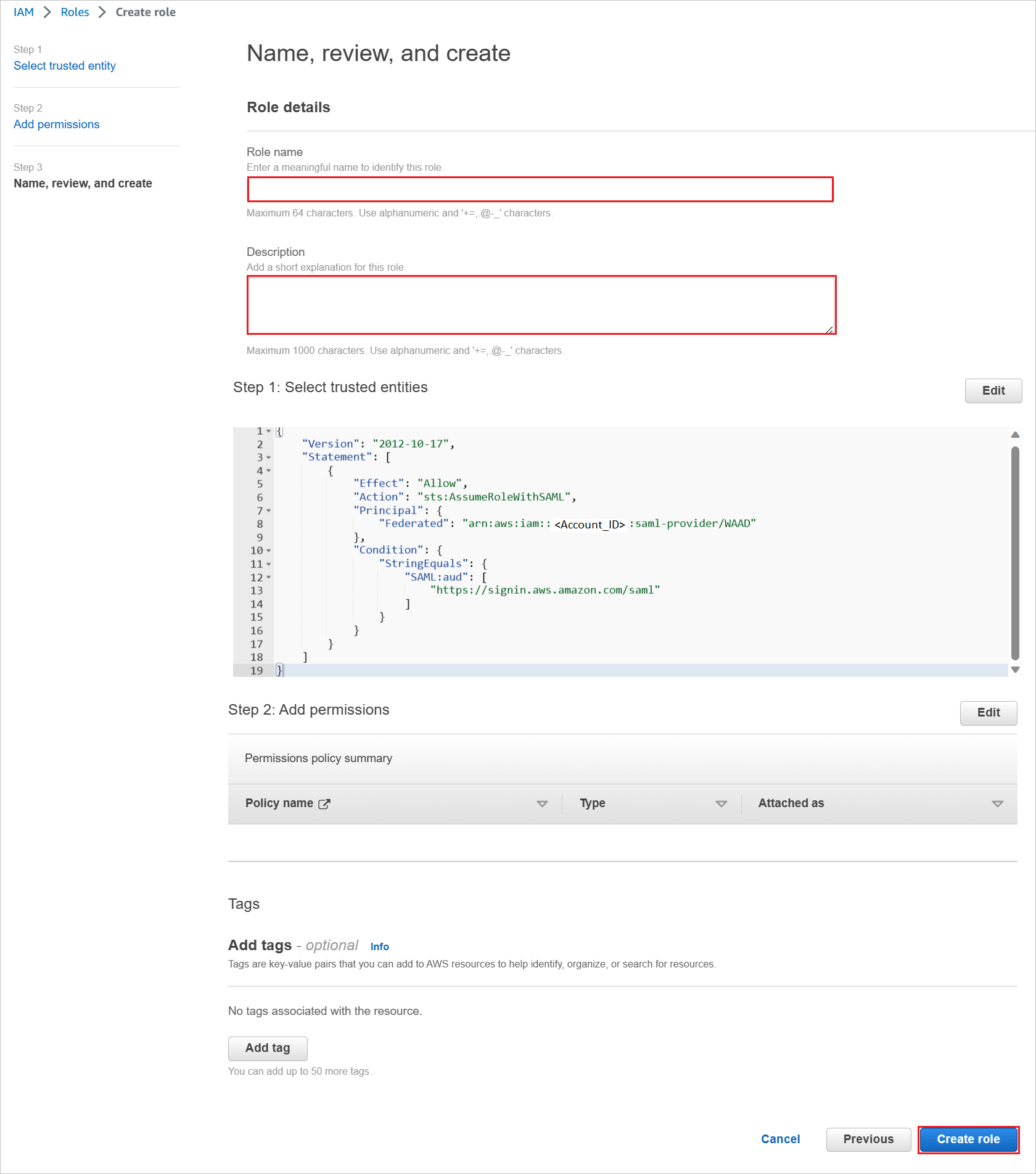

Pada kotak dialog Tinjau, lakukan langkah-langkah berikut:

a. Di Nama peran, masukkan nama peran Anda.

b. Di Deskripsi, masukkan deskripsi peran.

c. Pilih Buat peran.

d. Buat peran sebanyak yang diperlukan dan petakan ke IdP.

Gunakan kredensial akun layanan AWS untuk mengambil peran dari akun AWS di provisi pengguna Microsoft Entra. Untuk langkah ini, buka beranda konsol AWS.

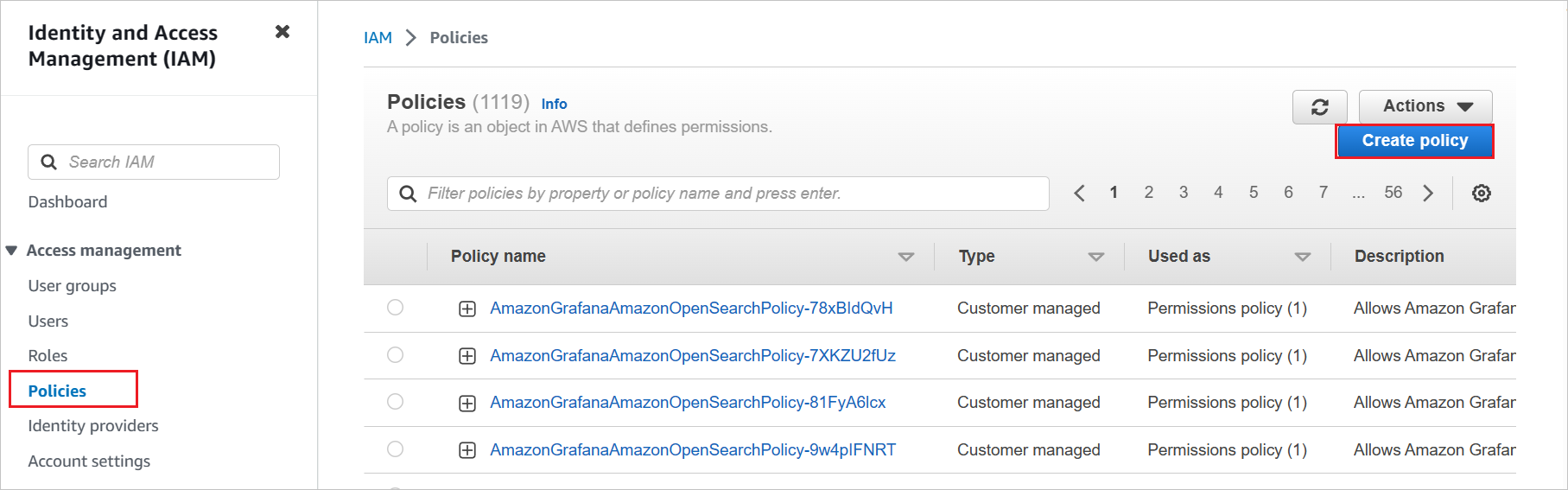

Di bagian IAM, pilih Kebijakan dan klik Buat kebijakan.

Buat kebijakan Anda sendiri untuk mengambil semua peran dari akun AWS.

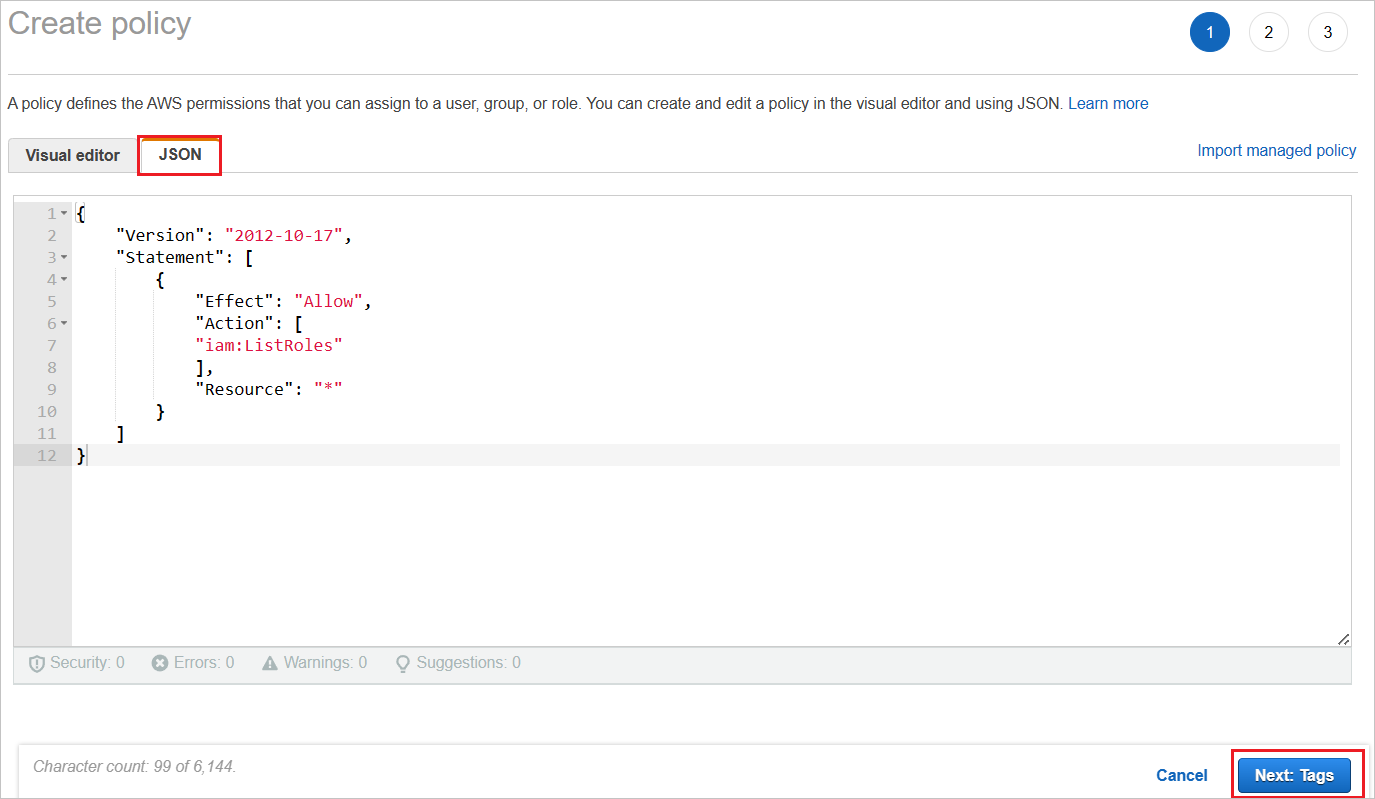

a. Pada Buat kebijakan, pilih tab JSON.

b. Dalam dokumen kebijakan, tambahkan JSON berikut:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Klik Berikutnya: Tag.

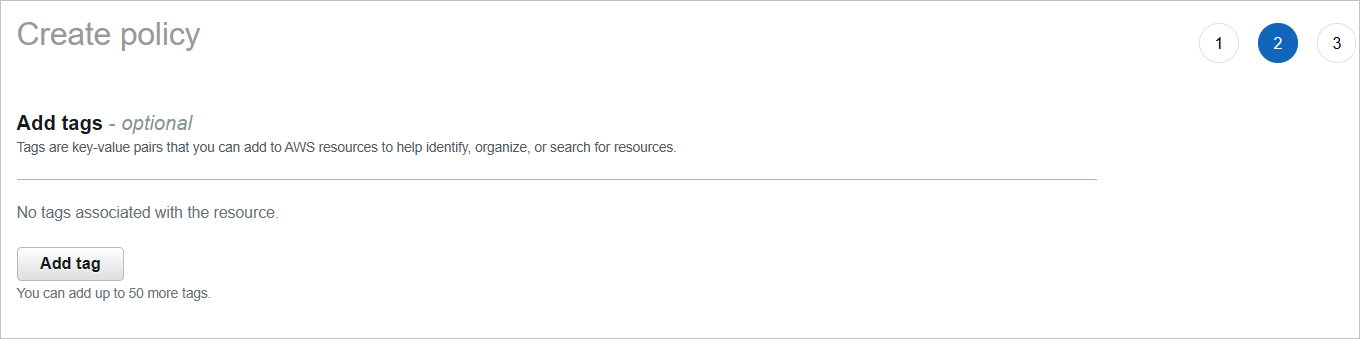

Anda juga dapat menambahkan tag yang diperlukan di halaman di bawah ini dan klik Berikutnya: Tinjau.

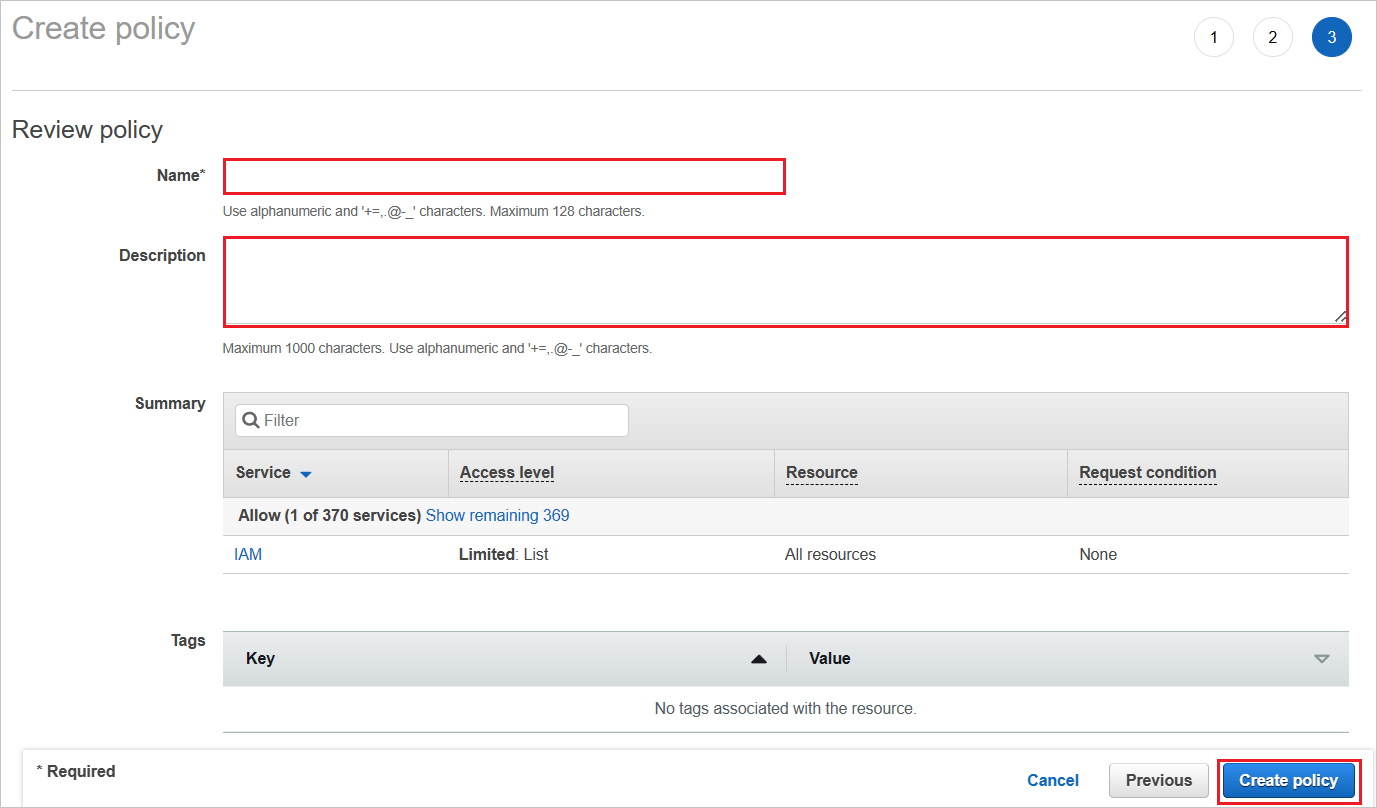

Tentukan kebijakan baru.

a. Untuk Nama, masukkan AzureAD_SSOUserRole_Policy.

b. Untuk Deskripsi, masukkan Kebijakan ini akan mengizinkan pengambilan peran dari akun AWS.

c. Pilih Buat kebijakan.

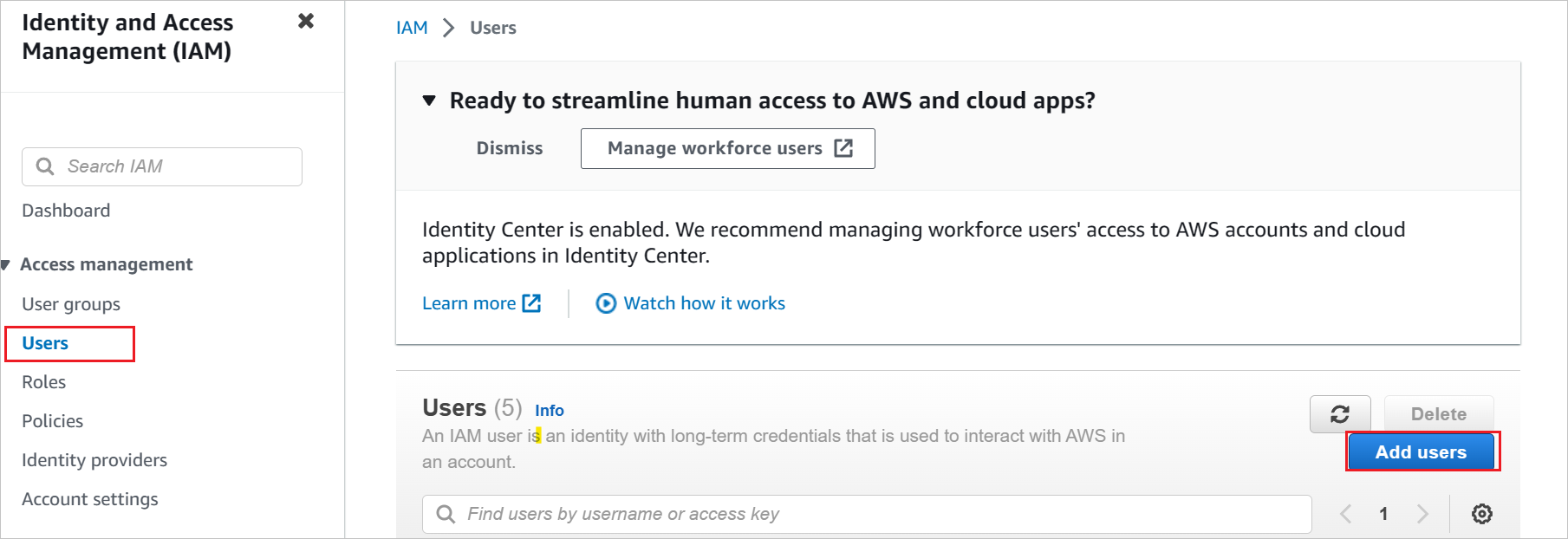

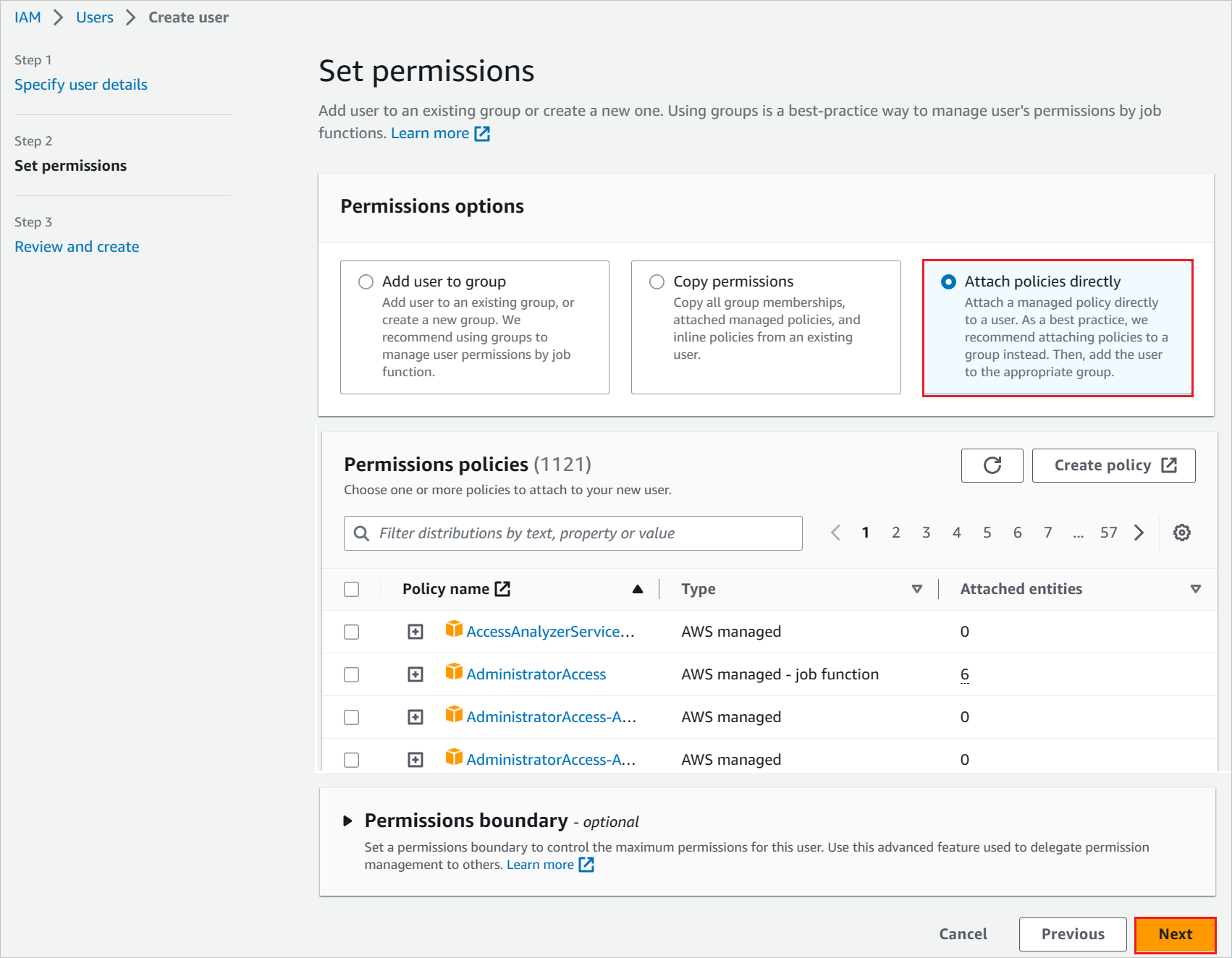

Buat akun pengguna baru di layanan AWS IAM.

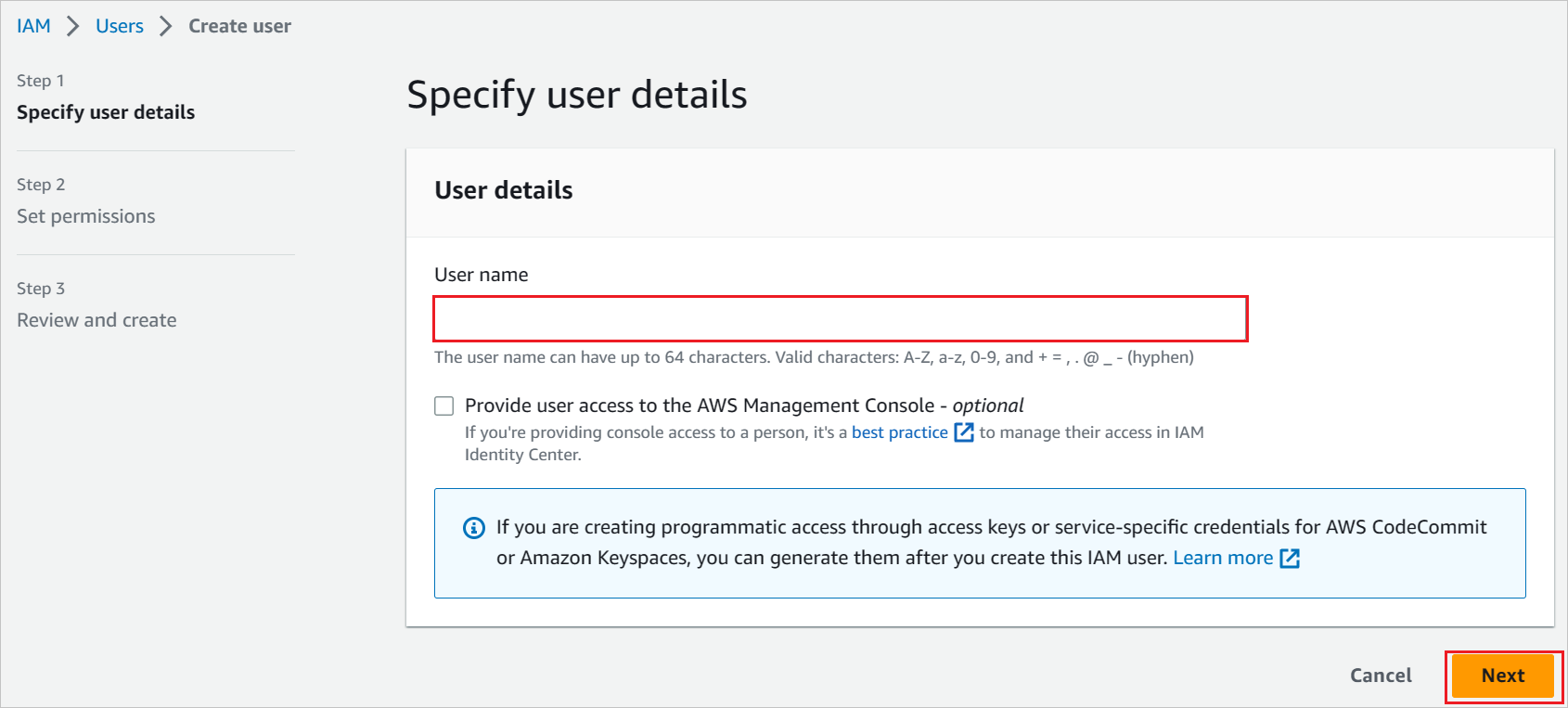

a. Di konsol AWS IAM, pilih Pengguna dan klik Tambahkan pengguna.

b. Di bagian Tentukan detail pengguna, masukkan nama pengguna sebagai AzureADRoleManager dan pilih Berikutnya.

c. Buat kebijakan baru untuk pengguna ini.

d. Pilih Lampirkan kebijakan yang ada secara langsung.

e. Cari kebijakan yang baru dibuat di bagian filter AzureAD_SSOUserRole_Policy.

f. Pilih kebijakan, lalu pilih Berikutnya.

Tinjau pilihan Anda dan pilih Buat pengguna.

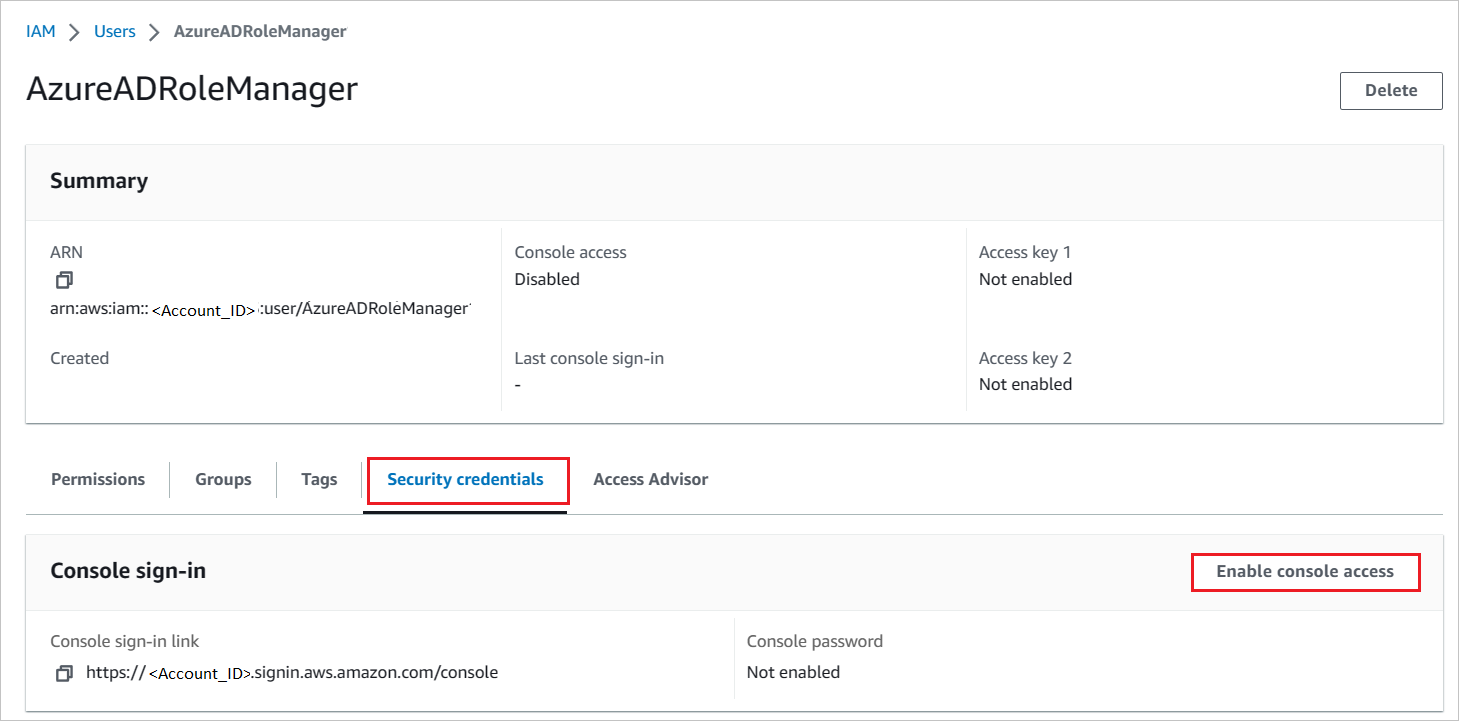

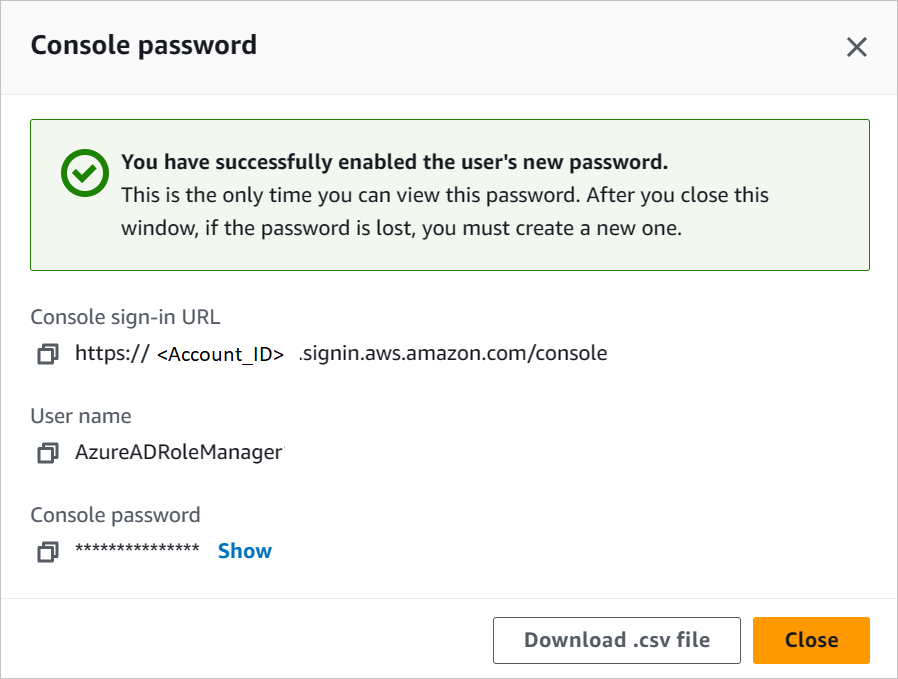

Untuk mengunduh kredensial pengguna pengguna, aktifkan akses konsol di tab Kredensial keamanan.

Masukkan kredensial ini ke bagian provisi pengguna Microsoft Entra untuk mengambil peran dari konsol AWS.

Catatan

AWS memiliki satu set izin/batasan yang diperlukan untuk mengonfigurasi SSO AWS. Untuk mengetahui informasi selengkapnya tentang batasan AWS, silakan lihat halaman ini.

Cara mengonfigurasikan penyediaan peran di AWS Single-Account Access

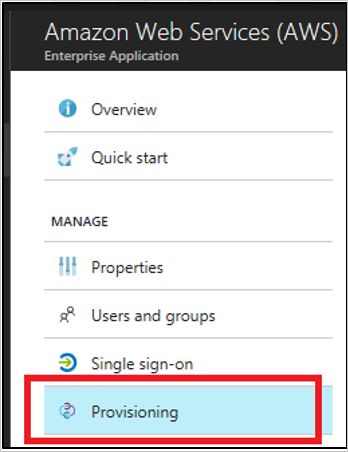

Di portal manajemen Microsoft Entra, di aplikasi AWS, buka Provisi.

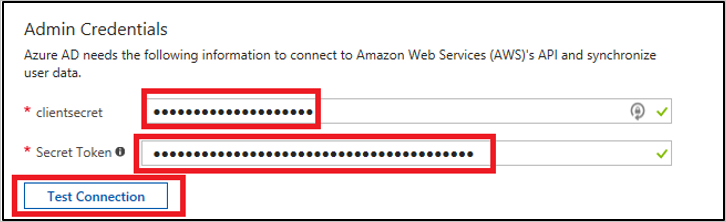

Masukkan kunci akses dan rahasia di bidang clientsecret dan Token Rahasia.

a. Masukkan kunci akses pengguna AWS di bidang clientsecret.

b. Masukkan rahasia pengguna AWS di bidang Token Rahasia.

c. Pilih Uji koneksi.

d. Simpan pengaturan dengan memilih Simpan.

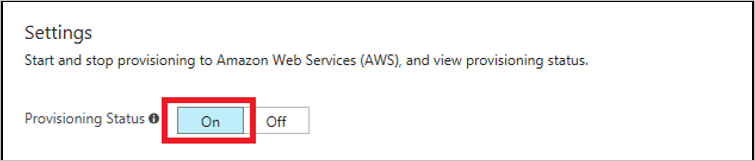

Di bagian Pengaturan, untuk Status Penyediaan, pilih Aktif. Kemudian pilih Simpan.

Catatan

Layanan provisi hanya mengimpor peran dari AWS ke ID Microsoft Entra. Layanan ini tidak menyediakan pengguna dan grup dari ID Microsoft Entra ke AWS.

Catatan

Setelah menyimpan kredensial penyediaan, Anda harus menunggu hingga siklus sinkronisasi awal berjalan. Biasanya dibutuhkan waktu sekitar 40 menit untuk menyelesaikan sinkronisasi. Anda dapat melihat status di bagian bawah halaman Penyediaan, padaStatus Saat Ini.

Membuat pengguna uji coba AWS Single-Account Access

Tujuan bagian ini adalah membuat pengguna bernama B.Simon di AWS Single-Account Access. AWS Single-Account Access tidak memerlukan pembuatan pengguna di sistemnya untuk SSO, jadi Anda tidak perlu melakukan tindakan apa pun di sini.

Menguji akses menyeluruh

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Diinisiasi SP:

Klik Uji aplikasi ini, ini akan dialihkan ke URL Masuk Akses Akun Tunggal AWS tempat Anda dapat memulai alur masuk.

Buka URL Masuk AWS Single-Account Access secara langsung dan mulai alur log masuk dari sana.

Diinisiasi IDP:

- Klik Uji aplikasi ini, dan Anda akan secara otomatis masuk ke AKSES Akun Tunggal AWS tempat Anda menyiapkan SSO.

Anda juga dapat menggunakan Aplikasi Saya Microsoft untuk menguji aplikasi dalam mode apa pun. Ketika mengklik petak peta AWS Single-Account Access di Aplikasi Saya, jika dikonfigurasikan dalam mode SP, Anda akan diarahkan ke halaman masuk aplikasi untuk memulai alur masuk, dan jika dikonfigurasikan dalam mode IDP, Anda akan masuk otomatis ke AWS Single-Account Access untuk menyiapkan SSO. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Masalah umum

Integrasi provisi Akses Akun Tunggal AWS tidak dapat digunakan di wilayah AWS Tiongkok.

Di bagian Penyediaan, subbagian Pemetaan menunjukkan pesan "Memuat...", dan tidak pernah menampilkan pemetaan atribut. Satu-satunya alur kerja provisi yang didukung saat ini adalah impor peran dari AWS ke ID Microsoft Entra untuk dipilih selama penetapan pengguna atau grup. Pemetaan atribut untuk hal ini telah ditentukan, dan tidak dapat dikonfigurasikan.

Bagian Penyediaan hanya mendukung satu rangkaian kredensial untuk satu penyewa AWS di waktu yang sama. Semua peran yang diimpor ditulis ke

appRolesproperti objek IDservicePrincipalMicrosoft Entra untuk penyewa AWS.Beberapa penyewa AWS (diwakili oleh

servicePrincipals) dapat ditambahkan ke ID Microsoft Entra dari galeri untuk provisi. Namun, ada masalah umum yang tidak memungkinkan penulisan otomatis semua peran yang diimpor dari beberapaservicePrincipalsAWS yang digunakan untuk penyediaan menjadiservicePrincipaltunggal yang digunakan untuk SSO.Sebagai solusinya, Anda dapat menggunakan Microsoft Graph API untuk mengekstrak semua

appRolesyang diimpor ke setiapservicePrincipalAWS tempat penyediaan dikonfigurasikan. Anda kemudian dapat menambahkan untai peran ini keservicePrincipalAWS tempat SSO dikonfigurasi.Peran harus memenuhi persyaratan berikut agar memenuhi syarat untuk diimpor dari AWS ke ID Microsoft Entra:

- Peran harus memiliki satu penyedia saml yang ditentukan di AWS

- Panjang gabungan ARN (Amazon Resource Name) untuk peran tersebut dan ARN untuk penyedia saml terkait harus kurang dari 240 karakter.

Log Perubahan

- 01/12/2020 - Penambahan batas panjang peran dari 119 karakter menjadi 239 karakter.

Langkah berikutnya

Setelah mengonfigurasikan AWS Single-Account Access, Anda dapat memberlakukan Kontrol Sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real-time. Kontrol Sesi diperluas dari Akses Bersyarat. Pelajari cara menegakkan kontrol sesi dengan Microsoft Defender untuk Cloud Apps.