Mengintegrasikan aplikasi Anda dengan Azure virtual network

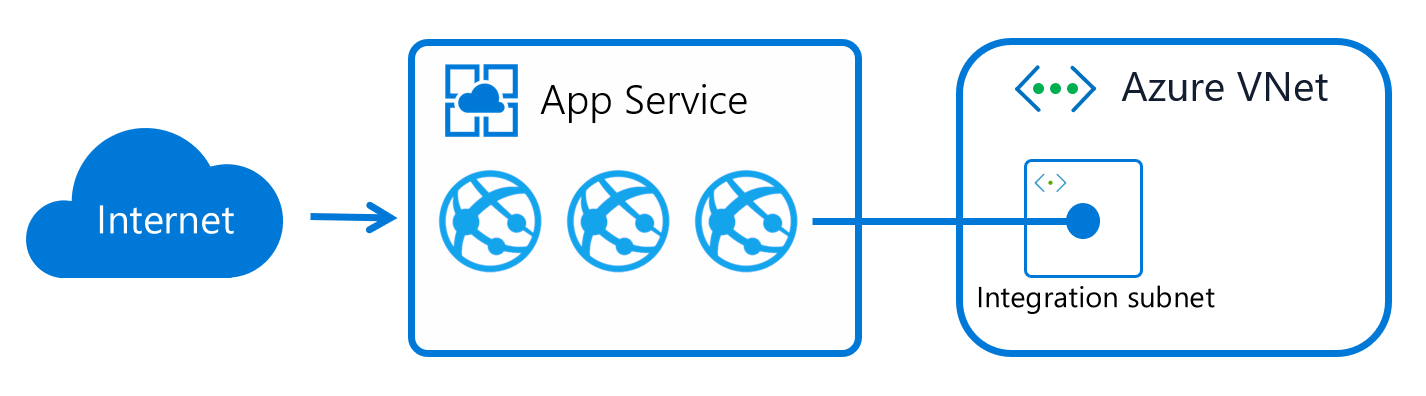

Artikel ini menjelaskan fitur integrasi jaringan virtual Azure App Service dan cara menyiapkannya dengan aplikasi di App Service. Dengan jaringan virtual Azure, Anda dapat menempatkan banyak sumber daya Azure Anda dalam jaringan yang tidak dapat dirutekan internet. Fitur integrasi jaringan virtual App Service memungkinkan aplikasi Anda mengakses sumber daya di dalam atau melalui jaringan virtual.

Catatan

Informasi tentang integrasi jaringan virtual yang diperlukan Gateway telah dipindahkan ke lokasi baru.

App Service memiliki dua variasi:

- Tingkat harga komputasi khusus, yang mencakup Dasar, Standar, Premium v2, dan Premium v3.

- Lingkungan App Service yang disebarkan langsung ke jaringan virtual dengan infrastruktur pendukung khusus dan menggunakan tingkat harga Isolasi dan Isolasi v2.

Fitur integrasi jaringan virtual digunakan dalam tingkat harga komputasi khusus Azure App Service. Jika aplikasi Anda berada di Lingkungan App Service, aplikasi tersebut sudah terintegrasi dengan jaringan virtual dan tidak mengharuskan Anda mengonfigurasi fitur integrasi jaringan virtual untuk menjangkau sumber daya di jaringan virtual yang sama. Untuk informasi selengkapnya tentang semua fitur jaringan, lihat Fitur jaringan App Service.

Integrasi jaringan virtual memberi aplikasi Anda akses ke sumber daya di jaringan virtual, tetapi tidak memberikan akses masuk pribadi ke aplikasi Anda dari jaringan virtual. Gunakan akses situs pribadi untuk membuat aplikasi hanya dapat diakses dari jaringan pribadi, seperti dari dalam jaringan Azure Virtual. Integrasi jaringan virtual hanya digunakan untuk melakukan panggilan keluar dari aplikasi Anda ke jaringan virtual. Lihat titik akhir privat untuk akses privat masuk.

Fitur integrasi jaringan virtual:

- Memerlukan tingkat harga App Service Premium Elastis, Premium v3, Premium v2, Premium, atau Dasar atau Standar yang didukung.

- Mendukung TCP dan UDP.

- Bekerja dengan aplikasi App Service, aplikasi fungsi, dan aplikasi Logika.

Ada beberapa hal yang tidak didukung oleh integrasi jaringan virtual, seperti:

- Memasang drive.

- Domain Windows Server Active Directory bergabung.

- NetBIOS.

Integrasi jaringan virtual mendukung koneksi ke jaringan virtual di wilayah yang sama. Menggunakan integrasi jaringan virtual memungkinkan aplikasi Anda mengakses:

- Sumber daya dalam jaringan virtual yang Anda integrasikan.

- Sumber daya dalam jaringan virtual yang di-peering ke jaringan virtual yang terintegrasi dengan aplikasi Anda, termasuk koneksi peering global.

- Sumber daya di seluruh koneksi Azure ExpressRoute.

- Layanan yang diamankan titik akhir layanan.

- Layanan yang diaktifkan titik akhir privat.

Saat menggunakan integrasi jaringan virtual, Anda dapat menggunakan fitur jaringan Azure berikut:

- Grup keamanan jaringan (NSG): Anda dapat memblokir lalu lintas keluar dengan NSG yang Anda gunakan pada subnet integrasi Anda. Aturan masuk tidak berlaku karena Anda tidak dapat menggunakan integrasi jaringan virtual untuk menyediakan akses masuk ke aplikasi Anda.

- Tabel rute (UDR): Anda dapat menempatkan tabel rute pada subnet integrasi untuk mengirim lalu lintas keluar ke tempat yang Anda inginkan.

- Gateway NAT: Anda dapat menggunakan gateway NAT untuk mendapatkan IP keluar khusus dan mengurangi kelelahan port SNAT.

Pelajari cara mengaktifkan integrasi jaringan virtual.

Cara kerja integrasi jaringan virtual

Aplikasi di Azure App Service dihosting pada peran pekerja. Integrasi jaringan virtual bekerja dengan memasang antarmuka virtual ke peran pekerja dengan alamat di subnet yang didelegasikan. Antarmuka virtual yang digunakan bukan sumber daya yang dapat diakses langsung oleh pelanggan. Karena alamat dari ada di jaringan virtual Anda, alamat tersebut dapat mengakses sebagian besar hal di atau melalui jaringan virtual seperti VM di jaringan virtual Anda.

Saat integrasi jaringan virtual diaktifkan, aplikasi Anda melakukan panggilan keluar melalui jaringan virtual Anda. Alamat keluar yang tercantum di portal properti aplikasi adalah alamat yang masih digunakan oleh aplikasi Anda. Namun, jika panggilan keluar Anda adalah ke komputer virtual atau titik akhir privat di jaringan virtual integrasi atau jaringan virtual yang di-peering, alamat keluar adalah alamat dari subnet integrasi. IP privat yang ditetapkan ke sebuah instans diekspos melalui variabel lingkungan, WEBSITE_PRIVATE_IP.

Ketika semua perutean lalu lintas diaktifkan, semua lalu lintas keluar dikirim ke dalam jaringan virtual Anda. Jika semua perutean lalu lintas tidak diaktifkan, hanya lalu lintas privat (RFC1918) dan titik akhir layanan yang dikonfigurasi pada subnet integrasi yang dikirim ke jaringan virtual. Lalu lintas keluar ke internet dirutekan langsung dari aplikasi.

Fitur integrasi jaringan virtual mendukung dua antarmuka virtual per pekerja. Dua antarmuka virtual per pekerja berarti dua integrasi jaringan virtual per paket App Service. Dengan kata lain, paket App Service dapat memiliki integrasi jaringan virtual hingga dua subnet/jaringan virtual. Aplikasi dalam paket App Service yang sama hanya dapat menggunakan salah satu integrasi jaringan virtual ke subnet tertentu, yang berarti aplikasi hanya dapat memiliki satu integrasi jaringan virtual pada waktu tertentu.

Persyaratan subnet

Integrasi jaringan virtual tergantung pada subnet khusus. Saat Anda membuat subnet, subnet Azure menggunakan lima IP sejak awal. Satu alamat digunakan dari subnet integrasi untuk setiap instans paket App Service. Saat Anda menskalakan aplikasi menjadi empat instans, empat alamat akan digunakan.

Saat Anda meningkatkan/menurunkan skala dalam ukuran instans, jumlah alamat IP yang digunakan oleh paket App Service untuk sementara digandakan saat operasi skala selesai. Instans baru harus beroperasi penuh sebelum instans yang ada dibatalkan provisinya. Operasi skala memengaruhi instans nyata yang didukung yang tersedia untuk ukuran subnet tertentu. Peningkatan platform memerlukan alamat IP gratis untuk memastikan peningkatan dapat terjadi tanpa gangguan pada lalu lintas keluar. Akhirnya, setelah peningkatan, penurunan, atau dalam operasi selesai, mungkin ada waktu singkat sebelum alamat IP dirilis. Dalam kasus yang jarang terjadi, operasi ini bisa hingga 12 jam.

Karena ukuran subnet tidak dapat diubah setelah penetapan, gunakan subnet yang cukup besar untuk mengakomodasi skala apa pun yang mungkin dijangkau aplikasi Anda. Anda juga harus memesan alamat IP untuk peningkatan platform. Untuk menghindari masalah dengan kapasitas subnet, gunakan /26 dengan 64 alamat. Saat Anda membuat subnet dalam portal Azure sebagai bagian dari integrasi dengan jaringan virtual, diperlukan ukuran /27 minimum. Jika subnet sudah ada sebelum mengintegrasikan melalui portal, Anda dapat menggunakan /28 subnet.

Dengan gabungan subnet multi paket (MPSJ), Anda dapat bergabung dengan beberapa paket App Service ke subnet yang sama. Semua paket App Service harus berada dalam langganan yang sama tetapi jaringan/subnet virtual dapat berada dalam langganan yang berbeda. Setiap instans dari setiap paket App Service memerlukan alamat IP dari subnet dan untuk menggunakan MPSJ, diperlukan ukuran /26 minimum subnet. Jika Anda berencana untuk bergabung dengan banyak dan/atau paket skala besar, Anda harus merencanakan rentang subnet yang lebih besar.

Catatan

Gabungan subnet multi paket saat ini dalam pratinjau publik. Selama pratinjau, batasan yang diketahui berikut harus diamati:

- Persyaratan minimum untuk ukuran

/26subnet saat ini tidak diberlakukan, tetapi akan diberlakukan di GA. Jika Anda telah bergabung dengan beberapa paket ke subnet yang lebih kecil selama pratinjau, paket tersebut masih akan berfungsi, tetapi Anda tidak dapat menyambungkan paket tambahan dan jika Anda memutuskan sambungan, Anda tidak akan dapat tersambung lagi. - Saat ini tidak ada validasi jika subnet memiliki IP yang tersedia, sehingga Anda mungkin dapat bergabung dengan paket N+1, tetapi instans tidak akan mendapatkan IP. Anda dapat melihat IP yang tersedia di halaman Integrasi jaringan virtual di portal Azure di aplikasi yang sudah tersambung ke subnet.

Batas spesifik Kontainer Windows

Kontainer Windows menggunakan alamat IP tambahan per aplikasi untuk setiap instans paket App Service, dan Anda perlu mengukur subnet yang sesuai. Jika Anda memiliki, misalnya, 10 instans paket Windows Container App Service dengan empat aplikasi yang berjalan, Anda memerlukan 50 alamat IP dan alamat tambahan untuk mendukung skala horizontal (masuk/keluar).

Perhitungan sampel:

Untuk setiap instans paket App Service, Anda memerlukan: 4 aplikasi Kontainer Windows = 4 alamat IP 1 alamat IP per instans paket App Service 4 + 1 = 5 alamat IP

Untuk 10 instans: 5 x 10 = 50 alamat IP per paket App Service

Karena Anda memiliki 1 paket App Service, 1 x 50 = 50 alamat IP.

Anda dibatasi oleh jumlah inti yang tersedia di tingkat pekerja yang digunakan. Setiap inti menambahkan tiga unit jaringan. Pekerja itu sendiri menggunakan satu unit dan setiap koneksi jaringan virtual menggunakan satu unit. Unit yang tersisa dapat digunakan untuk aplikasi.

Perhitungan sampel:

Instans paket App Service dengan empat aplikasi yang berjalan dan menggunakan integrasi jaringan virtual. Aplikasi terhubung ke dua subnet yang berbeda (koneksi jaringan virtual). Konfigurasi ini memerlukan tujuh unit jaringan (1 pekerja + 2 koneksi + 4 aplikasi). Ukuran minimum untuk menjalankan konfigurasi ini adalah I2v2 (empat core x 3 unit = 12 unit).

Dengan I1v2, Anda dapat menjalankan maksimal empat aplikasi menggunakan koneksi (1) yang sama atau 3 aplikasi menggunakan 2 koneksi.

Izin

Anda harus memiliki setidaknya izin kontrol akses berbasis Peran berikut pada subnet atau pada tingkat yang lebih tinggi untuk mengonfigurasi integrasi jaringan virtual melalui portal Azure, CLI atau saat mengatur virtualNetworkSubnetId properti situs secara langsung:

| Tindakan | Deskripsi |

|---|---|

| Microsoft.Network/virtualNetworks/read | Membaca definisi jaringan virtual |

| Microsoft.Network/virtualNetworks/subnets/baca | Membaca definisi subnet jaringan virtual |

| Microsoft.Network/virtualNetworks/subnets/gabung/tindakan | Bergabung dengan jaringan virtual |

Jika jaringan virtual berada dalam langganan yang berbeda dari aplikasi, artinya Anda harus memastikan bahwa langganan dengan jaringan virtual sudah terdaftar untuk penyedia sumber daya Microsoft.Web. Anda dapat secara eksplisit mendaftarkan penyedia dengan mengikuti dokumentasi ini, tetapi juga secara otomatis mendaftar saat membuat aplikasi web pertama dalam langganan.

Rute

Anda dapat mengontrol lalu lintas apa yang melalui integrasi jaringan virtual. Ada tiga jenis perutean yang perlu dipertimbangkan saat Anda mengonfigurasi integrasi jaringan virtual. Perutean aplikasi menentukan lalu lintas apa yang dirutekan dari aplikasi Anda dan ke jaringan virtual. Perutean konfigurasi memengaruhi operasi yang terjadi sebelum atau selama memulai aplikasi Anda. Contohnya adalah penarikan gambar kontainer dan pengaturan aplikasi dengan referensi Key Vault. Perutean Jaringan adalah kemampuan untuk menghandel cara kedua aplikasi dan lalu lintas konfigurasi dirutekan dari jaringan virtual Anda dan keluar.

Melalui opsi perutean aplikasi atau perutean konfigurasi, Anda dapat mengonfigurasi lalu lintas apa yang dikirim melalui integrasi jaringan virtual. Lalu lintas hanya tunduk pada perutean jaringan jika dikirim melalui integrasi jaringan virtual.

Perutean aplikasi

Perutean aplikasi berlaku untuk lalu lintas yang dikirim dari aplikasi Anda setelah dimulai. Lihat perutean konfigurasi untuk lalu lintas selama proses startup. Saat mengonfigurasi perutean aplikasi, Anda dapat merutekan semua lalu lintas atau hanya lalu lintas privat (juga dikenal sebagai lalu lintas RFC1918) ke jaringan virtual. Anda mengonfigurasi perilaku ini melalui pengaturan lalu lintas internet keluar. Jika perutean lalu lintas internet keluar dinonaktifkan, aplikasi Anda hanya merutekan lalu lintas privat ke jaringan virtual Anda. Jika Anda ingin merutekan semua lalu lintas aplikasi keluar ke jaringan virtual Anda, pastikan lalu lintas internet keluar diaktifkan.

- Hanya lalu lintas yang dikonfigurasi dalam perutean aplikasi atau konfigurasi yang tunduk pada NSGs dan UDRs yang diterapkan ke subnet integrasi Anda.

- Saat perutean lalu lintas internet keluar diaktifkan, alamat sumber untuk lalu lintas keluar dari aplikasi Anda masih merupakan salah satu alamat IP yang tercantum di properti aplikasi Anda. Jika Anda merutekan lalu lintas melalui firewall atau gateway NAT, alamat IP sumber berasal dari layanan ini.

Pelajari cara mengonfigurasi perutean aplikasi.

Catatan

Konektivitas SMTP keluar (port 25) didukung untuk App Service ketika lalu lintas SMTP dirutekan melalui integrasi jaringan virtual. Dukungan ditentukan oleh langganan tempat jaringan virtual disebarkan. Untuk jaringan/subnet virtual yang dibuat sebelum 1. Pada bulan Agustus 2022, Anda perlu memulai perubahan konfigurasi sementara ke jaringan virtual/subnet agar pengaturan disinkronkan dari langganan. Contohnya adalah menambahkan subnet sementara, mengaitkan/memisahkan NSG untuk sementara waktu, atau mengonfigurasi titik akhir layanan untuk sementara. Untuk informasi lebih lanjut, lihat Memecahkan masalah konektivitas SMTP keluar di Azure.

Perutean konfigurasi

Saat Anda menggunakan integrasi jaringan virtual, Anda dapat mengonfigurasi cara sebagian lalu lintas konfigurasi dikelola. Secara default, lalu lintas konfigurasi langsung melewati rute publik, tetapi untuk komponen individual yang disebutkan, Anda dapat secara aktif mengonfigurasinya untuk dirutekan melalui integrasi jaringan virtual.

Berbagi konten

Membawa penyimpanan Anda sendiri untuk konten sering digunakan di Functions tempat berbagi konten dikonfigurasi sebagai bagian dari aplikasi Functions.

Untuk merutekan lalu lintas berbagi konten melalui integrasi jaringan virtual, Anda harus memastikan bahwa pengaturan perutean dikonfigurasi. Pelajari cara mengonfigurasi perutean berbagi konten.

Selain mengonfigurasi perutean, Anda juga harus memastikan bahwa firewall atau Grup Keamanan Jaringan apa pun yang dikonfigurasi pada lalu lintas dari subnet memungkinkan lalu lintas ke port 443 dan 445.

Penarikan gambar kontainer

Saat menggunakan kontainer kustom, Anda dapat menarik kontainer melalui integrasi jaringan virtual. Untuk merutekan lalu lintas penarikan kontainer melalui integrasi jaringan virtual, Anda harus memastikan bahwa pengaturan perutean dikonfigurasi. Pelajari cara mengonfigurasi perutean penarikan gambar.

Pencadangan/pemulihan

App Service memiliki pencadangan/pemulihan bawaan, tetapi jika Anda ingin mencadangkan ke akun penyimpanan Anda sendiri, Anda dapat menggunakan fitur pencadangan/pemulihan kustom. Jika Anda ingin merutekan lalu lintas ke akun penyimpanan melalui integrasi jaringan virtual, Anda harus mengonfigurasi pengaturan rute. Pencadangan database tidak didukung melalui integrasi jaringan virtual.

Pengaturan aplikasi menggunakan referensi Key Vault

Pengaturan aplikasi menggunakan referensi Key Vault mencoba mendapatkan rahasia melalui rute publik. Jika Key Vault memblokir lalu lintas publik dan aplikasi menggunakan integrasi jaringan virtual, upaya dilakukan untuk mendapatkan rahasia melalui integrasi jaringan virtual.

Catatan

- Konfigurasikan sertifikat SSL/TLS dari Brankas Kunci pribadi saat ini tidak didukung.

- Log App Service ke akun penyimpanan pribadi saat ini tidak didukung. Sebaiknya gunakan Pembuatan Log Diagnostik dan mengizinkan Layanan Tepercaya untuk akun penyimpanan.

Pengaturan aplikasi perutean

App Service memiliki pengaturan aplikasi yang ada untuk mengonfigurasi perutean aplikasi dan konfigurasi. Properti situs mengambil alih pengaturan aplikasi jika keduanya ada. Properti situs memiliki keuntungan untuk diaudit dengan Azure Policy dan divalidasi pada saat konfigurasi. Kami menyarankan Anda untuk menggunakan properti situs.

Anda masih dapat menggunakan pengaturan aplikasi yang WEBSITE_VNET_ROUTE_ALL ada untuk mengonfigurasi perutean aplikasi.

Pengaturan aplikasi juga ada untuk beberapa opsi perutean konfigurasi. Pengaturan aplikasi ini diberi nama WEBSITE_CONTENTOVERVNET dan WEBSITE_PULL_IMAGE_OVER_VNET.

Perutean jaringan

Anda dapat menggunakan tabel rute untuk merutekan lalu lintas keluar dari aplikasi tanpa batasan. Tujuan umum dapat mencakup perangkat firewall atau gateway. Anda juga dapat menggunakan grup keamanan jaringan (NSG) untuk memblokir lalu lintas keluar ke sumber daya di jaringan virtual atau internet Anda. NSG yang Anda terapkan ke subnet integrasi berlaku terlepas dari tabel rute apa pun yang diterapkan ke subnet integrasi Anda.

Tabel rute dan grup keamanan jaringan hanya berlaku untuk lalu lintas yang dirutekan melalui integrasi jaringan virtual. Lihat perutean aplikasi dan perutean konfigurasi untuk detailnya. Rute tidak berlaku untuk balasan dari permintaan aplikasi masuk dan aturan masuk di NSG tidak berlaku untuk aplikasi Anda. Integrasi jaringan virtual hanya memengaruhi lalu lintas keluar dari aplikasi Anda. Untuk mengontrol lalu lintas masuk ke aplikasi Anda, gunakan fitur pembatasan akses atau titik akhir privat.

Saat mengonfigurasi grup keamanan jaringan atau tabel rute yang berlaku untuk lalu lintas keluar, Anda harus memastikan Anda mempertimbangkan dependensi aplikasi Anda. Dependensi aplikasi mencakup titik akhir yang dibutuhkan aplikasi Anda selama runtime. Selain API dan layanan yang dipanggil aplikasi, titik akhir ini juga dapat berasal dari titik akhir seperti titik akhir pemeriksaan daftar pencabutan sertifikat (CRL) dan titik akhir identitas/autentikasi, misalnya ID Microsoft Entra. Jika Anda menggunakan penyebaran berkelanjutan di App Service, Anda mungkin juga perlu mengizinkan titik akhir, tergantung pada jenis dan bahasa komputer. Khusus untuk penyebaran berkelanjutan Linux, Anda perlu mengizinkan oryx-cdn.microsoft.io:443. Untuk Python Anda juga perlu mengizinkan files.pythonhosted.org, pypi.org.

Saat Anda ingin merutekan lalu lintas keluar lokal, Anda dapat menggunakan tabel rute untuk mengirim lalu lintas keluar ke gateway Azure ExpressRoute Anda. Jika Anda merutekan lalu lintas ke gateway, atur rute di jaringan eksternal untuk mengirim kembali balasan apa pun. Rute Protokol Gateway Batas (BGP) juga memengaruhi lalu lintas aplikasi Anda. Jika Anda memiliki rute BGP dari sesuatu seperti gateway ExpressRoute, lalu lintas keluar aplikasi Anda terpengaruh. Mirip dengan rute yang ditentukan pengguna, rute BGP memengaruhi lalu lintas sesuai dengan pengaturan cakupan perutean Anda.

Titik akhir layanan

Integrasi jaringan virtual memungkinkan Anda menjangkau layanan Azure yang diamankan dengan titik akhir layanan. Untuk mengakses layanan yang diamankan titik akhir layanan, ikuti langkah-langkah berikut:

- Konfigurasikan integrasi jaringan virtual dengan aplikasi web Anda untuk menyambungkan ke subnet tertentu untuk integrasi.

- Buka layanan tujuan dan konfigurasikan titik akhir layanan terhadap subnet integrasi.

Titik Akhir Privat

Jika Anda ingin melakukan panggilan ke titik akhir privat, pastikan pencarian DNS diselesaikan ke titik akhir privat. Anda dapat menerapkan perilaku ini di salah satu cara berikut:

- Integrasikan dengan zona privat Azure DNS. Ketika jaringan virtual Anda tidak memiliki server DNS kustom, integrasi dilakukan secara otomatis saat zona ditautkan ke jaringan virtual.

- Kelola titik akhir privat di server DNS yang digunakan oleh aplikasi Anda. Untuk mengelola konfigurasi, Anda harus mengetahui alamat IP titik akhir privat. Kemudian arahkan titik akhir yang anda coba jangkau ke alamat tersebut dengan menggunakan catatan A.

- Konfigurasikan server DNS Anda sendiri untuk diteruskan ke zona privat Azure DNS.

Zona privat Azure DNS

Setelah aplikasi Anda terintegrasi dengan jaringan virtual, aplikasi ini menggunakan server DNS yang sama dengan yang dikonfigurasikan oleh jaringan virtual Anda. Jika tidak ada DNS kustom yang ditentukan, aplikasi ini menggunakan DNS default Azure dan zona privat apa pun yang ditautkan ke jaringan virtual.

Batasan

Ada beberapa batasan dengan menggunakan integrasi jaringan virtual:

- Fitur ini tersedia dari semua unit skala App Service di Premium v2 dan Premium v3. Ini juga tersedia di tingkat Dasar dan Standar tetapi hanya dari penyebaran App Service yang lebih baru. Jika Anda menggunakan penyebaran yang lebih lama, Anda hanya dapat menggunakan fitur dari paket App Service Premium v2. Jika Anda ingin memastikan bahwa Anda dapat menggunakan fitur tersebut dalam paket App Service Dasar atau Standar, buat aplikasi Anda dalam paket App Service Premium v3. Paket tersebut hanya didukung pada penyebaran terbaru kami. Jika menghendaki, Anda dapat menurunkan skala setelah paket dibuat.

- Fitur ini tidak tersedia untuk aplikasi paket Terisolasi di Lingkungan App Service.

- Anda tidak dapat menjangkau sumber daya di seluruh koneksi peering dengan jaringan virtual klasik.

- Fitur ini memerlukan subnet yang tidak digunakan yang merupakan blok

/28IPv4 atau lebih besar di jaringan virtual Azure Resource Manager. MPSJ memerlukan/26blok atau lebih besar. - Aplikasi dan jaringan virtual harus berada di wilayah yang sama.

- Jaringan virtual integrasi tidak dapat menetapkan ruang alamat IPv6.

- Subnet integrasi tidak dapat mengaktifkan kebijakan titik akhir layanan.

- Anda tidak dapat menghapus jaringan virtual dengan aplikasi terintegrasi. Hapus integrasi sebelum Anda menghapus jaringan virtual.

- Anda tidak dapat memiliki lebih dari dua integrasi jaringan virtual per paket App Service. Beberapa aplikasi dalam paket App Service yang sama dapat menggunakan integrasi jaringan virtual yang sama.

- Anda tidak dapat mengubah langganan aplikasi atau paket saat ada aplikasi yang menggunakan integrasi jaringan virtual.

Mengelola sumber daya lokal

Tidak ada konfigurasi tambahan yang diperlukan untuk fitur integrasi jaringan virtual untuk menjangkau melalui jaringan virtual Anda ke sumber daya lokal. Anda hanya perlu menghubungkan jaringan virtual ke sumber daya lokal dengan menggunakan ExpressRoute atau VPN situs-ke-situs.

Peering

Jika Anda menggunakan peering dengan integrasi jaringan virtual, Anda tidak perlu melakukan konfigurasi lagi.

Kelola integrasi jaringan virtual

Menghubungkan dan memutuskan sambungan dengan jaringan virtual berada pada tingkat aplikasi. Operasi yang dapat memengaruhi integrasi jaringan virtual di beberapa aplikasi berada di tingkat paket App Service. Dari aplikasi portal >Jaringan>integrasi VNet, Anda bisa mendapatkan detail tentang jaringan virtual. Anda dapat melihat informasi serupa di tingkat paket App Service di portal Paket App Service>Jaringan>Integrasi VNet.

Dalam tampilan aplikasi instans integrasi jaringan virtual, Anda dapat memutuskan sambungan aplikasi dari jaringan virtual dan Anda dapat mengonfigurasi perutean aplikasi. Untuk memutuskan sambungan aplikasi Anda dari jaringan virtual, pilih Putuskan Sambungan. Aplikasi Anda dimulai ulang saat Anda memutuskan sambungan dari jaringan virtual. Memutuskan sambungan tidak mengubah jaringan virtual Anda. Subnet tidak dihapus. Jika Anda kemudian ingin menghapus jaringan virtual, putuskan sambungan aplikasi Anda terlebih dahulu dari jaringan virtual.

IP privat yang ditetapkan ke instans dipaparkan melalui variabel lingkungan, WEBSITE_PRIVATE_IP. UI konsol Kudu juga menampilkan daftar variabel lingkungan yang tersedia untuk aplikasi web. IP ini ditetapkan dari rentang alamat subnet terintegrasi. IP ini digunakan oleh aplikasi web untuk menyambungkan ke sumber daya melalui jaringan virtual Azure.

Catatan

Nilai WEBSITE_PRIVATE_IP terikat untuk berubah. Namun, ini akan menjadi IP dalam rentang alamat subnet integrasi, jadi Anda harus mengizinkan akses dari seluruh rentang alamat.

Detail harga

Fitur integrasi jaringan virtual tidak memiliki biaya tambahan untuk digunakan di luar biaya tingkat harga paket App Service.

Pemecahan Masalah

Fitur ini mudah diatur, tetapi itu tidak berarti pengalaman Anda bebas masalah. Jika Anda mengalami masalah saat mengakses titik akhir yang Diinginkan, ada berbagai langkah yang dapat Anda ambil tergantung pada apa yang Anda amati. Untuk informasi selengkapnya, lihat panduan pemecahan masalah integrasi jaringan virtual.

Catatan

- Integrasi jaringan virtual tidak didukung untuk skenario Docker Compose di App Service.

- Pembatasan akses tidak berlaku untuk lalu lintas yang masuk melalui titik akhir privat.

Menghapus paket atau aplikasi App Service sebelum memutuskan integrasi jaringan

Jika Anda menghapus aplikasi atau paket App Service tanpa memutuskan integrasi jaringan virtual terlebih dahulu, Anda tidak dapat melakukan operasi pembaruan/penghapusan apa pun di jaringan virtual atau subnet yang digunakan untuk integrasi dengan sumber daya yang dihapus. Delegasi subnet 'Microsoft.Web/serverFarms' tetap ditetapkan ke subnet Anda dan mencegah operasi pembaruan dan penghapusan.

Untuk melakukan pembaruan/penghapusan subnet atau jaringan virtual lagi, Anda perlu membuat ulang integrasi jaringan virtual, lalu memutuskannya:

- Buat ulang paket dan aplikasi App Service (wajib menggunakan nama aplikasi web yang sama persis seperti sebelumnya).

- Navigasi ke Jaringan pada aplikasi di portal Azure dan konfigurasikan integrasi jaringan virtual.

- Setelah integrasi jaringan virtual dikonfigurasi, pilih tombol 'Putuskan Sambungan'.

- Hapus paket atau aplikasi App Service.

- Perbarui/Hapus subnet atau jaringan virtual.

Jika Anda masih mengalami masalah dengan integrasi jaringan virtual setelah mengikuti langkah-langkah ini, hubungi Dukungan Microsoft.