Mengelola Agen Azure Monitor

Artikel ini menyediakan berbagai opsi yang saat ini tersedia untuk menginstal, menghapus instalan, dan memperbarui agen Azure Monitor. Ekstensi agen ini dapat diinstal di set skala, mesin virtual Azure, dan server berkemampuan Azure Arc. Ini juga mencantumkan opsi untuk membuat asosiasi dengan aturan pengumpulan data yang menentukan data mana yang harus dikumpulkan oleh agen. Menginstal, meningkatkan, atau menghapus instalan Agen Azure Monitor tidak akan mengharuskan Anda untuk memulai ulang server Anda.

Detail ekstensi komputer virtual

Agen Azure Monitor diimplementasikan sebagai ekstensi Azure VM dengan detail dalam tabel berikut. Anda dapat menginstalnya menggunakan metode apa pun untuk menginstal ekstensi VM termasuk metode yang dijelaskan dalam artikel ini.

| Properti | Windows | Linux |

|---|---|---|

| Publisher | Microsoft.Azure.Monitor | Microsoft.Azure.Monitor |

| Jenis | AzureMonitorWindowsAgent | AzureMonitorLinuxAgent |

| TypeHandlerVersion | Lihat versi ekstensi agen Azure Monitor | Versi ekstensi agen Azure Monitor |

Versi ekstensi

Lihat versi ekstensi agen Azure Monitor.

Prasyarat

Prasyarat berikut harus dipenuhi sebelum menginstal Agen Azure Monitor.

Izin: Untuk metode selain menggunakan portal Microsoft Azure, Anda harus memiliki penetapan peran berikut untuk menginstal agen:

Peran bawaan Cakupan Alasan - Mesin virtual, set skala,

- Server dengan Azure Arc yang diaktifkan

Untuk menyebarkan agen Peran apa pun yang menyertakan tindakan Microsoft.Resources/deployments/* (misalnya, Kontributor Analitik Log - Berlangganan dan/atau

- Grup sumber daya dan/atau

Untuk menyebarkan ekstensi agen melalui templat Azure Resource Manager (juga digunakan oleh Azure Policy) Non-Azure: Untuk menginstal agen di server fisik dan VM yang dihosting di luar Azure (yaitu lokal) atau di cloud lain, Anda harus menginstal agen Azure Arc Connected Machine terlebih dahulu, tanpa ada biaya tambahan.

Autentikasi: Identitas terkelola harus diaktifkan pada mesin virtual Azure. Mendukung identitas terkelola baik yang ditetapkan pengguna maupun yang ditetapkan sistem.

Ditetapkan pengguna: Identitas terkelola ini disarankan untuk penyebaran skala besar, yang dapat dikonfigurasi melalui kebijakan bawaan Azure. Anda dapat membuat identitas terkelola yang ditetapkan pengguna satu kali dan membagikannya di beberapa VM. Artinya, prosesnya lebih scalable dibandingkan identitas terkelola yang ditetapkan sistem. Jika menggunakan identitas terkelola yang ditetapkan pengguna, Anda harus meneruskan detail identitas terkelola ke Agen Azure Monitor melalui pengaturan ekstensi:

{ "authentication": { "managedIdentity": { "identifier-name": "mi_res_id" or "object_id" or "client_id", "identifier-value": "<resource-id-of-uai>" or "<guid-object-or-client-id>" } } }Sebaiknya gunakan

mi_res_idsebagaiidentifier-name. Perintah sampel di bawah ini hanya menampilkan penggunaan denganmi_res_idagar lebih ringkas. Untuk detail selengkapnya tentangmi_res_id,object_id, danclient_id, lihat Dokumentasi identitas terkelola.Ditetapkan sistem: Identitas terkelola ini cocok untuk pengujian awal atau penyebaran kecil. Saat digunakan dalam skala besar, misalnya, untuk semua VM dalam langganan, hal ini menghasilkan sejumlah besar identitas yang dibuat (dan dihapus) di ID Microsoft Entra. Untuk menghindari churn identitas ini, gunakan identitas terkelola yang ditetapkan pengguna. Untuk server berkemampuan Azure Arc, identitas terkelola yang ditetapkan sistem diaktifkan secara otomatis segera setelah Anda menginstal agen Azure Arc. Ini adalah satu-satunya jenis yang didukung untuk server berkemampuan Azure Arc.

Tidak diperlukan untuk server dengan dukungan Azure Arc: Identitas sistem diaktifkan secara otomatis saat Anda membuat aturan pengumpulan data di portal Azure.

Jaringan: Jika Anda menggunakan firewall jaringan, tag layanan Azure Resource Manager harus diaktifkan di jaringan virtual untuk komputer virtual. VM juga harus memiliki akses ke titik akhir HTTPS berikut:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (contoh: westus.handler.control.monitor.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (misalnya: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)

(Jika menggunakan tautan privat, Anda juga harus menambahkan titik akhir dce).

Ruang Disk: Ruang disk yang diperlukan dapat sangat bervariasi tergantung pada bagaimana agen digunakan atau jika agen tidak dapat berkomunikasi dengan tujuan tempat agen diinstruksikan untuk mengirim data pemantauan. Secara default, agen memerlukan ruang disk 10Gb untuk berjalan dan memerlukan 500MB untuk penginstalan agen. Berikut ini memberikan panduan untuk perencanaan kapasitas:

| Tujuan | Lingkungan | Jalur | Ruang yang Disarankan |

|---|---|---|---|

| Mengunduh dan menginstal paket | Linux | /var/lib/waagent/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{Version}/ | 500 MB |

| Mengunduh dan menginstal paket | Windows | C:\Packages\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 500 MB |

| Log Ekstensi | Linux (Azure VM) | /var/log/azure/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent/ | 100 MB |

| Log Ekstensi | Linux (Azure Arc) | /var/lib/GuestConfig/extension_logs/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{version}/ | 100 MB |

| Log Ekstensi | Windows (Azure VM) | C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Log Ekstensi | Windows (Azure Arc) | C:\ProgramData\GuestConfig\extension_logs\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Singgahan Agen | Linux | /etc/opt/microsoft/azuremonitoragent, /var/opt/microsoft/azuremonitoragent | 500 MB |

| Singgahan Agen | Windows (Azure VM) | C:\WindowsAzure\Resources\AMADataStore. {DataStoreName} | 10,5 GB |

| Singgahan Agen | Windows (Azure Arc) | C:\Resources\Directory\AMADataStore. {DataStoreName} | 10,5 GB |

| Singgahan Peristiwa | Linux | /var/opt/microsoft/azuremonitoragent/events | 10 GB |

Catatan

Artikel ini hanya berkaitan dengan instalasi atau manajemen agen. Setelah Anda menginstal agen, Anda harus meninjau artikel berikutnya untuk mengonfigurasi aturan pengumpulan data dan mengaitkannya dengan mesin dengan agen yang diinstal. Agen Azure Monitor tidak dapat berfungsi tanpa dikaitkan dengan aturan pengumpulan data.

Instal

Untuk informasi tentang cara menginstal Agen Azure Monitor dari portal Azure, lihat Membuat aturan pengumpulan data. Proses ini membuat aturan, mengaitkannya ke sumber daya yang dipilih, dan menginstal Agen Azure Monitor di atasnya jika belum diinstal.

Menghapus instalan

Untuk menghapus instalan Agen Azure Monitor dengan menggunakan portal Azure, buka komputer virtual, set skala, atau server dengan dukungan Azure Arc Anda. Pilih tab Ekstensi dan pilih AzureMonitorWindowsAgent atau AzureMonitorLinuxAgent. Dalam dialog yang terbuka, pilih Hapus instalan.

Pembaruan

Catatan

Rekomendasinya adalah mengaktifkan Peningkatan Ekstensi Otomatis yang mungkin memakan waktu hingga 5 minggu setelah versi ekstensi baru dirilis untuk memperbarui ekstensi yang diinstal ke versi yang dirilis (terbaru) di semua wilayah. Peningkatan dikeluarkan dalam batch, sehingga Anda mungkin melihat beberapa komputer virtual, set skala, atau server berkemampuan Arc ditingkatkan sebelum yang lain. Jika Anda perlu segera meningkatkan ekstensi, Anda dapat menggunakan instruksi manual di bawah ini.

Untuk melakukan pembaruan agen satu kali, Anda harus terlebih dahulu menghapus instalan versi agen yang ada. Kemudian instal versi baru seperti yang dijelaskan.

Sebaiknya Anda mengaktifkan pembaruan otomatis agen dengan mengaktifkan fitur Peningkatan Ekstensi Otomatis. Masuk ke VM atau set skala Anda, pilih tab Ekstensi dan pilih AzureMonitorWindowsAgent atau AzureMonitorLinuxAgent. Dalam dialog yang terbuka, pilih Aktifkan peningkatan otomatis.

Gunakan Azure Policy

Gunakan kebijakan dan inisiatif kebijakan di bawah ini untuk menginstal agen secara otomatis dan mengaitkannya ke aturan pengumpulan data setiap kali Anda membuat VM, set skala, atau server berkemampuan Azure Arc.

Catatan

Sesuai praktik terbaik Microsoft Identity, kebijakan untuk menginstal Agen Azure Monitor pada komputer virtual dan set skala bergantung pada identitas terkelola yang ditetapkan pengguna. Opsi ini menyediakan identitas terkelola yang lebih scalable dan tangguh untuk sumber-daya ini. Untuk server berkemampuan Azure Arc, kebijakan bergantung pada identitas terkelola yang ditetapkan sistem sebagai satu-satunya opsi yang didukung saat ini.

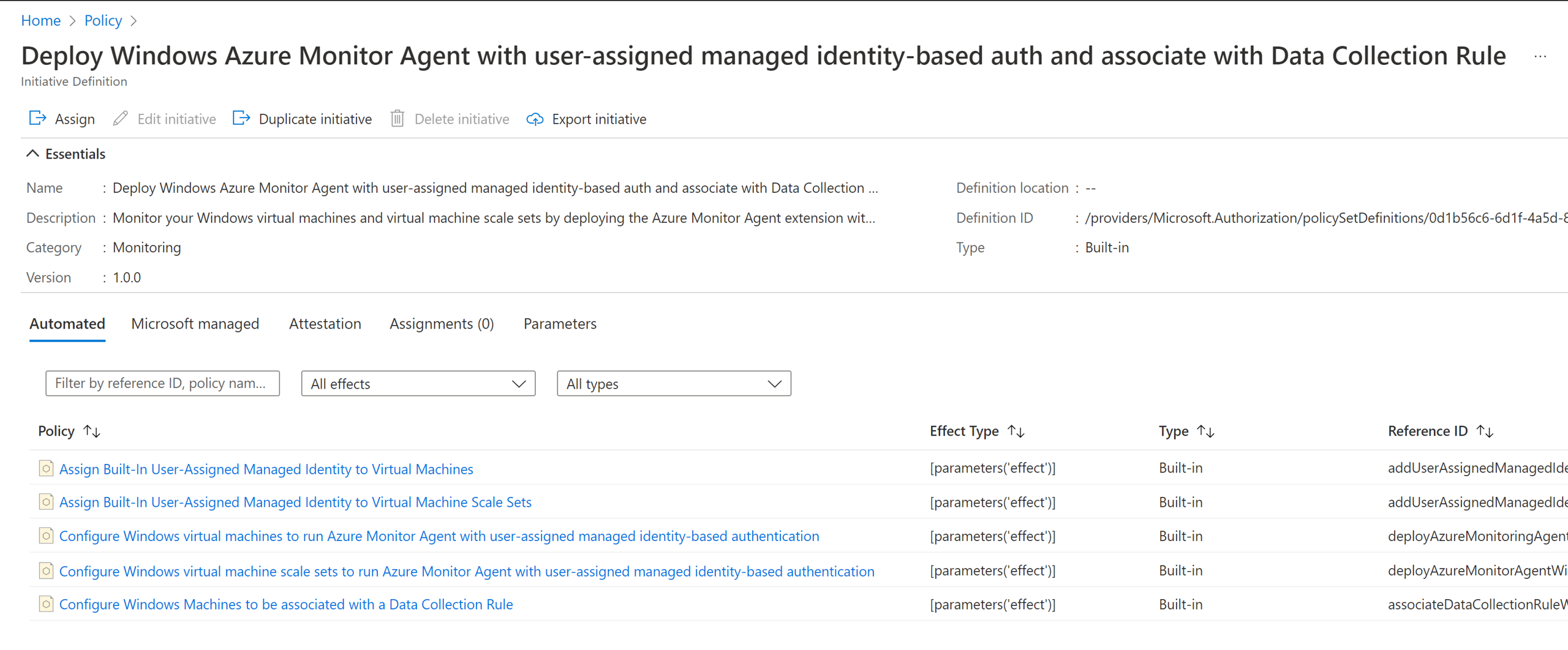

Inisiatif kebijakan bawaan

Sebelum melanjutkan, tinjau prasyarat untuk penginstalan agen.

Ada inisiatif kebijakan bawaan untuk komputer virtual Windows dan Linux, set skala yang menyediakan onboarding dalam skala besar menggunakan agen Azure Monitor end-to-end

- Sebarkan Agen Azure Monitor Windows dengan autentikasi berbasis identitas terkelola yang ditetapkan pengguna dan kaitkan dengan Aturan Pengumpulan Data

- Sebarkan Agen Azure Monitor Linux dengan autentikasi berbasis identitas terkelola yang ditetapkan pengguna dan kaitkan dengan Aturan Pengumpulan Data

Catatan

Definisi kebijakan hanya menyertakan daftar versi Windows dan Linux yang didukung Microsoft. Untuk menambahkan gambar kustom, gunakan Additional Virtual Machine Images parameter .

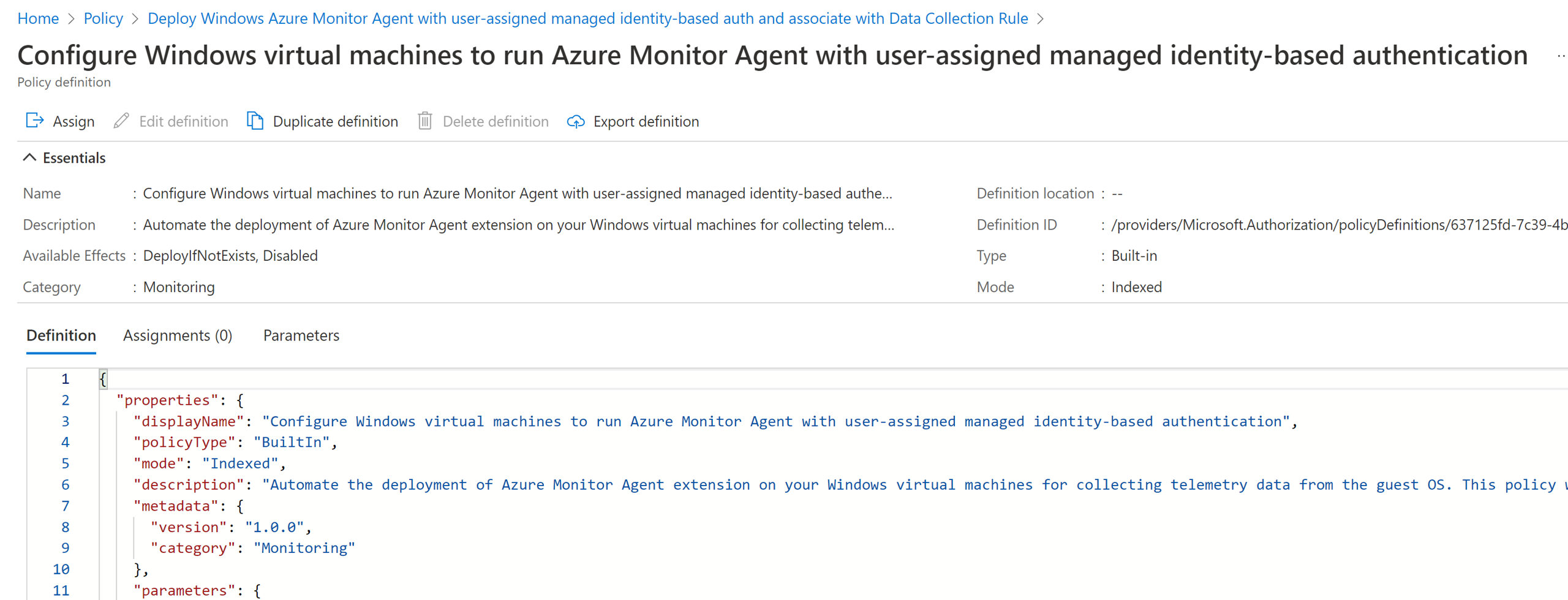

Inisiatif ini di atas terdiri dari kebijakan individual yang:

(Opsional) Membuat dan menetapkan identitas terkelola bawaan yang ditetapkan pengguna, per langganan, per wilayah. Pelajari selengkapnya.

Bring Your Own User-Assigned Identity: Jika diatur kefalse, ia membuat identitas terkelola bawaan yang ditetapkan pengguna dalam grup sumber daya yang telah ditentukan sebelumnya dan menetapkannya ke semua komputer tempat kebijakan diterapkan. Lokasi grup sumber daya dapat dikonfigurasi dalamBuilt-In-Identity-RG Locationparameter . Jika diatur ketrue, Anda dapat menggunakan identitas yang ditetapkan pengguna yang ada yang secara otomatis ditetapkan ke semua komputer tempat kebijakan diterapkan.

Instal ekstensi Agen Azure Monitor pada komputer, dan konfigurasikan untuk menggunakan identitas yang ditetapkan pengguna seperti yang ditentukan oleh parameter berikut.

Bring Your Own User-Assigned Managed Identity: Jika diatur kefalse, agen akan dikonfigurasi untuk menggunakan identitas terkelola bawaan yang ditetapkan pengguna yang dibuat oleh kebijakan sebelumnya. Jika diatur ketrue, ini mengonfigurasi agen untuk menggunakan identitas yang ditetapkan pengguna yang ada.User-Assigned Managed Identity Name: Jika menggunakan identitas Anda sendiri (memilihtrue), tentukan nama identitas yang ditetapkan ke mesin.User-Assigned Managed Identity Resource Group: Jika menggunakan identitas Anda sendiri (memilihtrue), tentukan grup sumber daya tempat identitas berada.Additional Virtual Machine Images: Teruskan nama citra VM tambahan tempat Anda ingin menerapkan kebijakan, jika belum disertakan.Built-In-Identity-RG Location: Jika Anda menggunakan identitas terkelola bawaan yang ditetapkan pengguna, tentukan lokasi tempat identitas dan grup sumber daya harus dibuat. Parameter ini hanya digunakan ketikaBring Your Own User-Assigned Managed Identityparameter diatur kefalse.

Membuat dan menyebarkan asosiasi untuk menautkan mesin ke aturan pengumpulan data yang ditentukan.

Data Collection Rule Resource Id: resourceId ARM dari aturan yang ingin Anda kaitkan melalui kebijakan ini ke semua mesin tempat kebijakan diterapkan.

Masalah umum

- Perilaku default Identitas Terkelola. Pelajari selengkapnya.

- Kemungkinan kondisi race dengan menggunakan kebijakan pembuatan identitas yang ditetapkan pengguna bawaan. Pelajari selengkapnya.

- Menetapkan kebijakan ke grup sumber daya. Jika cakupan penetapan kebijakan adalah grup sumber daya dan bukan langganan, identitas yang digunakan oleh penetapan kebijakan (berbeda dari identitas yang ditetapkan pengguna yang digunakan oleh agen) harus diberikan peran-peran ini secara manual sebelum penetapan/remediasi. Kegagalan saat melakukan langkah ini akan mengakibatkan kegagalan penyebaran.

- Batasan Identitas Terkelola lainnya.

Kebijakan bawaan

Anda dapat memilih untuk menggunakan kebijakan individual dari inisiatif kebijakan sebelumnya untuk melakukan satu tindakan dalam skala besar. Misalnya jika Anda hanya ingin menginstal agen secara otomatis, gunakan kebijakan penginstalan agen kedua dari inisiatif, seperti yang ditunjukkan.

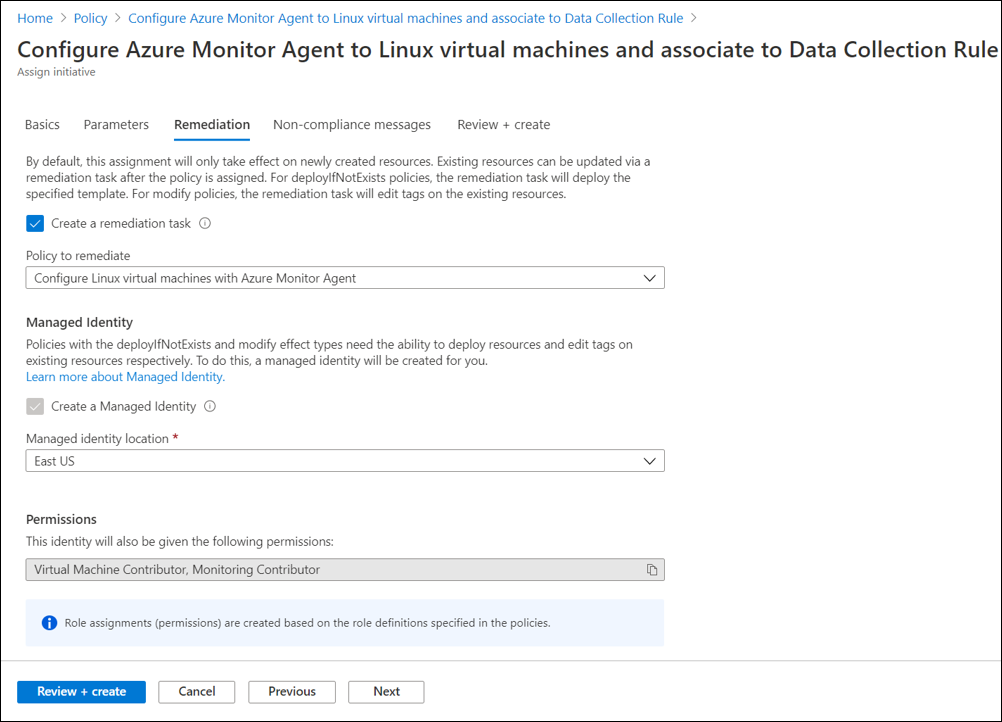

Remediasi

Inisiatif atau kebijakan akan berlaku untuk setiap komputer virtual saat dibuat. Tugas remediasi menyebarkan definisi kebijakan dalam inisiatif ke sumber daya yang ada, sehingga Anda dapat mengonfigurasi Agen Azure Monitor untuk sumber daya apa pun yang sudah dibuat.

Saat Anda membuat tugas menggunakan portal Microsoft Azure, Anda memiliki opsi untuk membuat tugas remediasi secara bersamaan. Untuk informasi selengkapnya tentang remediasi, lihat Meremediasi sumber daya yang tidak sesuai dengan Azure Policy.

Tanya jawab umum

Bagian ini menyediakan jawaban atas pertanyaan umum.

Apa dampak penginstalan agen Azure Arc Connected Machine pada komputer non-Azure saya?

Tidak ada dampak pada komputer setelah agen Azure Arc Koneksi ed Machine diinstal. Ini hampir tidak menggunakan sistem atau sumber daya jaringan dan dirancang untuk memiliki jejak rendah pada host tempatnya dijalankan.

Langkah berikutnya

Buat aturan pengumpulan data untuk mengumpulkan data dari agen dan mengirimkannya ke Azure Monitor.