Mengaktifkan autentikasi LDAP Active Directory Domain Services (AD DS) untuk volume NFS

Saat membuat volume NFS, Anda dapat mengaktifkan LDAP dengan fitur grup yang diperluas ( opsi LDAP ) untuk volume. Fitur ini memungkinkan pengguna LDAP Direktori Aktif dan grup yang diperluas (hingga 1024 grup) mengakses file dan direktori dalam volume. Anda dapat menggunakan LDAP dengan fitur grup yang diperluas dengan volume NFSv4.1 dan NFSv3.

Catatan

Secara default, di server LDAP Direktori Aktif, MaxPageSize atribut diatur ke default 1.000. Pengaturan ini berarti bahwa grup di luar 1.000 dipotong dalam kueri LDAP. Untuk mengaktifkan dukungan penuh dengan nilai 1.024 untuk grup yang diperluas, MaxPageSizatribut e harus dimodifikasi untuk mencerminkan nilai 1.024. Untuk informasi tentang cara mengubah nilai tersebut, lihat Cara melihat dan mengatur kebijakan LDAP di Direktori Aktif dengan menggunakan Ntdsutil.exe.

Azure NetApp Files mendukung pengambilan grup yang diperluas dari layanan nama LDAP daripada dari header RPC. Azure NetApp Files berinteraksi dengan LDAP dengan mengkueri atribut seperti nama pengguna, ID numerik, grup, dan keanggotaan grup untuk operasi protokol NFS.

Ketika ditentukan bahwa LDAP akan digunakan untuk operasi seperti pencarian nama dan mengambil grup yang diperluas, proses berikut terjadi:

- Azure NetApp Files menggunakan konfigurasi klien LDAP untuk melakukan upaya koneksi ke server AD DS atau Microsoft Entra Domain Services LDAP yang ditentukan dalam konfigurasi Ad Azure NetApp Files.

- Jika koneksi TCP melalui ad DS yang ditentukan atau port layanan LDAP Microsoft Entra Domain Services berhasil, maka klien LDAP Azure NetApp Files mencoba "mengikat" (masuk) ke ad DS atau server LDAP Microsoft Entra Domain Services (pengendali domain) dengan menggunakan kredensial yang ditentukan dalam konfigurasi klien LDAP.

- Jika pengikatan berhasil, maka klien Azure NetApp Files LDAP menggunakan skema RFC 2307bis LDAP untuk membuat kueri pencarian LDAP ke server AD DS atau Microsoft Entra Domain Services LDAP (pengendali domain).

Informasi berikut diteruskan ke server dalam kueri:

- DN dasar/pengguna (untuk mempersempit cakupan pencarian)

- Jenis cakupan pencarian (subtree)

- Kelas objek (

user,posixAccountuntuk pengguna, danposixGroupuntuk grup) - UID atau nama pengguna

- Atribut yang diminta (

uid,uidNumber,gidNumberuntuk pengguna, ataugidNumberuntuk grup)

- Jika pengguna atau grup tidak ditemukan, permintaan gagal, dan akses ditolak.

- Jika permintaan berhasil, atribut pengguna dan grup akan di-cache untuk digunakan di masa mendatang. Operasi ini meningkatkan performa kueri LDAP berikutnya yang terkait dengan atribut pengguna atau grup yang di-cache. Ini juga mengurangi beban pada server AD DS atau Microsoft Entra Domain Services LDAP.

Pertimbangan

Anda dapat mengaktifkan LDAP dengan fitur grup yang diperluas hanya selama pembuatan volume. Fitur ini tidak dapat diaktifkan secara retroaktif pada volume yang ada.

LDAP dengan grup yang diperluas hanya didukung dengan Active Directory Domain Services (AD DS) atau Microsoft Entra Domain Services. OpenLDAP atau layanan direktori LDAP pihak ketiga lainnya tidak didukung.

LDAP melalui TLS tidak boleh diaktifkan jika Anda menggunakan Microsoft Entra Domain Services.

Anda tidak dapat mengubah pengaturan opsi LDAP (diaktifkan atau dinonaktifkan) setelah Anda membuat volume.

Tabel berikut menguraikan pengaturan Time to Live (TTL) untuk cache LDAP. Anda perlu menunggu hingga cache di-refresh sebelum mencoba mengakses file atau direktori melalui klien. Jika tidak, pesan akses atau izin yang ditolak akan muncul di klien.

Cache Waktu Habis Default Daftar keanggotaan grup TTL 24 jam Grup Unix TTL 24 jam, TTL negatif 1 menit Pengguna Unix TTL 24 jam, TTL negatif 1 menit Cache memiliki periode batas waktu tertentu yang disebut Time to Live. Setelah periode batas waktu, entri kehabisan usia sehingga entri kedaluarsa tidak berlama-lama. Nilai TTL negatif adalah tempat pencarian yang gagal berada untuk membantu menghindari masalah performa karena kueri LDAP untuk objek yang mungkin tidak ada.

Opsi Izinkan pengguna NFS lokal dengan LDAP dalam koneksi Layanan Domain Active Directory bermaksud untuk menyediakan akses sesekali dan sementara ke pengguna lokal. Ketika opsi ini diaktifkan, autentikasi pengguna dan pencarian dari server LDAP berhenti berfungsi, dan jumlah keanggotaan grup yang akan didukung Azure NetApp Files akan dibatasi hingga 16. Dengan demikian, Anda harus menonaktifkanopsi ini pada koneksi Layanan Domain Active Directory, kecuali untuk saat pengguna lokal perlu mengakses volume yang mendukung LDAP. Dalam hal ini, Anda harus menonaktifkan opsi ini segera setelah akses pengguna lokal tidak lagi diperlukan untuk volume. Lihat Mengizinkan pengguna NFS lokal dengan LDAP untuk mengakses volume protokol ganda tentang mengelola akses pengguna lokal.

Langkah-langkah

Volume LDAP memerlukan konfigurasi Direktori Aktif untuk pengaturan server LDAP. Ikuti petunjuk dalam Persyaratan untuk koneksi Direktori Aktif dan Membuat koneksi Direktori Aktif untuk mengonfigurasi koneksi Direktori Aktif di portal Azure.

Catatan

Pastikan Anda telah mengonfigurasi pengaturan koneksi Direktori Aktif. Akun komputer akan dibuat di unit organisasi (OU) yang ditentukan dalam pengaturan koneksi Direktori Aktif. Pengaturan digunakan oleh klien LDAP untuk mengautentikasi dengan Direktori Aktif Anda.

Pastikan bahwa server LDAP Direktori Aktif aktif dan berjalan pada Direktori Aktif.

Pengguna LDAP NFS perlu memiliki atribut POSIX tertentu di server LDAP. Tetapkan atribut untuk pengguna LDAP dan grup LDAP sebagai berikut:

- Atribut yang diperlukan untuk pengguna LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Atribut yang diperlukan untuk grup LDAP:

objectClass: group, posixGroup,

gidNumber: 555

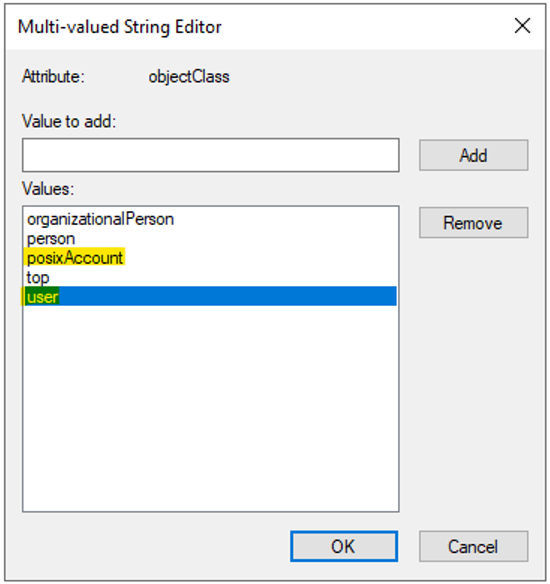

Nilai yang ditentukan untuk

objectClassadalah entri terpisah. Misalnya, di Editor String Multinilai,objectClassakan memiliki nilai terpisah (userdanposixAccount) yang ditentukan sebagai berikut untuk pengguna LDAP:Catatan

Jika atribut POSIX tidak disiapkan dengan benar, operasi pencarian pengguna dan grup mungkin gagal, dan pengguna mungkin terjepit

nobodysaat mengakses volume NFS.

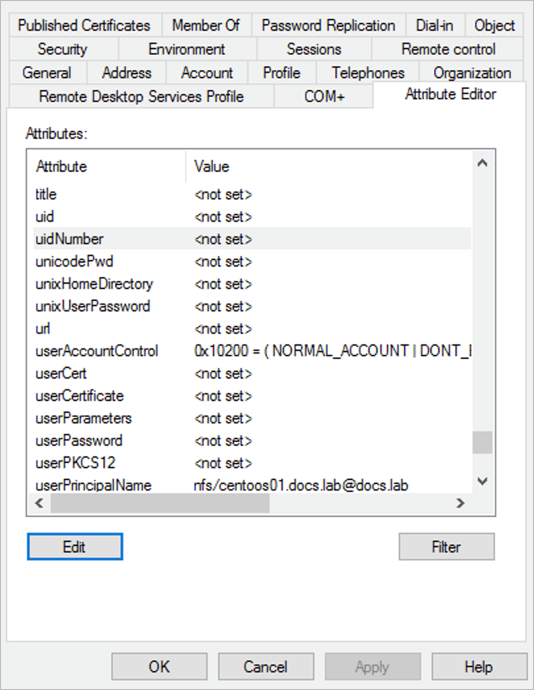

Anda dapat mengelola atribut POSIX menggunakan MMC snap-in Pengguna dan Komputer Direktori Aktif. Contoh berikut menunjukkan Editor Atribut Direktori Aktif: Lihat Mengakses Editor Atribut Direktori Aktif untuk detailnya.

- Atribut yang diperlukan untuk pengguna LDAP:

Jika Anda ingin mengonfigurasi klien Linux NFSv4.1 yang terintegrasi dengan LDAP, lihat Mengonfigurasi klien NFS untuk Azure NetApp Files.

Jika volume yang diaktifkan LDAP Anda menggunakan NFSv4.1, ikuti instruksi di Mengonfigurasi domain ID NFSv4.1 untuk mengonfigurasi

/etc/idmapd.conffile.Anda perlu mengatur

Domainke domain yang dikonfigurasi/etc/idmapd.confdi Koneksi ion Direktori Aktif di akun NetApp Anda. Misalnya, jikacontoso.comadalah domain yang dikonfigurasi di akun NetApp, lalu aturDomain = contoso.com.Kemudian Anda perlu menghidupkan

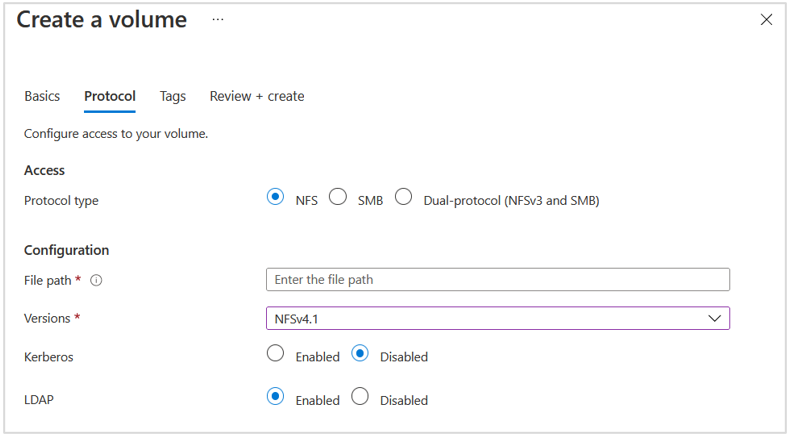

rpcbindulang layanan di host Anda atau me-reboot host.Ikuti langkah-langkah dalam Membuat volume NFS untuk Azure NetApp Files untuk membuat volume NFS. Selama proses pembuatan volume, di bawah tab Protokol, aktifkan opsi LDAP.

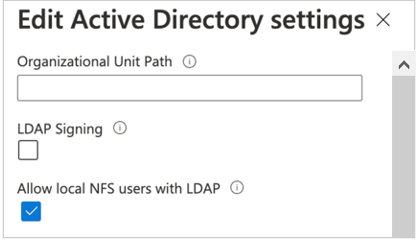

Opsional - Anda dapat mengaktifkan pengguna klien NFS lokal yang tidak ada di server LDAP Windows untuk mengakses volume NFS yang mengaktifkan LDAP dengan grup yang diperluas. Untuk melakukannya, aktifkan opsi Izinkan pengguna NFS lokal dengan LDAP sebagai berikut:

- Pilih Koneksi Direktori Aktif. Pada koneksi Direktori Aktif yang ada, pilih menu konteks (tiga titik

…), dan pilih Edit. - Di jendela Edit pengaturan Direktori Aktif yang muncul, pilih opsi Izinkan pengguna NFS lokal dengan LDAP.

- Pilih Koneksi Direktori Aktif. Pada koneksi Direktori Aktif yang ada, pilih menu konteks (tiga titik

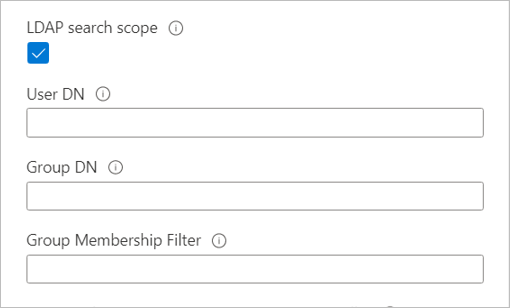

Opsional - Jika Anda memiliki topologi besar, dan Anda menggunakan gaya keamanan Unix dengan volume protokol ganda atau LDAP dengan grup yang diperluas, Anda dapat menggunakan opsi Cakupan Pencarian LDAP untuk menghindari kesalahan "akses ditolak" pada klien Linux untuk Azure NetApp Files.

Opsi Cakupan Pencarian LDAP dikonfigurasi melalui halaman Koneksi ion Direktori Aktif.

Untuk mengatasi pengguna dan grup dari server LDAP untuk topologi besar, atur nilai opsi DN Pengguna, DN Grup, dan Filter Keanggotaan Grup di halaman Direktori Aktif Koneksi ions sebagai berikut:

- Tentukan DN Pengguna berlapis dan Grup DN dalam format

OU=subdirectory,OU=directory,DC=domain,DC=com. - Tentukan Filter Keanggotaan Grup dalam format

(gidNumber=*). - Jika pengguna adalah anggota lebih dari 256 grup, hanya 256 grup yang akan dicantumkan.

- Lihat kesalahan untuk volume LDAP jika Anda mengalami kesalahan.

- Tentukan DN Pengguna berlapis dan Grup DN dalam format

Langkah berikutnya

- Membuat volume NFS untuk File Azure NetApp

- Membuat dan mengelola koneksi Direktori Aktif

- Mengonfigurasi domain NFSv4.1

- Konfigurasikan klien NFS untuk Azure NetApp Files

- Memecahkan masalah kesalahan volume untuk Azure NetApp Files

- Mengubah koneksi Active Directory untuk Azure NetApp Files

- Memahami keanggotaan grup NFS dan grup tambahan