Mengonfigurasi komponen Pertahanan Microsoft untuk Kontainer

Microsoft Defender untuk Kontainer adalah solusi cloud-native untuk mengamankan kontainer Anda.

Defender untuk Kontainer melindungi kluster Anda saat dijalankan di:

Azure Kubernetes Service (AKS) - layanan terkelola Microsoft untuk mengembangkan, menyebarkan, dan mengelola aplikasi dalam kontainer.

Amazon Elastic Kubernetes Service (EKS) di akun AWS yang terhubung - Layanan terkelola Amazon untuk menjalankan Kubernetes di AWS tanpa perlu memasang, mengoperasikan, dan memelihara sarana kontrol atau simpul Kubernetes Anda sendiri.

Google Kubernetes Engine (GKE) dalam proyek Google Cloud Platform (GCP) yang terhubung - Lingkungan terkelola Google untuk menyebarkan, mengelola, dan menskalakan aplikasi menggunakan infrastruktur GCP.

Distribusi Kubernetes lainnya (menggunakan Kubernetes yang mendukung Azure Arc) - Kluster Kubernetes bersertifikat Cloud Native Computing Foundation (CNCF) yang dihosting di lokasi atau di IaaS. Untuk informasi selengkapnya, lihat bagian On-prem/IaaS (Arc) dari Fitur yang didukung berdasarkan lingkungan.

Pelajari lebih lanjut terkait paket ini di Ringkasan Microsoft Defender untuk Kontainer.

Anda dapat terlebih dahulu mempelajari cara menyambungkan dan melindungi kontainer Anda di artikel ini:

- Melindungi kontainer Azure Anda dengan Defender untuk Kontainer

- Lindungi kluster Kubernetes lokal Anda dengan Defender untuk Kontainer

- Melindungi kontainer akun Amazon Web Service (AWS) Anda dengan Defender for Containers

- Melindungi kontainer proyek Google Cloud Platform (GCP) Anda dengan Defender untuk Kontainer

Anda juga dapat mempelajari lebih lanjut dengan menonton video ini dari Defender untuk Cloud di seri video Bidang:

- Pertahanan Microsoft untuk Kontainer di lingkungan multicloud

- Melindungi Kontainer di GCP dengan Defender untuk Kontainer

Catatan

Dukungan Microsoft Defender untuk Kontainer untuk kluster Kubernetes berkemampuan Arc adalah fitur pratinjau. Fitur pratinjau tersedia berdasarkan layanan mandiri.

Pratinjau disediakan "apa adanya" dan "sebagaimana tersedia" dan dikecualikan dari perjanjian tingkat layanan dan garansi terbatas.

Untuk mempelajari selengkapnya tentang sistem operasi yang didukung, ketersediaan fitur, proksi keluar, dan lainnya, lihat ketersediaan fitur Defender for Containers.

Persyaratan jaringan

Validasi titik akhir berikut dikonfigurasi untuk akses keluar sehingga sensor Defender dapat tersambung ke Microsoft Defender untuk Cloud untuk mengirim data dan peristiwa keamanan:

Lihat aturan aplikasi/FQDN yang diperlukan untuk Microsoft Defender untuk Kontainer.

Secara default, klaster AKS memiliki akses internet keluar (keluar) yang tidak terbatas.

Persyaratan jaringan

Perhatian

Artikel ini mereferensikan CentOS, distribusi Linux yang mendekati status End Of Life (EOL). Harap pertimbangkan penggunaan dan perencanaan Anda yang sesuai. Untuk informasi selengkapnya, lihat panduan Akhir Masa Pakai CentOS.

Validasi titik akhir berikut dikonfigurasi untuk akses keluar sehingga sensor Defender dapat tersambung ke Microsoft Defender untuk Cloud untuk mengirim data dan peristiwa keamanan:

Untuk penyebaran cloud publik:

| Domain Azure | Azure Government Domain | Microsoft Azure dioperasikan oleh Domain 21Vianet | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.ods.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Domain berikut hanya diperlukan jika Anda menggunakan OS yang relevan. Misalnya, jika Anda memiliki kluster EKS yang berjalan di AWS, Anda hanya perlu menerapkan domain Amazon Linux 2 (Eks): Domain: "amazonlinux.*.amazonaws.com/2/extras/*".

| Domain | Port | Sistem operasi host |

|---|---|---|

| amazonlinux.*.amazonaws.com/2/extras/* | 443 | Amazon Linux 2 |

| yum default repositories | - | RHEL / Centos |

| apt default repositories | - | Debian |

Anda juga perlu memvalidasi persyaratan jaringan Kubernetes berkemampuan Azure Arc.

Mengaktifkan paket

Untuk mengaktifkan paket:

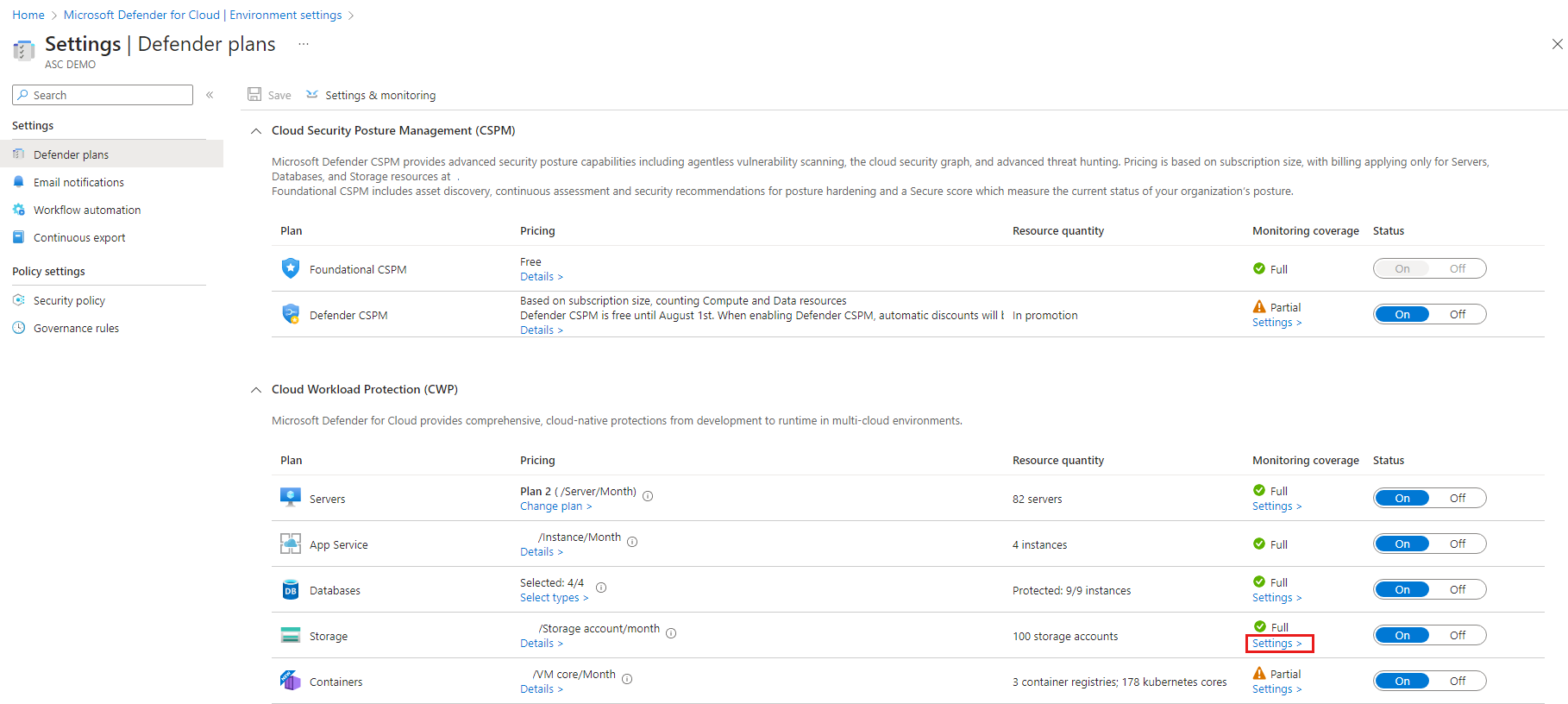

Dari menu Defender untuk Cloud, buka halaman Pengaturan dan pilih langganan yang relevan.

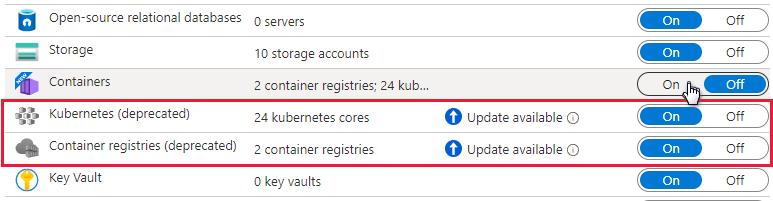

Di halaman Paket defender, pilih Defender untuk Kontainer dan pilih Pengaturan.

Tip

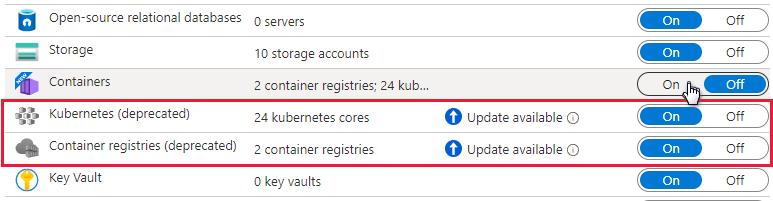

Jika langganan sudah memiliki Defender untuk Kubernetes dan/atau Defender untuk registri kontainer yang diaktifkan, pemberitahuan pembaruan akan ditampilkan. Jika tidak, satu-satunya opsi adalah Defender untuk Kontainer.

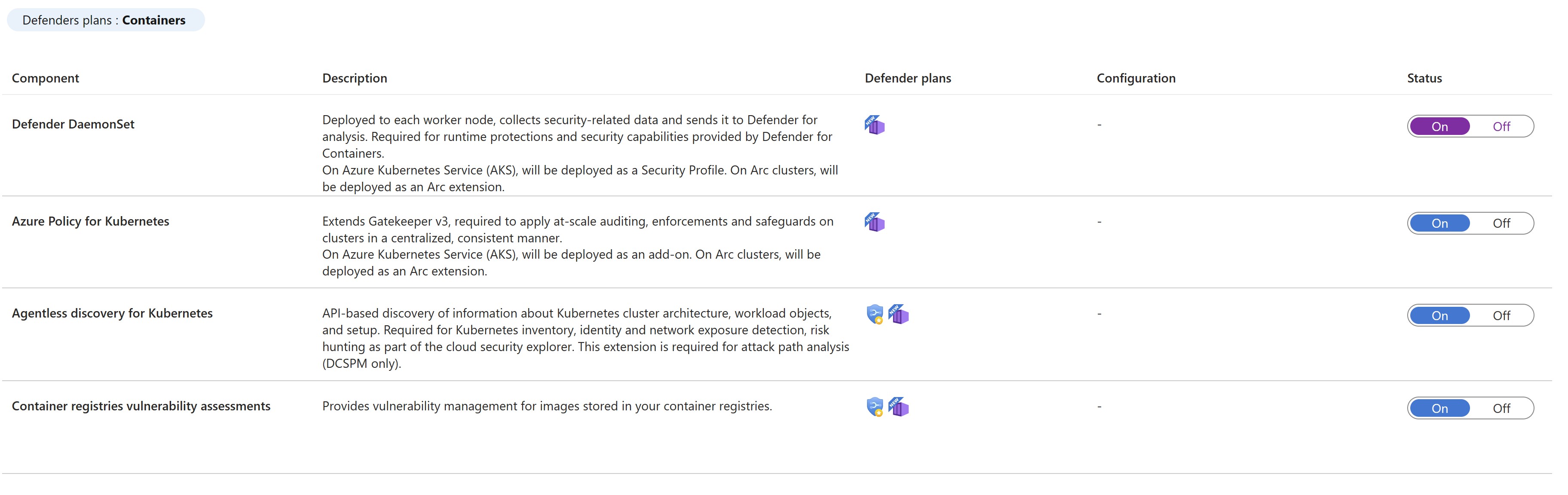

Aktifkan komponen yang relevan untuk mengaktifkannya.

Catatan

- Defender untuk pelanggan Kontainer yang bergabung sebelum Agustus 2023 dan tidak memiliki penemuan Tanpa Agen untuk Kubernetes yang diaktifkan sebagai bagian dari Defender CSPM ketika mereka mengaktifkan paket, harus mengaktifkan penemuan Tanpa Agen secara manual untuk ekstensi Kubernetes dalam paket Defender for Containers.

- Saat Anda menonaktifkan Defender untuk Kontainer, komponen diatur ke nonaktif dan tidak disebarkan ke kontainer lagi tetapi tidak dihapus dari kontainer tempat komponen tersebut sudah diinstal.

Metode pengaktifan per kemampuan

Secara default, saat mengaktifkan paket melalui portal Azure, Pertahanan Microsoft untuk Kontainer dikonfigurasi untuk secara otomatis mengaktifkan semua kemampuan dan menginstal semua komponen yang diperlukan untuk memberikan perlindungan yang ditawarkan oleh paket, termasuk penugasan ruang kerja default.

Jika Anda tidak ingin mengaktifkan semua kemampuan paket, Anda dapat memilih kemampuan spesifik mana yang akan diaktifkan secara manual dengan memilih Edit konfigurasi untuk paket Kontainer . Kemudian, di halaman Pengaturan & pemantauan, pilih kemampuan yang ingin Anda aktifkan. Selain itu, Anda dapat memodifikasi konfigurasi ini dari halaman Paket defender setelah konfigurasi awal paket.

Untuk informasi terperinci tentang metode pengaktifan untuk masing-masing kemampuan, lihat matriks dukungan.

Peran dan izin

Pelajari selengkapnya tentang peran yang digunakan untuk memprovisikan ekstensi Defender untuk Kontainer.

Menetapkan ruang kerja kustom untuk sensor Defender

Anda dapat menetapkan ruang kerja kustom melalui Azure Policy.

Penyebaran manual sensor Defender atau agen kebijakan Azure tanpa provisi otomatis menggunakan rekomendasi

Kemampuan yang memerlukan penginstalan sensor juga dapat disebarkan pada satu atau beberapa kluster Kubernetes, menggunakan rekomendasi yang sesuai:

| Sensor | Rekomendasi |

|---|---|

| Sensor Defender untuk Kubernetes | Kluster Azure Kubernetes Service harus mengaktifkan profil Defender |

| Sensor Defender untuk Kubernetes dengan dukungan Arc | Kluster Kubernetes yang didukung Azure Arc harus menginstal ekstensi Defender |

| Agen kebijakan Azure untuk Kubernetes | Kluster Azure Kubernetes Service harus memiliki Azure Policy Add-on untuk Kube yang dipasang |

| Agen kebijakan Azure untuk Kubernetes dengan dukungan Arc | Kluster Kubernetes yang didukung Azure Arc harus memiliki ekstensi Azure Policy yang diinstal |

Lakukan langkah-langkah berikut untuk melakukan penyebaran sensor Defender pada kluster tertentu:

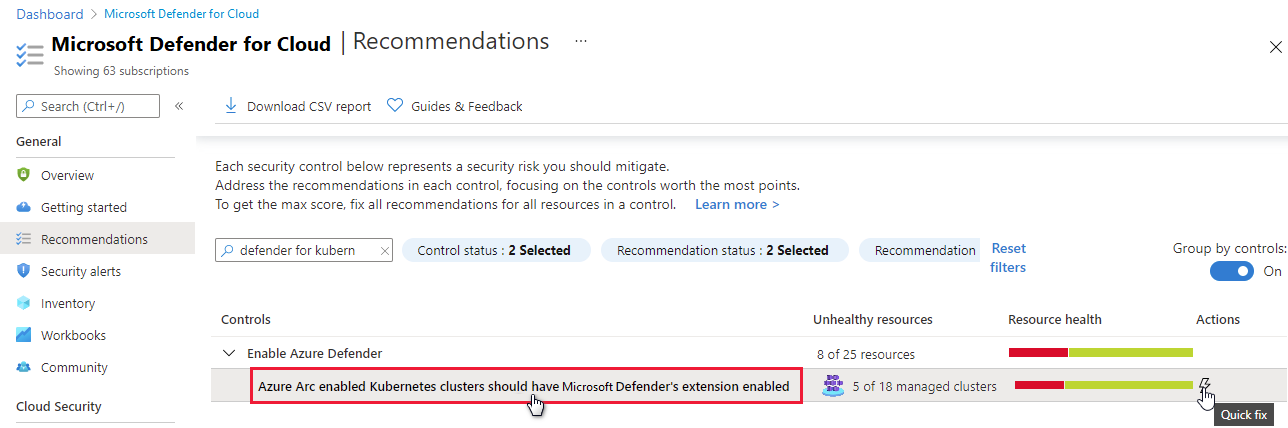

Dari halaman rekomendasi Microsoft Defender untuk Cloud, buka halaman Aktifkan kontrol keamanan keamanan yang ditingkatkan atau cari langsung salah satu rekomendasi di atas (atau gunakan tautan di atas untuk membuka rekomendasi secara langsung)

Lihat semua kluster tanpa sensor melalui tab tidak sehat.

Pilih kluster untuk menyebarkan sensor yang diinginkan dan pilih Perbaiki.

Pilih Perbaiki sumber daya X.

Menyebarkan sensor Defender - semua opsi

Anda dapat mengaktifkan paket Defender untuk Kontainer dan menyebarkan semua komponen yang relevan dari portal Microsoft Azure, REST API, atau dengan templat Resource Manager. Untuk langkah-langkah terperinci, pilih tab yang relevan.

Setelah sensor Defender disebarkan, ruang kerja default secara otomatis ditetapkan. Anda dapat menetapkan ruang kerja kustom sebagai pengganti ruang kerja default melalui Azure Policy.

Catatan

Sensor Defender disebarkan ke setiap simpul untuk memberikan perlindungan runtime dan mengumpulkan sinyal dari simpul tersebut menggunakan teknologi eBPF.

Gunakan tombol perbaiki dari rekomendasi Defender untuk Cloud

Proses yang efisien dan tanpa gesekan memungkinkan Anda menggunakan halaman portal Microsoft Azure untuk mengaktifkan paket Defender untuk Cloud dan mengatur provisi otomatis semua komponen yang diperlukan guna melindungi kluster Kubernetes Anda dalam skala besar.

Rekomendasi khusus Defender untuk Cloud menyediakan:

- Visibilitas tentang kluster mana yang memiliki sensor Defender yang disebarkan

- Tombol perbaiki untuk menyebarkannya ke kluster tersebut tanpa sensor

Dari halaman rekomendasi Microsoft Defender untuk Cloud, buka kontrol keamanan Aktifkan keamanan yang ditingkatkan.

Gunakan filter untuk menemukan rekomendasi bernama kluster Azure Kubernetes Service harus mengaktifkan profil Defender.

Tip

Perhatikan ikon Perbaikan di kolom tindakan

Pilih kluster untuk melihat detail sumber daya yang sehat dan tidak sehat - kluster dengan dan tanpa sensor.

Dari daftar sumber daya yang tidak sehat, pilih kluster dan pilih Remediasi untuk membuka panel dengan konfirmasi remediasi.

Pilih Perbaiki sumber daya X.

Mengaktifkan paket

Untuk mengaktifkan paket:

Dari menu Defender untuk Cloud, buka halaman Pengaturan dan pilih langganan yang relevan.

Di halaman Paket defender, pilih Defender untuk Kontainer dan pilih Pengaturan.

Tip

Jika langganan sudah memiliki Defender untuk Kubernetes atau Defender untuk registri kontainer yang diaktifkan, pemberitahuan pembaruan akan ditampilkan. Jika tidak, satu-satunya opsi adalah Defender untuk Kontainer.

Aktifkan komponen yang relevan untuk mengaktifkannya.

Catatan

Saat Anda menonaktifkan Defender untuk Kontainer, komponen diatur ke nonaktif dan tidak disebarkan ke kontainer lagi tetapi tidak dihapus dari kontainer tempat komponen tersebut sudah diinstal.

Secara default, saat mengaktifkan paket melalui portal Azure, Pertahanan Microsoft untuk Kontainer dikonfigurasi untuk menginstal komponen yang diperlukan secara otomatis untuk memberikan perlindungan yang ditawarkan berdasarkan paket, termasuk penetapan ruang kerja default.

Jika Anda ingin menonaktifkan penginstalan komponen otomatis selama proses orientasi, pilih Edit konfigurasi untuk paket Kontainer . Opsi Tingkat Lanjut akan muncul, dan Anda dapat menonaktifkan penginstalan otomatis untuk setiap komponen.

Selain itu, Anda dapat memodifikasi konfigurasi ini dari halaman Paket defender.

Catatan

Jika Anda memilih untuk menonaktifkan paket kapan saja setelah mengaktifkannya melalui portal seperti yang ditunjukkan di atas, Anda harus menghapus komponen Defender untuk Kontainer yang disebarkan di kluster Anda secara manual.

Anda dapat menetapkan ruang kerja kustom melalui Azure Policy.

Jika Anda menonaktifkan penginstalan otomatis komponen apa pun, Anda dapat dengan mudah menyebarkan komponen ke satu atau beberapa kluster menggunakan rekomendasi yang sesuai:

- Add-on Policy untuk Kubernetes - kluster Azure Kubernetes Service harus menginstal Add-on Azure Policy untuk Kubernetes

- Profil Azure Kubernetes Service - Kluster Azure Kubernetes Service harus mengaktifkan profil Defender

- Ekstensi Kubernetes berkemampuan Azure Arc - kluster Kubernetes berkemampuan Azure Arc harus menginstal ekstensi Defender

- Ekstensi Kebijakan Kubernetes dengan dukungan Azure Arc - Kluster Kubernetes dengan dukungan Azure Arc harus menginstal ekstensi Azure Policy

Pelajari selengkapnya tentang peran yang digunakan untuk memprovisikan ekstensi Defender untuk Kontainer.

Prasyarat

Sebelum menyebarkan sensor, pastikan Anda:

- Menghubungkan kluster Kubernetes ke Azure Arc

- Lengkapi prasyarat yang tercantum dalam dokumentasi ekstensi cluster generik.

Menyebarkan sensor Defender

Anda dapat menyebarkan sensor Defender menggunakan berbagai metode. Untuk langkah-langkah terperinci, pilih tab yang relevan.

Gunakan tombol perbaiki dari rekomendasi Defender untuk Cloud

Rekomendasi khusus Defender untuk Cloud menyediakan:

- Visibilitas tentang kluster mana yang memiliki sensor Defender yang disebarkan

- Tombol perbaiki untuk menyebarkannya ke kluster tersebut tanpa sensor

Dari halaman rekomendasi Microsoft Defender untuk Cloud, buka kontrol keamanan Aktifkan keamanan yang ditingkatkan.

Gunakan filter untuk menemukan rekomendasi bernama kluster Kubernetes berkemampuan Azure Arc harus menginstal ekstensi Defender untuk Cloud.

Tip

Perhatikan ikon Perbaikan di kolom tindakan

Pilih sensor untuk melihat detail sumber daya yang sehat dan tidak sehat - kluster dengan dan tanpa sensor.

Dari daftar sumber daya tidak sehat, pilih kluster dan pilih Remediasi untuk membuka panel dengan opsi remediasi.

Pilih ruang kerja Analitik Log yang relevan dan pilih Remediasi x sumber daya.

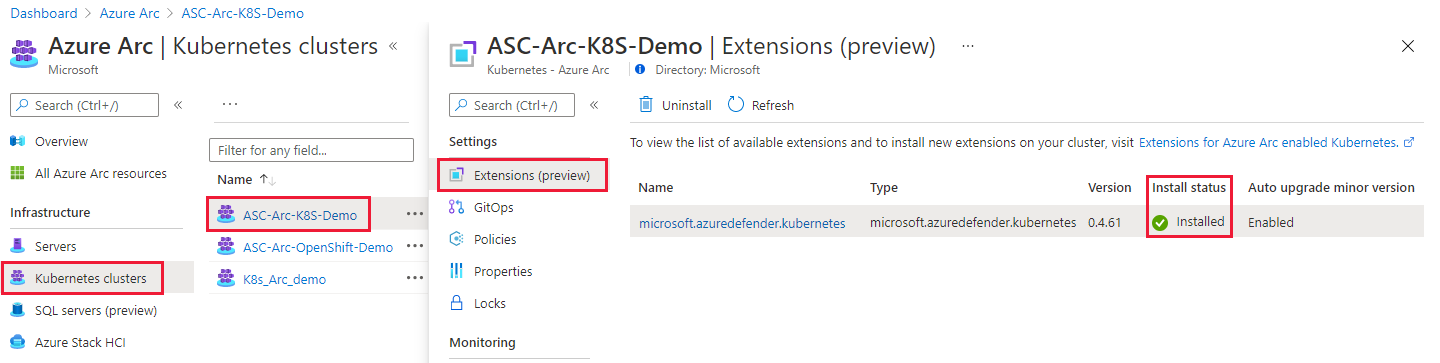

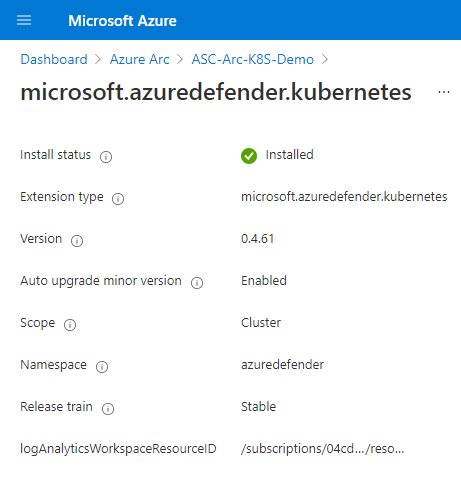

Verifikasi penyebaran

Untuk memverifikasi bahwa kluster Anda memiliki sensor Defender yang terinstal di dalamnya, ikuti langkah-langkah di salah satu tab di bawah ini:

Gunakan rekomendasi Defender untuk Cloud untuk memverifikasi status sensor Anda

Dari halaman rekomendasi Microsoft Defender untuk Cloud, buka kontrol keamanan Mengaktifkan Microsoft Defender untuk Cloud.

Pilih rekomendasi bernama kluster Kubernetes berkemampuan Azure Arc harus menginstal ekstensi Microsoft Defender untuk Cloud.

Periksa apakah kluster tempat Anda menyebarkan sensor tercantum sebagai Sehat.

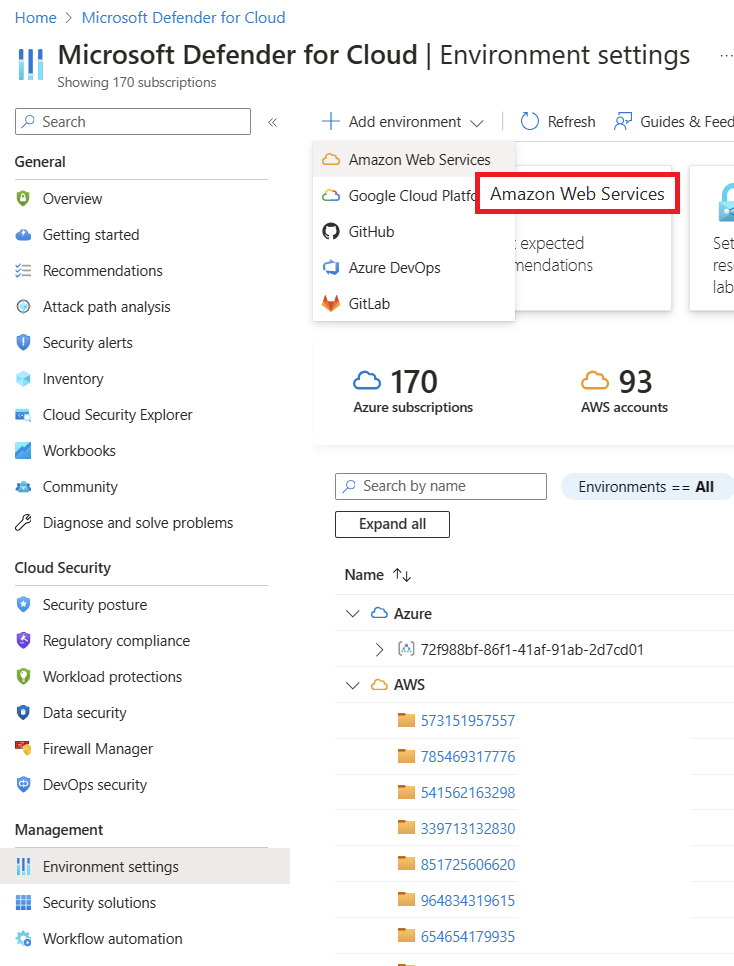

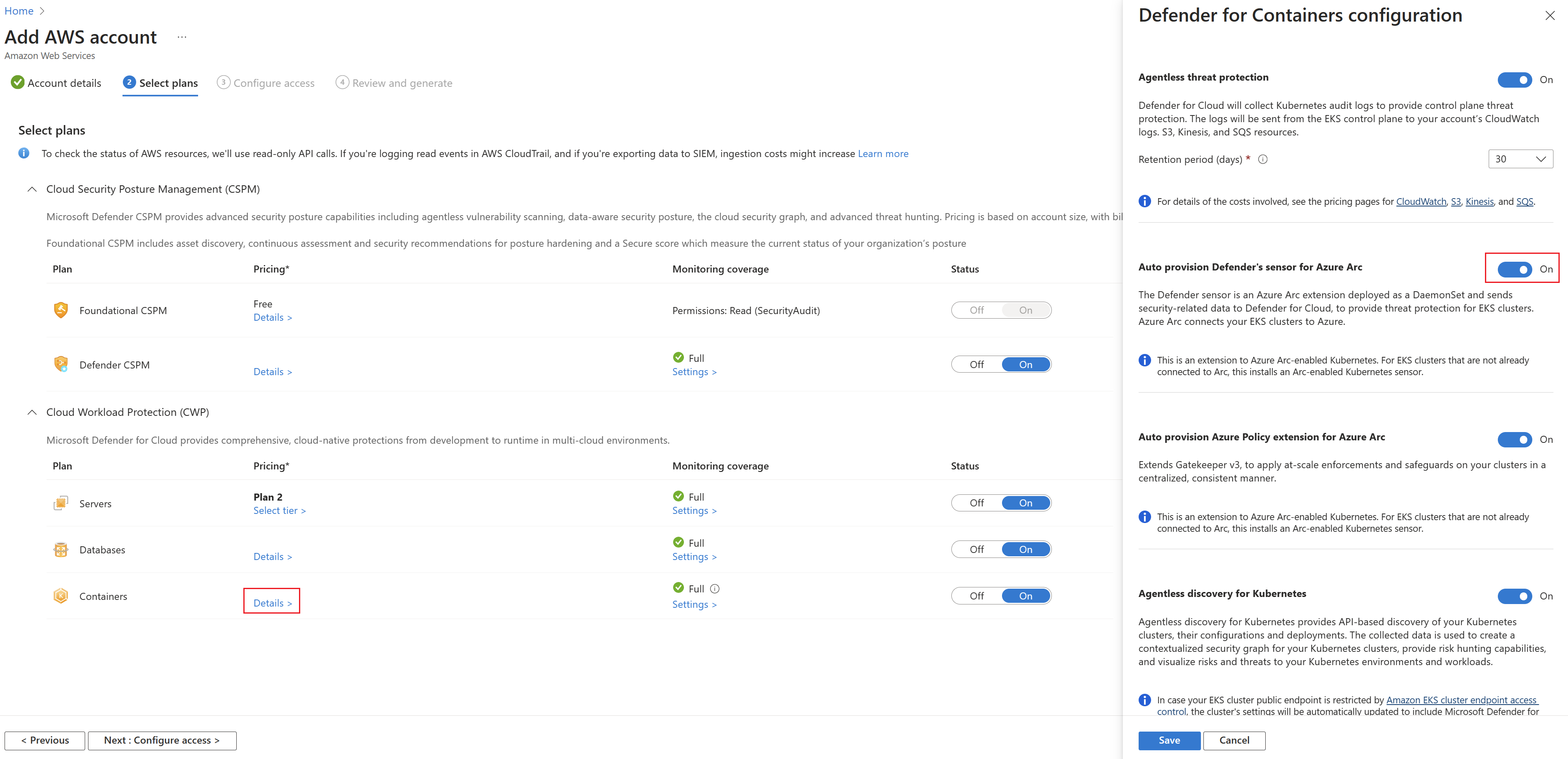

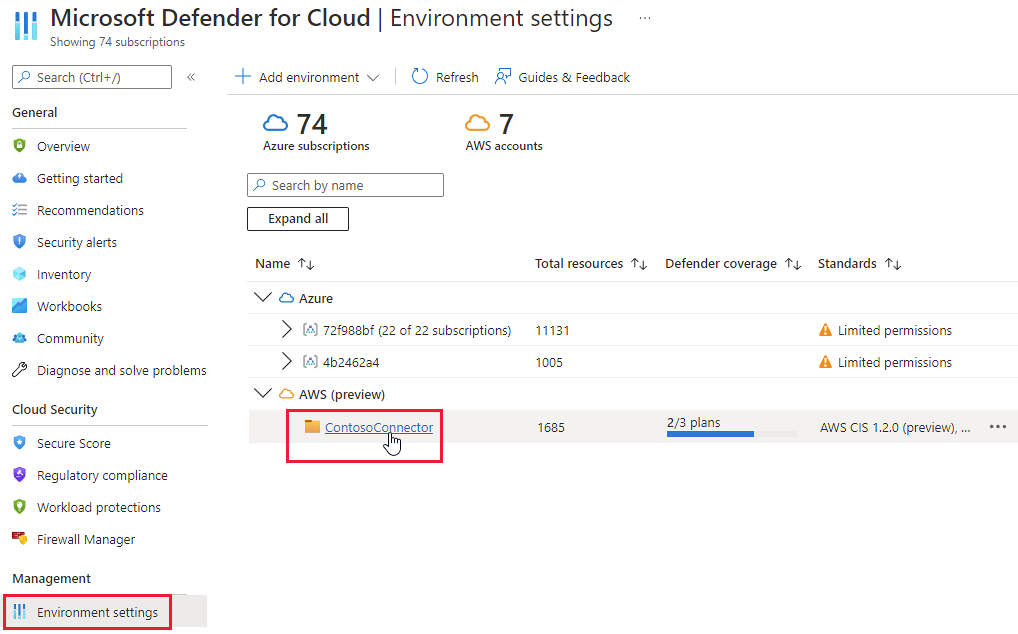

Mengaktifkan paket

Penting

- Jika Anda belum menyambungkan akun AWS, sambungkan akun AWS Anda ke Microsoft Defender untuk Cloud.

- Jika Anda telah mengaktifkan paket pada konektor Anda, dan Anda ingin mengubah konfigurasi opsional atau mengaktifkan kemampuan baru, langsung ke langkah 4.

Untuk melindungi kluster EKS Anda, aktifkan paket Kontainer pada konektor akun yang relevan:

Dari menu Defender untuk Cloud, buka Pengaturan lingkungan.

Pilih konektor AWS.

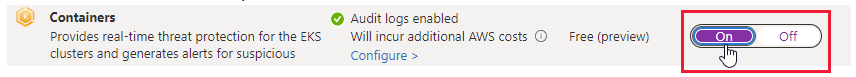

Verifikasi bahwa tombol untuk paket Kontainer diatur ke Aktif.

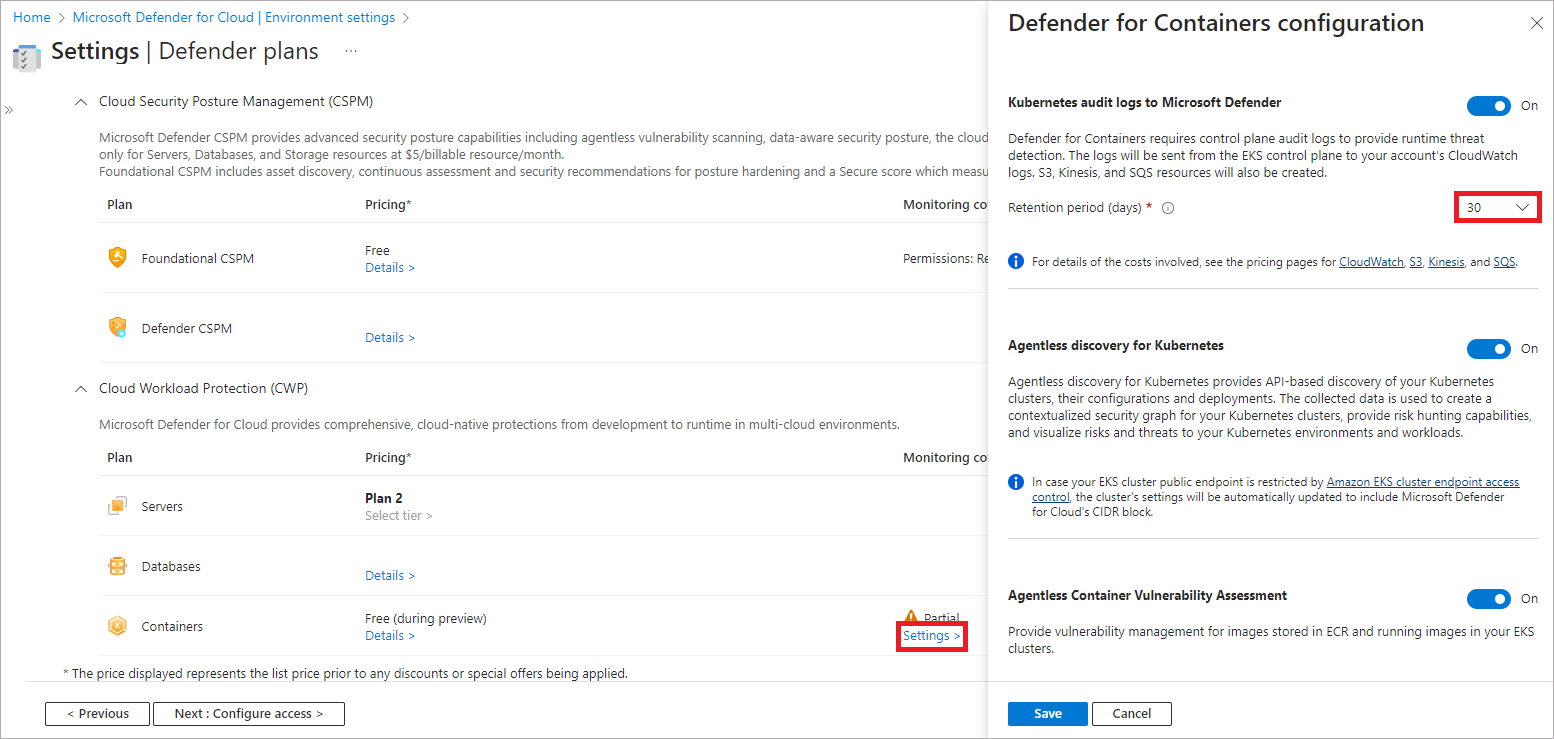

Untuk mengubah konfigurasi opsional untuk paket, pilih Pengaturan.

Defender for Containers memerlukan log audit sarana kontrol untuk memberikan perlindungan ancaman runtime. Untuk mengirim log audit Kubernetes ke Pertahanan Microsoft, alihkan pengaturan ke Aktif. Untuk mengubah periode retensi untuk log audit Anda, masukkan jangka waktu yang diperlukan.

Catatan

Jika Anda menonaktifkan konfigurasi ini, maka fitur

Threat detection (control plane)akan dinonaktifkan. Pelajari lebih lanjut terkait ketersediaan fitur.Penemuan tanpa agen untuk Kubernetes menyediakan penemuan berbasis API dari kluster Kubernetes Anda. Untuk mengaktifkan penemuan Tanpa Agen untuk fitur Kubernetes , alihkan pengaturan ke Aktif.

Penilaian Kerentanan Kontainer Tanpa Agen menyediakan pengelolaan kerentanan untuk gambar yang disimpan di ECR dan menjalankan gambar pada kluster EKS Anda. Untuk mengaktifkan fitur Penilaian Kerentanan Kontainer Tanpa Agen, alihkan pengaturan ke Aktif.

Lanjutkan melalui halaman yang tersisa dari wizard konektor.

Jika mengaktifkan fitur Agentless Discovery untuk Kubernetes , Anda perlu memberikan izin sarana kontrol pada kluster. Anda dapat melakukannya dengan salah satu cara berikut:

Jalankan skrip Python ini untuk memberikan izin. Skrip menambahkan peran Defender untuk Cloud MDCContainersAgentlessDiscoveryK8sRole ke aws-auth ConfigMap dari kluster EKS yang ingin Anda onboarding.

Berikan setiap kluster Amazon EKS peran MDCContainersAgentlessDiscoveryK8sRole dengan kemampuan untuk berinteraksi dengan kluster. Masuk ke semua kluster yang ada dan yang baru dibuat menggunakan eksctl dan jalankan skrip berikut:

eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsUntuk informasi selengkapnya, lihat Mengaktifkan akses utama IAM ke kluster Anda.

Kubernetes dengan dukungan Azure Arc, sensor Defender, dan Azure Policy untuk Kubernetes harus diinstal dan berjalan pada kluster EKS Anda. Terdapat rekomendasi khusus dari Defender untuk Cloud untuk menginstal ekstensi ini (serta Azure Arc jika perlu):

EKS clusters should have Microsoft Defender's extension for Azure Arc installed

Untuk setiap rekomendasi, ikuti langkah di bawah ini untuk menginstal ekstensi yang diperlukan.

Untuk menginstal ekstensi yang diperlukan:

Dari halaman Rekomendasi Defender untuk Cloud, cari salah satu rekomendasi berdasarkan nama.

Pilih kluster yang tidak sehat.

Penting

Anda harus memilih kluster satu per satu.

Jangan pilih kluster berdasarkan nama hyperlink mereka: pilih di tempat lain di baris yang relevan.

Pilih Perbaiki.

Defender untuk Cloud menghasilkan skrip dalam bahasa pilihan Anda: pilih Bash (untuk Linux) atau PowerShell (untuk Windows).

Pilih Unduh logika remediasi.

Jalankan skrip yang dihasilkan di kluster Anda.

Ulangi langkah "a" sampai "f" untuk rekomendasi kedua.

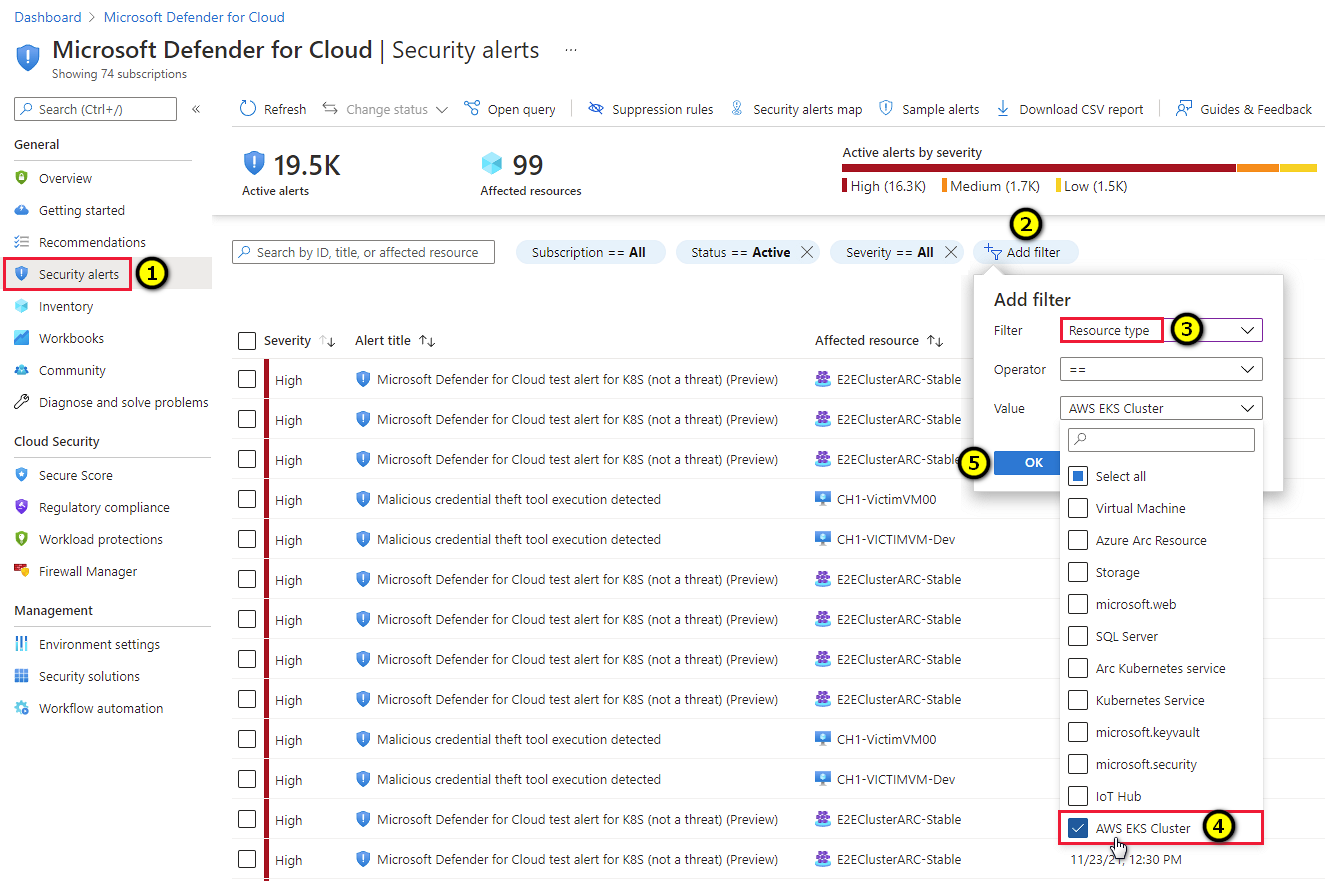

Menampilkan rekomendasi dan peringatan untuk kluster EKS Anda

Tip

Anda bisa menstimulasi peringatan penyimpanan dengan mengikuti instruksi di post blog ini.

Untuk menampilkan peringatan dan rekomendasi untuk kluster EKS Anda, gunakan filter pada peringatan, rekomendasi, dan halaman inventaris guna memfilter berdasarkan jenis sumber daya kluster EKS AWS.

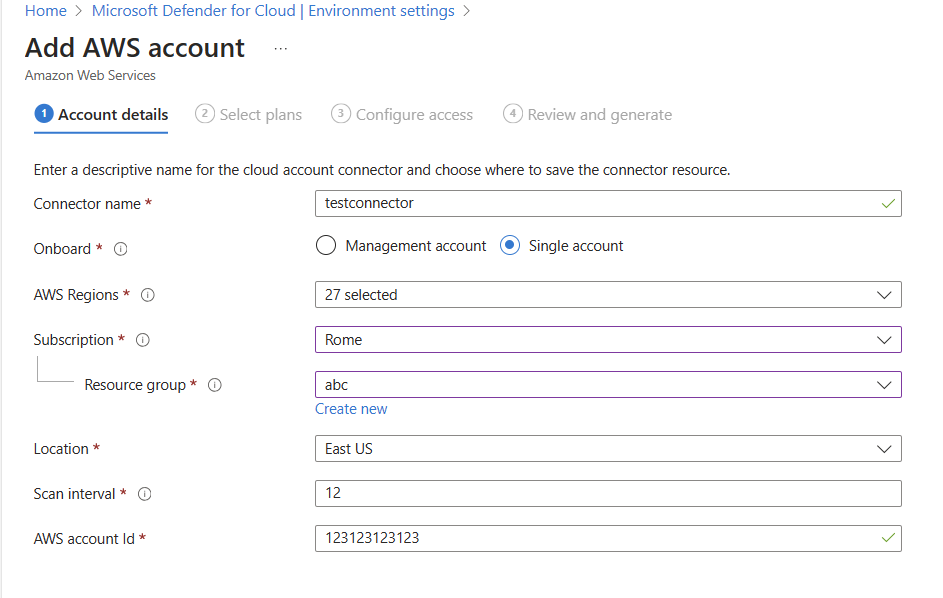

Menyebarkan sensor Defender

Untuk menyebarkan sensor Defender pada kluster AWS Anda, ikuti langkah-langkah berikut:

Buka Microsoft Defender untuk Cloud ->Pengaturan lingkungan ->Tambahkan lingkungan ->Amazon Web Services.

Isi detail akun.

Buka Pilih paket, buka paket Kontainer dan pastikan Provisi otomatis sensor Defender untuk Azure Arc diatur ke aktif.

Buka Mengonfigurasi akses dan ikuti langkah-langkah di sana.

Setelah templat Formasi Cloud berhasil disebarkan, pilih Buat.

Catatan

Anda dapat mengecualikan kluster AWS tertentu dari provisi otomatis. Untuk penyebaran sensor, terapkan ms_defender_container_exclude_agents tag pada sumber daya dengan nilai true. Untuk penyebaran tanpa agen, terapkan ms_defender_container_exclude_agentless tag pada sumber daya dengan nilai true.

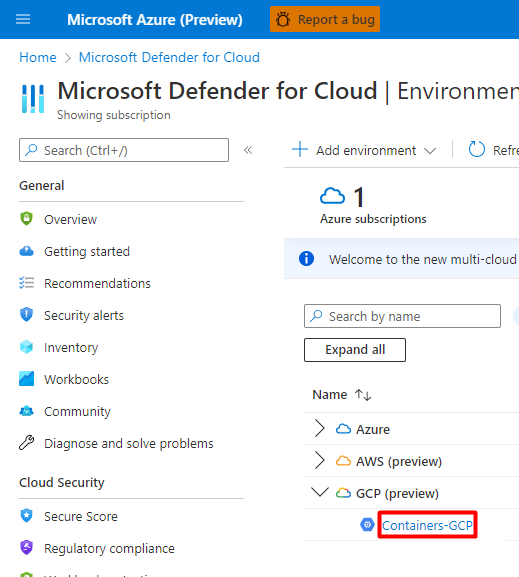

Mengaktifkan paket

Penting

Jika Anda belum menyambungkan proyek GCP, sambungkan proyek GCP Anda ke Microsoft Defender untuk Cloud.

Untuk melindungi kluster GKE Anda, Anda perlu mengaktifkan paket Kontainer pada proyek GCP yang relevan.

Catatan

Verifikasi bahwa Anda tidak memiliki kebijakan Azure apa pun yang mencegah penginstalan Arc.

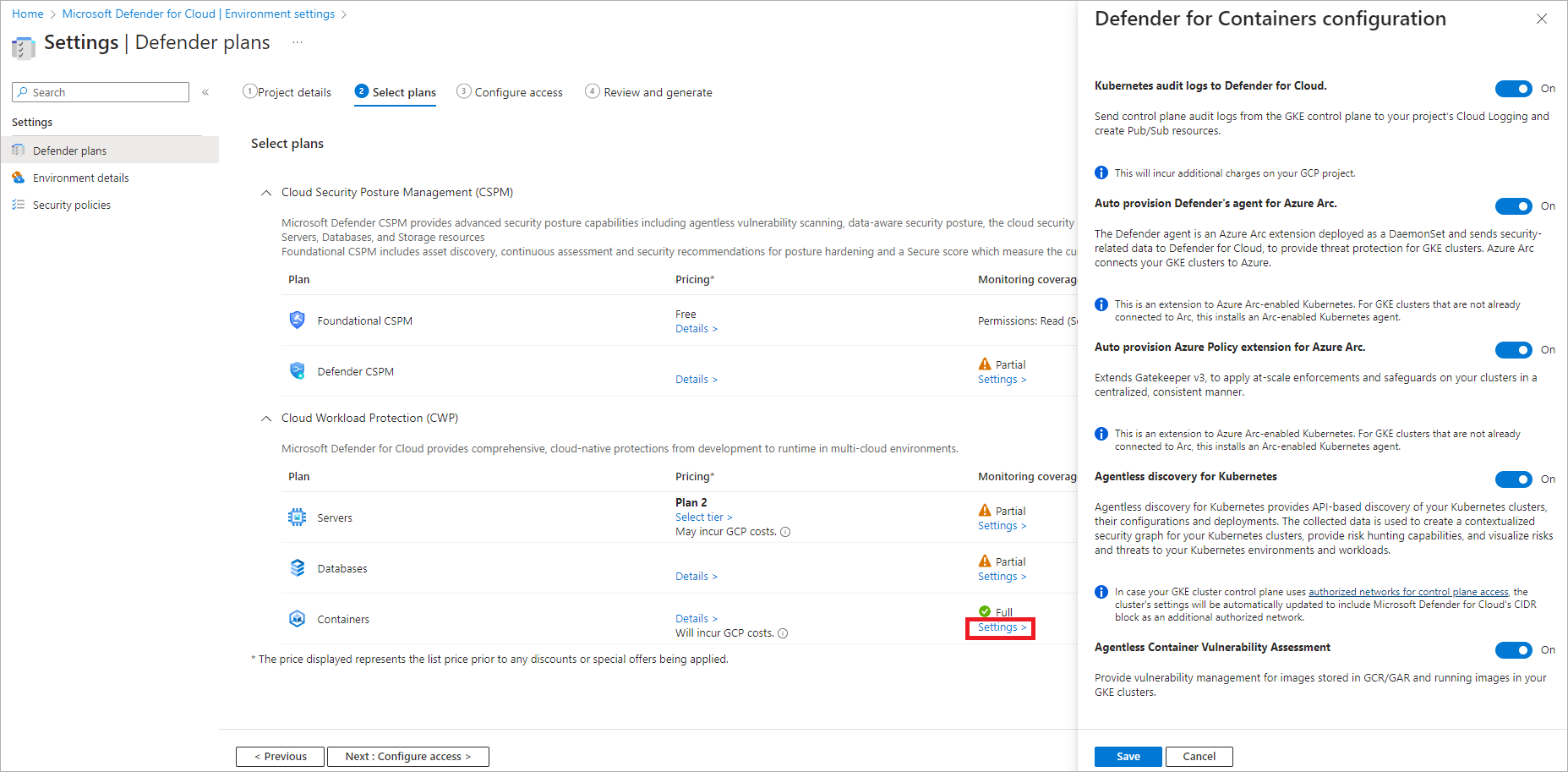

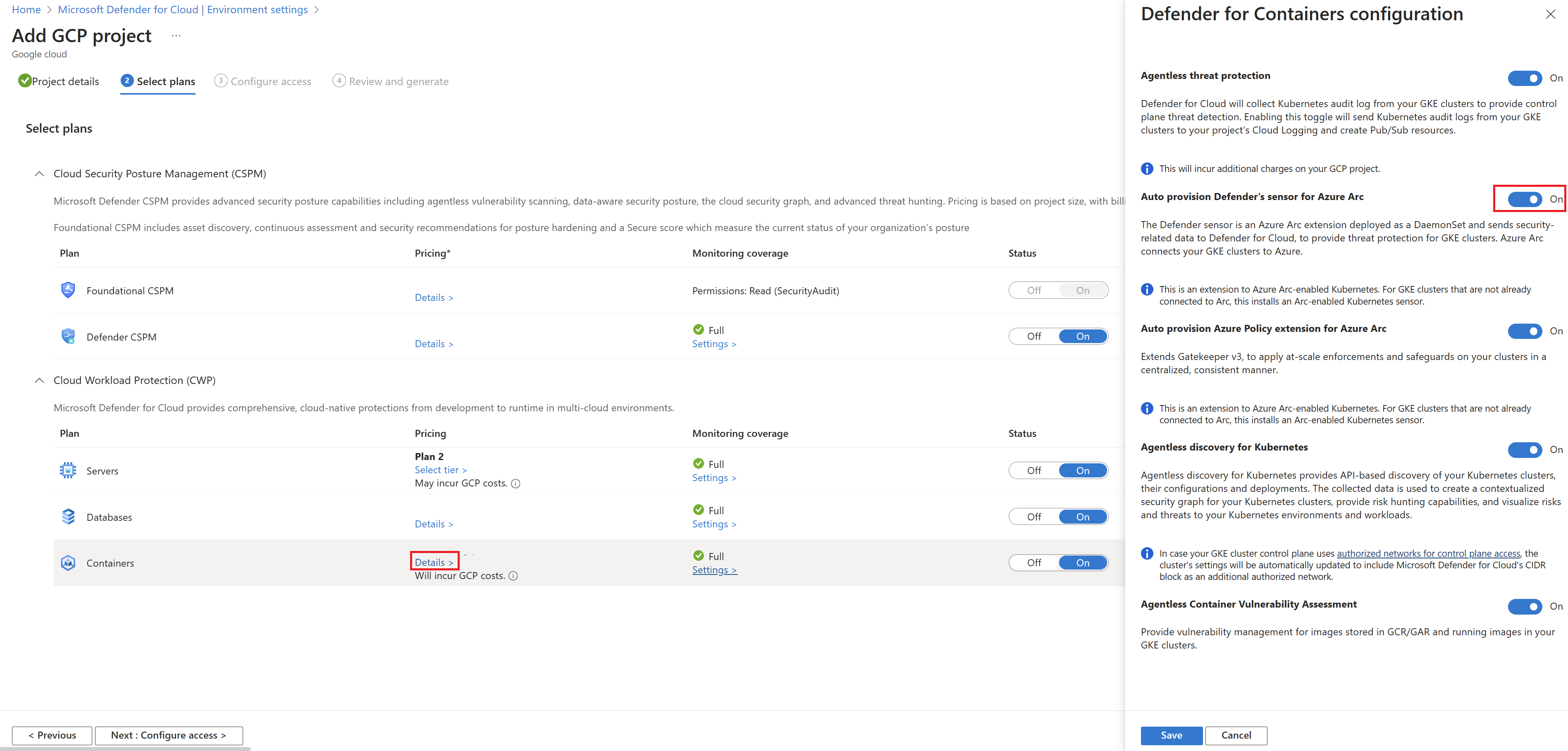

Untuk melindungi kluster Google Kubernetes Engine (GKE):

Masuk ke portal Azure.

Buka Microsoft Defender untuk Cloud>Pengaturan lingkungan.

Pilih konektor GCP yang relevan

Pilih tombol Berikutnya: Pilih paket >.

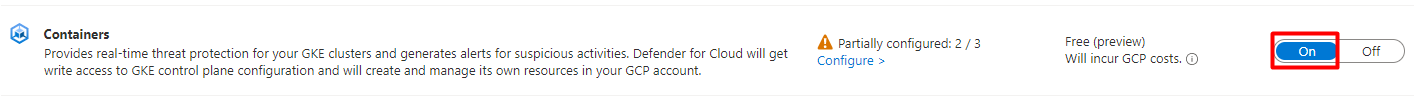

Pastikan bahwa paket Kontainer diatur ke On.

Untuk mengubah konfigurasi opsional untuk paket, pilih Pengaturan.

Log audit Kubernetes ke Defender untuk Cloud: Diaktifkan secara default. Konfigurasi ini hanya tersedia di tingkat proyek GCP. Ini menyediakan pengumpulan data log audit tanpa agen melalui GCP Cloud Logging ke back end Microsoft Defender untuk Cloud untuk analisis lebih lanjut. Defender for Containers memerlukan log audit sarana kontrol untuk memberikan perlindungan ancaman runtime. Untuk mengirim log audit Kubernetes ke Pertahanan Microsoft, alihkan pengaturan ke Aktif.

Catatan

Jika Anda menonaktifkan konfigurasi ini, maka fitur

Threat detection (control plane)akan dinonaktifkan. Pelajari lebih lanjut terkait ketersediaan fitur.Provisi otomatis sensor Defender untuk Azure Arc dan Provisi otomatis ekstensi Azure Policy untuk Azure Arc: Diaktifkan secara default. Anda dapat menginstal Kubernetes dengan dukungan Azure Arc dan ekstensinya pada kluster GKE Anda dengan tiga cara:

- Aktifkan provisi otomatis Defender untuk Kontainer di tingkat proyek, seperti yang dijelaskan dalam instruksi di bagian ini. Kami merekomendasikan metode ini.

- Gunakan rekomendasi Defender untuk Cloud untuk penginstalan per kluster. Mereka muncul di halaman rekomendasi Microsoft Defender untuk Cloud. Pelajari cara menyebarkan solusi ke kluster tertentu.

- Instal Kubernetes dan ekstensi dengan dukungan Arc secara manual.

Penemuan tanpa agen untuk Kubernetes menyediakan penemuan berbasis API dari kluster Kubernetes Anda. Untuk mengaktifkan penemuan Tanpa Agen untuk fitur Kubernetes , alihkan pengaturan ke Aktif.

Penilaian Kerentanan Kontainer Tanpa Agen menyediakan pengelolaan kerentanan untuk gambar yang disimpan di Google Registries (GAR dan GCR) dan menjalankan gambar di kluster GKE Anda. Untuk mengaktifkan fitur Penilaian Kerentanan Kontainer Tanpa Agen, alihkan pengaturan ke Aktif.

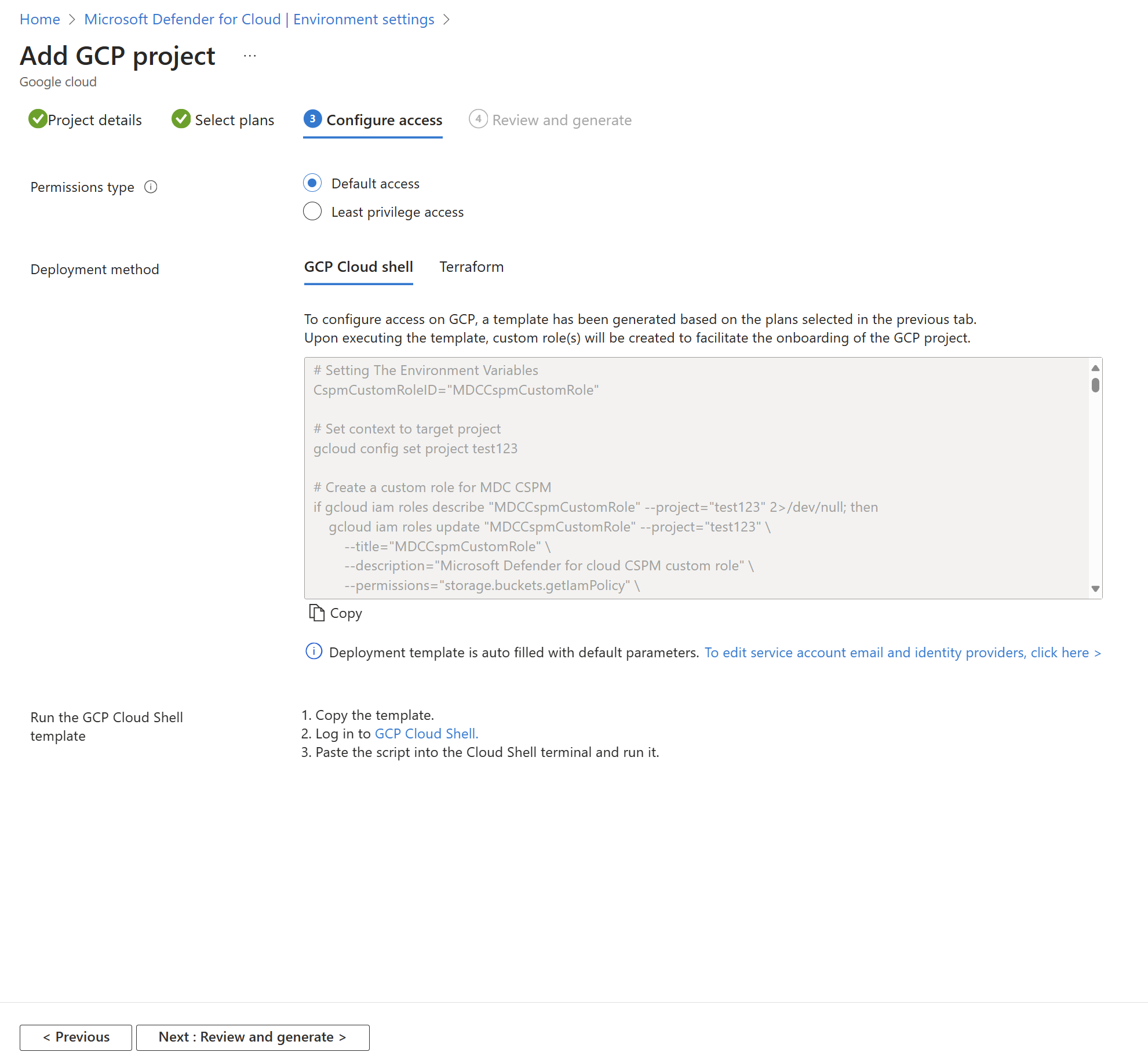

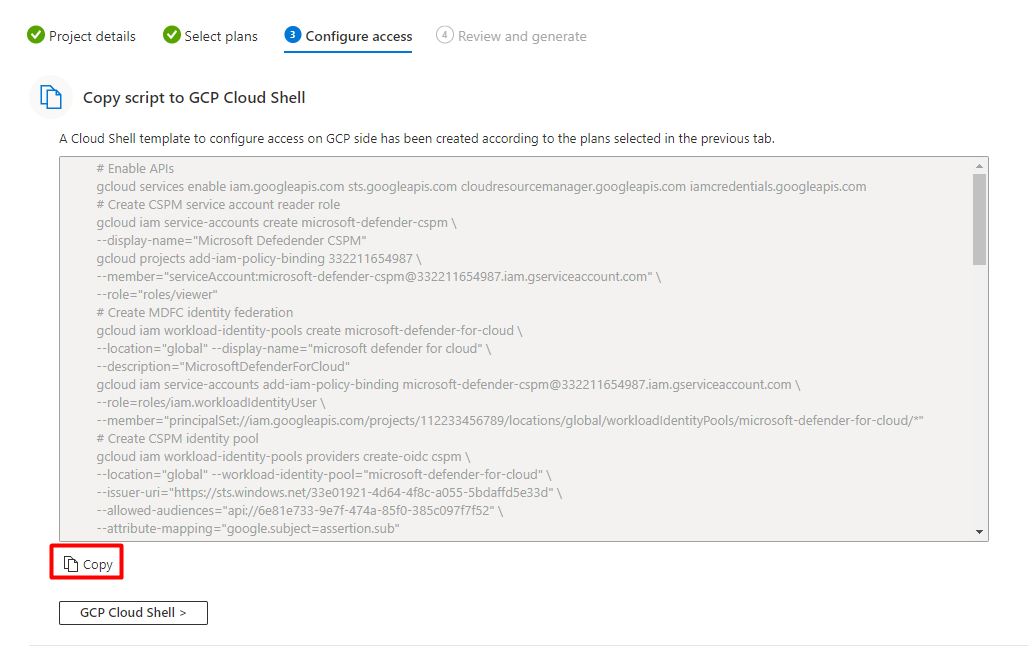

Pilih tombol Salin.

Pilih tombol Cloud Shell GCP >.

Tempelkan skrip ke terminal Cloud Shell, dan jalankan.

Konektor akan diperbarui setelah skrip dijalankan. Proses ini bisa memakan waktu hingga 6-8 jam hingga selesai.

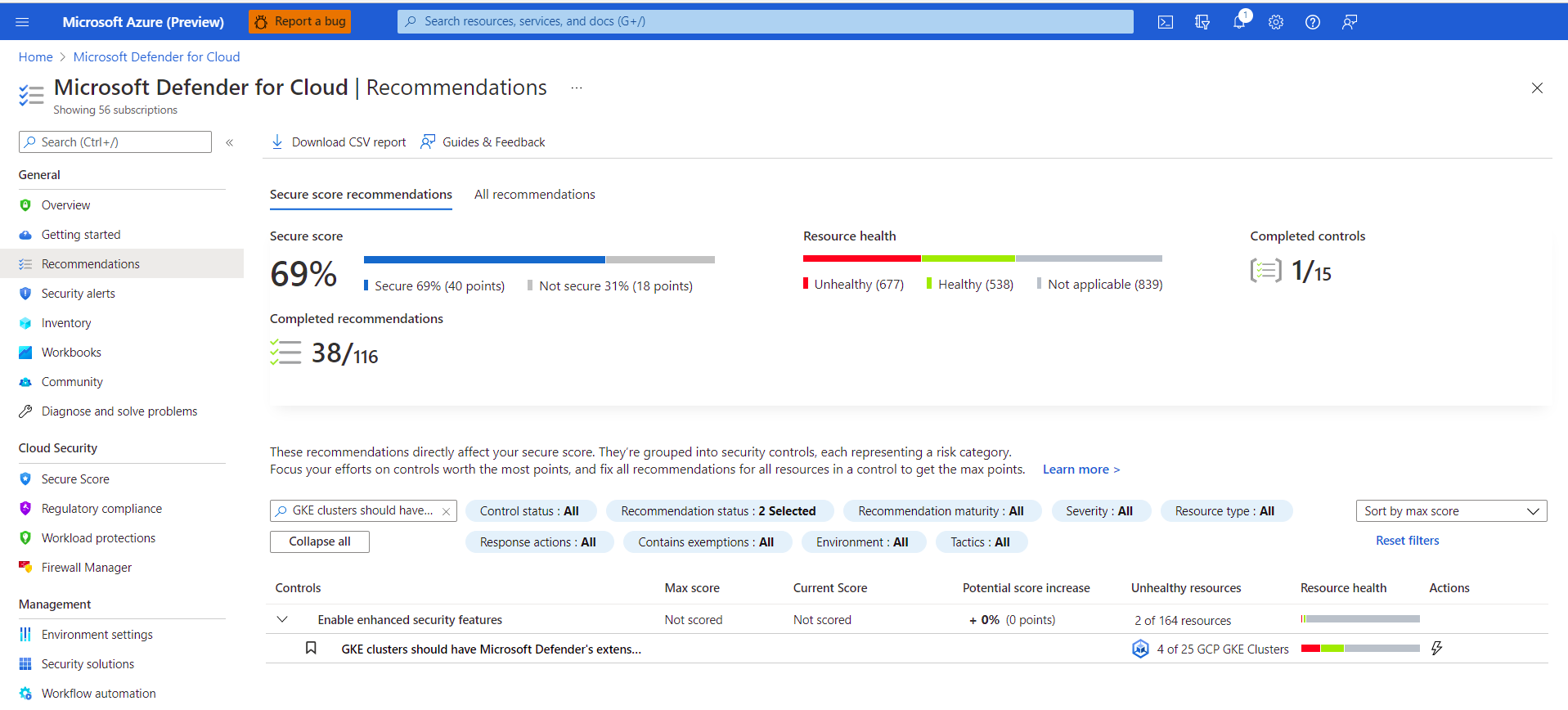

Menyebarkan solusi ke kluster tertentu

Jika Anda menonaktifkan salah satu konfigurasi provisi otomatis default ke Off, selama proses onboarding konektor GCP, atau setelahnya. Anda harus menginstal Kubernetes dengan dukungan Azure Arc secara manual, sensor Defender, dan Azure Policy untuk Kubernetes ke masing-masing kluster GKE Anda untuk mendapatkan nilai keamanan penuh dari Defender untuk Kontainer.

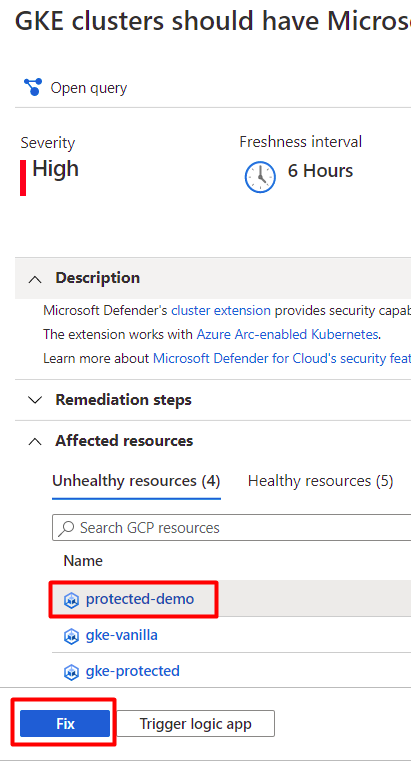

Ada 2 rekomendasi khusus Defender untuk Cloud yang dapat Anda gunakan untuk menginstal ekstensi (dan Arc jika perlu):

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Catatan

Saat menginstal ekstensi Arc, Anda harus memverifikasi bahwa proyek GCP yang disediakan identik dengan yang ada di konektor yang relevan.

Untuk menyebarkan solusi ke kluster tertentu:

Masuk ke portal Azure.

Buka Microsoft Defender untuk Cloud>Rekomendasi.

Dari halaman Rekomendasi Defender untuk Cloud, cari salah satu rekomendasi berdasarkan nama.

Pilih kluster GKE yang tidak sehat.

Penting

Anda harus memilih kluster satu per satu.

Jangan pilih kluster berdasarkan nama hyperlink mereka: pilih di tempat lain di baris yang relevan.

Pilih nama sumber daya yang tidak sehat.

Pilih Perbaiki.

Defender untuk Cloud akan menghasilkan skrip dalam bahasa pilihan Anda:

- Untuk Linux, pilih Bash.

- Untuk Windows, pilih PowerShell.

Pilih Unduh logika remediasi.

Jalankan skrip yang dihasilkan di kluster Anda.

Ulangi langkah 3 sampai 8 untuk rekomendasi kedua.

Menampilkan peringatan kluster GKE Anda

Masuk ke portal Azure.

Buka Microsoft Defender untuk Cloud>Peringatan keamanan.

Pilih tombol

.

.Di menu drop-down Filter, pilih Jenis sumber daya.

Di menu drop-down Nilai, pilih Kluster GKE GCP.

Pilih OK.

Menyebarkan sensor Defender

Untuk menyebarkan sensor Defender pada kluster GCP Anda, ikuti langkah-langkah berikut:

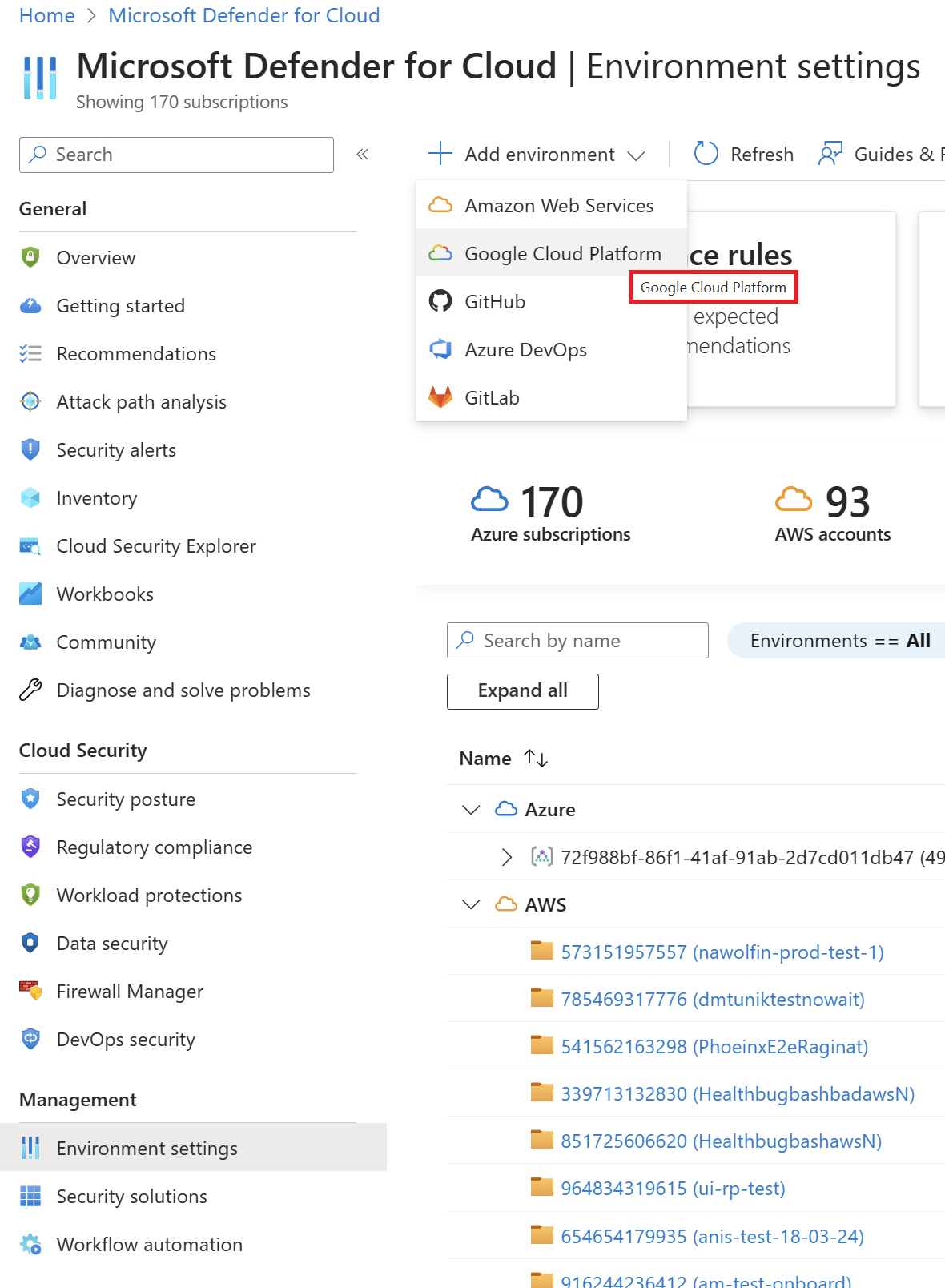

Buka Microsoft Defender untuk Cloud ->Pengaturan lingkungan ->Tambahkan lingkungan ->Google Cloud Platform.

Isi detail akun.

Buka Pilih paket, buka paket Kontainer, dan pastikan Provisi otomatis sensor Defender untuk Azure Arc diatur ke aktif.

Buka Mengonfigurasi akses dan ikuti langkah-langkah di sana.

Setelah skrip gcloud berhasil dijalankan, pilih Buat.

Catatan

Anda dapat mengecualikan kluster GCP tertentu dari provisi otomatis. Untuk penyebaran sensor, terapkan ms_defender_container_exclude_agents label pada sumber daya dengan nilai true. Untuk penyebaran tanpa agen, terapkan ms_defender_container_exclude_agentless label pada sumber daya dengan nilai true.

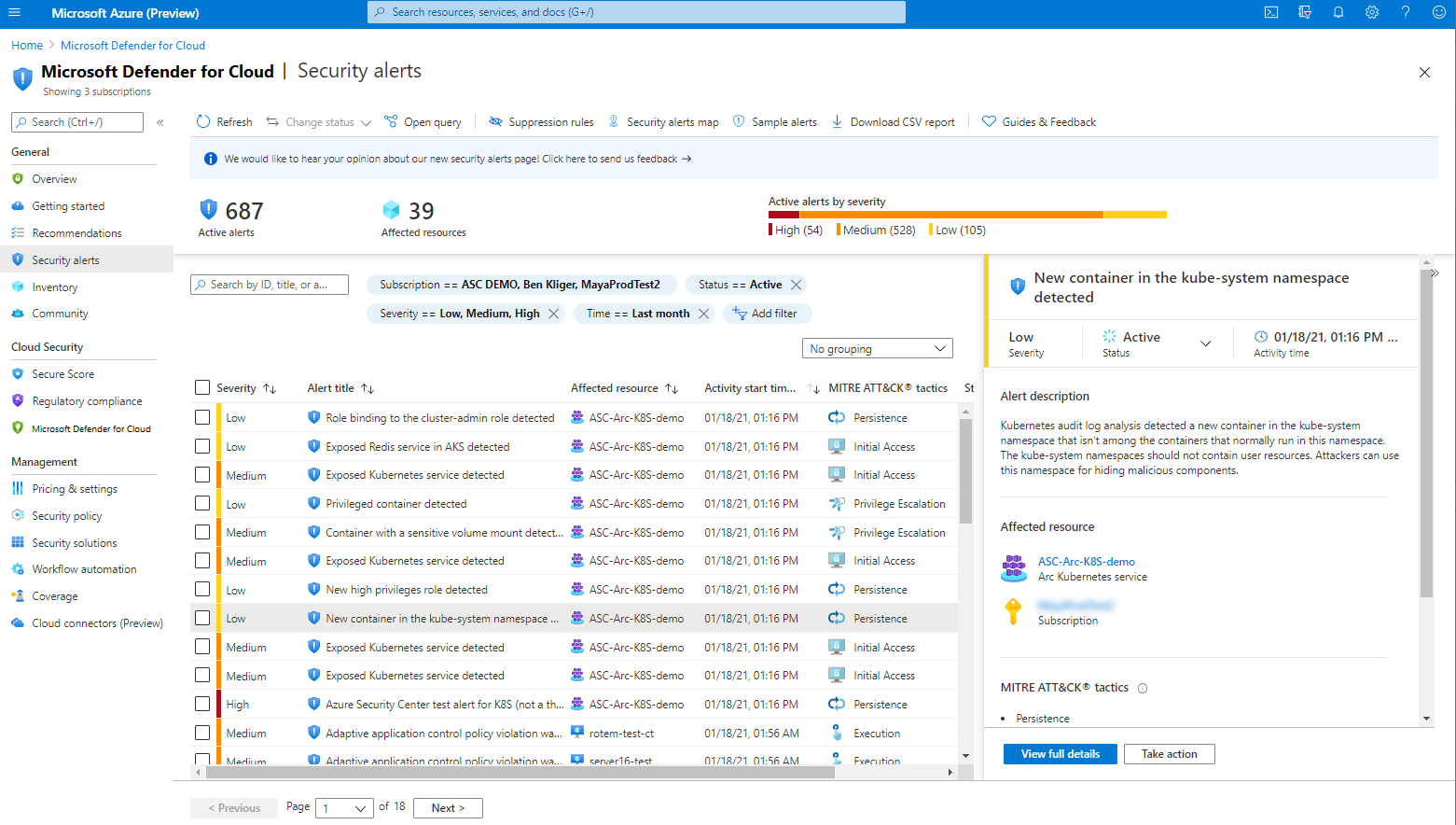

Menyimulasikan peringatan keamanan dari Microsoft Defender untuk Kontainer

Daftar lengkap peringatan yang didukung tersedia di tabel referensi semua peringatan keamanan Defender untuk Cloud.

Untuk menyimulasikan peringatan keamanan, jalankan perintah berikut:

kubectl get pods --namespace=asc-alerttest-662jfi039nRespons yang diharapkan adalah

No resource found.Dalam waktu 30 menit, Defender untuk Cloud mendeteksi aktivitas ini dan memicu pemberitahuan keamanan.

Catatan

Untuk mensimulasikan pemberitahuan tanpa agen untuk Defender untuk Kontainer, Azure Arc bukan prasyarat.

Di portal Microsoft Azure, buka halaman pemberitahuan keamanan Microsoft Defender untuk Cloud dan cari pemberitahuan tentang sumber daya yang relevan:

Menghapus sensor Defender

Untuk menghapus ekstensi Defender untuk Cloud ini - atau apa pun, tidak cukup mematikan provisi otomatis:

- Mengaktifkan provisi otomatis, berpotensi berdampak pada mesin yang ada dan di masa mendatang.

- Menonaktifkan provisi otomatis untuk ekstensi, hanya memengaruhi mesin di masa mendatang - tidak ada yang terhapus instalannya dengan menonaktifkan provisi otomatis.

Catatan

Untuk menonaktifkan paket Defender for Containers sepenuhnya, buka Pengaturan lingkungan dan nonaktifkan paket Pertahanan Microsoft untuk Kontainer .

Namun demikian, untuk memastikan komponen Defender untuk Kontainer tidak secara otomatis diprovisikan ke sumber daya Anda mulai sekarang, nonaktifkan provisi otomatis ekstensi seperti yang dijelaskan dalam Mengonfigurasi provisi otomatis untuk agen dan ekstensi dari Microsoft Defender untuk Cloud.

Anda dapat menghapus ekstensi menggunakan portal Azure, Azure CLI, atau REST API seperti yang dijelaskan pada tab di bawah ini.

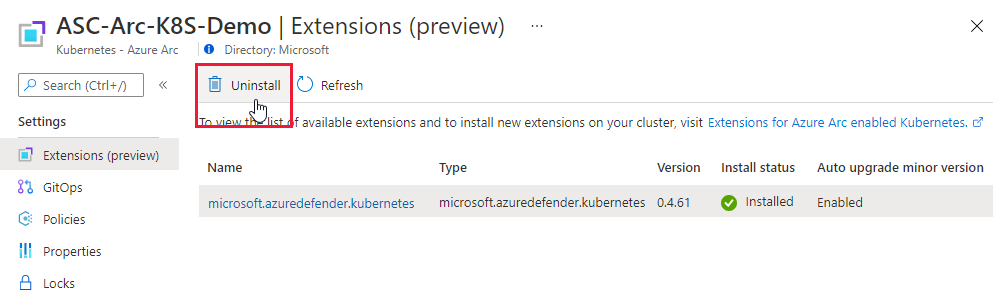

Menggunakan portal Azure untuk menghapus ekstensi

Ruang kerja Analitik Log Default untuk AKS

Ruang kerja Analitik Log digunakan oleh sensor Defender sebagai alur data untuk mengirim data dari kluster ke Defender untuk Cloud tanpa menyimpan data apa pun di ruang kerja Analitik Log itu sendiri. Akibatnya, pengguna tidak akan ditagih dalam kasus penggunaan ini.

Sensor Defender menggunakan ruang kerja Log Analytics default. Jika Anda belum memiliki ruang kerja Log Analytics default, Defender untuk Cloud akan membuat grup sumber daya baru dan ruang kerja default saat sensor Defender diinstal. Ruang kerja default dibuat berdasarkan wilayah Anda.

Konvensi penamaan untuk ruang kerja Analitik Log default dan grup sumber daya adalah:

- Ruang kerja: DefaultWorkspace-[subscription-ID]-[geo]

- Grup Sumber Daya: DefaultResourceGroup-[geo]

Tetapkan ruang kerja kustom

Saat Anda mengaktifkan opsi provisi otomatis, ruang kerja default akan ditetapkan secara otomatis. Anda dapat menetapkan ruang kerja kustom melalui Azure Policy.

Untuk memeriksa apakah Anda memiliki ruang kerja yang ditetapkan:

Masuk ke portal Azure.

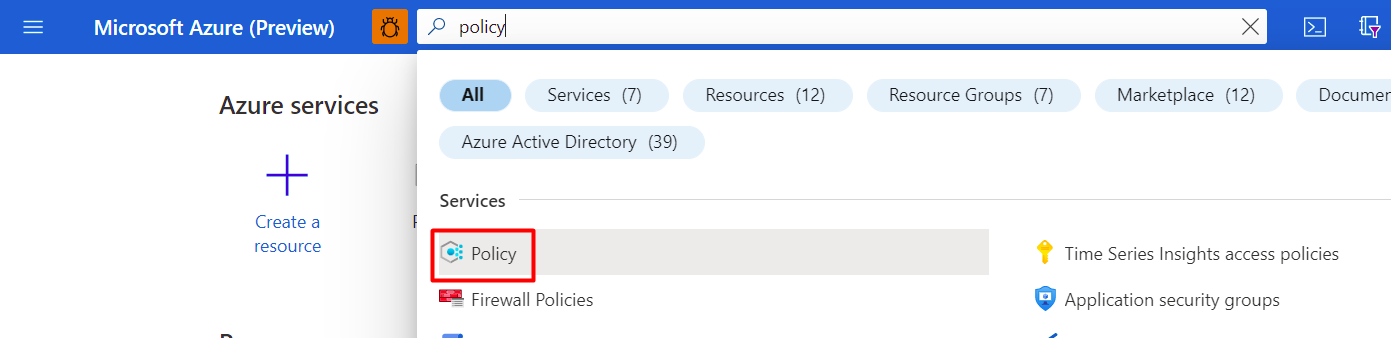

Cari dan pilih Kebijakan.

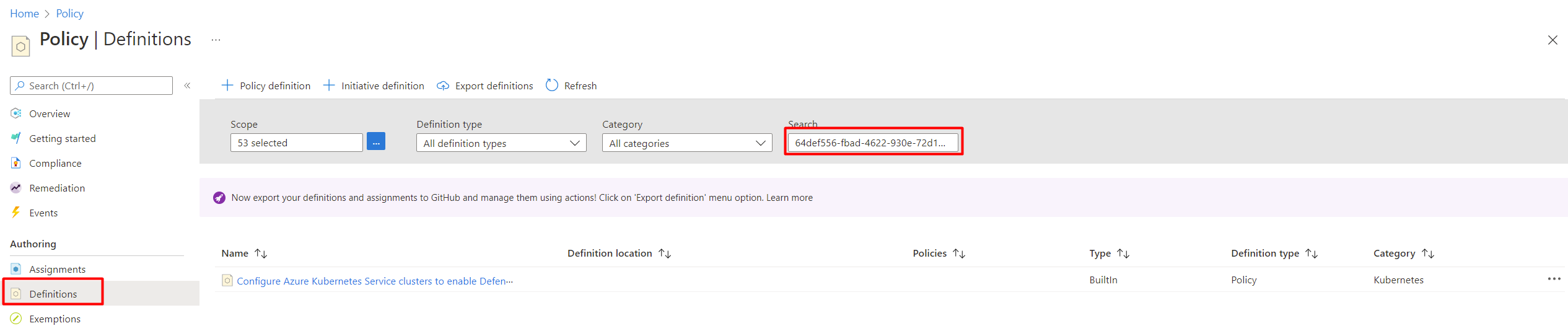

Pilih Definisi.

Cari ID kebijakan

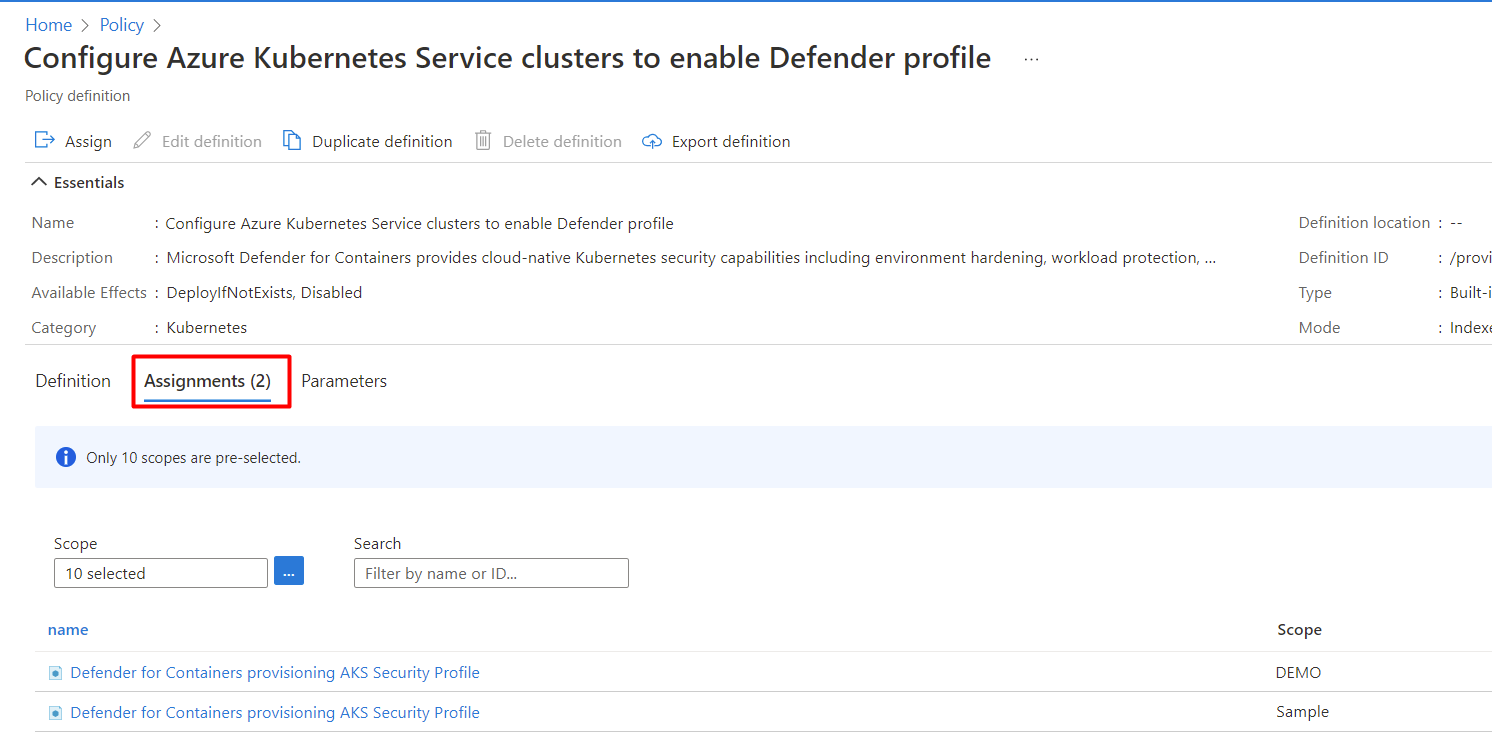

64def556-fbad-4622-930e-72d1d5589bf5.Pilih Konfigurasikan kluster Azure Kubernetes Service untuk mengaktifkan profil Defender.

Pilih Penugasan.

Ikuti langkah-langkah Buat penugasan baru dengan ruang kerja kustom jika kebijakan belum ditetapkan ke cakupan yang relevan. Atau, ikuti langkah-langkah Perbarui penugasan dengan ruang kerja kustom jika kebijakan sudah ditetapkan dan Anda ingin mengubahnya untuk menggunakan ruang kerja kustom.

Buat penugasan baru dengan ruang kerja kustom

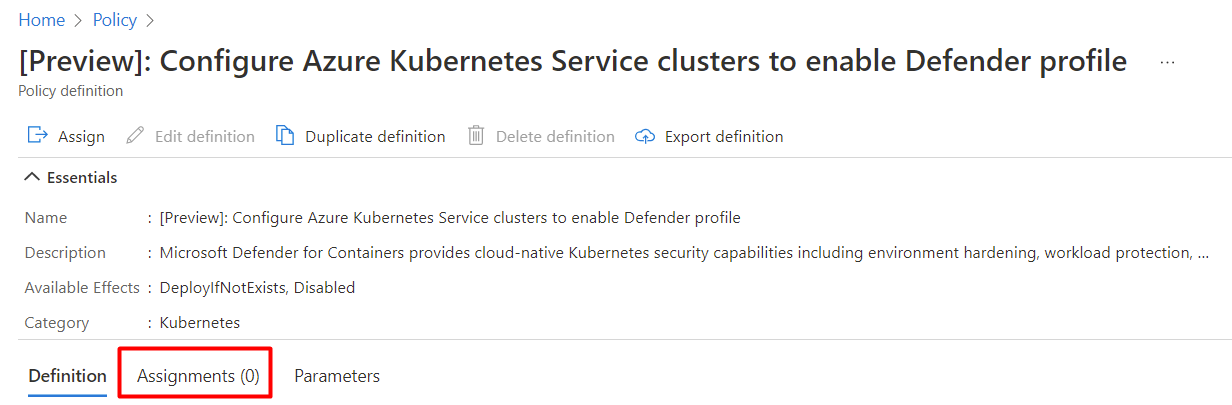

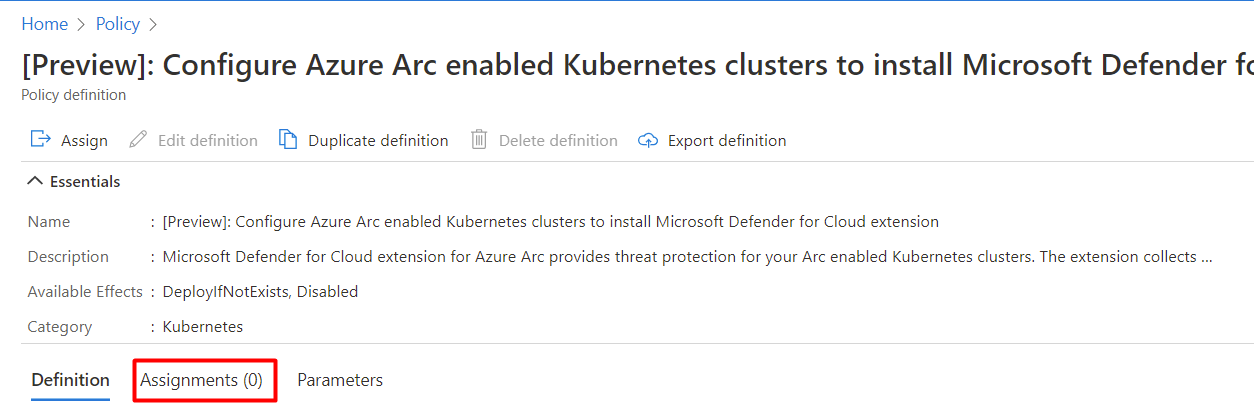

Jika kebijakan belum ditetapkan, Anda akan melihat Assignments (0).

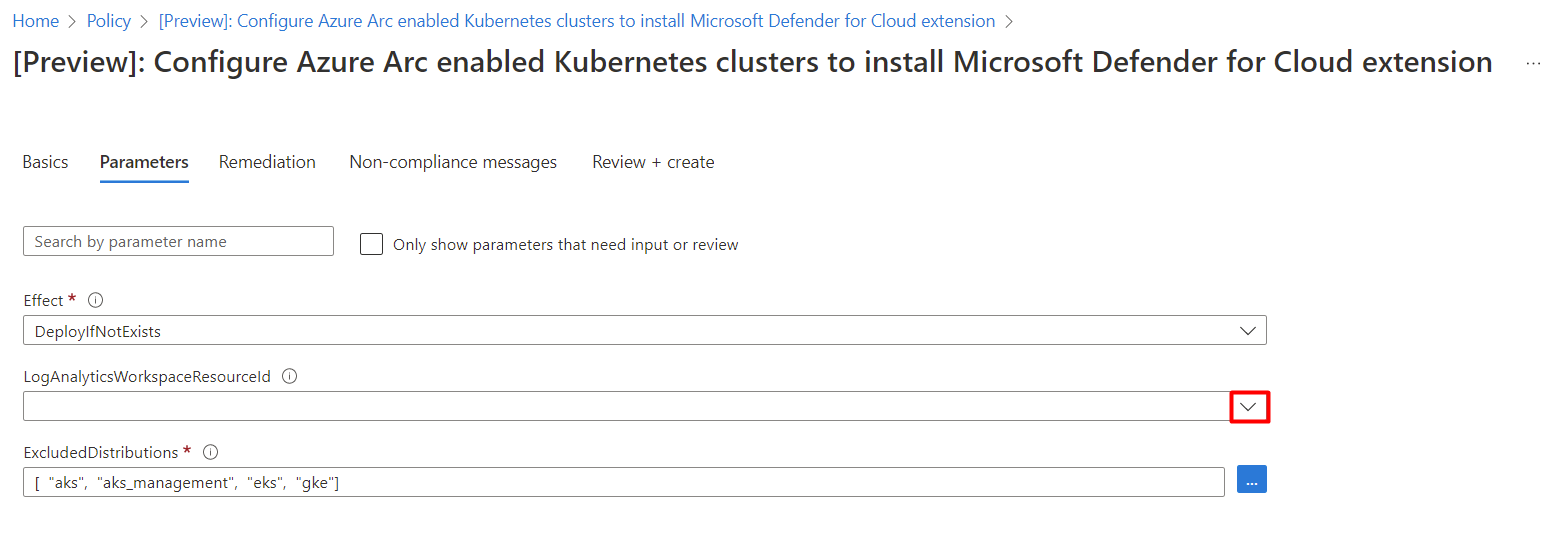

Untuk menetapkan ruang kerja kustom:

Pilih Tetapkan.

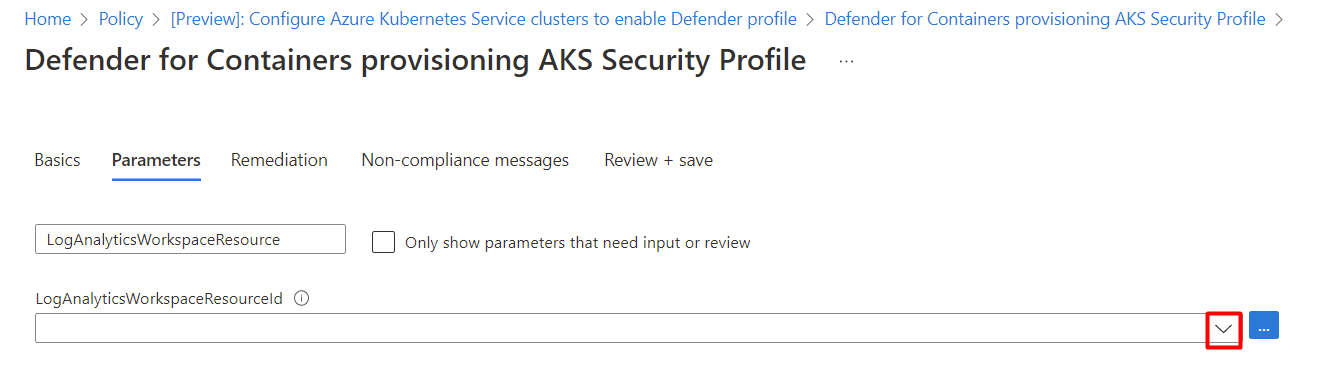

Di tab Parameter, batal pilih opsi Hanya tampilkan parameter yang memerlukan input atau ulasan.

Pilih ID LogAnalyticsWorkspaceResource dari menu drop-down.

Pilih Tinjau + buat.

Pilih Buat.

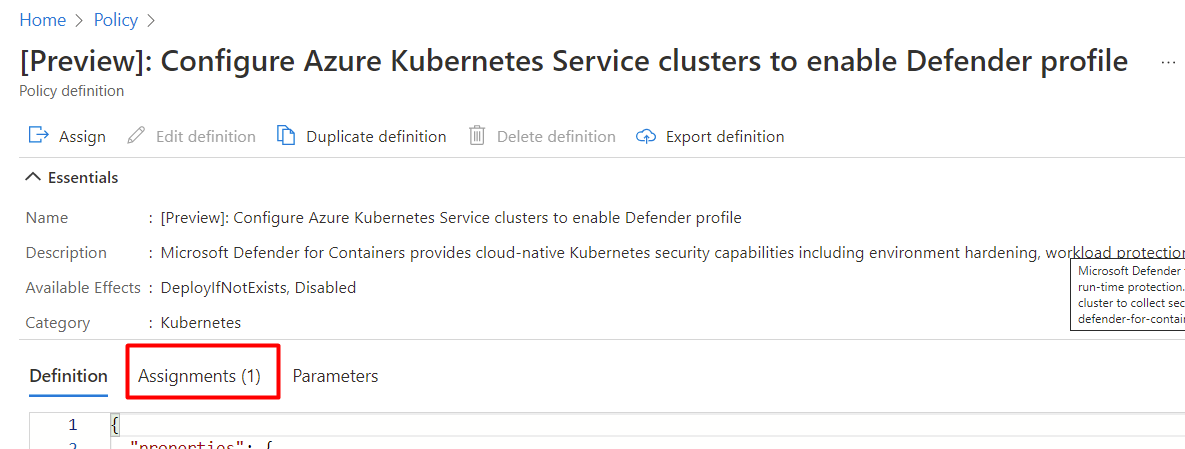

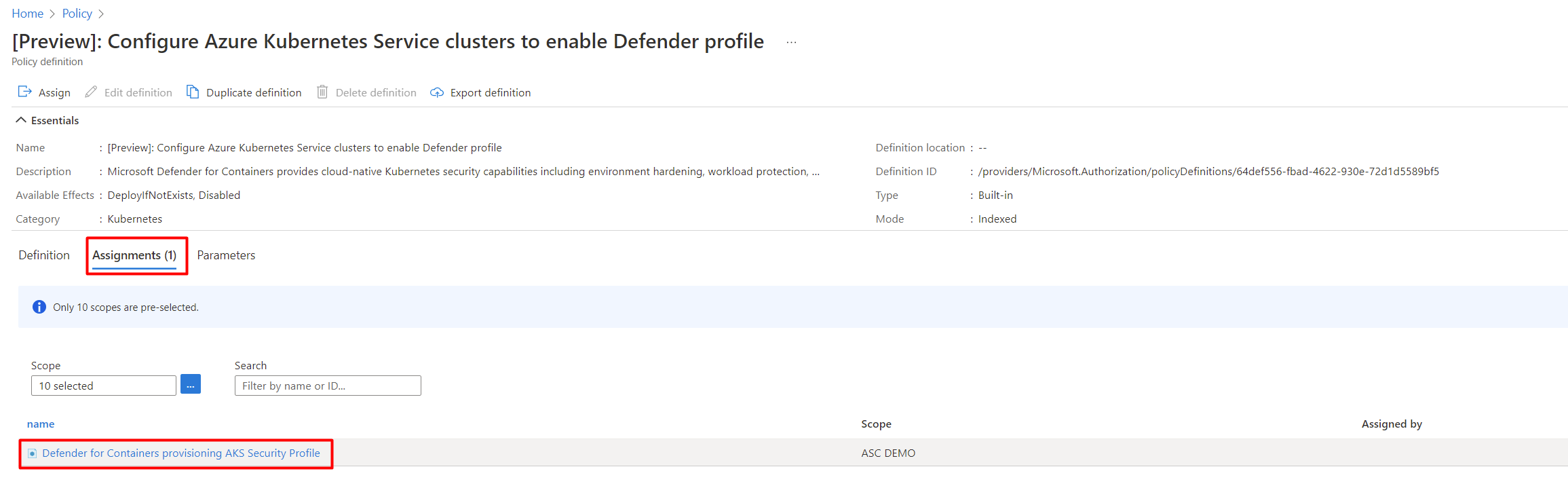

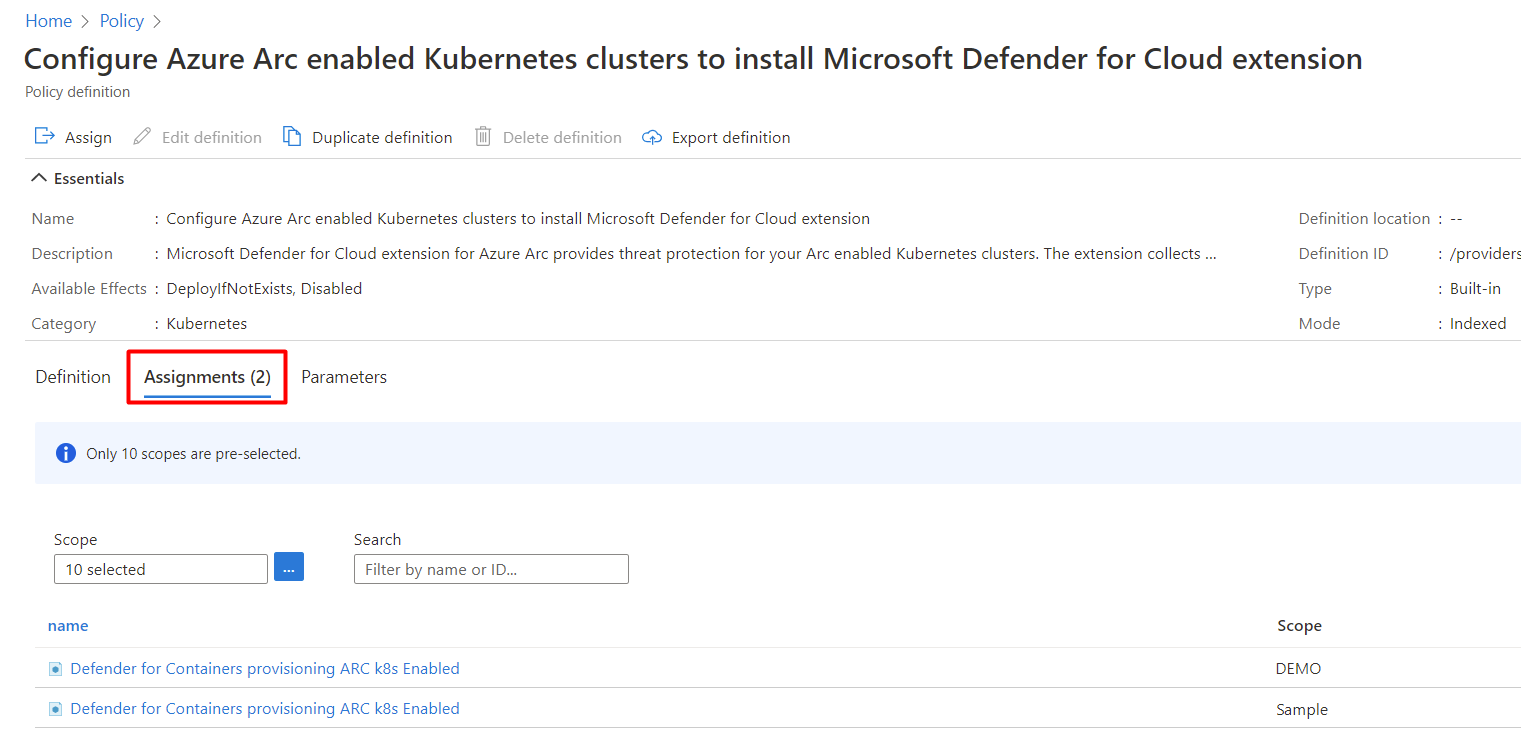

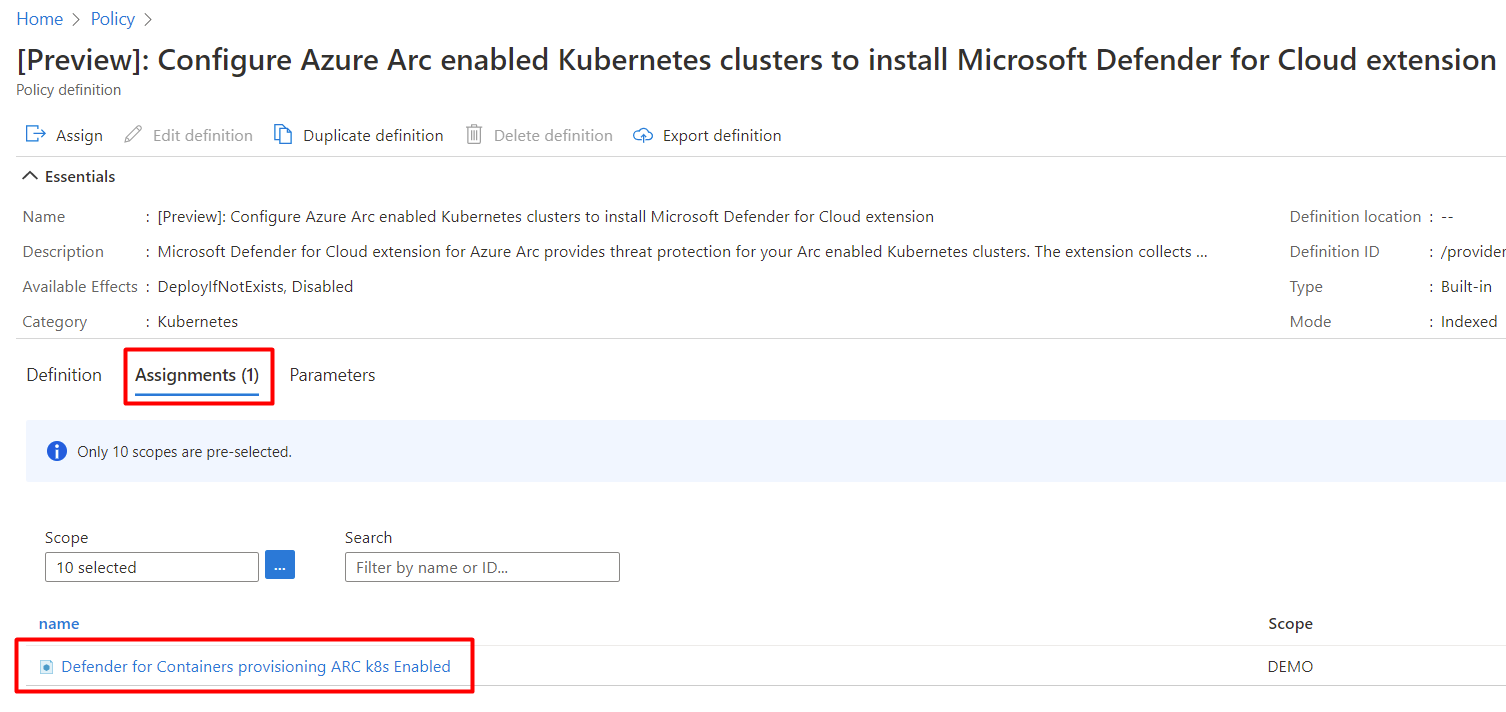

Perbarui penugasan dengan ruang kerja kustom

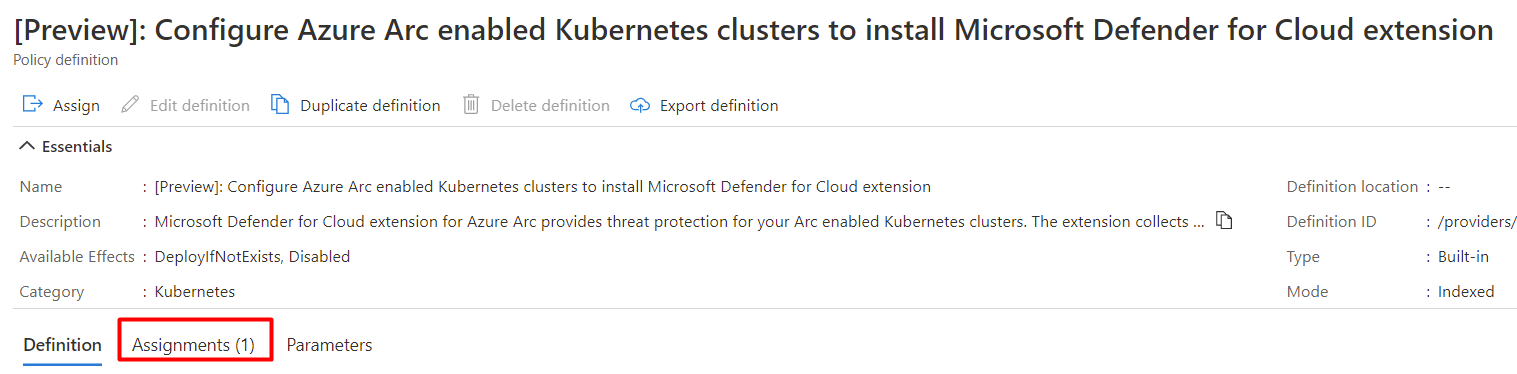

Jika kebijakan telah ditetapkan ke ruang kerja, Anda akan melihat Assignments (1).

Catatan

Jika Anda memiliki lebih dari satu langganan, jumlahnya mungkin lebih tinggi.

Untuk menetapkan ruang kerja kustom:

Ruang kerja Analitik Log Default untuk Arc

Ruang kerja Analitik Log digunakan oleh sensor Defender sebagai alur data untuk mengirim data dari kluster ke Defender untuk Cloud tanpa menyimpan data apa pun di ruang kerja Analitik Log itu sendiri. Akibatnya, pengguna tidak akan ditagih dalam kasus penggunaan ini.

Sensor Defender menggunakan ruang kerja Log Analytics default. Jika Anda belum memiliki ruang kerja Log Analytics default, Defender untuk Cloud akan membuat grup sumber daya baru dan ruang kerja default saat sensor Defender diinstal. Ruang kerja default dibuat berdasarkan wilayah Anda.

Konvensi penamaan untuk ruang kerja Analitik Log default dan grup sumber daya adalah:

- Ruang kerja: DefaultWorkspace-[subscription-ID]-[geo]

- Grup Sumber Daya: DefaultResourceGroup-[geo]

Tetapkan ruang kerja kustom

Saat Anda mengaktifkan opsi provisi otomatis, ruang kerja default akan ditetapkan secara otomatis. Anda dapat menetapkan ruang kerja kustom melalui Azure Policy.

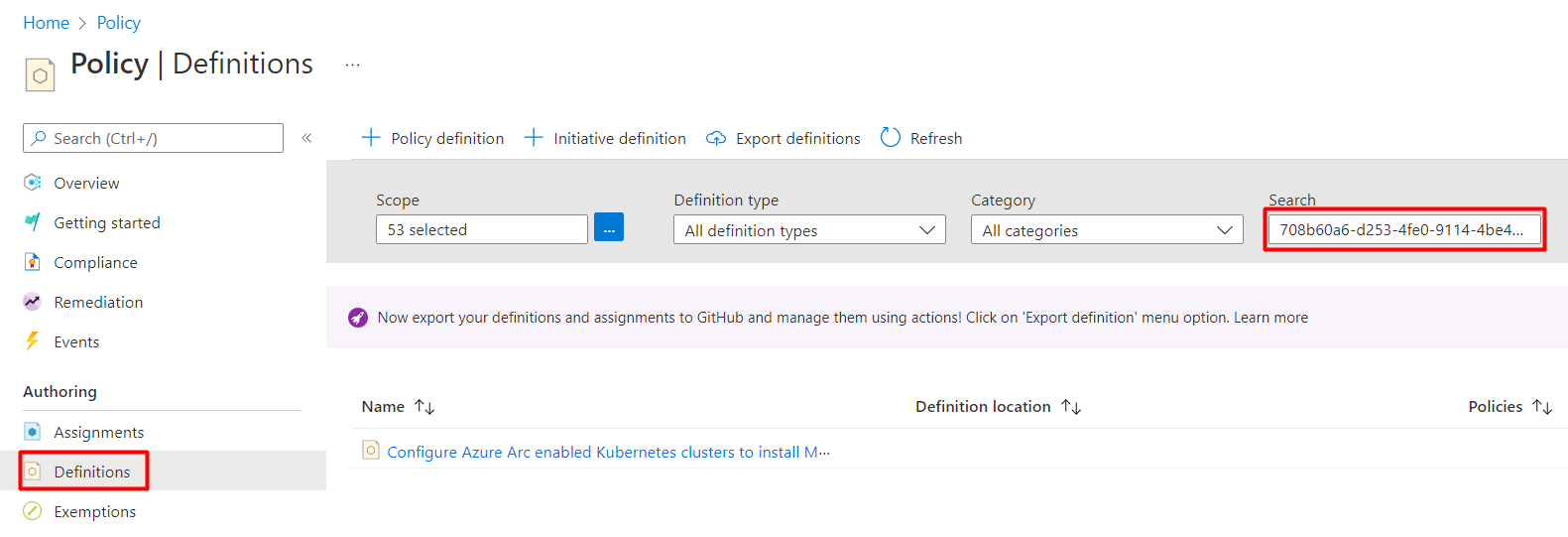

Untuk memeriksa apakah Anda memiliki ruang kerja yang ditetapkan:

Masuk ke portal Azure.

Cari dan pilih Kebijakan.

Pilih Definisi.

Cari ID kebijakan

708b60a6-d253-4fe0-9114-4be4c00f012c.Pilih Konfigurasikan kluster Kubernetes yang mengaktifkan Azure Arc untuk menginstal ekstensi Microsoft Defender untuk Cloud..

Pilih Penugasan.

Ikuti langkah-langkah Buat penugasan baru dengan ruang kerja kustom jika kebijakan belum ditetapkan ke cakupan yang relevan. Atau, ikuti langkah-langkah Perbarui penugasan dengan ruang kerja kustom jika kebijakan sudah ditetapkan dan Anda ingin mengubahnya untuk menggunakan ruang kerja kustom.

Buat penugasan baru dengan ruang kerja kustom

Jika kebijakan belum ditetapkan, Anda akan melihat Assignments (0).

Untuk menetapkan ruang kerja kustom:

Pilih Tetapkan.

Di tab Parameter, batal pilih opsi Hanya tampilkan parameter yang memerlukan input atau ulasan.

Pilih ID LogAnalyticsWorkspaceResource dari menu drop-down.

Pilih Tinjau + buat.

Pilih Buat.

Perbarui penugasan dengan ruang kerja kustom

Jika kebijakan telah ditetapkan ke ruang kerja, Anda akan melihat Assignments (1).

Catatan

Jika Anda memiliki lebih dari satu langganan, jumlahnya mungkin lebih tinggi. Jika Anda memiliki angka 1 atau lebih tinggi, penugasan mungkin masih tidak berada di cakupan yang relevan. Jika demikian, Anda ingin mengikuti langkah-langkah Buat penugasan baru dengan ruang kerja kustom.

Untuk menetapkan ruang kerja kustom:

Menghapus sensor Defender

Untuk menghapus ekstensi Defender untuk Cloud ini - atau apa pun, tidak cukup mematikan provisi otomatis:

- Mengaktifkan provisi otomatis, berpotensi berdampak pada mesin yang ada dan di masa mendatang.

- Menonaktifkan provisi otomatis untuk ekstensi, hanya memengaruhi mesin di masa mendatang - tidak ada yang terhapus instalannya dengan menonaktifkan provisi otomatis.

Catatan

Untuk menonaktifkan paket Defender for Containers sepenuhnya, buka Pengaturan lingkungan dan nonaktifkan paket Pertahanan Microsoft untuk Kontainer .

Namun demikian, untuk memastikan komponen Defender untuk Kontainer tidak secara otomatis diprovisikan ke sumber daya Anda mulai sekarang, nonaktifkan provisi otomatis ekstensi seperti yang dijelaskan dalam Mengonfigurasi provisi otomatis untuk agen dan ekstensi dari Microsoft Defender untuk Cloud.

Anda dapat menghapus ekstensi menggunakan REST API atau templat Resource Manager seperti yang dijelaskan di tab di bawah ini.

Menggunakan REST API untuk menghapus sensor Defender dari AKS

Untuk menghapus ekstensi menggunakan REST API, jalankan perintah PUT berikut:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

| Nama | Deskripsi | Wajib |

|---|---|---|

| SubscriptionId | ID langganan kluster | Ya |

| ResourceGroup | Grup sumber daya kluster | Ya |

| ClusterName | Nama kluster | Ya |

| ApiVersion | Versi API, harus >= 01-06-2022 | Ya |

Isi permintaan:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Parameter Isi permintaan:

| Nama | Deskripsi | Wajib |

|---|---|---|

| lokasi | Lokasi kluster | Ya |

| properties.securityProfile.defender.securityMonitoring.enabled | Menentukan apakah akan mengaktifkan atau menonaktifkan Defender untuk Kontainer pada kluster | Ya |

Pelajari lebih lanjut

Anda juga dapat melihat blog berikut ini:

- Melindungi beban kerja Google Cloud Anda dengan Microsoft Defender untuk Cloud

- Memperkenalkan Microsoft Defender untuk Kontainer

- Nama baru untuk keamanan multicloud: Microsoft Defender untuk Cloud

Langkah berikutnya

Setelah mengaktifkan Defender untuk Kontainer, Anda dapat: