Konfigurasikan mode transportasi IPsec untuk peering privat ExpressRoute

Artikel ini membantu Anda membuat terowongan IPsec dalam mode transportasi melalui peering privat ExpressRoute. Terowongan ini dibuat antara VM Azure yang menjalankan Windows dan host Windows lokal. Langkah-langkah dalam artikel untuk konfigurasi ini menggunakan objek kebijakan grup. Sementara Anda dapat membuat konfigurasi ini tanpa menggunakan unit organisasi (OU) dan objek kebijakan grup (GPO). Kombinasi OU dan GPO membantu menyederhanakan kontrol kebijakan keamanan Anda dan memungkinkan Anda meningkatkan skala dengan cepat. Langkah-langkah dalam artikel ini mengasumsikan Anda sudah memiliki konfigurasi Direktori Aktif dan Anda terbiasa menggunakan OU dan GPO.

Tentang konfigurasi ini

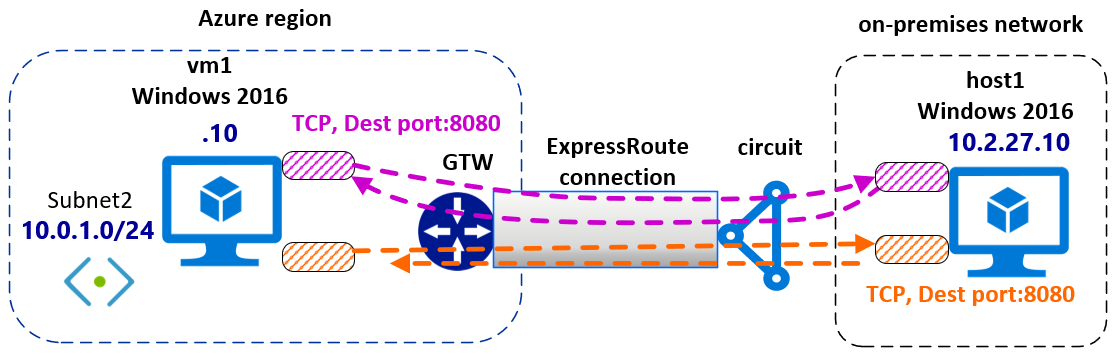

Konfigurasi dalam langkah-langkah berikut menggunakan jaringan virtual (VNet) Azure tunggal dengan peering privat ExpressRoute. Namun, konfigurasi ini dapat menjangkau jaringan VNet Azure dan lokal lainnya. Artikel ini membantu Anda menentukan kebijakan enkripsi IPsec yang dapat Anda terapkan ke sekelompok Azure VM atau host lokal. VM Azure atau host lokal ini adalah bagian dari unit organisasi yang sama. Anda mengonfigurasi enkripsi antara VM Azure (vm1 dan vm2), dan host1 lokal hanya untuk lalu lintas HTTP dengan port tujuan 8080. Berbagai jenis kebijakan IPsec dapat dibuat berdasarkan persyaratan Anda.

Menggunakan unit organisasi

Kebijakan keamanan yang terkait dengan unit organisasi didorong ke komputer melalui GPO. Beberapa keuntungan menggunakan unit organisasi, daripada menerapkan kebijakan ke satu host, adalah:

- Mengaitkan kebijakan dengan unit organisasi menjamin bahwa komputer yang termasuk dalam unit organisasi yang sama mendapat kebijakan yang sama.

- Mengubah kebijakan keamanan yang terkait dengan unit organisasi menerapkan perubahan pada semua host di unit organisasi.

Diagram

Diagram berikut menunjukkan interkoneksi dan ruang alamat IP yang ditetapkan. VM Azure dan host lokal menjalankan Windows 2016. VM Azure dan host1 lokal adalah bagian dari domain yang sama. VM Azure dan host lokal dapat mengatasi nama dengan benar menggunakan DNS.

Diagram ini menunjukkan terowongan IPsec saat transit di peering privat ExpressRoute.

Menggunakan kebijakan IPsec

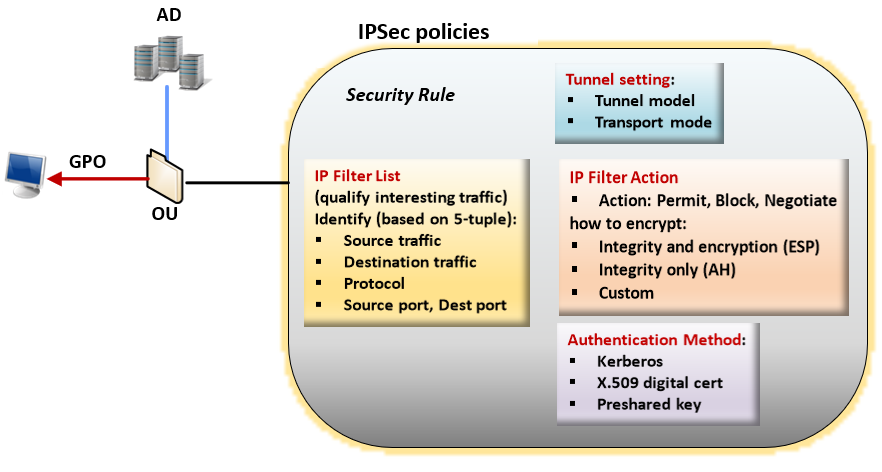

Di Windows, enkripsi dikaitkan dengan kebijakan IPsec. Kebijakan IPsec menentukan lalu lintas IP mana yang diamankan dan mekanisme keamanan yang diterapkan pada paket IP. Kebijakan IPSec terdiri dari item berikut: Daftar Filter, Tindakan Filter, dan Aturan Keamanan.

Saat mengonfigurasi kebijakan IPsec, penting untuk memahami terminologi kebijakan IPsec berikut:

Kebijakan IPsec: Koleksi aturan. Hanya satu kebijakan yang dapat aktif ("ditetapkan") pada waktu tertentu. Setiap kebijakan dapat memiliki satu atau lebih aturan, yang semuanya dapat aktif secara bersamaan. Komputer hanya dapat diberi satu kebijakan IPsec aktif pada waktu tertentu. Namun, dalam kebijakan IPsec, Anda dapat menentukan beberapa tindakan yang mungkin diambil dalam situasi yang berbeda. Setiap set aturan IPsec dikaitkan dengan daftar filter yang mempengaruhi jenis lalu lintas jaringan yang diterapkan aturan tersebut.

Daftar filter: Daftar filter adalah bundel dari satu atau beberapa filter. Satu daftar bisa berisi beberapa filter. Filter menentukan apakah komunikasi diblokir, diizinkan, atau diamankan berdasarkan kriteria berikut: rentang alamat IP, protokol, atau bahkan port tertentu. Setiap filter cocok dengan kondisi set tertentu; misalnya, paket yang dikirim dari subnet tertentu ke komputer tertentu pada port tujuan tertentu. Ketika kondisi jaringan cocok dengan satu atau beberapa filter tersebut, daftar filter akan diaktifkan. Setiap filter didefinisikan di dalam daftar filter tertentu. Filter tidak dapat dibagikan di antara daftar filter. Namun, daftar filter tertentu dapat digabungkan ke beberapa kebijakan IPsec.

Tindakan filter: Metode keamanan mendefinisikan set algoritma keamanan, protokol, dan kunci yang ditawarkan komputer selama negosiasi IKE. Tindakan filter adalah daftar metode keamanan, yang diberi pangkat dalam urutan preferensi. Saat menegosiasikan sesi IPsec, komputer menerima atau mengirim proposal berdasarkan pengaturan keamanan yang disimpan dalam daftar tindakan filter.

Aturan keamanan: Aturan mengatur bagaimana dan kapan kebijakan IPsec melindungi komunikasi. Komputer menggunakan daftar filter dan tindakan filter untuk membuat aturan IPsec untuk membangun koneksi IPsec. Setiap kebijakan dapat memiliki satu atau lebih aturan, yang semuanya dapat aktif secara bersamaan. Setiap aturan berisi daftar filter IP dan koleksi tindakan keamanan yang terjadi pada kecocokan dengan daftar filter tersebut:

- Tindakan Filter IP

- Metode autentikasi

- Pengaturan terowongan IP

- Tipe koneksi

Sebelum Anda mulai

Pastikan Anda memenuhi prasyarat berikut:

Anda harus memiliki konfigurasi Direktori Aktif yang berfungsi yang bisa Anda gunakan untuk menerapkan pengaturan Kebijakan Grup. Untuk informasi selengkapnya tentang GPO, lihat Objek Kebijakan Grup.

Anda harus memiliki sirkuit ExpressRoute aktif.

- Untuk informasi tentang membuat sirkuit ExpressRoute, lihat Membuat sirkuit ExpressRoute.

- Verifikasi bahwa sirkuit diaktifkan oleh penyedia konektivitas Anda.

- Verifikasi bahwa Anda memiliki peering privat Azure yang dikonfigurasi untuk sirkuit Anda. Lihat artikel mengonfigurasi perutean untuk petunjuk perutean.

- Verifikasi bahwa Anda memiliki VNet dan gateway jaringan virtual yang dibuat dan sepenuhnya tersedia. Ikuti petunjuk untuk membuat gateway jaringan virtual untuk ExpressRoute. Gateway jaringan virtual untuk ExpressRoute menggunakan GatewayType ExpressRoute, bukan VPN.

Gateway jaringan virtual ExpressRoute harus terhubung ke sirkuit ExpressRoute. Untuk informasi selengkapnya, lihat Menyambungkan VNet ke sirkuit ExpressRoute.

Verifikasi bahwa Azure Windows VM disebarkan ke VNet.

Verifikasi bahwa ada konektivitas antara host lokal dan VM Azure.

Verifikasi bahwa Azure Windows VM dan host lokal dapat menggunakan DNS untuk mengatasi nama dengan benar.

Alur kerja

- Buat GPO dan kaitkan ke unit organisasi.

- Tentukan Tindakan Filter IPsec.

- Tentukan Daftar Filter IPsec.

- Buat Azure Policy IPsec dengan Aturan Keamanan.

- Tetapkan GPO IPsec ke unit organisasi.

Contoh nilai

Nama Domain: ipsectest.com

unit organisasi: IPSecOU

Komputer Windows lokal: host1

Azure Windows VM: vm1, vm2

1. Buat GPO

Buat GPO baru yang ditautkan ke unit organisasi dengan membuka snap-in Manajemen Kebijakan Grup. Kemudian temukan unit organisasi tempat GPO ditautkan. Dalam contoh, unit organisasi diberi nama IPSecOU.

Di snap-in Manajemen Kebijakan Grup, pilih dan klik kanan unit organisasi. Di menu drop-down, pilih "Membuat GPO di domain ini, dan Tautkan di sini... ".

Beri nama GPO nama intuitif sehingga Anda dapat dengan mudah menemukannya nanti. Pilih OK untuk membuat dan menautkan GPO.

2. Aktifkan tautan GPO

Untuk menerapkan GPO ke unit organisasi, GPO tidak hanya harus ditautkan ke unit organisasi, tetapi tautan juga harus diaktifkan.

Temukan GPO yang Anda buat, klik kanan, dan pilih Edit dari menu drop-down.

Untuk menerapkan GPO ke unit organisasi, pilih Tautan Diaktifkan.

3. Tentukan tindakan filter IP

Dari menu drop-down, klik kanan Azure Policy Keamanan IP pada Direktori Aktif, lalu pilih Kelola daftar filter IP dan tindakan filter... .

Pada tab "Kelola Tindakan filter", pilih Tambahkan.

Pada Wizard Tindakan Filter Keamanan IP, pilih Berikutnya.

Beri nama tindakan filter sebagai nama intuitif sehingga Anda dapat menemukannya nanti. Dalam contoh ini, tindakan filter diberi nama myEncryption. Anda juga dapat menambahkan deskripsi. Kemudian, pilih Berikutnya.

Negosiasi keamanan memungkinkan Anda menentukan perilaku jika IPsec tidak dapat tersambung dengan komputer lain. Pilih Negosiasi keamanan, lalu pilih Berikutnya.

Pada halaman Berkomunikasi dengan komputer yang tidak mendukung IPsec, pilih Jangan izinkan komunikasi tidak aman, lalu pilih Berikutnya.

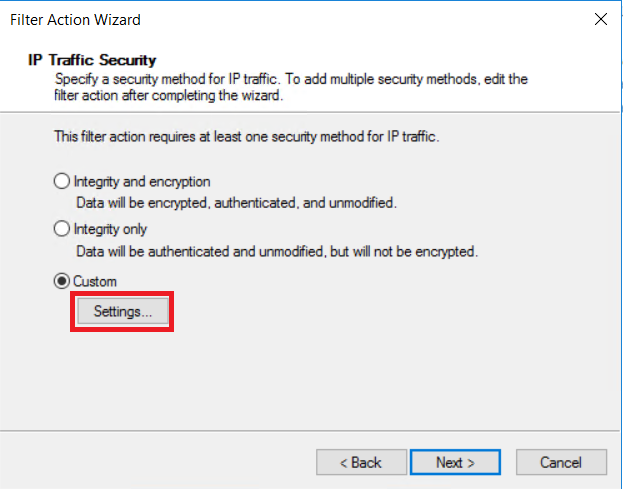

Pada halaman Keamanan dan Lalu Lintas IP, Kustom, lalu pilih Pengaturan... .

Pada halaman Pengaturan Metode Keamanan Kustom, pilih Integritas data dan enkripsi (ESP): SHA1, 3DES. Kemudian, pilih OK.

Pada halaman Kelola Tindakan Filter, Anda bisa melihat bahwa filter myEncryption berhasil ditambahkan. Pilih Tutup.

4. Tentukan daftar filter IP

Buat daftar filter yang menentukan lalu lintas HTTP terenkripsi dengan port tujuan 8080.

Untuk mengkualifikasi jenis lalu lintas mana yang harus dienkripsi, gunakan daftar filter IP. Di tab Kelola Daftar Filter IP, pilih Tambahkan untuk menambahkan daftar filter IP baru.

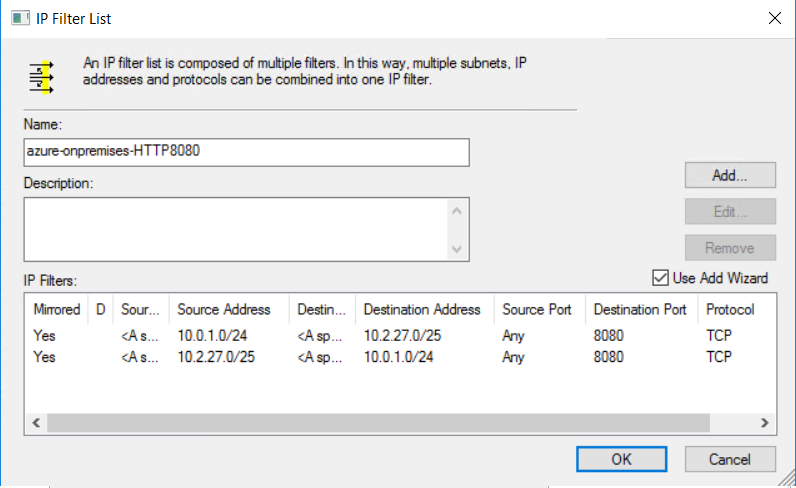

Di bidang Nama: , jenis nama untuk daftar filter IP Anda. Misalnya, azure-onpremises-HTTP8080. Kemudian, pilih Tambahkan.

Pada halaman Properti Dicerminkan dan Deskripsi Filter IP, pilih Dicerminkan. Kecocokan pengaturan cermin paket ke kedua arah, yang memungkinkan untuk komunikasi dua arah. Lalu pilih Berikutnya.

Pada halaman Sumber Lalu Lintas IP, dari drop-down Alamat sumber: , pilih Alamat IP atau Subnet tertentu.

Tentukan alamat sumber Alamat IP atau Subnet: lalu lintas IP, lalu pilih Berikutnya.

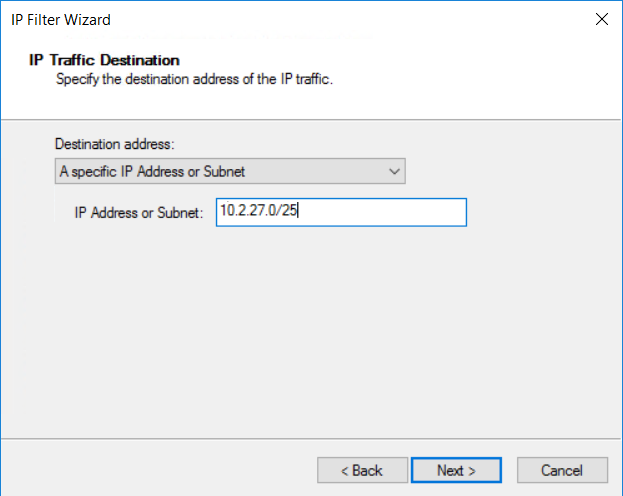

Tentukan Alamat tujuan: Alamat IP atau Subnet. Kemudian, pilih Berikutnya.

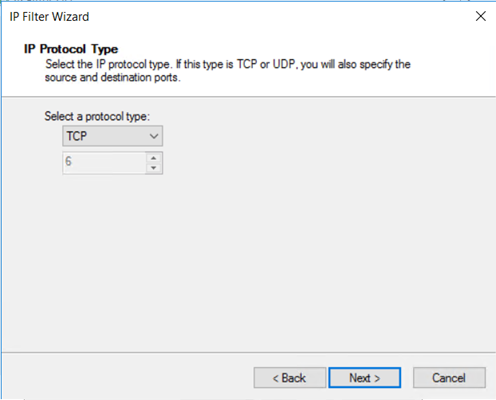

Pada halaman Jenis Protokol IP, pilih TCP. Kemudian, pilih Berikutnya.

Pada halaman Port Protokol IP, pilih Dari port mana pun dan Ke port ini: . Jenis 8080 dalam kotak teks. Pengaturan ini hanya menentukan lalu lintas HTTP pada port tujuan 8080 yang akan dienkripsi. Kemudian, pilih Berikutnya.

Lihat daftar filter IP. Konfigurasi Daftar Filter IP azure-onpremises-HTTP8080 memicu enkripsi untuk semua lalu lintas yang cocok dengan kriteria berikut:

- Alamat sumber apa pun dalam 10.0.1.0/24 (Azure Subnet2)

- Alamat tujuan apa pun dalam 10.2.27.0/25 (subnet lokal)

- Protokol TCP

- Port tujuan 8080

5. Edit daftar filter IP

Untuk mengenkripsi jenis lalu lintas yang sama dari host lokal ke VM Azure, Anda memerlukan filter IP kedua. Ikuti langkah-langkah yang sama yang Anda gunakan untuk menyiapkan filter IP pertama dan membuat filter IP baru. Satu-satunya perbedaan adalah subnet sumber dan subnet tujuan.

Untuk menambahkan filter IP baru ke Daftar Filter IP, pilih Edit.

Pada halaman Daftar Filter IP, pilih Tambahkan.

Buat filter IP kedua menggunakan pengaturan dalam contoh berikut:

Setelah Anda membuat filter IP kedua, daftar filter IP akan terlihat seperti ini:

Jika enkripsi diperlukan antara lokasi lokal dan subnet Azure untuk melindungi aplikasi. Sebagai ganti mengubah daftar filter IP yang sudah ada, Anda bisa menambahkan daftar filter IP baru. Mengaitkan dua atau beberapa daftar filter IP ke kebijakan IPsec yang sama dapat memberi Anda lebih banyak fleksibilitas. Anda dapat mengubah atau menghapus daftar filter IP tanpa mempengaruhi daftar filter IP lainnya.

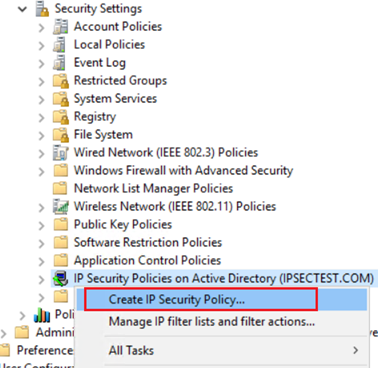

6. Buat kebijakan keamanan IPsec

Buat kebijakan IPsec dengan aturan keamanan.

Pilih Kebijakan IPSecurity pada Direktori aktif yang terkait dengan unit organisasi. Klik kanan, dan pilih Buat Kebijakan Keamanan IP.

Beri nama kebijakan keamanan. Misalnya, policy-azure-onpremises. Kemudian, pilih Berikutnya.

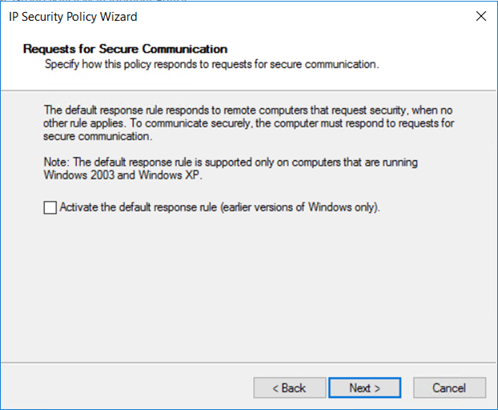

Pilih Berikutnya tanpa memilih kotak centang.

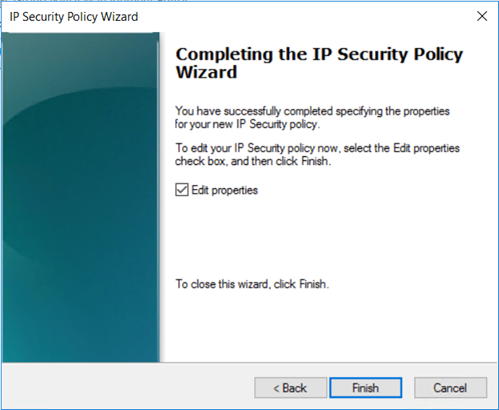

Verifikasi bahwa kotak centang Edit properti dipilih, lalu pilih Selesai.

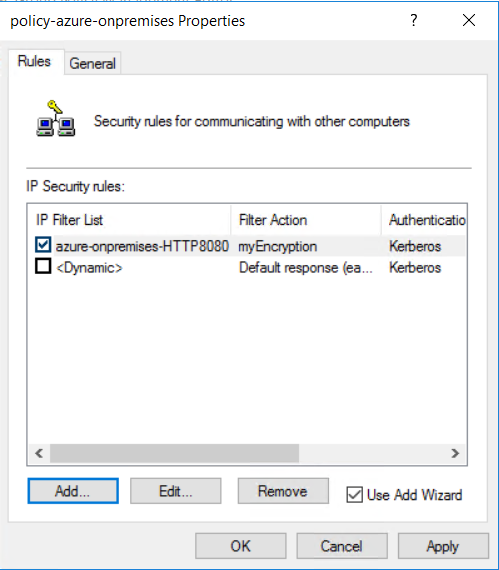

7. Edit kebijakan keamanan IPsec

Tambahkan ke kebijakan IPsec Daftar Filter IP dan Tindakan Filter yang sebelumnya Anda konfigurasikan.

Pada tab Aturan Properti kebijakan HTTP, pilih Tambahkan.

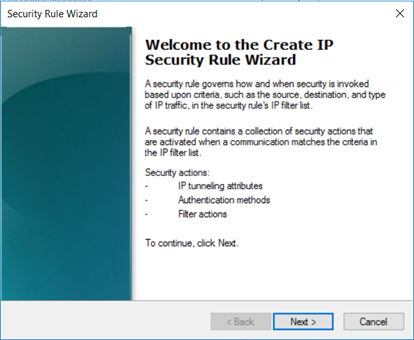

Pada halaman Selamat Datang, pilih Berikutnya.

Aturan menyediakan opsi untuk menentukan mode IPsec: mode terowongan atau mode transportasi.

Dalam mode terowongan, paket asli akan dienkapsulasi dengan satu set header IP. Mode terowongan melindungi informasi perutean internal dengan mengenkripsi header IP dari paket asli. Mode terowongan diimplementasikan secara luas antara gateway dalam skenario VPN situs ke situs. Mode terowongan adalah sebagian besar kasus yang digunakan untuk enkripsi menyeluruh antara host.

Mode transportasi hanya mengenkripsi payload dan trailer ESP; header IP dari paket asli tidak dienkripsi. Dalam mode transportasi, sumber IP dan tujuan IP paket tidak berubah.

Pilih Aturan ini tidak menentukan terowongan, lalu pilih Berikutnya.

Jenis Jaringan menentukan koneksi jaringan mana yang terkait dengan kebijakan keamanan. Pilih Semua koneksi jaringan, lalu pilih Berikutnya.

Pilih daftar filter IP yang Anda buat sebelumnya, azure-onpremises-HTTP8080, lalu pilih Berikutnya.

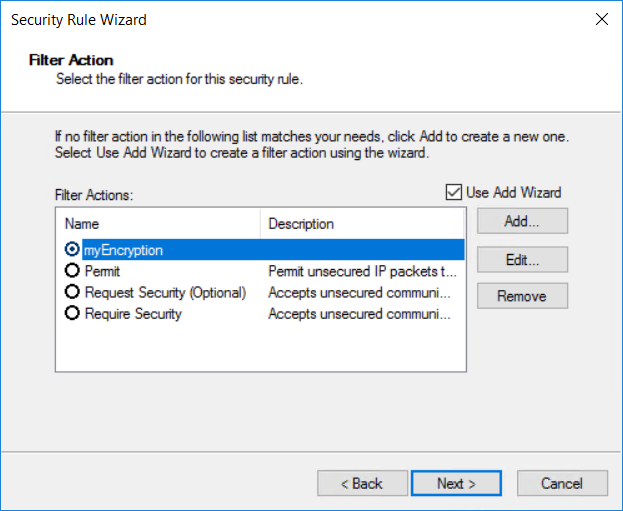

Pilih myEncryption Tindakan Filter yang sudah ada yang Anda buat sebelumnya.

Windows mendukung empat jenis autentikasi yang berbeda: Kerberos, sertifikat, NTLMv2, dan kunci yang telah dibagikan sebelumnya. Karena kami bekerja dengan host yang bergabung dengan domain, pilih default Direktori Aktif (protokol Kerberos V5) , lalu pilih Berikutnya.

Kebijakan baru membuat aturan keamanan: azure-onpremises-HTTP8080. PilihOK.

Kebijakan IPsec mengharuskan semua koneksi HTTP pada port tujuan 8080 untuk menggunakan mode transportasi IPsec. Karena HTTP adalah protokol teks yang jelas, mengaktifkan kebijakan keamanan, memastikan data dienkripsi saat ditransfer melalui peering privat ExpressRoute. Kebijakan IPsec untuk Direktori Aktif lebih kompleks untuk dikonfigurasi daripada Windows Firewall dengan Keamanan Tingkat Lanjut. Namun, ini memungkinkan lebih banyak penyesuaian koneksi IPsec.

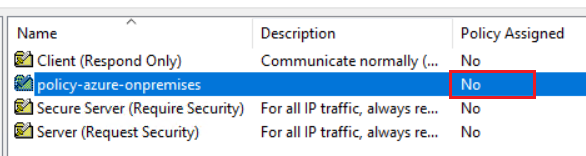

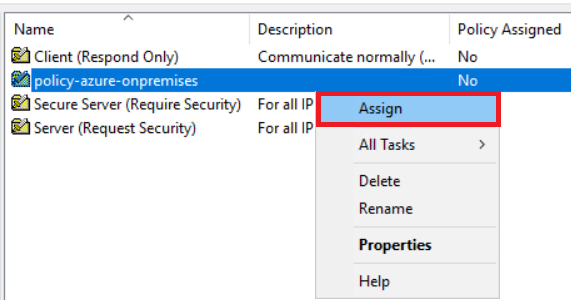

8. Tetapkan GPO IPsec ke unit organisasi

Tampilkan kebijakan. Kebijakan grup keamanan didefinisikan, tetapi belum ditetapkan.

Untuk menetapkan kebijakan grup keamanan ke unit organisasi IPSecOU klik kanan kebijakan keamanan dan pilih Tetapkan. Setiap komputer milik unit organisasi memiliki kebijakan grup keamanan yang ditetapkan.

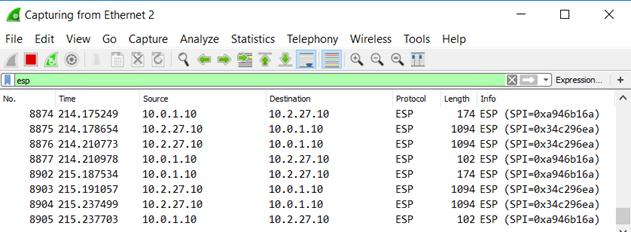

Periksa enkripsi lalu lintas

Untuk cek keluar GPO enkripsi yang diterapkan pada unit organisasi, pasang IIS di semua VM Azure dan di host1. Setiap IIS disesuaikan untuk menjawab permintaan HTTP pada port 8080. Untuk memverifikasi enkripsi, Anda dapat memasang pelacak jaringan (seperti Wireshark) di semua komputer di unit organisasi. Skrip PowerShell berfungsi sebagai klien HTTP untuk menghasilkan permintaan HTTP pada port 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

Ambil jaringan berikut menunjukkan hasil untuk host1 lokal dengan filter tampilan ESP yang hanya cocok dengan lalu lintas terenkripsi:

Jika Anda menjalankan skrip PowerShell lokal (klien HTTP), ambil jaringan di VM Azure menunjukkan jejak serupa.

Langkah berikutnya

Untuk informasi selengkapnya tentang ExpressRoute, lihat FAQ ExpressRoute.

Unit Organisasi Kebijakan Grup

Unit Organisasi Kebijakan Grup

Tindakan

Tindakan

yang

yang