Arsitektur keamanan untuk solusi IoT

Saat Anda merancang dan merancang solusi IoT, penting untuk memahami potensi ancaman dan menyertakan pertahanan yang sesuai. Memahami bagaimana penyerang dapat membahayakan sistem membantu Anda memastikan bahwa mitigasi yang sesuai diberlakukan sejak awal.

Pemodelan ancaman

Microsoft merekomendasikan penggunaan proses pemodelan ancaman sebagai bagian dari desain solusi IoT Anda. Jika Anda tidak terbiasa dengan pemodelan ancaman dan siklus hidup pengembangan yang aman, lihat:

Keamanan di IoT

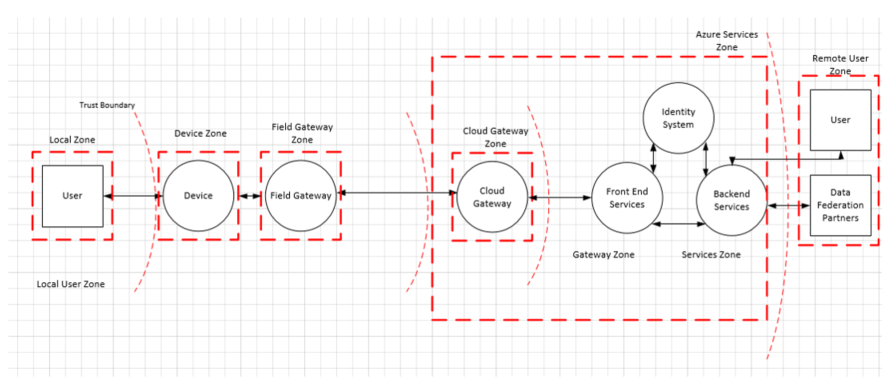

Sangat membantu untuk membagi arsitektur IoT Anda menjadi beberapa zona sebagai bagian dari latihan pemodelan ancaman:

- Perangkat

- Gateway bidang

- Gateway cloud

- Layanan

Setiap zona sering memiliki persyaratan data dan autentikasi dan otorisasinya sendiri. Anda juga dapat menggunakan zona untuk mengisolasi kerusakan dan membatasi dampak zona kepercayaan rendah pada zona kepercayaan yang lebih tinggi.

Setiap zona dipisahkan oleh batas kepercayaan, ditampilkan sebagai garis merah putus-putus dalam diagram berikut. Ini mewakili transisi data dari satu sumber ke sumber lainnya. Selama transisi ini, data dapat tunduk pada ancaman berikut:

- Spoofing

- Gangguan

- Penyangkalan

- Pengungkapan informasi

- Penolakan layanan

- Peningkatan hak istimewa

Untuk mempelajari lebih lanjut , lihat model STRIDE.

Anda dapat menggunakan STRIDE untuk memodelkan ancaman ke setiap komponen dalam setiap zona. Bagian berikut menguraikan masing-masing komponen dan masalah keamanan dan solusi khusus yang harus diberlakukan.

Sisa artikel ini membahas ancaman dan mitigasi untuk zona dan komponen ini secara lebih rinci.

Zona perangkat

Lingkungan perangkat adalah ruang di sekitar perangkat tempat akses fisik dan akses digital jaringan lokal ke perangkat layak. Jaringan lokal diasumsikan berbeda dan terisolasi dari - tetapi berpotensi dihubungkan ke - internet publik. Lingkungan perangkat mencakup teknologi radio nirkabel jarak pendek yang memungkinkan komunikasi perangkat peer-to-peer. Ini tidak termasuk teknologi virtualisasi jaringan apa pun yang menciptakan ilusi jaringan lokal tersebut. Ini tidak termasuk jaringan operator publik yang mengharuskan dua perangkat berkomunikasi di seluruh ruang jaringan publik jika mereka memasuki hubungan komunikasi peer-to-peer.

Zona gateway bidang

Gateway bidang adalah perangkat, appliance, atau perangkat lunak komputer server tujuan umum yang bertindak sebagai pengaktif komunikasi dan, berpotensi, sebagai sistem kontrol perangkat dan hub pemrosesan data perangkat. Zona gateway bidang menyertakan gateway bidang itu sendiri dan semua perangkat yang terpasang padanya. Gateway lapangan bertindak di luar fasilitas pemrosesan data khusus, biasanya terikat lokasi, berpotensi mengalami gangguan fisik, dan memiliki redundansi operasional terbatas. Gateway lapangan biasanya merupakan hal yang dapat disabotase secara fisik oleh penyerang jika mereka mendapatkan akses fisik.

Gateway bidang berbeda dari router lalu lintas karena telah memiliki peran aktif dalam mengelola akses dan arus informasi. Gateway bidang memiliki dua area permukaan yang berbeda. Satu menghadap perangkat yang melekat padanya dan mewakili bagian dalam zona. Yang lain menghadapi semua pihak eksternal dan merupakan tepi zona.

Zona gateway cloud

Gateway cloud adalah sistem yang memungkinkan komunikasi jarak jauh dari dan ke perangkat atau gateway bidang yang disebarkan di beberapa situs. Gateway cloud biasanya memungkinkan sistem kontrol dan analisis data berbasis cloud, atau federasi sistem tersebut. Dalam beberapa kasus, gateway cloud dapat segera memfasilitasi akses ke perangkat tujuan khusus dari terminal seperti tablet atau ponsel. Di zona gateway cloud, langkah-langkah operasional mencegah akses fisik yang ditargetkan dan belum tentu terekspos ke infrastruktur cloud publik.

Gateway cloud dapat dipetakan ke dalam overlay virtualisasi jaringan untuk mengisolasi gateway cloud dan semua perangkat atau gateway bidang yang terpasang dari lalu lintas jaringan lainnya. Gateway cloud itu sendiri bukan sistem kontrol perangkat atau fasilitas pemrosesan atau penyimpanan untuk data perangkat; antarmuka fasilitas tersebut dengan gateway cloud. Zona gateway cloud menyertakan gateway cloud itu sendiri bersama dengan semua gateway bidang dan perangkat yang terpasang secara langsung atau tidak langsung. Tepi zona adalah area permukaan berbeda yang dikomunikasikan oleh semua pihak eksternal.

Zona layanan

Layanan dalam konteks ini adalah komponen atau modul perangkat lunak apa pun yang berinteraksi dengan perangkat melalui gateway bidang atau cloud. Layanan dapat mengumpulkan data dari perangkat dan perintah serta mengontrol perangkat tersebut. Layanan adalah mediator yang bertindak berdasarkan identitasnya terhadap gateway dan subsistem lainnya untuk:

- Menyimpan dan menganalisis data

- Mengeluarkan perintah ke perangkat berdasarkan wawasan atau jadwal data

- Mengekspos informasi dan kemampuan kontrol ke pengguna akhir yang berwenang

Perangkat IoT

Perangkat IoT sering kali merupakan perangkat tujuan khusus yang berkisar dari sensor suhu sederhana hingga lini produksi pabrik yang kompleks dengan ribuan komponen di dalamnya. Contoh kemampuan perangkat IoT meliputi:

- Mengukur dan melaporkan kondisi lingkungan

- Mengubah katup

- Mengontrol servo

- Alarm terdengar

- Menyalakan atau mematikan lampu

Tujuan perangkat ini menentukan desain teknis mereka dan anggaran yang tersedia untuk produksi dan operasi seumur hidup terjadwal mereka. Kombinasi faktor-faktor ini membatasi anggaran energi operasional yang tersedia, jejak fisik, dan kemampuan penyimpanan, komputasi, dan keamanan yang tersedia.

Hal-hal yang dapat salah dengan perangkat IoT otomatis atau dikontrol dari jarak jauh meliputi:

- Cacat fisik

- Mengontrol cacat logika

- Penyusupan dan manipulasi yang tidak sah.

Konsekuensi dari kegagalan ini bisa parah seperti banyak produksi yang hancur, bangunan terbakar, atau cedera dan kematian. Oleh karena itu, ada bilah keamanan tinggi untuk perangkat yang membuat hal-hal bergerak atau yang melaporkan data sensor yang menghasilkan perintah yang menyebabkan hal-hal bergerak.

Kontrol perangkat dan interaksi data perangkat

Perangkat tujuan khusus yang terhubung memiliki banyak area permukaan interaksi potensial dan pola interaksi, yang semuanya harus dipertimbangkan untuk menyediakan kerangka kerja guna mengamankan akses digital ke perangkat tersebut. Akses digital mengacu pada operasi yang dilakukan melalui perangkat lunak dan perangkat keras daripada melalui akses fisik langsung ke perangkat. Misalnya, akses fisik dapat dikontrol dengan memasukkan perangkat ke dalam ruangan dengan kunci di pintu. Meskipun akses fisik tidak dapat ditolak menggunakan perangkat lunak dan perangkat keras, langkah-langkah dapat diambil untuk mencegah akses fisik yang mengarah ke gangguan sistem.

Saat Anda menjelajahi pola interaksi, lihat kontrol perangkat dan data perangkat dengan tingkat perhatian yang sama. Kontrol perangkat mengacu pada informasi apa pun yang diberikan ke perangkat dengan niat memodifikasi perilakunya. Data perangkat mengacu pada informasi yang dikeluarkan perangkat kepada pihak lain tentang statusnya dan keadaan lingkungannya yang diamati.

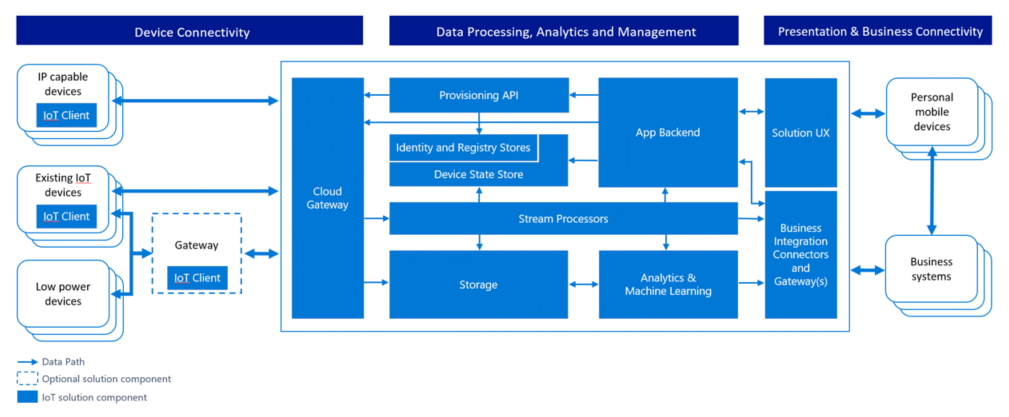

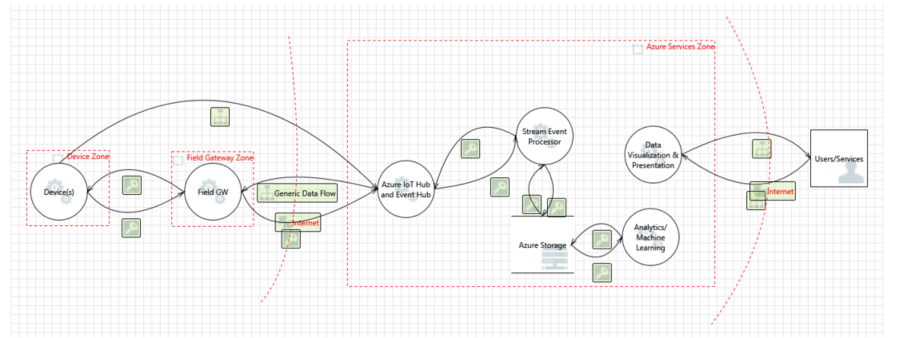

Pemodelan ancaman untuk arsitektur referensi Azure IoT

Bagian ini menggunakan arsitektur referensi Azure IoT untuk menunjukkan cara memikirkan pemodelan ancaman untuk IoT dan cara mengatasi ancaman yang diidentifikasi:

Diagram berikut menyediakan tampilan arsitektur referensi yang disederhanakan dengan menggunakan model diagram aliran data:

Arsitektur memisahkan kemampuan gateway perangkat dan bidang. Pendekatan ini memungkinkan Anda menggunakan perangkat gateway bidang yang lebih aman. Perangkat gateway bidang dapat berkomunikasi dengan gateway cloud menggunakan protokol aman, yang biasanya memerlukan daya pemrosesan yang lebih besar daripada perangkat sederhana, seperti termostat, dapat menyediakan sendiri. Di Zona Layanan Azure dalam diagram, layanan Azure IoT Hub adalah gateway cloud.

Berdasarkan arsitektur yang diuraikan sebelumnya, bagian berikut menunjukkan beberapa contoh pemodelan ancaman. Contoh berfokus pada elemen inti model ancaman:

- Proses

- Komunikasi

- Penyimpanan

Proses

Berikut adalah beberapa contoh ancaman dalam kategori proses. Ancaman dikategorikan berdasarkan model STRIDE:

Spoofing: Penyerang dapat mengekstrak kunci kriptografi dari perangkat, baik di tingkat perangkat lunak atau perangkat keras. Yang diserang kemudian menggunakan kunci ini untuk mengakses sistem dari perangkat fisik atau virtual yang berbeda dengan menggunakan identitas perangkat asli.

Denial of Service (D): Perangkat dapat di-render tidak mampu berfungsi atau berkomunikasi dengan mengganggu frekuensi radio atau memotong kabel. Misalnya, kamera pengawas yang memiliki daya atau koneksi jaringan yang sengaja tersingkir tidak dapat melaporkan data, sekalipun.

Pengubahan: Penyerang dapat mengganti sebagian atau seluruh perangkat lunak pada perangkat. Jika kunci kriptografi perangkat tersedia untuk kode penyerang, kunci tersebut kemudian dapat menggunakan identitas perangkat.

Perusakan: Kamera pengintai yang menunjukkan gambar spektrum yang terlihat dari lorong kosong dapat ditujukan pada foto lorong seperti itu. Sensor asap atau api dapat melaporkan seseorang yang sedang memegang korek api di bawahnya. Dalam kedua kasus itu, perangkat mungkin secara teknis dapat dipercaya sepenuhnya pada sistemnya, tetapi perangkat juga melaporkan informasi yang dimanipulasi.

Pengubahan: Penyerang dapat menggunakan kunci kriptografi yang diekstrak untuk mencegat dan menekan data yang dikirim dari perangkat dan menggantinya dengan data palsu yang diautentikasi dengan kunci yang dicuri.

Information Disclosure (I): Jika perangkat menjalankan perangkat lunak yang dimanipulasi, perangkat lunak yang dimanipulasi tersebut berpotensi membocorkan data kepada pihak yang tidak berwenang.

Pengungkapan Informasi: Penyerang dapat menggunakan kunci kriptografi yang diekstrak untuk menyuntikkan kode ke jalur komunikasi antara gateway perangkat dan bidang atau gateway cloud untuk menyedot informasi.

Penolakan Layanan: Perangkat dapat dimatikan atau diubah menjadi mode di mana komunikasi tidak dimungkinkan (yang disengaja di banyak mesin industri).

Tampering: Perangkat dapat dikonfigurasi ulang untuk beroperasi dalam keadaan yang tidak diketahui oleh sistem kontrol (di luar parameter kalibrasi yang diketahui), dan dengan demikian memberikan data yang dapat disalahartikan

Elevation of Privilege (E): Perangkat yang melakukan fungsi tertentu dapat dipaksa untuk melakukan hal lain. Misalnya, katup yang diprogram untuk membuka setengah jalan dapat ditipu untuk membuka semua jalan.

Spoofing/Tampering/Repudiation: Jika tidak diamankan (yang jarang terjadi dengan kontrol konsumen jarak jauh), penyerang dapat memanipulasi keadaan perangkat secara anonim. Ilustrasi yang baik adalah remote control yang dapat mematikan TV apa pun.

Tabel berikut menunjukkan contoh mitigasi terhadap ancaman ini. Nilai dalam kolom ancaman adalah singkatan:

- Spoofing (S)

- Perubahan (T)

- Penolakan (R)

- Pengungkapan informasi (I)

- Penolakan layanan (D)

- Peningkatan hak istimewa (E)

| Komponen | Ancaman | Mitigasi | Risiko | implementasi |

|---|---|---|---|---|

| Perangkat | S | Menetapkan identitas ke perangkat dan mengautentikasi perangkat | Mengganti perangkat atau sebagian perangkat dengan beberapa perangkat lain. Bagaimana Anda tahu bahwa Anda berbicara dengan perangkat yang tepat? | Autentikasi perangkat menggunakan Keamanan Lapisan Transportasi (TLS) atau IPSec. Infrastruktur harus mendukung penggunaan kunci pra-berbagi (PSK) pada perangkat yang tidak dapat menangani kriptografi asimetris penuh. Gunakan ID Microsoft Entra, OAuth. |

| TRID | Terapkan mekanisme tamperproof ke perangkat, misalnya, dengan mempersulit untuk mengekstrak kunci dan materi kriptografi lainnya dari perangkat. | Risikonya adalah jika seseorang merusak perangkat (gangguan fisik). Bagaimana Anda yakin, perangkat itu belum dirusak. | Mitigasi yang paling efektif adalah modul platform tepercaya (TPM). TPM menyimpan kunci dalam sirkuit on-chip khusus tempat kunci tidak dapat dibaca, tetapi hanya dapat digunakan untuk operasi kriptografi yang menggunakan kunci. Enkripsi memori perangkat. Manajemen kunci untuk perangkat. Menandatangani kode. | |

| E | Memiliki kontrol akses perangkat. Skema otorisasi. | Jika perangkat memungkinkan setiap tindakan dilakukan berdasarkan perintah dari sumber luar, atau bahkan sensor yang disusupi, hal ini memungkinkan terjadinya serangan untuk melakukan operasi yang tidak dapat diakses. | Memiliki skema otorisasi untuk perangkat. | |

| Gateway Bidang | S | Mengautentikasi gateway Bidang ke Gateway Cloud (seperti berbasis sertifikasi, PSK, atau berbasis Klaim.) | Jika seseorang dapat memalsukan Gateway Bidang, maka gateway bidang dapat muncul sendiri sebagai perangkat apa pun. | TLS RSA/PSK, IPSec, RFC 4279. Semua masalah penyimpanan dan pengesahan utama yang sama dari perangkat secara umum - untuk hasil terbaik, gunakan TPM. Ekstensi 6LowPAN untuk IPSec untuk mendukung Jaringan Sensor Nirkabel (WSN). |

| TRID | Lindungi Gateway Bidang dari perubahan (TPM) | Serangan spoofing yang mengelabui gateway cloud yang berpikir bahwa itu berbicara dengan gateway lapangan dapat mengakibatkan pengungkapan informasi dan pengubahan data | Enkripsi memori, TPM, autentikasi. | |

| E | Mekanisme kontrol akses untuk Gateway Bidang |

Komunikasi

Berikut adalah beberapa contoh ancaman dalam kategori komunikasi. Ancaman dikategorikan berdasarkan model STRIDE:

Penolakan Layanan: Perangkat yang dibatasi umumnya berada di bawah ancaman DoS saat mereka secara aktif mendengarkan koneksi masuk atau datagram yang tidak diminta di jaringan. Penyerang dapat membuka banyak koneksi secara paralel dan tidak melayaninya atau melayaninya secara perlahan, atau membanjiri perangkat dengan lalu lintas yang tidak diminta. Dalam kedua kasus itu, perangkat dapat secara efektif di-render dengan tidak dapat dioperasikan pada jaringan.

Spoofing, Pengungkapan Informasi: Perangkat yang dibatasi dan perangkat tujuan khusus sering memiliki fasilitas keamanan satu-untuk-semua seperti perlindungan kata sandi atau PIN. Terkadang mereka sepenuhnya mengandalkan kepercayaan jaringan, dan memberikan akses ke informasi ke perangkat apa pun berada di jaringan yang sama. Jika jaringan dilindungi oleh kunci bersama yang diungkapkan, penyerang dapat mengontrol perangkat atau mengamati data yang dikirimkannya.

Spoofing: penyerang dapat mencegat atau mengambil alih sebagian siaran dan spoof pencetus.

Pengubahan: Penyerang dapat mencegat atau mengambil alih sebagian siaran dan mengirim informasi palsu.

Pengungkapan Informasi: Penyerang dapat menguping siaran dan mendapatkan informasi tanpa otorisasi.

Penolakan Layanan: Penyerang dapat mengakibatkan sinyal siaran dan menolak distribusi informasi.

Tabel berikut ini memperlihatkan contoh mitigasi terhadap ancaman ini:

| Komponen | Ancaman | Mitigasi | Risiko | implementasi |

|---|---|---|---|---|

| IoT Hub perangkat | TID | (D) TLS (PSK/RSA) untuk mengenkripsi lalu lintas | Menguping atau mengganggu komunikasi antara perangkat dan gateway | Keamanan pada tingkat protokol. Dengan protokol khusus, Anda perlu mencari tahu cara melindunginya. Dalam kebanyakan kasus, komunikasi berlangsung dari perangkat ke IoT Hub (perangkat memulai koneksi). |

| Perangkat ke Perangkat | TID | (D) TLS (PSK/RSA) untuk mengenkripsi lalu lintas. | Membaca data saat transit antar perangkat. Mengubah data. Perangkat kelebihan beban dengan sambungan baru | Keamanan pada tingkat protokol (MQTT/AMQP/HTTP/CoAP. Dengan protokol khusus, Anda perlu mencari tahu cara melindunginya. Mitigasi untuk ancaman DoS adalah untuk mengintip perangkat melalui gateway cloud atau bidang dan membuatnya hanya bertindak sebagai klien terhadap jaringan. Setelah gateway memperantarai peering, mungkin ada koneksi langsung antara rekan-rekan. |

| Perangkat Entitas Eksternal | TID | Pemasangan entitas eksternal yang kuat ke perangkat | Menguping sambungan ke perangkat. Mengganggu komunikasi dengan perangkat | Memasangkan entitas eksternal dengan aman ke perangkat NFC/Bluetooth LE. Mengontrol panel operasional perangkat (Fisik). |

| Gateway Bidang Gateway Cloud | TID | (D) TLS (PSK/RSA) untuk mengenkripsi lalu lintas. | Menguping atau mengganggu komunikasi antara perangkat dan gateway | Keamanan pada tingkat protokol (MQTT/AMQP/HTTP/CoAP). Dengan protokol khusus, Anda perlu mencari tahu cara melindunginya. |

| Gateway Cloud Perangkat | TID | (D) TLS (PSK/RSA) untuk mengenkripsi lalu lintas. | Menguping atau mengganggu komunikasi antara perangkat dan gateway | Keamanan pada tingkat protokol (MQTT/AMQP/HTTP/CoAP). Dengan protokol khusus, Anda perlu mencari tahu cara melindunginya. |

Penyimpanan

Tabel berikut ini memperlihatkan contoh mitigasi terhadap ancaman penyimpanan:

| Komponen | Ancaman | Mitigasi | Risiko | implementasi |

|---|---|---|---|---|

| Penyimpanan perangkat | TRID | Enkripsi penyimpanan, menandatangani log | Membaca data dari penyimpanan, mengubah data telemetri. Mengubah data kontrol perintah yang diantrikan atau di-cache. Mengubah paket pembaruan konfigurasi atau firmware saat di-cache atau diantrikan secara lokal dapat menyebabkan OS dan/atau komponen sistem disusupi | Enkripsi, kode autentikasi pesan (MAC), atau tanda tangan digital. Jika memungkinkan, kontrol akses yang kuat melalui daftar kontrol akses sumber daya (ACL) atau izin. |

| Gambar OS perangkat | TRID | Mengubah OS /mengganti komponen OS | Partisi OS baca-saja, gambar OS yang ditandatangani, enkripsi | |

| Penyimpanan Gateway Bidang (mengantri data) | TRID | Enkripsi penyimpanan, menandatangani log | Membaca data dari penyimpanan, mengubah data telemetri, mengubah data kontrol perintah yang diantrekan atau di-cache. Mengubah paket pembaruan konfigurasi atau firmware (ditujukan untuk perangkat atau gateway bidang) saat di-cache atau diantrikan secara lokal dapat menyebabkan OS dan/atau komponen sistem disusupi | BitLocker |

| Gambar OS Gateway Bidang | TRID | Mengubah OS /mengganti komponen OS | Partisi OS baca-saja, gambar OS yang ditandatangani, Enkripsi |

Langkah berikutnya

Untuk mempelajari selengkapnya tentang keamanan IoT, lihat: