Gunakan identitas terkelola untuk Azure Load Testing

Artikel ini memperlihatkan cara membuat identitas terkelola untuk Azure Load Testing. Anda dapat menggunakan identitas terkelola untuk membaca rahasia atau sertifikat dengan aman dari Azure Key Vault dalam pengujian beban Anda.

Identitas terkelola dari MICROSOFT Entra ID memungkinkan sumber daya pengujian beban Anda mengakses Azure Key Vault yang dilindungi Microsoft Entra dengan mudah. Identitas dikelola oleh platform Azure dan tidak mengharuskan Anda mengelola atau memutar rahasia apa pun. Untuk informasi selengkapnya tentang identitas terkelola di ID Microsoft Entra, lihat Identitas terkelola untuk sumber daya Azure.

Azure Load Testing mendukung dua jenis identitas:

- Identitas yang ditetapkan sistem dikaitkan dengan sumber daya pengujian beban Anda dan dihapus saat sumber daya Anda dihapus. Sumber daya hanya dapat memiliki satu identitas yang ditetapkan sistem.

- Identitas yang ditetapkan pengguna adalah sumber daya Azure mandiri yang dapat Anda tetapkan ke sumber daya pengujian beban Anda. Saat Anda menghapus sumber daya pengujian beban, identitas terkelola tetap tersedia. Anda dapat menetapkan beberapa identitas yang ditetapkan pengguna ke sumber daya pengujian beban.

Saat ini, Anda hanya dapat menggunakan identitas terkelola untuk mengakses Azure Key Vault.

Prasyarat

- Akun Azure dengan langganan aktif. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

- Sumber daya pengujian beban Azure. Jika Anda perlu membuat sumber daya pengujian beban Azure, lihat mulai cepat Membuat dan menjalankan pengujian beban.

- Untuk membuat identitas terkelola yang ditetapkan pengguna, akun Anda memerlukan penetapan Peran Kontributor Identitas Terkelola.

Menetapkan identitas yang ditetapkan sistem ke sumber daya pengujian beban

Untuk menetapkan identitas yang ditetapkan sistem untuk sumber daya pengujian beban Azure Anda, aktifkan properti pada sumber daya. Anda dapat mengatur properti ini dengan menggunakan portal Azure atau dengan menggunakan templat Azure Resource Manager (ARM).

Untuk menyiapkan identitas terkelola di portal, Anda terlebih dahulu membuat sumber daya pengujian beban Azure lalu mengaktifkan fitur tersebut.

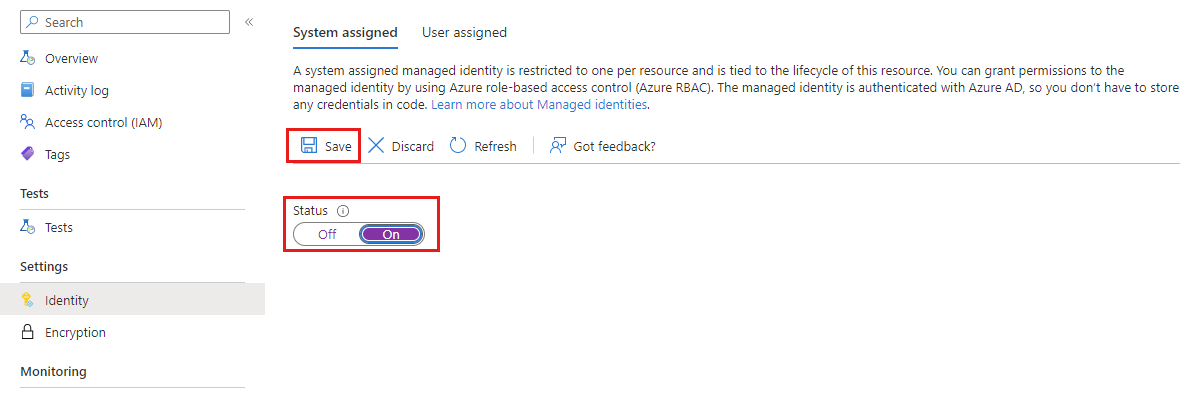

Di portal Azure, buka sumber daya pengujian beban Azure Anda.

Di panel kiri, pilih Identitas.

Di tab Ditetapkan sistem, alihkan Status ke Aktif, lalu pilih Simpan.

Pada jendela konfirmasi, pilih Ya untuk mengonfirmasi penetapan identitas terkelola.

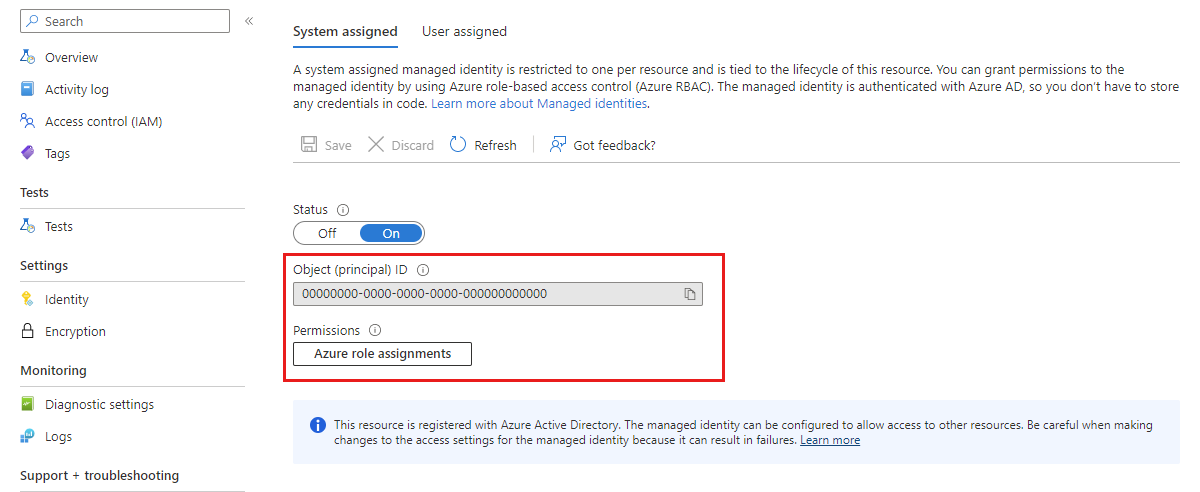

Setelah operasi ini selesai, halaman menunjukkan ID Objek identitas terkelola, dan memungkinkan Anda menetapkan izin ke dalamnya.

Menetapkan identitas yang ditetapkan pengguna ke sumber daya pengujian beban

Sebelum dapat menambahkan identitas terkelola yang ditetapkan pengguna ke sumber daya pengujian beban Azure, Anda harus terlebih dahulu membuat identitas ini di ID Microsoft Entra. Kemudian, Anda dapat menetapkan identitas dengan menggunakan pengidentifikasi sumber dayanya.

Anda dapat menambahkan beberapa identitas terkelola yang ditetapkan pengguna ke sumber daya Anda. Misalnya, jika Anda perlu mengakses beberapa sumber daya Azure, Anda dapat memberikan izin yang berbeda untuk masing-masing identitas ini.

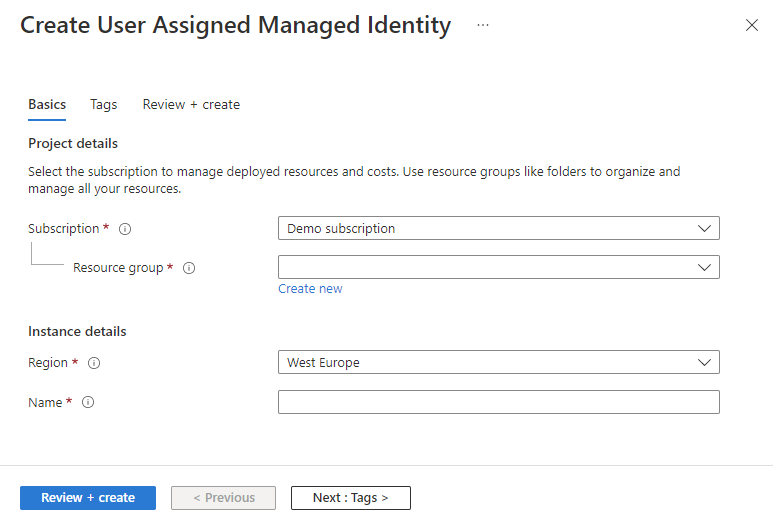

Buat identitas terkelola yang ditetapkan pengguna dengan mengikuti instruksi yang disebutkan dalam Membuat identitas terkelola yang ditetapkan pengguna.

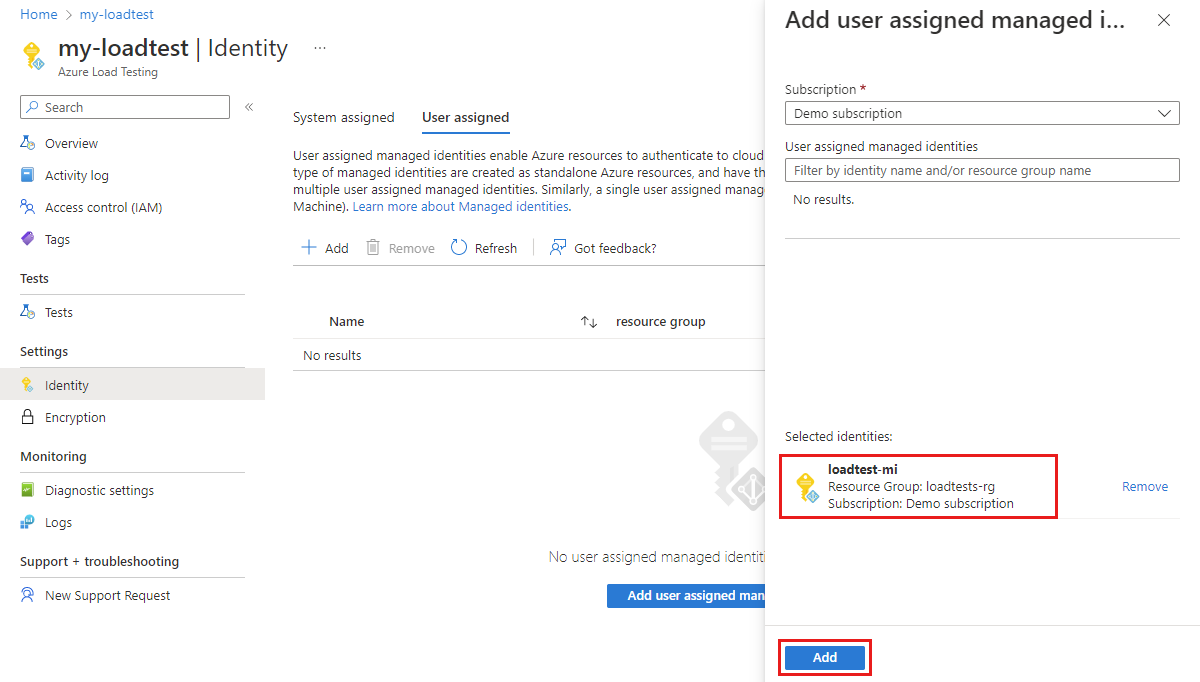

Di portal Azure, buka sumber daya pengujian beban Azure Anda.

Di panel kiri, pilih Identitas.

Pilih tab Pengguna yang ditetapkan, dan pilih Tambahkan.

Cari dan pilih identitas terkelola yang Anda buat sebelumnya. Lalu, pilih Tambahkan untuk menambahkannya ke sumber daya pengujian beban Azure.

Mengonfigurasi sumber daya target

Anda mungkin perlu mengonfigurasi sumber daya target untuk mengizinkan akses dari sumber daya pengujian beban Anda. Misalnya, jika Anda membaca rahasia atau sertifikat dari Azure Key Vault, atau jika Anda menggunakan kunci yang dikelola pelanggan untuk enkripsi, Anda juga harus menambahkan kebijakan akses yang menyertakan identitas terkelola sumber daya Anda. Jika tidak, panggilan Anda ke Azure Key Vault ditolak, bahkan jika Anda menggunakan token yang valid.

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk