Menghapus penetapan peran Azure

Kontrol akses berbasis peran Azure (Azure RBAC) adalah sistem otorisasi yang Anda gunakan untuk mengelola akses ke sumber daya Azure. Untuk menghapus akses dari sumber daya Azure, Anda perlu menghapus penetapan peran. Artikel ini menjelaskan cara menghapus penetapan peran menggunakan portal Microsoft Azure, Azure PowerShell, Azure CLI, dan REST API.

Prasyarat

Untuk menghapus penetapan peran, Anda harus memiliki:

Microsoft.Authorization/roleAssignments/deleteizin, seperti Administrator Kontrol Akses Berbasis Peran

Untuk REST API, Anda harus menggunakan versi berikut:

2015-07-01atau yang lebih baru

Untuk informasi selengkapnya, lihat API versi REST API Azure RBAC.

Portal Azure

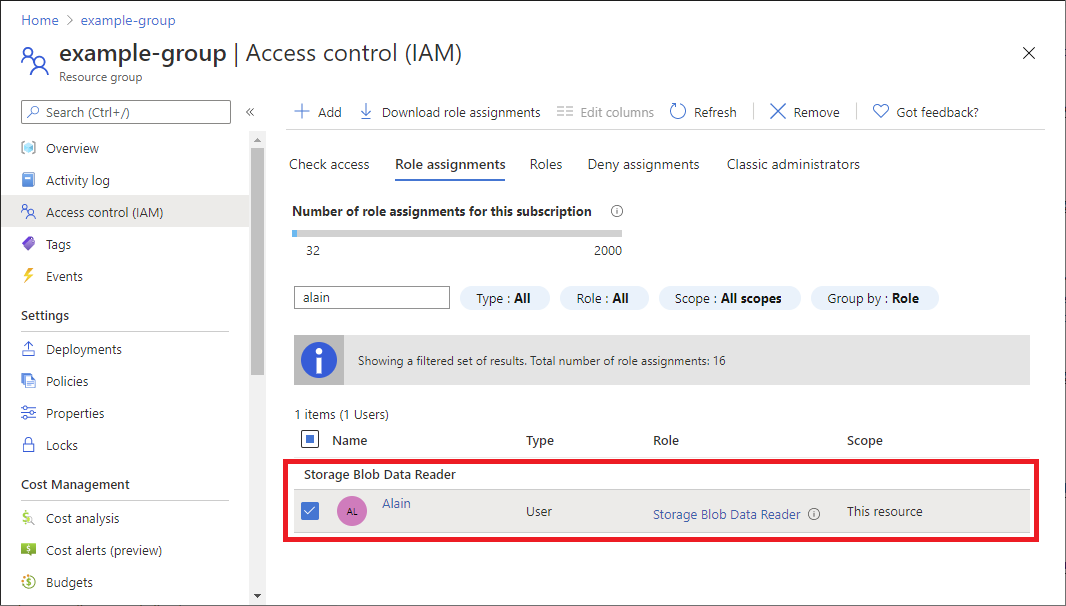

Buka kontrol Access (IAM) di sebuah cakupan, seperti grup manajemen, langganan, grup sumber daya, atau sumber daya, tempat pengguna tamu memiliki penetapan peran.

Klik tab Penetapan peran untuk melihat penetapan peran pada cakupan ini.

Dalam daftar penetapan peran, tambahkan tanda centang di sebelah perwakilan keamanan dengan penetapan peran yang ingin Anda hapus.

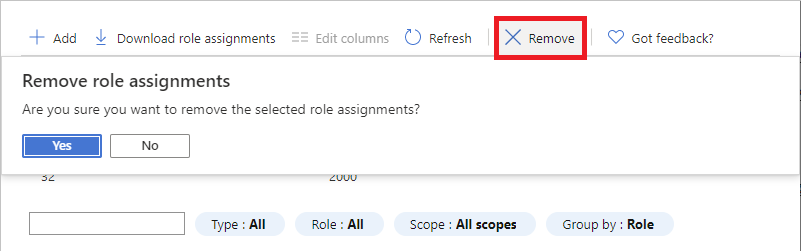

Klik Hapus.

Pada pesan penghapusan penetapan peran yang muncul, klik Ya.

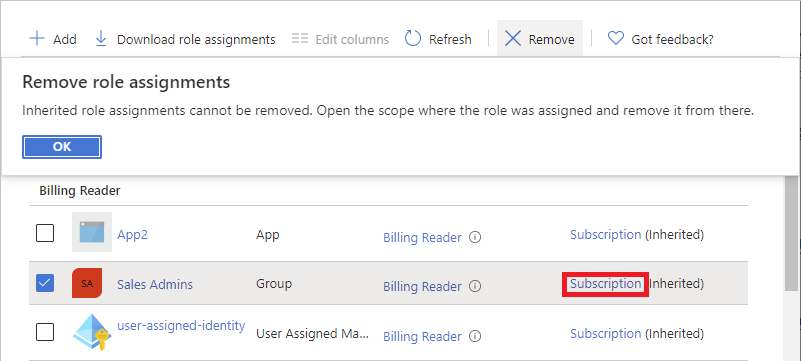

Jika melihat pesan bahwa penetapan peran yang diwariskan tidak dapat dihapus, berarti Anda mencoba menghapus penetapan peran di cakupan turunan. Anda harus membuka kontrol Access (IAM) di cakupan tempat peran ditetapkan dan mencobanya lagi. Cara cepat untuk membuka kontrol Akses (IAM) pada cakupan yang benar adalah dengan melihat kolom Cakupan dan klik tautan di sebelah (Warisan).

Azure PowerShell

Di Azure PowerShell, Anda menghapus penetapan peran menggunakan Remove-AzRoleAssignment.

Contoh berikut menghapus penetapan peran Kontributor Komputer Virtual dari patlong@contoso.com pengguna di grup sumber daya penjualan farmasi:

PS C:\> Remove-AzRoleAssignment -SignInName patlong@contoso.com `

-RoleDefinitionName "Virtual Machine Contributor" `

-ResourceGroupName pharma-sales

Menghapus peran Pembaca dari grup Ann Mack Team dengan ID 22222222-2222-2222-2222-222222222222 di cakupan langganan.

PS C:\> Remove-AzRoleAssignment -ObjectId 22222222-2222-2222-2222-222222222222 `

-RoleDefinitionName "Reader" `

-Scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Menghapus peran Pembaca Penagihan dari alain@example.com pengguna di cakupan grup manajemen.

PS C:\> Remove-AzRoleAssignment -SignInName alain@example.com `

-RoleDefinitionName "Billing Reader" `

-Scope "/providers/Microsoft.Management/managementGroups/marketing-group"

Jika Anda mendapatkan pesan kesalahan: "Informasi yang diberikan tidak di petakan ke penetapan peran", pastikan Anda juga menentukan parameter -Scope atau -ResourceGroupName. Untuk informasi selengkapnya, lihat Memecahkan Masalah Azure RBAC.

Azure CLI

Di Azure CLI, Anda menghapus penetapan peran menggunakan az role assignment delete.

Contoh berikut menghapus penetapan peran Kontributor Komputer Virtual dari patlong@contoso.com pengguna di grup sumber daya penjualan farmasi:

az role assignment delete --assignee "patlong@contoso.com" \

--role "Virtual Machine Contributor" \

--resource-group "pharma-sales"

Menghapus peran Pembaca dari grup Ann Mack Team dengan ID 22222222-2222-2222-2222-222222222222 di cakupan langganan.

az role assignment delete --assignee "22222222-2222-2222-2222-222222222222" \

--role "Reader" \

--scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Menghapus peran Pembaca Penagihan dari alain@example.com pengguna di cakupan grup manajemen.

az role assignment delete --assignee "alain@example.com" \

--role "Billing Reader" \

--scope "/providers/Microsoft.Management/managementGroups/marketing-group"

REST API

Di REST API, Anda menghapus penetapan peran menggunakan Role Assignments - Delete.

Dapatkan pengidentifikasi penetapan peran (GUID). Pengidentifikasi ini dikembalikan saat pertama kali Anda membuat penetapan peran atau Anda bisa mendapatkannya dengan mencantumkan penetapan peran.

Mulai dengan permintaan berikut:

DELETE https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId}?api-version=2022-04-01Dalam URI, ganti {scope} dengan cakupan untuk penetapan peran.

Cakupan Jenis providers/Microsoft.Management/managementGroups/{groupId1}Grup manajemen subscriptions/{subscriptionId1}Langganan subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Grup sumber daya subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/microsoft.web/sites/mysite1Sumber daya Ganti {roleAssignmentId} dengan pengidentifikasi GUID dari penetapan peran.

Permintaan berikut menghapus penetapan peran yang ditentukan pada cakupan langganan:

DELETE https://management.azure.com/subscriptions/{subscriptionId1}/providers/microsoft.authorization/roleassignments/{roleAssignmentId1}?api-version=2022-04-01

Berikut ini menunjukkan contoh output:

{

"properties": {

"roleDefinitionId": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleDefinitions/a795c7a0-d4a2-40c1-ae25-d81f01202912",

"principalId": "{objectId1}",

"principalType": "User",

"scope": "/subscriptions/{subscriptionId1}",

"condition": null,

"conditionVersion": null,

"createdOn": "2022-05-06T23:55:24.5379478Z",

"updatedOn": "2022-05-06T23:55:24.5379478Z",

"createdBy": "{createdByObjectId1}",

"updatedBy": "{updatedByObjectId1}",

"delegatedManagedIdentityResourceId": null,

"description": null

},

"id": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId1}",

"type": "Microsoft.Authorization/roleAssignments",

"name": "{roleAssignmentId1}"

}

Templat ARM

Tidak ada cara untuk menghapus penetapan peran menggunakan templat Azure Resource Manager (templat ARM). Untuk menghapus penetapan peran, Anda harus menggunakan alat lain seperti portal Microsoft Azure, Azure PowerShell, Azure CLI, atau REST API.