Memberikan izin ke ruang kerja identitas terkelola

Artikel ini mengajarkan cara memberikan izin untuk identitas terkelola di ruang kerja Azure Synapse. Izin, pada gilirannya, memungkinkan akses ke kumpulan SQL khusus di ruang kerja dan akun penyimpanan ADLS Gen2 melalui portal Microsoft Azure.

Catatan

Identitas terkelola ruang kerja ini akan disebut sebagai identitas terkelola melalui sisa dokumen ini.

Memberikan izin identitas terkelola ke akun penyimpanan ADLS Gen2

Akun penyimpanan ADLS Gen2 diperlukan untuk membuat ruang kerja Azure Synapse. Agar berhasil meluncurkan kumpulan Spark di ruang kerja Azure Synapse, identitas terkelola Azure Synapse memerlukan peran Kontributor Data Blob Penyimpanan di akun penyimpanan ini. Orkestrasi alur di Azure Synapse juga mendapat keuntungan dari peran ini.

Memberikan izin ke identitas terkelola selama pembuatan ruang kerja

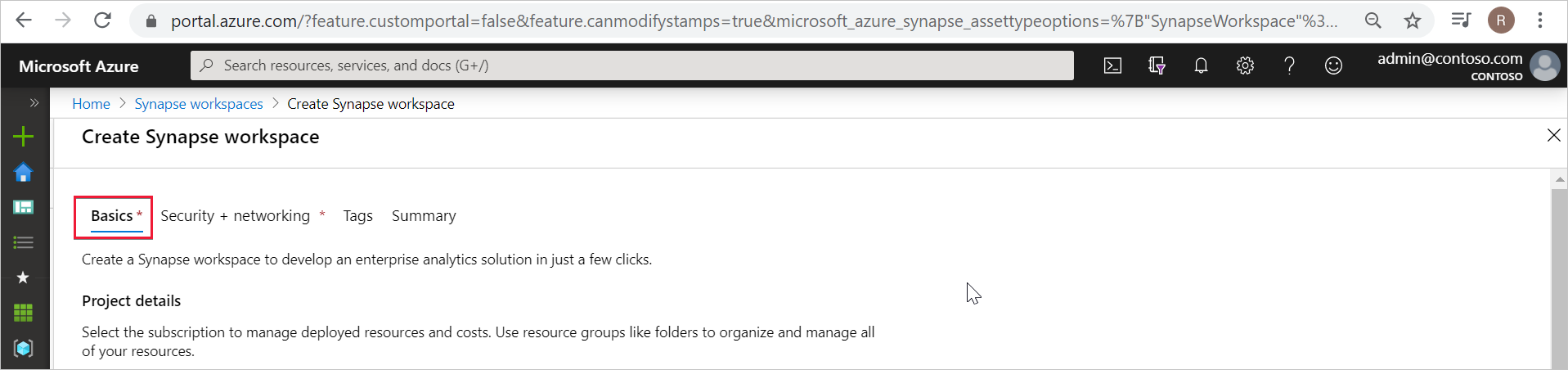

Azure Synapse akan mencoba memberikan peran Kontributor Data Blob Penyimpanan ke identitas terkelola setelah Anda membuat ruang kerja Azure Synapse menggunakan portal Microsoft Azure. Anda menyediakan detail akun penyimpanan ADLS Gen2 di tab Dasar.

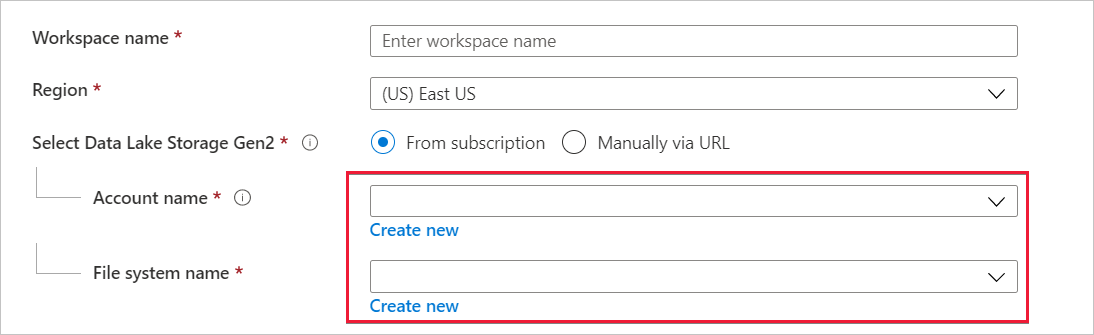

Pilih akun penyimpanan dan sistem file ADLS Gen2 dalam Nama akun dan Nama sistem file.

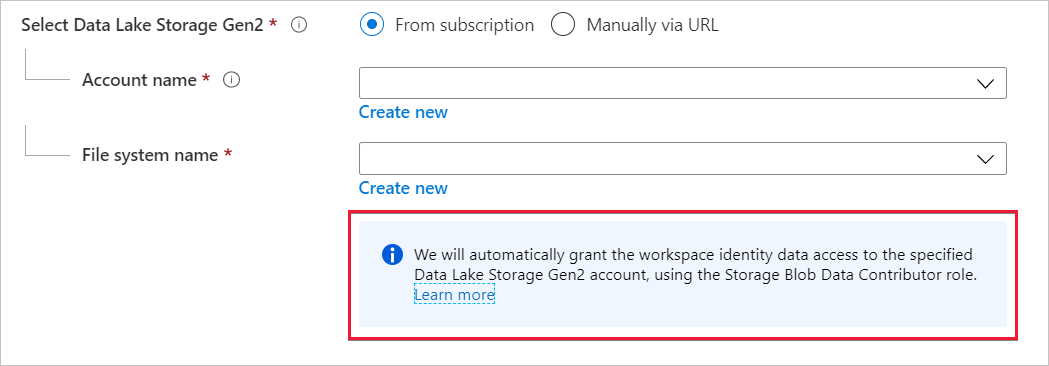

Jika pembuat ruang kerja juga merupakan Pemilik akun penyimpanan ADLS Gen2, maka Azure Synapse akan menetapkan peran Kontributor Data Blob Penyimpanan ke identitas terkelola. Anda akan melihat pesan berikut di bawah detail akun penyimpanan yang Anda masukkan.

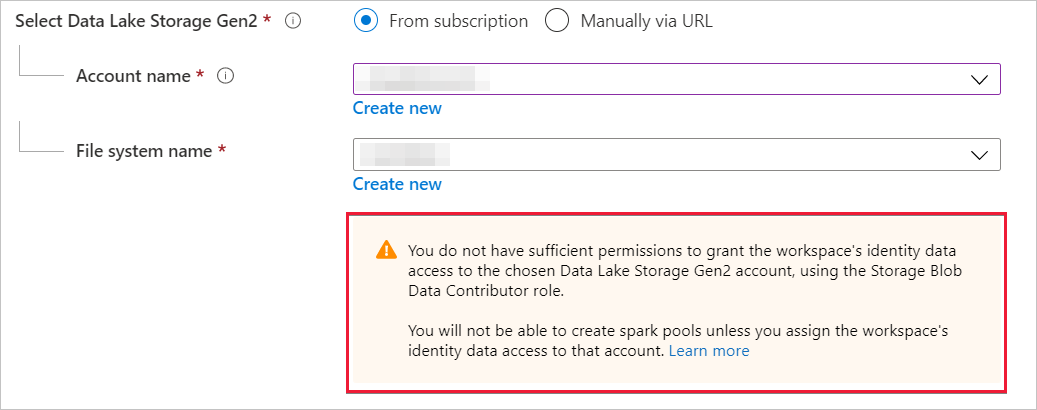

Jika pembuat ruang kerja bukan merupakan Pemilik akun penyimpanan ADLS Gen2, maka Azure Synapse tidak akan menetapkan peran Kontributor Data Blob Penyimpanan ke identitas terkelola. Pesan yang muncul di bawah detail akun penyimpanan memberi tahu pembuat ruang kerja bahwa mereka tidak memiliki izin yang memadai untuk memberikan peran Kontributor Data Blob Penyimpanan ke identitas terkelola.

Seperti yang dinyatakan oleh pesan, Anda tidak dapat membuat kumpulan Spark kecuali Kontributor Data Blob Penyimpanan ditetapkan ke identitas terkelola.

Memberikan izin ke identitas terkelola setelah pembuatan ruang kerja

Selama pembuatan ruang kerja, jika Anda tidak menetapkan kontributor Data Blob Penyimpanan ke identitas terkelola, maka Pemilik akun penyimpanan ADLS Gen2 akan secara manual menetapkan peran tersebut ke identitas. Langkah-langkah berikut akan membantu Anda menyelesaikan penugasan manual.

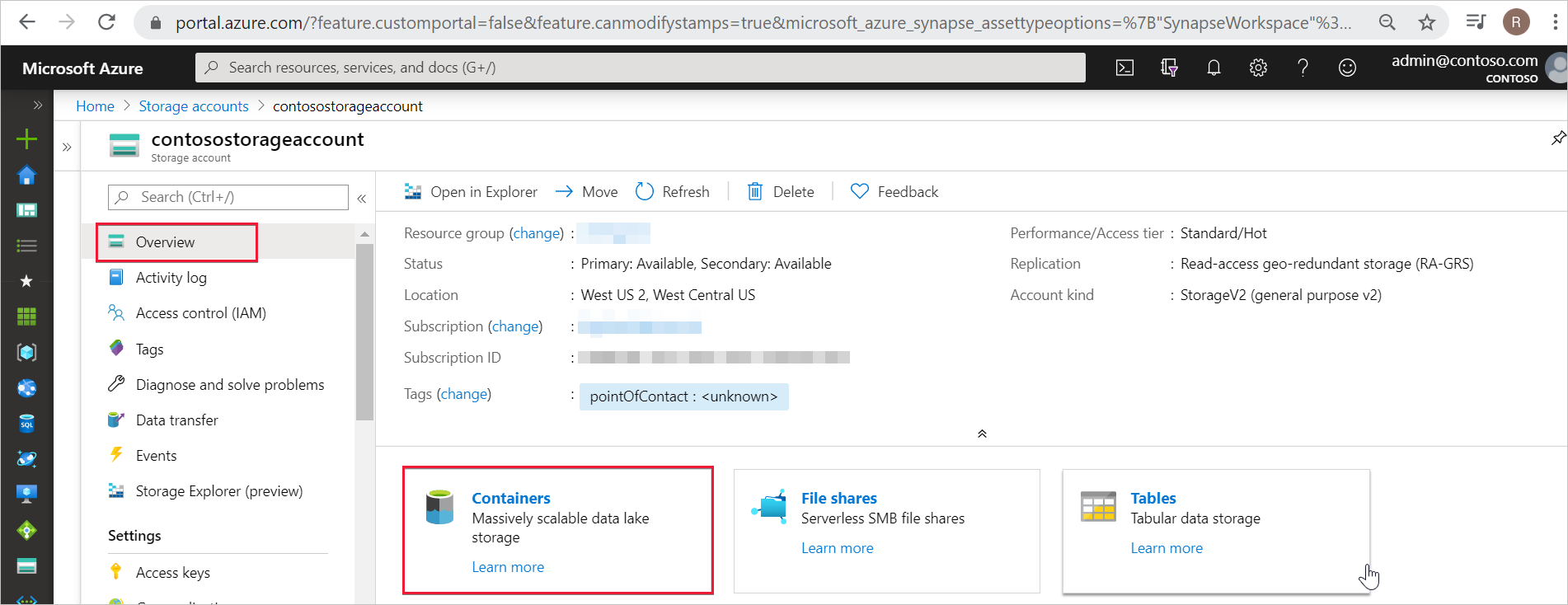

Langkah 1: Masuk ke akun penyimpanan ADLS Gen2 di portal Microsoft Azure

Di portal Microsoft Azure, buka akun penyimpanan ADLS Gen2 dan pilih Ringkasan dari navigasi kiri. Anda hanya perlu menetapkan peran Kontributor Data Blob Penyimpanan di tingkat kontainer atau sistem file. Pilih Kontainer.

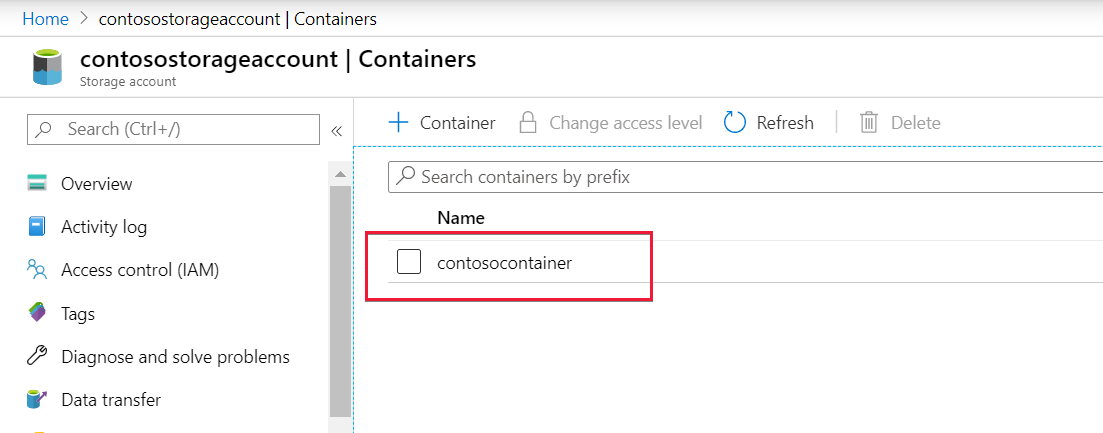

Langkah 2: Pilih kontainer

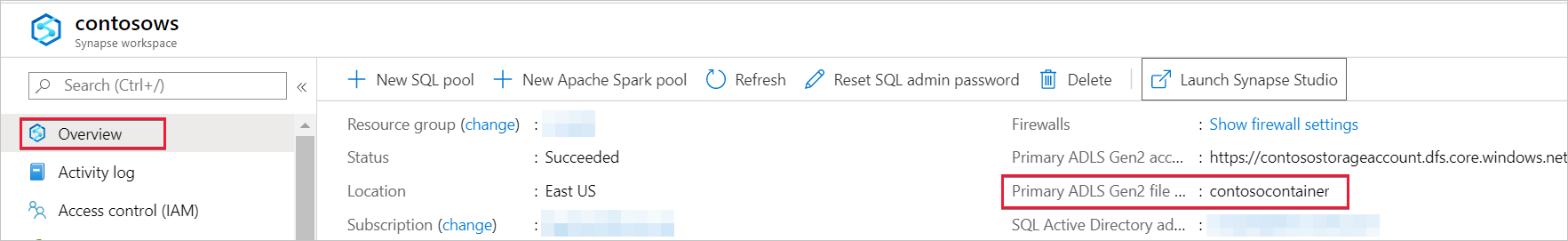

Identitas terkelola harus memiliki akses data ke kontainer (sistem file) yang disediakan ketika ruang kerja dibuat. Anda dapat menemukan kontainer atau sistem file ini di portal Microsoft Azure. Buka ruang kerja Azure Synapse Anda di portal Microsoft Azure dan pilih Ringkasan dari navigasi kiri.

Pilih kontainer atau sistem file yang sama untuk memberikan peran Kontributor Data Blob Penyimpanan ke identitas terkelola.

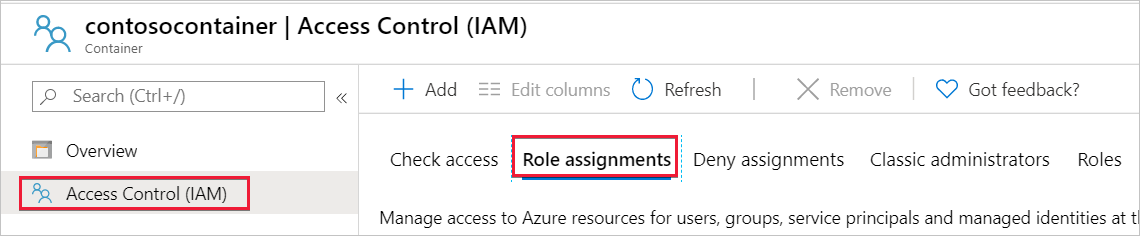

Langkah 3: Buka kontrol Akses dan tambahkan tugas peran

Pilih Kontrol akses (IAM).

Pilih Tambahkan>Tambahkan penetapan peran untuk membuka halaman Tambahkan penetapan peran.

Tetapkan peran berikut. Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Pengaturan Nilai Peran Kontributor Data Blob Penyimpanan Tetapkan akses ke MANAGEDIDENTITY Anggota nama identitas terkelola Catatan

Nama identitas terkelola juga merupakan nama ruang kerja.

Pilih Simpan untuk menyimpan penetapan peran.

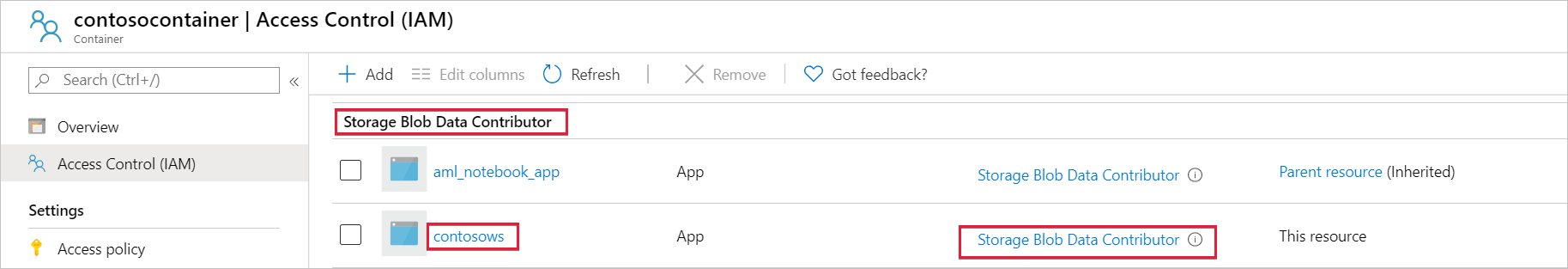

Langkah 4: Verifikasi bahwa peran Kontributor Blob Penyimpanan Data ditetapkan ke identitas yang dikelola

Pilih Microsoft Azure Access Control Service (IAM), lalu pilih Penetapan peran.

Anda akan melihat identitas terkelola Anda tercantum di bawah bagian Kontributor Data Blob Penyimpanan dengan peran Kontributor Data Blob Penyimpanan yang telah ditetapkan ke identitas tersebut.

Alternatif untuk peran Kontributor Data Blob Penyimpanan

Daripada memberi diri Anda peran Kontributor Data Blob Penyimpanan, Anda juga dapat memberikan izin yang lebih terperinci pada subset file.

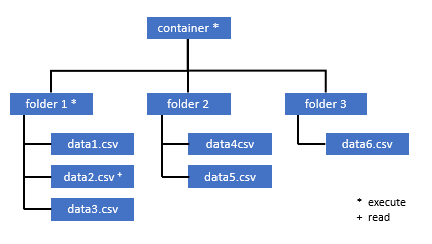

Semua pengguna yang membutuhkan akses ke beberapa data dalam kontainer ini juga harus memiliki izin EXECUTE di semua folder induk hingga ke root (kontainer).

Pelajari selengkapnya tentang cara mengatur ACL di Azure Data Lake Storage Gen2.

Catatan

Izin eksekusi pada tingkat kontainer harus diatur dalam Data Lake Storage Gen2. Izin pada folder dapat diatur dalam Synapse.

Jika Anda ingin membuat kueri data2.csv dalam contoh ini, izin berikut diperlukan:

- Izin eksekusi pada kontainer

- Izin eksekusi pada folder1

- Izin baca di data2.csv

Masuk ke Azure Synapse dengan pengguna admin yang memiliki izin penuh pada data yang ingin Anda akses.

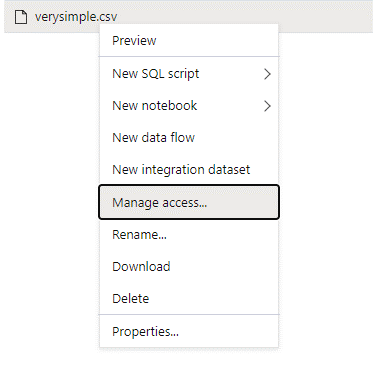

Di panel data, klik kanan file dan pilih Kelola akses.

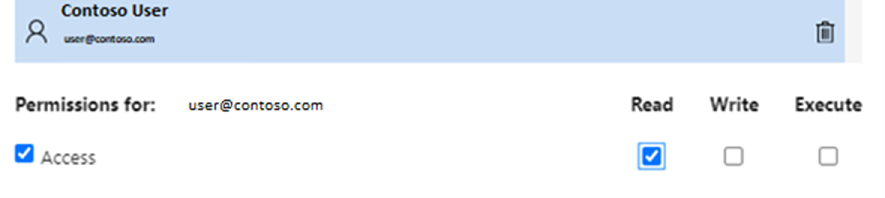

Pilih setidaknya izin Baca. Masukkan UPN atau ID objek pengguna, misalnya, user@contoso.com. Pilih Tambahkan.

Berikan izin baca untuk pengguna ini.

Catatan

Untuk pengguna tamu, langkah ini perlu dilakukan secara langsung dengan Azure Data Lake karena tidak dapat dilakukan secara langsung melalui Azure Synapse.

Langkah berikutnya

Pelajari selengkapnya Identitas terkelola ruang kerja