Mengimplementasi kelompok keamanan jaringan dan komputer virtual IaaS Windows

- 8 menit

Sebagai administrator sistem di Contoso, Anda harus memastikan bahwa setiap layanan yang dihosting di Microsoft Azure dengan IaaS memenuhi persyaratan keamanan perusahaan yang ketat. Untuk mengamankan lalu lintas jaringan dengan benar, Anda dapat mengatur NSG.

Grup keamanan jaringan

NSG memfilter lalu lintas jaringan masuk dan keluar. Mengonfigurasi aturan keamanan untuk NSG memungkinkan Anda mengontrol lalu lintas jaringan dengan mengizinkan atau menolak jenis lalu lintas tertentu.

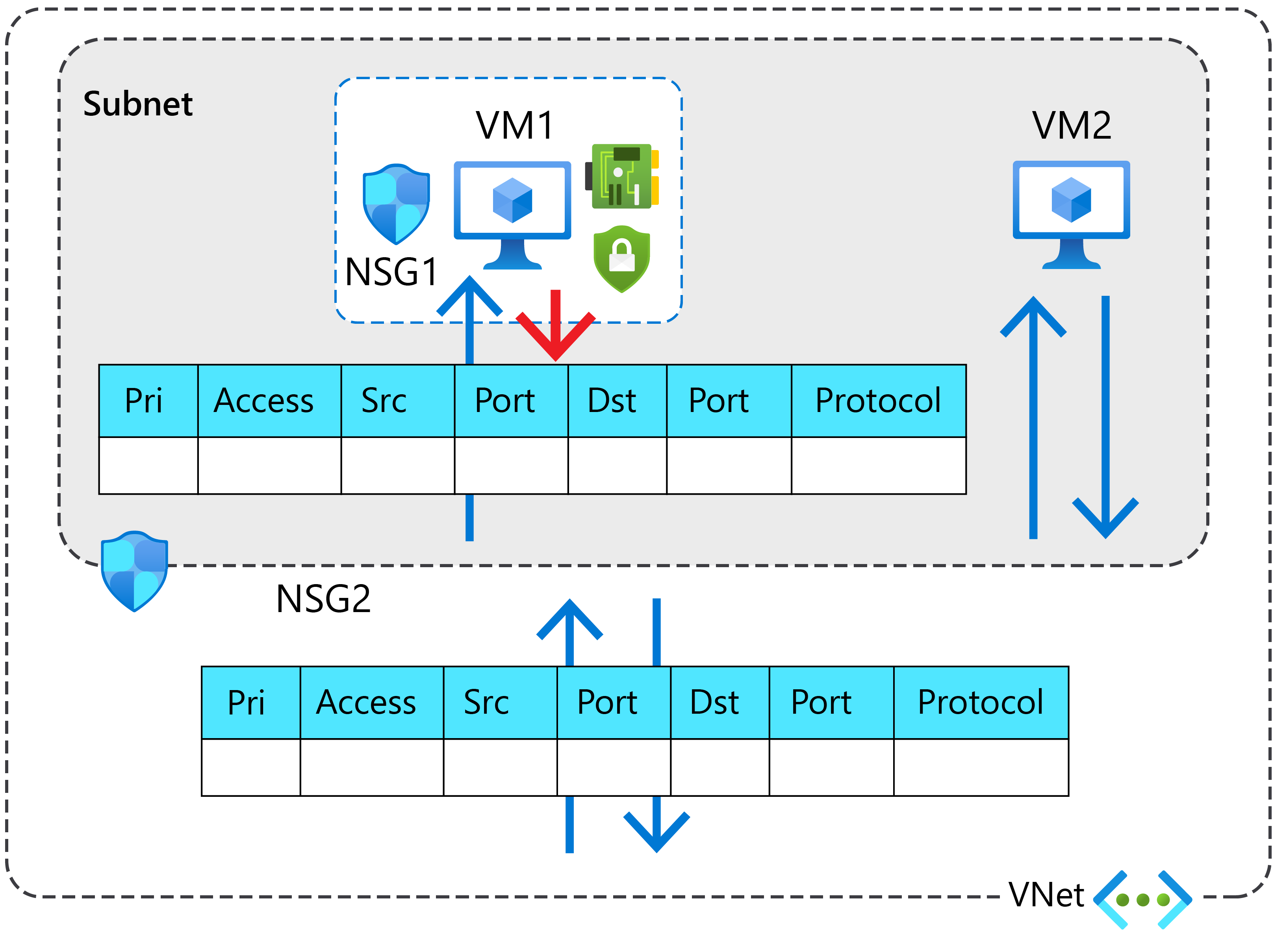

Anda dapat menetapkan NSG ke:

- Antarmuka jaringan untuk memfilter lalu lintas jaringan hanya pada antarmuka tersebut.

- Subnet untuk memfilter lalu lintas pada semua antarmuka jaringan yang terhubung di subnet.

Anda juga dapat menetapkan NSG untuk antarmuka dan subnet jaringan. Lalu, setiap NSG dievaluasi secara mandiri.

Untuk lalu lintas masuk, proses berikut ini terjadi:

- Lalu lintas masuk pertama kali dievaluasi oleh NSG yang diterapkan pada subnet.

- Lalu lintas masuk kemudian dievaluasi oleh NSG yang diterapkan pada antarmuka jaringan.

Namun, untuk lalu lintas masuk, proses berikut ini terjadi:

- Lalu lintas keluar dari komputer virtual pertama kali dievaluasi oleh NSG yang diterapkan pada antarmuka jaringan.

- Lalu lintas keluar dari komputer virtual kemudian dievaluasi oleh NSG yang diterapkan ke subnet.

Petunjuk / Saran

Anda dapat mengurangi upaya administratif dengan menerapkan NSG ke subnet alih-alih ke masing-masing antarmuka jaringan, untuk mengamankan semua komputer virtual dalam subnet yang ditentukan dengan serangkaian aturan yang sama.

Aturan keamanan

NSG berisi aturan keamanan yang digunakan untuk mengizinkan atau menolak lalu lintas jaringan yang difilter.

Properti aturan keamanan NSG diuraikan dalam tabel berikut ini.

| Properti | Makna |

|---|---|

| Nama | Nama unik dalam grup keamanan jaringan. |

| Prioritas | Angka antara 100 dan 4096. Angka yang lebih rendah memiliki prioritas lebih tinggi dan diproses terlebih dahulu. |

| Sumber atau tujuan | Setiap, atau alamat IP individual, blok perutean antar domain tanpa kelas (CIDR) (10.0.0.0/24, misalnya), tag layanan, atau kelompok keamanan aplikasi. Kelompok keamanan jaringan diproses setelah Azure menerjemahkan alamat IP publik ke alamat IP pribadi untuk lalu lintas masuk, dan sebelum Azure menerjemahkan alamat IP pribadi ke alamat IP publik untuk lalu lintas keluar. |

| Protokol | Protokol Kendali Transmisi (TCP), Protokol Datagram Pengguna (UDP), Protokol Pesan Kendali Internet (ICMP), atau Apa Pun. |

| Arah | Apakah aturan tersebut berlaku untuk lalu lintas masuk atau keluar. |

| Rentang port | Masing-masing port atau rentang port (misalnya, 10000-10005). Anda juga dapat menggunakan kartubebas (*). |

| Perbuatan | Mengzinkan atau menolak lalu lintas. |

| Deskripsi | Properti opsional untuk menjelaskan tujuan aturan. |

Catatan

Anda tidak mendefinisikan arah aturan sebagai properti aturan. Sebaliknya, Anda mulai dengan membuat aturan masuk atau keluar.

Penting

Ketika lalu lintas jaringan dicocokkan dengan aturan keamanan jaringan, aturan keamanan tersebut digunakan untuk lalu lintas jaringan. Aturan keamanan lebih lanjut tidak dievaluasi (untuk lalu lintas jaringan tersebut). Namun, lalu lintas jaringan lainnya dievaluasi terhadap aturan keamanan lebih lanjut.

Aturan keamanan default

NSG memiliki tiga aturan keamanan masuk dan tiga keluar yang tidak dapat dimodifikasi. Tujuan dari aturan default ini untuk:

- Mengizinkan konektivitas dalam jaringan virtual dan dari load balancer Azure.

- Mengizinkan komunikasi keluar ke internet.

- Menolak semua lalu lintas dari internet.

Tiga aturan masuk default dijelaskan dalam tabel berikut.

| Prioritas | Nama aturan | Deskripsi |

|---|---|---|

| 65000 | AllowVnetInbound | Mengizinkan lalu lintas masuk yang berasal dari komputer virtual apa pun ke komputer virtual apa pun dalam subnet. |

| 65001 | AllowAzureLoadBalancerInbound | Mengizinkan traffic dari load balancer default ke komputer virtual apa pun dalam subnet. |

| 65500 | DenyAllInBound | Menolak lalu lintas dari sumber eksternal apa pun ke komputer virtual. |

Aturan keluar default dijelaskan dalam tabel berikut.

| Prioritas | Nama aturan | Deskripsi |

|---|---|---|

| 65000 | AllowVnetOutbound | Mengizinkan lalu lintas keluar dari komputer virtual apa pun ke komputer virtual apa pun dalam subnet. |

| 65001 | AllowInternetOutbound | Mengizinkan lalu lintas keluar ke internet dari komputer virtual apa pun. |

| 65500 | DenyAllOutBound | Menolak lalu lintas dari VM internal apa pun ke sistem di luar jaringan virtual. |

Petunjuk / Saran

Anda dapat menambahkan aturan default tambahan.

Jika pihak TI Contoso ingin menghubungkan komputer virtual Azure dengan menggunakan Desktop Jauh Microsoft, Anda dapat menambahkan aturan keamanan masuk ke kelompok keamanan jaringan yang memungkinkan lalu lintas RDP. Perlu diketahui bahwa RDP masuk adalah salah satu aturan default yang dapat ditambahkan secara otomatis saat Anda membuat komputer virtual Azure dengan menggunakan portal Microsoft Azure.

Catatan

Anda dapat mengambil alih aturan default dengan membuat aturan prioritas lebih tinggi yang memenuhi kebutuhan unik Anda.

Aturan keamanan tambahan

Jika memiliki banyak aturan keamanan yang ingin Anda sederhanakan, Anda dapat menggunakan aturan keamanan tambahan. Aturan tambahan memungkinkan Anda menambahkan opsi berikut ke dalam satu aturan keamanan:

- Beberapa alamat IP

- Beberapa port

- Tag layanan

- Kelompok keamanan aplikasi

Misalnya, pihak TI Contoso ingin membatasi akses ke sumber daya tertentu di pusat data, tetapi sumber daya tersebar di beberapa rentang alamat jaringan. Dengan aturan tambahan, Anda dapat menambahkan semua rentang ini ke dalam satu aturan, mengurangi biaya tambahan administratif.

Catatan

Anda juga dapat menggunakan aturan tambahan di bidang sumber atau tujuan dan rentang port aturan.

Tag layanan

Tag layanan mewakili sekelompok awalan alamat IP dari layanan Azure tertentu. Saat membuat aturan keamanan, Anda dapat menggunakan tag layanan sebagai ganti alamat IP tertentu. Dengan menentukan nama tag layanan (misalnya, AzureBackup) di bidang sumber atau tujuan aturan yang sesuai, Anda dapat menolak atau mengizinkan lalu lintas untuk layanan tersebut.

Catatan

Anda tidak dapat membuat tag layanan Anda sendiri. Microsoft mengelola awalan alamat yang di mencakup tag layanan dan secara otomatis memperbarui tag layanan saat alamat berubah, meminimalkan kompleksitas pembaruan yang sering diterapkan pada aturan keamanan jaringan.

Anda dapat menggunakan tag layanan untuk:

- Mencapai isolasi jaringan dan melindungi sumber daya Azure Anda dari internet umum sambil mengakses layanan Azure yang memiliki titik akhir publik.

- Membuat aturan kelompok keamanan jaringan masuk/keluar untuk menolak lalu lintas ke/dari internet dan mengizinkan lalu lintas ke/dari Azure Cloud Services.

Catatan

Anda dapat menggunakan tag layanan untuk menentukan kontrol akses jaringan pada kelompok keamanan jaringan dan juga di Azure Firewall.

Tabel berikut ini mencantumkan beberapa contoh tag layanan yang tersedia.

| Etiket | Penjelasan |

|---|---|

| JaringanVirtual | Tag ini mewakili semua alamat jaringan virtual di mana saja di Azure, dan di jaringan lokal Anda jika Anda menggunakan konektivitas hibrid. |

| Penyeimbang Beban Azure | Tag ini menunjukkan penyeimbang beban infrastruktur Azure. Tag diterjemahkan ke alamat IP virtual host (168.63.129.16) tempat pemeriksaan kesehatan Azure berasal. |

| internet | Tag ini mewakili apa pun di luar alamat jaringan virtual yang dapat dijangkau secara publik, termasuk sumber daya yang memiliki alamat IP publik. Salah satu sumber daya tersebut adalah fitur Web Apps dari Azure App Service. |

| AzureTrafficManager | Tag ini mewakili alamat IP untuk Azure Traffic Manager |

Catatan

Anda dapat meninjau daftar lengkap tag layanan di Tag layanan yang tersedia.

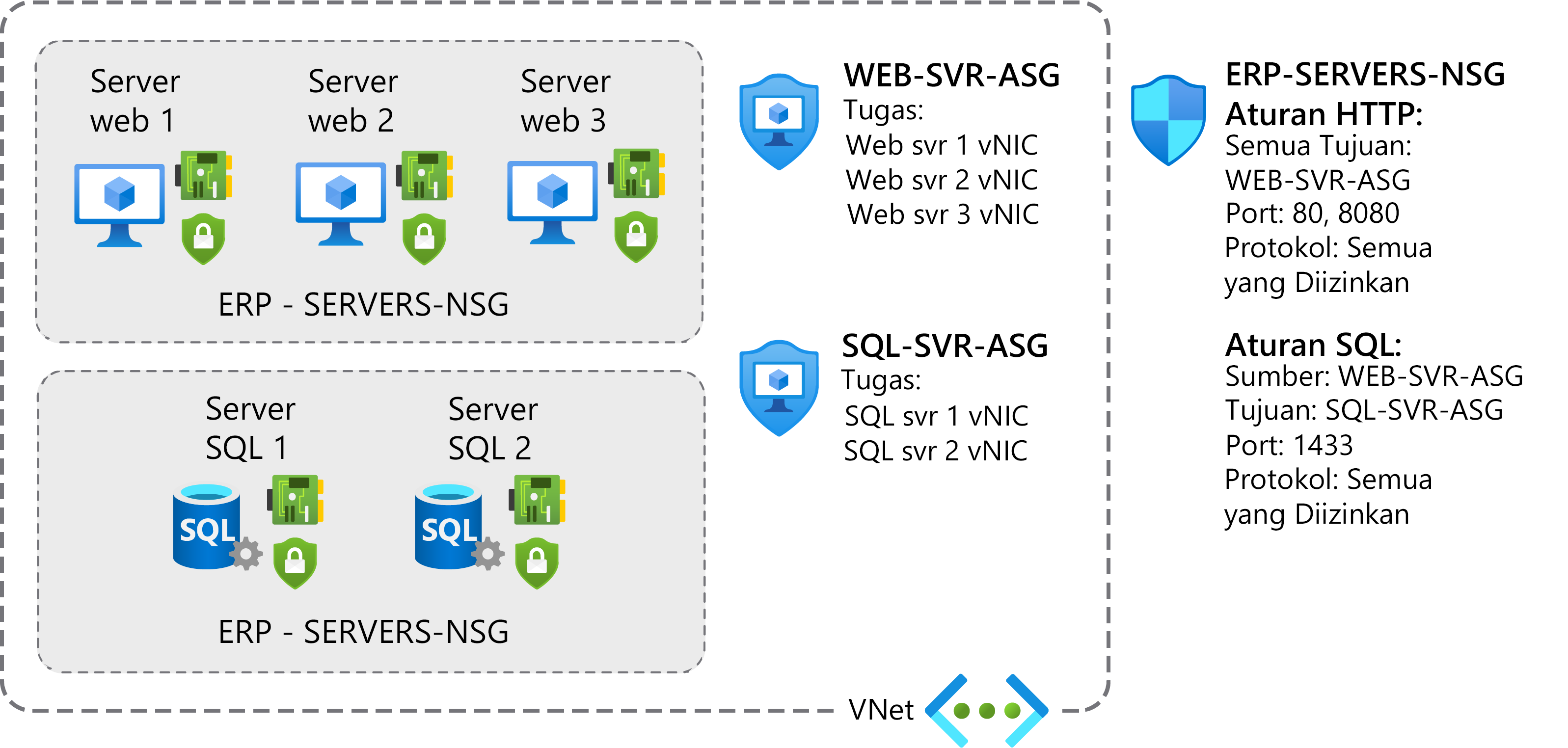

Kelompok keamanan aplikasi

Kelompok keamanan aplikasi (ASG) memungkinkan Anda mengelompokkan antarmuka jaringan menjadi satu. Anda kemudian dapat menggunakan ASG tersebut sebagai aturan sumber atau tujuan dalam NSG.

Petunjuk / Saran

ASG mempermudah administrasi karena Anda dapat menambahkan atau menghapus antarmuka jaringan ke ASG saat Anda menyebarkan atau menyebarkan ulang server aplikasi.

Anda dapat menggunakan ASG untuk:

- Mengonfigurasi keamanan jaringan untuk sumber daya yang digunakan aplikasi tertentu. Ini memungkinkan Anda mengelompokkan komputer virtual secara logis, terlepas dari penetapan subnet-nya.

- Menerapkan aturan keamanan ke sekelompok sumber daya. Beban kerja aplikasi tertentu lebih mudah untuk disebarkan dan dinaikkan skalanya. Cukup tambahkan penyebaran komputer virtual baru ke satu atau beberapa ASG, dan VM otomatis menggunakan aturan keamanan Anda untuk beban kerja tersebut.

Catatan

Jika NSG berlaku untuk komputer virtual, aturan keamanan untuk ASG juga secara otomatis berlaku untuk komputer virtual dan memungkinkan konektivitas jaringan penuh antara komputer virtual dalam ASG sampel.

Tanpa ASG, Anda harus membuat aturan terpisah untuk setiap komputer virtual. Misalnya, Contoso memiliki sejumlah server ujung depan di VNet. Staf TI memutuskan untuk menerapkan NSG dan ASG untuk mengamankan sumber daya jaringan, seperti yang digambarkan dalam grafik berikut.

Menggunakan ASG memungkinkan Contoso memenuhi tujuan berikut:

- Server web harus dapat diakses melalui port 80 dan 8080.

- Server database harus dapat diakses dari server web melalui port 1433.

Untuk mengonfigurasi solusi ini dalam peran Anda sebagai administrator sistem, Anda harus melakukan prosedur tingkat tinggi berikut:

- Tetapkan antarmuka jaringan untuk server web ke satu ASG.

- Tetapkan antarmuka jaringan untuk server database ke ASG lain.

- Buat dua aturan masuk di grup keamanan jaringan Anda:

- Satu aturan membuka lalu lintas HTTP dan port TCP 8080 ke semua server di ASG server web.

- Aturan lainnya mengizinkan lalu lintas SQL ke semua server di ASG server database.

Penting

Anda harus selalu menggunakan NSG untuk membantu melindungi sumber daya Anda yang tersambung ke jaringan dari lalu lintas yang tidak diinginkan. Dengan NSG, Anda memiliki akses kontrol terperinci melalui lapisan jaringan. Pada saat yang sama, Anda dapat menghindari kompleksitas dalam mengonfigurasi dan menegakkan aturan keamanan untuk setiap komputer virtual atau jaringan virtual.

Catatan

Jika Anda memiliki penyewa Azure uji coba, Anda mungkin ingin melakukan latihan berikut: Membuat dan mengelola grup keamanan jaringan