Configurazione dell'ID Microsoft Entra per il provisioning degli utenti in un database SQL

Questo documento descrive i passaggi da eseguire per effettuare automaticamente il provisioning e il deprovisioning degli utenti da Microsoft Entra ID in un database SQL.

Per informazioni importanti sul funzionamento di questo servizio e sulle domande frequenti, vedere gli articoli Automatizzare il provisioning e il deprovisioning utenti nelle applicazioni SaaS con l'ID Microsoft Entra e l'architettura di provisioning delle applicazioni locali.

Il video seguente offre una panoramica del provisioning locale.

Prerequisiti per il provisioning in un database SQL

On-premises prerequisites (Prerequisiti locali)

L'applicazione si basa su un database SQL, in cui è possibile creare, aggiornare ed eliminare i record per gli utenti. Il computer che esegue l'agente di provisioning deve avere:

- Windows Server 2016 o versione successiva.

- Connessione ivity al sistema di database di destinazione e con connettività in uscita a login.microsoftonline.com, altri microsoft Online Services e domini di Azure. Un esempio è una macchina virtuale Windows Server 2016 ospitata in Azure IaaS o dietro un proxy.

- Almeno 3 GB di RAM.

- .NET Framework 4.7.2.

- Driver ODBC per il database SQL.

La configurazione della connessione al database dell'applicazione viene eseguita tramite una procedura guidata. A seconda delle opzioni selezionate, alcune schermate della procedura guidata potrebbero non essere disponibili e le informazioni potrebbero essere leggermente diverse. Usare le informazioni seguenti per guidare l'utente nella configurazione.

Database supportati

- Microsoft SQL Server e Azure SQL

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g e 11g

- Oracle 12c e 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Requisiti cloud

Tenant di Microsoft Entra con ID Microsoft Entra P1 o Premium P2 (o EMS E3 o E5).

L'uso di questa funzionalità richiede licenze microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

Ruolo Amministrazione istrator dell'identità ibrida per la configurazione dell'agente di provisioning e dell'applicazione Amministrazione istrator o dei ruoli Amministrazione istrator dell'applicazione cloud per la configurazione del provisioning nel portale di Azure.

Gli utenti di Microsoft Entra di cui eseguire il provisioning nel database devono essere già popolati con gli attributi che saranno richiesti dallo schema del database e che non vengono generati dal database stesso.

Preparare il database di esempio

In questo articolo si configurerà il connettore Microsoft Entra SQL per interagire con il database relazionale dell'applicazione. In genere, le applicazioni gestiscono l'accesso con una tabella nel database SQL, con una riga nella tabella per utente. Se si dispone già di un'applicazione con un database, continuare con la sezione successiva.

Se non si dispone già di un database con una tabella appropriata, a scopo dimostrativo, è consigliabile crearne uno che possa essere usato da Microsoft Entra ID. Se si usa SQL Server, eseguire lo script SQL disponibile nell'Appendice A. Questo script crea un database di esempio con il nome CONTOSO, contenente una singola tabella Employees. Questa tabella di database in cui verrà effettuato il provisioning degli utenti.

| Colonna tabella | Origine |

|---|---|

| ContosoLogin | Nome dell'entità utente Di Microsoft Entra |

| FirstName | Nome specificato da Microsoft Entra |

| LastName | Cognome di Microsoft Entra |

| Indirizzo di posta elettronica di Exchange Online | |

| InternalGUID | Generato dal database stesso |

| AzureID | ID oggetto Microsoft Entra |

| textID | Microsoft Entra ID mail nickname |

Determinare in che modo microsoft Entra SQL Connessione or interagirà con il database

Sarà necessario disporre di un account utente nell'istanza di SQL con i diritti per eseguire aggiornamenti ai dati nelle tabelle del database. Se il database SQL viene gestito da un altro utente, contattare il database per ottenere il nome dell'account e la password per l'ID Microsoft Entra da usare per l'autenticazione al database. Se l'istanza DI SQL è installata in un computer diverso, è necessario assicurarsi anche che il database SQL consenta le connessioni in ingresso dal driver ODBC nel computer agente.

Se si dispone di un database già esistente per l'applicazione, è necessario determinare in che modo Microsoft Entra ID deve interagire con tale database: interazione diretta con tabelle e viste, tramite stored procedure già presenti nel database o tramite istruzioni SQL fornite per query e aggiornamenti. Questa impostazione è dovuta al fatto che un'applicazione più complessa potrebbe avere nel database altre tabelle ausiliarie, richiedere il paging per le tabelle con migliaia di utenti o richiedere a Microsoft Entra ID di chiamare una stored procedure che esegue un'elaborazione dati aggiuntiva, ad esempio crittografia, hash o controlli di validità.

Quando si crea la configurazione per l'interazione del connettore con il database di un'applicazione, si configurerà innanzitutto un approccio per la lettura dello schema del database da parte dell'host del connettore e quindi la configurazione dell'approccio che il connettore deve usare in modo continuativo tramite profili di esecuzione. Ogni profilo di esecuzione specifica il modo in cui il connettore deve generare istruzioni SQL. La scelta dei profili di esecuzione e il metodo all'interno di un profilo di esecuzione dipendono dal supporto del motore di database e dall'applicazione.

Dopo la configurazione, all'avvio del servizio di provisioning, eseguirà automaticamente le interazioni configurate nel profilo di esecuzione importazione completa. In questo profilo di esecuzione il connettore leggerà tutti i record per gli utenti dal database dell'applicazione, in genere usando un'istruzione edizione Standard LECT. Questo profilo di esecuzione è necessario in modo che in un secondo momento, se Microsoft Entra ID deve apportare una modifica per un utente, Microsoft Entra ID saprà aggiornare un record esistente per tale utente nel database, anziché creare un nuovo record per tale utente.

Ogni volta che vengono apportate modifiche in Microsoft Entra ID, ad esempio per assegnare un nuovo utente all'applicazione o aggiornare un utente esistente, il servizio di provisioning eseguirà le interazioni del database SQL configurate Profilo di esecuzione esportazione . Nel profilo di esecuzione di esportazione, Microsoft Entra ID emette istruzioni SQL per inserire, aggiornare ed eliminare record nel database, per portare il contenuto del database sincronizzato con Microsoft Entra ID.

Se il database lo supporta, è anche possibile configurare facoltativamente un profilo di esecuzione di importazione differenziale. In questo profilo di esecuzione, Microsoft Entra ID leggerà le modifiche apportate nel database, diverse da Microsoft Entra ID, dall'ultima importazione completa o differenziale. Questo profilo di esecuzione è facoltativo perché richiede che il database sia strutturato per consentire la lettura delle modifiche.

Nella configurazione di ogni profilo di esecuzione del connettore si specifica se il connettore Microsoft Entra deve generare istruzioni SQL personalizzate per una tabella o una vista, chiamare le stored procedure o usare query SQL personalizzate fornite. In genere si userà lo stesso metodo per tutti i profili di esecuzione in un connettore.

- Se si seleziona il metodo Table o View per un profilo di esecuzione, il connettore Microsoft Entra genererà le istruzioni SQL necessarie, edizione Standard LECT, IN edizione Standard RT, UPDATE e DELETE, per interagire con la tabella o la vista nel database. Questo metodo è l'approccio più semplice, se il database ha una singola tabella o una vista aggiornabile con poche righe esistenti.

- Se si seleziona il metodo Stored procedure, il database dovrà avere quattro stored procedure: leggere una pagina di utenti, aggiungere un utente, aggiornare un utente ed eliminare un utente, si configurerà il connettore Microsoft Entra con i nomi e i parametri di tali stored procedure da chiamare. Questo approccio richiede più configurazione nel database SQL e in genere sarebbe necessario solo se l'applicazione richiede più elaborazione per ogni modifica a un utente, di per il paging tramite set di risultati di grandi dimensioni.

- Se si seleziona il metodo query SQL, si digitano le istruzioni SQL specifiche che il connettore deve emettere durante un profilo di esecuzione. Si configurerà il connettore con i parametri che il connettore deve popolare nelle istruzioni SQL, ad esempio per scorrere i set di risultati durante un'importazione o per impostare gli attributi di un nuovo utente creato durante un'esportazione.

Questo articolo illustra come usare il metodo table per interagire con la tabella Employeesdi database di esempio , nei profili di esecuzione Export e Full Import . Per altre informazioni sulla configurazione dei metodi di stored procedure o query SQL, vedere la guida alla configurazione di SQL generici che fornisce altri dettagli e requisiti specifici.

Scegliere gli identificatori univoci nello schema del database dell'applicazione

La maggior parte delle applicazioni avrà un identificatore univoco per ogni utente dell'applicazione. Se si esegue il provisioning in una tabella di database esistente, è necessario identificare una colonna di tale tabella con un valore per ogni utente, in cui tale valore è univoco e non cambia. Questa colonna sarà l'ancoraggio, usato da Microsoft Entra ID per identificare le righe esistenti per poterle aggiornare o eliminare. Per altre informazioni sugli ancoraggi, vedere Informazioni sugli attributi di ancoraggio e sui nomi distinti.

Se il database dell'applicazione esiste già, contiene utenti e si vuole mantenere aggiornato tali utenti, sarà necessario avere un identificatore per ogni utente che corrisponde al database dell'applicazione e allo schema Microsoft Entra. Ad esempio, se si assegna un utente all'applicazione in Microsoft Entra ID e tale utente si trova già in tale database, le modifiche apportate all'utente in Microsoft Entra ID devono aggiornare una riga esistente per tale utente, anziché aggiungere una nuova riga. Poiché è probabile che Microsoft Entra ID non archivii l'identificatore interno di un'applicazione per tale utente, è consigliabile selezionare un'altra colonna per l'esecuzione di query sul database. Il valore di questa colonna può essere un nome dell'entità utente o un indirizzo di posta elettronica, un ID dipendente o un altro identificatore presente nell'ID Microsoft Entra per ogni utente incluso nell'ambito dell'applicazione. Se l'identificatore utente usato dall'applicazione non è un attributo archiviato nella rappresentazione di Microsoft Entra dell'utente, non è necessario estendere lo schema utente di Microsoft Entra con un attributo di estensione e popolare tale attributo dal database. È possibile estendere lo schema di Microsoft Entra e impostare i valori di estensione usando PowerShell.

Eseguire il mapping degli attributi in Microsoft Entra ID allo schema del database

Quando Microsoft Entra ID ha stabilito un collegamento tra un utente in Microsoft Entra ID e un record nel database, per un utente già presente nel database o un nuovo utente, Microsoft Entra ID può effettuare il provisioning delle modifiche dell'attributo dall'utente di Microsoft Entra nel database. Oltre agli identificatori univoci, controllare il database per identificare se sono presenti altre proprietà necessarie. In caso affermativo, assicurarsi che gli utenti di cui verrà effettuato il provisioning nel database dispongano di attributi di cui è possibile eseguire il mapping alle proprietà necessarie.

È anche possibile configurare il comportamento di deprovisioning . Se un utente assegnato all'applicazione viene eliminato in Microsoft Entra ID, Microsoft Entra ID invierà un'operazione di eliminazione al database. È anche possibile che microsoft Entra ID aggiorni il database quando un utente esce dall'ambito di essere in grado di usare l'applicazione. Se un utente non è assegnato da un'app, eliminato soft-delete in Microsoft Entra ID o bloccato dall'accesso, è possibile configurare Microsoft Entra ID per inviare una modifica dell'attributo. Se si esegue il provisioning in una tabella di database esistente, sarà necessario avere una colonna di tale tabella per eseguire il mapping a isSoftDeleted. Quando l'utente esce dall'ambito, Microsoft Entra ID imposta il valore per l'utente su True.

1. Installare il driver ODBC

Windows Server in cui verrà installato l'agente di provisioning richiede un driver ODBC per il database di destinazione. Se si prevede di connettersi a SQL Server o al database SQL di Azure, è necessario scaricare il driver ODBC per SQL Server (x64) e installarlo in Windows Server. Per altri database SQL, vedere le indicazioni fornite dal fornitore di software indipendente su come installare il driver ODBC.

2. Creare un file di connessione DSN

Il connettore SQL generico richiede un file DSN (Data Source Name) per connettersi all'endpoint SQL. Prima di tutto, è necessario creare un file con le informazioni di connessione ODBC.

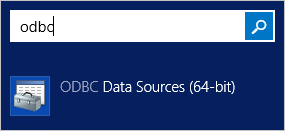

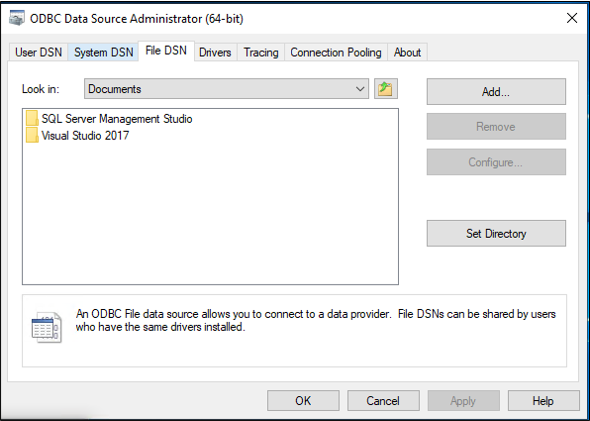

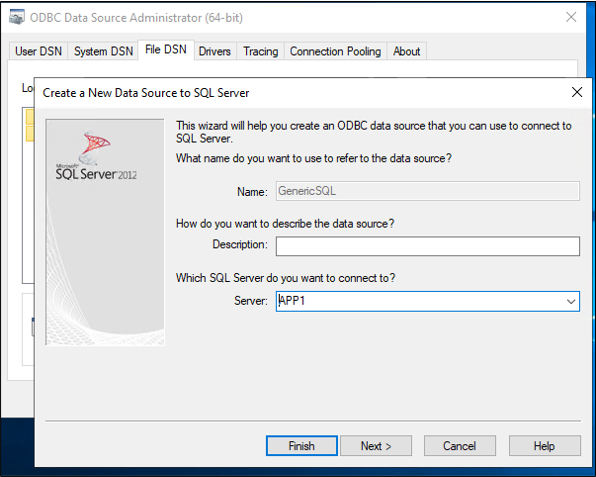

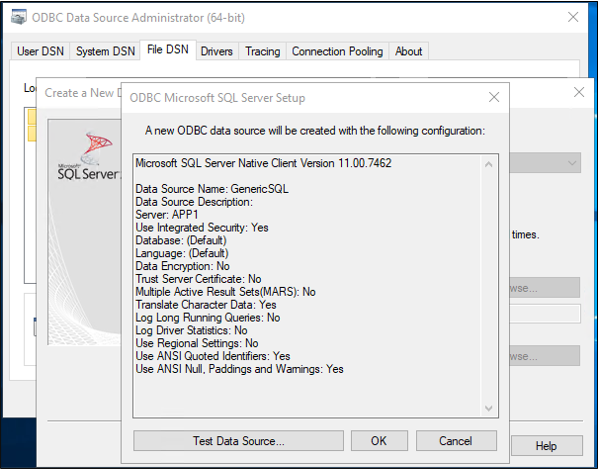

Avviare l'utilità di gestione ODBC nel server. Usare la versione a 64 bit.

Selezionare la scheda DSN File e selezionare Aggiungi.

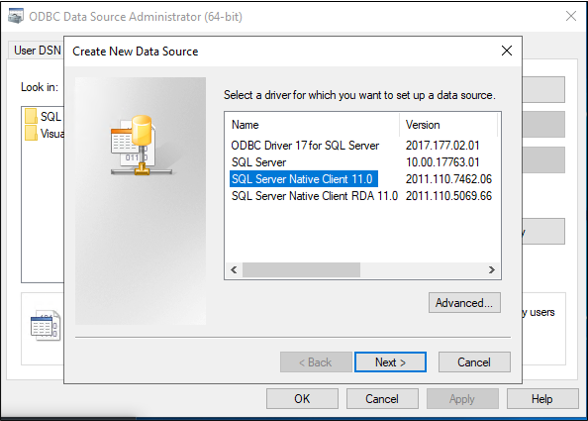

Se si usa SQL Server o Azure SQL, selezionare SQL Server Native Client 11.0 e selezionare Avanti. Se si usa un altro database, selezionarne il driver ODBC.

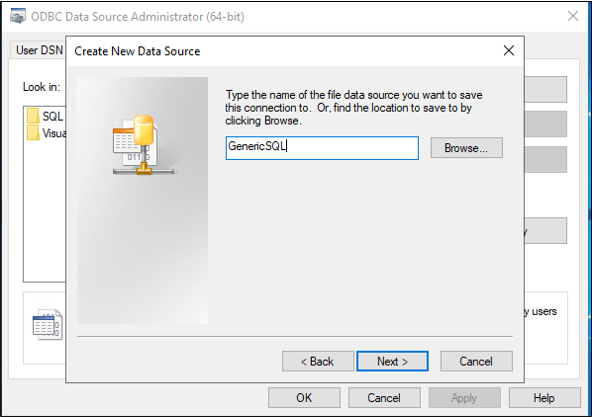

Assegnare un nome al file, ad esempio GenericSQL, e selezionare Avanti.

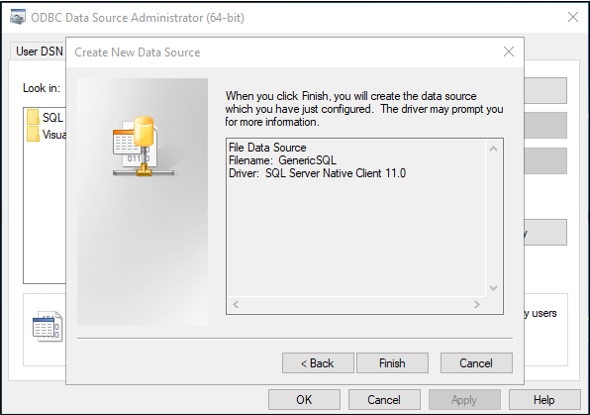

Selezionare Fine.

Configurare ora la connessione. I passaggi seguenti variano a seconda del driver ODBC in uso. Questa figura presuppone che si stia usando il driver per connettersi a SQL Server. Se SQL Server si trova in un computer server diverso, immettere il nome del server. Quindi seleziona Avanti.

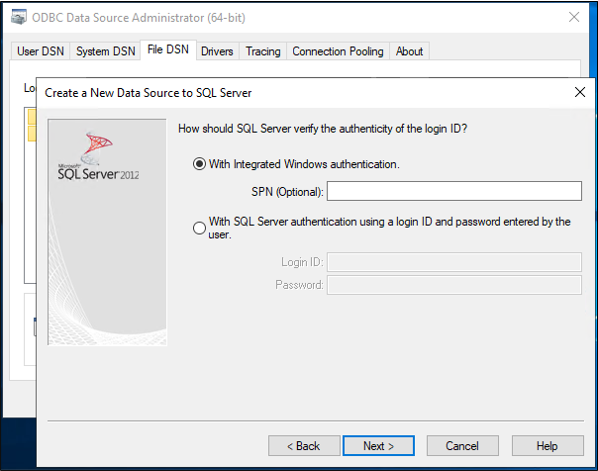

Se l'utente che esegue questo passaggio come dispone delle autorizzazioni per connettersi al database, mantenere selezionato autenticazione di Windows. Se l'amministratore di SQL Server richiede un account locale SQL, specificare invece tali credenziali. Quindi seleziona Avanti.

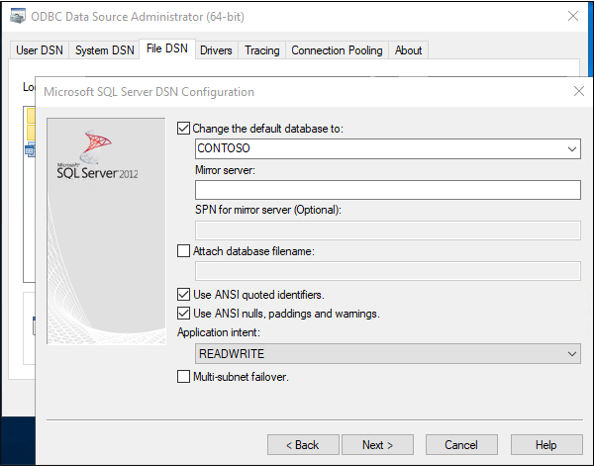

Immettere il nome del database, che in questo esempio è CONTOSO.

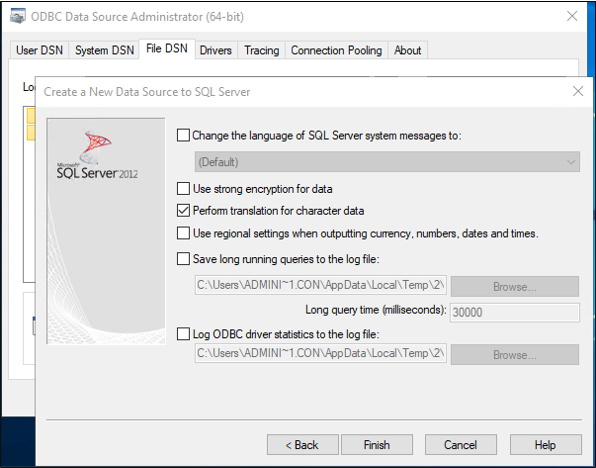

Mantenere tutte le impostazioni predefinite in questa schermata e selezionare Fine.

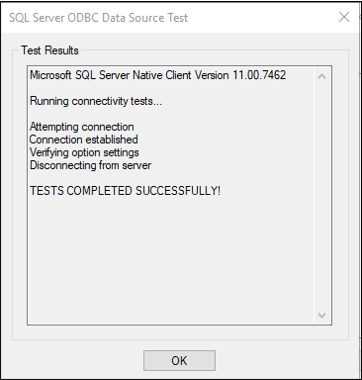

Per verificare che tutto funzioni come previsto, selezionare Test Data Source (Origine dati di test).

Assicurarsi che la verifica abbia esito positivo.

Selezionare OK due volte. Chiudere il Amministrazione istrator dell'origine dati ODBC. Il file di connessione DSN viene salvato per impostazione predefinita nella cartella Documenti .

3. Installare e configurare Microsoft Entra Connessione Provisioning Agent

Se l'agente di provisioning è già stato scaricato e configurato per un'altra applicazione locale, continuare la lettura nella sezione successiva.

- Accedere al portale di Azure.

- Passare ad Applicazioni aziendali e selezionare Nuova applicazione.

- Cercare l'applicazione dell'app ECMA locale, assegnare un nome all'app e selezionare Crea per aggiungerla al tenant.

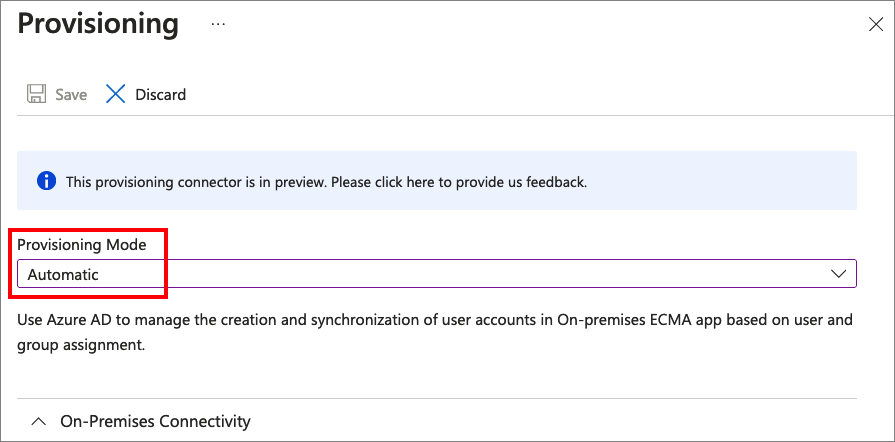

- Dal menu passare alla pagina Provisioning dell'applicazione.

- Seleziona Inizia.

- Nella pagina Provisioning impostare la modalità su Automatico.

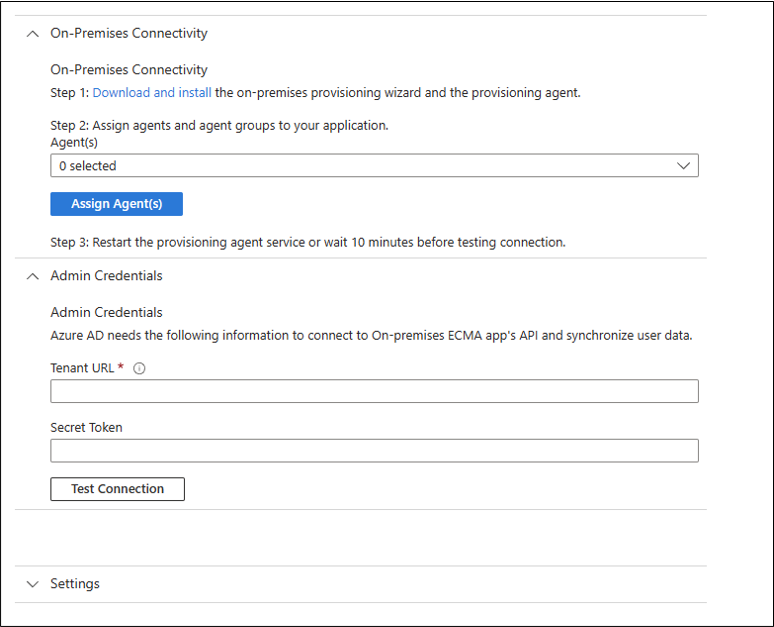

- In Connessione ivity locale selezionare Scarica e installa e selezionare Accetta termini e download.

- Lasciare il portale ed eseguire il programma di installazione dell'agente di provisioning, accettare le condizioni per il servizio e selezionare Installa.

- Attendere la configurazione guidata dell'agente di provisioning di Microsoft Entra e quindi selezionare Avanti.

- Nel passaggio Seleziona estensione selezionare Provisioning di applicazioni locali e quindi selezionare Avanti.

- L'agente di provisioning userà il Web browser del sistema operativo per visualizzare una finestra popup per l'autenticazione con Microsoft Entra ID e potenzialmente anche il provider di identità dell'organizzazione. Se si usa Internet Explorer come browser in Windows Server, potrebbe essere necessario aggiungere siti Web Microsoft all'elenco di siti attendibili del browser per consentire l'esecuzione corretta di JavaScript.

- Specificare le credenziali per un amministratore di Microsoft Entra quando viene richiesto di autorizzare. L'utente deve avere il ruolo di Amministrazione istrator di identità ibrida o di Amministrazione istrator globale.

- Selezionare Conferma per confermare l'impostazione. Al termine dell'installazione, è possibile selezionare Esci e chiudere anche il programma di installazione del pacchetto dell'agente di provisioning.

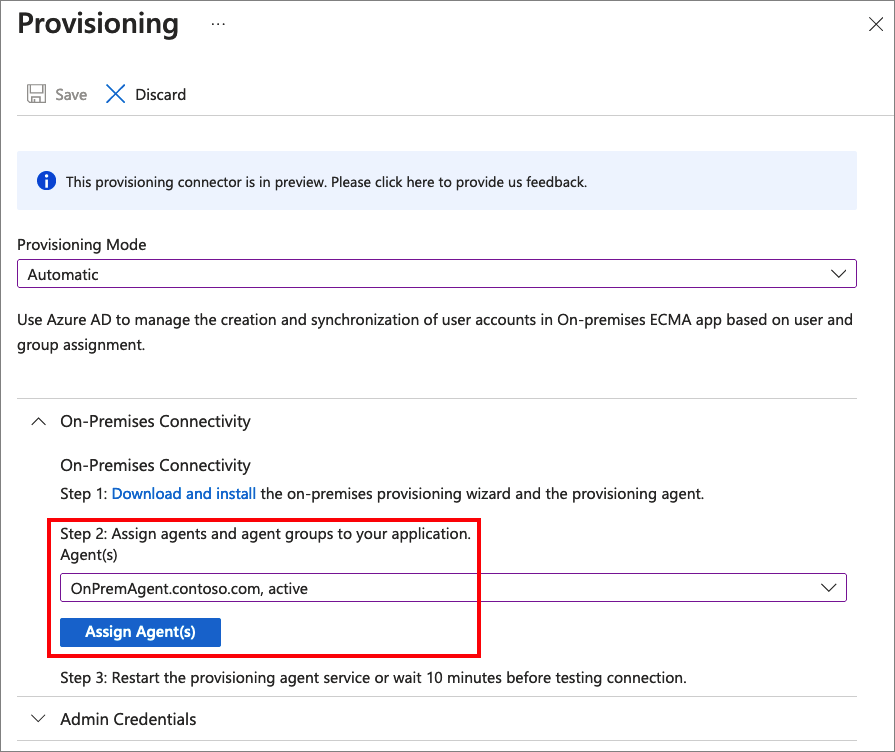

4. Configurare l'app ECMA locale

Nella sezione Connessione ivity locale del portale selezionare l'agente distribuito e selezionare Assegna agenti.

Mantenere aperta questa finestra del browser, mentre si completa il passaggio successivo della configurazione usando la configurazione guidata.

5. Configurare il certificato host Connessione or di Microsoft Entra ECMA

In Windows Server in cui è installato l'agente di provisioning fare clic con il pulsante destro del mouse sulla Configurazione guidata Microsoft ECMA2Host dal menu Start ed eseguire come amministratore. L'esecuzione come amministratore di Windows è necessaria per la procedura guidata per creare i registri eventi di Windows necessari.

Dopo l'avvio della configurazione host di ECMA Connessione or, se è la prima volta che si esegue la procedura guidata, verrà chiesto di creare un certificato. Lasciare la porta predefinita 8585 e selezionare Genera certificato per generare un certificato. Il certificato generato automaticamente verrà autofirmato come parte della radice attendibile. Il certificato SAN corrisponde al nome host.

Seleziona Salva.

Nota

Se si è scelto di generare un nuovo certificato, registrare la data di scadenza del certificato per assicurarsi di tornare alla configurazione guidata e generare nuovamente il certificato prima della scadenza.

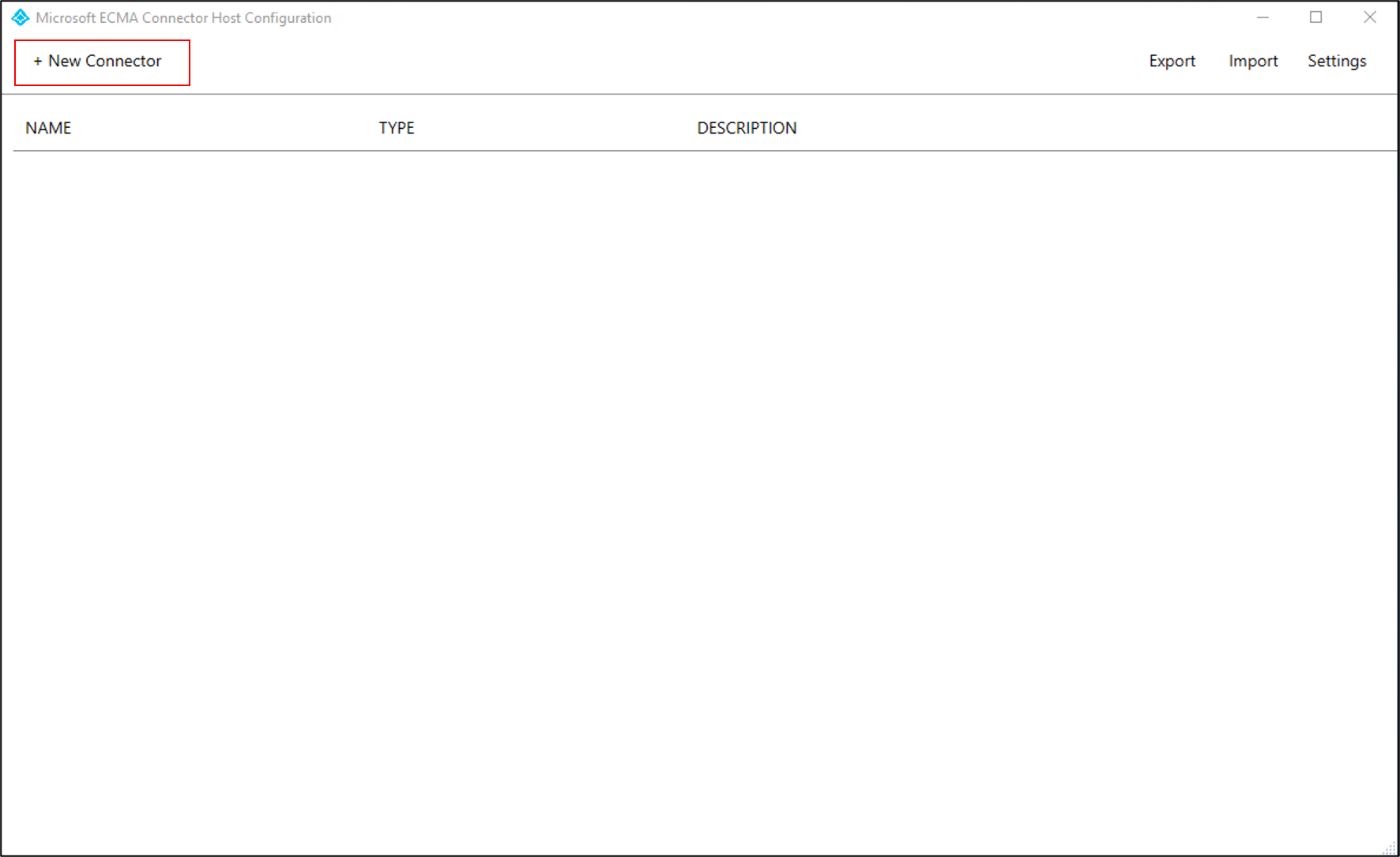

6. Creare un connettore SQL generico

In questa sezione viene creata la configurazione del connettore per il database.

6.1 Configurare la connessione SQL

Per creare un connettore SQL generico, seguire questa procedura:

Generare un token segreto che verrà usato per l'autenticazione dell'ID Microsoft Entra nel connettore. Deve contenere almeno 12 caratteri e univoci per ogni applicazione.

Se non è già stato fatto, avviare la Configurazione guidata Microsoft ECMA2Host da Windows menu Start.

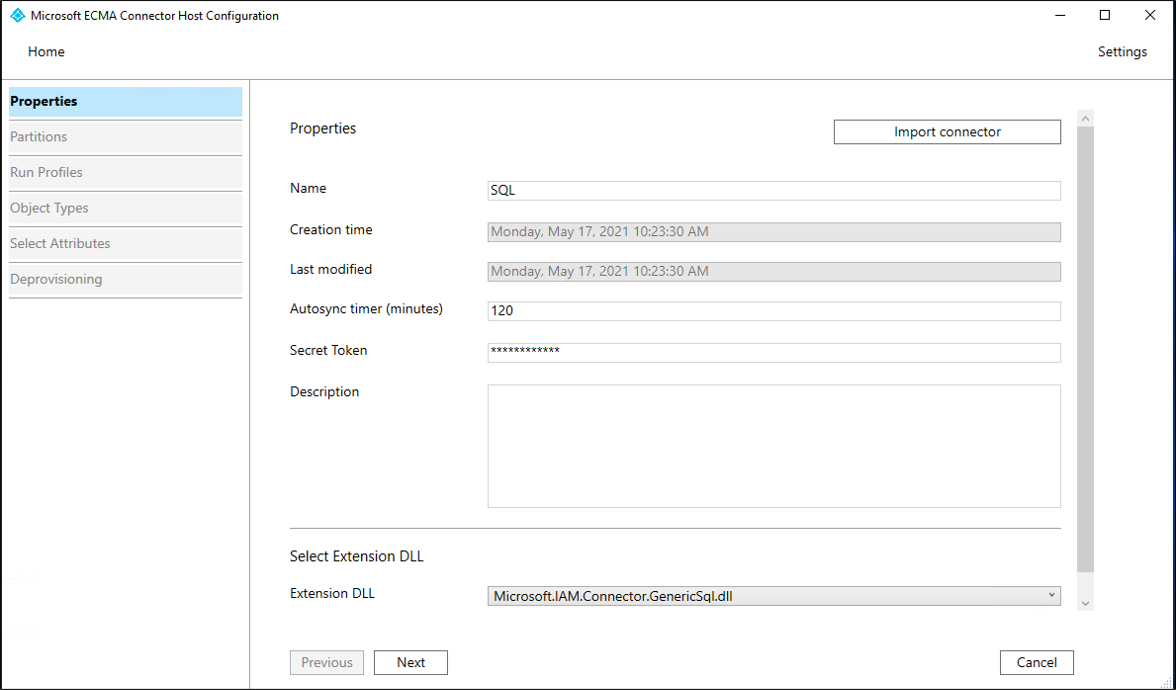

Selezionare Nuovo connettore.

Nella pagina Proprietà compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.

Proprietà valore Nome Nome scelto per il connettore, che deve essere univoco in tutti i connettori nell'ambiente. Ad esempio, se si dispone di un solo database SQL, SQL.Timer asincrono automatico (minuti) 120 Token segreto Immettere il token segreto generato per questo connettore. La chiave deve contenere almeno 12 caratteri. DLL di estensione Per il connettore SQL generico selezionare Microsoft.IAM.ConnessioneO. GenericSql.dll. Nella pagina Connessione ivity compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.

Proprietà Descrizione DSN File Il file Nome origine dati creato nel passaggio precedente, che viene usato per connettersi all'istanza DI SQL. Nome utente Nome utente di un account con diritti per apportare aggiornamenti alla tabella nell'istanza di SQL. Se il database di destinazione è SQL Server e si usa autenticazione di Windows, il nome utente deve essere nel formato hostname\sqladminaccount per server autonomi o dominio\sqladminaccount per i server membri del dominio. Per altri database, il nome utente sarà un account locale nel database. Password Password del nome utente specificato. DN è Ancoraggio A meno che l'ambiente non sia noto per richiedere queste impostazioni, non selezionare le caselle di controllo DN è Ancoraggio ed Esporta tipo:Sostituzione oggetto.

6.2 Recuperare lo schema dal database

Dopo aver specificato le credenziali, l'host ecma Connessione or sarà pronto per recuperare lo schema del database. Continuare con la configurazione della connessione SQL:

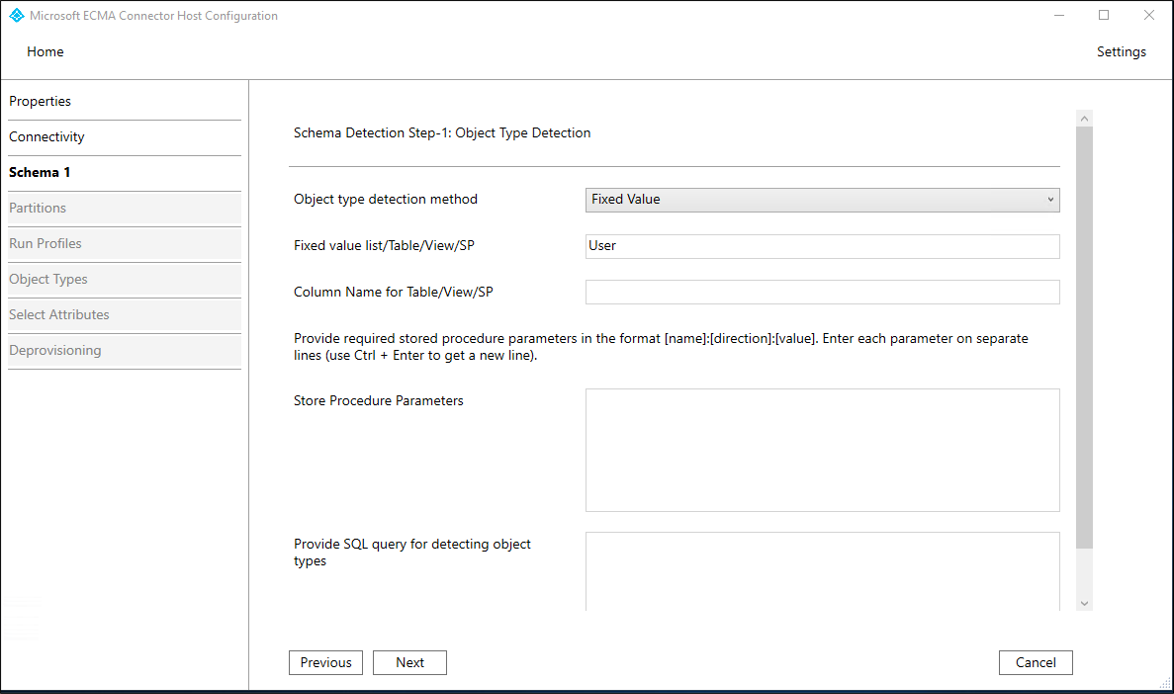

Nella pagina Schema 1 specificare l'elenco dei tipi di oggetto. In questo esempio è presente un singolo tipo di oggetto,

User. Compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.Proprietà valore Metodo di rilevamento del tipo di oggetto Valore fisso Elenco di valori fissi/Tabella/Vista/SP User Dopo aver selezionato Avanti, verrà visualizzata automaticamente la pagina successiva per la configurazione del

Usertipo di oggetto. Nella pagina Schema 2 si indicherà come gli utenti sono rappresentati nel database. In questo esempio si tratta di una singola tabella SQL denominataEmployees. Compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.Proprietà valore User:Attribute Detection Tabella User:Table/View/SP Nome della tabella nel database, ad esempio EmployeesNota

Se si verifica un errore, controllare la configurazione del database per assicurarsi che l'utente specificato nella pagina Connessione ivity abbia accesso in lettura allo schema del database.

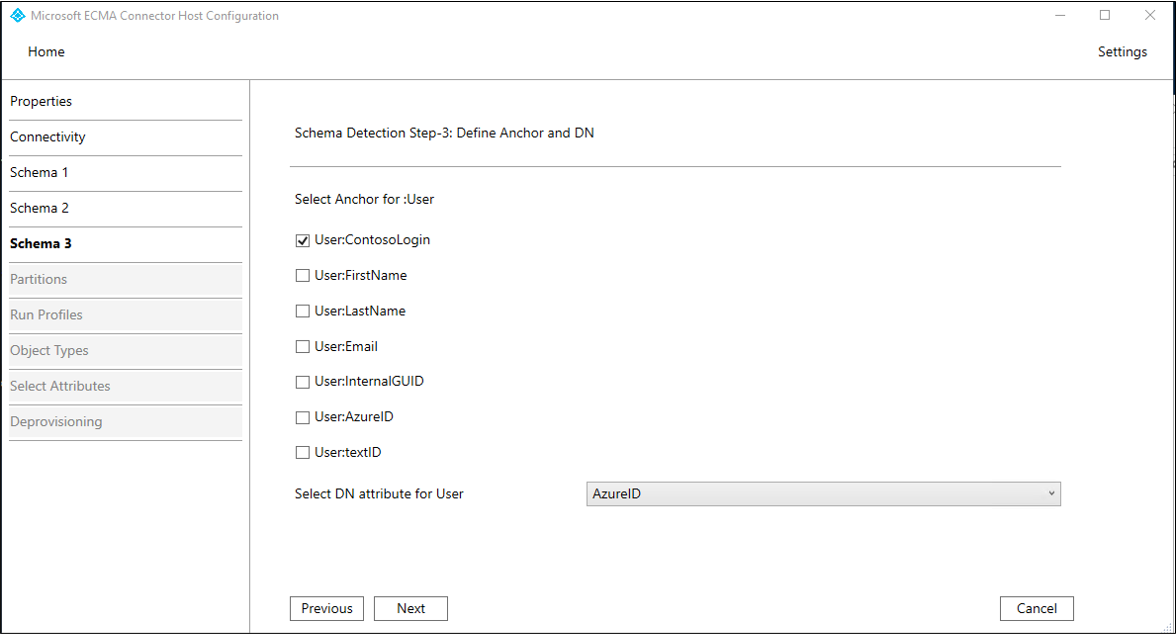

Dopo aver selezionato Avanti, verrà visualizzata automaticamente la pagina successiva per selezionare le colonne della tabella specificata in precedenza, ad esempio la

Employeestabella in questo esempio, che devono essere usate comeAnchoreDNdegli utenti. Queste colonne contengono identificatori univoci nel database. È possibile usare le stesse colonne o diverse, ma assicurarsi che tutte le righe già presenti nel database abbiano valori univoci in queste colonne. Nella pagina Schema 3 compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.Proprietà Descrizione Selezionare Ancoraggio per: Utente Colonna della tabella di database da utilizzare per l'ancoraggio, ad esempio User:ContosoLoginSelezionare l'attributo DN per User Colonna del database da utilizzare per l'attributo DN, ad esempio AzureIDDopo aver selezionato Avanti, verrà visualizzata automaticamente la pagina successiva per confermare il tipo di dati di ognuna delle colonne della

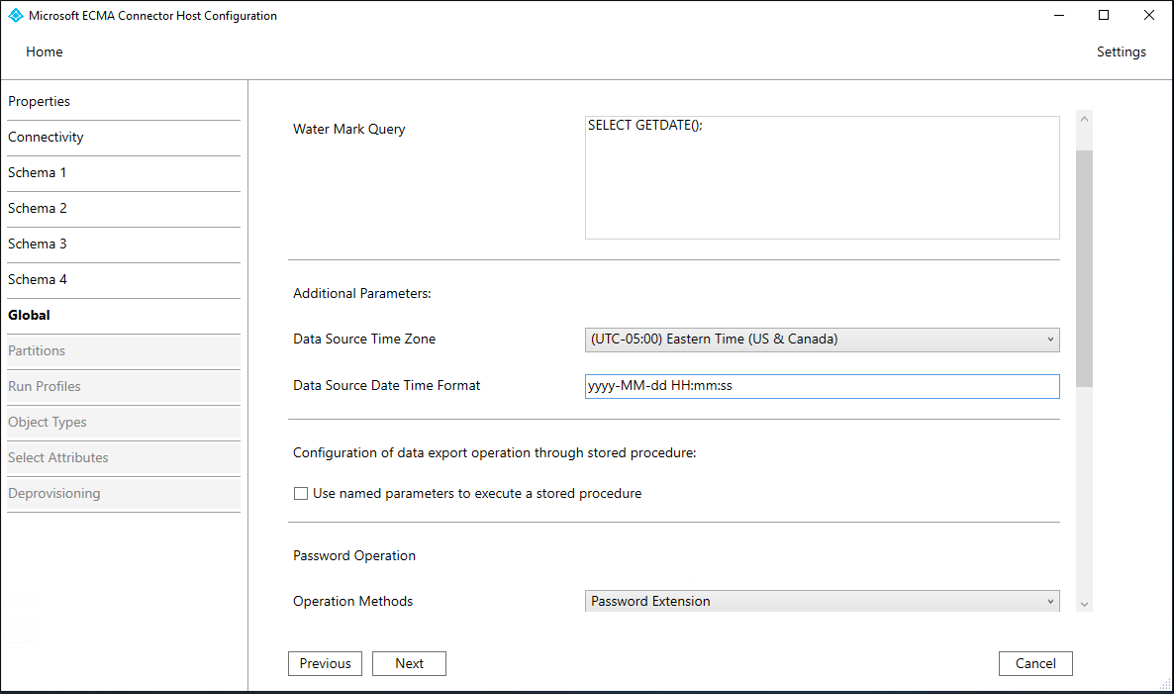

Employeetabella e se il connettore deve importarli o esportarli. Nella pagina Schema 4 lasciare le impostazioni predefinite e selezionare Avanti.Nella pagina Globale compilare le caselle e selezionare Avanti. Usare la tabella che segue l'immagine per indicazioni sulle singole caselle.

Proprietà Descrizione Strategia delta Per IBM DB2, selezionare NoneQuery di contrassegno d'acqua Per IBM DB2, digitare SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Formato data origine dati Per SQL Server yyyy-MM-dd HH:mm:sse per IBM DB2,YYYY-MM-DDNella pagina Partizioni selezionare Avanti.

6.3 Configurare i profili di esecuzione

Si configureranno quindi i profili di esecuzione esportazione e importazione completa. Il profilo di esecuzione di esportazione verrà usato quando l'host ecma Connessione or deve inviare modifiche dall'ID Microsoft Entra al database, per inserire, aggiornare ed eliminare record. Il profilo di esecuzione importazione completa verrà usato all'avvio del servizio host ecma Connessione or per leggere il contenuto corrente del database. In questo esempio si userà il metodo Table in entrambi i profili di esecuzione, in modo che ECMA Connessione or Host generi le istruzioni SQL necessarie.

Continuare con la configurazione della connessione SQL:

Nella pagina Esegui profili mantenere selezionata la casella di controllo Esporta . Selezionare la casella di controllo Importazione completa e selezionare Avanti.

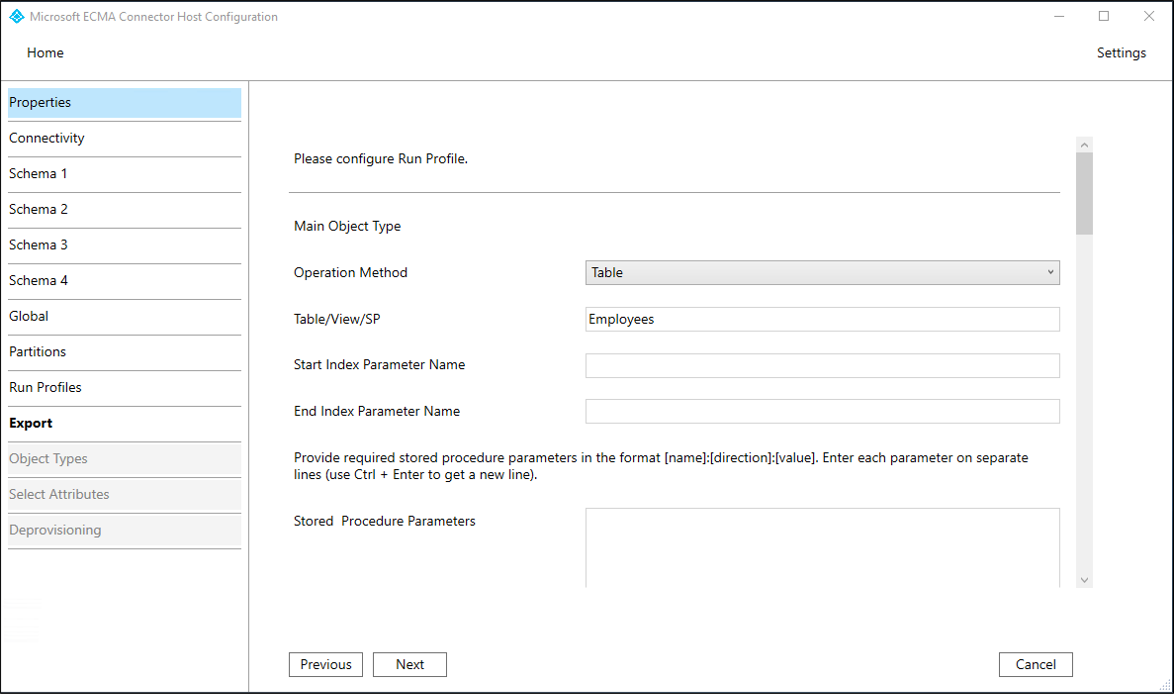

Proprietà Descrizione Esportazione Profilo di esecuzione che esporta i dati in SQL. Questo profilo di esecuzione è obbligatorio. Importazione completa Profilo di esecuzione che importerà tutti i dati dalle origini SQL specificate in precedenza. Importazione delta Profilo di esecuzione che importerà solo le modifiche da SQL dopo l'ultima importazione completa o differenziale. Dopo aver selezionato Avanti, verrà visualizzata automaticamente la pagina successiva per configurare il metodo per il profilo di esecuzione Esporta . Nella pagina Esporta compilare le caselle e selezionare Avanti. Usare la tabella che segue l'immagine per indicazioni sulle singole caselle.

Proprietà Descrizione Metodo Operation Tabella Tabella/Vista/SP Stessa tabella configurata nella scheda Schema 2, ad esempio EmployeesNella pagina Importazione completa compilare le caselle e selezionare Avanti. Usare la tabella che segue l'immagine per indicazioni sulle singole caselle.

Proprietà Descrizione Metodo Operation Tabella Tabella/Vista/SP Stessa tabella configurata nella scheda Schema 2, ad esempio Employees

6.4 Configurare la modalità di visualizzazione degli attributi in Microsoft Entra ID

Nell'ultimo passaggio delle impostazioni di connessione SQL configurare la modalità di visualizzazione degli attributi in Microsoft Entra ID:

Nella pagina Tipi di oggetto compilare le caselle e selezionare Avanti. Usare la tabella che segue l'immagine per indicazioni sulle singole caselle.

- Ancoraggio: i valori di questo attributo devono essere univoci per ogni oggetto nel database di destinazione. Il servizio di provisioning Di Microsoft Entra eseguirà una query sull'host del connettore ECMA usando questo attributo dopo il ciclo iniziale. Questo valore di ancoraggio deve corrispondere alla colonna di ancoraggio configurata in precedenza nella pagina Schema 3 .

- Attributo query: questo attributo deve essere uguale all'ancoraggio.

- DN: l'opzione Generata automaticamente deve essere selezionata nella maggior parte dei casi. Se non è selezionata, verificare che l'attributo DN sia mappato a un attributo in Microsoft Entra ID che archivia il DN in questo formato:

CN = anchorValue, Object = objectType. Per altre informazioni sugli ancoraggi e sul DN, vedere Informazioni sugli attributi di ancoraggio e sui nomi distinti.

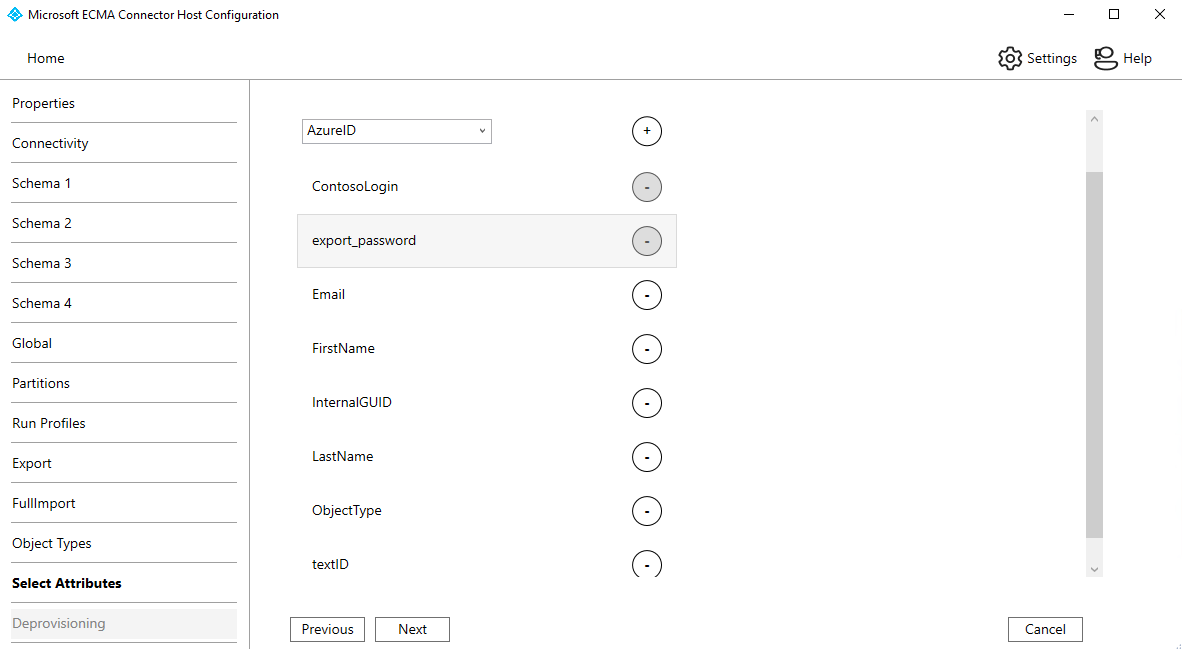

Proprietà Descrizione Oggetti di destinazione User Ancora Colonna configurata nella scheda Schema 3, ad esempio ContosoLoginAttributo query La stessa colonna dell'ancoraggio, ad esempio ContosoLoginDN La stessa colonna configurata nella scheda Schema 3, ad esempio ContosoLoginGenerato automaticamente Selezionato L'host del connettore ECMA individua gli attributi supportati dal database di destinazione. È possibile scegliere quali di questi attributi esporre a Microsoft Entra ID. Questi attributi possono quindi essere configurati nel portale di Azure per il provisioning. Nella pagina Seleziona attributi aggiungere tutti gli attributi nell'elenco a discesa uno alla volta.

L'elenco a discesa Attributo mostra qualsiasi attributo individuato nel database di destinazione e non è stato scelto nella pagina Seleziona attributi precedente. Dopo aver aggiunto tutti gli attributi pertinenti, selezionare Avanti.

- Nella pagina Deprovisioning, in Disabilita flusso, selezionare Elimina. Gli attributi selezionati nella pagina precedente non saranno disponibili per la selezione nella pagina Deprovisioning. Selezionare Fine.

Nota

Se si usa il valore dell'attributo Set tenere presente che sono consentiti solo valori booleani.

7. Verificare che il servizio ECMA2Host sia in esecuzione

Nel server in cui è in esecuzione Microsoft Entra ECMA Connessione or Host selezionare Avvia.

Immettere run e immettere services.msc nella casella.

Nell'elenco Servizi assicurarsi che Microsoft ECMA2Host sia presente e in esecuzione. In caso contrario, selezionare Avvia.

Se ci si connette a un nuovo database o a uno vuoto e non dispone di utenti, continuare con la sezione successiva. In caso contrario, seguire questa procedura per verificare che il connettore abbia identificato gli utenti esistenti dal database.

- Se il servizio è stato avviato di recente e sono presenti molti oggetti utente nel database, attendere alcuni minuti prima che il connettore stabilisca una connessione con il database.

8. Configurare la connessione dell'applicazione nel portale di Azure

Tornare alla finestra del Web browser in cui si stava configurando il provisioning dell'applicazione.

Nota

Se si è verificato il timeout della finestra, sarà necessario selezionare nuovamente l'agente.

- Accedere al portale di Azure.

- Passare ad Applicazioni aziendali e all'applicazione dell'app ECMA locale.

- Selezionare Provisioning.

- Se viene visualizzata l'opzione Attività iniziali, impostare la modalità su Automatico nella sezione Connessione ivity locale selezionare l'agente distribuito e selezionare Assegna agenti. In caso contrario, passare a Modifica provisioning.

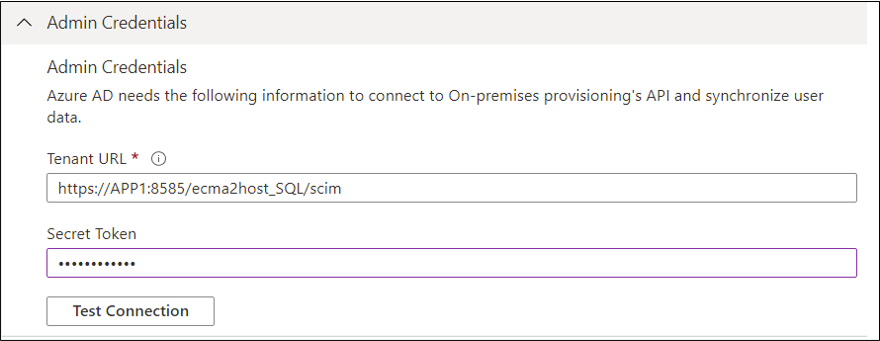

Nella sezione Amministrazione credenziali immettere l'URL seguente. Sostituire la

{connectorName}parte con il nome del connettore nell'host del connettore ECMA, ad esempio SQL. Il nome del connettore fa distinzione tra maiuscole e minuscole e deve corrispondere a quello configurato nella procedura guidata. È anche possibile sostituirelocalhostcon il nome host del computer.Proprietà valore Tenant URL https://localhost:8585/ecma2host_{connectorName}/scimImmettere il valore token segreto definito al momento della creazione del connettore.

Nota

Se l'agente è stato appena assegnato all'applicazione, attendere 10 minuti per il completamento della registrazione. Il test di connettività non funzionerà fino al completamento della registrazione. Forzare il completamento della registrazione dell'agente riavviando l'agente di provisioning nel server può velocizzare il processo di registrazione. Passare al server, cercare i servizi nella barra di ricerca di Windows, identificare il servizio Microsoft Entra Connessione Provisioning Agent, fare clic con il pulsante destro del mouse sul servizio e riavviare.

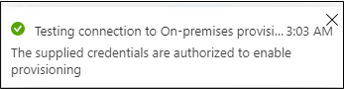

Selezionare Test Connessione ion e attendere un minuto.

Dopo che il test di connessione ha esito positivo e indica che le credenziali fornite sono autorizzate ad abilitare il provisioning, selezionare Salva.

9. Configurare i mapping degli attributi

È ora necessario eseguire il mapping degli attributi tra la rappresentazione dell'utente in Microsoft Entra ID e la rappresentazione di un utente nel database SQL dell'applicazione locale.

Si userà il portale di Azure per configurare il mapping tra gli attributi dell'utente di Microsoft Entra e gli attributi selezionati in precedenza nella configurazione guidata dell'host ECMA.

Assicurarsi che lo schema di Microsoft Entra includa gli attributi richiesti dal database. Se il database richiede agli utenti di avere un attributo, ad esempio

uidNumber, e tale attributo non fa già parte dello schema di Microsoft Entra per un utente, sarà necessario usare la funzionalità di estensione della directory per aggiungere tale attributo come estensione.Nell'interfaccia di amministrazione di Microsoft Entra, in Applicazioni aziendali selezionare l'applicazione dell'app ECMA locale e quindi la pagina Provisioning .

Selezionare Modifica provisioning e attendere 10 secondi.

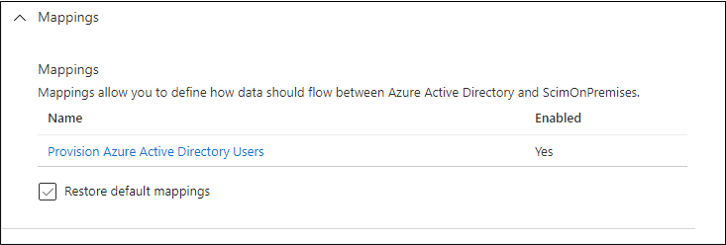

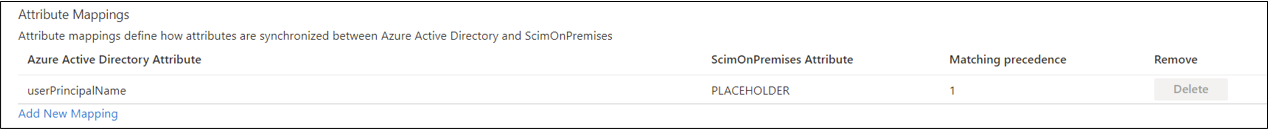

Espandere Mapping e selezionare il mapping ProvisionIng Microsoft Entra ID Users .Espandi Mappings and select the Provision Microsoft Entra ID Users.Expand Mappings and select the Provision Microsoft Entra ID Users mapping. Se questa è la prima volta che sono stati configurati i mapping degli attributi per questa applicazione, questo sarà l'unico mapping presente per un segnaposto.

Per verificare che lo schema del database sia disponibile in Microsoft Entra ID, selezionare la casella di controllo Mostra opzioni avanzate e selezionare Modifica elenco attributi per ScimOnPremises. Assicurarsi che tutti gli attributi selezionati nella configurazione guidata siano elencati. In caso contrario, attendere alcuni minuti per l'aggiornamento dello schema e quindi ricaricare la pagina. Dopo aver visualizzato gli attributi elencati, chiudere la pagina per tornare all'elenco dei mapping.

Fare clic sul mapping PLACEHOLDER userPrincipalName . Questo mapping viene aggiunto per impostazione predefinita quando si configura per la prima volta il provisioning locale.

Modificare i valori dell'attributo in modo che corrispondano ai valori seguenti:

Modificare i valori dell'attributo in modo che corrispondano ai valori seguenti:

| Tipo di mapping | Attributo di origine | Attributo di destinazione |

|---|---|---|

| Diretto | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

A questo punto selezionare Aggiungi nuovo mapping e ripetere il passaggio successivo per ogni mapping.

Specificare gli attributi di origine e di destinazione per ognuno dei mapping nella tabella seguente.

Tipo di mapping Attributo di origine Attributo di destinazione Diretto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Diretto objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Diretto mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Diretto givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Diretto surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Diretto mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Dopo aver aggiunto tutti i mapping, selezionare Salva.

10. Assegnare utenti a un'applicazione

Ora che si dispone di Microsoft Entra ECMA Connessione or Host che comunica con Microsoft Entra ID e il mapping degli attributi configurato, è possibile passare alla configurazione di chi è nell'ambito del provisioning.

Importante

Se è stato eseguito l'accesso usando un ruolo di Amministrazione istrator di identità ibrida, è necessario disconnettersi e accedere con un account con il ruolo Application Amministrazione istrator, Cloud Application Amministrazione istrator o Global Amministrazione istrator per questa sezione. Il ruolo Hybrid Identity Amministrazione istrator non dispone delle autorizzazioni per assegnare utenti alle applicazioni.

Se nel database SQL sono presenti utenti esistenti, è necessario creare assegnazioni di ruolo dell'applicazione per tali utenti esistenti. Per altre informazioni su come creare assegnazioni di ruolo dell'applicazione in blocco, vedere Governance degli utenti esistenti di un'applicazione in Microsoft Entra ID.

In caso contrario, se non sono presenti utenti correnti dell'applicazione, selezionare un utente di test da Microsoft Entra che verrà sottoposto a provisioning nell'applicazione.

Assicurarsi che l'utente disponga di tutte le proprietà di cui verrà eseguito il mapping agli attributi necessari dello schema del database.

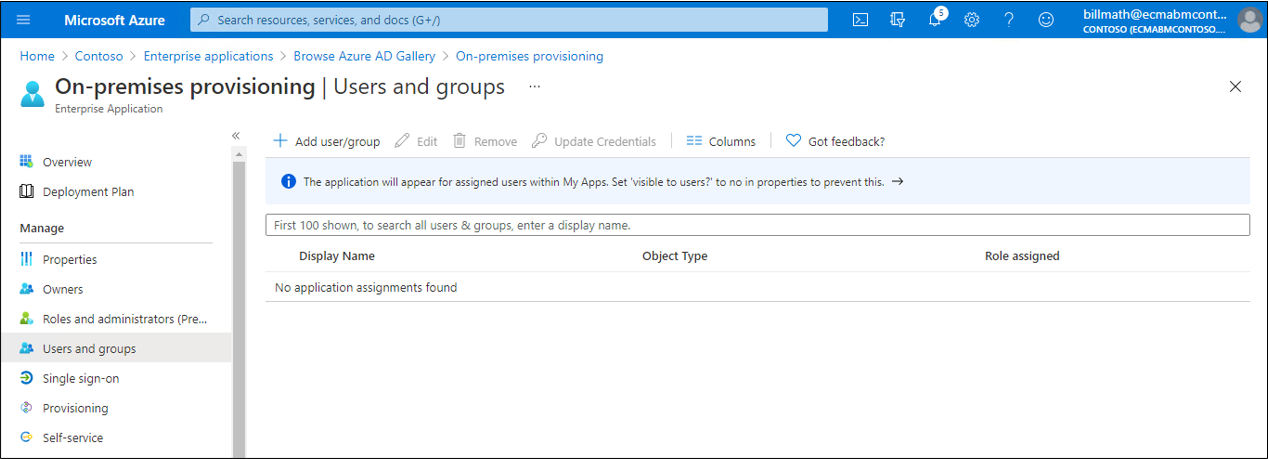

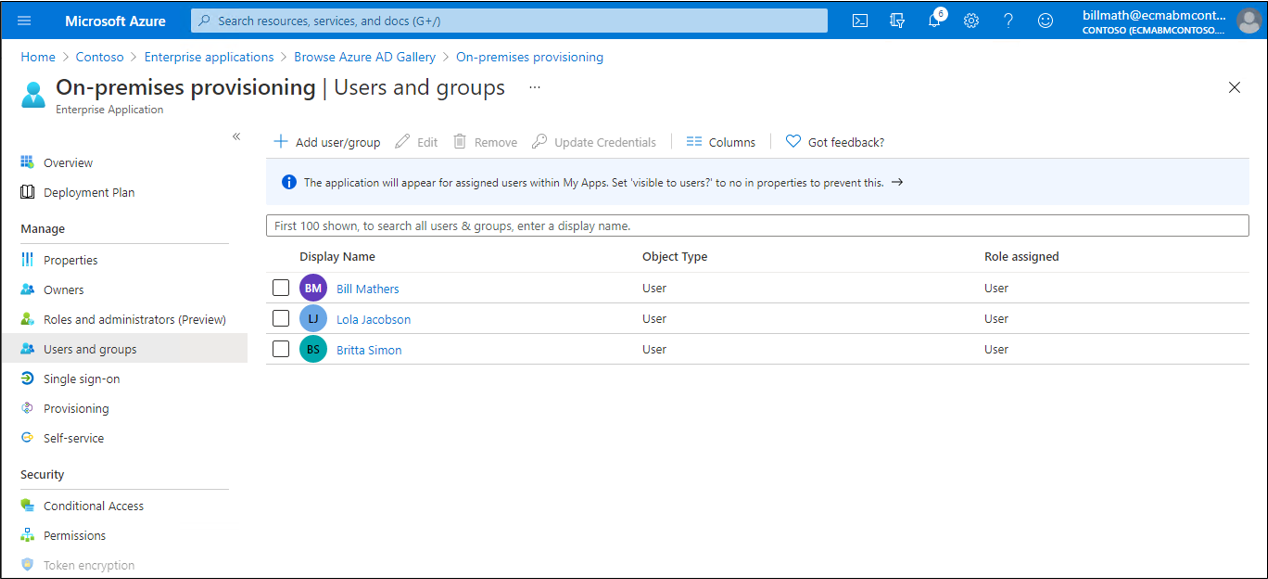

Nella portale di Azure selezionare Applicazioni aziendali.

Selezionare l'applicazione dell'app ECMA locale.

A sinistra, in Gestisci selezionare Utenti e gruppi.

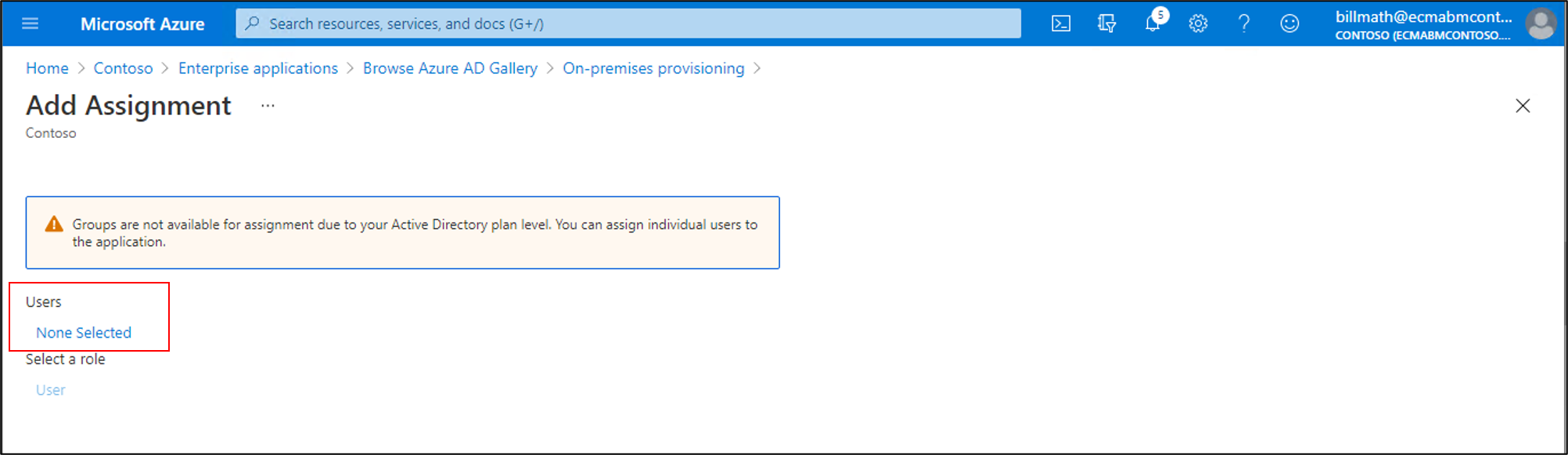

Selezionare Aggiungi utente/gruppo.

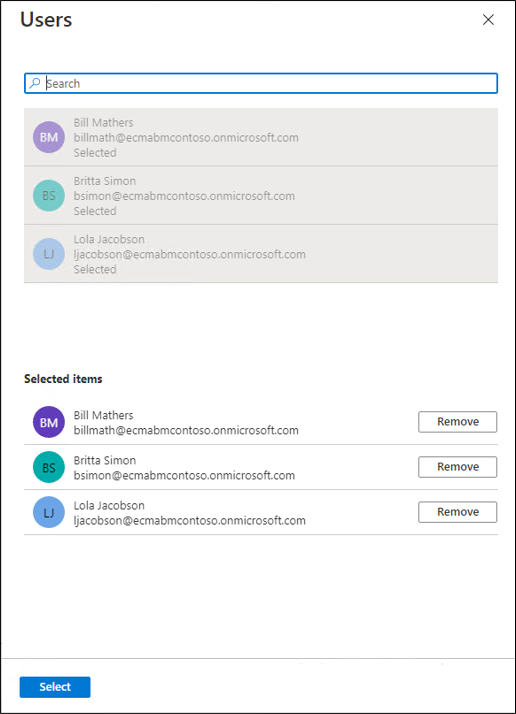

In Utenti selezionare Nessuno selezionato.

Selezionare gli utenti a destra e selezionare il pulsante Seleziona .

Selezionare Ora Assegna.

11. Testare il provisioning

Ora che gli attributi sono mappati e gli utenti sono assegnati, è possibile testare il provisioning su richiesta con uno degli utenti.

Nella portale di Azure selezionare Applicazioni aziendali.

Selezionare l'applicazione dell'app ECMA locale.

A sinistra selezionare Provisioning.

Selezionare Provision on demand (Provision on demand).

Cercare uno degli utenti di test e selezionare Provision (Provision).

Dopo alcuni secondi, viene visualizzato il messaggio Utente creato correttamente nel sistema di destinazione, con un elenco degli attributi utente.

12. Avviare il provisioning degli utenti

Al termine del provisioning su richiesta, tornare alla pagina di configurazione del provisioning. Assicurarsi che l'ambito sia impostato solo su utenti e gruppi assegnati, attivare il provisioning e selezionare Salva.

Attendere alcuni minuti per l'avvio del provisioning. Potrebbero essere necessari fino a 40 minuti. Al termine del processo di provisioning, come descritto nella sezione successiva, se si esegue il test, è possibile modificare lo stato del provisioning su Disattivato e selezionare Salva. Questa azione impedisce l'esecuzione del servizio di provisioning in futuro.

Risoluzione degli errori di provisioning

Se viene visualizzato un errore, selezionare Visualizza log di provisioning. Cercare nel log una riga in cui lo stato è Errore e selezionare in tale riga.

Se il messaggio di errore non è Riuscito a creare l'utente, controllare gli attributi visualizzati in base ai requisiti dello schema del database.

Per altre informazioni, passare alla scheda Risoluzione dei problemi e Consigli. Se il driver ODBC ha restituito un messaggio, potrebbe essere visualizzato qui. Ad esempio, il messaggio ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. è un errore del driver ODBC. In questo caso, potrebbe column does not allow nulls indicare che la FirstName colonna nel database è obbligatoria, ma l'utente di cui è stato effettuato il provisioning non ha un givenName attributo, quindi non è stato possibile effettuare il provisioning dell'utente.

Verificare che il provisioning degli utenti sia stato eseguito correttamente

Dopo l'attesa, controllare il database SQL per assicurarsi che venga effettuato il provisioning degli utenti.

Appendice A

Se si usa SQL Server, è possibile usare lo script SQL seguente per creare il database di esempio.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO