Uso della condizione relativa alla posizione in un criterio di accesso condizionale

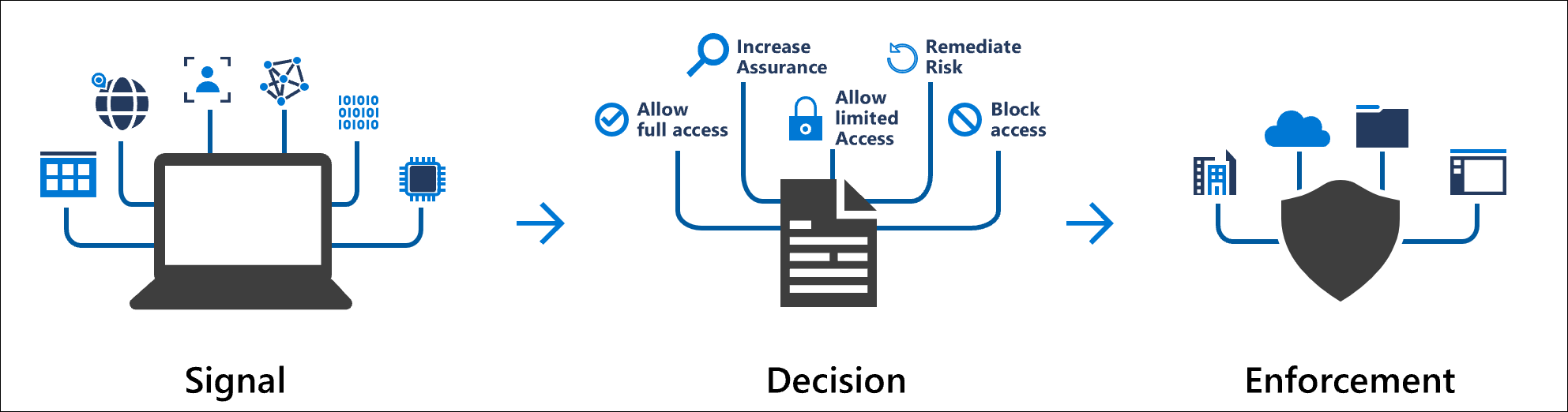

I criteri di accesso condizionale sono al massimo un'istruzione if-then che combina i segnali, per prendere decisioni e applicare i criteri dell'organizzazione. Uno di questi segnali è la posizione.

Come accennato nel post di blog IPv6 sta arrivando a Microsoft Entra ID, ora supportiamo IPv6 nei servizi Microsoft Entra.

Le organizzazioni possono usare queste posizioni per attività comuni, ad esempio:

- Richiedere l'autenticazione a più fattori per gli utenti che accedono a un servizio quando si trovano fuori dalla rete aziendale.

- Blocco dell'accesso per gli utenti che accedono a un servizio da paesi o aree geografiche specifiche da cui l'organizzazione non opera mai.

La posizione viene trovata usando l'indirizzo IP pubblico fornito da un client alle coordinate GPS o ID Di Microsoft Entra fornite dall'app Microsoft Authenticator. I criteri di accesso condizionale per impostazione predefinita si applicano a tutti gli indirizzi IPv4 e IPv6. Per altre informazioni sul supporto IPv6, vedere l'articolo Supporto IPv6 in Microsoft Entra ID.

Suggerimento

I criteri di accesso condizionale vengono applicati dopo il completamento del primo fattore di autenticazione. L'accesso condizionale non è destinato a essere usato come prima misura di difesa di un'organizzazione per attacchi Denial of Service (DoS), ma può usare i segnali provenienti da questi eventi per determinare l'accesso.

Posizioni specifiche

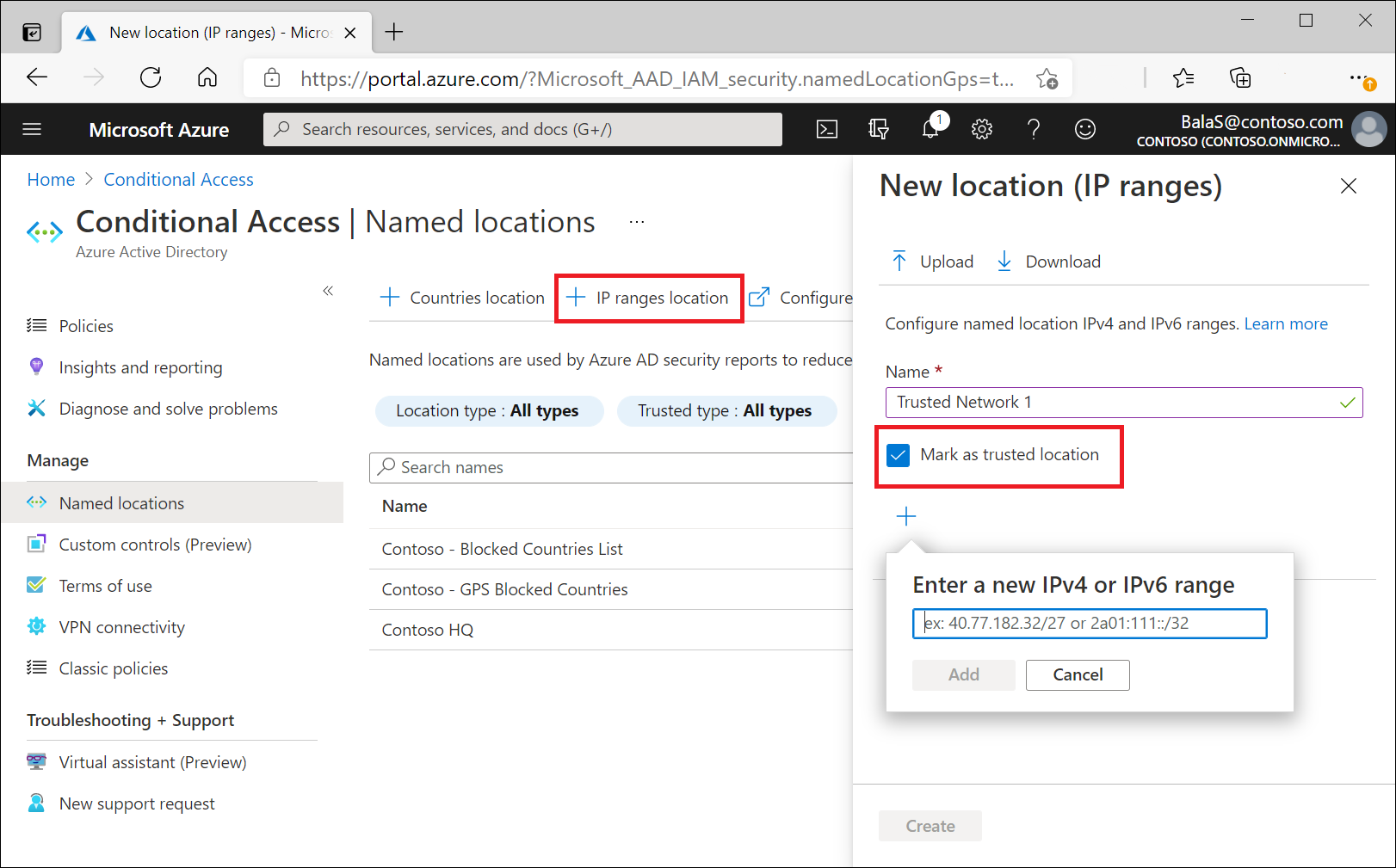

Le posizioni sono disponibili in Protezione>dei percorsi denominati per l'accesso>condizionale. Questi percorsi di rete denominati possono includere posizioni come intervalli di rete della sede centrale di un'organizzazione, intervalli di rete VPN o intervalli che si desidera bloccare. Le località denominate sono definite dagli intervalli di indirizzi IPv4 e IPv6 o da paesi/aree geografiche.

Intervalli di indirizzi IPv4 e IPv6

Per definire una posizione denominata in base agli intervalli di indirizzi IPv4/IPv6, è necessario specificare:

- Nome per la posizione.

- Uno o più intervalli IP.

- Facoltativamente, contrassegna come percorso attendibile.

Le posizioni denominate definite dagli intervalli di indirizzi IPv4/IPv6 sono soggette alle limitazioni seguenti:

- Configurare fino a 195 località denominate.

- Configurare fino a 2000 intervalli IP per ogni località denominata.

- Sono supportati sia gli intervalli IPv4 che IPv6.

- Il numero di indirizzi IP contenuti in un intervallo è limitato. Solo le maschere CIDR maggiori di /8 sono consentite quando si definisce un intervallo IP.

Percorsi attendibili

I percorsi, ad esempio gli intervalli di rete pubblici dell'organizzazione, possono essere contrassegnati come attendibili. Questo contrassegno viene usato dalle funzionalità in diversi modi.

- I criteri di accesso condizionale possono includere o escludere queste posizioni.

- Gli accessi da posizioni denominate attendibili migliorano l'accuratezza del calcolo dei rischi di Microsoft Entra ID Protection, riducendo il rischio di accesso di un utente quando eseguono l'autenticazione da una posizione contrassegnata come attendibile.

- I percorsi contrassegnati come attendibili non possono essere eliminati. Rimuovere la designazione attendibile prima di tentare di eliminare.

Avviso

Anche se si conosce la rete e la si contrassegna come attendibile non significa che è consigliabile escluderla dai criteri applicati. Verificare che in modo esplicito sia un principio di base di un'architettura Zero Trust. Per altre informazioni su Zero Trust e altri modi per allineare l'organizzazione ai principi guida, vedere Zero Trust Guidance Center.

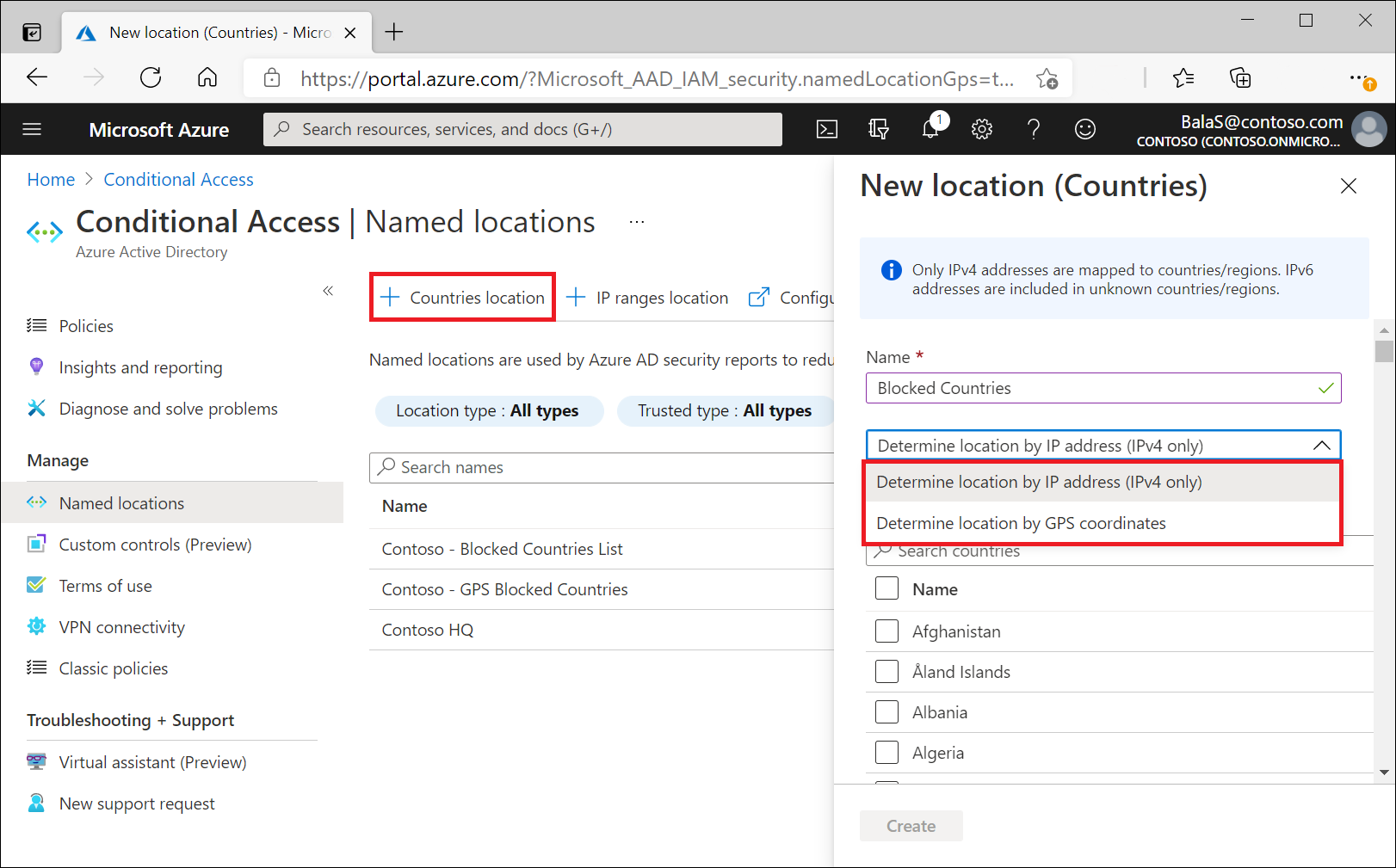

Paesi/aree geografiche

Le organizzazioni possono determinare la posizione del paese/area geografica in base all'indirizzo IP o alle coordinate GPS.

Per definire una località denominata per paese/area geografica, è necessario specificare:

- Nome per la posizione.

- Scegliere di determinare la posizione in base all'indirizzo IP o alle coordinate GPS.

- Aggiungere uno o più paesi/aree geografiche.

- Facoltativamente, scegliere Includi paesi/aree geografiche sconosciute.

Se si seleziona Determina posizione per indirizzo IP, il sistema raccoglie l'indirizzo IP del dispositivo a cui l'utente accede. Quando un utente accede, Microsoft Entra ID risolve l'indirizzo IPv4 o IPv6 dell'utente (a partire dal 3 aprile 2023) in un paese o area geografica e il mapping viene aggiornato periodicamente. Le organizzazioni possono usare località denominate definite da paesi/aree geografiche per bloccare il traffico da paesi/aree geografiche in cui non svolgono attività commerciali.

Se si seleziona Determinare la posizione in base alle coordinate GPS, l'utente deve installare l'app Microsoft Authenticator nel dispositivo mobile. Ogni ora, il sistema contatta l'app Microsoft Authenticator dell'utente per raccogliere la posizione GPS del dispositivo mobile dell'utente.

La prima volta che l'utente deve condividere la propria posizione dall'app Microsoft Authenticator, l'utente riceve una notifica nell'app. L'utente deve aprire l'app e concedere le autorizzazioni per la posizione. Per le 24 ore successive, se l'utente accede ancora alla risorsa e concede all'app l'autorizzazione per l'esecuzione in background, la posizione del dispositivo viene condivisa automaticamente una volta all'ora.

- Dopo 24 ore, l'utente deve aprire l'app e approvare la notifica.

- Gli utenti con numeri corrispondenti o contesto aggiuntivo abilitati nell'app Microsoft Authenticator non riceveranno notifiche invisibile all'utente e devono aprire l'app per approvare le notifiche.

Ogni volta che l'utente condivide la posizione GPS, l'app esegue il rilevamento di jailbreak (usando la stessa logica di Intune MAM SDK). Se il dispositivo è jailbroken, la posizione non è considerata valida e all'utente non viene concesso l'accesso. L'app Microsoft Authenticator in Android usa l'API di integrità di Google Play per facilitare il rilevamento di jailbreak. Se l'API di integrità di Google Play non è disponibile, la richiesta viene negata e l'utente non è in grado di accedere alla risorsa richiesta, a meno che i criteri di accesso condizionale non siano disabilitati. Per altre informazioni sull'app Microsoft Authenticator, vedere l'articolo Domande comuni sull'app Microsoft Authenticator.

Nota

Un criterio di accesso condizionale con posizioni denominate basate su GPS in modalità di solo report richiede agli utenti di condividere la posizione GPS, anche se non è impedito l'accesso.

La posizione GPS non funziona con metodi di autenticazione senza password.

Più criteri di accesso condizionale potrebbero richiedere agli utenti la propria posizione GPS prima che vengano applicati tutti. A causa del modo in cui vengono applicati i criteri di accesso condizionale, un utente potrebbe essere negato l'accesso se supera il controllo della posizione, ma non supera un altro criterio. Per altre informazioni sull'applicazione dei criteri, vedere l'articolo Creazione di criteri di accesso condizionale.

Importante

Gli utenti possono ricevere richieste ogni ora per sapere che Microsoft Entra ID sta controllando la propria posizione nell'app Authenticator. L'anteprima deve essere usata solo per proteggere le app molto sensibili in cui questo comportamento è accettabile o in cui l'accesso deve essere limitato a un paese/area geografica specifica.

Nega richieste con percorso modificato

Gli utenti possono modificare il percorso segnalato dai dispositivi iOS e Android. Di conseguenza, Microsoft Authenticator aggiorna la baseline di sicurezza per i criteri di accesso condizionale basati sulla posizione. L'autenticatore nega le autenticazioni in cui l'utente potrebbe usare una posizione diversa rispetto alla posizione GPS effettiva del dispositivo mobile in cui è installato Authenticator.

Nella versione di novembre 2023 di Authenticator, gli utenti che modificano la posizione del dispositivo ricevono un messaggio di rifiuto in Authenticator quando provano l'autenticazione basata sulla posizione. A partire da gennaio 2024, tutti gli utenti che eseguono versioni precedenti di Authenticator vengono bloccati dall'autenticazione basata sulla posizione:

- Authenticator versione 6.2309.6329 o precedente in Android

- Autenticatore versione 6.7.16 o precedente in iOS

Per individuare gli utenti che eseguono versioni precedenti di Authenticator, usare le API Microsoft Graph.

Includi paesi/aree geografiche sconosciute

Alcuni indirizzi IP non eseguono il mapping a un paese o a un'area geografica specifica. Per acquisire queste posizioni IP, selezionare la casella Includi paesi/aree geografiche sconosciute durante la definizione di una posizione geografica. Questa opzione consente di scegliere se questi indirizzi IP devono essere inclusi nella posizione specifica. Usare questa impostazione quando i criteri che usano la posizione specifica devono essere applicati a posizioni sconosciute.

Configurare indirizzi IP attendibili MFA

È anche possibile configurare gli intervalli di indirizzi IP che rappresentano la intranet locale dell'organizzazione nelle impostazioni del servizio di autenticazione a più fattori. Questa funzionalità consente di configurare fino a 50 intervalli di indirizzi IP. Gli intervalli di indirizzi IP sono in formato CIDR. Per altre informazioni, vedere IP attendibili.

Se si dispone di indirizzi IP attendibili configurati, vengono visualizzati come Indirizzi IP attendibili MFA nell'elenco dei percorsi per la condizione della posizione.

Ignorare l'autenticazione a più fattori

Nella pagina delle impostazioni del servizio di autenticazione a più fattori è possibile identificare gli utenti intranet aziendali selezionando Ignora l'autenticazione a più fattori per le richieste degli utenti federati nella rete Intranet. Questa impostazione indica che l'attestazione della rete aziendale interna, rilasciata da AD FS, deve essere attendibile e usata per identificare l'utente come appartenente alla rete aziendale. Per altre informazioni, vedere Abilitare la funzionalità Indirizzi IP attendibili usando l'accesso condizionale.

Dopo aver controllato questa opzione, incluso il percorso denominato, gli indirizzi IP attendibili MFA verranno applicati a tutti i criteri con questa opzione selezionata.

Per le applicazioni per dispositivi mobili e desktop, che hanno durate sessioni di lunga durata, l'accesso condizionale viene rivalutato periodicamente. Il valore predefinito è una volta ogni ora. Quando l'attestazione all'interno della rete aziendale viene rilasciata solo al momento dell'autenticazione iniziale, potrebbe non essere presente un elenco di intervalli IP attendibili. In questo caso, è più difficile determinare se l'utente è ancora nella rete aziendale:

- Verificare se l'indirizzo IP dell'utente è in uno degli intervalli di indirizzi IP attendibili.

- Controllare se i primi tre ottetti dell'indirizzo IP dell'utente corrispondono ai primi tre ottetti dell'indirizzo IP dell'autenticazione iniziale. L'indirizzo IP viene confrontato con l'autenticazione iniziale quando l'attestazione all'interno della rete aziendale è stata originariamente rilasciata e il percorso utente è stato convalidato.

Se entrambi i passaggi danno esito negativo, l'utente non viene più considerato come su un indirizzo IP attendibile.

Definire le posizioni

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di accesso condizionale.

- Passare a Protezione>dei percorsi denominati per l'accesso>condizionale.

- Scegliere Nuova posizione.

- Assegnare un nome alla posizione.

- Scegliere Intervalli IP se si conoscono gli specifici intervalli di indirizzi IPv4 accessibili dall'esterno che fanno parte di tale posizione o di tali Paesi/aree geografiche.

- Specificare gli intervalli IP o selezionare i paesi/aree geografiche per la località specificata.

- Se si sceglie Paesi/aree geografiche, è possibile scegliere di includere aree sconosciute.

- Specificare gli intervalli IP o selezionare i paesi/aree geografiche per la località specificata.

- Scegliere Salva

Condizione della posizione nei criteri

Quando si configura la condizione per la posizione, è possibile distinguere tra:

- Tutti i percorsi

- Tutte le località attendibili

- Tutti i percorsi di rete conformi

- Le località selezionate

Tutti i percorsi

Per impostazione predefinita, se si seleziona Qualsiasi posizione , un criterio viene applicato a tutti gli indirizzi IP, il che significa qualsiasi indirizzo su Internet. Questa impostazione non è limitata agli indirizzi IP configurati come percorso denominato. Quando si seleziona Tutte le località, è comunque possibile escludere percorsi specifici dai criteri. Ad esempio, è possibile applicare dei criteri a tutte le posizioni tranne che ai percorsi attendibili per impostare l'ambito per tutte le posizioni ad eccezione della rete aziendale.

Tutte le località attendibili

Questa opzione si applica a:

- Tutte le posizioni contrassegnate come posizioni attendibili.

- Ip attendibili MFA, se configurati.

Indirizzi IP attendibili per l'autenticazione a più fattori

L'uso della sezione INDIRIZZI IP attendibili delle impostazioni del servizio di autenticazione a più fattori non è più consigliato. Questo controllo accetta solo indirizzi IPv4 e deve essere usato solo per scenari specifici illustrati nell'articolo Configurare le impostazioni di autenticazione a più fattori Di Microsoft Entra

Se questi indirizzi IP attendibili sono configurati, vengono visualizzati come INDIRIZZI IP attendibili MFA nell'elenco di posizioni per la condizione di posizione.

Tutti i percorsi di rete conformi

Le organizzazioni con accesso alle funzionalità di anteprima di Accesso sicuro globale hanno un'altra posizione elencata costituita da utenti e dispositivi conformi ai criteri di sicurezza dell'organizzazione. Per altre informazioni, vedere la sezione Abilitare la segnalazione dell'accesso sicuro globale per l'accesso condizionale. Può essere usato con i criteri di accesso condizionale per eseguire un controllo di rete conforme per l'accesso alle risorse.

Le località selezionate

Con questa opzione è possibile selezionare una o più posizioni specifiche. Per applicare criteri con questa impostazione, un utente deve connettersi da una delle posizioni selezionate. Quando si seleziona il controllo di selezione di rete denominato che mostra l'elenco delle reti denominate viene aperto. L'elenco mostra anche se il percorso di rete è contrassegnato come attendibile.

Traffico IPv6

I criteri di accesso condizionale si applicano a tutto il traffico IPv4 eIPv6 (a partire dal 3 aprile 2023).

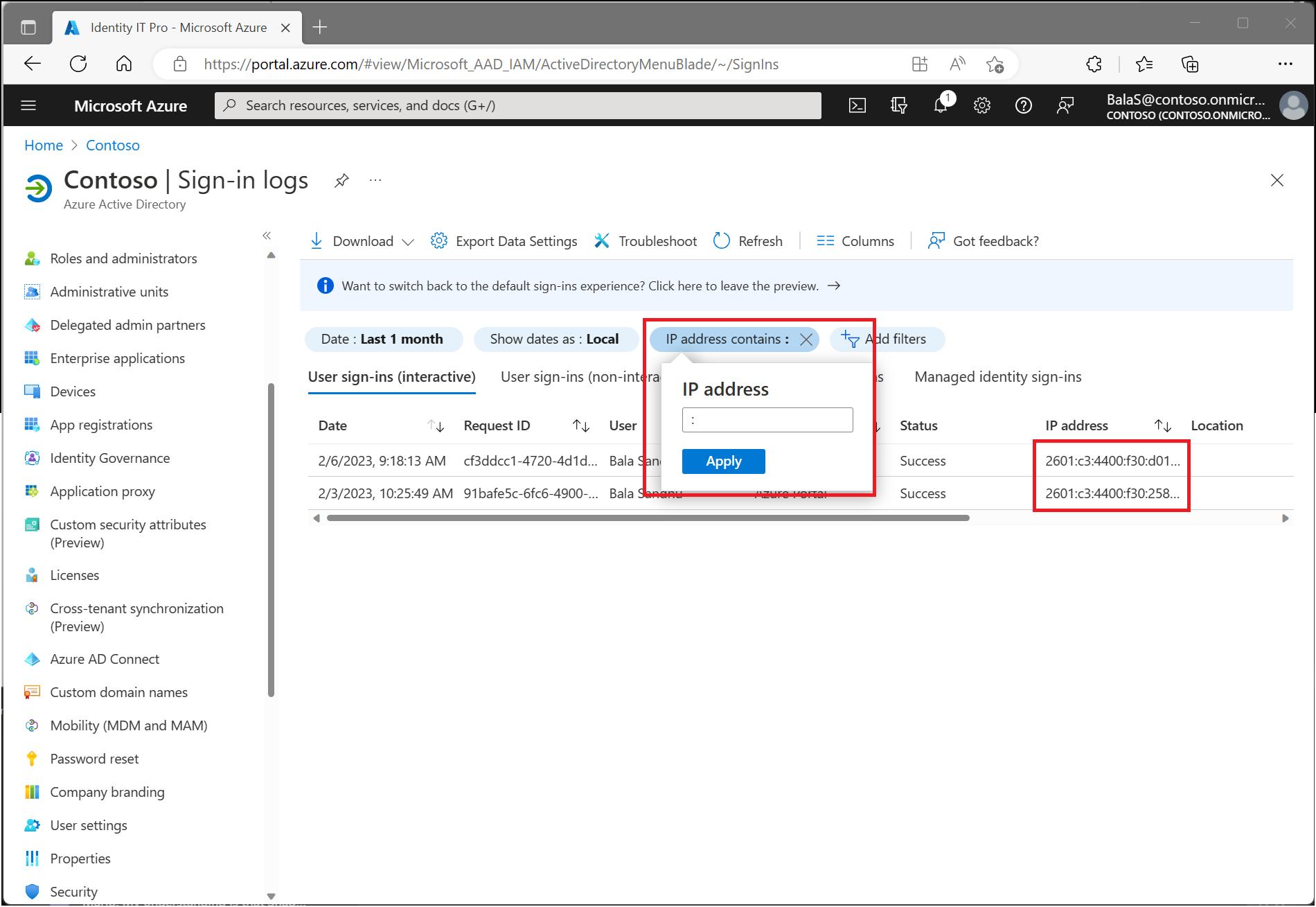

Identificazione del traffico IPv6 con i report attività di accesso di Microsoft Entra

È possibile individuare il traffico IPv6 nel tenant passando ai report sulle attività di accesso di Microsoft Entra. Dopo aver aperto il report attività, aggiungere la colonna "Indirizzo IP" e aggiungere due punti (:) al campo. Questo filtro consente di distinguere il traffico IPv6 dal traffico IPv4.

È anche possibile trovare l'INDIRIZZO IP del client facendo clic su una riga nel report e quindi passando alla scheda "Posizione" nei dettagli dell'attività di accesso.

Nota

Gli indirizzi IPv6 dagli endpoint di servizio possono essere visualizzati nei log di accesso con errori a causa del modo in cui gestiscono il traffico. È importante notare che gli endpoint di servizio non sono supportati. Se gli utenti visualizzano questi indirizzi IPv6, rimuovere l'endpoint servizio dalla configurazione della subnet di rete virtuale.

Informazioni utili

Proxy cloud e VPN

Quando si usa un proxy ospitato nel cloud o una soluzione VPN, l'indirizzo IP usato da Microsoft Entra ID durante la valutazione di un criterio è l'indirizzo IP del proxy. L'intestazione X-Forwarded-For (XFF) che contiene l'indirizzo IP pubblico dell'utente non viene usata perché non esiste alcuna convalida proveniente da un'origine attendibile, quindi presenterebbe un metodo per la creazione di un indirizzo IP.

Quando è in atto un proxy cloud, un criterio che richiede un dispositivo aggiunto ibrido o conforme a Microsoft Entra può essere più semplice da gestire. Mantenere aggiornato un elenco di indirizzi IP usati dal proxy ospitato nel cloud o dalla soluzione VPN può essere quasi impossibile.

È consigliabile che le organizzazioni usino l'accesso sicuro globale per consentire il ripristino ip di origine per evitare questa modifica nell'indirizzo e semplificare la gestione.

Quando viene valutata una posizione?

I criteri di accesso condizionale vengono valutati quando:

- Un utente accede inizialmente a un'app Web, un'applicazione per dispositivi mobili o un'applicazione desktop.

- Un'applicazione desktop o per dispositivo mobili che usa l'autenticazione moderna usa un token di aggiornamento per acquisire un nuovo token di accesso. Per impostazione predefinita, questo controllo è una volta all'ora.

Questo controllo indica che le applicazioni per dispositivi mobili e desktop che usano l'autenticazione moderna, viene rilevata una modifica della posizione entro un'ora dalla modifica del percorso di rete. Per le applicazioni per dispositivi mobili e desktop che non usano l'autenticazione moderna, i criteri si applicano a ogni richiesta di token. La frequenza della richiesta può variare in base all'applicazione. Analogamente, per le applicazioni Web, i criteri si applicano all'accesso iniziale e sono validi per la durata della sessione nell'applicazione Web. A causa delle differenze nelle durate delle sessioni tra le applicazioni, il tempo tra la valutazione dei criteri varia. Il criterio viene applicato ogni volta che l'applicazione richiede un nuovo token di accesso.

Per impostazione predefinita, Microsoft Entra ID emette un token su base oraria. Dopo che gli utenti si spostano dalla rete aziendale, entro un'ora i criteri vengono applicati per le applicazioni che usano l'autenticazione moderna.

Indirizzo IP utente

L'indirizzo IP usato nella valutazione dei criteri è l'indirizzo IPv4 o IPv6 pubblico dell'utente. Per i dispositivi in una rete privata, questo indirizzo IP non è l'indirizzo IP client del dispositivo dell'utente nella intranet, è l'indirizzo usato dalla rete per connettersi alla rete Internet pubblica.

Quando è possibile bloccare le posizioni?

I criteri che usano la condizione di posizione per bloccare l'accesso vengono considerati restrittivi e devono essere eseguiti con attenzione dopo un test approfondito. Alcune istanze dell'uso della condizione di posizione per bloccare l'autenticazione possono includere:

- Blocco di paesi/aree geografiche in cui l'organizzazione non fa mai affari.

- Blocco di intervalli IP specifici, ad esempio:

- Indirizzi IP dannosi noti prima che un criterio firewall possa essere modificato.

- Per le azioni altamente sensibili o privilegiate e le applicazioni cloud.

- In base a un intervallo IP specifico dell'utente, ad esempio l'accesso alle applicazioni contabili o retribuzioni.

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti avanzati, è consigliabile escludere gli account seguenti dai criteri:

- Gli account di accesso di emergenza o critici per impedire il blocco degli account a livello di tenant. Nello scenario improbabile che tutti gli amministratori siano bloccati dal tenant, l'account amministrativo di accesso di emergenza può essere usato per accedere al tenant per eseguire le operazioni necessarie per ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

- Account del servizio e entità servizio, ad esempio l'account di sincronizzazione Microsoft Entra Connect. Gli account di servizio sono account non interattivi che non sono associati a un determinato utente. Vengono normalmente usati dai servizi back-end che consentono l'accesso a livello di codice alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Gli account del servizio di questo tipo dovrebbero essere esclusi poiché l'autenticazione a più fattori non può essere eseguita a livello di codice. Le chiamate effettuate dalle entità servizio non verranno bloccate dai criteri di accesso condizionale con ambito agli utenti. Usare l'accesso condizionale per le identità del carico di lavoro per definire criteri destinati alle entità servizio.

- Se l'organizzazione dispone di questi account in uso negli script o nel codice, è consigliabile sostituirli con identità gestite. Come soluzione alternativa temporanea, è possibile escludere questi account specifici dai criteri di base.

Caricamento e download in blocco delle posizioni specifiche

Quando si creano o si aggiornano le posizioni specifiche, per gli aggiornamenti in blocco è possibile caricare o scaricare un file CSV con gli intervalli di indirizzi IP. Un caricamento sostituisce gli intervalli IP nell'elenco con gli intervalli del file. Ogni riga del file contiene un intervallo di indirizzi IP in formato CIDR.

Supporto dell'API e PowerShell

È disponibile una versione di anteprima dell'API Graph per località denominate. Per altre informazioni, vedere l'API namedLocation.

Passaggi successivi

- Configurare un esempio di criteri di accesso condizionale usando il percorso, vedere l'articolo Accesso condizionale: Bloccare l'accesso in base alla posizione.