La segmentazione è un modello in cui si creano perimetri software-defined per il footprint di rete usando gli strumenti disponibili in Azure. Si impostano quindi regole che gestiscono il traffico da/verso questi perimetri in modo che sia possibile avere posture di sicurezza diverse per le varie parti della rete. Quando si inseriscono applicazioni diverse (o parti di un'applicazione specifica) in questi perimetri, è possibile gestire la comunicazione tra queste entità segmentate. Se una parte dello stack di applicazioni è compromessa, sarà possibile contenere meglio l'impatto di questa violazione della sicurezza e impedirne la distribuzione successiva nel resto della rete. Questa capacità è un principio chiave associato al modello Zero Trust pubblicato da Microsoft che mira a portare un pensiero di sicurezza di livello mondiale all'organizzazione

Modelli di segmentazione

Quando si opera in Azure, è disponibile un set ampio e diversificato di opzioni di segmentazione per la protezione.

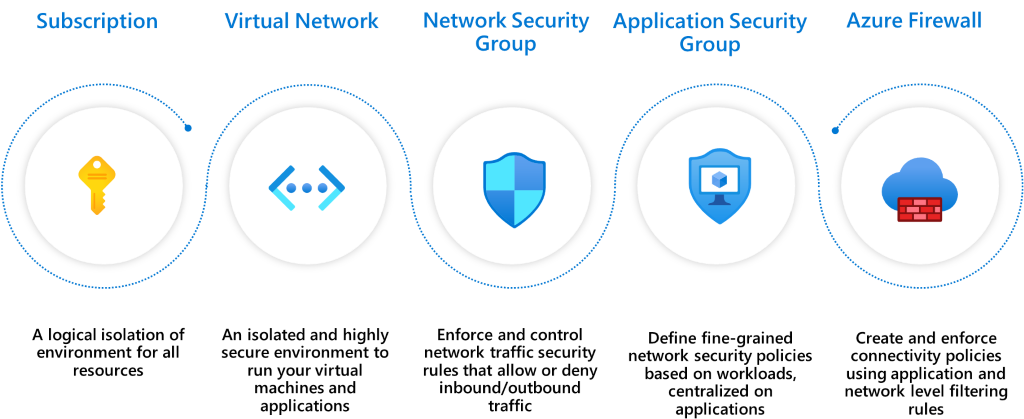

Sottoscrizione: le sottoscrizioni sono un costrutto di alto livello, che fornisce la separazione basata sulla piattaforma tra le entità. Lo scopo è definire limiti tra organizzazioni di grandi dimensioni all'interno di un'azienda. È necessario effettuare il provisioning esplicito delle comunicazioni tra le risorse in sottoscrizioni diverse.

Rete virtuale: le reti virtuali vengono create all'interno di una sottoscrizione in spazi indirizzi privati. Forniscono il contenimento a livello di rete per le risorse, per cui il traffico tra due reti virtuali non è consentito per impostazione predefinita. Come per le sottoscrizioni, il provisioning di qualsiasi comunicazione tra reti virtuali deve essere eseguito in modo esplicito.

Gruppi di sicurezza di rete: i gruppi di sicurezza di rete sono meccanismi di controllo di accesso per controllare il traffico tra le risorse all'interno di una rete virtuale come firewall di livello 4. Un gruppo di sicurezza di rete controlla anche il traffico con reti esterne, ad esempio Internet, con altre reti virtuali e così via. I gruppi di sicurezza di rete possono portare la strategia di segmentazione a un livello granulare creando perimetri per una subnet, un gruppo di VM o anche una singola macchina virtuale.

Azure Rete virtuale Manager (AVNM): Azure Rete virtuale Manager (AVNM) è un servizio di gestione di rete che consente a un team di gestione IT centrale di gestire le reti virtuali a livello globale tra sottoscrizioni su larga scala. Con AVNM è possibile raggruppare più reti virtuali e applicare regole di amministrazione della sicurezza predefinite, che devono essere applicate contemporaneamente alle reti virtuali selezionate. Analogamente al gruppo di sicurezza di rete, le regole di amministrazione della sicurezza create tramite AVNM funzionano anche come firewall di livello 4, ma le regole di amministrazione della sicurezza vengono valutate per prime, prima del gruppo di sicurezza di rete.

Gruppi di sicurezza delle applicazioni: i gruppi di sicurezza delle applicazioni forniscono meccanismi di controllo simili ai gruppi di sicurezza di rete, ma a cui viene fatto riferimento con un contesto dell'applicazione. Un gruppo di sicurezza di azure consente di raggruppare un set di macchine virtuali con un tag dell'applicazione. Può definire regole di traffico che vengono quindi applicate a ognuna delle macchine virtuali sottostanti.

Firewall di Azure: Firewall di Azure è un firewall con stato nativo del cloud come servizio. Questo firewall può essere distribuito nelle reti virtuali o in distribuzioni dell'hub della rete WAN virtuale di Azure per filtrare il traffico tra risorse cloud, Internet e ambiente locale. Si creano regole o criteri (usando Firewall di Azure o Gestione firewall di Azure) specificando il traffico consentito/negato usando i controlli dal livello 3 al livello 7. È anche possibile filtrare il traffico diretto a Internet usando sia Firewall di Azure che soluzioni di terze parti. Indirizzare una parte o tutto il traffico tramite provider di sicurezza di terze parti per funzionalità di filtro avanzate e per la protezione degli utenti.

I modelli seguenti sono comuni, quando si tratta di organizzare il carico di lavoro in Azure dal punto di vista della rete. Ognuno di questi modelli fornisce un tipo diverso di isolamento e connettività. La scelta del modello migliore per l'organizzazione è una decisione che andrà presa in base a specifiche esigenze. Con ognuno di questi modelli viene descritto come è possibile eseguire la segmentazione usando i servizi di rete di Azure descritti sopra.

È anche possibile che la progettazione corretta per l'organizzazione sia diversa da quelle elencate qui. E questo risultato è previsto, perché non c'è una dimensione adatta a tutti. È possibile usare i principi di questi modelli per creare ciò che è meglio per l'organizzazione. La piattaforma Azure offre flessibilità e strumenti necessari.

Modello 1: Rete virtuale singola

In questo modello tutti i componenti del carico di lavoro o, in alcuni casi, l'intero footprint IT è compreso all'interno di una singola rete virtuale. Questo modello è possibile se si opera esclusivamente in una singola area, perché una rete virtuale non può estendersi su più aree.

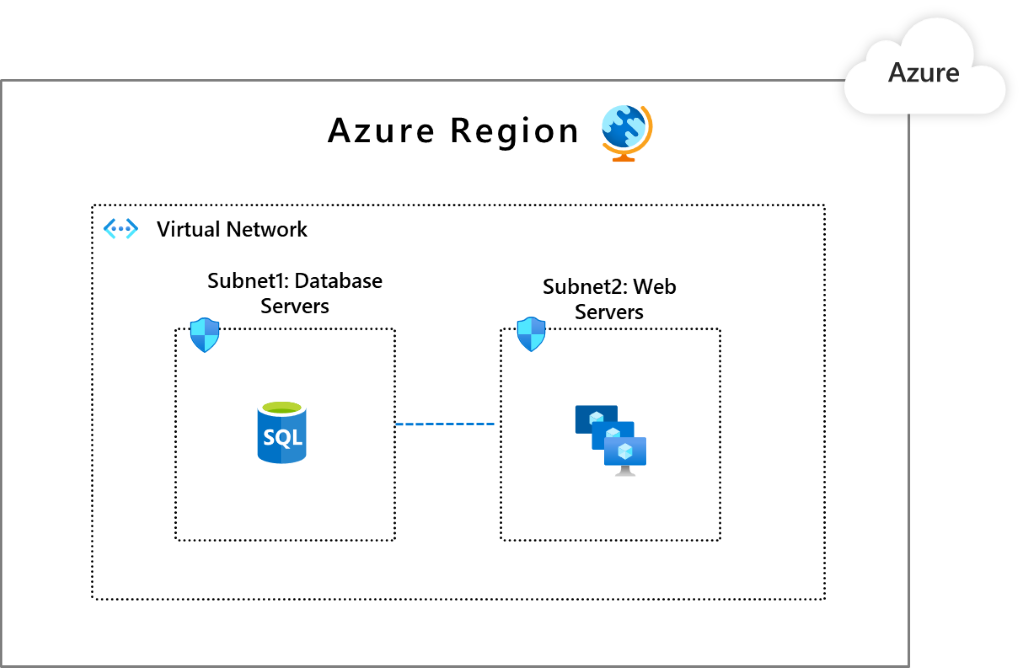

Le entità che è più probabile usare per la creazione di segmenti all'interno di questa rete virtuale sono gruppi di sicurezza di rete o asg. La scelta dipende dal fatto che si voglia fare riferimento ai segmenti come subnet di rete o gruppi di applicazioni. L'immagine seguente è un esempio dell'aspetto di una rete virtuale segmentata di questo tipo.

Questa configurazione include Subnet1, in cui sono stati inseriti i carichi di lavoro del database, e Subnet2, in cui sono stati inseriti i carichi di lavoro Web. È possibile inserire gruppi di sicurezza di rete che dicono che Subnet1 può comunicare solo con Subnet2 e Subnet2 può comunicare con Internet. È anche approfondire ulteriormente questo concetto in presenza di molti carichi di lavoro. Creare subnet che, ad esempio, non consentono a un carico di lavoro di comunicare con il back-end di un altro carico di lavoro.

Anche se sono stati usati i gruppi di sicurezza di rete per illustrare come è possibile regolamentare il traffico della subnet, è anche possibile applicare questa segmentazione usando un'appliance virtuale di rete ottenuta da Azure Marketplace o Firewall di Azure.

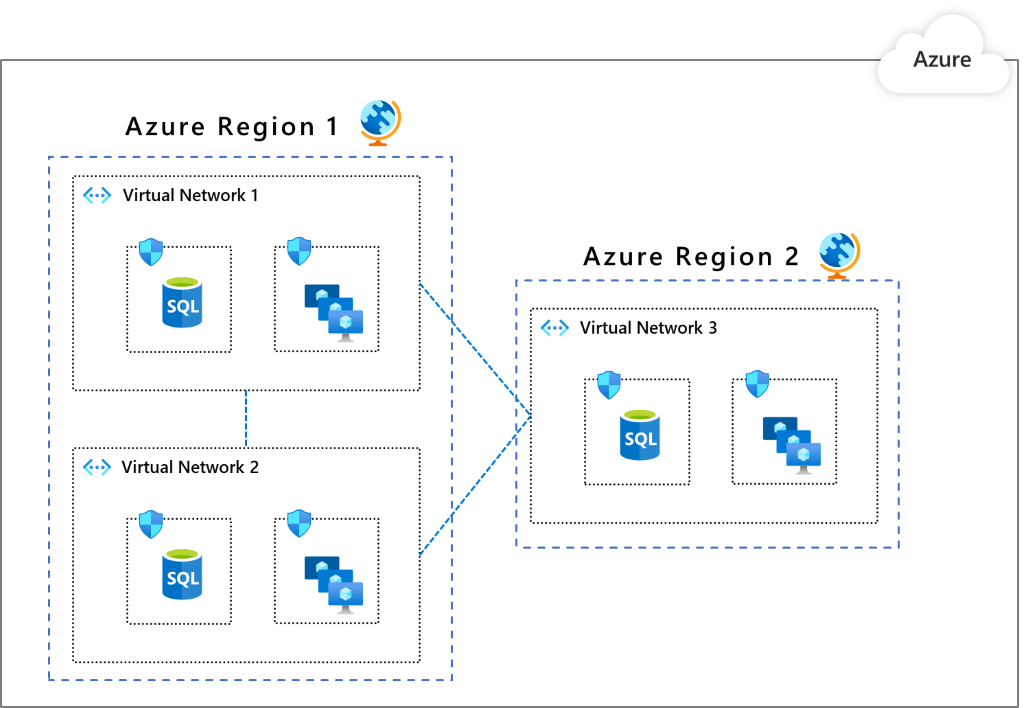

Modello 2: Più reti virtuali con peering

Questo modello è l'estensione del modello precedente in cui sono presenti più reti virtuali con potenziali connessioni di peering. È possibile scegliere questo modello per raggruppare le applicazioni in reti virtuali separate oppure potrebbe essere necessaria presenza in più aree di Azure. Si ottiene la segmentazione predefinita tramite reti virtuali, perché è necessario eseguire in modo esplicito il peering di una rete virtuale a un'altra per comunicare. Tenere presente che la connettività di peering di rete virtuale non è transitiva. Per segmentare ulteriormente all'interno di una rete virtuale in modo simile al modello 1, usare gruppi di sicurezza di rete/gruppi di sicurezza di rete nelle reti virtuali.

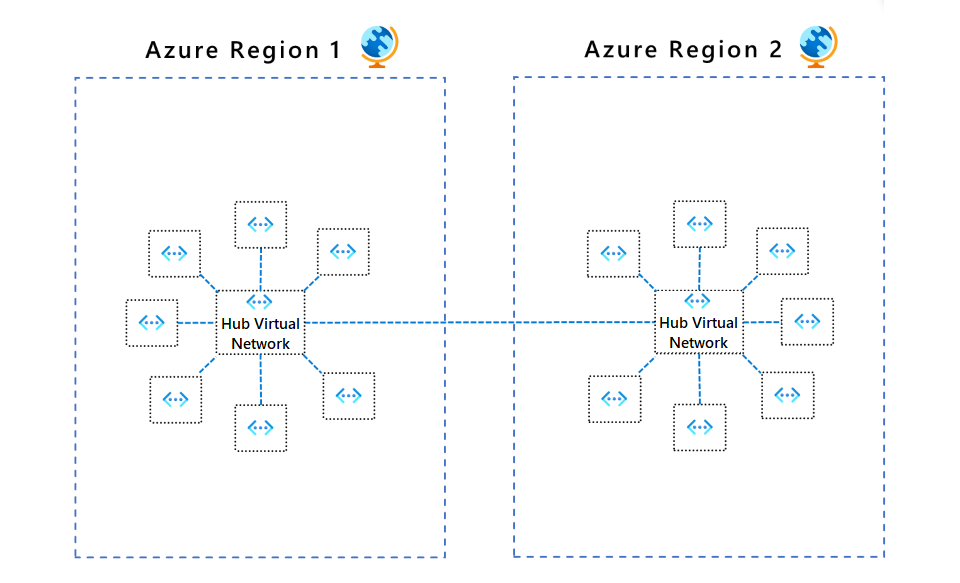

Modello 3: più reti virtuali in un modello hub-spoke

Questo modello è un'organizzazione di reti virtuali più avanzata in cui si sceglie una rete virtuale in una determinata area come hub per tutte le altre reti virtuali in tale area. La connettività tra la rete virtuale hub e le reti virtuali spoke si ottiene tramite peering di reti virtuali di Azure. Tutto il traffico passa attraverso la rete virtuale hub e può fungere da gateway per altri hub in aree diverse. Si configura la postura di sicurezza negli hub, che così potranno segmentare e regolamentare il traffico tra le reti virtuali in modo scalabile. Uno dei vantaggi di questo modello è che, man mano che la topologia di rete cresce, il sovraccarico della postura di sicurezza non aumenta (tranne nel caso di espansione in nuove aree). Inoltre, questo modello di topologia potrebbe essere sostituito da Azure rete WAN virtuale, che consente agli utenti di gestire una rete virtuale hub come servizio gestito. Per altre informazioni sul vantaggio dell'introduzione di Azure rete WAN virtuale, vedere l'architettura di rete WAN virtuale hub-spoke.

Il controllo di segmentazione nativo del cloud di Azure consigliato è Firewall di Azure. Firewall di Azure funziona sia nelle reti virtuali che nelle sottoscrizioni per regolamentare i flussi di traffico usando i controlli dal livello 3 al livello 7. È possibile definire l'aspetto delle regole di comunicazione ( ad esempio, la rete virtuale X non può parlare con la rete virtuale Y, ma può comunicare con la rete virtuale Z, nessuna Internet per la rete virtuale X ad eccezione dell'accesso a *.github.come così via) e applicarla in modo coerente. Con Gestione firewall di Azure, è possibile gestire i criteri in modo centralizzato tra più firewall di Azure e consentire ai team DevOps di personalizzare ulteriormente i criteri locali. È anche possibile usare Firewall di Azure Manager quando si sceglie Azure rete WAN virtuale come rete hub gestita.

Nella tabella seguente viene illustrato un confronto delle topologie dei criteri:

| Modello 1 | Modello 2 | Modello 3 | |

|---|---|---|---|

| Connessione ivity/Routing: modalità di comunicazione tra ogni segmento | Il routing di sistema offre connettività predefinita a qualsiasi carico di lavoro in qualsiasi subnet | Come per il modello 1 | Nessuna connettività predefinita tra reti virtuali spoke. Per abilitare la connettività, è necessario un router di livello 4, ad esempio il Firewall di Azure nella rete virtuale hub. |

| Filtro del traffico a livello di rete | Il traffico è consentito per impostazione predefinita. Il gruppo di sicurezza di rete/gruppo di sicurezza di rete può essere usato per filtrare questo modello. | Come per il modello 1 | Il traffico tra reti virtuali spoke viene negato per impostazione predefinita. La configurazione di Firewall di Azure consente di abilitare un traffico specifico, ad esempio con windowsupdate.com. |

| Registrazione centralizzata | Log NSG/ASG per la rete virtuale | Aggregare i log NSG/ASG in tutte le reti virtuali | Firewall di Azure log a Monitoraggio di Azure tutto il traffico accettato/negato inviato tramite un hub. |

| Endpoint aperti pubblici non intenzionali | DevOps può aprire accidentalmente un endpoint pubblico tramite regole NSG/ASG non corrette. | Come per il modello 1 | L'endpoint pubblico aperto accidentalmente in una rete virtuale spoke non abilita l'accesso. Il pacchetto restituito verrà eliminato tramite firewall con stato (routing asimmetrico). |

| Protezione a livello di applicazione | Il gruppo di sicurezza di rete/il gruppo di sicurezza di rete offre solo supporto a livello di rete. | Come per il modello 1 | Firewall di Azure supporta filtri FQDN per HTTP/S e MSSQL per il traffico in uscita e nelle reti virtuali. |

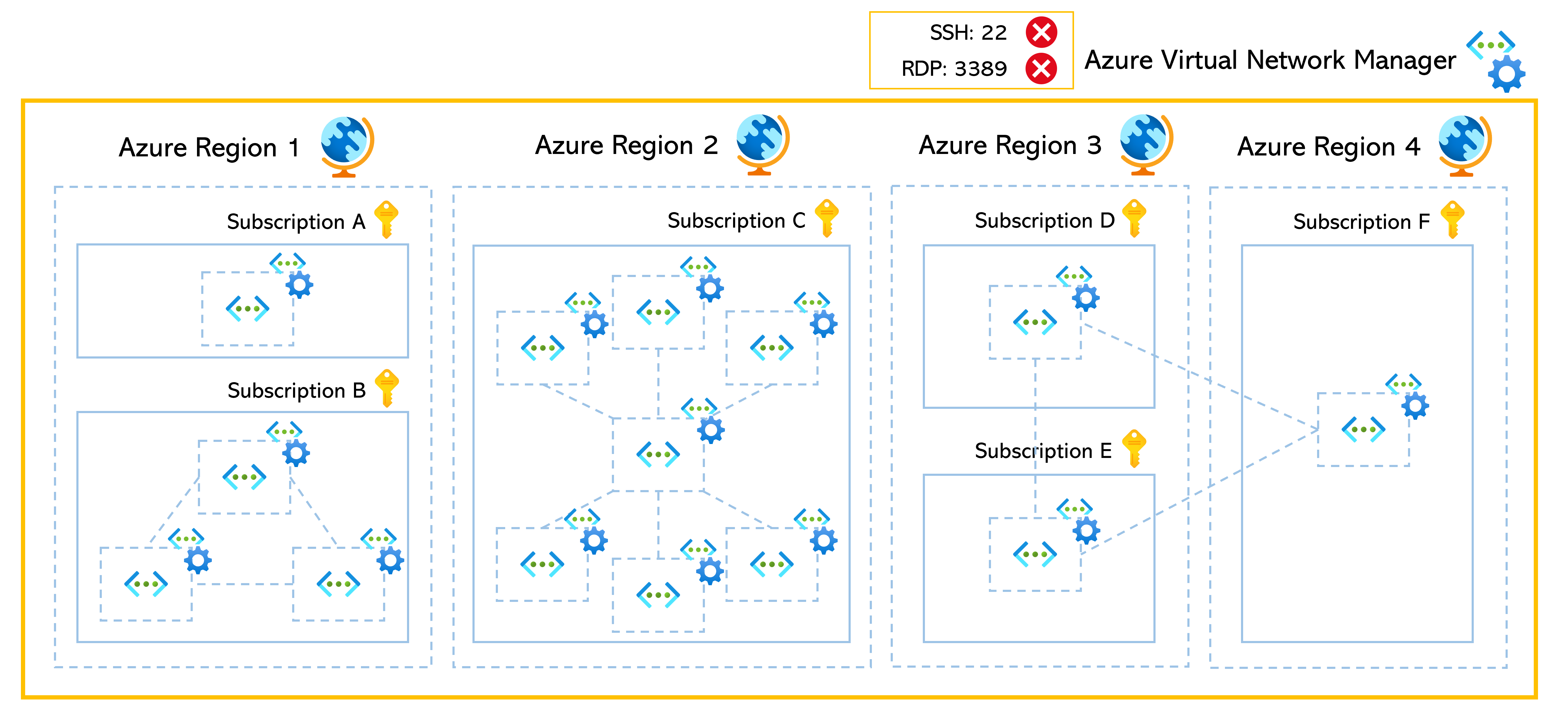

Modello 4: Più reti virtuali tra più segmenti di rete

Questo modello illustra come gestire e proteggere più reti virtuali, che si trovano anche tra più sottoscrizioni, come metodo centralizzato. Le regole di amministrazione della sicurezza create in AVNM possono applicare una regola di sicurezza di base in modo coerente, indipendentemente dal fatto che le reti virtuali siano connesse tra loro o se appartengano a sottoscrizioni diverse. Ad esempio, disabilitare la porta SSH 22, la porta RDP 3389 e altre porte ad alto rischio da Internet, per proteggere la soluzione da violazioni della sicurezza in tutte le reti virtuali all'interno dell'organizzazione. Per altre informazioni sulle regole di amministrazione della sicurezza e sul funzionamento, vedere Regole di amministrazione della sicurezza in Azure Rete virtuale Manager.

Anche se AVNM è una soluzione ideale per proteggere l'intera rete di un'organizzazione con un set minimo di regole di rete, i gruppi di sicurezza di rete e i gruppi di sicurezza di rete devono comunque essere usati per applicare regole di rete granulari a ogni rete virtuale, oltre ad AVNM. Questo processo può variare dal sistema al sistema in base ai requisiti di sicurezza.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Tre Mansdoerfer | Program Manager per la rete di Azure

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

Altre informazioni sulle tecnologie dei componenti:

- Che cos'è Rete virtuale di Azure?

- Che cos'è Azure Rete virtuale Manager (anteprima)?

- Cos'è Firewall di Azure?

- Panoramica di Monitoraggio di Azure

Risorse correlate

Esplorare le architetture correlate: