Informazioni sui certificati di Azure Key Vault

Il supporto dei certificati di Azure Key Vault offre la gestione dei certificati X.509 e i comportamenti seguenti:

Consente a un proprietario del certificato di creare un certificato tramite un processo di creazione dell'insieme di credenziali delle chiavi o tramite l'importazione di un certificato esistente. I certificati importati includono certificati autofirmati e certificati generati da un'autorità di certificazione (CA).

Consente a un proprietario del certificato di Key Vault di implementare l'archiviazione sicura e la gestione dei certificati X.509 senza interagire con il materiale della chiave privata.

Consente a un proprietario del certificato di creare un criterio che indirizza Key Vault a gestire il ciclo di vita di un certificato.

Consente a un proprietario del certificato di fornire informazioni di contatto per le notifiche relative agli eventi del ciclo di vita di scadenza e rinnovo.

Supporta il rinnovo automatico con autorità emittenti selezionate: provider di certificati X.509 partner di Key Vault e ca.

Nota

Sono consentiti anche provider e autorità non partner, ma non supportano il rinnovo automatico.

Per informazioni dettagliate sulla creazione del certificato, vedere Metodi di creazione dei certificati.

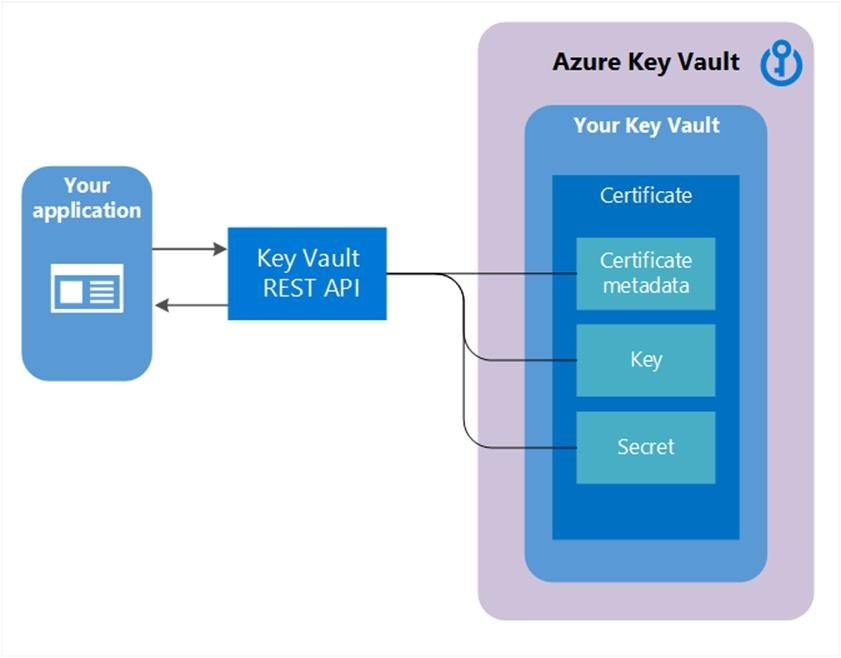

Componenti di un certificato

Quando viene creato un certificato Key Vault, vengono creati anche una chiave indirizzabile e un segreto con lo stesso nome. La chiave di Key Vault consente le operazioni relative alle chiavi e il segreto di Key Vault consente il recupero del valore del certificato come segreto. Un certificato di Key Vault contiene anche metadati del certificato X.509 pubblici.

L'identificatore e la versione dei certificati sono simili a quelli delle chiavi e dei segreti. Una versione specifica di una chiave indirizzabile e di un segreto creati con la versione del certificato di Key Vault è disponibile nella risposta del certificato di Key Vault.

Chiave esportabile o non esportabile

Quando viene creato un certificato di Key Vault, questo può essere recuperato dal segreto indirizzabile con la chiave privata in formato PFX o PEM. I criteri usati per creare il certificato devono indicare che la chiave è esportabile. Se il criterio indica che la chiave non è esportabile, la chiave privata non fa parte del valore quando viene recuperata come segreto.

La chiave indirizzabile diventa più utile con i certificati Key Vault non esportabili. Le operazioni della chiave dell'insieme di credenziali delle chiavi indirizzabili vengono mappate dal keyusage campo dei criteri del certificato di Key Vault usati per creare il certificato di Key Vault.

Per l'elenco completo dei tipi di chiave supportati, vedere Informazioni sulle chiavi: Tipi di chiavi e metodi di protezione. Le chiavi esportabili sono consentite solo con RSA ed EC. Le chiavi del modulo di protezione hardware non sono esportabili.

Attributi e tag del certificato

Oltre ai metadati del certificato, a una chiave indirizzabile e a un segreto indirizzabile, un certificato di Key Vault contiene attributi e tag.

Attributi

Gli attributi del certificato vengono con mirroring agli attributi della chiave indirizzabile e del segreto creati al momento della creazione del certificato dell'insieme di credenziali delle chiavi.

Un certificato di Key Vault ha l'attributo seguente:

enabled: questo attributo booleano è facoltativo. Il valore predefinito ètrue. Può essere specificato per indicare se i dati del certificato possono essere recuperati come segreto o operabili come chiave.Questo attributo viene usato anche con

nbfeexpquando si verifica un'operazione tranbfeexp, ma solo seenabledè impostato sutrue. Le operazioni all'esterno dellanbffinestra eexpnon sono consentite automaticamente.

Una risposta include questi attributi aggiuntivi di sola lettura:

created:IntDateindica quando è stata creata questa versione del certificato.updated:IntDateindica quando questa versione del certificato è stata aggiornata.exp:IntDatecontiene il valore della data di scadenza del certificato X.509.nbf:IntDatecontiene il valore della data "non precedente" del certificato X.509.

Nota

Se un certificato di Key Vault scade, può comunque essere recuperato, ma il certificato potrebbe diventare inutilizzabile in scenari come la protezione TLS in cui viene convalidata la scadenza del certificato.

Tag

I tag per i certificati sono un dizionario specificato dal client di coppie chiave/valore, in modo analogo ai tag nelle chiavi e nei segreti.

Nota

Un chiamante può leggere i tag se hanno l'elenco o ottenere l'autorizzazione per tale tipo di oggetto (chiavi, segreti o certificati).

Criteri dei certificati

Un criterio certificato contiene informazioni su come creare e gestire il ciclo di vita di un certificato di Key Vault. Quando un certificato con chiave privata viene importato nell'insieme di credenziali delle chiavi, il servizio Key Vault crea un criterio predefinito leggendo il certificato X.509.

Quando un certificato di Key Vault viene creato da zero, è necessario specificare un criterio. Il criterio specifica come creare questa versione del certificato di Key Vault o la versione successiva del certificato di Key Vault. Dopo aver stabilito un criterio, non è necessario con operazioni di creazione successive per le versioni future. Esiste una sola istanza di un criterio per tutte le versioni di un certificato di Key Vault.

In generale, i criteri dei certificati contengono le informazioni seguenti:

Proprietà del certificato X.509, che includono nome soggetto, nomi alternativi del soggetto e altre proprietà usate per creare una richiesta di certificato X.509.

Proprietà chiave, che includono il tipo di chiave, la lunghezza della chiave, i campi esportabili e

ReuseKeyOnRenewal. Questi campi indicano a Key Vault come generare una chiave.I tipi di chiave supportati sono RSA, RSA-HSM, EC, EC-HSM e oct.

Proprietà dei segreti, ad esempio il tipo di contenuto di un segreto indirizzabile per generare il valore del segreto, per recuperare un certificato come segreto.

Azioni di durata per il certificato di Key Vault. Ogni azione di durata contiene:

- Trigger: specificato come giorni prima della scadenza o della percentuale dell'intervallo di durata.

- Azione:

emailContactsoautoRenew.

Tipo di convalida dei certificati: convalidato dall'organizzazione (OV-SSL) e convalida estesa (EV-SSL) per le autorità emittenti DigiCert e GlobalSign.

Parametri relativi all'autorità di certificazione da usare per il rilascio di certificati X.509.

Attributi associati ai criteri.

Per altre informazioni, vedere Set-AzKeyVaultCertificatePolicy.

Mapping dell'utilizzo X.509 alle operazioni chiave

La tabella seguente rappresenta il mapping dei criteri di utilizzo delle chiavi X.509 alle operazioni chiave efficaci di una chiave creata come parte della creazione del certificato di Key Vault.

| Flag di utilizzo delle chiavi X.509 | Operazioni delle chiavi di Key Vault | Comportamento predefinito |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Non applicabile |

DecipherOnly |

decrypt |

Non applicabile |

DigitalSignature |

sign, verify |

Valore predefinito Key Vault senza una specifica di utilizzo al momento della creazione di certificati |

EncipherOnly |

encrypt |

Non applicabile |

KeyCertSign |

sign, verify |

Non applicabile |

KeyEncipherment |

wrapKey, unwrapKey |

Valore predefinito Key Vault senza una specifica di utilizzo al momento della creazione di certificati |

NonRepudiation |

sign, verify |

Non applicabile |

crlsign |

sign, verify |

Non applicabile |

Autorità di certificazione

Un oggetto certificato di Key Vault contiene una configurazione usata per comunicare con un provider di autorità di certificazione del certificato selezionato per ordinare i certificati X.509.

Key Vault collabora con i provider di autorità di certificazione seguenti per i certificati TLS/SSL.

| Nome provider | Ubicazioni |

|---|---|

| DigiCert | Supportato in tutte le posizioni del servizio Key Vault nel cloud pubblico e Azure per enti pubblici |

| GlobalSign | Supportato in tutte le posizioni del servizio Key Vault nel cloud pubblico e Azure per enti pubblici |

Prima di poter creare un'autorità di certificazione in un insieme di credenziali delle chiavi, un amministratore deve seguire questa procedura:

Eseguire l'onboarding dell'organizzazione con almeno un provider di autorità di certificazione.

Creare le credenziali del richiedente per Key Vault per registrare e rinnovare i certificati TLS/SSL. Questo passaggio fornisce la configurazione per la creazione di un oggetto autorità di certificazione del provider nell'insieme di credenziali delle chiavi.

Per altre informazioni sulla creazione di oggetti autorità di certificazione dal portale dei certificati, vedere il blog del team di Key Vault.

Key Vault consente la creazione di più oggetti autorità di certificazione con diverse configurazioni del provider di autorità di certificazione. Dopo aver creato un oggetto autorità di certificazione, è possibile fare riferimento al nome in uno o più criteri di certificato. Il riferimento all'oggetto autorità di certificazione indica a Key Vault di usare la configurazione specificata nell'oggetto autorità di certificazione quando richiede il certificato X.509 dal provider della CA durante la creazione e il rinnovo del certificato.

Gli oggetti autorità di certificazione vengono creati nell'insieme di credenziali. Possono essere usati solo con i certificati di Key Vault nello stesso insieme di credenziali.

Nota

I certificati pubblicamente attendibili vengono inviati alle ca e ai log di trasparenza dei certificati (CT) al di fuori del limite di Azure durante la registrazione. Sono coperti dai criteri GDPR di tali entità.

Contatti relativi al certificato

I contatti del certificato contengono informazioni di contatto per l'invio di notifiche attivate dagli eventi di durata del certificato. Tutti i certificati nell'insieme di credenziali delle chiavi condividono le informazioni di contatto.

Viene inviata una notifica a tutti i contatti specificati per un evento per qualsiasi certificato presente nell'insieme di credenziali delle chiavi. Per informazioni su come impostare un contatto del certificato, vedere Rinnovare i certificati di Azure Key Vault.

Controllo di accesso per i certificati

Key Vault gestisce il controllo di accesso per i certificati. L'insieme di credenziali delle chiavi che contiene tali certificati fornisce il controllo di accesso. I criteri di controllo di accesso per i certificati sono distinti dai criteri di controllo di accesso per chiavi e segreti nello stesso insieme di credenziali delle chiavi.

Gli utenti possono creare uno o più insiemi di credenziali per contenere i certificati, per mantenere la segmentazione e la gestione appropriati dello scenario dei certificati. Per altre informazioni, vedere Controllo di accesso ai certificati.

Casi d'uso dei certificati

Proteggere la comunicazione e l'autenticazione

I certificati TLS consentono di crittografare le comunicazioni tramite Internet e stabilire l'identità dei siti Web. Questa crittografia rende più sicuro il punto di ingresso e la modalità di comunicazione. Inoltre, un certificato concatenato firmato da una CA pubblica può aiutare a verificare che le entità che contengono i certificati siano legittime.

Di seguito sono riportati alcuni casi d'uso per proteggere la comunicazione e abilitare l'autenticazione:

- Siti Web Intranet/Internet: proteggere l'accesso al sito Intranet e garantire il trasferimento crittografato dei dati tramite Internet tramite certificati TLS.

- Dispositivi IoT e di rete: proteggere e proteggere i dispositivi usando i certificati per l'autenticazione e la comunicazione.

- Cloud/multicloud: proteggere le applicazioni basate sul cloud in locale, tra cloud o nel tenant del provider di servizi cloud.