Integrare Key Vault con il collegamento privato di Azure

Il servizio Collegamento privato di Azure consente di accedere ai servizi di Azure, ad esempio Azure Key Vault, Archiviazione di Azure e Azure Cosmos DB, e ai servizi di clienti/partner ospitati in Azure tramite un endpoint privato nella rete virtuale.

Un endpoint privato di Azure è un'interfaccia di rete che connette privatamente e in modo sicuro a un servizio basato su Collegamento privato di Azure. L'endpoint privato usa un indirizzo IP privato della rete virtuale, introducendo efficacemente il servizio nella rete virtuale. Tutto il traffico verso il servizio può essere instradato tramite l'endpoint privato, quindi non sono necessari gateway, dispositivi NAT, ExpressRoute o connessioni VPN oppure indirizzi IP pubblici. Il traffico tra la rete virtuale e il servizio attraversa la rete backbone Microsoft, impedendone l'esposizione alla rete Internet pubblica. È possibile connettersi a un'istanza di una risorsa di Azure, garantendo il massimo livello di granularità nel controllo di accesso.

Per altre informazioni, vedere Che cos'è Collegamento privato di Azure?.

Prerequisiti

Per integrare un insieme di credenziali delle chiavi con il collegamento privato di Azure, sarà necessario:

- Un insieme di credenziali delle chiavi.

- Una rete virtuale di Azure.

- Una subnet nella rete virtuale.

- Autorizzazioni di proprietario o collaboratore per l'insieme di credenziali delle chiavi e la rete virtuale.

L'endpoint privato e la rete virtuale devono trovarsi nella stessa area. Quando si seleziona un'area per l'endpoint privato tramite il portale, verranno automaticamente filtrate solo le reti virtuali presenti in tale area. L'insieme di credenziali delle chiavi può trovarsi in un'area diversa.

L'endpoint privato usa un indirizzo IP privato nella rete virtuale.

Stabilire una connessione di collegamento privato a Key Vault con il portale di Azure

Creare prima di tutto una rete virtuale seguendo la procedura descritta nell'articolo Creare una rete virtuale usando il portale di Azure.

È quindi possibile creare un nuovo insieme di credenziali delle chiavi o stabilire una connessione di collegamento privato a un insieme di credenziali delle chiavi esistente.

Creare un nuovo insieme di credenziali delle chiavi e stabilire una connessione di collegamento privato

È possibile creare un nuovo insieme di credenziali delle chiavi con il portale di Azure, l'interfaccia della riga di comando di Azure o Azure PowerShell.

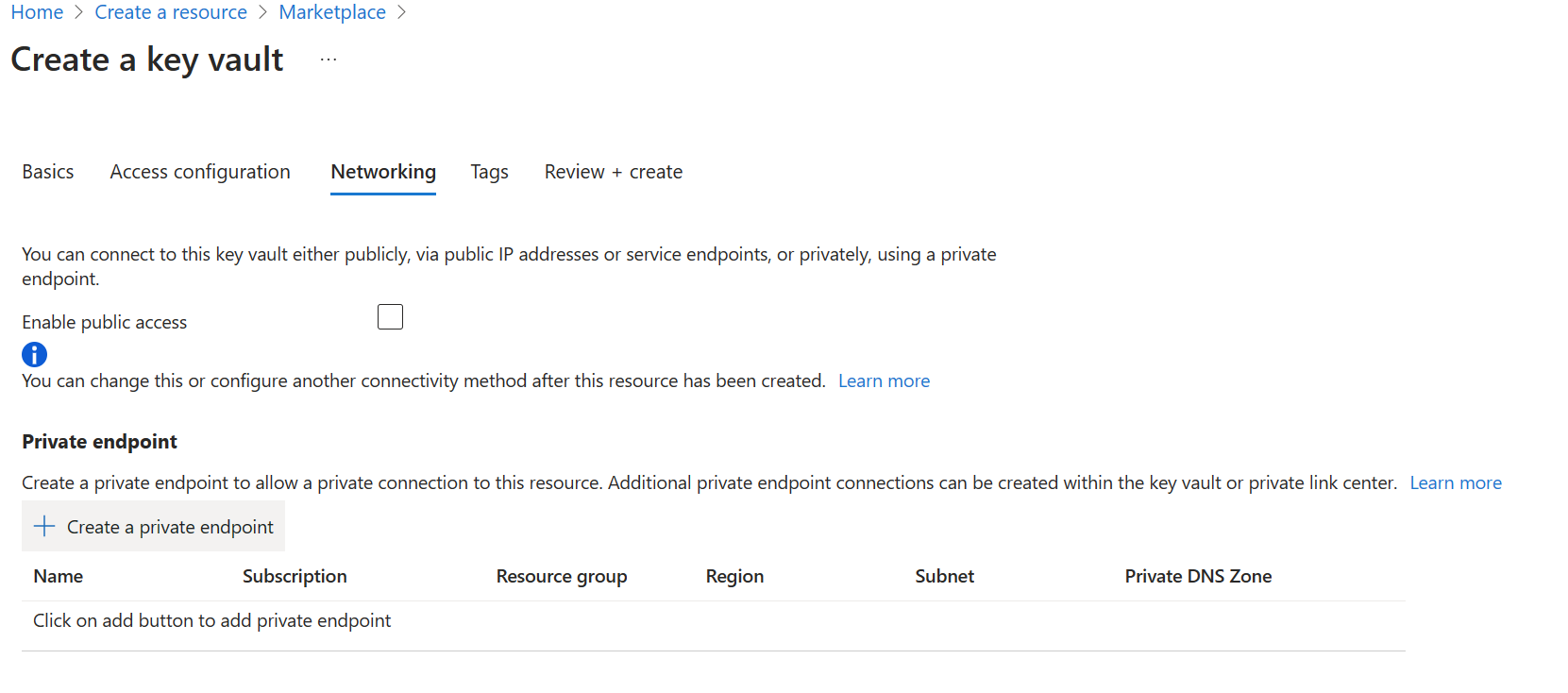

Dopo aver configurato le informazioni di base dell'insieme di credenziali delle chiavi, selezionare la scheda Rete e seguire questa procedura:

Disabilitare l'accesso pubblico disattivando il pulsante di opzione.

Selezionare il pulsante "+ Crea un endpoint privato" per aggiungere un endpoint privato.

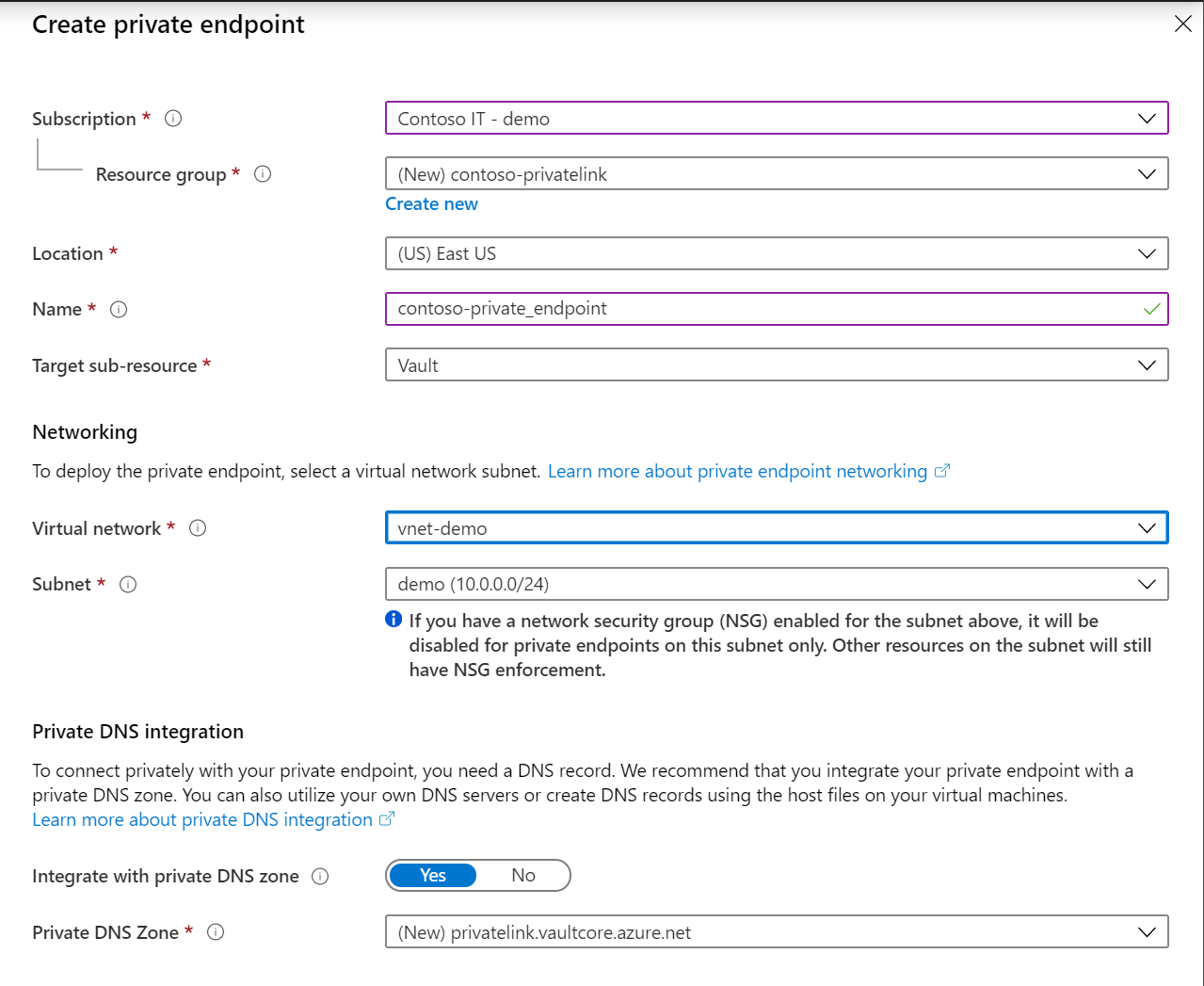

Nel campo "Posizione" del pannello Crea endpoint privato selezionare l'area in cui si trova la rete virtuale.

Nel campo "Nome" creare un nome descrittivo che consentirà di identificare questo endpoint privato.

Selezionare la rete virtuale e la subnet in cui si vuole creare questo endpoint privato nel menu a discesa.

Lasciare invariata l'opzione "Integra con la zona DNS privato".

Selezionare "Ok".

Sarà ora possibile visualizzare l'endpoint privato configurato. È ora possibile eliminare e modificare questo endpoint privato. Selezionare il pulsante "Rivedi e crea" e creare l'insieme di credenziali delle chiavi. Il completamento della distribuzione richiederà 5-10 minuti.

Stabilire una connessione di collegamento privato a un insieme di credenziali delle chiavi esistente

Se si dispone già di un insieme di credenziali delle chiavi, è possibile creare una connessione di collegamento privato attenendosi alla procedura seguente:

Accedere al portale di Azure.

Nella barra di ricerca digitare "insiemi di credenziali delle chiavi".

Selezionare nell'elenco l'insieme di credenziali delle chiavi in cui si vuole aggiungere un endpoint privato.

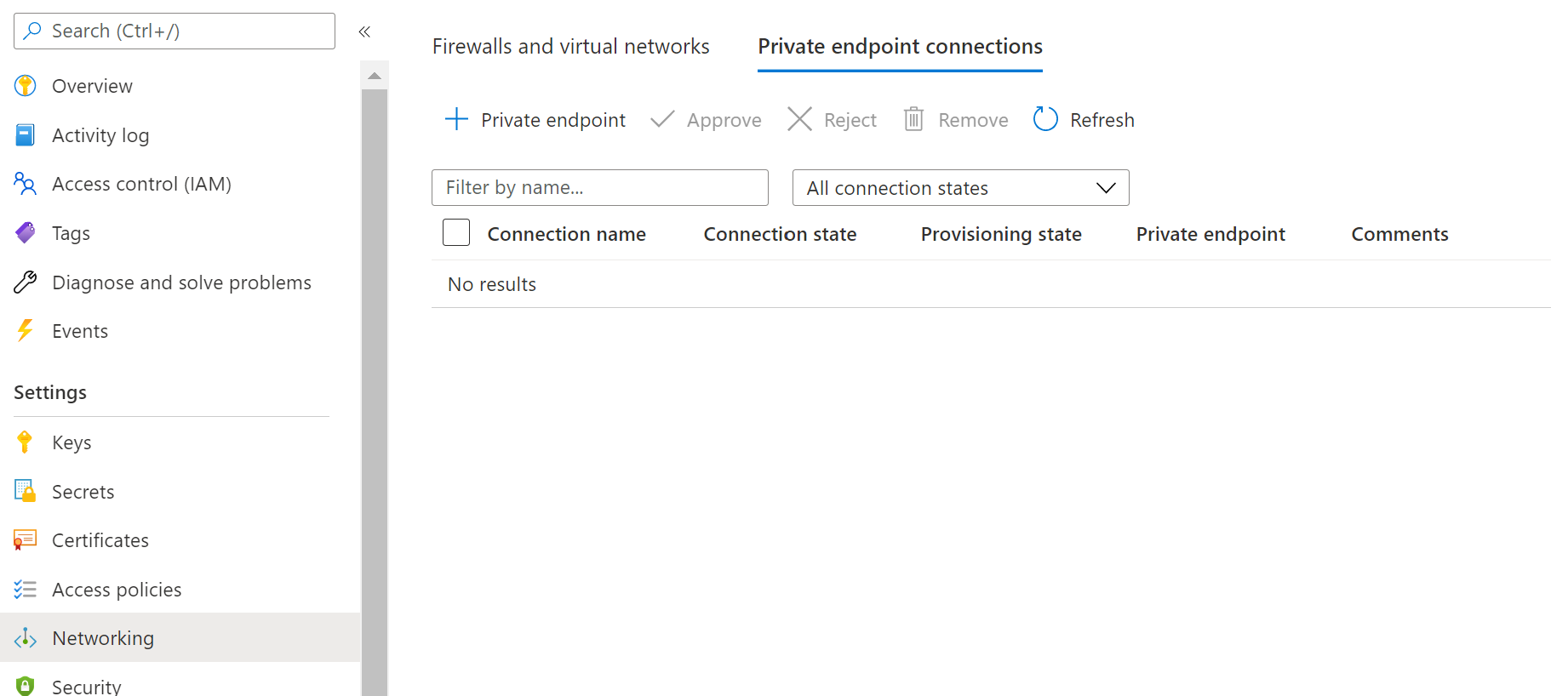

Selezionare la scheda "Rete" in Impostazioni.

Selezionare la scheda "Connessioni endpoint privato" nella parte superiore della pagina.

Selezionare il pulsante "+ Crea" nella parte superiore della pagina.

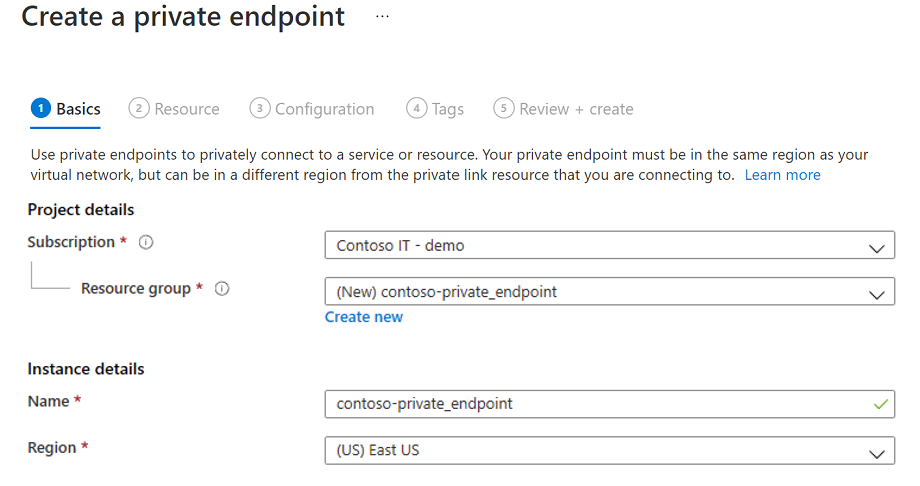

In "Dettagli progetto" selezionare il gruppo di risorse che contiene la rete virtuale creata come prerequisito per questa esercitazione. In "Dettagli istanza" immettere "myPrivateEndpoint" come Nome e selezionare la stessa posizione della rete virtuale creata come prerequisito per questa esercitazione.

È possibile scegliere di creare un endpoint privato per qualsiasi risorsa di Azure usando questo pannello. È possibile usare i menu a discesa per selezionare un tipo di risorsa e selezionare una risorsa nella directory oppure è possibile connettersi a qualsiasi risorsa di Azure usando un ID risorsa. Lasciare invariata l'opzione "Integra con la zona DNS privato".

Passare al pannello "Risorse". Per "Tipo di risorsa", selezionare "Microsoft.KeyVault/vaults". Per "Risorsa" selezionare l'insieme di credenziali delle chiavi creato come prerequisito per questa esercitazione. L'opzione "Sottorisorsa di destinazione" verrà popolata automaticamente con "insieme di credenziali".

Procedere a "Rete virtuale". Selezionare la rete virtuale e la subnet create come prerequisito per questa esercitazione.

Procedere attraverso i pannelli "DNS" e "Tag", accettando le impostazioni predefinite.

Nel pannello "Rivedi e crea" selezionare "Crea".

Quando si crea un endpoint privato, la connessione deve essere approvata. Se la risorsa per cui si sta creando un endpoint privato si trova nella directory, sarà possibile approvare la richiesta di connessione purché si disponga di autorizzazioni sufficienti. Se ci si connette a una risorsa di Azure in un'altra directory, è necessario attendere che il proprietario della risorsa approvi la richiesta di connessione.

Sono disponibili quattro stati di provisioning:

| Azione del servizio | Stato dell'endpoint privato del consumer del servizio | Descrizione |

|---|---|---|

| Nessuna | In sospeso | La connessione viene creata manualmente ed è in attesa di approvazione dal proprietario della risorsa di collegamento privato. |

| Approvazione | Approvato | La connessione è stata approvata automaticamente o manualmente ed è pronta per essere usata. |

| Rifiuto | Rifiutato | La connessione è stata rifiutata dal proprietario della risorsa di collegamento privato. |

| Rimuovi | Disconnesso | La connessione è stata rimossa dal proprietario della risorsa di collegamento privato, l'endpoint privato diventa informativo e deve essere eliminato per la pulizia. |

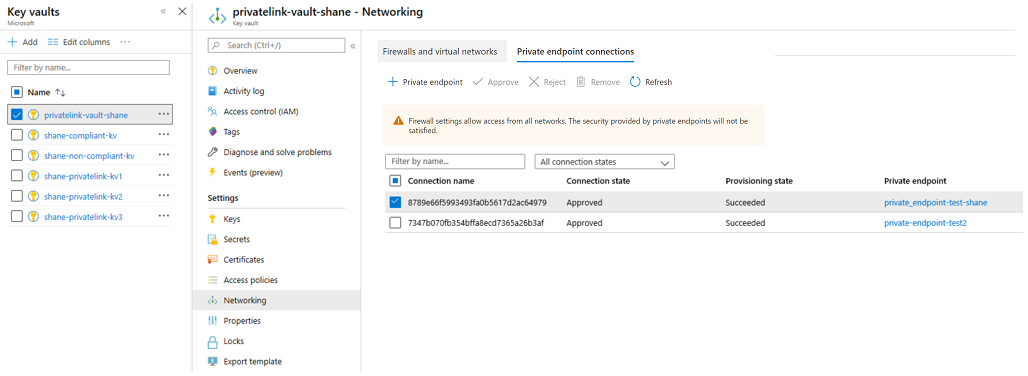

Come gestire una connessione di endpoint privato a Key Vault con il portale di Azure

Accedere al portale di Azure.

Nella barra di ricerca digitare "key vaults".

Selezionare l'insieme di credenziali delle chiavi che si vuole gestire.

Selezionare la scheda "Rete".

Se sono presenti connessioni in sospeso, verrà visualizzata una connessione elencata con "In sospeso" nello stato di provisioning.

Selezionare l'endpoint privato che si vuole approvare

Selezionare il pulsante Approva.

Se sono presenti connessioni endpoint privato da rifiutare, sia che si tratti di una richiesta in sospeso o di una connessione esistente, selezionare la connessione e fare clic sul pulsante "Rifiuta".

Verificare il funzionamento della connessione di collegamento privato

È necessario verificare che le risorse all'interno della stessa subnet della risorsa endpoint privato si connettano all'insieme di credenziali delle chiavi tramite un indirizzo IP privato e che dispongano dell'integrazione con la zona DNS privato corretta.

Creare prima di tutto una macchina virtuale seguendo la procedura descritta nell'articolo Creare una macchina virtuale di Windows nel portale di Azure.

Nella scheda "Rete":

- Specificare Rete virtuale e Subnet. È possibile creare una nuova macchina virtuale o selezionarne una esistente. Se si seleziona una macchina virtuale esistente, assicurarsi che l'area corrisponda.

- Specificare una risorsa IP pubblico.

- In "Gruppo di sicurezza di rete della scheda di interfaccia di rete" selezionare "Nessuno".

- In "Bilanciamento del carico" selezionare "No".

Aprire la riga di comando ed eseguire il comando seguente:

nslookup <your-key-vault-name>.vault.azure.net

Se si esegue il comando ns lookup per risolvere l'indirizzo IP di un insieme di credenziali delle chiavi su un endpoint pubblico, verrà visualizzato un risultato simile al seguente:

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Se si esegue il comando ns lookup per risolvere l'indirizzo IP di un insieme di credenziali delle chiavi su un endpoint privato, verrà visualizzato un risultato simile al seguente:

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Guida alla risoluzione dei problemi

Verificare che l'endpoint privato sia nello stato approvato.

- È possibile controllare lo stato ed eventualmente correggerlo nel portale di Azure. Aprire la risorsa Key Vault e fare clic sull'opzione Rete.

- Selezionare quindi la scheda Connessioni endpoint privato.

- Verificare che lo stato della connessione sia Approvato e che lo stato del provisioning sia Riuscito.

- È anche possibile verificare le stesse proprietà nella risorsa dell'endpoint privato e controllare che la rete virtuale corrisponda a quella in uso.

Verificare che sia presente una risorsa Zona DNS privato.

- Deve essere presente una risorsa Zona DNS privato con il nome esatto privatelink.vaultcore.azure.net.

- Per informazioni su come configurare questa risorsa, vedere il collegamento seguente. Zone DNS privato

Verificare che la zona DNS privato sia collegata alla rete virtuale. Se continua a essere restituito l'indirizzo IP pubblico, la causa potrebbe essere questa.

- Se il DNS della zona privata non è collegato alla rete virtuale, la query DNS originata dalla rete virtuale restituirà l'indirizzo IP pubblico dell'insieme di credenziali delle chiavi.

- Passare alla risorsa Zona DNS privato nel portale di Azure e selezionare l'opzione Collegamenti di rete virtuale.

- La rete virtuale che effettuerà le chiamate all'insieme di credenziali delle chiavi deve essere elencata.

- Se non lo è, aggiungerla.

- Per la procedura dettagliata, vedere Collegare la rete virtuale alla zona DNS privato.

Verificare che nella zona DNS privato non manchi un record A per l'insieme di credenziali delle chiavi.

- Passare alla pagina Zona DNS privato.

- Selezionare Panoramica e controllare se è presente un record A con il semplice nome dell'insieme di credenziali delle chiavi (ad esempio fabrikam). Non specificare alcun suffisso.

- Controllare l'ortografia e creare o correggere il record A. È possibile usare un valore TTL pari a 600 (10 minuti).

- Assicurarsi di specificare l'indirizzo IP privato corretto.

Verificare che l'indirizzo IP del record A sia corretto.

- È possibile verificare l'indirizzo IP aprendo la risorsa Endpoint privato nel portale di Azure.

- Nel portale di Azure passare alla risorsa Microsoft.Network/privateEndpoints (non alla risorsa Key Vault).

- Nella pagina Panoramica cercare Interfaccia di rete e selezionare tale collegamento.

- Il collegamento visualizzerà la panoramica della risorsa Scheda di interfaccia di rete, che contiene la proprietà Indirizzo IP privato.

- Verificare che sia l'indirizzo IP corretto specificato nel record A.

Se ci si connette da una risorsa locale a un insieme di credenziali delle chiavi, assicurarsi che tutti i server d'inoltro condizionali necessari siano abilitati nell'ambiente locale.

- Vedere Configurazione DNS dell'endpoint privato di Azure per le zone necessarie e assicurarsi di avere server d'inoltro condizionali per

vault.azure.netevaultcore.azure.netnel DNS locale. - Assicurarsi di avere server d'inoltro condizionali per le zone che instradano a un resolver DNS privato di Azure o ad altre piattaforme DNS con accesso alla risoluzione di Azure.

- Vedere Configurazione DNS dell'endpoint privato di Azure per le zone necessarie e assicurarsi di avere server d'inoltro condizionali per

Limitazioni e considerazioni di progettazione

Limiti: vedere Limiti di Collegamento privato di Azure

Prezzi: vedere Prezzi di Collegamento privato di Azure

Limitazioni: vedere Servizio Collegamento privato di Azure: limitazioni

Passaggi successivi

- Altre informazioni su Collegamento privato di Azure

- Altre informazioni su Azure Key Vault