Usare i criteri di accesso condizionale basato su app con Intune

Microsoft Intune i criteri di protezione delle app funzionano con Microsoft Entra l'accesso condizionale per proteggere i dati dell'organizzazione nei dispositivi usati dagli utenti. Questi criteri funzionano nei dispositivi registrati con Intune e nei dispositivi di proprietà dei dipendenti che non si registrano. In combinazione, si fa riferimento all'accesso condizionale basato su app.

Protezione di app criteri sono regole che garantiscono che i dati di un'organizzazione rimangano sicuri o contenuti in un'app gestita:

- Un criterio di protezione delle app può essere una regola applicata quando un utente tenta di accedere o spostare i dati delle organizzazioni o un set di azioni non consentite o monitorate quando un utente lavora all'interno di un'app gestita.

- Un'app gestita è un'app a cui sono applicati criteri di protezione delle app e può essere gestita da Intune.

- È anche possibile bloccare le app di posta elettronica predefinite in iOS/iPadOS e Android quando si consente solo all'app Microsoft Outlook di accedere a Exchange Online. Inoltre, è possibile bloccare le app che non hanno criteri di protezione delle app di Intune applicate dall'accesso a SharePoint Online.

L'accesso condizionale basato su app con la gestione delle app client aggiunge un livello di sicurezza che garantisce che solo le app client che supportano i criteri di protezione delle app di Intune possano accedere a Exchange Online e ad altri servizi di Microsoft 365.

Consiglio

Oltre ai criteri di accesso condizionale basato su app, è possibile usare l'accesso condizionale basato su dispositivo con Intune.

Prerequisiti

Prima di creare un criterio di accesso condizionale basato su app, è necessario disporre di:

- Enterprise Mobility + Security (EMS) o una sottoscrizione Microsoft Entra ID P1 o P2

- Gli utenti devono avere una licenza per EMS o Microsoft Entra ID

Per altre informazioni, vedere Prezzi di Enterprise Mobility o prezzi Microsoft Entra.

App supportate

Un elenco di app che supportano l'accesso condizionale basato su app è disponibile in Accesso condizionale: Condizioni nella documentazione Microsoft Entra.

L'accesso condizionale basato su app supporta anche le app line-of-business,ma queste app devono usare l'autenticazione moderna di Microsoft 365.

Funzionamento dell'accesso condizionale basato su app

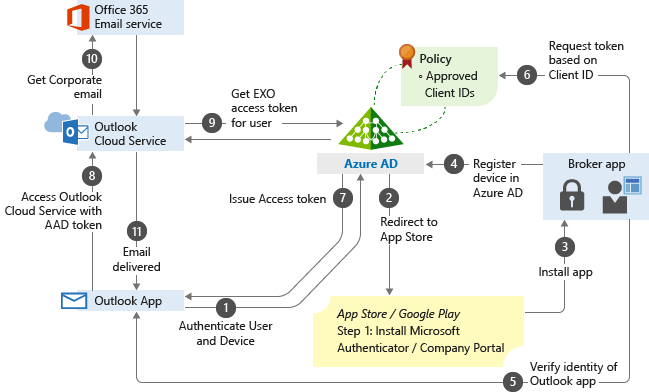

In questo esempio, l'amministratore ha applicato criteri di protezione delle app all'app Outlook seguita da una regola di accesso condizionale che aggiunge l'app Outlook a un elenco approvato di app che possono essere usate quando si accede alla posta elettronica aziendale.

Nota

Il diagramma di flusso seguente può essere usato per altre app gestite.

L'utente tenta di eseguire l'autenticazione a Microsoft Entra ID dall'app Outlook.

L'utente viene reindirizzato all'App Store per installare un'app broker quando tenta di eseguire l'autenticazione per la prima volta. L'app broker può essere Microsoft Authenticator per iOS o Portale aziendale Microsoft per dispositivi Android.

Se gli utenti provano a usare un'app di posta elettronica nativa, vengono reindirizzati all'App Store per installare l'app Outlook.

L'app broker viene installata nel dispositivo.

L'app broker avvia il processo di registrazione Microsoft Entra, che crea un record del dispositivo nell Microsoft Entra ID. Questo processo non è lo stesso del processo di registrazione della gestione dei dispositivi mobili (MDM), ma questo record è necessario in modo che i criteri di accesso condizionale possano essere applicati nel dispositivo.

L'app broker conferma l'ID dispositivo Microsoft Entra, l'utente e l'applicazione. Queste informazioni vengono passate ai server di accesso Microsoft Entra per convalidare l'accesso al servizio richiesto.

L'app broker invia l'ID client dell'app a Microsoft Entra ID come parte del processo di autenticazione utente per verificare se è incluso nell'elenco dei criteri approvati.

Microsoft Entra ID consente all'utente di autenticare e usare l'app in base all'elenco approvato dai criteri. Se l'app non è presente nell'elenco, Microsoft Entra ID nega l'accesso all'app.

L'app Outlook comunica con Il servizio cloud di Outlook per avviare la comunicazione con Exchange Online.

Il servizio cloud di Outlook comunica con Microsoft Entra ID per recuperare Exchange Online token di accesso al servizio per l'utente.

L'app Outlook comunica con Exchange Online per recuperare la posta elettronica aziendale dell'utente.

La posta elettronica aziendale viene recapitata alla cassetta postale dell'utente.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per