Pianificare una distribuzione dell'autenticazione senza password in Microsoft Entra ID

Le password sono un vettore di attacco primario. I soggetti malintenzionati usano attacchi di social engineering, phishing e spraying per compromettere le password. Una strategia di autenticazione senza password riduce il rischio di questi attacchi.

Microsoft offre le tre opzioni di autenticazione senza password seguenti che si integrano con Microsoft Entra ID:

Microsoft Authenticator: consente ai telefoni iOS e Android di agire come metodi di autenticazione sicuri e senza password, permettendo agli utenti di accedere a qualsiasi piattaforma o browser.

Chiavi di sicurezza conformi a FIDO2: per gli utenti che accedono a macchine condivise come i kiosk, per le situazioni in cui l'uso del telefono è limitato e per le identità con privilegi elevati.

Windows Hello for Business: ideale per gli utenti nei computer Windows dedicati.

Nota

Per creare una versione offline di questo piano con tutti i collegamenti, utilizzare i browser stampare in formato pdf funzionalità.

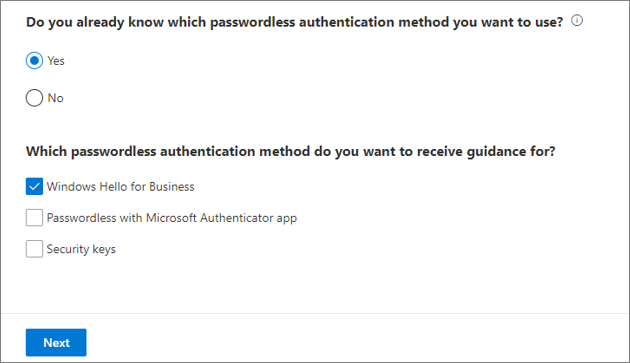

Usare la procedura guidata per i metodi senza password

L'interfaccia di amministrazione di Microsoft Entra include una procedura guidata per i metodi senza password che consentono di selezionare il metodo appropriato per ogni gruppo di destinatari. Se non sono ancora stati determinati i metodi appropriati, vedere https://aka.ms/passwordlesswizard, tornare a questo articolo per continuare a pianificare i metodi selezionati. Per accedere a questa procedura guidata sono necessari diritti di amministratore.

Scenari di autenticazione senza password

I metodi di autenticazione senza password di Microsoft consentono molti scenari. Prendere in considerazione le esigenze dell'organizzazione, i prerequisiti e le funzionalità di ogni metodo di autenticazione, per selezionare la strategia di autenticazione senza password.

Nella tabella seguente sono elencati i metodi di autenticazione senza password in base ai tipi di dispositivo. I nostri consigli sono in corsivo grassetto.

| Tipi di dispositivi | Metodi di autenticazione senza password |

|---|---|

| Dispositivi non Windows dedicati | |

| Computer Windows 10 dedicati (versione 1703 e successive) | |

| Computer Windows 10 dedicati (precedenti alla versione 1703) | |

| Dispositivi condivisi: tablet e dispositivi mobili | |

| Kiosk (legacy) | Microsoft Authenticator |

| Kiosk e computer condivisi (Windows 10) |

Prerequisiti

Assicurarsi di soddisfare i prerequisiti prima di avviare la distribuzione senza password.

Ruoli richiesti

Ecco i ruoli con privilegi minimi necessari per questa distribuzione:

| Ruolo Microsoft Entra | Descrizione |

|---|---|

| Amministratore utenti o Amministratore globale | Per implementare l'esperienza di registrazione combinata. |

| Amministratore dell'autenticazione | Per implementare e gestire i metodi di autenticazione. |

| User | Per configurare l'app Authenticator nel dispositivo o per registrare il dispositivo chiave di sicurezza per l'accesso Web o Windows 10. |

Come parte di questo piano di distribuzione, è consigliabile abilitare l'autenticazione senza password per tutti gli account con privilegi.

App Microsoft Authenticator e chiavi di sicurezza

I prerequisiti sono determinati dai metodi di autenticazione senza password selezionati.

| Prerequisito | Microsoft Authenticator | Chiavi di sicurezza FIDO2 |

|---|---|---|

| La registrazione combinata per l'autenticazione a più fattori Microsoft Entra e la reimpostazione della password self-service (SSPR) è abilitata | √ | √ |

| Gli utenti possono eseguire l'autenticazione a più fattori Di Microsoft Entra | √ | √ |

| Gli utenti hanno eseguito la registrazione per l'autenticazione a più fattori Microsoft Entra e la reimpostazione della password self-service | √ | √ |

| Gli utenti hanno registrato i propri dispositivi mobili in Microsoft Entra ID | √ | |

| Windows 10 versione 1809 o successiva usando un browser supportato come Microsoft Edge o Mozilla Firefox (versione 67 o successiva). Microsoft consiglia la versione 1903 o successiva per il supporto nativo. | √ | |

| Chiavi di sicurezza compatibili. Assicurarsi di usare una chiave di sicurezza FIDO2 testata e verificata da Microsoft o un'altra chiave di sicurezza FIDO2 compatibile. | √ |

Windows Hello for Business (Configurare Windows Hello for Business)

I prerequisiti e i percorsi di distribuzione per Windows Hello for Business dipendono molto dal fatto che si stia distribuendo in una configurazione locale, ibrida o solo cloud. Dipende anche dalla strategia di aggiunta del dispositivo.

Selezionare Windows Hello for Business e completare la procedura guidata per determinare i prerequisiti e la distribuzione appropriati per l'organizzazione.

La procedura guidata userà gli input per creare un piano dettagliato da seguire.

Pianificare il progetto

Quando i progetti tecnologici non hanno successo, in genere è dovuto alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare queste insidie, assicurarsi di coinvolgere gli stakeholder giusti e che i ruoli degli stakeholder nel progetto siano ben comprensibili.

Pianificare un progetto pilota

Quando si distribuisce l'autenticazione senza password, è necessario abilitare uno o più gruppi pilota. È possibile creare gruppi specificamente a questo scopo. Aggiungere gli utenti che faranno parte del progetto pilota ai gruppi. Abilitare quindi nuovi metodi di autenticazione senza password per i gruppi selezionati. Vedere le procedure consigliate per un progetto pilota.

Pianificare le comunicazioni

Le comunicazioni con gli utenti finali devono includere le informazioni seguenti:

Microsoft fornisce modelli di comunicazione per gli utenti finali. Scaricare il materiale di implementazione dell'autenticazione per facilitare la bozza delle comunicazioni. I materiali di implementazione includono poster personalizzabili e modelli di posta elettronica che è possibile usare per informare gli utenti sulle prossime opzioni di autenticazione senza password nell'organizzazione.

Pianificare la registrazione utente

Gli utenti registrano il metodo senza password come parte del flusso di lavoro combinato delle informazioni di sicurezza in https://aka.ms/mysecurityinfo. Microsoft Entra registra la registrazione delle chiavi di sicurezza e dell'app Authenticator e qualsiasi altra modifica ai metodi di autenticazione.

Per il primo utente che non ha una password, gli amministratori possono fornire un passcode di accesso temporaneo per registrare le informazioni di sicurezza in https://aka.ms/mysecurityinfo . Si tratta di un passcode limitato a tempo e soddisfa i requisiti di autenticazione avanzata. Il pass di accesso temporaneo è un processo per utente.

Questo metodo può essere usato anche per un recupero semplice quando l'utente ha perso o dimenticato il fattore di autenticazione, ad esempio la chiave di sicurezza o l'app Authenticator, ma deve accedere per registrare un nuovo metodo di autenticazione avanzata.

Nota

Se non è possibile usare la chiave di sicurezza o l'app Authenticator per alcuni scenari, l'autenticazione a più fattori con un nome utente e una password insieme a un altro metodo registrato può essere usata come opzione di fallback.

Pianificare e distribuire Microsoft Authenticator

Microsoft Authenticator trasforma qualsiasi telefono iOS o Android in credenziali complesse senza password. Si scarica gratuitamente da Google Play o da Apple App Store. Chiedere agli utenti di scaricare Microsoft Authenticator e seguire le istruzioni per abilitare l'accesso tramite telefono.

Considerazioni tecniche

Integrazione di Active Directory Federation Services (AD FS): quando un utente abilita le credenziali senza password di Authenticator, per impostazione predefinita, l'autenticazione per l'utente invia una notifica da approvare. Gli utenti in un tenant ibrido non possono essere indirizzati ad AD FS per l'accesso, a meno che non selezionino "Usa la password". Questo processo ignora anche tutti i criteri di accesso condizionale locale e i flussi di autenticazione pass-through (PTA). Tuttavia, se viene specificata una login_hint, l'utente viene inoltrato ad AD FS e ignora l'opzione per usare le credenziali senza password. Per le applicazioni non Microsoft 365 che usano AD FS per l'autenticazione, i criteri di accesso condizionale di Microsoft Entra non verranno applicati e sarà necessario configurare i criteri di controllo di accesso all'interno di AD FS.

Server MFA: gli utenti finali abilitati per l'autenticazione a più fattori tramite il server MFA locale di un'organizzazione possono creare e usare una singola credenziale di accesso tramite telefono senza password. Se l'utente tenta di aggiornare più installazioni (5 o più) dell'app Authenticator con le credenziali, questa modifica potrebbe generare un errore.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non serviceranno più le richieste di autenticazione a più fattori, che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure MFA basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure MFA. Per altre informazioni, vedere Migrazione del server Azure MFA.

Registrazione del dispositivo: per usare l'app Authenticator per l'autenticazione senza password, il dispositivo deve essere registrato nel tenant di Microsoft Entra e non può essere un dispositivo condiviso. Un dispositivo può essere registrato solo in un singolo tenant. Questo limite significa che è supportato un solo account aziendale o dell'istituto di istruzione per l'accesso tramite telefono e tramite l'app Authenticator.

Distribuire l'accesso tramite telefono con l'app Authenticator

Seguire la procedura descritta nell'articolo Abilitare l'accesso senza password con Microsoft Authenticator per abilitare l'app Authenticator come metodo di autenticazione senza password nell'organizzazione.

Testare l'app Authenticator

Di seguito sono riportati i test case di esempio per l'autenticazione senza password con l'app Authenticator:

| Scenario | Risultati previsti |

|---|---|

| L'utente può registrare l'app Authenticator. | L'utente può registrare l'app da https://aka.ms/mysecurityinfo. |

| L'utente può abilitare l'accesso tramite telefono | Accesso tramite telefono configurato per l'account aziendale. |

| L'utente può accedere a un'app con l'accesso tramite telefono. | L'utente passa attraverso il flusso di accesso tramite telefono e raggiunge l'applicazione. |

| Testare il rollback della registrazione dell'accesso tramite telefono disattivando l'accesso senza password nell'app Authenticator. Eseguire questa operazione all'interno della schermata Metodi di autenticazione nell'interfaccia di amministrazione di Microsoft Entra | Gli utenti abilitati in precedenza non possono usare l'accesso senza password dall'app Authenticator. |

| Rimozione dell'accesso tramite telefono dall'app Authenticator | L'account aziendale non è più disponibile nell'app Authenticator. |

Risolvere i problemi di accesso tramite telefono

| Scenario | Soluzione |

|---|---|

| L'utente non può eseguire la registrazione combinata. | Assicurarsi che la registrazione combinata sia abilitata. |

| L'utente non può abilitare l'app di autenticazione dell'accesso tramite telefono. | Verificare che l'utente sia all'interno dell'ambito per la distribuzione. |

| L'utente NON è nell'ambito per l'autenticazione senza password, ma viene visualizzata l'opzione di accesso senza password, che non può completare. | Si verifica quando l'utente ha abilitato l'accesso tramite telefono nell'applicazione prima della creazione del criterio. Per abilitare l'accesso, aggiungere l'utente a un gruppo di utenti abilitati per l'accesso senza password. Per bloccare l'accesso: chiedere all'utente di rimuovere le credenziali dall'applicazione. |

Pianificare e distribuire chiavi di sicurezza conformi a FIDO2

Abilitare le chiavi di sicurezza compatibili. Ecco un elenco dei provider di chiavi di sicurezza FIDO2 che forniscono chiavi note per essere compatibili con l'esperienza senza password.

Pianificare il ciclo di vita delle chiavi di sicurezza

Preparare e pianificare il ciclo di vita delle chiavi.

Distribuzione delle chiavi: pianificare il provisioning delle chiavi per l'organizzazione. Potrebbe essere disponibile un processo di provisioning centralizzato o si potrebbe consentire agli utenti finali di acquistare chiavi compatibili con FIDO 2.0.

Attivazione della chiave: gli utenti finali devono attivare autonomamente la chiave di sicurezza. Gli utenti finali registrano le proprie chiavi di sicurezza in https://aka.ms/mysecurityinfo e abilitano il secondo fattore (PIN o biometrico) al primo utilizzo. I nuovi utenti possono usare TAP per registrare le informazioni di sicurezza.

Disabilitazione di una chiave: se un amministratore desidera rimuovere una chiave FIDO2 associata a un account utente, può farlo eliminando la chiave dal metodo di autenticazione dell'utente, come illustrato di seguito. Per altre informazioni, vedere Disabilitare una chiave

Rilasciare una nuova chiave: l'utente può registrare la nuova chiave FIDO2 passando a https://aka.ms/mysecurityinfo

Considerazioni tecniche

Esistono tre tipi di distribuzioni di accesso senza password disponibili con le chiavi di sicurezza:

App Web di Microsoft Entra in un browser supportato

Dispositivi Windows 10 aggiunti a Microsoft Entra

Dispositivi Windows 10 aggiunti a Microsoft Entra ibrido

- Fornisce l'accesso alle risorse locali e basate sul cloud. Per altre informazioni sull'accesso alle risorse locali, vedere Accesso SSO alle risorse locali tramite chiavi FIDO2

Per le app Web Di Microsoft Entra e i dispositivi Windows aggiunti a Microsoft Entra, usare:

Windows 10 versione 1809 o successiva, usando un browser supportato come Microsoft Edge o Mozilla Firefox (versione 67 o successiva).

Windows 10 versione 1809 supporta l'accesso FIDO2 e potrebbe richiedere la distribuzione del software del produttore della chiave FIDO2. È consigliabile usare la versione 1903 o successiva.

Per i dispositivi aggiunti a un dominio Microsoft Entra ibrido, usare:

Windows 10, versione 2004 o successiva.

Server di dominio con patch completa che eseguono Windows Server 2016 o 2019.

Ultima versione di Microsoft Entra Connect.

Abilitare il supporto di Windows 10

Per abilitare l'accesso a Windows 10 con chiavi di sicurezza FIDO2 è necessario abilitare la funzionalità del provider di credenziali in Windows 10. Selezionare una delle opzioni seguenti:

Abilitare il provider di credenziali con Microsoft Intune

- È consigliabile eseguire la distribuzione di Microsoft Intune.

Abilitare il provider di credenziali con un pacchetto di provisioning

- Se la distribuzione di Microsoft Intune non è possibile, gli amministratori devono distribuire un pacchetto in ogni computer per abilitare la funzionalità del provider di credenziali. L'installazione del pacchetto può essere eseguita da una delle opzioni seguenti:

- Criteri di gruppo o Configuration Manager

- Installazione locale in un computer Windows 10

- Se la distribuzione di Microsoft Intune non è possibile, gli amministratori devono distribuire un pacchetto in ogni computer per abilitare la funzionalità del provider di credenziali. L'installazione del pacchetto può essere eseguita da una delle opzioni seguenti:

Abilitare il provider di credenziali con Criteri di gruppo

- Supportato solo per i dispositivi aggiunti a Microsoft Entra ibrido.

Abilitare l'integrazione locale

Seguire la procedura descritta nell'articolo Abilitare la chiave di sicurezza senza password per accedere alle risorse locali (anteprima).

Importante

Questi passaggi devono essere completati anche per tutti i dispositivi aggiunti a Microsoft Entra ibridi per usare le chiavi di sicurezza FIDO2 per l'accesso a Windows 10.

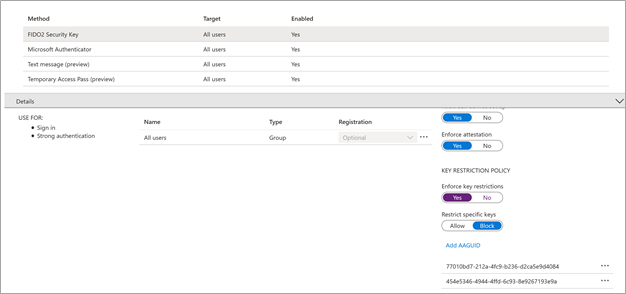

Criteri di restrizioni chiave

Quando si distribuisce la chiave di sicurezza, è possibile limitare facoltativamente l'uso di chiavi FIDO2 solo a produttori specifici approvati dall'organizzazione. La limitazione delle chiavi richiede il GUID di attestazione dell'autenticatore (AAGUID). Esistono due modi per ottenere il tuo AAGUID.

Se la chiave di sicurezza è limitata e l'utente tenta di registrare la chiave di sicurezza FIDO2, viene visualizzato l'errore seguente:

Se L'AAGUID è limitato dopo che l'utente ha registrato la chiave di sicurezza, viene visualizzato il messaggio seguente:

*Chiave FIDO2 bloccata dai criteri di restrizione delle chiavi

Distribuire l'accesso alla chiave di sicurezza FIDO2

Seguire la procedura descritta nell'articolo Abilitare l'accesso tramite chiave di sicurezza senza password per abilitare la chiave di sicurezza FIDO2 come metodo di autenticazione senza password nell'organizzazione.

Test delle chiavi di sicurezza

Ecco i test case di esempio per l'autenticazione senza password con chiavi di sicurezza.

Accesso FIDO senza password ai dispositivi Windows 10 aggiunti a Microsoft Entra

| Scenario (build di Windows) | Risultati previsti |

|---|---|

| L'utente può registrare il dispositivo FIDO2 (1809) | L'utente può registrare il dispositivo FIDO2 in Impostazioni > Account > opzioni di accesso > Chiave di sicurezza |

| L'utente può reimpostare il dispositivo FIDO2 (1809) | L'utente può reimpostare il dispositivo FIDO2 usando il software del produttore |

| L'utente può accedere con il dispositivo FIDO2 (1809) | L'utente può selezionare Chiave di sicurezza nella finestra di accesso e accedere correttamente. |

| L'utente può registrare il dispositivo FIDO2 (1903) | L'utente può registrare il dispositivo FIDO2 in Impostazioni > Account > opzioni di accesso > Chiave di sicurezza |

| L'utente può reimpostare il dispositivo FIDO2 (1903) | L'utente può reimpostare il dispositivo FIDO2 in Impostazioni > Account > opzioni di accesso > Chiave di sicurezza |

| L'utente può accedere con il dispositivo FIDO2 (1903) | L'utente può selezionare Chiave di sicurezza nella finestra di accesso e accedere correttamente. |

Accesso FIDO senza password alle app Web di Microsoft Entra

| Scenario | Risultati previsti |

|---|---|

| L'utente può registrare il dispositivo FIDO2 in aka.ms/mysecurityinfo usando Microsoft Edge | La registrazione dovrebbe avere esito positivo |

| L'utente può registrare il dispositivo FIDO2 in aka.ms/mysecurityinfo utilizzando Firefox | La registrazione dovrebbe avere esito positivo |

| L'utente può accedere a OneDrive online usando il dispositivo FIDO2 con Microsoft Edge | L'accesso dovrebbe avere esito positivo |

| L'utente può accedere a OneDrive online usando il dispositivo FIDO2 con Firefox | L'accesso dovrebbe avere esito positivo |

| Testare il rollback della registrazione del dispositivo FIDO2 disattivando le chiavi di sicurezza FIDO2 all'interno della finestra Del metodo di autenticazione nell'interfaccia di amministrazione di Microsoft Entra | Gli utenti: |

Risolvere i problemi di accesso alla chiave di sicurezza

| Scenario | Soluzione |

|---|---|

| L'utente non può eseguire la registrazione combinata. | Assicurarsi che la registrazione combinata sia abilitata. |

| L'utente non può aggiungere una chiave di sicurezza nelle impostazioni di sicurezza. | Assicurarsi che le chiavi di sicurezza siano abilitate. |

| L'utente non può aggiungere la chiave di sicurezza nelle opzioni di accesso di Windows 10. | Assicurarsi che le chiavi di sicurezza per l'accesso a Windows siano abilitate |

| Messaggio di errore: è stato rilevato che il browser o il sistema operativo non supporta le chiavi di sicurezza FIDO2. | I dispositivi di sicurezza FIDO2 senza password possono essere registrati solo nei browser supportati (Microsoft Edge, Firefox versione 67) in Windows 10 versione 1809 o successiva. |

| Messaggio di errore: i criteri aziendali richiedono l'uso di un metodo diverso per accedere. | Verificare che le chiavi di sicurezza siano abilitate nel tenant. |

| L'utente non è in grado di gestire la chiave di sicurezza in Windows 10 versione 1809 | La versione 1809 richiede l'uso del software di gestione delle chiavi di sicurezza fornito dal fornitore di chiavi FIDO2. Contattare il fornitore per ottenere supporto. |

| Penso che la chiave di sicurezza FIDO2 possa essere difettosa, come posso testarla. | Passare a https://webauthntest.azurewebsites.net/, immettere le credenziali per un account di test, collegare la chiave di sicurezza sospetta, selezionare il pulsante + in alto a destra della schermata, selezionare Crea e passare attraverso il processo di creazione. Se questo scenario ha esito negativo, il dispositivo potrebbe essere difettoso. |

Gestire l'autenticazione senza password

Per gestire i metodi di autenticazione senza password dell'utente nell'interfaccia di amministrazione di Microsoft Entra, selezionare l'account utente e quindi selezionare Metodi di autenticazione.

API Microsoft Graph

È anche possibile gestire i metodi di autenticazione senza password usando l'API dei metodi di autenticazione in Microsoft Graph. Ad esempio:

È possibile recuperare i dettagli della chiave di sicurezza FIDO2 di un utente ed eliminarla se l'utente ha perso la chiave.

È possibile recuperare i dettagli della registrazione dell'app Authenticator di un utente ed eliminarla se l'utente ha perso il telefono.

Gestire i criteri del metodo di autenticazione per le chiavi di sicurezza e l'app Authenticator.

Per altre informazioni sui metodi di autenticazione che possono essere gestiti in Microsoft Graph, vedere Panoramica dell'API dei metodi di autenticazione di Microsoft Entra.

Rollback

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Anche se l'autenticazione senza password è una funzionalità leggera con un impatto minimo sugli utenti finali, potrebbe essere necessario eseguire il rollback.

Il rollback richiede all'amministratore di accedere all'interfaccia di amministrazione di Microsoft Entra, selezionare i metodi di autenticazione avanzata desiderati e modificare l'opzione di abilitazione su No. Questo processo disattiva la funzionalità senza password per tutti gli utenti.

Agli utenti che hanno già registrato dispositivi di sicurezza FIDO2 viene richiesto di usare il dispositivo di sicurezza al successivo accesso e quindi visualizzare l'errore seguente:

Monitoraggio e creazione di report

Microsoft Entra ID include report che forniscono informazioni tecniche e aziendali. Chiedere ai proprietari di applicazioni aziendali e tecniche di assumere la proprietà di e utilizzare questi report in base ai requisiti dell'organizzazione.

La tabella seguente fornisce alcuni esempi di scenari di creazione di report tipici:

| Gestire i rischi | Aumentare la produttività | Governance e conformità | altro |

|---|---|---|---|

| Tipi di report | Metodi di autenticazione: utenti registrati per la registrazione combinata della sicurezza | Metodi di autenticazione: utenti registrati per la notifica dell'app | Accessi: verificare chi accede al tenant e come |

| Azioni potenziali | Utenti di destinazione non ancora registrati | Promuovere l'adozione dell'app Authenticator o delle chiavi di sicurezza | Revocare l'accesso o applicare criteri di sicurezza aggiuntivi per gli amministratori |

Tenere traccia dell'utilizzo e delle informazioni dettagliate

Microsoft Entra ID aggiunge voci ai log di controllo quando:

Un amministratore apporta modifiche nella sezione Metodi di autenticazione.

Un utente apporta qualsiasi tipo di modifica alle proprie credenziali all'interno di Microsoft Entra ID.

Un utente abilita o disabilita l'account in una chiave di sicurezza o reimposta il secondo fattore per la chiave di sicurezza nel computer Win 10. Vedere gli ID evento: 4670 e 5382.

Microsoft Entra ID mantiene la maggior parte dei dati di controllo per 30 giorni e rende i dati disponibili usando l'interfaccia di amministrazione o l'API di Microsoft Entra per il download nei sistemi di analisi. Se è necessaria una conservazione più lunga, l'esportazione e l'utilizzo dei log in uno strumento SIEM, ad esempio Microsoft Sentinel, Splunk o Sumo Logic. È consigliabile conservare più a lungo per il controllo, l'analisi delle tendenze e altre esigenze aziendali in base alle esigenze

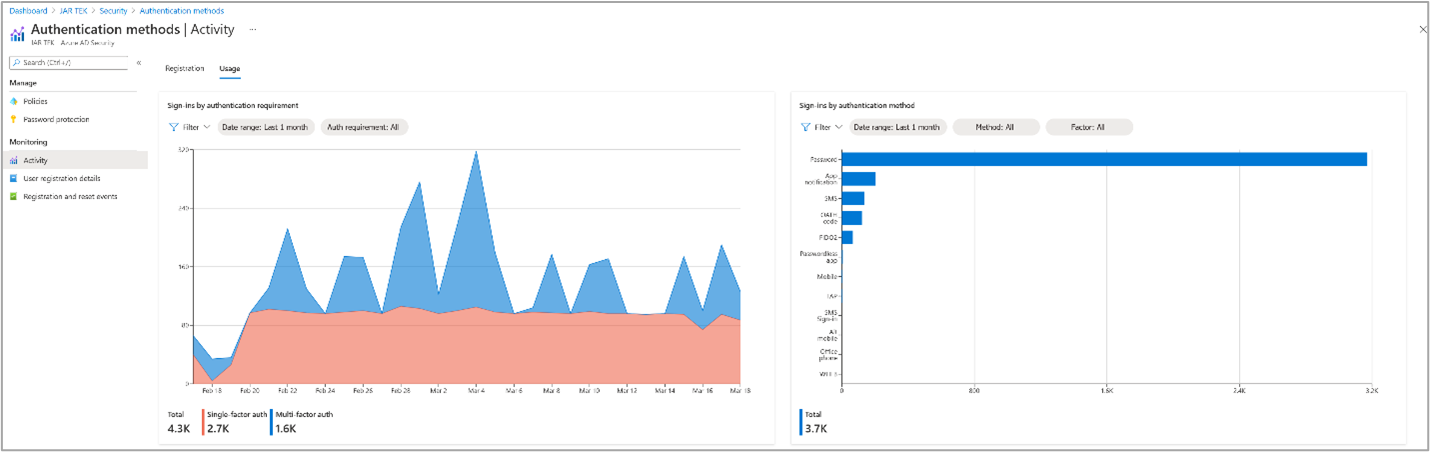

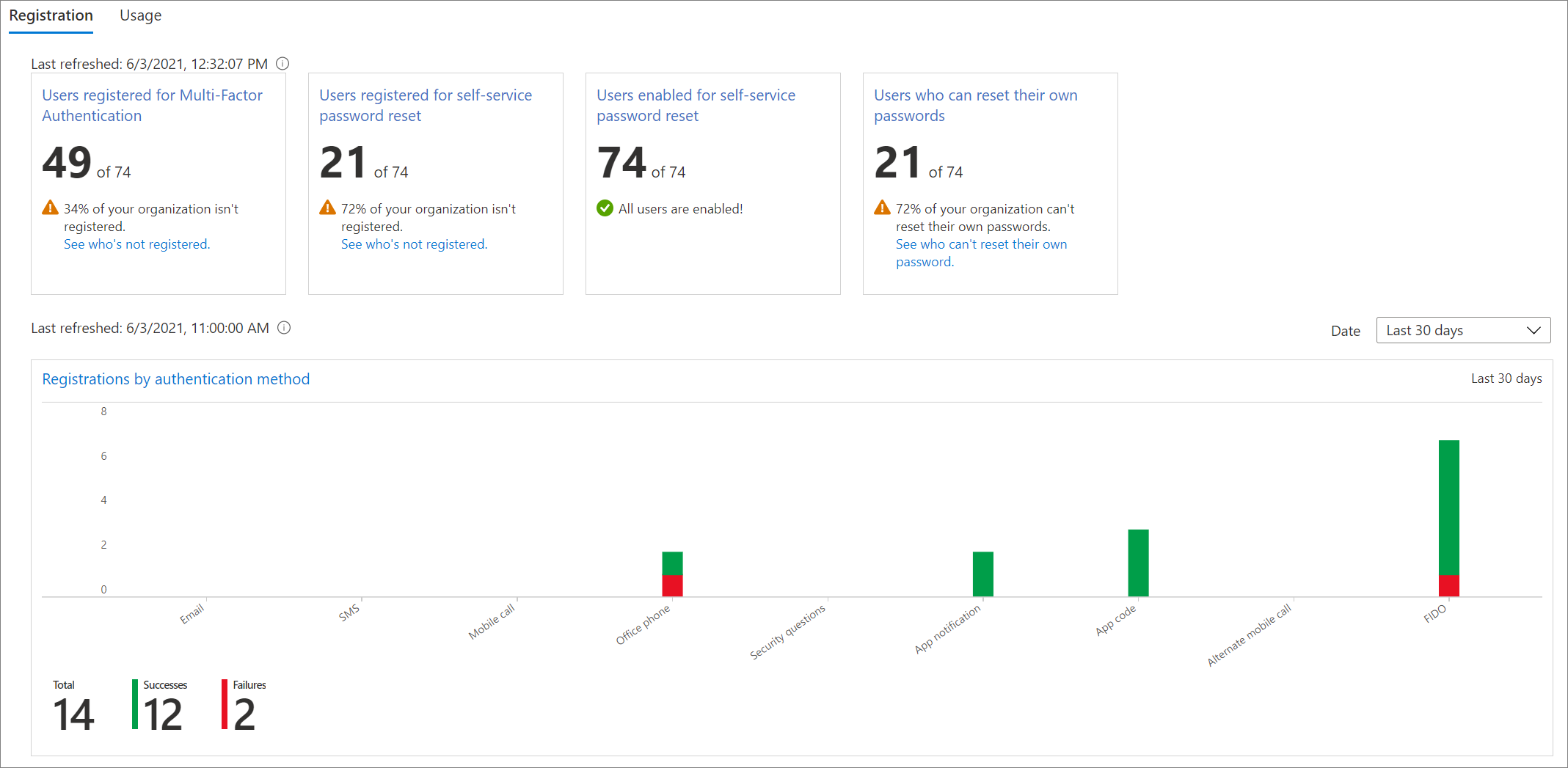

Nel dashboard attività Metodi di autenticazione sono disponibili due schede: Registrazione e utilizzo.

La scheda Registrazione mostra il numero di utenti in grado di eseguire l'autenticazione senza password, nonché altri metodi di autenticazione. Questa scheda visualizza due grafici:

Utenti registrati dal metodo di autenticazione.

Registrazione recente tramite metodo di autenticazione.

La scheda Utilizzo mostra gli accessi in base al metodo di autenticazione.

Per altre informazioni, vedere Tenere traccia dei metodi di autenticazione registrati e dell'utilizzo nell'organizzazione Microsoft Entra.

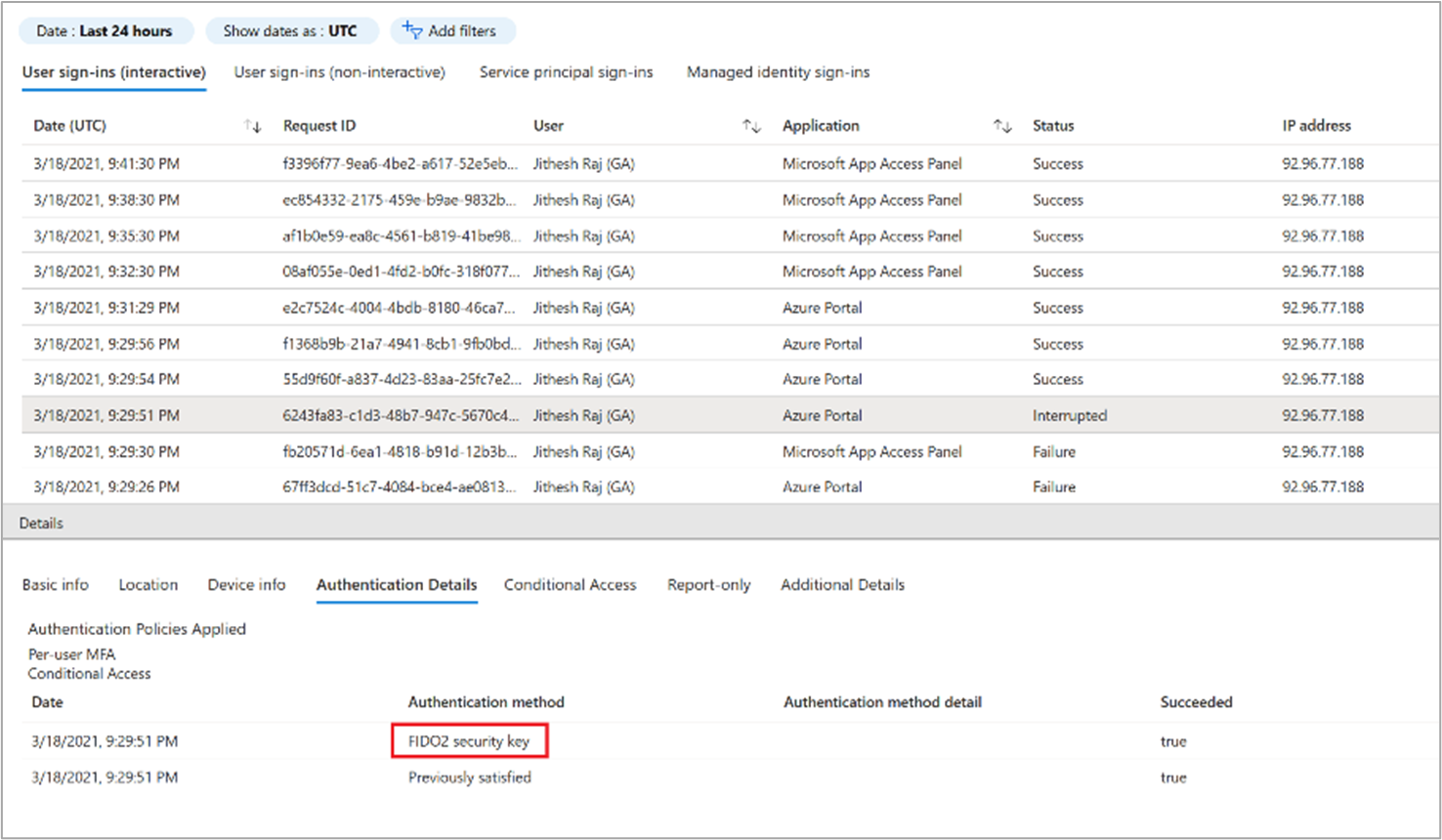

Report attività di accesso

Usare il report delle attività di accesso per tenere traccia dei metodi di autenticazione usati per accedere alle varie applicazioni.

Selezionare la riga dell'utente e quindi selezionare la scheda Dettagli autenticazione per visualizzare il metodo di autenticazione usato per l'attività di accesso.