Configurazione di Azure Multi-Factor Authentication per le App Web IIS

Usare la sezione Autenticazione IIS del server Azure Multi-Factor Authentication (MFA) per abilitare e configurare l'autenticazione IIS per l'integrazione con le applicazioni Web Microsoft IIS. Il server Azure Multi-Factor Authentication installa un plug-in che può filtrare le richieste effettuate al server Web IIS per aggiungere Azure Multi-Factor Authentication. Il plug-in di IIS fornisce inoltre il supporto per l'autenticazione basata su form e l'autenticazione HTTP integrata di Windows. È possibile anche configurare gli indirizzi IP attendibili in modo da escludere gli indirizzi IP interni dall'autenticazione a due fattori.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non saranno più richieste di autenticazione a più fattori (MFA), che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure Multi-Factor Authentication basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure Multi-Factor Authentication. Per altre informazioni, vedere Migrazione del server Azure Multi-Factor Authentication.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con Azure Multi-Factor Authentication.

Quando si usa il servizio Azure Multi-Factor Authentication basato sul cloud, non esiste alcuna alternativa al plug-in IIS fornito dal server Azure Multi-Factor Authentication (MFA). Usare invece Web Application Proxy (WAP) con Active Directory Federation Services (AD FS) o il proxy dell'applicazione Microsoft Entra.

Uso dell'autenticazione IIS basata su form con il server Azure Multi-Factor Authentication

Per proteggere un'applicazione Web IIS che usa l'autenticazione basata su form, installare il server Azure Multi-Factor Authentication nel server Web IIS e configurare il server seguendo questa procedura:

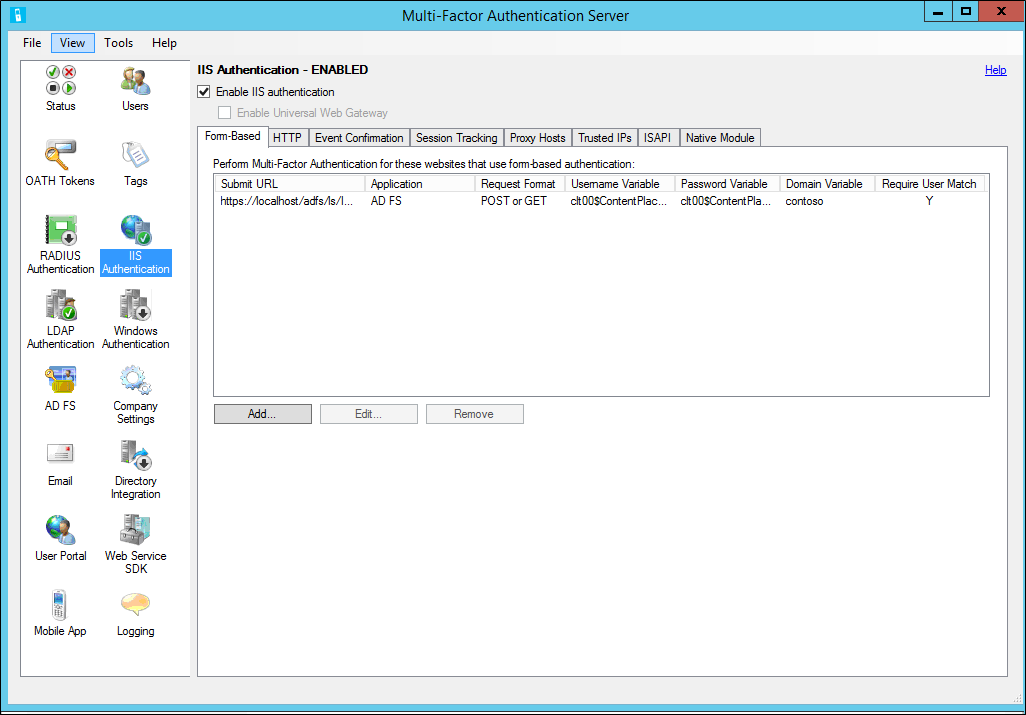

Nel server Azure Multi-Factor Authentication fare clic sull'icona Autenticazione IIS nel menu a sinistra.

Fare clic sulla scheda Basata su form.

Fare clic su Aggiungi.

Per rilevare automaticamente le variabili di nome utente, password e dominio, immettere l'URL di accesso (ad esempio

https://localhost/contoso/auth/login.aspx) nella finestra di dialogo Configura automaticamente sito Web basato su form e fare clic su OK.Se tutti gli utenti sono già stati o verranno importati nel server e saranno soggetti all'autenticazione a più fattori, selezionare la casella Richiedi corrispondenza utente di Multi-Factor Authentication. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dall'autenticazione a più fattori, lasciare deselezionata la casella.

Se le variabili di pagina non possono essere rilevate automaticamente, fare clic su Specifica manualmente nella finestra di dialogo Configura sito Web basato su moduli.

Nella finestra di dialogo Aggiungi sito Web immettere l'URL alla pagina di accesso nel campo URL di invio e immettere un nome di applicazione (facoltativo). Il nome dell'applicazione viene visualizzato nei report di Azure multi-Factor Authentication e potrebbe essere visualizzato all'interno di messaggi di autenticazione dell'App Mobile o SMS.

Selezionare il formato di richiesta corretto È impostato su POST or GET (OTTIENI) per la maggior parte delle applicazioni Web.

Immettere la variabile nome utente, la variabile password e la variabile dominio (se è presente nella pagina di accesso). Per individuare i nomi delle caselle di input, passare alla pagina di accesso in un Web browser, fare clic con il pulsante destro del mouse nella pagina e quindi scegliere Visualizza origine.

Selezionare la casella Require Azure Multi-Factor Authentication user match (Richiedi corrispondenza utente di Azure Multi-Factor Authentication) se tutti gli utenti sono già stati o verranno importati nel server e saranno soggetti all'autenticazione a più fattori. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dall'autenticazione a più fattori, lasciare deselezionata la casella.

Fare clic su Avanzate per rivedere le impostazioni avanzate, tra cui:

- Selezionare un file di paging di rifiuto personalizzato

- Memorizzare nella cache le autenticazioni riuscite per il sito Web per un periodo di tempo tramite cookie

- Scegliere se autenticare le credenziali primarie in un dominio di Windows, in una directory LDAP o in un server RADIUS.

Fare clic su OK per tornare alla finestra di dialogo Aggiungi sito Web basato su form.

Fare clic su OK.

Dopo aver rilevato o immesso le variabili di pagina e URL, i dati del sito Web vengono visualizzati nel pannello Basata su form.

Uso di autenticazione di Windows integrato con il server Azure Multi-Factor Authentication

Per proteggere un'applicazione Web IIS che usa l'autenticazione HTTP integrata di Windows, installare il server Azure Multi-Factor Authentication nel server Web IIS, quindi configurare il server seguendo questa procedura:

- Nel server Azure Multi-Factor Authentication fare clic sull'icona Autenticazione IIS nel menu a sinistra.

- Fare clic sulla scheda HTTP.

- Fare clic su Aggiungi.

- Nella finestra di dialogo Aggiungi URL di base immettere l'URL del sito Web in cui viene eseguita l'autenticazione HTTP (ad esempio

http://localhost/owa) e immettere il nome dell'applicazione (facoltativo). Il nome dell'applicazione viene visualizzato nei report di Azure multi-Factor Authentication e potrebbe essere visualizzato all'interno di messaggi di autenticazione dell'App Mobile o SMS. - Modificare il timeout di inattività e Numero massimo di sessioni se il valore predefinito non è sufficiente.

- Se tutti gli utenti sono già stati o verranno importati nel server e saranno soggetti all'autenticazione a più fattori, selezionare la casella Richiedi corrispondenza utente di Multi-Factor Authentication. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dall'autenticazione a più fattori, lasciare deselezionata la casella.

- Se lo si desidera, selezionare la casella Cookie cache (Cache di cookie).

- Fare clic su OK.

Abilitare i plug-in di IIS per il server Azure Multi-Factor Authentication

Dopo aver configurato gli URL e le impostazioni dell'autenticazione HTTP o basata su form, selezionare le destinazioni in cui i plug-in di IIS del server Azure Multi-Factor Authentication devono essere caricati e abilitati in IIS. A tale scopo, seguire questa procedura:

- Se è in esecuzione in IIS 6, fare clic sulla scheda ISAPI . Selezionare il sito Web in cui è in esecuzione l'applicazione Web (ad esempio, Sito Web predefinito) per abilitare il plug-in filtro ISAPI di Azure Multi-Factor Authentication per tale sito.

- Se in esecuzione in IIS 7 o versione successiva, fare clic sulla scheda Modulo nativo. Selezionare il server, i siti Web o le applicazioni per abilitare il plug-in IIS ai livelli desiderati.

- Scegliere la casella Abilita autenticazione IIS nella parte superiore della schermata. A questo punto l'applicazione IIS selezionata è protetta da Azure Multi-Factor Authentication. Verificare che gli utenti siano stati importati nel server.

Indirizzi IP attendibili

Il provider di identità attendibili consente agli utenti di ignorare Azure multi-Factor Authentication per le richieste del sito Web provenienti da specifici indirizzi IP o subnet. Ad esempio, è possibile escludere gli utenti da Azure multi-Factor Authentication durante l'accesso dall'ufficio. In tal caso, è possibile specificare la subnet di Office come voce indirizzi IP attendibili. Per configurare gli indirizzi IP attendibili, seguire questa procedura:

- Fare clic sulla scheda IP attendibili nella sezione Autenticazione IIS.

- Fare clic su Aggiungi.

- Quando viene visualizzata la finestra di dialogo Add Trusted IPs (Aggiungi IP attendibili), selezionare il pulsante di opzione IP singolo, Intervallo IP o Subnet.

- Immettere l'indirizzo IP, l'intervallo di indirizzi IP o la subnet da includere nell'elenco degli elementi consentiti. Se si immette una subnet, selezionare la Netmask appropriata e fare clic su OK.