Gateway Desktop remoto e server Azure Multi-Factor Authentication utilizzando RADIUS

Gateway Desktop remoto usa il server dei criteri di rete locale per autenticare gli utenti. Questo articolo descrive come inoltrare richieste RADIUS da Gateway Desktop remoto (tramite il server dei criteri di rete locale) al server Multi-Factor Authentication. La combinazione di Azure MFA e Gateway Desktop remoto consente agli utenti di accedere agli ambienti di lavoro da qualsiasi luogo eseguendo l'autenticazione avanzata.

Dato che l'autenticazione di Windows per Servizi terminal non è supportata per Server 2012 R2, usare RADIUS e Gateway Desktop remoto per l'integrazione con il server MFA.

Installare il server Multi-Factor Authentication in un server separato, che trasmetterà tramite proxy la richiesta RADIUS al server dei criteri di rete nel server Gateway Desktop remoto. Dopo aver convalidato il nome utente e la password, il server dei criteri di rete restituisce una risposta al server Multi-Factor Authentication. Il server MFA esegue quindi il secondo fattore dell'autenticazione e restituisce un risultato al gateway.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non saranno più richieste di autenticazione a più fattori (MFA), che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure MFA basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure MFA. Per altre informazioni, vedere Migrazione del server Azure MFA.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con Azure Multi-Factor Authentication.

Se si usa l'autenticazione a più fattori basata sul cloud, vedere come eseguire l'integrazione con l'autenticazione RADIUS per Azure Multi-Factor Authentication.

Prerequisiti

- Un server MFA di Azure aggiunto a un dominio. Se il server non è già installato, seguire i passaggi in Introduzione al server Azure Multi-Factor Authentication.

- Un server dei criteri di rete esistente e configurato.

- Un'istanza di Gateway Desktop remoto che esegue l'autenticazione con il server dei criteri di rete.

Nota

Questo articolo deve essere usato solo con distribuzioni di server MFA e non con Azure MFA (basato sul cloud).

Configurare Gateway Desktop remoto

Configurare Gateway Desktop remoto per l'invio dell'autenticazione RADIUS a un server Azure Multi-Factor Authentication.

- In Gestione Gateway Desktop remoto fare clic con il pulsante destro del mouse sul nome server e scegliere Proprietà.

- Passare alla scheda Archivio criteri di autorizzazione connessioni Desktop remoto e selezionare Server dei criteri di rete centrale.

- Aggiungere uno o più server Azure Multi-Factor Authentication come server RADIUS immettendo il nome o l'indirizzo IP di ogni server.

- Creare un segreto condiviso per ogni server.

Configurazione del server dei criteri di rete

Il Gateway Desktop remoto utilizza criteri di rete per inviare richieste RADIUS a Azure Multi-Factor Authentication. Per configurare il server dei criteri di rete, modificare prima le impostazioni di timeout per evitare il timeout di Gateway Desktop remoto prima che venga completata la verifica in due passaggi. Aggiornare quindi il server dei criteri di rete per la ricezione delle autenticazioni RADIUS dal server MFA. Usare la procedura seguente per configurare il server dei criteri di rete:

Modificare i criteri di timeout

- In Server dei criteri di rete espandere il menu Client e server RADIUS nella colonna a sinistra e selezionare Gruppi di server RADIUS remoti.

- Selezionare il gruppo SERVER GATEWAY DI SERVIZI TERMINAL.

- Passare alla scheda Bilanciamento del carico.

- Impostare sia Numero di secondi senza risposta prima che la richiesta venga annullata che Numero di secondi tra le richieste quando il server viene identificato come non disponibile su un valore compreso tra 30 e 60 secondi. Se il timeout del server persiste durante l'autenticazione, è possibile tornare a questa schermata e aumentare il numero di secondi.

- Passare alla scheda Autenticazione/Account e verificare che le porte RADIUS specificate corrispondano alle porte di attesa del server Multi-Factor Authentication.

Preparare il server dei criteri di rete per la ricezione delle autenticazioni dal server MFA

- Fare clic con il pulsante destro del mouse su Client RADIUS in Client e server RADIUS nella colonna a sinistra e scegliere Nuovo.

- Aggiungere il Server Azure Multi-Factor Authentication come client RADIUS. Scegliere un nome descrittivo e specificare un segreto condiviso.

- Aprire il menu Criteri nella colonna a sinistra e selezionare Criteri di richiesta di connessione. Verrà visualizzato un criterio denominato TS GATEWAY AUTHORIZATION POLICY, creato durante la configurazione di Gateway Desktop remoto. Questo criterio inoltra le richieste RADIUS al Server Multi-Factor Authentication.

- Fare clic con il pulsante destro del mouse su TS GATEWAY AUTHORIZATION POLICY e scegliere Duplica criterio.

- Aprire il nuovo criterio e selezionare la scheda Condizioni.

- Aggiungere una condizione che associ il nome descrittivo del client al nome descrittivo impostato nel passaggio 2 per il client RADIUS del server Azure Multi-Factor Authentication.

- Passare alla scheda Impostazioni e selezionare Autenticazione.

- Modificare il provider di autenticazione in Autentica le richieste su questo server. Questo criterio fa sì che quando il server dei criteri di rete riceve una richiesta RADIUS dal server MFA, l'autenticazione viene eseguita localmente, invece di inviare una richiesta RADIUS al server Azure Multi-Factor Authentication creando una condizione di ciclo.

- Per evitare una condizione di ciclo, assicurarsi che il nuovo criterio PRECEDA il criterio originale nel riquadro Criteri di richiesta di connessione.

Configurazione di Azure Multi-Factor Authentication

Il Server Azure Multi-Factor Authentication è configurato come proxy RADIUS tra Gateway Desktop remoto e criteri di rete. È necessario installarlo in un server di dominio che è separato dal server Gateway Desktop remoto. Utilizzare la procedura seguente per configurare il Server Azure Multi-Factor Authentication.

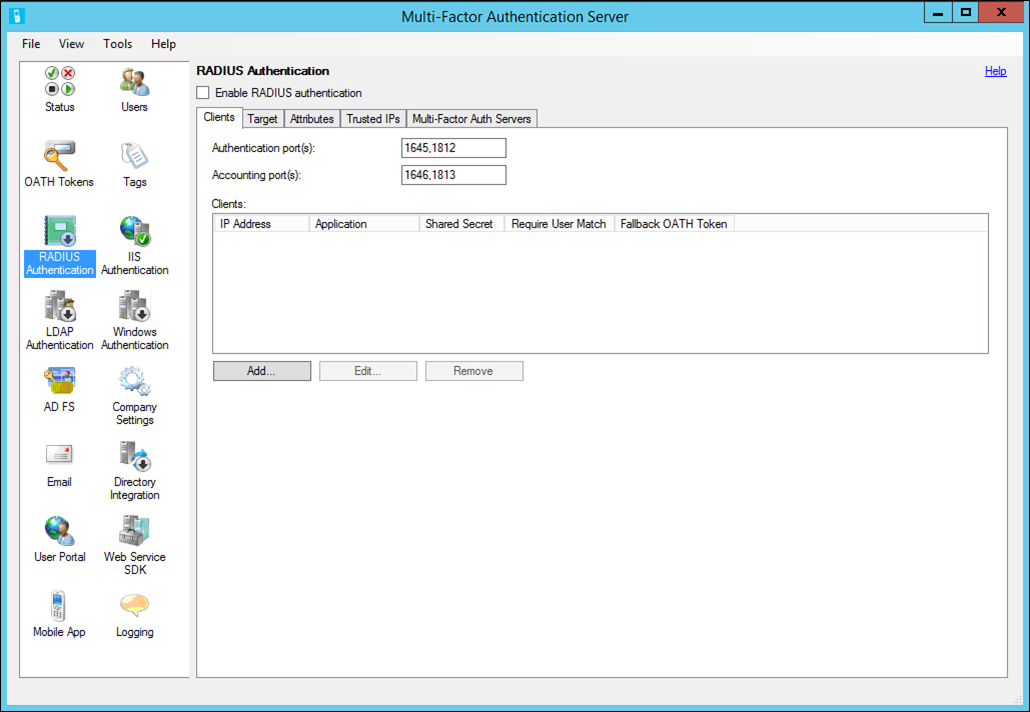

- Aprire il server Azure Multi-Factor Authentication e fare clic sull'icona Autenticazione RADIUS.

- Selezionare la casella di controllo Abilita autenticazione RADIUS.

- Nella scheda Client assicurarsi che le porte corrispondano a quelle configurate in Server dei criteri di rete, quindi fare clic su Aggiungi.

- Aggiungere l'indirizzo IP del server Gateway Desktop remoto, il nome dell'applicazione (facoltativo) e un segreto condiviso. Il segreto condiviso deve essere lo stesso per Gateway Desktop remoto e il server Azure Multi-Factor Authentication.

- Passare alla scheda Destinazione e selezionare il pulsante di opzione Server RADIUS.

- Selezionare Aggiungi e immettere l'indirizzo IP, il segreto condiviso e le porte del server dei criteri di rete. Se non si usa un server dei criteri di rete centrale, il client RADIUS e la destinazione RADIUS saranno uguali. Il segreto condiviso deve corrispondere a quello impostato nella sezione client RADIUS del server dei criteri di rete.

Passaggi successivi

Integrare Azure MFA e app Web IIS

Vedere le Domande frequenti su Azure Multi-Factor Authentication