Microsoft Entra Connessione: Configurare le autorizzazioni dell'account Connessione or di Active Directory Domain Services

Il modulo di PowerShell denominato ADSyncConfig.psm1 è stato introdotto con la build 1.1.880.0 (rilasciata nell'agosto 2018) che include una raccolta di cmdlet che consentono di configurare le autorizzazioni di Active Directory corrette per la distribuzione di Microsoft Entra Connessione.

Panoramica

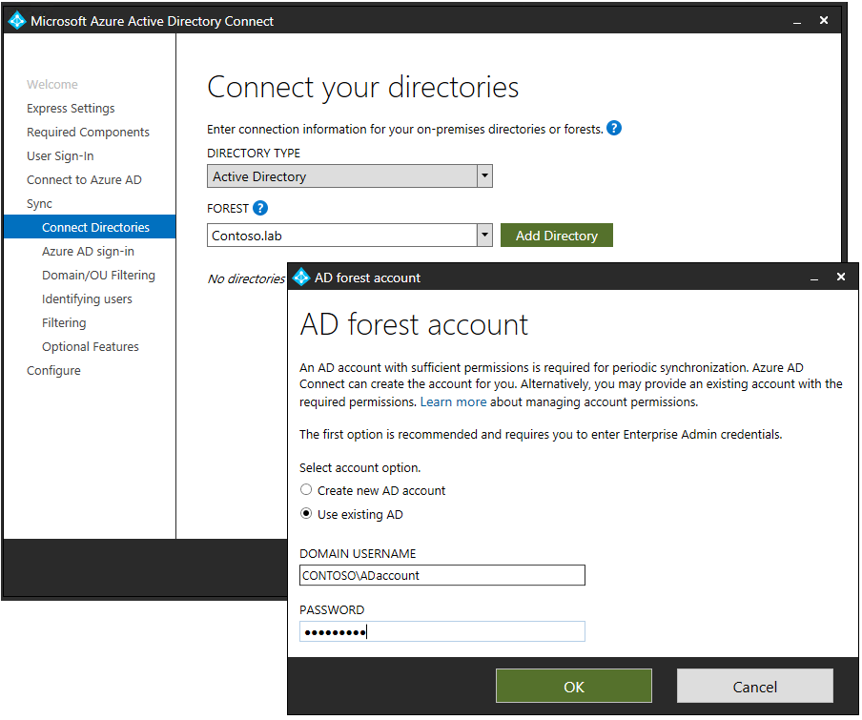

I cmdlet di PowerShell seguenti possono essere usati per configurare le autorizzazioni di Active Directory dell'account Connessione or di Active Directory Domain Services, per ogni funzionalità selezionata per abilitare in Microsoft Entra Connessione. Per evitare eventuali problemi, è necessario preparare in anticipo le autorizzazioni di Active Directory ogni volta che si vuole installare Microsoft Entra Connessione usando un account di dominio personalizzato per connettersi alla foresta. Questo modulo ADSyncConfig può essere usato anche per configurare le autorizzazioni dopo la distribuzione di Microsoft Entra Connessione.

Per l'installazione di Microsoft Entra Connessione Express, in Active Directory viene creato un account generato automaticamente (MSOL_nnnnnnnnnn) con tutte le autorizzazioni necessarie, pertanto non è necessario usare questo modulo ADSyncConfig a meno che non sia stata bloccata l'ereditarietà delle autorizzazioni per le unità organizzative o su oggetti di Active Directory specifici da sincronizzare con Microsoft Entra ID.

Riepilogo delle autorizzazioni

La tabella seguente offre un riepilogo delle autorizzazioni necessarie per gli oggetti di Active Directory:

| Funzionalità | Autorizzazioni |

|---|---|

| funzionalità ms-DS-ConsistencyGuid | Autorizzazioni di lettura e scrittura per l'attributo ms-DS-ConsistencyGuid documentato in Concetti di progettazione - Uso di ms-DS-ConsistencyGuid come sourceAnchor. |

| Sincronizzazione dell'hash delle password | |

| Distribuzione ibrida di Exchange | Autorizzazioni di lettura e scrittura per gli attributi documentati in Writeback della distribuzione ibrida Exchange per utenti, gruppi e contatti. |

| Cartelle pubbliche della posta di Exchange | Autorizzazioni di lettura per gli attributi documentati in Cartelle pubbliche della posta di Exchange per le cartelle pubbliche. |

| writeback delle password | Autorizzazioni di lettura e scrittura per gli attributi documentati in Introduzione alla gestione delle password per gli utenti. |

| Writeback dispositivi | Autorizzazioni di lettura e scrittura per gli oggetti dispositivo e i contenitori documentate in Writeback dei dispositivi. |

| Writeback dei gruppi | Lettura, creazione, aggiornamento ed eliminazione di oggetti di gruppo per i gruppi di Office 365 sincronizzati. |

Uso del modulo PowerShell ADSyncConfig

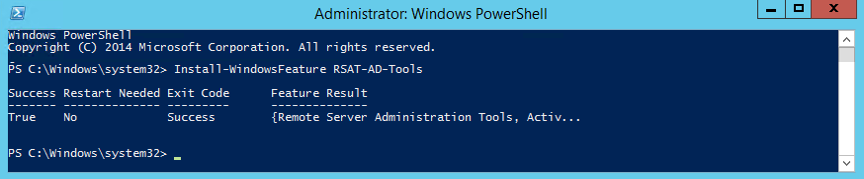

Il modulo ADSyncConfig richiede Strumenti di amministrazione remota del server per AD DS perché dipende dal modulo e dagli strumenti di PowerShell di AD DS. Per installare gli Strumenti di amministrazione remota del server per AD DS, aprire una finestra di Windows PowerShell con 'Esegui come amministratore' ed eseguire:

Install-WindowsFeature RSAT-AD-Tools

Nota

È anche possibile copiare il file C:\Programmi\Microsoft Entra Connessione\AdSyncConfig\ADSyncConfig.psm1 in un controller di dominio che dispone già di Strumenti di amministrazione remota del dominio installati e usare questo modulo di PowerShell da questa posizione. Tenere presente che alcuni dei cmdlet possono essere eseguiti solo nel computer che ospita Microsoft Entra Connessione.

Per iniziare a usare ADSyncConfig, è necessario caricare il modulo in una finestra di Windows PowerShell:

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1"

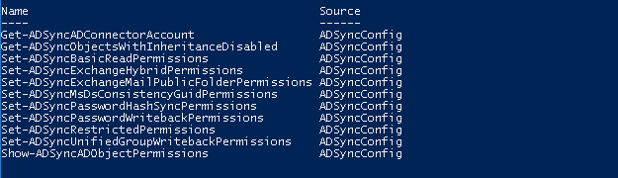

Per controllare tutti i cmdlet inclusi in questo modulo è possibile digitare:

Get-Command -Module AdSyncConfig

Ogni cmdlet ha gli stessi parametri per l'input dell'account del connettore AD DS e un'opzione AdminSDHolder. Per specificare l'account del connettore di AD DS, è possibile specificare il nome e il dominio dell'account oppure solo il nome distinto,

ad esempio:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <ADAccountName> -ADConnectorAccountDomain <ADDomainName>

oppure

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <ADAccountDN>

Assicurarsi di sostituire <ADAccountName>, <ADDomainName> e <ADAccountDN> con i valori appropriati per l'ambiente.

Se si desidera modificare le autorizzazioni per il contenitore Amministrazione SDHolder, usare l'opzione -IncludeAdminSdHolders. Si noti che questa opzione non è consigliata.

Per impostazione predefinita, tutti i cmdlet per impostare le autorizzazioni proveranno a impostare le autorizzazioni di AD DS per la radice di ogni dominio nella foresta. Questo significa che l'utente che esegue la sessione di PowerShell richiede diritti di amministratore di dominio per ogni dominio nella foresta. Tenendo conto di questo requisito, è consigliabile usare un amministratore dell'organizzazione dalla radice della foresta. Se la distribuzione di Microsoft Entra Connessione include più Connessione ors di Active Directory Domain Services, sarà necessario eseguire lo stesso cmdlet in ogni foresta con un Connessione or di Active Directory Domain Services.

È anche possibile impostare le autorizzazioni per un'unità organizzativa o un oggetto di AD DS specifici usando il parametro -ADobjectDN seguito dal nome distinto dell'oggetto di destinazione in cui si vogliono impostare le autorizzazioni. Quando si usa un ADobjectDN di destinazione, il cmdlet imposterà le autorizzazioni solo per l'oggetto e non nel dominio radice o nel contenitore AdminSDHolder. Questo parametro può essere utile in presenza di unità organizzative o oggetti di AD DS particolari con l'ereditarietà delle autorizzazioni disabilitata (vedere Individuare gli oggetti di AD DS con l'ereditarietà delle autorizzazioni disabilitata).

Le eccezioni per questi parametri comuni sono il cmdlet Set-ADSyncRestrictedPermissions usato per impostare le autorizzazioni per l'account del connettore di AD DS stesso e il cmdlet Set-ADSyncPasswordHashSyncPermissions, dato che le autorizzazioni necessarie per la sincronizzazione degli hash delle password vengono impostate solo in corrispondenza della radice del dominio, per cui questo cmdlet non include i parametri -ObjectDN o -IncludeAdminSdHolders.

Determinare l'account del connettore di AD DS

Nel caso in cui Microsoft Entra Connessione sia già installato e si vuole controllare qual è l'account di Active Directory Domain Services Connessione or attualmente in uso da Microsoft Entra Connessione, è possibile eseguire il cmdlet :

Get-ADSyncADConnectorAccount

Individuare gli oggetti di AD DS con l'ereditarietà delle autorizzazioni disabilitata

Se si vuole verificare se sono presenti oggetti AD DS con l'ereditarietà delle autorizzazioni disabilitata, è possibile eseguire:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>'

Per impostazione predefinita, questo cmdlet cerca solo le unità organizzative con ereditarietà disabilitata, ma è possibile specificare altre classi di oggetti AD DS nel parametro -ObjectClass oppure usare '*' per tutte le classi di oggetto, come segue:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>' -ObjectClass *

Visualizzare le autorizzazioni di AD DS di un oggetto

È possibile usare il cmdlet seguente per visualizzare l'elenco delle autorizzazioni attualmente impostate per un oggetto di Active Directory specificandone il nome distinto:

Show-ADSyncADObjectPermissions -ADobjectDN '<DistinguishedName>'

Configurare le autorizzazioni dell'account del connettore di AD DS

Configurare le autorizzazioni di sola lettura di base

Per impostare le autorizzazioni di sola lettura di base per l'account di Connessione or di Active Directory Domain Services quando non si usa alcuna funzionalità di Connessione Microsoft Entra, eseguire:

Set-ADSyncBasicReadPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncBasicReadPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti dispositivo discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti InetOrgPerson discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti Computer discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti foreignSecurityPrincipal discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti Group discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti User discendenti |

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti Contact discendenti |

| Consenti | Account del connettore di AD DS | Replica modifiche directory | Solo questo oggetto (radice dominio) |

Configurare le autorizzazioni MS-DS-Consistency-Guid

Per impostare le autorizzazioni per l'account del Connessione or di Active Directory Domain Services quando si usa l'attributo ms-Ds-Consistency-Guid come ancoraggio di origine (noto anche come opzione "Consenti ad Azure di gestire l'ancoraggio di origine per l'utente corrente"), eseguire:

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Lettura/scrittura proprietà | Oggetti User discendenti |

Autorizzazioni per la sincronizzazione degli hash delle password

Per impostare le autorizzazioni per l'account del connettore di AD DS quando si usa la sincronizzazione degli hash delle password, eseguire:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [<CommonParameters>]

oppure

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <String> [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Replica modifiche directory | Solo questo oggetto (radice dominio) |

| Consenti | Account del connettore di AD DS | Replica di tutte le modifiche directory | Solo questo oggetto (radice dominio) |

Autorizzazioni per il writeback delle password

Per impostare le autorizzazioni per l'account del connettore di AD DS quando si usa il writeback delle password, eseguire:

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Reimpostazione password | Oggetti User discendenti |

| Consenti | Account del connettore di AD DS | Scrittura proprietà lockoutTime | Oggetti User discendenti |

| Consenti | Account del connettore di AD DS | Scrittura proprietà pwdLastSet | Oggetti User discendenti |

Autorizzazioni per il writeback dei gruppi

Per impostare le autorizzazioni per l'account del connettore di AD DS quando si usa il writeback dei gruppi, eseguire:

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Lettura/scrittura generica | Tutti gli attributi del gruppo di tipi di oggetto e degli oggetti secondari |

| Consenti | Account del connettore di AD DS | Crea/Elimina oggetti figli | Tutti gli attributi del gruppo di tipi di oggetto e degli oggetti secondari |

| Consenti | Account del connettore di AD DS | Elimina/Elimina oggetti albero | Tutti gli attributi del gruppo di tipi di oggetto e degli oggetti secondari |

Autorizzazioni per una distribuzione ibrida di Exchange

Per impostare le autorizzazioni per l'account del connettore di AD DS quando si usa una distribuzione ibrida di Exchange, eseguire:

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Lettura/scrittura di tutte le proprietà | Oggetti User discendenti |

| Consenti | Account del connettore di AD DS | Lettura/scrittura di tutte le proprietà | Oggetti InetOrgPerson discendenti |

| Consenti | Account del connettore di AD DS | Lettura/scrittura di tutte le proprietà | Oggetti Group discendenti |

| Consenti | Account del connettore di AD DS | Lettura/scrittura di tutte le proprietà | Oggetti Contact discendenti |

Autorizzazioni per cartelle pubbliche di Exchange Mail

Per impostare le autorizzazioni per l'account del connettore di AD DS quando si usa la funzionalità Cartelle pubbliche della posta di Exchange, eseguire:

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

oppure

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | Account del connettore di AD DS | Leggi tutte le proprietà | Oggetti PublicFolder discendenti |

Limitare le autorizzazioni per l'account del connettore di AD DS

Questo script di PowerShell limiterà le autorizzazioni per l'account del connettore di AD DS specificato come parametro. La limitazione delle autorizzazioni prevede i passaggi seguenti:

Disabilitare l'ereditarietà nell'oggetto specificato

Rimuovere tutte le voci ACE per l'oggetto specifico, ad eccezione delle voci ACE specifiche per SELF, perché si vogliono mantenere intatte le autorizzazioni predefinite per SELF.

Il parametro -ADConnectorAccountDN è l'account di AD per cui devono essere limitate le autorizzazioni. Si tratta in genere dell'account di dominio MSOL_nnnnnnnnnnnn configurato nel connettore di AD DS (vedere Determinare l'account del connettore di AD DS). Il parametro -Credential è necessario per specificare l'account Amministrazione istrator con i privilegi necessari per limitare le autorizzazioni di Active Directory per l'oggetto AD di destinazione (questo account deve essere diverso dall'account AD Connessione orAccountDN). Si tratta in genere dell'amministratore di dominio o dell'organizzazione.

Set-ADSyncRestrictedPermissions [-ADConnectorAccountDN] <String> [-Credential] <PSCredential> [-DisableCredentialValidation] [-WhatIf] [-Confirm] [<CommonParameters>]

Ad esempio:

$credential = Get-Credential

Set-ADSyncRestrictedPermissions -ADConnectorAccountDN 'CN=ADConnectorAccount,OU=Users,DC=Contoso,DC=com' -Credential $credential

Questo cmdlet imposterà le autorizzazioni seguenti:

| Tipo | Name | Accesso | Si applica a |

|---|---|---|---|

| Consenti | SYSTEM | Controllo completo | Questo oggetto |

| Consenti | Amministratori Enterprise | Controllo completo | Questo oggetto |

| Consenti | Domain Admins | Controllo completo | Questo oggetto |

| Consenti | Amministratori | Controllo completo | Questo oggetto |

| Consenti | Controller di dominio organizzazione | Contenuto elenco | Questo oggetto |

| Consenti | Controller di dominio organizzazione | Leggi tutte le proprietà | Questo oggetto |

| Consenti | Controller di dominio organizzazione | Autorizzazioni di lettura | Questo oggetto |

| Consenti | Utenti autenticati | Contenuto elenco | Questo oggetto |

| Consenti | Utenti autenticati | Leggi tutte le proprietà | Questo oggetto |

| Consenti | Utenti autenticati | Autorizzazioni di lettura | Questo oggetto |