Installare gli agenti di Integrità di Microsoft Entra Connessione

Questo articolo illustra come installare e configurare gli agenti di Microsoft Entra Connessione Health.

Informazioni su come scaricare gli agenti.

Nota

Microsoft Entra Connessione Health non è disponibile nel cloud sovrano cinese.

Requisiti

La tabella seguente elenca i requisiti per l'uso di Microsoft Entra Connessione Health:

| Requisito | Descrizione |

|---|---|

| Si dispone di un abbonamento a Microsoft Entra ID P1 o P2. | Microsoft Entra Connessione Health è una funzionalità di Microsoft Entra ID P1 o P2. Per altre informazioni, vedere Iscriversi a Microsoft Entra ID P1 o P2. Per ottenere una versione di valutazione gratuita valida 30 giorni, vedere la pagina relativa all'avvio di una versione di valutazione. |

| Sei un amministratore globale in Microsoft Entra ID. | Attualmente, solo gli account global Amministrazione istrator possono installare e configurare gli agenti di integrità. Per altre informazioni, vedere Amministrazione istering della directory Microsoft Entra. Usando il controllo degli accessi in base al ruolo di Azure, è possibile consentire ad altri utenti dell'organizzazione di accedere a Microsoft Entra Connessione Health. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure per Microsoft Entra Connessione Health. Importante: usare un account aziendale o dell'istituto di istruzione per installare gli agenti. Non è possibile usare un account Microsoft per installare gli agenti. Per altre informazioni, vedere Iscriversi ad Azure come organizzazione. |

| L'agente Microsoft Entra Connect Health viene installato in ogni server di destinazione. | Gli agenti di integrità devono essere installati e configurati nei server di destinazione in modo che possano ricevere dati e fornire funzionalità di monitoraggio e analisi. Ad esempio, per ottenere dati dall'infrastruttura di Active Directory Federation Services (AD FS), è necessario installare l'agente nel server AD FS e nel server Proxy applicazione Web. Analogamente, per ottenere i dati dall'infrastruttura di Servizi di dominio AD locale, è necessario installare l'agente nei controller di dominio. |

| Gli endpoint del servizio Azure hanno connettività in uscita. | Durante l'installazione e il runtime, l'agente richiede la connettività agli endpoint del servizio integrità di Microsoft Entra Connessione. Se i firewall bloccano la connettività in uscita, aggiungere gli endpoint di connettività in uscita a un elenco di indirizzi consentiti . |

| La connettività in uscita si basa su indirizzi IP. | Per informazioni sul filtro del firewall in base agli indirizzi IP, vedere Intervalli IP di Azure. |

| L'ispezione TLS per il traffico in uscita è filtrata o disabilitata. | Il passaggio di registrazione dell'agente o le operazioni di caricamento dei dati potrebbero non riuscire se è presente un'ispezione TLS o una terminazione per il traffico in uscita a livello di rete. Per altre informazioni, vedere Configurare l'ispezione TLS. |

| L'agente è in esecuzione nelle porte del firewall del server. | L'agente richiede che le porte del firewall seguenti siano aperte in modo che possa comunicare con gli endpoint del servizio Integrità di Microsoft Entra Connessione: - Porta TCP 443 - Porta TCP 5671 L'ultima versione dell'agente non richiede la porta 5671. Eseguire l'aggiornamento all'ultima versione in modo che sia necessaria solo la porta 443. Per altre informazioni, vedere Porte e protocolli necessari per l'identità ibrida. |

| Se la sicurezza avanzata di Internet Explorer è abilitata, consentire siti Web specificati. | Se la sicurezza avanzata di Internet Explorer è abilitata, consentire i siti Web seguenti nel server in cui si installa l'agente: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Server federativo per l'organizzazione considerato attendibile da Microsoft Entra ID (ad esempio, https://sts.contoso.com). Per altre informazioni, vedere Come configurare Internet Explorer. Se nella rete è presente un proxy, vedere la nota visualizzata alla fine di questa tabella. |

| È installato PowerShell versione 5.0 o successiva. | Windows Server 2016 include PowerShell versione 5.0. |

Importante

Windows Server Core non supporta l'installazione dell'agente di Integrità di Microsoft Entra Connessione.

Nota

Se si dispone di un ambiente altamente bloccato e con restrizioni, è necessario aggiungere più URL rispetto agli URL elencati nella tabella per la sicurezza avanzata di Internet Explorer. Aggiungere anche gli URL elencati nella tabella nella sezione successiva.

Nuove versioni dell'agente e aggiornamento automatico

Se viene rilasciata una nuova versione dell'agente di integrità, gli agenti installati esistenti vengono aggiornati automaticamente.

Connettività in uscita agli endpoint di servizio di Azure

Durante l'installazione e il runtime, l'agente deve connettersi agli endpoint del servizio Integrità di Microsoft Entra Connessione. Se i firewall bloccano la connettività in uscita, assicurarsi che gli URL nella tabella seguente non siano bloccati per impostazione predefinita.

Non disabilitare il monitoraggio della sicurezza o l'ispezione di questi URL. Consentire invece di consentire il traffico Internet.

Questi URL consentono la comunicazione con Gli endpoint del servizio Integrità di Microsoft Entra Connessione. Più avanti in questo articolo si apprenderà come controllare la connettività in uscita usando Test-MicrosoftEntraConnectHealthConnectivity.

| Ambiente di dominio | Endpoint del servizio di Azure richiesti |

|---|---|

| Pubblico generale | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Porta: 5671 (se 5671 è bloccato, l'agente esegue il fallback a 443, ma è consigliabile usare la porta 5671. Questo endpoint non è necessario nella versione più recente dell'agente.- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com Questo endpoint viene usato solo a scopo di individuazione durante la registrazione.- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com Questo endpoint viene usato solo a scopo di individuazione durante la registrazione.- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Scaricare gli agenti

Per scaricare e installare l'agente microsoft Entra Connessione Health:

- Assicurarsi di soddisfare i requisiti per installare Microsoft Entra Connessione Health.

- Introduzione all'uso di Microsoft Entra Connessione Health per AD FS:

- Scaricare l'agente microsoft Entra Connessione Health per AD FS.

- Vedere le istruzioni di installazione.

- Introduzione all'uso di Microsoft Entra Connessione Health per la sincronizzazione:

- Scaricare e installare la versione più recente di Microsoft Entra Connessione. L'agente di integrità per la sincronizzazione viene installato come parte dell'installazione di Microsoft Entra Connessione (versione 1.0.9125.0 o successiva).

- Introduzione all'uso di Microsoft Entra Connessione Health for AD Domain Services:

- Scaricare l'agente microsoft Entra Connessione Health per Servizi di dominio Active Directory.

- Vedere le istruzioni di installazione.

Installare l'agente per AD FS

Per informazioni sull'installazione e il monitoraggio di AD FS con l'agente di Microsoft Entra Connessione Health, vedere Microsoft Entra Connessione Health agents for AD FS.

Installare l'agente per la sincronizzazione

Microsoft Entra Connessione Health Agent per la sincronizzazione viene installato automaticamente nella versione più recente di Microsoft Entra Connessione. Per usare Microsoft Entra Connessione per la sincronizzazione, scaricare la versione più recente di Microsoft Entra Connessione e installarla.

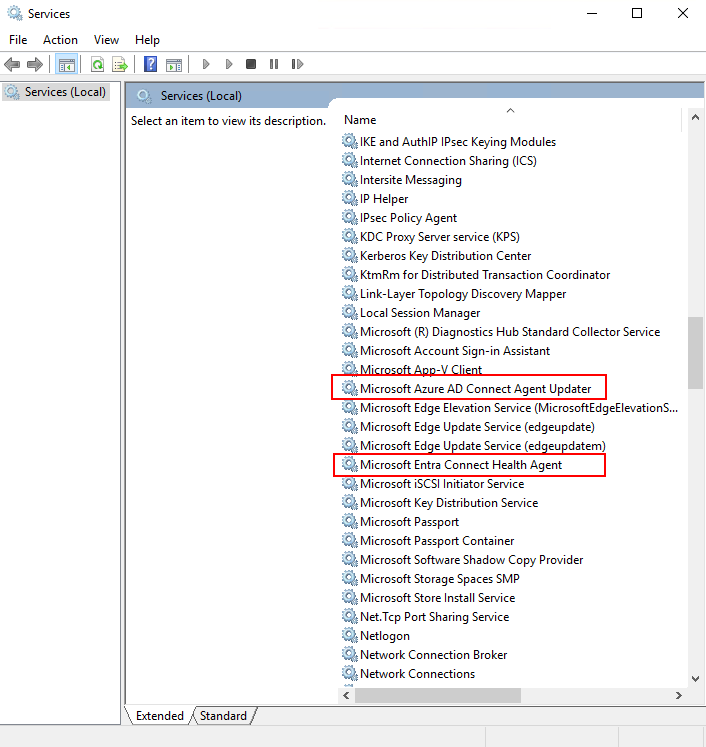

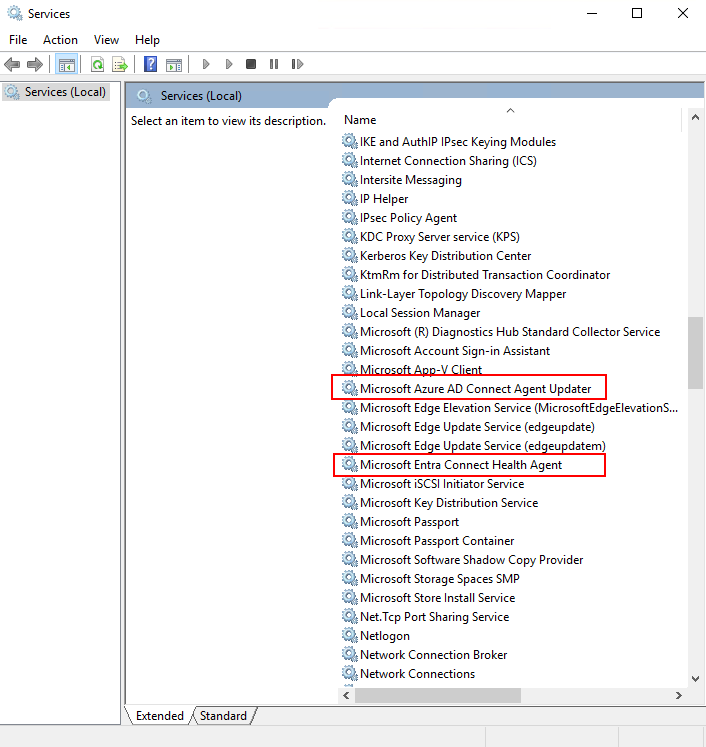

Per verificare che l'agente sia stato installato, cercare i servizi seguenti nel server. Se la configurazione è stata completata, i servizi dovrebbero già essere in esecuzione. In caso contrario, vengono arrestati fino al completamento della configurazione.

- Microsoft Entra Connessione Agent Updater

- Microsoft Entra Connessione Health Agent

Nota

Ricorda che devi avere Microsoft Entra ID P1 o P2 per usare Microsoft Entra Connessione Health. Se non si ha Microsoft Entra ID P1 o P2, non è possibile completare la configurazione nell'interfaccia di amministrazione di Microsoft Entra. Per altre informazioni, vedere i requisiti.

Registrare manualmente Microsoft Entra Connessione Health per la sincronizzazione

Se la registrazione dell'agente di sincronizzazione di Microsoft Entra Connessione Health for sync non riesce dopo aver installato correttamente Microsoft Entra Connessione, è possibile usare un comando di PowerShell per registrare manualmente l'agente.

Importante

Usare questo comando di PowerShell solo se la registrazione dell'agente non riesce dopo l'installazione di Microsoft Entra Connessione.

Registrare manualmente Microsoft Entra Connessione Health Agent per la sincronizzazione usando il comando di PowerShell seguente. I servizi microsoft Entra Connessione Health verranno avviati dopo la registrazione dell'agente.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

Il comando accetta i parametri seguenti:

AttributeFiltering:$true(impostazione predefinita) se Microsoft Entra Connessione non sincronizza il set di attributi predefinito ed è stato personalizzato per l'uso di un set di attributi filtrati. In caso contrario, usare$false.StagingMode:$false(impostazione predefinita) se il server microsoft Entra Connessione non è in modalità di gestione temporanea. Se il server è configurato per essere in modalità di gestione temporanea, usare$true.

Quando viene richiesta l'autenticazione, usare lo stesso account globale Amministrazione istrator (ad esempio admin@domain.onmicrosoft.com) usato per configurare Microsoft Entra Connessione.

Installare l'agente per Servizi di dominio Active Directory

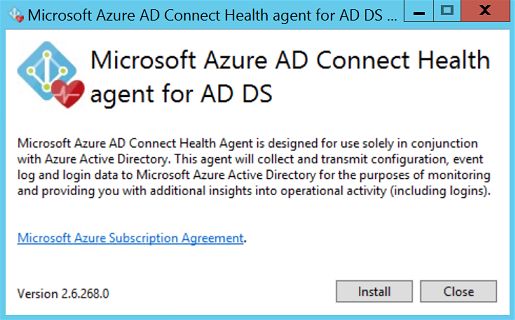

Per avviare l'installazione dell'agente, fare doppio clic sul file EXE scaricato. Nella prima finestra selezionare Installa.

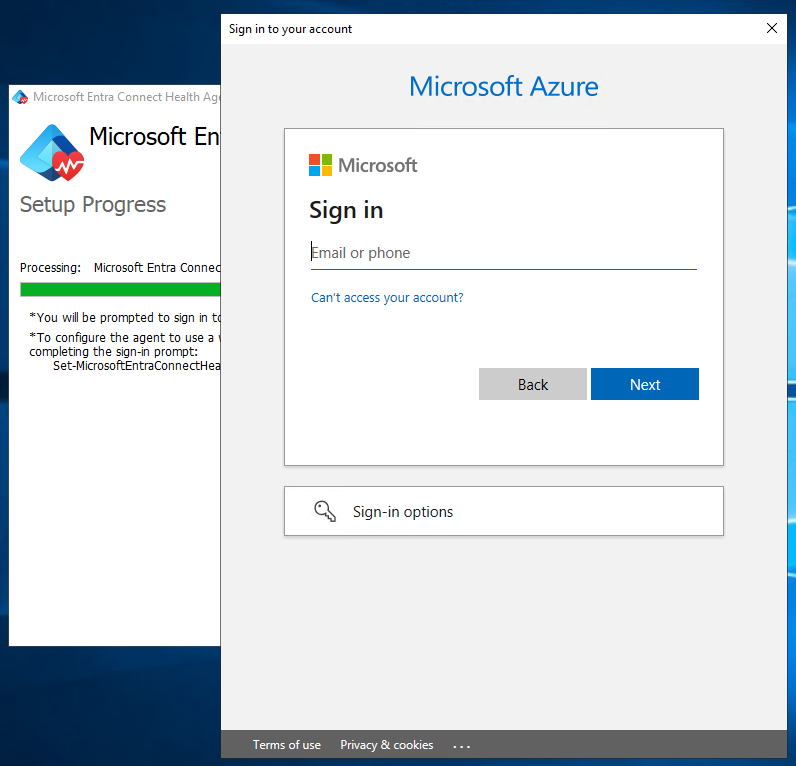

Quando viene richiesto, accedere usando un account Microsoft Entra che dispone delle autorizzazioni per registrare l'agente. Per impostazione predefinita, l'account hybrid identity Amministrazione istrator dispone delle autorizzazioni.

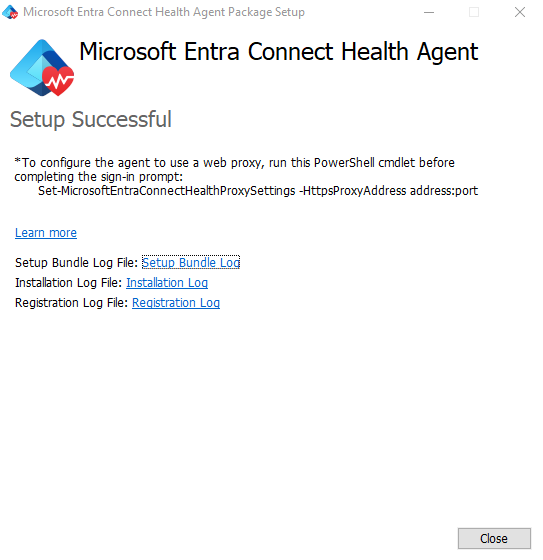

Dopo l'accesso, il processo di installazione verrà completato ed è possibile chiudere la finestra.

A questo punto, i servizi agente devono iniziare a consentire automaticamente all'agente di caricare in modo sicuro i dati necessari nel servizio cloud.

Per verificare che l'agente sia stato installato, cercare i servizi seguenti nel server. Questi servizi dovrebbero essere già in esecuzione se la configurazione è stata completata. In caso contrario, vengono arrestati fino al completamento della configurazione.

- Microsoft Entra Connessione Agent Updater

- Microsoft Entra Connessione Health Agent

Installare rapidamente l'agente in più server

Creare un account utente in Microsoft Entra ID. Proteggere l'account usando una password.

Assegnare il ruolo Proprietario per questo account Microsoft Entra locale in Microsoft Entra Connessione Health usando il portale. Assegnare il ruolo a tutte le istanze del servizio.

Scaricare il file MSI .exe nel controller di dominio locale per l'installazione.

Eseguire lo script seguente. Sostituire i parametri con il nuovo account utente e la relativa password.

AdHealthAddsAgentSetup.exe /quiet Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Azure Ad Connect Health Adds Agent\PowerShell\AdHealthAdds" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

Al termine, è possibile rimuovere l'accesso per l'account locale completando una o più delle attività seguenti:

- Rimuovere l'assegnazione di ruolo per l'account locale per Microsoft Entra Connessione Health.

- Ruotare la password per l'account locale.

- Disabilitare l'account locale di Microsoft Entra.

- Eliminare l'account locale di Microsoft Entra.

Registrare l'agente usando PowerShell

Dopo aver installato l'agente pertinente setup.exe file, è possibile registrare l'agente usando i comandi di PowerShell seguenti, a seconda del ruolo. Aprire PowerShell come amministratore ed eseguire il comando pertinente:

Register-MicrosoftEntraConnectHealthAgent

Nota

Per eseguire la registrazione nei cloud sovrani, usare le righe di comando seguenti:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Questi comandi accettano Credential come parametro per completare la registrazione in modo non interattivo o per completare la registrazione in un computer che esegue Server Core. Tenere presenti questi fattori:

- È possibile acquisire

Credentialin una variabile di PowerShell passata come parametro. - È possibile fornire qualsiasi identità di Microsoft Entra con autorizzazioni per registrare gli agenti e che non dispone dell'autenticazione a più fattori abilitata.

- Per impostazione predefinita, gli amministratori globali dispongono delle autorizzazioni per registrare gli agenti. È anche possibile consentire alle identità con privilegi minori di eseguire questo passaggio. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Configurare gli agenti di Integrità di Microsoft Entra Connessione per l'uso del proxy HTTP

È possibile configurare gli agenti di Integrità di Microsoft Entra Connessione per l'uso con un proxy HTTP.

Nota

Netsh WinHttp set ProxyServerAddressnon è supportata. L'agente usa System.Net anziché i servizi HTTP Windows per effettuare richieste Web.- L'indirizzo proxy HTTP configurato viene usato per passare messaggi HTTPS crittografati.

- I proxy autenticati (con HTTPBasic) non sono supportati.

Modificare la configurazione del proxy dell'agente

Per configurare l'agente di Integrità di Microsoft Entra Connessione per l'uso di un proxy HTTP, è possibile:

- Importare le impostazioni proxy esistenti.

- Specificare manualmente gli indirizzi proxy.

- Cancellare la configurazione del proxy esistente.

Nota

Per aggiornare le impostazioni del proxy, è necessario riavviare tutti i servizi microsoft Entra Connessione Health Agent. Per riavviare tutti gli agenti, eseguire il comando seguente:

Restart-Service AzureADConnectHealthAgent*

Importare le impostazioni proxy esistenti

È possibile importare le impostazioni del proxy HTTP di Internet Explorer in modo che gli agenti di Microsoft Entra Connessione Health possano usare le impostazioni. In ognuno dei server che eseguono l'agente di integrità eseguire il comando di PowerShell seguente:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

È possibile importare le impostazioni proxy WinHTTP in modo che gli agenti di Microsoft Entra Connessione Health possano usarle. In ognuno dei server che eseguono l'agente di integrità eseguire il comando di PowerShell seguente:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Specificare manualmente gli indirizzi proxy

È possibile specificare manualmente un server proxy. In ognuno dei server che eseguono l'agente di integrità eseguire il comando di PowerShell seguente:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Ecco un esempio:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

In questo esempio:

- L'impostazione

addresspuò essere un nome server risolvibile dns o un indirizzo IPv4. - È possibile omettere

port. In questo caso, 443 è la porta predefinita.

Cancellare la configurazione del proxy esistente

È possibile eseguire il comando seguente per cancellare la configurazione del proxy esistente:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Leggere le impostazioni del proxy correnti

È possibile leggere le impostazioni proxy correnti eseguendo il comando seguente:

Get-MicrosoftEntraConnectHealthProxySettings

Testare la connettività al servizio Integrità di Microsoft Entra Connessione

Occasionalmente, l'agente di Microsoft Entra Connessione Health perde la connettività con il servizio Integrità di Microsoft Entra Connessione. Le cause di questa perdita di connettività possono includere problemi di rete, problemi di autorizzazioni e vari altri problemi.

Se l'agente non può inviare dati al servizio Integrità di Microsoft Entra Connessione per più di due ore, nel portale viene visualizzato l'avviso seguente: Servizio integrità dati non sono aggiornati.

È possibile verificare se l'agente microsoft Entra Connessione Health interessato può caricare i dati nel servizio Integrità di Microsoft Entra Connessione eseguendo il comando di PowerShell seguente:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

Il Role parametro accetta attualmente i valori seguenti:

ADFSSyncADDS

Nota

Per usare lo strumento di connettività, è prima necessario registrare l'agente. Se non è possibile completare la registrazione dell'agente, assicurarsi di soddisfare tutti i requisiti per Microsoft Entra Connessione Health. Connessione ivity viene testata per impostazione predefinita durante la registrazione dell'agente.

Passaggi successivi

Vedere gli articoli correlati seguenti:

- Microsoft Entra Connessione Health

- Operazioni sull'integrità di Microsoft Entra Connessione

- Uso di Microsoft Entra Connessione Health con AD FS

- Uso di Microsoft Entra Connessione Health per la sincronizzazione

- Uso di Microsoft Entra Connessione Health con Servizi di dominio Active Directory

- Domande frequenti su Microsoft Entra Connessione Health

- Cronologia delle versioni di Microsoft Entra Connessione Health