Federate più istanze di Microsoft Entra ID con una singola istanza di AD FS

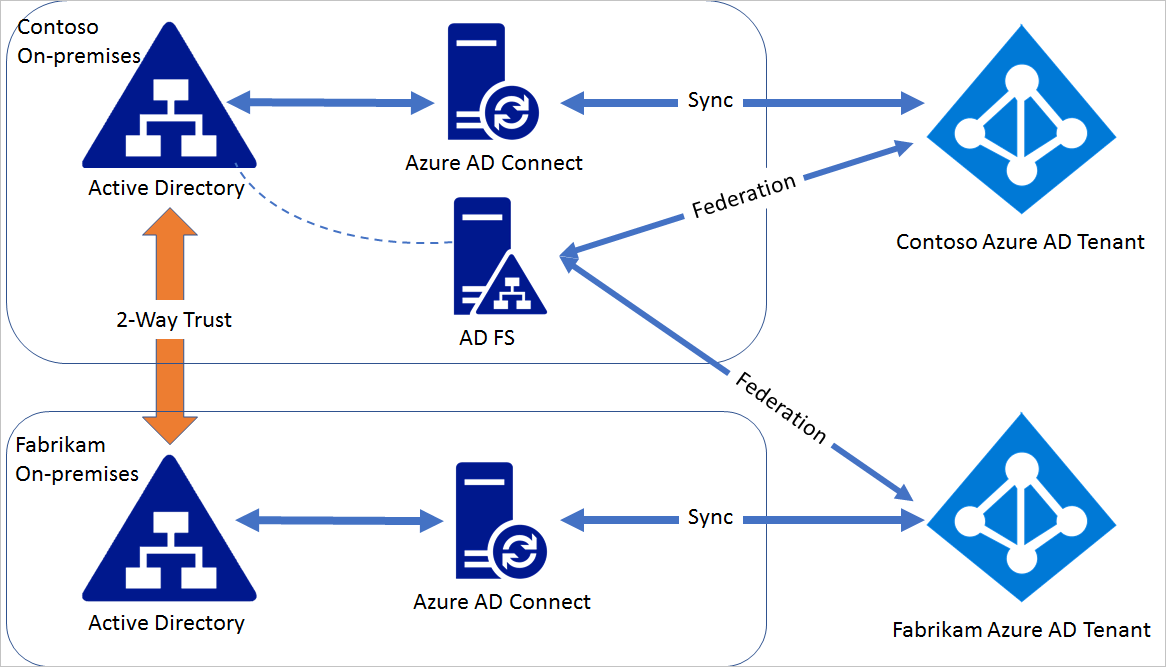

In una singola farm AD FS a disponibilità elevata è possibile eseguire la federazione di più foreste, se tra di esse esiste un trust bidirezionale. Queste foreste multiple possono corrispondere o meno allo stesso ID Microsoft Entra. Questo articolo fornisce istruzioni su come configurare la federazione tra una singola distribuzione di AD FS e più istanze di Microsoft Entra ID.

Nota

Il writeback dei dispositivi e l'aggiunta automatica di dispositivi non sono supportati in questo scenario.

Nota

Microsoft Entra Connessione non può essere usato per configurare la federazione in questo scenario perché Microsoft Entra Connessione può configurare la federazione per i domini in un singolo ID Microsoft Entra.

Passaggi per la federazione di AD FS con più ID Microsoft Entra

Si consideri un contoso.com di dominio in Microsoft Entra contoso.onmicrosoft.com è già federato con AD FS locale installato nell'ambiente contoso.com Active Directory locale. Fabrikam.com è un dominio in fabrikam.onmicrosoft.com ID Microsoft Entra.

Passaggio 1: Stabilire un trust bidirezionale

Per consentire all'istanza di AD FS in contoso.com di autenticare gli utenti in fabrikam.com, è necessario un trust bidirezionale tra contoso.com e fabrikam.com. Per creare il trust bidirezionale, seguire le linee guida contenute in questo articolo.

Passaggio 2: Modificare le impostazioni di federazione di contoso.com

L'autorità emittente predefinita impostata per un singolo dominio federato in AD FS è "http://ADFSServiceFQDN/adfs/services/trust", ad esempio . http://fs.contoso.com/adfs/services/trust Microsoft Entra ID richiede un'autorità emittente univoca per ogni dominio federato. Poiché AD FS sta per eseguire la federazione di due domini, è necessario modificare il valore dell'autorità di certificazione in modo che sia univoco.

Nota

I moduli di Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per altre informazioni, leggere l'aggiornamento deprecato. Dopo questa data, il supporto per questi moduli è limitato all'assistenza per la migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, vedere Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero verificarsi interruzioni dopo il 30 giugno 2024.

Nel server AD FS aprire Azure AD PowerShell (verificare che il modulo MSOnline sia installato) e seguire questa procedura:

Connessione all'ID Microsoft Entra che contiene il dominio contoso.com Connessione-MsolService Aggiornare le impostazioni di federazione per contoso.com Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

L'autorità emittente nell'impostazione della federazione del dominio verrà modificata in "http://contoso.com/adfs/services/trust" e una regola attestazione di rilascio verrà aggiunta per microsoft Entra ID Relying Party Trust per rilasciare il valore issuerId corretto in base al suffisso UPN.

Passaggio 3: Eseguire la federazione di fabrikam.com con AD FS

Nella sessione di Azure AD PowerShell seguire questa procedura: Connessione all'ID Microsoft Entra che contiene il dominio fabrikam.com

Connect-MsolService

Convertire il dominio gestito fabrikam.com in federato:

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

L'operazione riportata sopra eseguirà la federazione del dominio fabrikam.com con la stessa istanza di AD FS. È possibile verificare le impostazioni di dominio usando Get-MsolDomainFederationSettings per entrambi i domini.