Che cos'è l'identità ibrida con Microsoft Entra ID?

Oggi nelle aziende di piccole e grandi dimensioni si ricorre sempre più spesso a una combinazione di applicazioni locali e cloud e gli utenti devono poter accedere a tali applicazioni sia in locale che nel cloud. Per gestire gli utenti sia in locale che nel cloud è necessario affrontare scenari complessi.

Le soluzioni di gestione delle identità di Microsoft includono sia funzionalità locali che basate sul cloud, in modo da creare una singola identità utente per l'autenticazione e l'autorizzazione a tutte le risorse, indipendentemente dalla loro posizione. Tale identità costituisce la cosiddetta identità ibrida.

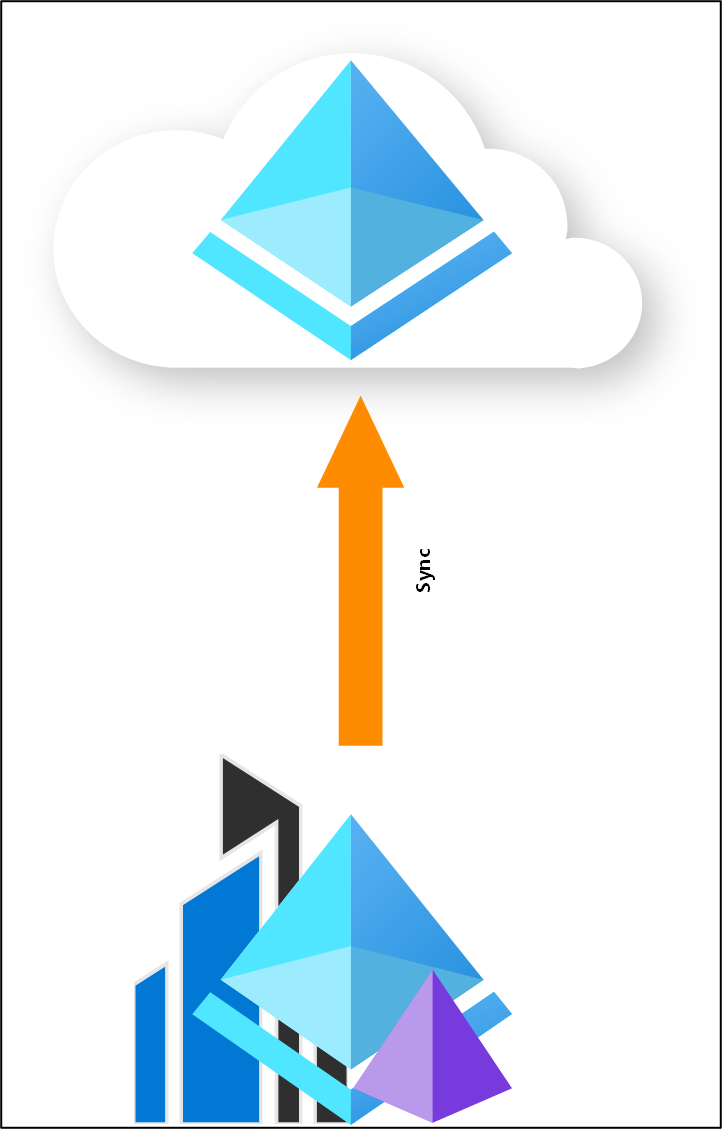

L'identità ibrida viene eseguita tramite provisioning e sincronizzazione. Il provisioning è il processo di creazione di un oggetto in base a determinate condizioni, mantenendo l'oggetto aggiornato ed eliminandolo quando le condizioni non vengono più soddisfatte. La sincronizzazione deve anche garantire che le informazioni sulle identità per utenti e gruppi locali corrispondano a quelle nel cloud.

Per altre informazioni, vedere Che cos'è il provisioning? e Che cos'è il provisioning tra directory?.

Requisiti di licenza per l'uso di Microsoft Entra Connessione

L'uso di questa funzionalità è gratuito ed è incluso nella sottoscrizione di Azure.