Che cos'è la sincronizzazione tra tenant?

La sincronizzazione tra tenant automatizza la creazione, l'aggiornamento e l'eliminazione di utenti di Collaborazione B2B di Microsoft Entra B2B tra tenant in un'organizzazione. Consente agli utenti di accedere alle applicazioni e collaborare tra tenant, consentendo comunque all'organizzazione di evolversi.

Ecco gli obiettivi principali della sincronizzazione tra tenant:

- Collaborazione facile per un'organizzazione multi-tenant

- Automatizzare la gestione del ciclo di vita degli utenti di Collaborazione B2B in un'organizzazione multi-tenant

- Rimuovere automaticamente gli account B2B quando un utente lascia l'organizzazione

Perché usare la sincronizzazione tra tenant?

La sincronizzazione tra tenant automatizza la creazione, l'aggiornamento e l'eliminazione degli utenti di Collaborazione B2B. Gli utenti creati con la sincronizzazione tra tenant sono in grado di accedere alle applicazioni Microsoft (ad esempio Teams e SharePoint) e alle applicazioni non Microsoft (ad esempio ServiceNow, Adobe e molti altri), indipendentemente dal tenant con cui le app sono integrate. Questi utenti continuano a trarre vantaggio dalle funzionalità di sicurezza in Microsoft Entra ID, ad esempio l'accesso condizionale di Microsoft Entra e le impostazioni di accesso tra tenant, e possono essere regolati tramite funzionalità come la gestione entitlement di Microsoft Entra.

Il diagramma seguente illustra come usare la sincronizzazione tra tenant per consentire agli utenti di accedere alle applicazioni tra tenant nell'organizzazione.

Chi deve usare?

- Organizzazioni che possiedono più tenant di Microsoft Entra e vogliono semplificare l'accesso alle applicazioni cross-tenant all'interno dell'organizzazione.

- La sincronizzazione tra tenant non è attualmente adatta per l'uso attraverso i limiti dell'organizzazione.

Vantaggi

Con la sincronizzazione tra tenant, è possibile eseguire le operazioni seguenti:

- Creare automaticamente gli utenti di Collaborazione B2B all'interno dell'organizzazione e fornire loro l'accesso alle applicazioni necessarie, senza creare e gestire script personalizzati.

- Migliorare l'esperienza utente e assicurarsi che gli utenti possano accedere alle risorse, senza ricevere un messaggio di posta elettronica di invito e dover accettare una richiesta di consenso in ogni tenant.

- Aggiornare automaticamente gli utenti e rimuoverli quando lasciano l'organizzazione.

Teams e Microsoft 365

Gli utenti creati dalla sincronizzazione tra tenant avranno la stessa esperienza durante l'accesso a Microsoft Teams e ad altri servizi di Microsoft 365 creati dagli utenti di Collaborazione B2B tramite un invito manuale. Se l'organizzazione usa canali condivisi, vedere il documento sui problemi noti per altri dettagli. Nel corso del tempo, userType member verrà usato dai vari servizi di Microsoft 365 per offrire esperienze utente finali differenziate per gli utenti di un'organizzazione multi-tenant.

Proprietà

Quando si configura la sincronizzazione tra tenant, si definisce una relazione di trust tra un tenant di origine e un tenant di destinazione. La sincronizzazione tra tenant ha le proprietà seguenti:

- Basato sul motore di provisioning di Microsoft Entra.

- Processo push dal tenant di origine, non da un processo pull dal tenant di destinazione.

- Supporta il push solo dei membri interni dal tenant di origine. Non supporta la sincronizzazione di utenti esterni dal tenant di origine.

- Gli utenti nell'ambito per la sincronizzazione vengono configurati nel tenant di origine.

- Il mapping degli attributi viene configurato nel tenant di origine.

- Gli attributi di estensione sono supportati.

- Gli amministratori tenant di destinazione possono arrestare una sincronizzazione in qualsiasi momento.

La tabella seguente illustra le parti della sincronizzazione tra tenant e il tenant configurato.

| Tenant | Cross-tenant impostazioni di accesso |

Riscatto automatico | Impostazioni di sincronizzazione configurazione |

Utenti nell'ambito |

|---|---|---|---|---|

Tenant di origine |

✔️ | ✔️ | ✔️ | |

Tenant di destinazione |

✔️ | ✔️ |

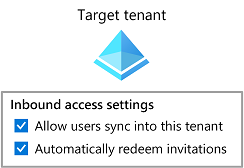

Impostazione di sincronizzazione tra tenant

L'impostazione di sincronizzazione tra tenant è un'impostazione organizzativa solo in ingresso per consentire all'amministratore di un tenant di origine di sincronizzare gli utenti in un tenant di destinazione. Questa impostazione è una casella di controllo con il nome Consenti sincronizzazione utenti in questo tenant specificato nel tenant di destinazione. Questa impostazione non influisce sugli inviti B2B creati tramite altri processi, ad esempio l'invito manuale o la gestione entitlement di Microsoft Entra.

Per configurare questa impostazione usando Microsoft Graph, vedere l'API Update crossTenantIdentitySyncPolicyPartner . Per altre informazioni, vedere Configurare la sincronizzazione tra tenant.

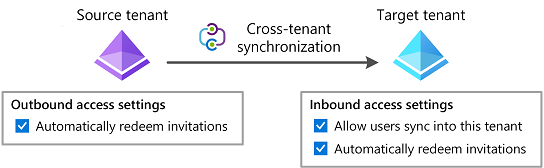

Impostazione di riscatto automatico

L'impostazione di riscatto automatico è un'impostazione di attendibilità aziendale in ingresso e in uscita per riscattare automaticamente gli inviti in modo che gli utenti non devono accettare la richiesta di consenso la prima volta che accedono al tenant di risorsa/destinazione. Questa impostazione è una casella di controllo con il nome seguente:

- Riscattare automaticamente gli inviti con il tenant del tenant<>

Confrontare l'impostazione per scenari diversi

L'impostazione di riscatto automatico si applica alla sincronizzazione tra tenant, collaborazione B2B e connessione diretta B2B nelle situazioni seguenti:

- Quando gli utenti vengono creati in un tenant di destinazione usando la sincronizzazione tra tenant.

- Quando gli utenti vengono aggiunti a un tenant di risorse tramite Collaborazione B2B.

- Quando gli utenti accedono alle risorse in un tenant di risorse usando la connessione diretta B2B.

La tabella seguente illustra il confronto di questa impostazione quando è abilitata per questi scenari:

| Articolo | Sincronizzazione tra tenant | Collaborazione B2B | Connessione diretta B2B |

|---|---|---|---|

| Impostazione di riscatto automatico | Richiesto | Facoltativo | Facoltativo |

| Gli utenti ricevono un messaggio di posta elettronica di invito di Collaborazione B2B | No | No | N/D |

| Gli utenti devono accettare una richiesta di consenso | No | No | No |

| Gli utenti ricevono un messaggio di posta elettronica di notifica di collaborazione B2B | No | Sì | N/D |

Questa impostazione non influisce sulle esperienze di consenso dell'applicazione. Per altre informazioni, vedere Esperienza di consenso per le applicazioni in Microsoft Entra ID. Questa impostazione non è supportata per le organizzazioni in diversi ambienti cloud Microsoft, ad esempio azure commerciale e Azure per enti pubblici.

Quando viene eliminata la richiesta di consenso?

L'impostazione di riscatto automatico elimina la richiesta di consenso e il messaggio di posta elettronica di invito solo se il tenant principale/di origine (in uscita) e il tenant di risorsa/destinazione (in ingresso) controlla questa impostazione.

La tabella seguente illustra il comportamento della richiesta di consenso per gli utenti del tenant di origine quando l'impostazione di riscatto automatico viene verificata per diverse combinazioni di impostazioni di accesso tra tenant.

| Tenant principale/di origine | Tenant di risorsa/destinazione | Comportamento della richiesta di consenso per gli utenti tenant di origine |

|---|---|---|

| In uscita | In entrata | |

| Soppresso | ||

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato | ||

| In entrata | In uscita | |

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato | ||

| Non eliminato |

Per configurare questa impostazione usando Microsoft Graph, vedere l'API Update crossTenantAccessPolicyConfigurationPartner . Per altre informazioni, vedere Configurare la sincronizzazione tra tenant.

In che modo gli utenti conoscono i tenant a cui appartengono?

Per la sincronizzazione tra tenant, gli utenti non ricevono un messaggio di posta elettronica o devono accettare una richiesta di consenso. Se gli utenti vogliono visualizzare i tenant a cui appartengono, possono aprire la pagina Account personale e selezionare Organizzazioni. Nell'interfaccia di amministrazione di Microsoft Entra gli utenti possono aprire le impostazioni del portale, visualizzare le directory e le sottoscrizioni e cambiare directory.

Per altre informazioni, incluse le informazioni sulla privacy, vedere Lasciare un'organizzazione come utente esterno.

Attività iniziali

Ecco i passaggi di base per iniziare a usare la sincronizzazione tra tenant.

Passaggio 1: Definire come strutturare i tenant nell'organizzazione

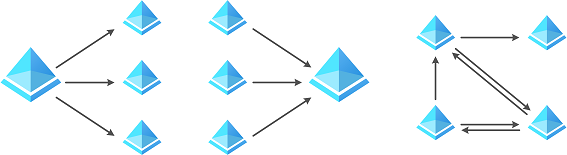

La sincronizzazione tra tenant offre una soluzione flessibile per abilitare la collaborazione, ma ogni organizzazione è diversa. Ad esempio, si potrebbe avere un tenant centrale, tenant satellite o una sorta di mesh di tenant. La sincronizzazione tra tenant supporta una di queste topologie. Per altre informazioni, vedere Topologie per la sincronizzazione tra tenant.

Passaggio 2: Abilitare la sincronizzazione tra tenant nei tenant di destinazione

Nel tenant di destinazione in cui vengono creati gli utenti passare alla pagina Impostazioni di accesso tra tenant. Qui si abilita la sincronizzazione tra tenant e le impostazioni di riscatto automatico B2B selezionando le rispettive caselle di controllo. Per altre informazioni, vedere Configurare la sincronizzazione tra tenant.

Passaggio 3: Abilitare la sincronizzazione tra tenant nei tenant di origine

In qualsiasi tenant di origine passare alla pagina Impostazioni di accesso tra tenant e abilitare la funzionalità di riscatto automatico B2B. Successivamente, usare la pagina di sincronizzazione tra tenant per configurare un processo di sincronizzazione tra tenant e specificare:

- Quali utenti si desidera sincronizzare

- Quali attributi includere

- Eventuali trasformazioni

Per chiunque abbia usato Microsoft Entra ID per effettuare il provisioning delle identità in un'applicazione SaaS, questa esperienza avrà familiarità. Dopo aver configurato la sincronizzazione, è possibile avviare il test con alcuni utenti e assicurarsi che vengano creati con tutti gli attributi necessari. Al termine dei test, è possibile aggiungere rapidamente altri utenti per sincronizzare e implementare l'intera organizzazione. Per altre informazioni, vedere Configurare la sincronizzazione tra tenant.

Requisiti di licenza

Nel tenant di origine: l'uso di questa funzionalità richiede licenze microsoft Entra ID P1. Ogni utente sincronizzato con la sincronizzazione tra tenant deve avere una licenza P1 nel tenant principale/di origine. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

Nel tenant di destinazione: la sincronizzazione tra tenant si basa sul modello di fatturazione Microsoft Entra per ID esterno. Per informazioni sul modello di licenza delle identità esterne, vedere Modello di fatturazione MAU per Microsoft Entra per ID esterno. Per abilitare il riscatto automatico, sarà necessaria almeno una licenza P1 dell'ID Entra Microsoft nel tenant di destinazione.

Domande frequenti

Cloud

In quali cloud è possibile usare la sincronizzazione tra tenant?

- La sincronizzazione tra tenant è supportata all'interno del cloud commerciale e Azure per enti pubblici.

- La sincronizzazione tra tenant non è supportata all'interno del cloud 21Vianet gestito da Microsoft Azure.

- La sincronizzazione è supportata solo tra due tenant nello stesso cloud.

- Il cross-cloud (ad esempio il cloud pubblico per Azure per enti pubblici) non è attualmente supportato.

Utenti B2B esistenti

La sincronizzazione tra tenant gestirà gli utenti B2B esistenti?

- Sì. La sincronizzazione tra tenant usa un attributo interno denominato alternativeSecurityIdentifier per associare in modo univoco un utente interno nel tenant di origine a un utente esterno/B2B nel tenant di destinazione. La sincronizzazione tra tenant può aggiornare gli utenti B2B esistenti, assicurandosi che ogni utente disponga di un solo account.

- La sincronizzazione tra tenant non può corrispondere a un utente interno nel tenant di origine con un utente interno nel tenant di destinazione (sia membro di tipo che guest di tipo).

Frequenza di sincronizzazione

Con quale frequenza viene eseguita la sincronizzazione tra tenant?

- L'intervallo di sincronizzazione è attualmente fisso per iniziare a intervalli di 40 minuti. La durata della sincronizzazione varia in base al numero di utenti nell'ambito. È probabile che il ciclo di sincronizzazione iniziale richiede molto più tempo rispetto ai cicli di sincronizzazione incrementale seguenti.

Ambito

Ricerca per categorie controllare cosa viene sincronizzato nel tenant di destinazione?

- Nel tenant di origine è possibile controllare gli utenti di cui viene effettuato il provisioning con i filtri basati su attributi o configurazione. È anche possibile controllare gli attributi dell'oggetto utente sincronizzati. Per altre informazioni, vedere Definizione dell'ambito di utenti o gruppi di cui eseguire il provisioning con filtri di ambito.

Se un utente viene rimosso dall'ambito di sincronizzazione in un tenant di origine, la sincronizzazione tra tenant li eliminerà soft nella destinazione?

- Sì. Se un utente viene rimosso dall'ambito di sincronizzazione in un tenant di origine, la sincronizzazione tra tenant li eliminerà softmente nel tenant di destinazione.If a user is removed from the scope of sync in a source tenant, cross-tenant synchronization will soft delete them in the target tenant.

Tipi di oggetto

Quali tipi di oggetto possono essere sincronizzati?

- Gli utenti di Microsoft Entra possono essere sincronizzati tra i tenant. I gruppi, i dispositivi e i contatti non sono attualmente supportati.

Quali tipi di utente possono essere sincronizzati?

- I membri interni possono essere sincronizzati dai tenant di origine. I guest interni non possono essere sincronizzati dai tenant di origine.

- Gli utenti possono essere sincronizzati con i tenant di destinazione come membri esterni (impostazione predefinita) o guest esterni.

- Per altre informazioni sulle definizioni UserType, vedere Proprietà di un utente di Collaborazione B2B di Microsoft Entra.

Ho già utenti di Collaborazione B2B. Cosa succederà a loro?

- La sincronizzazione tra tenant corrisponderà all'utente e effettuerà eventuali aggiornamenti necessari all'utente, ad esempio aggiornare il nome visualizzato. Per impostazione predefinita, UserType non verrà aggiornato dal guest al membro, ma è possibile configurarlo nei mapping degli attributi.

Attributi

Quali attributi utente possono essere sincronizzati?

- La sincronizzazione tra tenant sincronizza gli attributi comunemente usati nell'oggetto utente nell'ID Di Microsoft Entra, inclusi (ma non solo) gli attributi displayName, userPrincipalName e estensione della directory.

- La sincronizzazione tra tenant supporta il provisioning dell'attributo manager nel cloud commerciale (anteprima pubblica). La sincronizzazione dei manager non è ancora supportata nel cloud us government. Sia l'utente che il manager devono essere inclusi nell'ambito per la sincronizzazione tra tenant, per effettuare il provisioning dell'attributo manager.

- Per le configurazioni di sincronizzazione tra tenant create prima di gennaio 2024 con i mapping di schema/attributi predefiniti:

- L'attributo manager verrà aggiunto automaticamente ai mapping degli attributi.

- Gli aggiornamenti del manager verranno applicati al ciclo incrementale per gli utenti che sono in fase di modifica (ad esempio, modifica del manager). Il motore di sincronizzazione non aggiorna automaticamente tutti gli utenti esistenti di cui è stato effettuato il provisioning in precedenza.

- Per aggiornare il manager per gli utenti esistenti che rientrano nell'ambito del provisioning, è possibile usare il provisioning su richiesta per utenti specifici o eseguire un riavvio per effettuare il provisioning del manager per tutti gli utenti.

- Per le configurazioni di sincronizzazione tra tenant create prima di gennaio 2024 con uno schema personalizzato/mapping di attributi (ad esempio, è stato aggiunto un attributo ai mapping o sono stati modificati i mapping predefiniti):

- È necessario aggiungere l'attributo manager ai mapping degli attributi. Verrà attivato un riavvio e verrà aggiornato tutti gli utenti inclusi nell'ambito del provisioning. Deve trattarsi di un mapping diretto dell'attributo manager nel tenant di origine al manager nel tenant di destinazione.

- Se il gestore di un utente viene rimosso nel tenant di origine e non viene assegnato alcun nuovo gestore nel tenant di origine, l'attributo manager non verrà aggiornato nel tenant di destinazione.

- Per le configurazioni di sincronizzazione tra tenant create prima di gennaio 2024 con i mapping di schema/attributi predefiniti:

Quali attributi non possono essere sincronizzati?

- Non è possibile sincronizzare gli attributi utente all'esterno della directory, ad esempio foto, attributi di sicurezza personalizzati, foto, attributi di sicurezza personalizzati e attributi utente all'esterno della directory.

È possibile controllare dove vengono originati/gestiti gli attributi utente?

- La sincronizzazione tra tenant non offre il controllo diretto sull'origine dell'autorità. L'utente e i relativi attributi vengono considerati autorevoli nel tenant di origine. Esistono origini parallele di flussi di lavoro dell'autorità che evolveranno l'origine dei controlli delle autorità per gli utenti fino al livello di attributo e un oggetto utente all'origine potrebbe in ultima analisi riflettere più origini sottostanti. Per il processo da tenant a tenant, questo viene comunque considerato come valori autorevoli del tenant di origine per il processo di sincronizzazione (anche se le parti hanno origine altrove) nel tenant di destinazione. Attualmente, non è disponibile alcun supporto per il ripristino dell'origine dell'autorità del processo di sincronizzazione.

- La sincronizzazione tra tenant supporta solo l'origine dell'autorità a livello di oggetto. Ciò significa che tutti gli attributi di un utente devono provenire dalla stessa origine, incluse le credenziali. Non è possibile invertire l'origine dell'autorità o la direzione di federazione di un oggetto sincronizzato.

Cosa accade se gli attributi per un utente sincronizzato vengono modificati nel tenant di destinazione?

- La sincronizzazione tra tenant non esegue query per le modifiche nella destinazione. Se non vengono apportate modifiche all'utente sincronizzato nel tenant di origine, le modifiche apportate all'attributo utente nel tenant di destinazione verranno mantenute. Tuttavia, se vengono apportate modifiche all'utente nel tenant di origine, durante il ciclo di sincronizzazione successivo, l'utente nel tenant di destinazione verrà aggiornato in modo che corrisponda all'utente nel tenant di origine.

Il tenant di destinazione può bloccare manualmente l'accesso per un utente tenant home/di origine specifico sincronizzato?

- Se non vengono apportate modifiche all'utente sincronizzato nel tenant di origine, l'impostazione di accesso di blocco nel tenant di destinazione verrà mantenuta. Se viene rilevata una modifica per l'utente nel tenant di origine, la sincronizzazione tra tenant riabilita l'utente bloccato dall'accesso nel tenant di destinazione.

Struttura

È possibile sincronizzare una mesh tra più tenant?

- La sincronizzazione tra tenant è configurata come sincronizzazione peer-to-peer a singola direzione, ovvero la sincronizzazione è configurata tra un'origine e un tenant di destinazione. È possibile configurare più istanze della sincronizzazione tra tenant per la sincronizzazione da una singola origine a più destinazioni e da più origini in una singola destinazione. È tuttavia possibile che esista una sola istanza di sincronizzazione tra un'origine e una destinazione.

- La sincronizzazione tra tenant sincronizza solo gli utenti interni al tenant home/di origine, assicurandosi che non sia possibile finire con un ciclo in cui un utente viene riscritto nello stesso tenant.

- Sono supportate più topologie. Per altre informazioni, vedere Topologie per la sincronizzazione tra tenant.

È possibile usare la sincronizzazione tra tenant tra organizzazioni (all'esterno dell'organizzazione multi-tenant)?

- Per motivi di privacy, la sincronizzazione tra tenant è destinata all'uso all'interno di un'organizzazione. È consigliabile usare la gestione entitlement per invitare gli utenti di Collaborazione B2B in tutte le organizzazioni.

È possibile usare la sincronizzazione tra tenant per eseguire la migrazione degli utenti da un tenant a un altro tenant?

- No. La sincronizzazione tra tenant non è uno strumento di migrazione perché il tenant di origine è necessario per l'autenticazione degli utenti sincronizzati. Inoltre, le migrazioni dei tenant richiedono la migrazione dei dati utente, ad esempio SharePoint e OneDrive.

Collaborazione B2B

La sincronizzazione tra tenant risolve eventuali limitazioni di collaborazione B2B?

Poiché la sincronizzazione tra tenant è basata sulla tecnologia di collaborazione B2B esistente, si applicano limitazioni esistenti. Gli esempi includono (ma non sono limitati a):

App o servizio Limiti Power BI - Il supporto per il membro UserType in Power BI è attualmente in anteprima. Per altre informazioni, vedere Distribuire il contenuto di Power BI agli utenti guest esterni con Microsoft Entra B2B. Desktop virtuale Azure - Il membro esterno e il guest esterno non sono supportati in Desktop virtuale Azure.

Connessione diretta B2B

In che modo la sincronizzazione tra tenant è correlata alla connessione diretta B2B?

- La connessione diretta B2B è la tecnologia di gestione delle identità sottostante necessaria per Teams Connessione canali condivisi.

- È consigliabile collaborare B2B per tutti gli altri scenari di accesso alle applicazioni multi-tenant, incluse le applicazioni Microsoft e non Microsoft.

- La connessione diretta B2B e la sincronizzazione tra tenant sono progettate per coesistere ed è possibile abilitarle entrambe per un'ampia copertura degli scenari tra tenant.

Si sta tentando di determinare la misura in cui è necessario usare la sincronizzazione tra tenant nell'organizzazione multi-tenant. Si prevede di estendere il supporto per la connessione diretta B2B oltre a Teams Connessione?

- Non è previsto l'estensione del supporto per la connessione diretta B2B oltre Teams Connessione canali condivisi.

Microsoft 365

La sincronizzazione tra tenant migliora le esperienze utente di accesso alle app di Microsoft 365 tra tenant?

- La sincronizzazione tra tenant usa una funzionalità che migliora l'esperienza utente eliminando la prima richiesta di consenso B2B e il processo di riscatto in ogni tenant.

- Gli utenti sincronizzati avranno le stesse esperienze di Microsoft 365 multi-tenant disponibili per qualsiasi altro utente di Collaborazione B2B.

La sincronizzazione tra tenant può consentire agli utenti di cercare scenari in cui gli utenti sincronizzati vengono visualizzati nell'elenco indirizzi globale del tenant di destinazione?

- Sì, ma è necessario impostare il valore per l'attributo showInAddressList degli utenti sincronizzati su True, che non è impostato per impostazione predefinita. Se si vuole creare un elenco indirizzi unificato, è necessario configurare una topologia peer-to-peer mesh. Per altre informazioni, vedere Passaggio 9: Esaminare i mapping degli attributi.

- La sincronizzazione tra tenant crea utenti di Collaborazione B2B e non crea contatti.

Teams

La sincronizzazione tra tenant migliora le esperienze correnti di Teams?

- Gli utenti sincronizzati avranno le stesse esperienze di Microsoft 365 multi-tenant disponibili per qualsiasi altro utente di Collaborazione B2B.

Integrazione

Quali opzioni di federazione sono supportate per gli utenti nel tenant di destinazione nel tenant di origine?

- Per ogni utente interno nel tenant di origine, la sincronizzazione tra tenant crea un utente esterno federato (comunemente usato in B2B) nella destinazione. Supporta la sincronizzazione degli utenti interni. Sono inclusi gli utenti interni federati ad altri sistemi di identità che usano la federazione del dominio, ad esempio Active Directory Federation Services. Non supporta la sincronizzazione degli utenti esterni.

La sincronizzazione tra tenant usa System for Cross-Domain Identity Management (SCIM)?

- No. Attualmente, Microsoft Entra ID supporta un client SCIM, ma non un server SCIM. Per altre informazioni, vedere Sincronizzazione SCIM con Microsoft Entra ID.

Deprovisioning

La sincronizzazione tra tenant supporta il deprovisioning degli utenti?

Sì, quando si verificano le azioni seguenti nel tenant di origine, l'utente verrà eliminato softmente nel tenant di destinazione.

- Eliminare l'utente nel tenant di origine

- Annullare l'assegnazione dell'utente dalla configurazione di sincronizzazione tra tenant

- Rimuovere l'utente da un gruppo assegnato alla configurazione di sincronizzazione tra tenant

- Un attributo per l'utente cambia in modo che non soddisfino più le condizioni di filtro di ambito definite nella configurazione di sincronizzazione tra tenant

Se l'utente è bloccato dall'accesso nel tenant di origine (accountEnabled = false), l'utente verrà bloccato dall'accesso nella destinazione. Non si tratta di un'eliminazione, ma di un aggiornamento alla proprietà accountEnabled.

Gli utenti non vengono eliminati softmente dal tenant di destinazione in questo scenario:

- Aggiungere un utente a un gruppo e assegnarlo alla configurazione di sincronizzazione tra tenant nel tenant di origine.

- Effettuare il provisioning dell'utente su richiesta o tramite il ciclo incrementale.

- Aggiornare lo stato dell'account abilitato su false nell'utente nel tenant di origine.

- Effettuare il provisioning dell'utente su richiesta o tramite il ciclo incrementale. Lo stato dell'account abilitato viene modificato in false nel tenant di destinazione.

- Rimuovere l'utente dal gruppo nel tenant di origine.

La sincronizzazione tra tenant supporta il ripristino degli utenti?

- Se l'utente nel tenant di origine viene ripristinato, riassegnato all'app, soddisfa nuovamente la condizione di ambito entro 30 giorni dall'eliminazione temporanea, verrà ripristinata nel tenant di destinazione.

- Gli amministratori IT possono anche ripristinare manualmente l'utente direttamente nel tenant di destinazione.

Come è possibile effettuare il deprovisioning di tutti gli utenti attualmente inclusi nell'ambito della sincronizzazione tra tenant?

- Annullare l'assegnazione di tutti gli utenti e/o i gruppi dalla configurazione di sincronizzazione tra tenant. In questo modo tutti gli utenti non assegnati, direttamente o tramite appartenenza al gruppo, verranno deprovisionati nei cicli di sincronizzazione successivi. Si noti che il tenant di destinazione dovrà mantenere i criteri in ingresso per la sincronizzazione abilitati fino al completamento del deprovisioning. Se l'ambito è impostato su Sincronizza tutti gli utenti e i gruppi, sarà necessario modificarlo anche in Sincronizza solo utenti e gruppi assegnati. Gli utenti verranno eliminati automaticamente softmente dalla sincronizzazione tra tenant. Gli utenti verranno eliminati automaticamente dopo 30 giorni oppure è possibile scegliere di eliminare definitivamente gli utenti direttamente dal tenant di destinazione. È possibile scegliere di eliminare definitivamente gli utenti direttamente nel tenant di destinazione o attendere 30 giorni affinché gli utenti vengano eliminati automaticamente definitivamente.

Se la relazione di sincronizzazione viene interrotta, gli utenti esterni vengono precedentemente gestiti dalla sincronizzazione tra tenant eliminata nel tenant di destinazione?

- No. Non vengono apportate modifiche agli utenti esterni gestiti in precedenza dalla sincronizzazione tra tenant se la relazione viene interrotta, ad esempio se i criteri di sincronizzazione tra tenant vengono eliminati.