Esercitazione: Integrazione dell'accesso Single Sign-On (SSO) di Microsoft Entra con ServiceNow

In questa esercitazione si apprenderà come integrare ServiceNow con Microsoft Entra ID. Integrando ServiceNow con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a ServiceNow.

- Abilitare gli utenti per l'accesso automatico a ServiceNow con gli account Microsoft Entra personali.

- È possibile gestire gli account in un'unica posizione centrale: il portale di Azure.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Una sottoscrizione di ServiceNow abilitata per l'accesso Single Sign-On (SSO).

- Per ServiceNow, un'istanza o un tenant di ServiceNow supporta Le versioni diIntuney, Kingston, Londra, Madrid, New York, Orlando, Parigi e San Diego o versioni successive.

- Per ServiceNow Express, un'istanza di ServiceNow Express, versione Helsinki o successiva.

- Nel tenant di ServiceNow deve essere abilitato il plug-in Multiple Provider Single Sign On.

- Per la configurazione automatica, abilitare il plug-in per più provider per ServiceNow.

- Per installare l'applicazione ServiceNow Agent (Mobile), passare all'archivio appropriato e cercare l'applicazione ServiceNow Agent. e quindi scaricarla.

Nota

Questa integrazione è disponibile anche per l'uso dall'ambiente Microsoft Entra US Government Cloud. È possibile trovare questa applicazione nella raccolta di applicazioni cloud Microsoft Entra US Government e configurarla nello stesso modo in cui si esegue dal cloud pubblico.

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

ServiceNow supporta l'accesso SSO avviato da SP.

ServiceNow supporta il provisioning utenti automatico.

È possibile configurare l'applicazione ServiceNow Agent (Mobile) con Microsoft Entra ID per l'abilitazione dell'accesso SSO. Supporta sia gli utenti Android che gli utenti iOS. In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

Aggiungere ServiceNow dalla raccolta

Per configurare l'integrazione di ServiceNow in Microsoft Entra ID, è necessario aggiungere ServiceNow dalla raccolta al proprio elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta immettere ServiceNow nella casella di ricerca.

- Selezionare ServiceNow nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra per ServiceNow

Configurare e testare l'accesso SSO di Microsoft Entra con ServiceNow usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in ServiceNow.

Per configurare e testare l'accesso SSO di Microsoft Entra con ServiceNow, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra per abilitare B.Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di Microsoft Entra per ServiceNow Express per consentire agli utenti di usare questa funzionalità.

- Configurare ServiceNow per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare un utente di test di ServiceNow per avere una controparte di B.Simon in ServiceNow collegata alla rappresentazione dell'utente in Microsoft Entra.

- Configurare l'accesso Single Sign-On per ServiceNow Express per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

- Testare l'accesso SSO per ServiceNow Agent (Mobile) per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

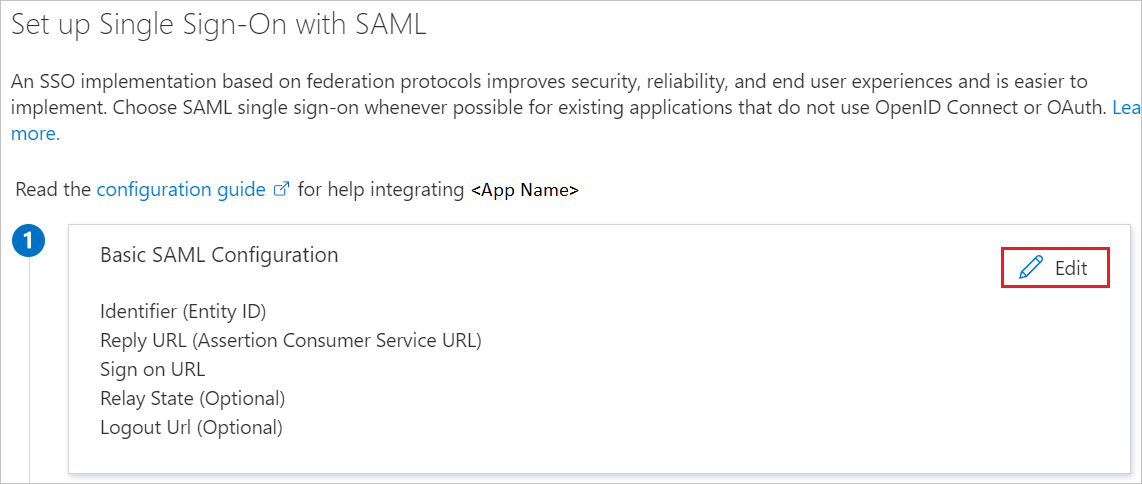

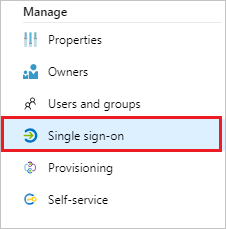

Passare alla pagina di integrazione dell'applicazione Identity>Applications Enterprise>ServiceNow> e individuare la sezione Gestione. e selezionare Single Sign-On.

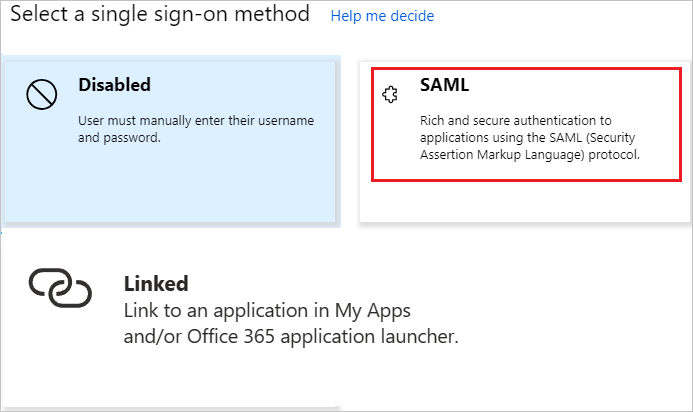

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

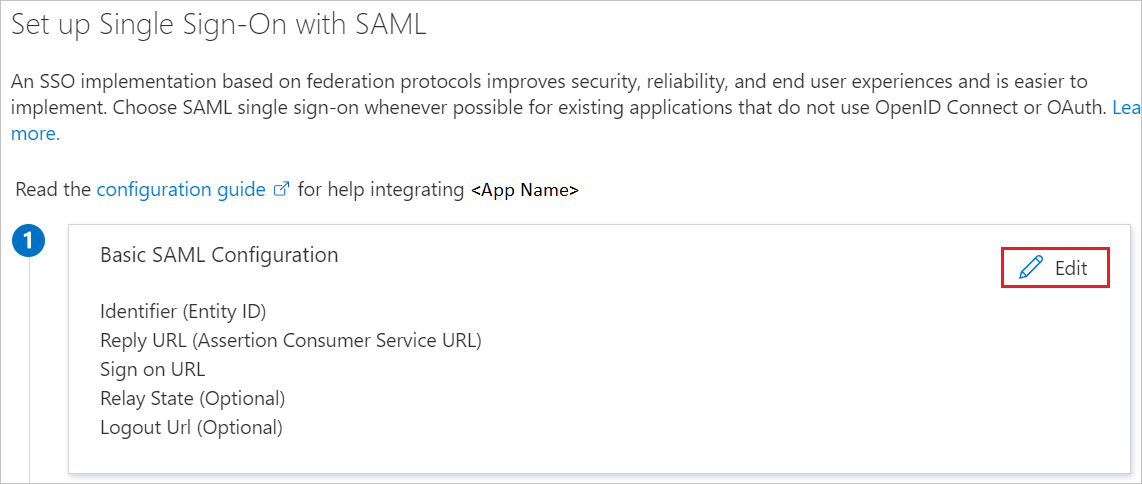

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della penna relativa a Configurazione SAML di base per modificare le impostazioni.

Nella sezione Configurazione SAML di base seguire questa procedura:

a. In URL di accesso immettere uno dei modelli di URL seguenti:

URL accesso https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Nota

Copiare il valore di sys_id dalla sezione Configure ServiceNow (Configura ServiceNow ) illustrata più avanti nell'esercitazione.

b. In Identificatore (ID entità) immettere un URL con il modello seguente:

https://<instance-name>.service-now.comc. Per URL di risposta immettere un URL in uno dei formati seguenti:

URL di risposta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. In URL di accesso immettere un URL nel formato seguente:

https://<instancename>.service-now.com/navpage.doNota

Se viene aggiunto "/" nel valore dell'identificatore, rimuoverlo manualmente.

Nota

Poiché questi non sono i valori reali, è necessario aggiornarli con i valori effettivi di URL di accesso, URL di risposta, URL di disconnessione e identificatore, come descritto più avanti nell'esercitazione. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

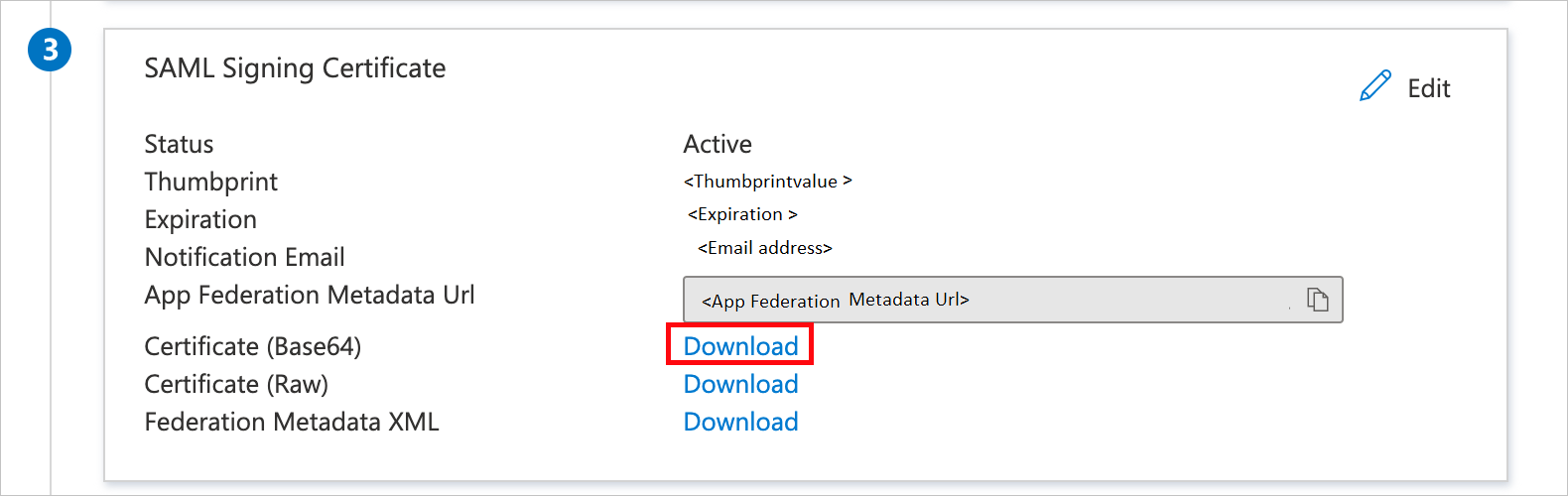

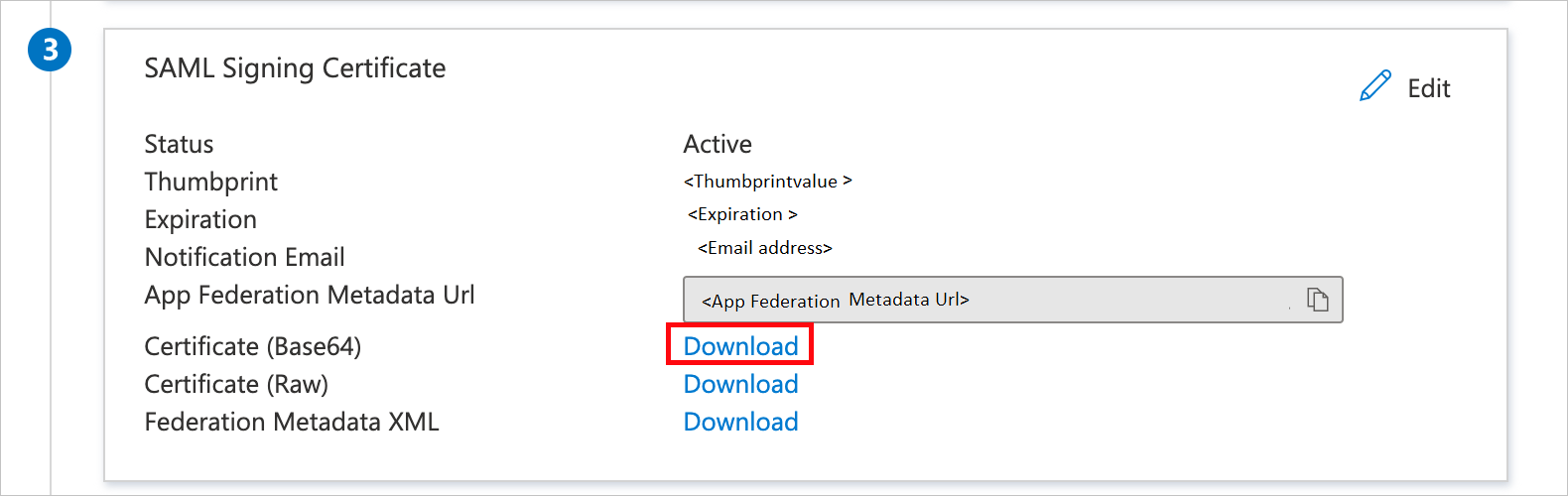

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare Certificato (Base64).

a. Fare clic sul pulsante Copia per copiare l'URL dei metadati di federazione dell'app e incollarlo nel Blocco note. Questo URL verrà usato più avanti nell'esercitazione.

b. Fare clic su Scarica per scaricare il Certificato (Base64) e quindi salvare il file del certificato nel computer.

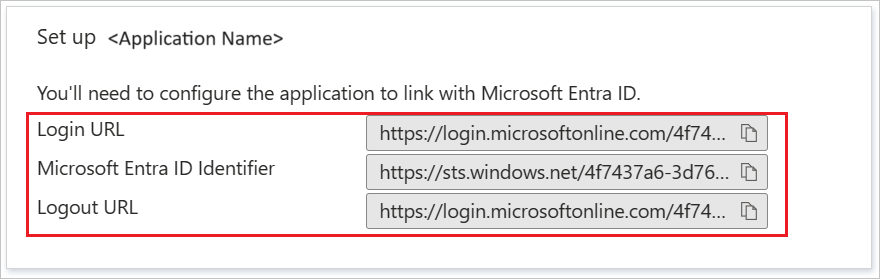

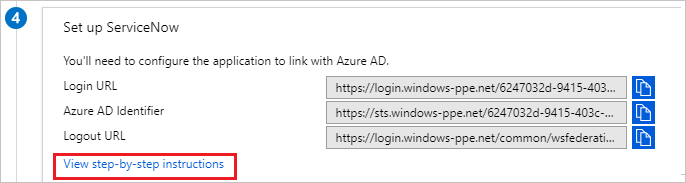

Nella sezione Configura ServiceNow copiare gli URL appropriati in base alle esigenze.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un utente Amministrazione istrator.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente Crea nuovo utente> nella parte superiore della schermata.

- Nelle proprietà Utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome entità utente immettere .username@companydomain.extension Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso a ServiceNow.

- Passare a Applicazioni di identità>Applicazioni>aziendali.

- Nell'elenco di applicazioni, selezionare ServiceNow.

- Nella pagina di panoramica dell'app individuare la sezione Gestione e selezionare Utenti e gruppi.

- Seleziona Aggiungi utente. Nella finestra di dialogo Aggiungi assegnazione selezionare Utenti e gruppi.

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic su Seleziona.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione selezionare Assegna.

Configurare l'accesso Single Sign-On di Microsoft Entra per ServiceNow Express

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare alla pagina di integrazione dell'applicazione Identity>Applications Enterprise>>ServiceNow e selezionare Single Sign-On.

Nella finestra di dialogo Selezionare un metodo di accesso Single Sign-On selezionare la modalità SAML/WS-Fed per abilitare l'accesso Single Sign-On.

Nella pagina Configura l'accesso Single Sign-On con SAML selezionare l'icona della penna per aprire la finestra di dialogo Configurazione SAML di base.

Nella sezione Configurazione SAML di base seguire questa procedura:

a. Per URL di accesso immettere uno dei modelli di URL seguenti:

URL accesso https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Per Identificatore (ID entità) immettere un URL con il modello seguente:

https://<instance-name>.service-now.comc. Per URL di risposta immettere un URL in uno dei formati seguenti:

URL di risposta https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. In URL di accesso immettere un URL nel formato seguente:

https://<instancename>.service-now.com/navpage.doNota

Se viene aggiunto "/" nel valore dell'identificatore, rimuoverlo manualmente.

Nota

Poiché questi non sono i valori reali, è necessario aggiornarli con i valori effettivi di URL di accesso, URL di risposta, URL di disconnessione e identificatore, come descritto più avanti nell'esercitazione. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML fare clic su Scarica per scaricare il Certificato (Base64) definito dalle opzioni specificate in base ai propri requisiti. Salvarlo nel computer.

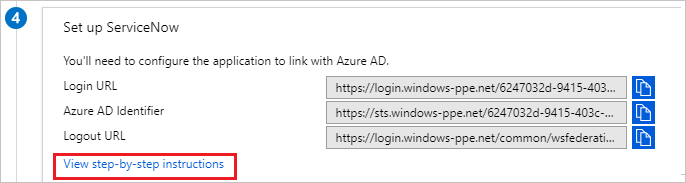

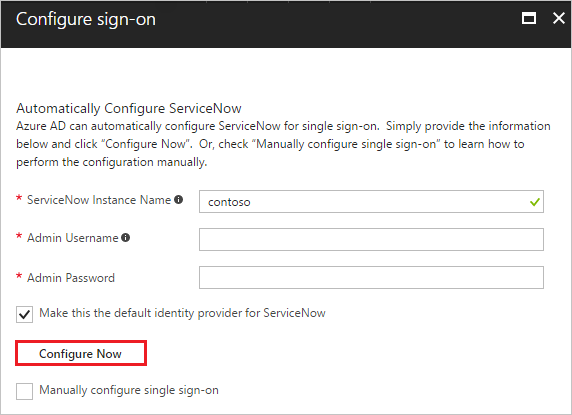

È possibile configurare automaticamente ServiceNow per l'autenticazione basata su SAML. Per abilitare questo servizio, passare alla sezione Configura ServiceNow e fare clic su Visualizzare le istruzioni dettagliate per aprire la finestra Configura accesso.

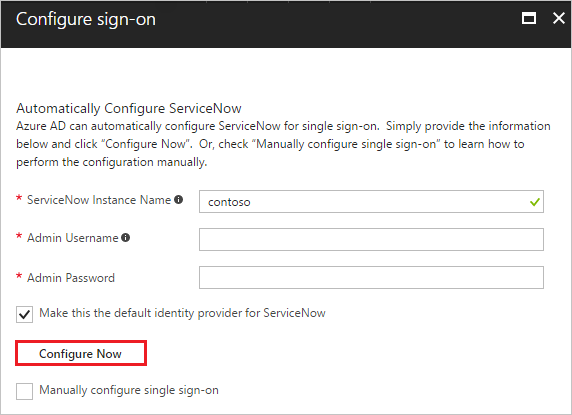

Nel modulo Configura accesso immettere il nome dell'istanza di ServiceNow, il nome utente con diritti amministrativi e la password di amministratore e quindi fare clic su Configura ora. Affinché la procedura funzioni, il nome utente con diritti amministrativi fornito deve avere il ruolo security_admin assegnato in ServiceNow. In caso contrario, per configurare manualmente ServiceNow per l'uso di Microsoft Entra ID come provider di identità SAML, selezionare Configura manualmente l'accesso Single Sign-On. Copiare l'URL di disconnessione, l'identificatore Microsoft Entra e l'URL di accesso dalla sezione Riferimento rapido.

Configurare ServiceNow

Accedere all'applicazione ServiceNow come amministratore.

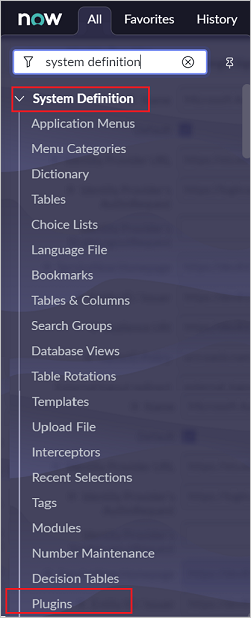

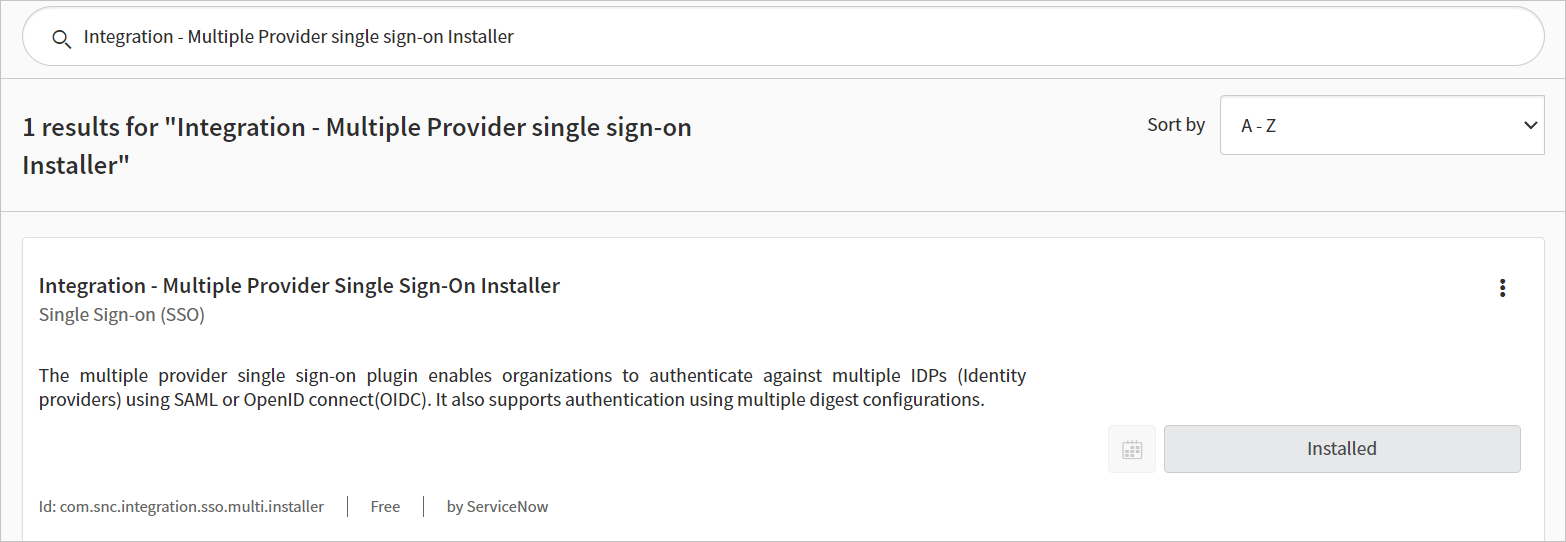

Attivare il plug-in Integration - Multiple Provider Single Sign-On Installer (Integrazione - Programma di installazione di Multiple Provider Single Sign-On) seguendo questa procedura:

a. Nel riquadro sinistro cercare la sezione System Definition (Definizione sistema) dalla casella di ricerca e quindi selezionare Plugins (Plug-in).

b. Cercare Integrazione - Programma di installazione per l'accesso Single Sign-On di più provider, quindi installarlo e attivarlo.

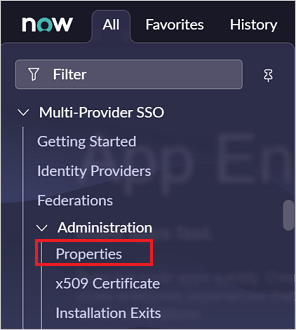

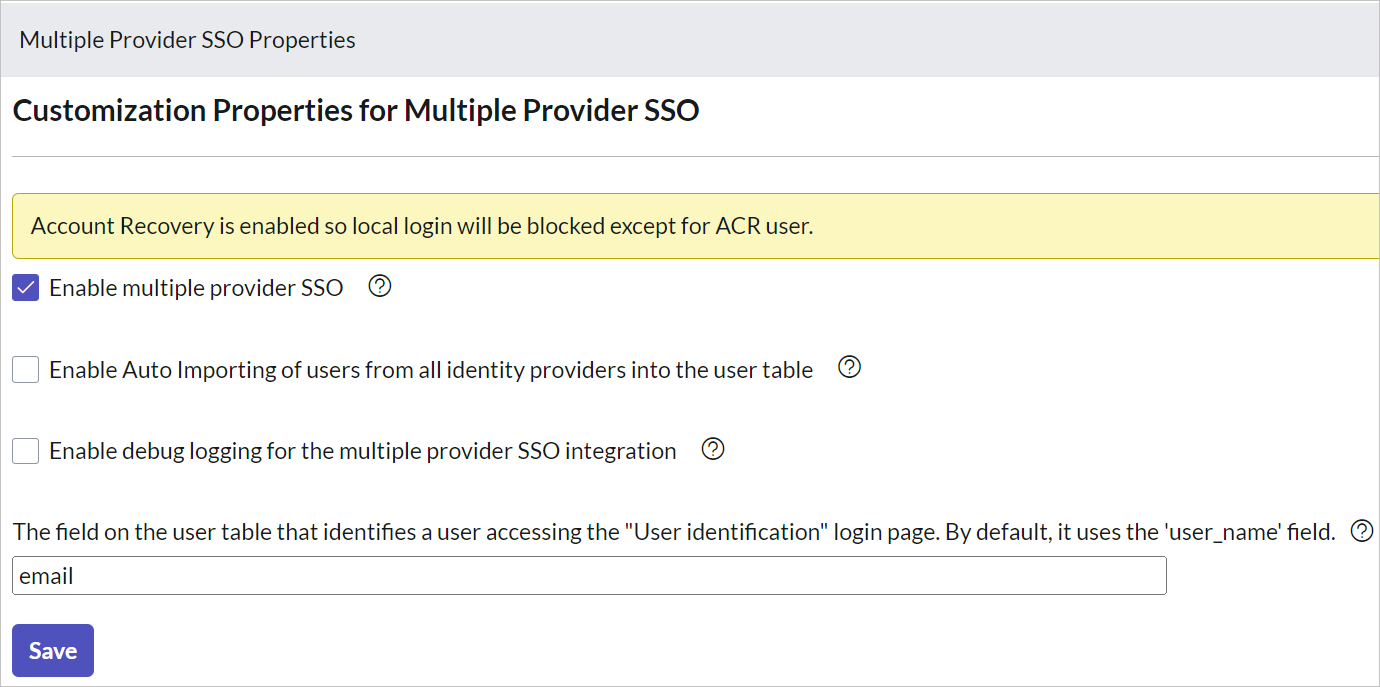

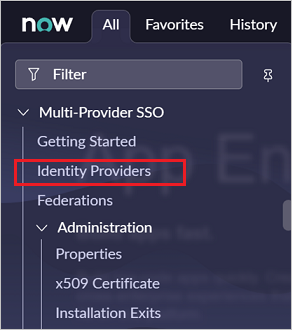

Nel riquadro sinistro cercare la sezione Multi-Provider SSO dalla barra di ricerca e quindi selezionare Proprietà nella Amministrazione istration.

Nella finestra di dialogo Multiple Provider SSO Properties (Proprietà di Multiple Provider Single Sign-On) seguire questa procedura:

Per Enable multiple provider SSO (Abilita SSO per più provider) selezionare Yes (Sì).

Per Enable Auto Importing of users from all identity providers into the user table (Abilita l'importazione automatica di utenti da tutti i provider di identità nella tabella degli utenti), selezionare Yes (Sì).

Per Enable debug logging for the multiple provider SSO integration (Abilita la registrazione debug per l'integrazione SSO per più provider) selezionare Yes (Sì).

Per The field on the user table that... (Il campo della tabella degli utenti che...) immettere email.

Seleziona Salva.

È possibile configurare ServiceNow automaticamente o manualmente. Per configurare ServiceNow automaticamente, seguire questa procedura:

Tornare alla pagina Single Sign-On di ServiceNow .

Per ServiceNow è disponibile un servizio di configurazione con un solo clic. Per abilitare questo servizio, passare alla sezione Configurazione di ServiceNow e fare clic su Configura ServiceNow per aprire la finestra Configura accesso.

Nel modulo Configura accesso immettere il nome dell'istanza di ServiceNow, il nome utente con diritti amministrativi e la password di amministratore e quindi fare clic su Configura ora. Affinché la procedura funzioni, il nome utente con diritti amministrativi fornito deve avere il ruolo security-admin assegnato in ServiceNow. In caso contrario, per configurare manualmente ServiceNow per l'uso di Microsoft Entra ID come provider di identità SAML, selezionare Configura manualmente l'accesso Single Sign-On. Copiare URL disconnessione, Identificatore entità SAML e URL del servizio Single Sign-On SAML dalla sezione di riferimento rapido.

Accedere all'applicazione ServiceNow come amministratore.

Nella configurazione automatica tutte le impostazioni necessarie sono configurate sul lato ServiceNow, ma l'opzione Certificato X.509 non è abilitata per impostazione predefinita, quindi specificare MultiSSOv2_SAML2_custom come valore di Single Sign-On Script (Script Single Sign-On). È necessario eseguirne manualmente il mapping al provider di identità in ServiceNow. Eseguire i passaggi indicati di seguito:

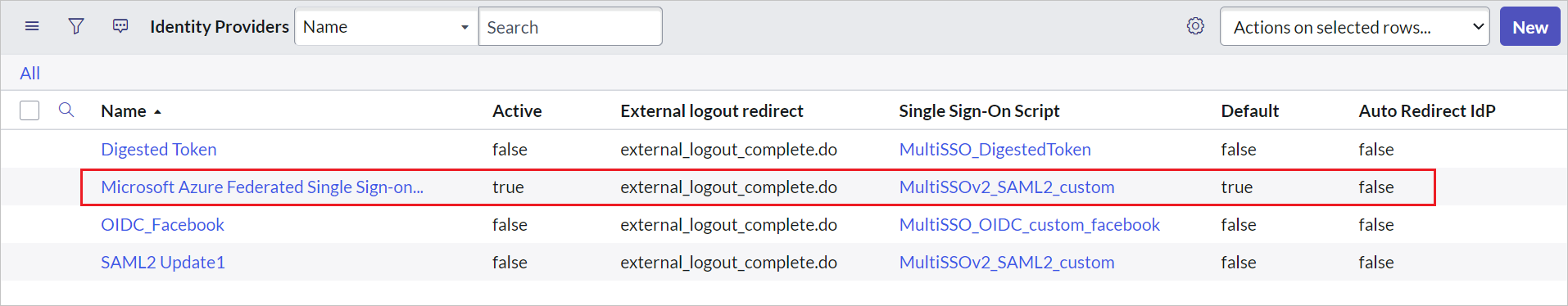

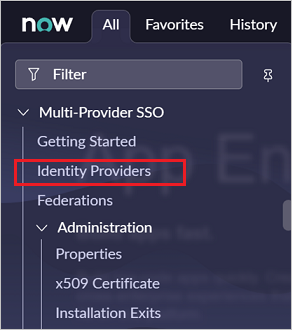

Nel riquadro sinistro cercare la sezione Multi-Provider SSO dalla casella di ricerca e selezionare Identity Providers (Provider di identità).

Selezionare il provider di identità generato automaticamente.

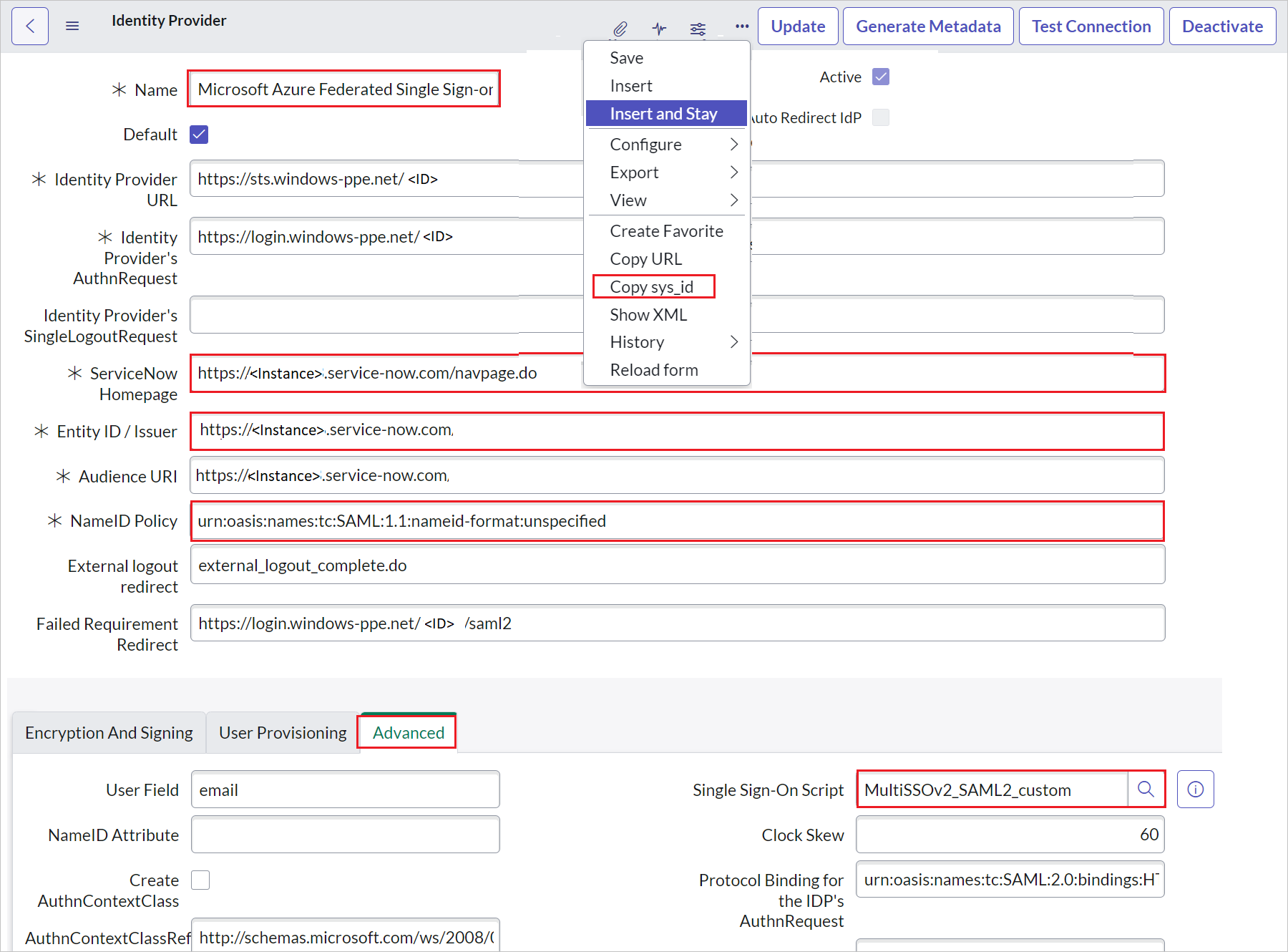

Nella sezione Identity Provider (Provider di identità) seguire questa procedura:

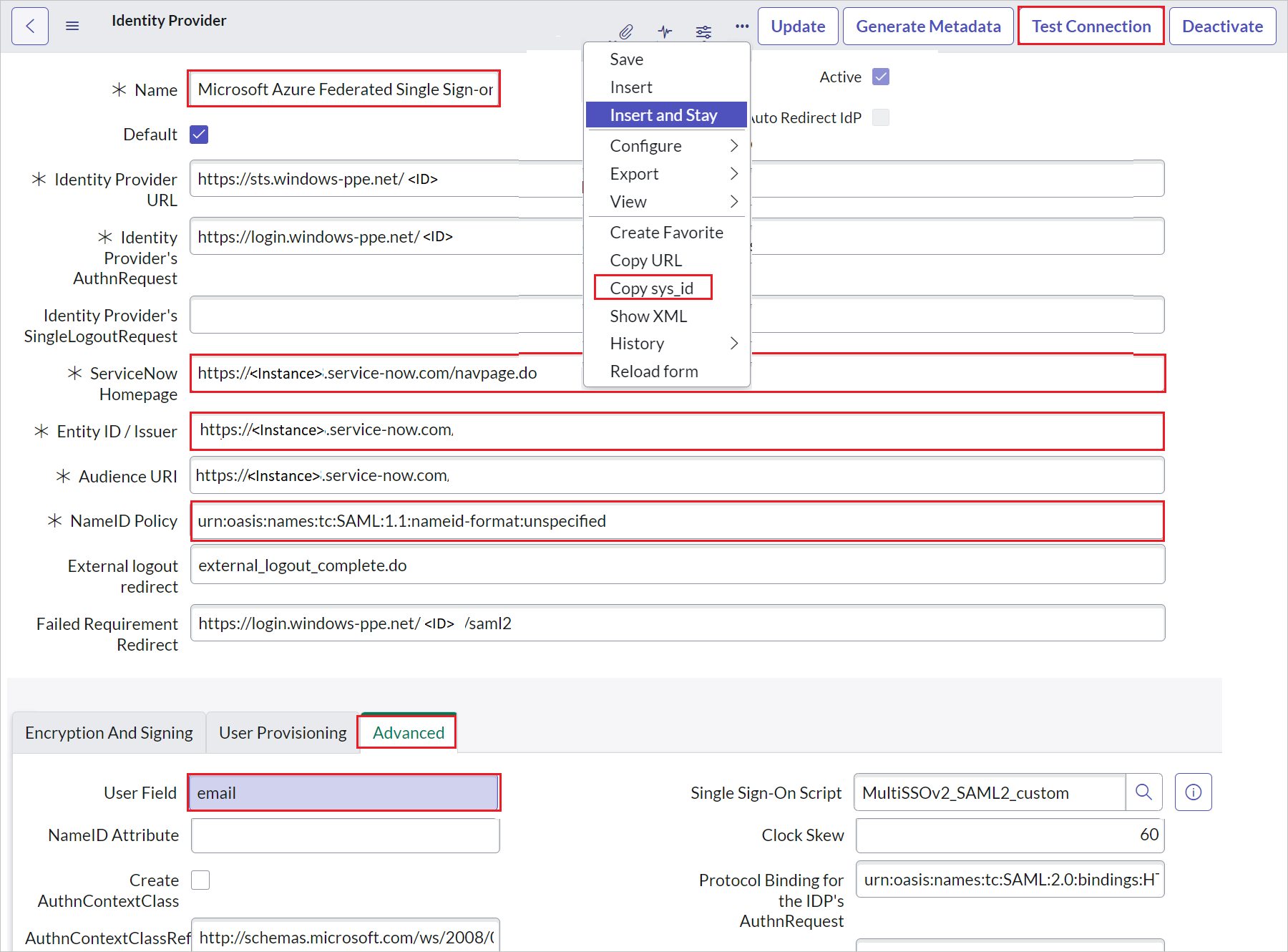

a. Fare clic con il pulsante destro del mouse sulla barra grigia nella parte superiore della schermata e scegliere Copia sys_id e usare questo valore nella sezione URL di accesso nella sezione Configurazione SAML di base.

b. Per Name (Nome) immettere un nome per la configurazione, ad esempio Microsoft Azure Federated Single Sign-On (Accesso Single Sign-On federato di Microsoft Azure).

c. Copiare il valore della home page di ServiceNow e incollarlo nell'URL di accesso nella sezione Configurazione SAML di base di ServiceNow.

Nota

L'URL della home page dell'istanza di ServiceNow è una concatenazione dell'URL del tenant di ServiceNow e /navpage.do, ad esempio

https://fabrikam.service-now.com/navpage.do.d. Copiare il valore entity ID/Issuer e incollarlo in Identificatore nella sezione Configurazione SAML di base di ServiceNow.

e. Verificare che il campo NameID Policy (Criterio NameID) sia impostato sul valore

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Fare clic su Advanced (Avanzate) e assegnare MultiSSOv2_SAML2_custom come valore di Single Sign-On Script (Script Single Sign-On).

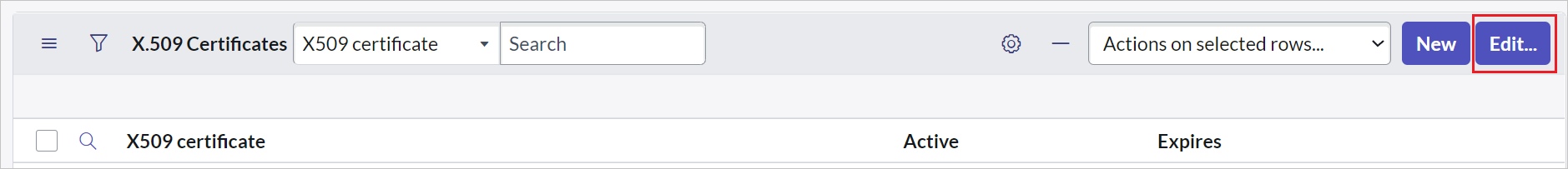

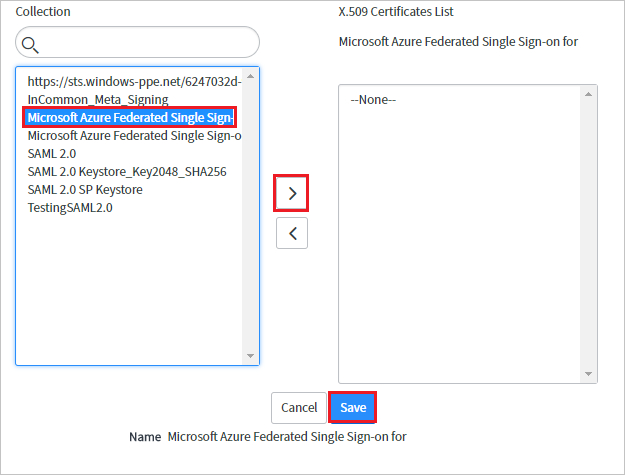

Scorrere verso il basso fino alla sezione X.509 Certificate (Certificato X.509) e fare clic su Edit (Modifica).

Selezionare il certificato e fare clic sulla freccia a destra per aggiungerlo.

Seleziona Salva.

Nell'angolo in alto a destra della pagina fare clic su Test connessione.

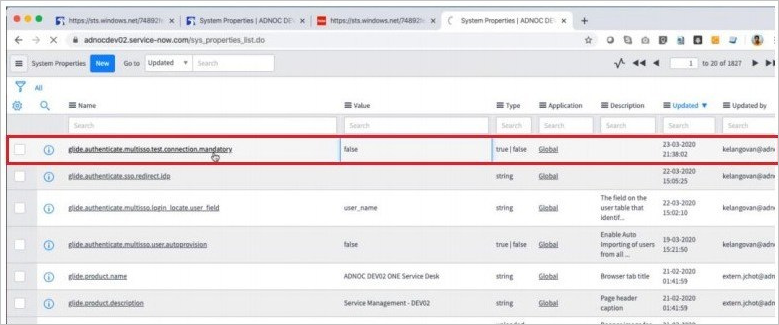

Nota

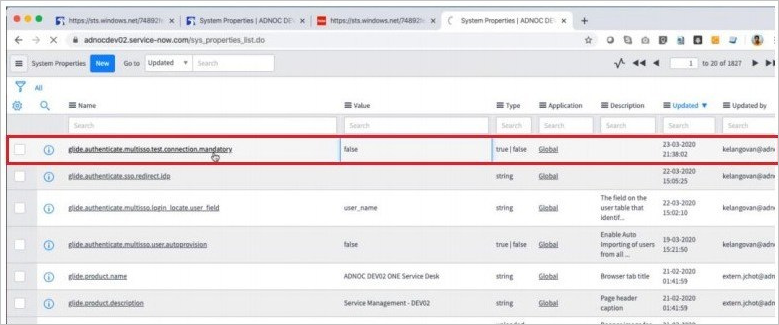

Se Test Connection non viene eseguito correttamente e non è possibile attivare questa connessione, ServiceNow offre l'opzione di sostituzione. È necessario immettere Sys_properties.LIST in Search Navigation (Esplorazione ricerca) per aprire la nuova pagina di System Properties (Proprietà di sistema). In questa pagina è necessario creare una nuova proprietà denominata glide.authenticate.multisso.test.connection.mandatory con datatype impostato su True/False e quindi impostare value su False.

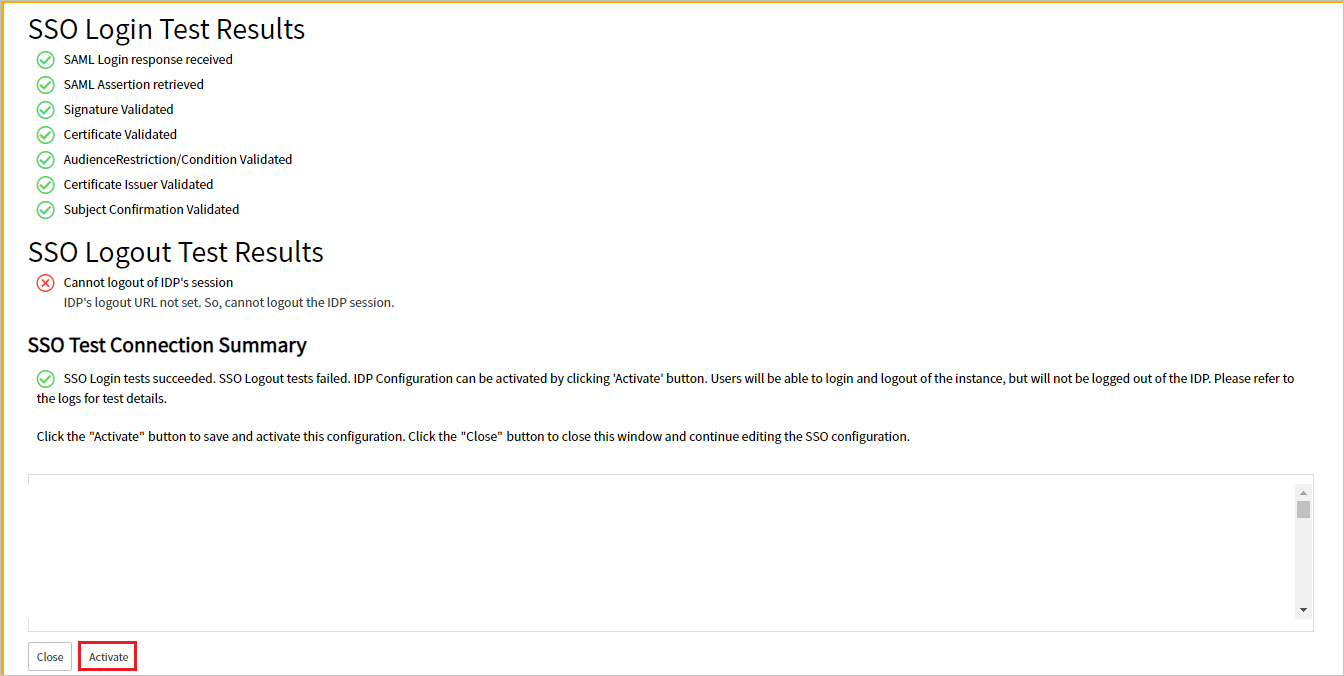

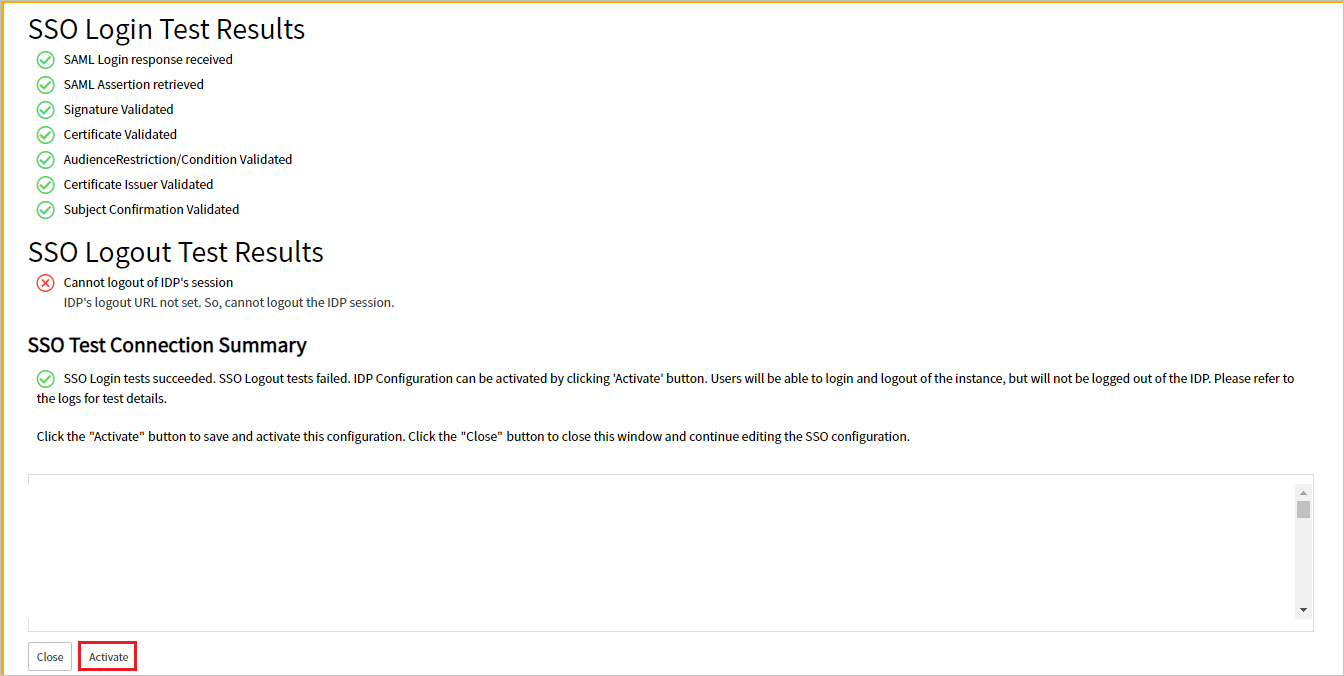

Quando vengono richieste le credenziali, immetterle. Verrà visualizzata la pagina seguente. È previsto l'errore in SSO Logout Test Results (Risultati test disconnessione SSO). Ignorare l'errore e fare clic su Activate (Attiva).

Per configurare ServiceNow manualmente, seguire questa procedura:

Accedere all'applicazione ServiceNow come amministratore.

Nel riquadro sinistro selezionareIdentity Providers (Provider di identità).

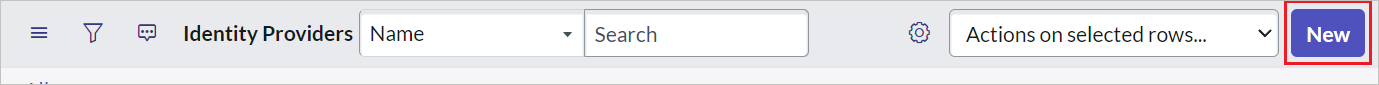

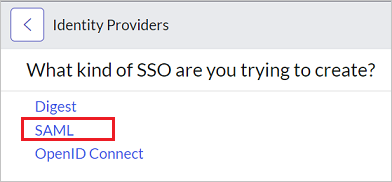

Nella finestra di dialogo Identity Providers (Provider di identità) fare clic su New (Nuovo).

Nella finestra di dialogo Identity Providers (Provider di identità) fare clic su SAML.

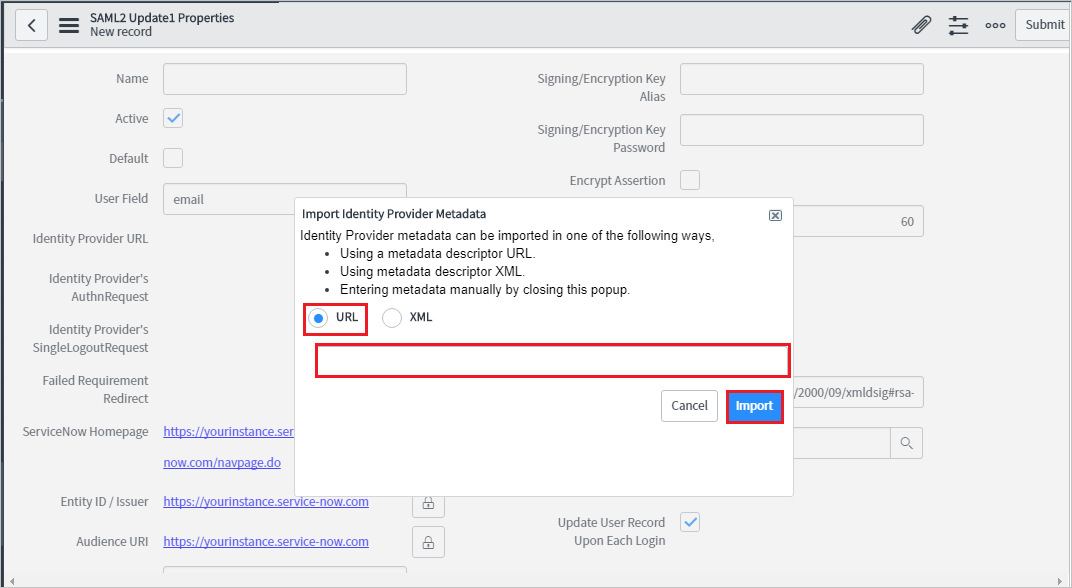

In Import Identity Provider Metadata (Importa metadati provider di identità) seguire questa procedura:

Immettere l'URL dei metadati di federazione dell'app copiato.

Seleziona Importa

Viene letto l'URL dei metadati IdP e vengono inserite tutte le informazioni dei campi.

a. Fare clic con il pulsante destro del mouse sulla barra grigia nella parte superiore della schermata e scegliere Copia sys_id e usare questo valore nella sezione URL di accesso nella sezione Configurazione SAML di base.

b. Per Name (Nome) immettere un nome per la configurazione, ad esempio Microsoft Azure Federated Single Sign-On (Accesso Single Sign-On federato di Microsoft Azure).

c. Copiare il valore ServiceNow Homepage (Home page di ServiceNow). Incollarlo nell'URL di accesso nella sezione Configurazione SAML di base di ServiceNow.

Nota

L'URL della home page dell'istanza di ServiceNow è una concatenazione dell'URL del tenant di ServiceNow e /navpage.do, ad esempio

https://fabrikam.service-now.com/navpage.do.d. Copiare il valore Entity ID / Issuer (ID entità/emittente). Incollarlo in Identificatore nella sezione Configurazione SAML di base di ServiceNow.

e. Verificare che il campo NameID Policy (Criterio NameID) sia impostato sul valore

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Seleziona Avanzate. In User Field (Campo utente) immettere email.

Nota

È possibile configurare Microsoft Entra ID per generare l'ID utente Microsoft Entra (nome dell'entità utente) o l'indirizzo di posta elettronica come identificatore univoco nel token SAML. A tale scopo, passare alla sezione ServiceNow>Attributi>Single Sign-On del portale di Azure e mappare il campo desiderato all'attributo nameidentifier. Il valore archiviato per l'attributo selezionato in Microsoft Entra ID (ad esempio, nome dell'entità utente) deve corrispondere al valore archiviato in ServiceNow per il campo immesso(ad esempio, user_name).

g. Nell'angolo in alto a destra della pagina fare clic su Test connessione.

Nota

Se Test Connection non viene eseguito correttamente e non è possibile attivare questa connessione, ServiceNow offre l'opzione di sostituzione. È necessario immettere Sys_properties.LIST in Search Navigation (Esplorazione ricerca) per aprire la nuova pagina di System Properties (Proprietà di sistema). In questa pagina è necessario creare una nuova proprietà denominata glide.authenticate.multisso.test.connection.mandatory con datatype impostato su True/False e quindi impostare value su False.

h. Quando vengono richieste le credenziali, immetterle. Verrà visualizzata la pagina seguente. È previsto l'errore in SSO Logout Test Results (Risultati test disconnessione SSO). Ignorare l'errore e fare clic su Activate (Attiva).

Creare l'utente di test di ServiceNow

Questa sezione descrive come creare un utente di nome B.Simon in ServiceNow. ServiceNow supporta il provisioning utenti automatico, che è abilitato per impostazione predefinita.

Nota

Se è necessario creare un utente manualmente, contattare il team di supporto per il client ServiceNow.

Configurare l'accesso SSO per ServiceNow Express

Accedere all'applicazione ServiceNow Express come amministratore.

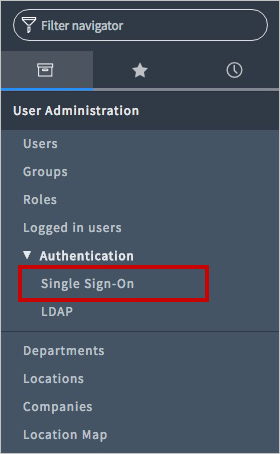

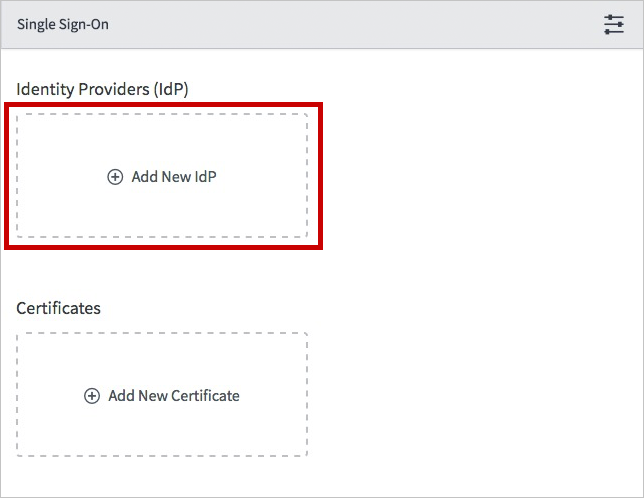

Nel riquadro sinistro selezionare Single Sign-On.

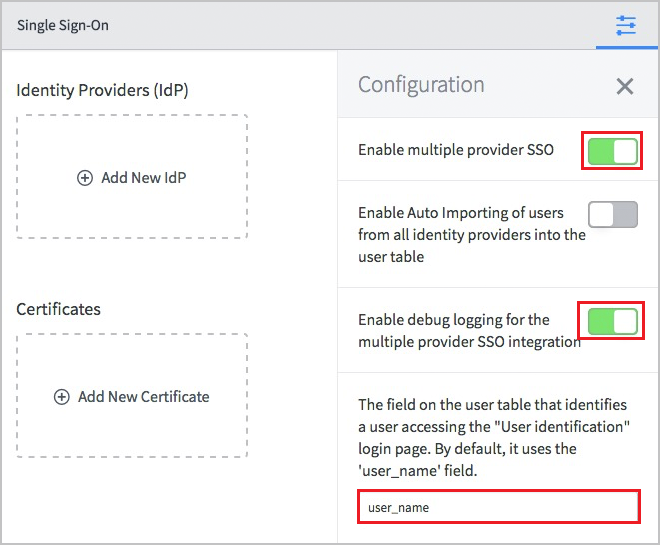

Nella finestra di dialogo Single Sign-On fare clic sull'icona di configurazione nell'angolo in alto a destra e impostare le proprietà seguenti:

a. Spostare Enable multiple provider SSO (Abilita SSO per più provider) verso destra.

b. Spostare Enable debug logging for the multiple provider SSO integration (Abilita la registrazione debug per l'integrazione SSO per più provider) verso destra.

c. In The field on the user table that... (Il campo della tabella degli utenti che...) immettere user_name.

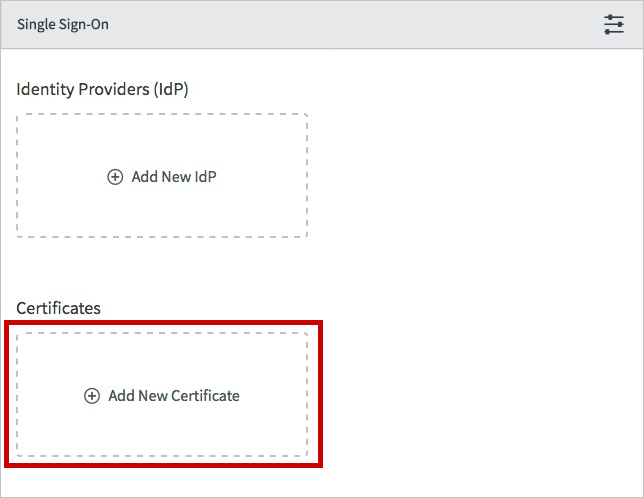

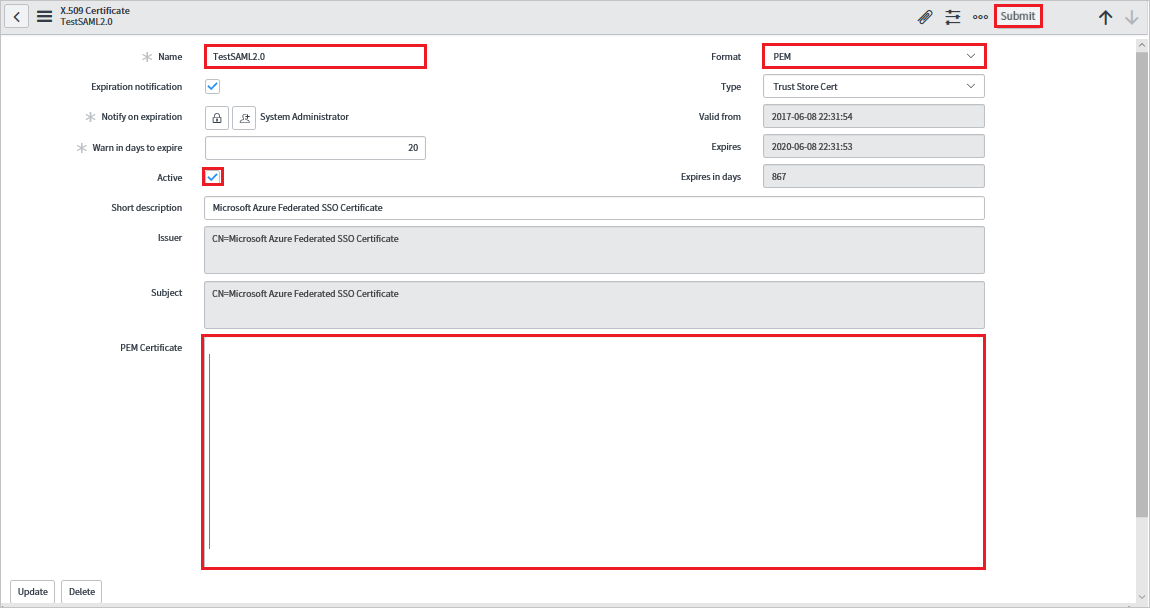

Nella finestra di dialogo Single Sign-On fare clic su Add New Certificate (Aggiungi nuovo certificato).

Nella finestra di dialogo X.509 Certificates (Certificati X.509) seguire questa procedura:

a. In Nome immettere un nome per la configurazione, ad esempio TestSAML2.0.

b. Selezionare Active.

c. Per Format (Formato) selezionare PEM.

d. Per Type (Tipo) selezionare Trust Store Cert (Cert. archivio attendibilità).

e. Aprire il

Base64certificato codificato scaricato da portale di Azure in Blocco note. Copiare il contenuto negli Appunti e quindi incollarlo nella casella di testo PEM Certificate (Certificato PEM).f. Seleziona Aggiorna

Nella finestra di dialogo Single Sign-On fare clic su Add New IdP (Aggiungi nuovo IdP).

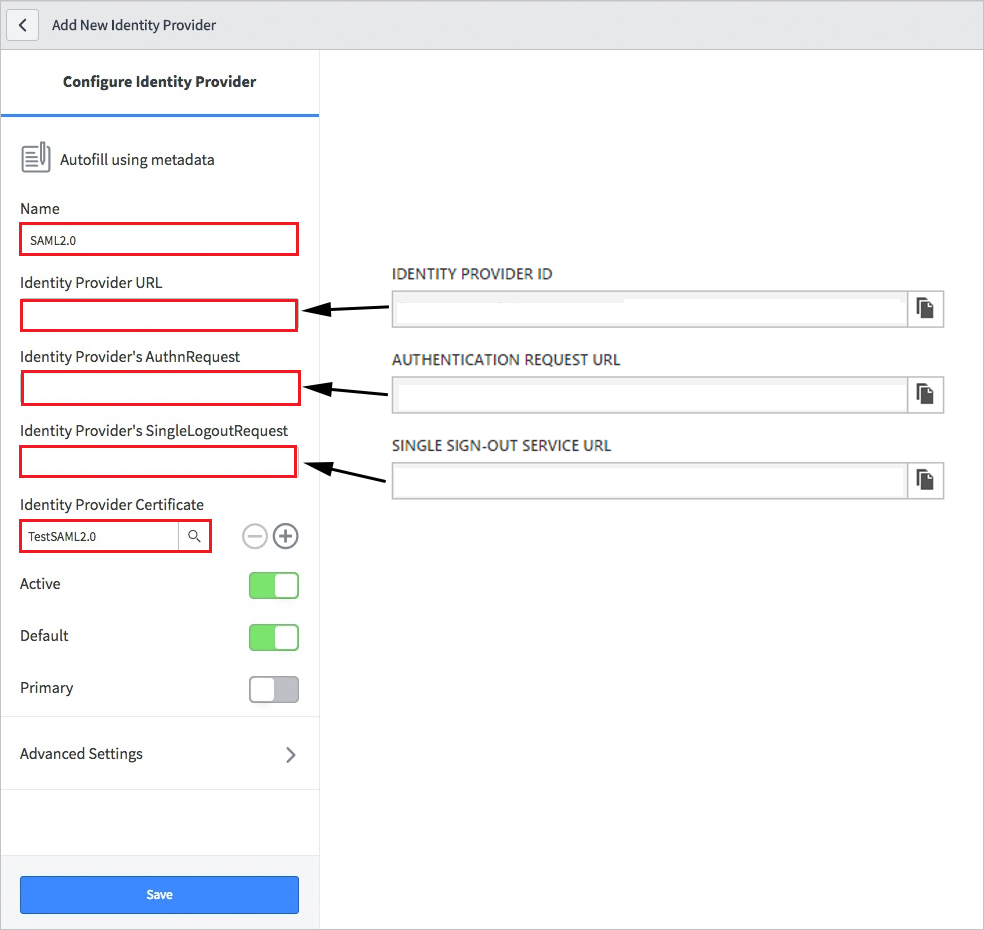

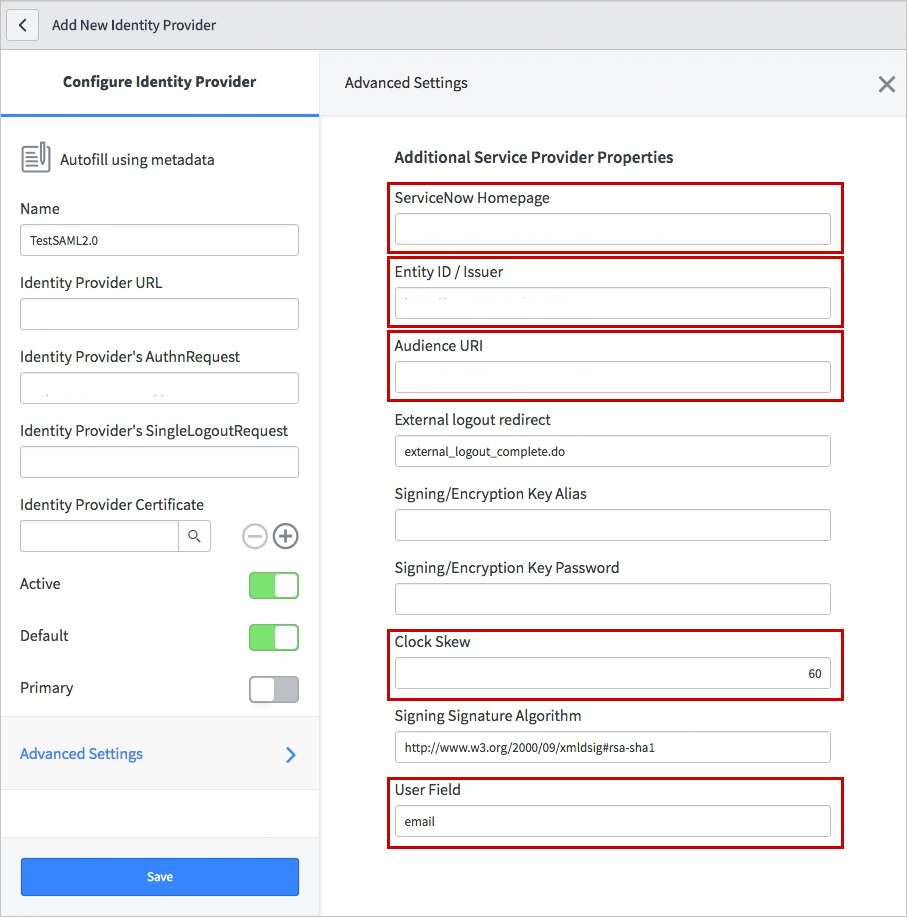

Nella finestra di dialogo Add New Identity Provider (Aggiungi nuovo provider di identità), in Configure Identity Provider (Configura provider di identità), seguire questa procedura:

a. In Nome immettere un nome per la configurazione, ad esempio SAML 2.0.

b. Per Identity Provider URL (URL provider di identità) incollare il valore dell'ID provider di identità copiato.

c. Per AuthnRequest del provider di identità, incollare il valore dell'URL della richiesta di autenticazione copiato.

d. Per SingleLogoutRequest del provider di identità, incollare il valore dell'URL di disconnessione copiato.

e. Per Identity Provider Certificate (Certificato del provider di identità) selezionare il certificato creato nel passaggio precedente.

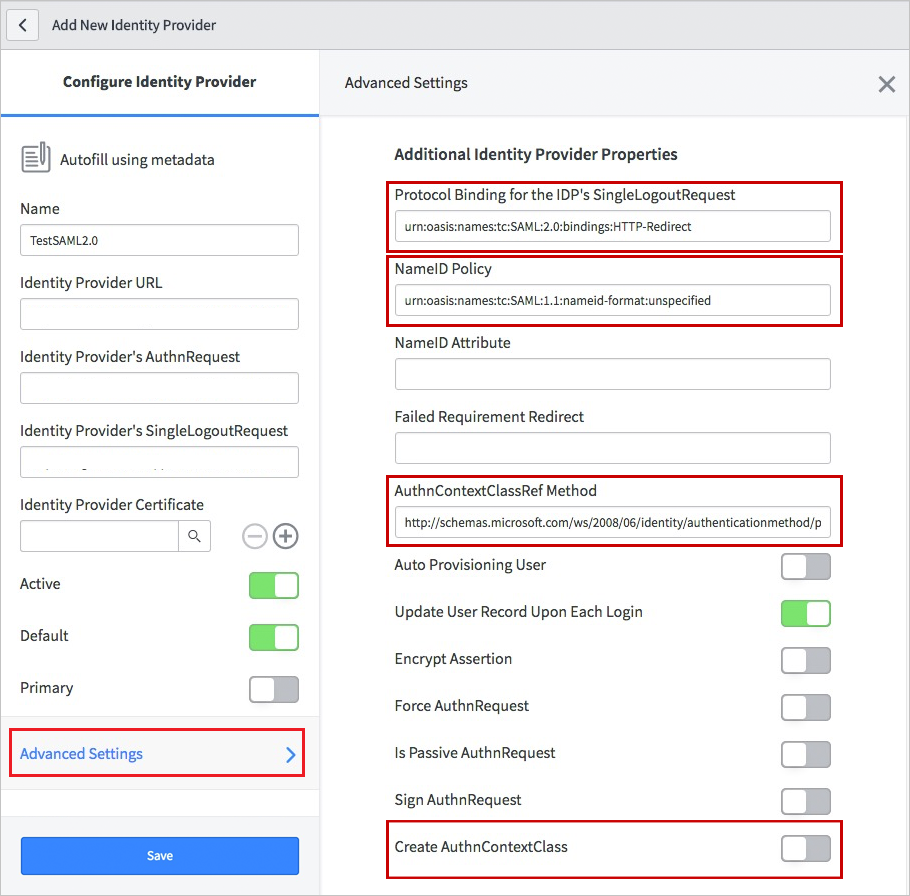

Seleziona Impostazioni avanzate. In Additional Service Provider Properties (Proprietà aggiuntive del provider di identità) seguire questa procedura:

a. Per Protocol Binding for the IDP's SingleLogoutRequest (Binding protocollo per SingleLogoutRequest dell'IDP) immettere urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. Per NameID Policy (Criterio NameID) immettere urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. Per AuthnContextClassRef Method (Metodo AuthnContextClassRef) immettere

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Disattivare (deselezionare) Create AuthnContextClass (Crea AuthnContextClass).

In Additional Service Provider Properties (Proprietà del provider di identità aggiuntivo) seguire questa procedura:

a. Per ServiceNow Homepage (Home page di ServiceNow) immettere l'URL della home page dell'istanza di ServiceNow.

Nota

L'URL della home page dell'istanza di ServiceNow è una concatenazione dell'URL del tenant di ServiceNow e /navpage.do, ad esempio

https://fabrikam.service-now.com/navpage.do.b. Per Entity ID / Issuer (ID entità/emittente) immettere l'URL del tenant di ServiceNow.

c. Per Audience URI (URI destinatari) immettere l'URL del tenant di ServiceNow.

d. Per Clock Skew (Sfasamento del clock) immettere 60.

e. Per User Field (Campo utente) immettere email.

Nota

È possibile configurare Microsoft Entra ID per generare l'ID utente Microsoft Entra (nome dell'entità utente) o l'indirizzo di posta elettronica come identificatore univoco nel token SAML. A tale scopo, passare alla sezione ServiceNow>Attributi>Single Sign-On del portale di Azure e mappare il campo desiderato all'attributo nameidentifier. Il valore archiviato per l'attributo selezionato in Microsoft Entra ID (ad esempio, nome dell'entità utente) deve corrispondere al valore archiviato in ServiceNow per il campo immesso(ad esempio, user_name).

f. Seleziona Salva.

Testare l'accesso SSO

Quando si seleziona il riquadro ServiceNow nel pannello di accesso, si dovrebbe accedere automaticamente all'istanza di ServiceNow per cui si è configurato l'accesso SSO. Per altre informazioni sul Pannello di accesso, vedere Introduzione al Pannello di accesso.

Testare l'accesso SSO per ServiceNow Agent (mobile)

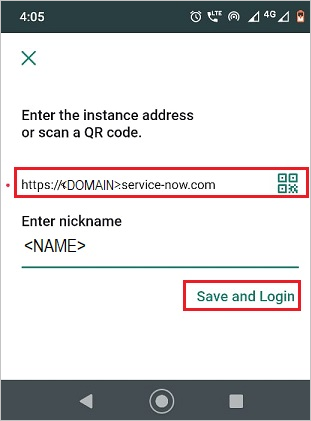

Aprire l'applicazione ServiceNow Agent (Mobile) e seguire questa procedura:

b. Immettere l'indirizzo dell'istanza di ServiceNow, il nome alternativo e selezionare Salva e account di accesso.

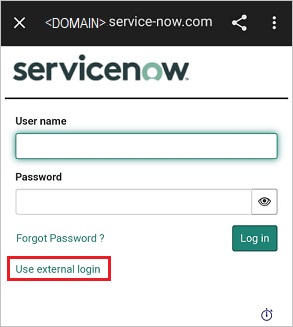

c. Nella pagina Log in (Accesso) seguire questa procedura:

Completare il campo Username (Nome utente), ad esempio immettendo B.simon@contoso.com.

Selezionare Usa account di accesso esterno. Si viene reindirizzati alla pagina MICROSOFT Entra ID per l'accesso.

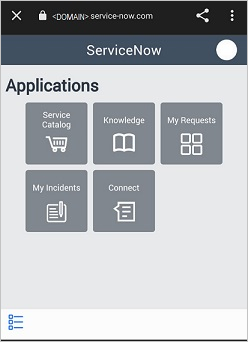

Immetti le tue credenziali. Se è prevista un'autenticazione di terze parti o se è abilitata un'altra funzionalità di sicurezza, l'utente deve rispondere di conseguenza. Verrà visualizzata la home page dell'applicazione.

Passaggi successivi

Dopo aver configurato ServiceNow, è possibile applicare i controlli sessione che consentono di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. I controlli sessione costituiscono un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con app Microsoft Defender per il cloud.