Che cos'è l'iscrizione self-service per Microsoft Entra ID?

Questo articolo illustra come usare l'iscrizione self-service per popolare un'organizzazione in Microsoft Entra ID, parte di Microsoft Entra. Se si vuole assumere il controllo di un nome di dominio da un'organizzazione Microsoft Entra non gestita, vedere Acquisire il controllo di un tenant non gestito come amministratore.

Perché usare l'iscrizione self-service?

- Acquisire più velocemente clienti su servizi da loro richiesti

- Creare offerte basate sulla posta elettronica per un servizio

- Creare flussi di iscrizione basati sulla posta elettronica che consentono rapidamente agli utenti di creare identità usando i relativi alias di posta elettronica aziendali facili da ricordare

- Un tenant Microsoft Entra creato in modalità self-service può essere trasformato in un tenant gestito che può essere usato per altri servizi

Termini e definizioni

- Iscrizione self-service: questo è il metodo con cui un utente effettua l'iscrizione a un servizio cloud e ha un'identità creata automaticamente in Microsoft Entra ID in base al dominio di posta elettronica.

- Tenant Microsoft Entra non gestito: si tratta del tenant in cui viene creata l'identità. Un tenant non gestito è un tenant senza amministratore globale.

- Utente verificato tramite posta elettronica: tipo di account utente in Microsoft Entra ID. Un utente che dispone di un'identità creata automaticamente a seguito dell'iscrizione per un'offerta self-service è noto come utente di posta elettronica verificato. Un utente verificato tramite posta elettronica è un membro regolare di un tenant contrassegnato con creationmethod=EmailVerified.

Come controllare le impostazioni di self-service?

Gli amministratori attualmente dispongono di due controlli self-service. Possono controllare:

- Gli utenti possono partecipare al tenant tramite posta elettronica

- Se gli utenti possono ottenere autonomamente una licenza per applicazioni e servizi

Come è possibile controllare queste funzionalità?

Un amministratore può configurare queste funzionalità usando i parametri Set-MsolCompany Impostazioni set-MsolCompany seguenti:

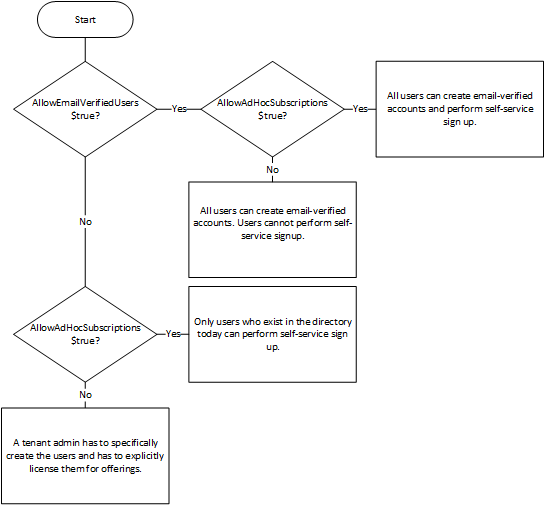

- AllowEmailVerifiedUsers controlla se gli utenti possono partecipare al tenant tramite convalida tramite posta elettronica. Per l'aggiunta, l'utente deve avere un indirizzo di posta elettronica in un dominio che corrisponde a uno dei domini verificati nel tenant. Questa impostazione viene applicata a livello aziendale per tutti i domini nel tenant. Se si imposta tale parametro su $false, nessun utente verificato tramite posta elettronica può partecipare al tenant.

- AllowAdHocSubscriptions controlla la possibilità per gli utenti di eseguire l'iscrizione self-service. Se tale parametro è impostato su $false, nessun utente può eseguire l'iscrizione self-service.

AllowEmailVerifiedUsers e AllowAdHocSubscriptions sono impostazioni a livello di tenant che possono essere applicate a un tenant gestito o non gestito. Ad esempio:

- Si amministra un tenant con un dominio verificato, ad esempio contoso.com

- Si usa collaborazione B2B da un tenant diverso per invitare un utente che non esiste già (userdoesnotexist@contoso.com) nel tenant principale di contoso.com

- Il tenant principale ha l'opzione AllowEmailVerifiedUsers attivata

Se le condizioni precedenti sono vere, viene creato un utente membro nel tenant principale e viene creato un utente guest B2B nel tenant che invita.

Nota

Gli utenti di Office 365 for Education sono attualmente gli unici che vengono aggiunti ai tenant gestiti esistenti anche quando questo interruttore è abilitato

Per altre informazioni sulle sottoscrizioni di valutazione di Flow e Power Apps, vedere gli articoli seguenti:

- Come è possibile impedire agli utenti di iniziare a usare Power BI?

- Domande e risposte riguardo alla registrazione a Microsoft Flow nell'organizzazione

Come operano congiuntamente i controlli?

Questi due parametri possono essere usati congiuntamente per definire un controllo più preciso sull'iscrizione self-service. Ad esempio, il comando seguente consente agli utenti di eseguire l'iscrizione self-service, ma solo se gli utenti hanno già un account in Microsoft Entra ID (in altre parole, gli utenti che necessitano di un account verificato tramite posta elettronica per la creazione non possono eseguire l'iscrizione self-service):

Import-Module Microsoft.Graph.Identity.SignIns

connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

$param = @{

allowedToSignUpEmailBasedSubscriptions=$true

allowEmailVerifiedUsersToJoinOrganization=$false

}

Update-MgPolicyAuthorizationPolicy -BodyParameter $param

Il diagramma di flusso seguente illustra le diverse combinazioni per questi parametri e le condizioni risultanti per l'iscrizione al tenant e all'iscrizione self-service.

È possibile recuperare i dettagli di questa impostazione usando il cmdlet di PowerShell Get-MsolCompanyInformation. Per altre informazioni su questo argomento, vedi Get-MsolCompanyInformation.

Get-MgPolicyAuthorizationPolicy | Select-Object AllowedToSignUpEmailBasedSubscriptions, AllowEmailVerifiedUsersToJoinOrganization

Per altre informazioni ed esempi su come usare questi parametri, vedere Update-MgPolicyAuthorizationPolicyPolicy.