Identità gestite per Document Intelligence

Questo contenuto si applica a:![]() v4.0 (anteprima)

v4.0 (anteprima)![]() v3.1 (GA)

v3.1 (GA)![]() v3.0 (GA)

v3.0 (GA)![]() v2.1 (GA)

v2.1 (GA)

Le identità gestite per le risorse di Azure sono entità servizio che creano un'identità Microsoft Entra e autorizzazioni specifiche per le risorse gestite di Azure:

È possibile usare le identità gestite per concedere l'accesso a qualsiasi risorsa che supporti l'autenticazione di Microsoft Entra, incluse le proprie applicazioni. A differenza delle chiavi di sicurezza e dei token di autenticazione, le identità gestite eliminano la necessità per gli sviluppatori di gestire le credenziali.

Per concedere l'accesso a una risorsa di Azure, assegnare un ruolo di Azure a un'identità gestita usando il controllo degli accessi in base al ruolo di Azure.

Non sono previsti costi aggiuntivi per l'uso di identità gestite in Azure.

Importante

Le identità gestite eliminano la necessità di gestire le credenziali, inclusi i token di firma di accesso condiviso.

Le identità gestite sono un modo più sicuro per concedere l'accesso ai dati senza avere credenziali nel codice.

Accesso all'account di archiviazione privato

L'accesso e l'autenticazione dell'account di archiviazione di Azure privato supportano le identità gestite per le risorse di Azure. Se si dispone di un account di archiviazione di Azure, protetto da un Rete virtuale (rete virtuale) o da un firewall, Document Intelligence non può accedere direttamente ai dati dell'account di archiviazione. Tuttavia, dopo aver abilitato un'identità gestita, Document Intelligence può accedere all'account di archiviazione usando una credenziale dell'identità gestita assegnata.

Nota

Se si intende analizzare i dati di archiviazione con lo strumento foTT (Document Intelligence Sample Labeling Tool), è necessario distribuire lo strumento dietro la rete virtuale o il firewall.

Le API Analizza ricevuta, Biglietto da visita, Fattura, Documento ID e Modulo personalizzato possono estrarre dati da un singolo documento pubblicando richieste come contenuto binario non elaborato. In questi scenari non esiste alcun requisito per le credenziali dell'identità gestita.

Prerequisiti

Per iniziare, è necessario:

Un account Azure attivo, se non ne è disponibile uno, è possibile creare un account gratuito.

Una risorsa di Document Intelligence o dei servizi di intelligenza artificiale di Azure nella portale di Azure. Per i passaggi dettagliati, vedereCreare una risorsa multiservizio.

Un account di archiviazione BLOB di Azure nella stessa area della risorsa di Document Intelligence. È anche necessario creare contenitori per archiviare e organizzare i dati BLOB all'interno dell'account di archiviazione.

Se l'account di archiviazione si trova dietro un firewall, è necessario abilitare la configurazione seguente:

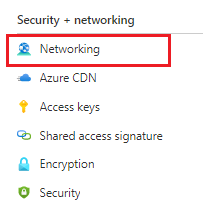

Nella pagina dell'account di archiviazione selezionare Sicurezza e rete → Rete dal menu a sinistra.

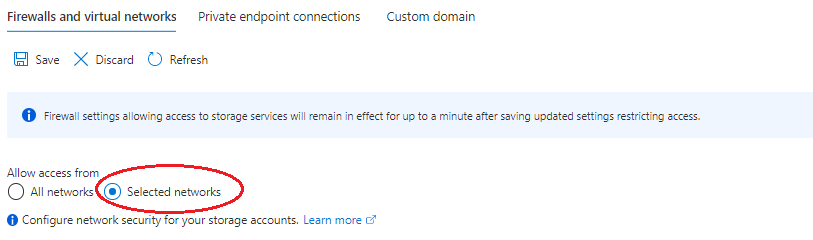

Nella finestra principale selezionare Consenti l'accesso dalle reti selezionate.

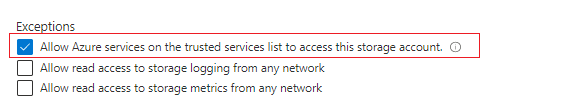

Nella pagina reti selezionate passare alla categoria Eccezioni e assicurarsi che la casella di controllo Consenti ai servizi di Azure nell'elenco dei servizi attendibili di accedere a questo account di archiviazione sia abilitata.

Breve comprensione del controllo degli accessi in base al ruolo di Azure usando il portale di Azure.

Assegnazioni di identità gestite

Esistono due tipi di identità gestita: assegnata dal sistema e assegnata dall'utente. Attualmente, Document Intelligence supporta solo l'identità gestita assegnata dal sistema:

Un'identità gestita assegnata dal sistema è abilitata direttamente in un'istanza del servizio. Non è abilitato per impostazione predefinita; è necessario passare alla risorsa e aggiornare l'impostazione di identità.

L'identità gestita assegnata dal sistema è associata alla risorsa per tutto il ciclo di vita. Se si elimina la risorsa, viene eliminata anche l'identità gestita.

Nei passaggi seguenti viene abilitata un'identità gestita assegnata dal sistema e viene concesso a Document Intelligence l'accesso limitato all'account di archiviazione BLOB di Azure.

Abilitare un'identità gestita assegnata dal sistema

Importante

Per abilitare un'identità gestita assegnata dal sistema, sono necessarie autorizzazioni Microsoft.Authorization/roleAssignments/write, ad esempio Proprietario o Accesso utenti Amministrazione istrator. È possibile specificare un ambito a quattro livelli: gruppo di gestione, sottoscrizione, gruppo di risorse o risorsa.

Accedere al portale di Azure usando un account associato alla sottoscrizione di Azure.

Passare alla pagina delle risorse di Document Intelligence nella portale di Azure.

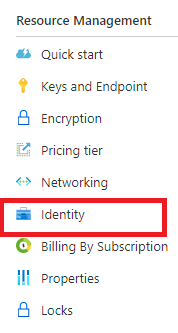

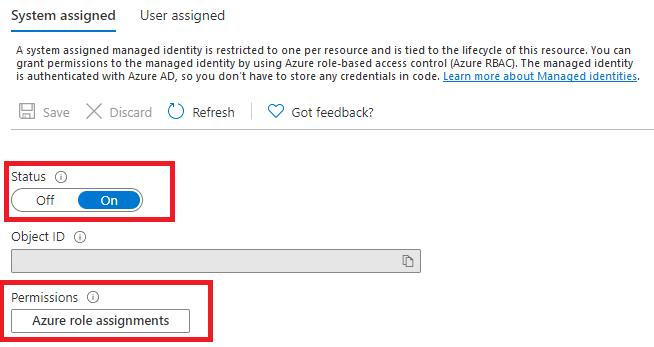

Nella barra sinistra selezionare Identità dall'elenco Gestione risorse:

Nella finestra principale attivare o disattivare la scheda Stato assegnato dal sistema su Sì.

Concedere l'accesso all'account di archiviazione

Prima di poter leggere i BLOB, è necessario concedere a Document Intelligence l'accesso all'account di archiviazione. Dopo aver abilitato Document Intelligence con un'identità gestita assegnata dal sistema, è possibile usare il controllo degli accessi in base al ruolo di Azure per concedere a Document Intelligence l'accesso ad Archiviazione di Azure. Il ruolo lettore di dati BLOB Archiviazione fornisce a Document Intelligence (rappresentata dall'identità gestita assegnata dal sistema) l'accesso in lettura ed elenco al contenitore BLOB e ai dati.

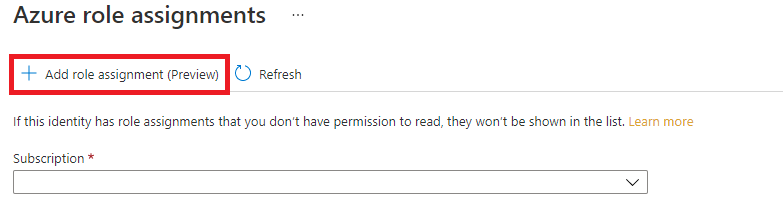

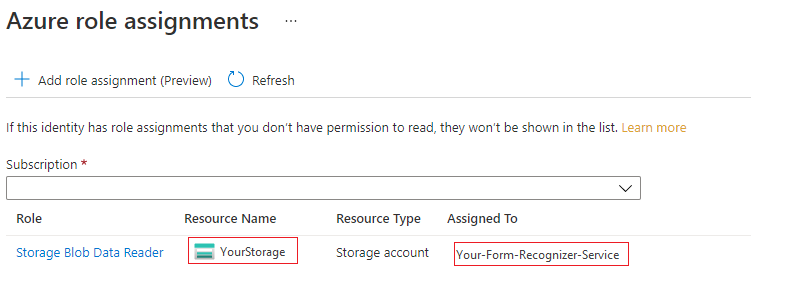

In Autorizzazioni selezionare Assegnazioni di ruolo di Azure:

Nella pagina Assegnazioni di ruolo di Azure visualizzata scegliere la sottoscrizione dal menu a discesa e quindi selezionare + Aggiungi assegnazione di ruolo.

Nota

Se non è possibile assegnare un ruolo nel portale di Azure perché l'opzione Aggiungi > assegnazione di ruolo è disabilitata o viene visualizzato l'errore di autorizzazione "non si dispone delle autorizzazioni per aggiungere un'assegnazione di ruolo in questo ambito", verificare di aver eseguito l'accesso come utente con un ruolo assegnato con autorizzazioni Microsoft.Authorization/roleAssignments/write, ad esempio Proprietario o Accesso utenti Amministrazioneistrator nell'ambito Archiviazione per la risorsa di archiviazione.

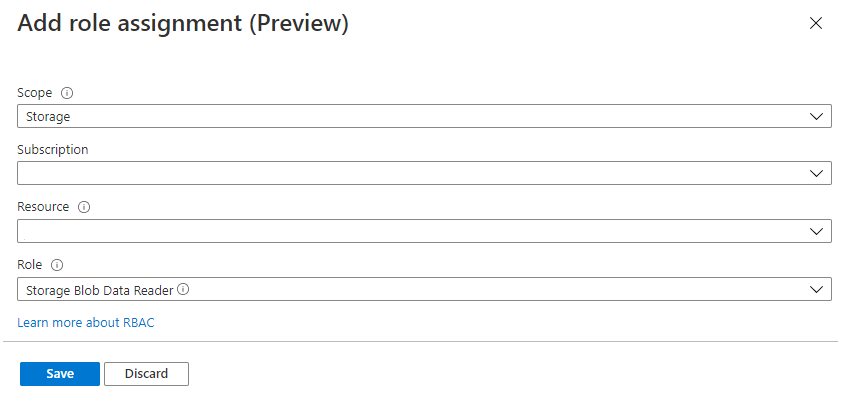

Successivamente, si assegnerà un ruolo di lettore di dati BLOB Archiviazione alla risorsa del servizio Document Intelligence. Nella finestra popup Aggiungi assegnazione di ruolo completare i campi come indicato di seguito e selezionare Salva:

Campo Valore Scope Storage Abbonamento Sottoscrizione associata alla risorsa di archiviazione. Conto risorse Nome della risorsa di archiviazione Ruolo Lettore di dati BLOB Archiviazione: consente l'accesso in lettura a Archiviazione di Azure contenitori BLOB e dati.

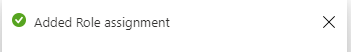

Dopo aver ricevuto il messaggio di conferma dell'assegnazione di ruolo aggiunto, aggiornare la pagina per visualizzare l'assegnazione di ruolo aggiunta.

Se non viene visualizzata subito la modifica, attendere e provare ad aggiornare la pagina ancora una volta. Quando si assegnano o rimuovono assegnazioni di ruolo, possono essere necessari fino a 30 minuti prima che le modifiche siano effettive.

Ecco fatto! Sono stati completati i passaggi per abilitare un'identità gestita assegnata dal sistema. Con l'identità gestita e il controllo degli accessi in base al ruolo di Azure, sono stati concessi diritti di accesso specifici di Document Intelligence per la risorsa di archiviazione senza dover gestire credenziali come i token di firma di accesso condiviso.

Assegnazione di ruolo aggiuntiva per Document Intelligence Studio

Se si intende usare Document Intelligence Studio e l'account di archiviazione è configurato con restrizioni di rete, ad esempio firewall o rete virtuale, è necessario assegnare un ruolo aggiuntivo Archiviazione Collaboratore dati BLOB al servizio Document Intelligence. Document Intelligence Studio richiede questo ruolo per scrivere BLOB nell'account di archiviazione quando si eseguono operazioni di auto label, OCR upgrade, Human in the loop o Project sharing.