Esercitazione: Preparare una distribuzione per un contenitore riservato in Istanze di Azure Container

In Istanze di Azure Container è possibile usare contenitori riservati nella piattaforma serverless per eseguire applicazioni contenitore in un ambiente di esecuzione attendibile basato su hardware e attestato. Questa funzionalità consente di proteggere i dati in uso e fornisce la crittografia in memoria tramite il paging annidato sicuro.

In questa esercitazione apprenderai a:

- Creare un modello di Azure Resource Manager per un gruppo di contenitori riservati.

- Generare criteri di imposizione del confidential computing (CCE).

- Distribuire il gruppo di contenitori riservati in Azure.

Prerequisiti

Per completare questa esercitazione, è necessario soddisfare i requisiti seguenti:

Interfaccia della riga di comando di Azure: nel computer locale è installata la versione 2.44.1 o successiva dell'interfaccia della riga di comando di Azure. Per trovare la versione, eseguire

az --version. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure.Estensione confcom dell'interfaccia della riga di comando di Azure: è necessario che sia installata l'estensione confcom dell'interfaccia della riga di comando di Azure versione 0.30+ per generare criteri di imposizione del confidential computing.

az extension add -n confcomDocker: è necessario installare Docker in locale. Docker offre pacchetti per la configurazione dell'ambiente Docker in macOS, Windows e Linux.

questa esercitazione presuppone una conoscenza di base dei concetti principali di Docker, tra cui contenitori, immagini dei contenitori e comandi

dockerdi base. Per una panoramica dei concetti fondamentali relativi a Docker e ai contenitori, vedere Docker overview (Panoramica di Docker).

Importante

Poiché Azure Cloud Shell non include il daemon Docker, è necessario installare sia l'interfaccia della riga di comando di Azure che il motore Docker nel computer locale per completare questa esercitazione. Non è possibile usare Azure Cloud Shell per questa esercitazione.

Creare un modello di Resource Manager per un gruppo di contenitori Istanze di Container

In questa esercitazione si distribuisce un'applicazione Hello World che genera un report di attestazione hardware. Per iniziare, creare un modello di Resource Manager con una risorsa del gruppo di contenitori per definire le proprietà di questa applicazione. Usare quindi questo modello di Resource Manager con gli strumenti di confcom dell'interfaccia della riga di comando di Azure per generare un criterio CCE per l'attestazione.

Questa esercitazione usa questo modello di Resource Manager come esempio. Per visualizzare il codice sorgente per questa applicazione, vedere Riservato di Azure Istanze di Container Hello World.

Il modello di esempio aggiunge due proprietà alla definizione della risorsa Istanze di Container per rendere riservato il gruppo di contenitori:

sku: consente di selezionare tra distribuzioni di gruppi di contenitori riservati e standard. Se non si aggiunge questa proprietà alla risorsa, il gruppo di contenitori sarà una distribuzione standard.confidentialComputeProperties: consente di passare un criterio CCE personalizzato per l'attestazione del gruppo di contenitori. Se non si aggiunge questo oggetto alla risorsa, i componenti software eseguiti all'interno del gruppo di contenitori non verranno convalidati.

Nota

Il ccePolicy parametro in confidentialComputeProperties è vuoto. Verrà compilato quando si generano i criteri più avanti nell'esercitazione.

Usare l'editor di testo preferito per salvare questo modello di Resource Manager nel computer locale come template.json.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"name": {

"type": "string",

"defaultValue": "helloworld",

"metadata": {

"description": "Name for the container group"

}

},

"location": {

"type": "string",

"defaultValue": "North Europe",

"metadata": {

"description": "Location for all resources."

}

},

"image": {

"type": "string",

"defaultValue": "mcr.microsoft.com/public/acc/samples/aci/helloworld:2.7",

"metadata": {

"description": "Container image to deploy. Should be of the form repoName/imagename:tag for images stored in public Docker Hub, or a fully qualified URI for other registries. Images from private registries require additional registry credentials."

}

},

"port": {

"type": "int",

"defaultValue": 80,

"metadata": {

"description": "Port to open on the container and the public IP address."

}

},

"cpuCores": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The number of CPU cores to allocate to the container."

}

},

"memoryInGb": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The amount of memory to allocate to the container in gigabytes."

}

},

"restartPolicy": {

"type": "string",

"defaultValue": "Never",

"allowedValues": [

"Always",

"Never",

"OnFailure"

],

"metadata": {

"description": "The behavior of Azure runtime if container has stopped."

}

}

},

"resources": [

{

"type": "Microsoft.ContainerInstance/containerGroups",

"apiVersion": "2023-05-01",

"name": "[parameters('name')]",

"location": "[parameters('location')]",

"properties": {

"confidentialComputeProperties": {

"ccePolicy": ""

},

"containers": [

{

"name": "[parameters('name')]",

"properties": {

"image": "[parameters('image')]",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

],

"resources": {

"requests": {

"cpu": "[parameters('cpuCores')]",

"memoryInGB": "[parameters('memoryInGb')]"

}

}

}

}

],

"sku": "Confidential",

"osType": "Linux",

"restartPolicy": "[parameters('restartPolicy')]",

"ipAddress": {

"type": "Public",

"ports": [

{

"port": "[parameters('port')]",

"protocol": "TCP"

}

]

}

}

}

],

"outputs": {

"containerIPv4Address": {

"type": "string",

"value": "[reference(resourceId('Microsoft.ContainerInstance/containerGroups', parameters('name'))).ipAddress.ip]"

}

}

}

Creare un criterio CCE personalizzato

Con il modello arm creato e l'estensione confcom dell'interfaccia della riga di comando di Azure, è possibile generare un criterio CCE personalizzato. Il criterio CCE viene usato per l'attestazione. Lo strumento accetta il modello di Resource Manager come input per generare i criteri. Il criterio applica le immagini del contenitore, le variabili di ambiente, i montaggi e i comandi specifici, che possono quindi essere convalidati all'avvio del gruppo di contenitori. Per altre informazioni sull'estensione confcom dell'interfaccia della riga di comando di Azure, vedere la documentazione su GitHub.

Per generare il criterio CCE, eseguire il comando seguente usando il modello di Resource Manager come input:

az confcom acipolicygen -a .\template.jsonAl termine di questo comando, una stringa Base64 generata come output verrà visualizzata automaticamente nella

ccePolicyproprietà del modello di Resource Manager.

Distribuire il modello

Nei passaggi seguenti viene usato il portale di Azure per distribuire il modello. È anche possibile usare Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST. Per informazioni su altri metodi di distribuzione, vedere Distribuire modelli.

Selezionare il pulsante Distribuisci in Azure per accedere ad Azure e iniziare una distribuzione Istanze di Container.

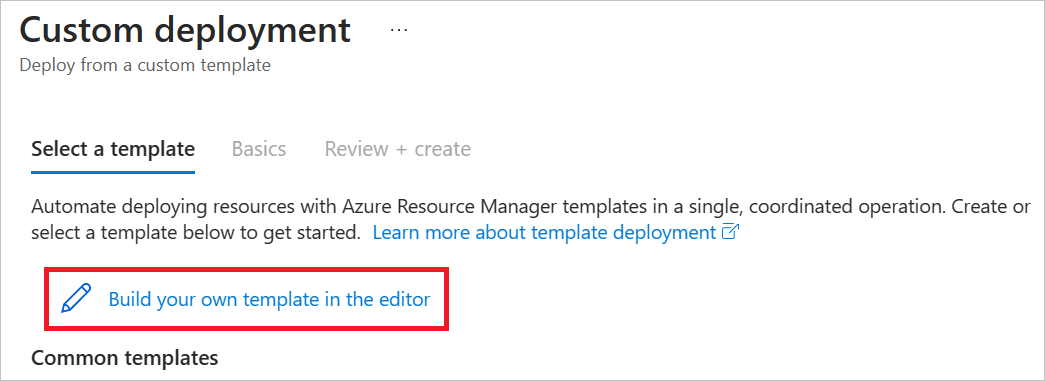

Selezionare Creare un modello personalizzato nell'editor.

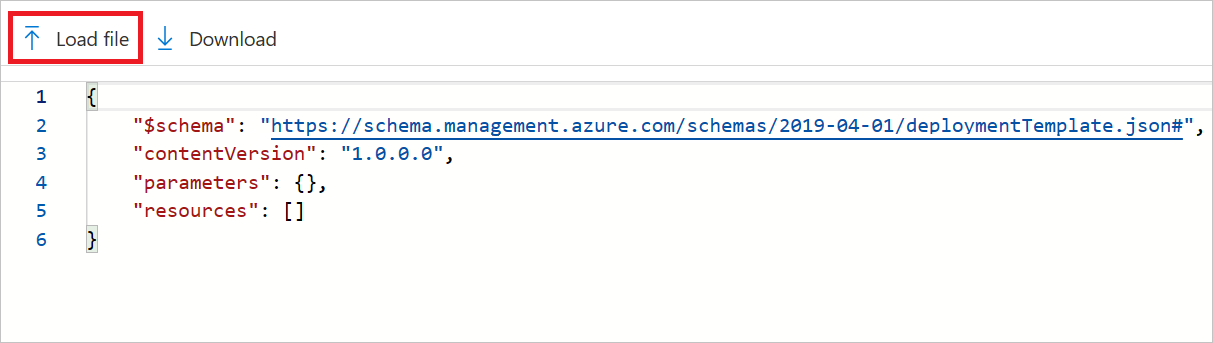

Il codice JSON del modello visualizzato è per lo più vuoto.

Selezionare Carica file e caricare template.json modificati aggiungendo i criteri CCE nei passaggi precedenti.

Seleziona Salva.

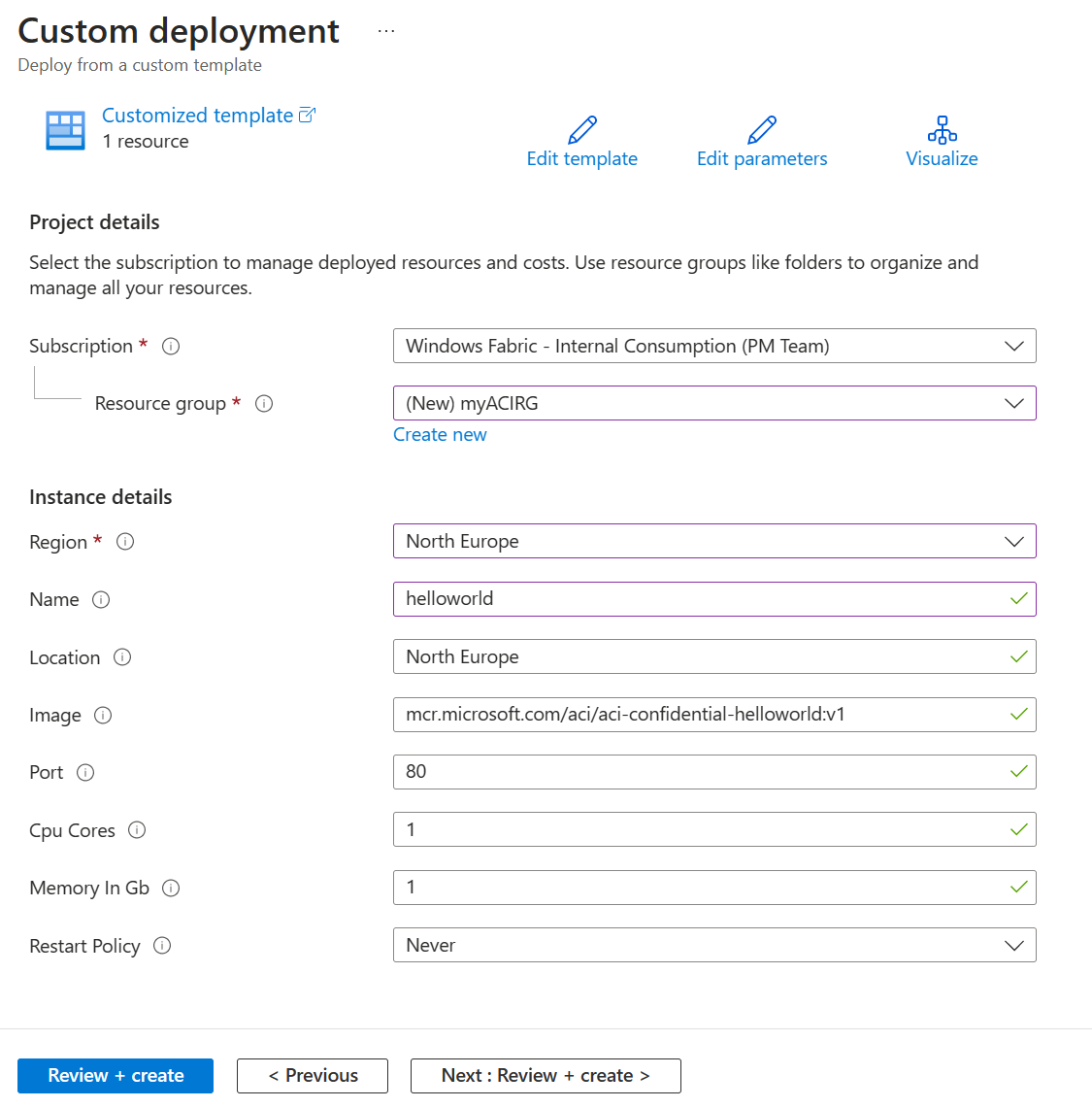

Immetti o seleziona i valori seguenti:

- Sottoscrizione: selezionare una sottoscrizione di Azure.

- Gruppo di risorse: selezionare Crea nuovo, immettere un nome univoco per il gruppo di risorse e quindi selezionare OK.

- Nome: accettare il nome generato per l'istanza o immettere un nome.

- Posizione: selezionare una posizione per il gruppo di risorse. Scegliere un'area in cui sono supportati i contenitori riservati. Esempio: Europa settentrionale.

- Immagine: accettare il nome dell'immagine predefinito. Questa immagine linux di esempio visualizza un'attestazione hardware.

Accettare i valori predefiniti per le proprietà rimanenti e quindi selezionare Rivedi e crea.

Esaminare le condizioni per l'utilizzo del servizio. Per accettarle, selezionare Accetto le condizioni riportate sopra.

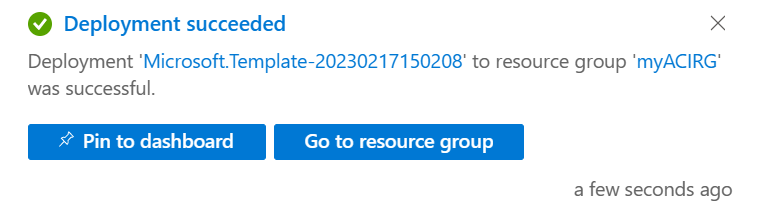

Attendere che venga visualizzata la notifica Distribuzione completata . Conferma che l'istanza è stata creata correttamente.

Esaminare le risorse distribuite

Nei passaggi seguenti si usa il portale di Azure per esaminare le proprietà dell'istanza del contenitore. È anche possibile usare uno strumento come l'interfaccia della riga di comando di Azure.

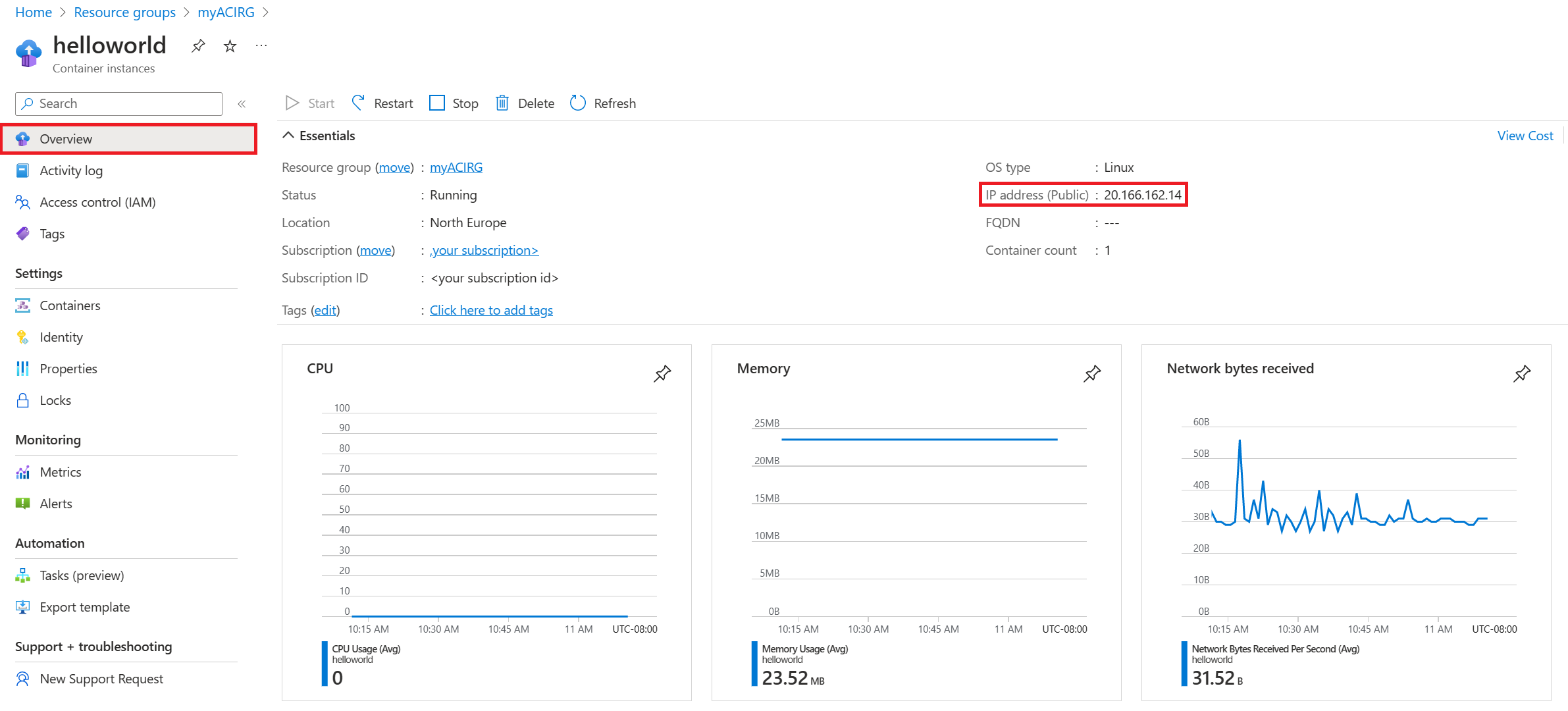

Nel portale cercare Istanze di Container e quindi selezionare l'istanza del contenitore creata.

Nella pagina Panoramica prendere nota dello stato dell'istanza e del relativo indirizzo IP.

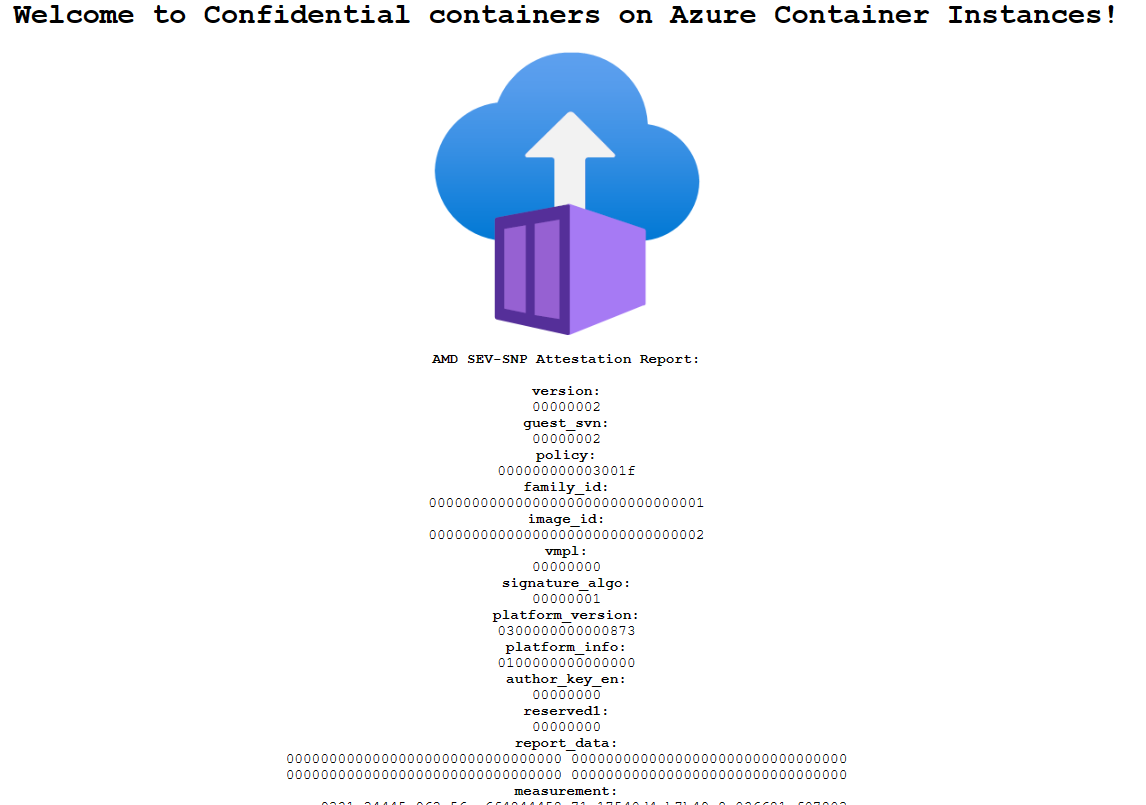

Quando lo stato dell'istanza è In esecuzione, passare all'indirizzo IP nel browser.

La presenza del report di attestazione sotto il logo Istanze di Azure Container conferma che il contenitore è in esecuzione nell'hardware che supporta un ambiente tee.the presence of the attestation report below the Istanze di Azure Container logo confirm that the container is running on hardware that supports a TEE.

Se si esegue la distribuzione nell'hardware che non supporta un ambiente tee(ad esempio, scegliendo un'area in cui l'Istanze di Container riservato non è disponibile), non viene visualizzato alcun report di attestazione.

Contenuto correlato

Dopo aver distribuito un gruppo di contenitori riservati in Istanze di Container, è possibile ottenere altre informazioni su come vengono applicati i criteri: