Analizzare e rispondere a un avviso di rete OT

Questo articolo descrive come analizzare e rispondere a un avviso di rete OT in Microsoft Defender per IoT.

Si potrebbe essere un tecnico del Centro operazioni di sicurezza (SOC) che usa Microsoft Sentinel, che ha visto un nuovo evento imprevisto nell'area di lavoro di Microsoft Sentinel e sta continuando in Defender per IoT per altri dettagli sui dispositivi correlati e sui passaggi consigliati per la correzione.

In alternativa, si potrebbe essere un tecnico OT che controlla gli avvisi operativi direttamente in Defender per IoT. Gli avvisi operativi potrebbero non essere dannosi, ma possono indicare attività operative che possono facilitare le indagini sulla sicurezza.

Prerequisiti

Prima di iniziare, assicurarsi di avere:

Una sottoscrizione di Azure. Se necessario, iscriversi per ottenere un account gratuito.

Un sensore di rete OT connesso al cloud di cui è stato eseguito l'onboarding in Defender per IoT, con avvisi trasmessi nel portale di Azure.

Per analizzare un avviso da un evento imprevisto di Microsoft Sentinel, assicurarsi di aver completato le esercitazioni seguenti:

Pagina dei dettagli dell'avviso aperta, a cui si accede dalla pagina Avvisi di Defender per IoT nella portale di Azure, nella pagina dei dettagli di un dispositivo Defender per IoT o in un evento imprevisto di Microsoft Sentinel.

Analizzare un avviso dal portale di Azure

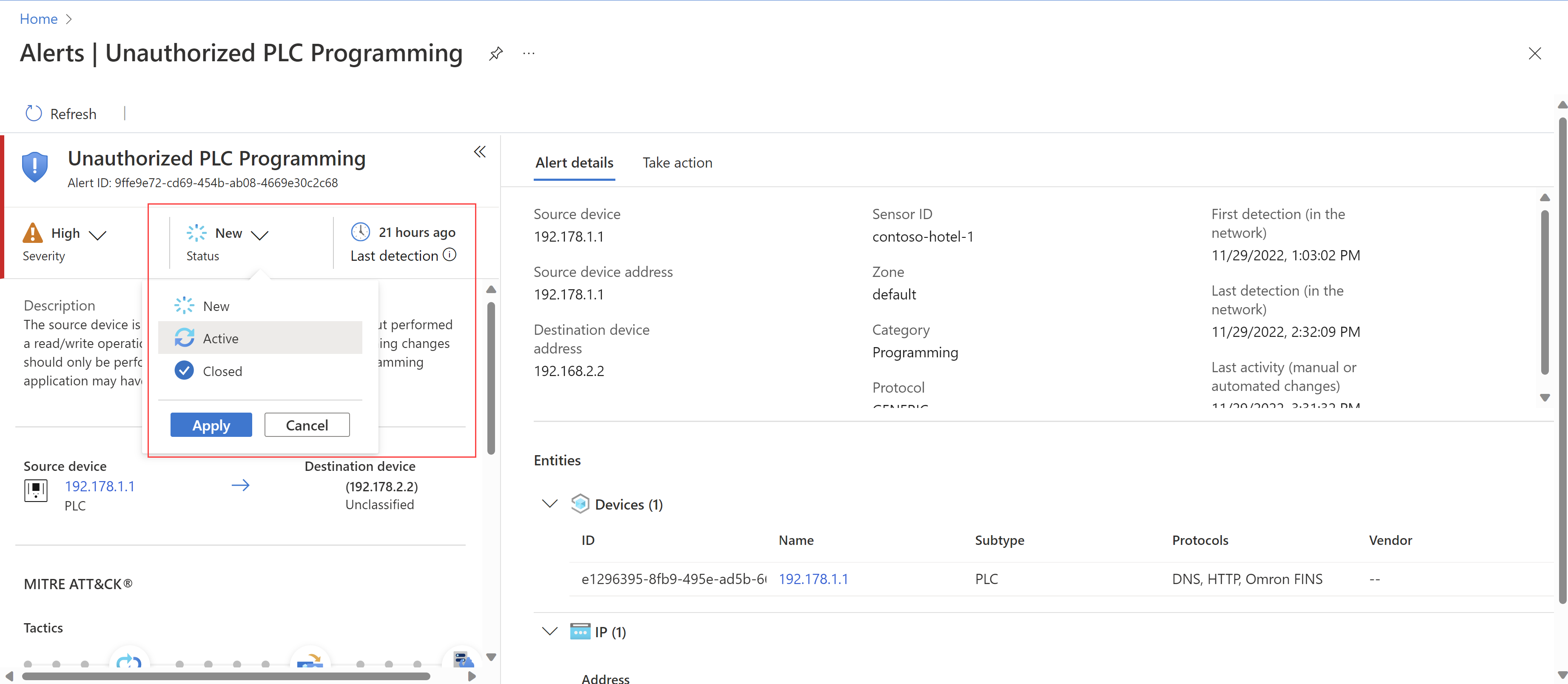

In una pagina dei dettagli dell'avviso nella portale di Azure, iniziare modificando lo stato dell'avviso su Attivo, a indicare che è attualmente in fase di indagine.

Ad esempio:

Importante

Se si esegue l'integrazione con Microsoft Sentinel, assicurarsi di gestire lo stato dell'avviso solo dall'evento imprevisto in Microsoft Sentinel. Gli stati degli avvisi non vengono sincronizzati da Defender per IoT a Microsoft Sentinel.

Dopo aver aggiornato lo stato, controllare la pagina dei dettagli dell'avviso per ottenere i dettagli seguenti per facilitare l'indagine:

Dettagli del dispositivo di origine e di destinazione. I dispositivi di origine e di destinazione sono elencati nella scheda Dettagli avviso e anche nell'area Entità sotto, come entità di Microsoft Sentinel, con le proprie pagine di entità. Nell'area Entità si useranno i collegamenti nella colonna Nome per aprire le pagine dei dettagli del dispositivo pertinenti per ulteriori indagini.

Sito e/o zona. Questi valori consentono di comprendere la posizione geografica e di rete dell'avviso e se sono presenti aree della rete che ora sono più vulnerabili agli attacchi.

Tattiche e tecniche MITRE ATT&CK . Scorrere verso il basso nel riquadro sinistro per visualizzare tutti i dettagli di MITRE ATT&CK. Oltre alle descrizioni delle tattiche e delle tecniche, selezionare i collegamenti al sito MITRE ATT&CK per saperne di più su ognuno di essi.

Scaricare PCAP. Nella parte superiore della pagina selezionare Scarica PCAP per scaricare i file di traffico non elaborati per l'avviso selezionato.

Analizzare gli avvisi correlati sul portale di Azure

Cercare altri avvisi attivati dallo stesso dispositivo di origine o di destinazione. Le correlazioni tra più avvisi possono indicare che il dispositivo è a rischio e può essere sfruttato.

Ad esempio, un dispositivo che ha tentato di connettersi a un indirizzo IP dannoso, insieme a un altro avviso relativo alle modifiche alla programmazione DI PLC non autorizzate nel dispositivo, potrebbe indicare che un utente malintenzionato ha già ottenuto il controllo del dispositivo.

Per trovare avvisi correlati in Defender per IoT:

Nella pagina Avvisi selezionare un avviso per visualizzare i dettagli a destra.

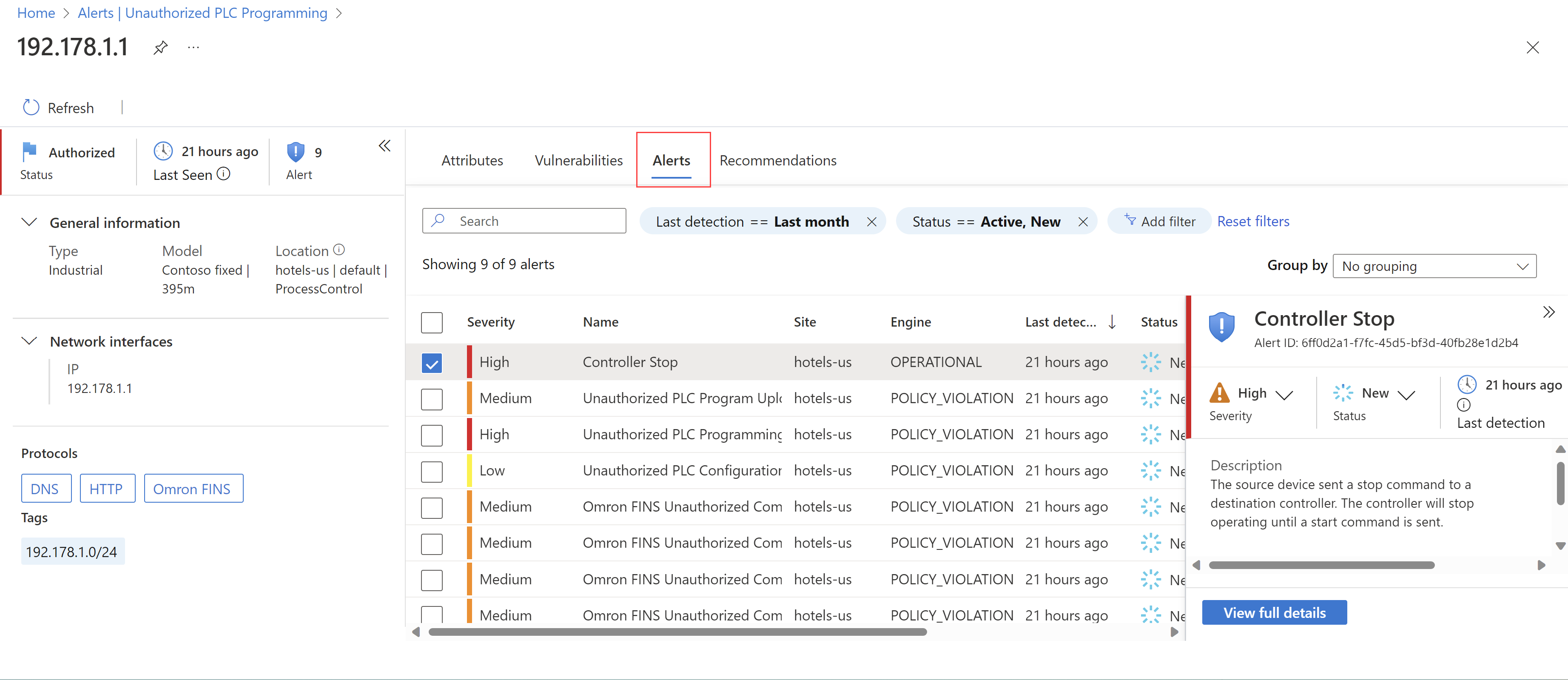

Individuare i collegamenti del dispositivo nell'area Entità , nel riquadro dei dettagli a destra o nella pagina dei dettagli dell'avviso. Selezionare un collegamento all'entità per aprire la pagina dei dettagli del dispositivo correlata per un dispositivo di origine e di destinazione.

Nella pagina dei dettagli del dispositivo selezionare la scheda Avvisi per visualizzare tutti gli avvisi per il dispositivo. Ad esempio:

Analizzare i dettagli dell'avviso sul sensore OT

Il sensore OT che ha attivato l'avviso avrà maggiori dettagli per aiutare l'indagine.

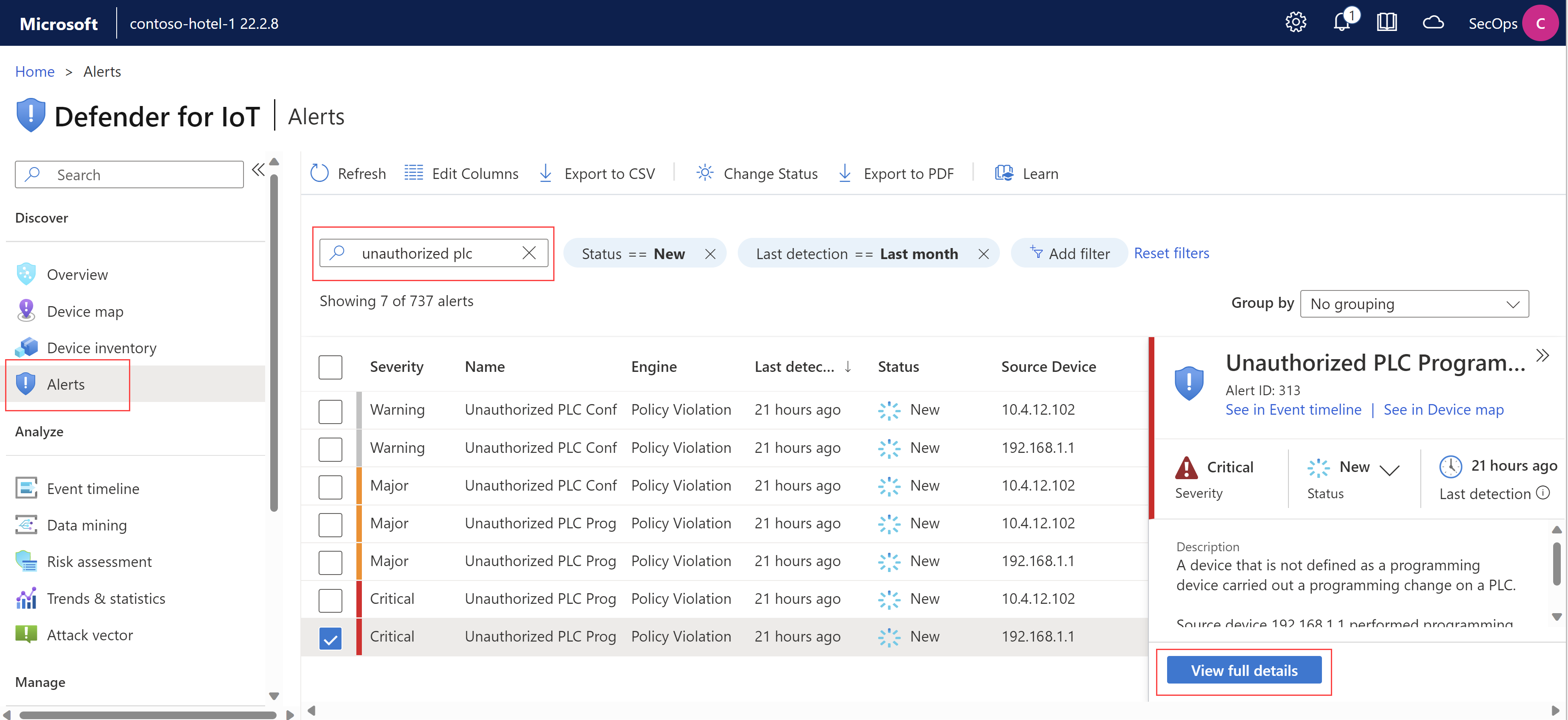

Per continuare l'indagine sul sensore OT:

Accedere al sensore OT come utente visualizzatore o analista della sicurezza.

Selezionare la pagina Avvisi e trovare l'avviso che si sta analizzando. Selezionare **Visualizza altri dettagli per aprire la pagina dei dettagli dell'avviso del sensore OT. Ad esempio:

Nella pagina dei dettagli dell'avviso del sensore:

Selezionare la scheda Visualizzazione mappa per visualizzare l'avviso all'interno della mappa del dispositivo del sensore OT, inclusi i dispositivi connessi.

Selezionare la scheda Sequenza temporale eventi per visualizzare la sequenza temporale completa dell'evento dell'avviso, inclusa l'altra attività correlata rilevata anche dal sensore OT.

Selezionare Esporta PDF per scaricare un riepilogo PDF dei dettagli dell'avviso.

Eseguire un'azione correttiva

La tempistica per l'applicazione di azioni correttive può dipendere dalla gravità dell'avviso. Ad esempio, per gli avvisi con gravità elevata, potrebbe essere necessario intervenire anche prima di analizzare, ad esempio se è necessario mettere immediatamente in quarantena un'area della rete.

Per gli avvisi con gravità inferiore o per gli avvisi operativi, è consigliabile esaminare completamente prima di eseguire un'azione.

Per correggere un avviso, usare le risorse di Defender per IoT seguenti:

In una pagina dei dettagli dell'avviso nella portale di Azure o nel sensore OT selezionare la scheda Azione per visualizzare i dettagli sui passaggi consigliati per attenuare il rischio.

In una pagina dei dettagli del dispositivo nella portale di Azure, sia per i dispositivi di origine che di destinazione:

Selezionare la scheda Vulnerabilità e verificare la presenza di vulnerabilità rilevate in ogni dispositivo.

Selezionare la scheda Consigli e verificare la presenza di raccomandazioni di sicurezza correnti per ogni dispositivo.

I dati sulle vulnerabilità e le raccomandazioni sulla sicurezza di Defender per IoT possono fornire semplici azioni da intraprendere per attenuare i rischi, ad esempio l'aggiornamento del firmware o l'applicazione di una patch. Altre azioni possono eseguire più pianificazione.

Al termine delle attività di mitigazione e si è pronti per chiudere l'avviso, assicurarsi di aggiornare lo stato dell'avviso a Chiuso o inviare una notifica al team SOC per ulteriori operazioni di gestione degli eventi imprevisti.

Nota

Se si integra Defender per IoT con Microsoft Sentinel, le modifiche apportate allo stato degli avvisi in Defender per IoT non vengono aggiornate in Microsoft Sentinel. Assicurarsi di gestire gli avvisi in Microsoft Sentinel insieme all'evento imprevisto correlato.

Valutare regolarmente gli avvisi

Valutare gli avvisi su base regolare per evitare l'affaticamento degli avvisi nella rete e assicurarsi di poter visualizzare e gestire avvisi importanti in modo tempestivo.

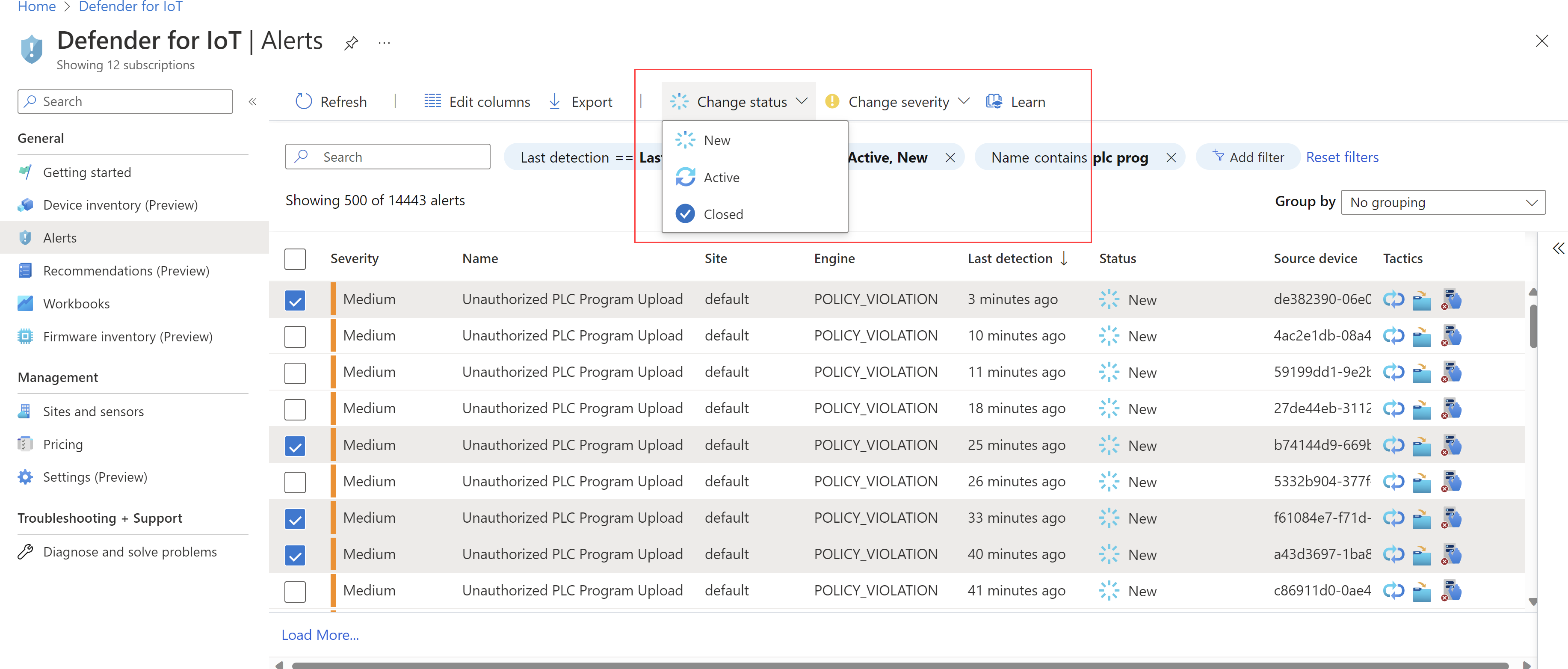

Per valutare gli avvisi:

In Defender per IoT nella portale di Azure passare alla pagina Avvisi. Per impostazione predefinita, gli avvisi vengono ordinati in base alla colonna Ultimo rilevamento , dall'avviso più recente a quello meno recente, in modo da poter visualizzare prima gli avvisi più recenti nella rete.

Usare altri filtri, ad esempio Sensore o Gravità per trovare avvisi specifici.

Controllare i dettagli dell'avviso e analizzare in base alle esigenze prima di eseguire qualsiasi azione di avviso. Quando si è pronti, eseguire un'azione in una pagina dei dettagli dell'avviso per un avviso specifico o nella pagina Avvisi per le azioni in blocco.

Ad esempio, aggiornare lo stato o la gravità dell'avviso o apprendere un avviso per autorizzare il traffico rilevato. Gli avvisi appresi non vengono nuovamente attivati se viene rilevato di nuovo lo stesso traffico esatto.

Per gli avvisi con gravità elevata, è consigliabile intervenire immediatamente.