Guida Amministrazione: Configurazioni personalizzate per il client di etichettatura unificata di Azure Information Protection

Nota

Si sta cercando Microsoft Purview Information Protection, in precedenza Microsoft Information Protection (MIP)?

Il componente aggiuntivo Azure Information Protection viene ritirato e sostituito con le etichette integrate nelle app e nei servizi di Microsoft 365. Altre informazioni sullo stato di supporto di altri componenti di Azure Information Protection.

Il nuovo client Microsoft Information Protection (senza il componente aggiuntivo) è attualmente in anteprima e pianificato per la disponibilità generale.

Usare le informazioni seguenti per le configurazioni avanzate necessarie per scenari specifici o utenti durante la gestione del client di etichettatura unificata AIP.

Nota

Queste impostazioni richiedono la modifica del Registro di sistema o la specifica delle impostazioni avanzate. Le impostazioni avanzate usano PowerShell del Centro sicurezza e conformità.

Configurazione delle impostazioni avanzate per il client tramite PowerShell

Usare Security & Compliance PowerShell per configurare le impostazioni avanzate per la personalizzazione dei criteri e delle etichette delle etichette.

In entrambi i casi, dopo la connessione a Security & Compliance PowerShell, specificare il parametro Advanced Impostazioni con l'identità (nome o GUID) del criterio o dell'etichetta, con coppie chiave/valore in una tabella hash.

Per rimuovere un'impostazione avanzata, usare la stessa sintassi dei parametri Advanced Impostazioni, ma specificare un valore stringa Null.

Importante

Non usare spazi vuoti nei valori stringa. Le stringhe bianche in questi valori stringa impediscono l'applicazione delle etichette.

Per altre informazioni, vedi:

- Sintassi delle impostazioni avanzate dei criteri di etichetta

- Sintassi delle impostazioni avanzate delle etichette

- Verifica delle impostazioni avanzate correnti

- Esempi per l'impostazione delle impostazioni avanzate

- Specifica dei criteri di etichetta o dell'identità dell'etichetta

- Ordine di precedenza: come vengono risolte le impostazioni in conflitto

- Riferimenti alle impostazioni avanzate

Sintassi delle impostazioni avanzate dei criteri di etichetta

Un esempio di impostazione avanzata dei criteri di etichetta è l'impostazione per visualizzare la barra di Information Protection nelle app Office.

Per un singolo valore stringa, usare la sintassi seguente:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

Per un valore stringa multiplo per la stessa chiave, usare la sintassi seguente:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Sintassi delle impostazioni avanzate delle etichette

Un esempio di impostazione avanzata di un'etichetta è l'impostazione per specificare un colore dell'etichetta.

Per un singolo valore stringa, usare la sintassi seguente:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

Per un valore stringa multiplo per la stessa chiave, usare la sintassi seguente:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Verifica delle impostazioni avanzate correnti

Per controllare le impostazioni avanzate correnti, eseguire i comandi seguenti:

Per controllare le impostazioni avanzate dei criteri di etichetta, usare la sintassi seguente:

Per un criterio di etichetta denominato Global:

(Get-LabelPolicy -Identity Global).settings

Per controllare le impostazioni avanzate dell'etichetta, usare la sintassi seguente:

Per un'etichetta denominata Public:

(Get-Label -Identity Public).settings

Esempi per l'impostazione delle impostazioni avanzate

Esempio 1: Impostare un'impostazione avanzata dei criteri di etichetta per un singolo valore stringa:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Esempio 2: Impostare un'impostazione avanzata dell'etichetta per un singolo valore stringa:

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Esempio 3: Impostare un'impostazione avanzata dell'etichetta per più valori stringa:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Esempio 4: Rimuovere un'impostazione avanzata dei criteri di etichetta specificando un valore stringa Null:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Specifica dei criteri di etichetta o dell'identità dell'etichetta

Trovare il nome dei criteri di etichetta per il parametro Di identità di PowerShell è semplice perché nella Portale di conformità di Microsoft Purview è presente un solo nome di criterio.

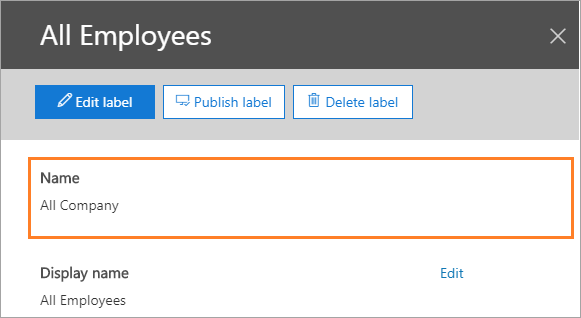

Tuttavia, per le etichette, il Portale di conformità di Microsoft Purview visualizzare sia un valore Nome che Un nome visualizzato. In alcuni casi, questi valori saranno uguali, ma potrebbero essere diversi. Per configurare le impostazioni avanzate per le etichette, usare il valore Name .

Ad esempio, per identificare l'etichetta nell'immagine seguente, usare la sintassi seguente nel comando di PowerShell: : -Identity "All Company"

Se si preferisce specificare il GUID dell'etichetta, questo valore non viene visualizzato nella Portale di conformità di Microsoft Purview. Usare il comando Get-Label per trovare questo valore, come indicato di seguito:

Get-Label | Format-Table -Property DisplayName, Name, Guid

Per altre informazioni sull'etichettatura dei nomi e dei nomi visualizzati:

Name è il nome originale dell'etichetta ed è univoco in tutte le etichette.

Questo valore rimane invariato anche se il nome dell'etichetta è stato modificato in un secondo momento. Per le etichette di riservatezza di cui è stata eseguita la migrazione da Azure Information Protection, è possibile che venga visualizzato l'ID etichetta originale dal portale di Azure.

Il nome visualizzato è il nome attualmente visualizzato agli utenti per l'etichetta e non deve essere univoco in tutte le etichette.

Ad esempio, potrebbe essere presente un nome visualizzato Tutti i dipendenti per un'etichetta secondaria sotto l'etichetta Riservato e un altro nome visualizzato di Tutti i dipendenti per un'etichetta secondaria sotto l'etichetta Riservatezza elevata. Queste etichette secondarie visualizzano entrambi lo stesso nome, ma non sono la stessa etichetta e hanno impostazioni diverse.

Ordine di precedenza: come vengono risolte le impostazioni in conflitto

È possibile usare il Portale di conformità di Microsoft Purview per configurare le impostazioni dei criteri di etichetta seguenti:

Applicare questa etichetta per impostazione predefinita a documenti e messaggi di posta elettronica

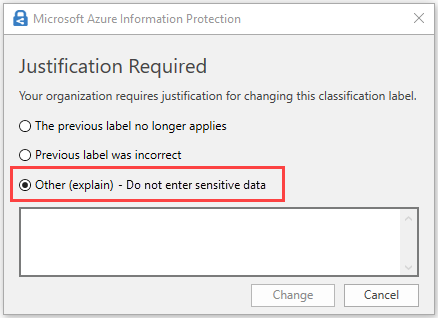

Gli utenti devono fornire una giustificazione per rimuovere un'etichetta o un'etichetta di classificazione inferiore

Richiedere agli utenti di applicare un'etichetta alla posta elettronica o al documento

Fornire agli utenti un collegamento a una pagina della Guida personalizzata

Quando più criteri di etichetta sono configurati per un utente, ognuno con impostazioni di criteri potenzialmente diverse, l'ultima impostazione di criteri viene applicata in base all'ordine dei criteri nella Portale di conformità di Microsoft Purview. Per altre informazioni, vedere Priorità dei criteri di etichetta (ordine importante)

Le impostazioni avanzate dei criteri di etichetta vengono applicate usando la stessa logica, usando l'ultima impostazione dei criteri.

Riferimenti alle impostazioni avanzate

Le sezioni seguenti illustrano le impostazioni avanzate disponibili per i criteri e le etichette delle etichette:

- Informazioni di riferimento sulle impostazioni avanzate in base alla funzionalità

- Informazioni di riferimento sulle impostazioni avanzate dei criteri di etichetta

- Informazioni di riferimento sulle impostazioni avanzate per l'etichetta

Informazioni di riferimento sulle impostazioni avanzate in base alla funzionalità

Le sezioni seguenti elencano le impostazioni avanzate descritte in questa pagina in base all'integrazione dei prodotti e delle funzionalità:

Informazioni di riferimento sulle impostazioni avanzate dei criteri di etichetta

Usare il parametro Advanced Impostazioni con New-LabelPolicy e Set-LabelPolicy per definire le impostazioni seguenti:

Informazioni di riferimento sulle impostazioni avanzate per l'etichetta

Usare il parametro Advanced Impostazioni con New-Label e Set-Label.

| Impostazione | Scenario e istruzioni |

|---|---|

| color | Specificare un colore per l'etichetta |

| customPropertiesByLabel | Applicare una proprietà personalizzata quando viene applicata un'etichetta |

| DefaultSubLabelId | Specificare un'etichetta secondaria predefinita per un'etichetta padre |

| labelByCustomProperties | Eseguire la migrazione delle etichette da Secure Islands e da altre soluzioni di etichettatura |

| SMimeEncrypt | Configurare un'etichetta per applicare la protezione S/MIME in Outlook |

| SMimeSign | Configurare un'etichetta per applicare la protezione S/MIME in Outlook |

Nascondere l'opzione di menu Classifica e proteggi in Windows Esplora file

Per nascondere l'opzione di menu Classifica e proteggi in Windows Esplora file, creare il nome del valore DWORD seguente (con qualsiasi valore dati):

HKEY_CLAS edizione Standard S_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Per altre informazioni, vedere Uso di Esplora file per classificare i file.

Visualizzare la barra di Information Protection in app Office

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, gli utenti devono selezionare l'opzione Mostra barra dal pulsante Riservatezza per visualizzare la barra di Information Protection in app Office. Usare la chiave HideBarByDefault e impostare il valore su False per visualizzare automaticamente questa barra per gli utenti in modo che possano selezionare le etichette dalla barra o dal pulsante.

Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: HideBarByDefault

Valore: False

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Esentare i messaggi di Outlook dall'etichettatura obbligatoria

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, quando si abilita l'impostazione dei criteri etichetta di Tutti i documenti e i messaggi di posta elettronica devono avere un'etichetta, tutti i documenti salvati e i messaggi di posta elettronica inviati devono avere un'etichetta applicata. Quando si configura l'impostazione avanzata seguente, l'impostazione dei criteri si applica solo ai documenti di Office e non ai messaggi di Outlook.

Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: DisableMandatoryInOutlook

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Abilitare la classificazione consigliata in Outlook

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si configura un'etichetta per la classificazione consigliata, agli utenti viene richiesto di accettare o ignorare l'etichetta consigliata in Word, Excel e PowerPoint. Questa impostazione estende questa raccomandazione per l'etichetta da visualizzare anche in Outlook.

Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: OutlookRecommendationEnabled

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Abilitare la rimozione della protezione dai file compressi

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si configura questa impostazione, il cmdlet di PowerShell Set-AIPFileLabel è abilitato per consentire la rimozione della protezione dai file PST, rar e 7zip.

Chiave: EnableContainerSupport

Valore: True

Esempio di comando di PowerShell in cui è abilitato il criterio:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Impostare un'etichetta predefinita diversa per Outlook

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si configura questa impostazione, Outlook non applica l'etichetta predefinita configurata come impostazione dei criteri per l'opzione Applica questa etichetta per impostazione predefinita a documenti e messaggi di posta elettronica. In alternativa, Outlook può applicare un'etichetta predefinita diversa o nessuna etichetta.

Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: OutlookDefaultLabel

Valore: <GUID> etichetta o Nessuno

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Modificare i tipi di file da proteggere

Queste configurazioni usano un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, il client di etichettatura unificata di Azure Information Protection protegge tutti i tipi di file e lo scanner dal client protegge solo i tipi di file di Office e i file PDF.

È possibile modificare questo comportamento predefinito per un criterio di etichetta selezionato specificando uno dei seguenti elementi:

PFileSupportedExtension

Chiave: PFileSupportedExtensions

Valore: <valore stringa>

Usare la tabella seguente per identificare il valore stringa da specificare:

| Valore stringa | Client | Scanner |

|---|---|---|

| * | Valore predefinito: applicare la protezione a tutti i tipi di file | Applicare la protezione a tutti i tipi di file |

| ConvertTo-Json(".jpg", ".png") | Oltre ai tipi di file di Office e ai file PDF, applicare la protezione alle estensioni di file specificate | Oltre ai tipi di file di Office e ai file PDF, applicare la protezione alle estensioni di file specificate |

Esempio 1: comando di PowerShell per lo scanner per proteggere tutti i tipi di file, in cui i criteri di etichetta sono denominati "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Esempio 2: comando di PowerShell per lo scanner per proteggere i file .txt e i file .csv oltre ai file PDF di Office, dove i criteri di etichetta sono denominati "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Con questa impostazione è possibile modificare i tipi di file protetti, ma non è possibile modificare il livello di protezione predefinito da nativo a generico. Ad esempio, per gli utenti che eseguono il client di etichettatura unificata, è possibile modificare l'impostazione predefinita in modo che solo i file di Office e i file PDF siano protetti invece di tutti i tipi di file. Ma non è possibile modificare questi tipi di file in modo che siano protetti in modo generico con un'estensione con estensione pfile.

AdditionalPPrefixExtensions

Il client di etichettatura unificata supporta la modifica di <EXT>. Da PFILE a P<EXT> usando la proprietà avanzata AdditionalPPrefixExtensions. Questa proprietà avanzata è supportata dal Esplora file, PowerShell e dallo scanner. Tutte le app hanno un comportamento simile.

Chiave: AdditionalPPrefixExtensions

Valore: <valore stringa>

Usare la tabella seguente per identificare il valore stringa da specificare:

| Valore stringa | Client e scanner |

|---|---|

| * | Tutte le estensioni PFile diventano P<EXT> |

| <Valore null> | Il valore predefinito si comporta come il valore di protezione predefinito. |

| ConvertTo-Json(".dwg", ".zip") | Oltre all'elenco precedente, ".dwg" e ".zip" diventano P<EXT> |

Con questa impostazione, le estensioni seguenti diventano sempre P<EXT>: ".txt", ".xml", ".bmp", ".jt", ".jpg", ".jpeg", ".jpe", ".jif", ".jfif", ".jfi", ".png", ".tif", ".tiff", ".gif"). L'esclusione rilevante è che "ptxt" non diventa "txt.pfile".

AdditionalPPrefixExtensions funziona solo se la protezione di PFiles con la proprietà avanzata : PFileSupportedExtension è abilitata.

Esempio 1: il comando di PowerShell si comporta come il comportamento predefinito in cui Protect ".dwg" diventa ".dwg.pfile":

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Esempio 2: comando di PowerShell per modificare tutte le estensioni PFile dalla protezione generica (dwg.pfile) alla protezione nativa (con estensione pdwg) quando i file sono protetti:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Esempio 3: comando di PowerShell per modificare ".dwg" in ".pdwg" quando si usa questo servizio proteggere questo file:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Rimuovere "Non ora" per i documenti quando si usa l'etichettatura obbligatoria

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si utilizza l'impostazione dei criteri etichetta di Tutti i documenti e i messaggi di posta elettronica devono avere un'etichetta, agli utenti viene richiesto di selezionare un'etichetta al primo salvataggio di un documento di Office e all'invio di un messaggio di posta elettronica da Outlook.

Per i documenti, gli utenti possono selezionare Non ora per ignorare temporaneamente la richiesta di selezionare un'etichetta e tornare al documento. Tuttavia, non possono chiudere il documento salvato senza etichettarlo.

Quando si configura l'impostazione PostponeMandatoryBeforeSave , l'opzione Non ora viene rimossa, in modo che gli utenti debbano selezionare un'etichetta quando il documento viene salvato per la prima volta.

Suggerimento

L'impostazione PostponeMandatoryBeforeSave garantisce anche che i documenti condivisi vengano etichettati prima dell'invio tramite posta elettronica.

Per impostazione predefinita, anche se sono presenti tutti i documenti e i messaggi di posta elettronica devono avere un'etichetta abilitata nei criteri, gli utenti vengono alzati di livello solo ai file etichettati ai messaggi di posta elettronica da Outlook.

Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: PostponeMandatoryBeforeSave

Valore: False

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Rimuovere intestazioni e piè di pagina da altre soluzioni di etichettatura

Questa configurazione usa le impostazioni avanzate dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Esistono due metodi per rimuovere le classificazioni da altre soluzioni di etichettatura:

| Impostazione | Descrizione |

|---|---|

| WordShapeNameToRemove | Rimuove qualsiasi forma dai documenti di Word in cui il nome della forma corrisponde al nome definito nella proprietà avanzata WordShapeNameToRemove . Per altre informazioni, vedere Usare la proprietà avanzata WordShapeNameToRemove. |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Consente di rimuovere o sostituire intestazioni o piè di pagina basati su testo dai documenti di Word, Excel e PowerPoint. Per altre informazioni, vedere: - Usare la proprietà avanzata RemoveExternalContentMarkingInApp - Come configurare ExternalContentMarkingToRemove. |

Utilizzare la proprietà avanzata WordShapeNameToRemove

La proprietà avanzata WordShapeNameToRemove è supportata dalla versione 2.6.101.0 e successive

Questa impostazione consente di rimuovere o sostituire etichette basate su forma dai documenti di Word quando tali contrassegni visivi sono stati applicati da un'altra soluzione di etichettatura. Ad esempio, la forma contiene il nome di un'etichetta precedente di cui è stata eseguita la migrazione alle etichette di riservatezza per usare un nuovo nome di etichetta e la propria forma.

Per utilizzare questa proprietà avanzata, è necessario trovare il nome della forma nel documento di Word e quindi definirli nell'elenco di proprietà avanzate WordShapeNameToRemove delle forme. Il servizio rimuoverà qualsiasi forma in Word che inizia con un nome definito nell'elenco di forme in questa proprietà avanzata.

Evitare di rimuovere forme contenenti il testo che si desidera ignorare, definendo il nome di tutte le forme da rimuovere ed evitare di controllare il testo in tutte le forme, ovvero un processo a elevato utilizzo di risorse.

Nota

In Microsoft Word le forme possono essere rimosse definendo il nome delle forme o il relativo testo, ma non entrambi. Se la proprietà WordShapeNameToRemove è definita, tutte le configurazioni definite dal valore ExternalContentMarkingToRemove vengono ignorate.

Per trovare il nome della forma in uso e si vuole escludere:

In Word visualizzare il riquadro Selezione: scheda >Home Gruppo modifica> Selezionare l'opzione >Riquadro di selezione.

Selezionare la forma nella pagina che si desidera contrassegnare per la rimozione. Il nome della forma contrassegnata è ora evidenziato nel riquadro Selezione .

Utilizzare il nome della forma per specificare un valore stringa per la chiave WordShapeNameToRemove.

Esempio: il nome della forma è dc. Per rimuovere la forma con questo nome, specificare il valore : dc.

Chiave: WordShapeNameToRemove

Valore: <nome forma word>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Quando è necessario rimuovere più forme di Word, specificare il numero di valori da rimuovere.

Usare la proprietà avanzata RemoveExternalContentMarkingInApp

Questa impostazione consente di rimuovere o sostituire intestazioni o piè di pagina basati su testo dai documenti quando tali contrassegni visivi sono stati applicati da un'altra soluzione di etichettatura. Ad esempio, il piè di pagina precedente contiene il nome di un'etichetta precedente di cui è stata eseguita la migrazione alle etichette di riservatezza per usare un nuovo nome di etichetta e il relativo piè di pagina.

Quando il client di etichettatura unificata ottiene questa configurazione nei relativi criteri, le intestazioni e i piè di pagina precedenti vengono rimossi o sostituiti quando il documento viene aperto nella app Office e al documento viene applicata qualsiasi etichetta di riservatezza.

Questa configurazione non è supportata per Outlook e tenere presente che quando viene usata con Word, Excel e PowerPoint, può influire negativamente sulle prestazioni di queste app per gli utenti. La configurazione consente di definire le impostazioni per ogni applicazione, ad esempio cercare testo nelle intestazioni e nei piè di pagina dei documenti di Word, ma non nei fogli di calcolo di Excel o nelle presentazioni di PowerPoint.

Poiché la corrispondenza dei criteri influisce sulle prestazioni per gli utenti, è consigliabile limitare i tipi di app Office lication (Word, EXcel, PowerPoint) solo a quelli che devono essere cercati. Per i criteri di etichetta selezionati, specificare le stringhe seguenti:

Chiave: RemoveExternalContentMarkingInApp

Valore: <tipi di app Office lication WXP>

Esempi:

Per cercare solo i documenti di Word, specificare W.

Per cercare documenti di Word e presentazioni di PowerPoint, specificare WP.

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

È quindi necessaria almeno un'impostazione client più avanzata, ExternalContentMarkingToRemove, per specificare il contenuto dell'intestazione o del piè di pagina e come rimuoverle o sostituirle.

Come configurare ExternalContentMarkingToRemove

Quando si specifica il valore stringa per la chiave ExternalContentMarkingToRemove , sono disponibili tre opzioni che usano espressioni regolari. Per ognuno di questi scenari, usare la sintassi illustrata nella colonna Valore di esempio nella tabella seguente:

| Opzione | Descrizione di esempio | Valore di esempio |

|---|---|---|

| Corrispondenza parziale per rimuovere tutti gli elementi nell'intestazione o nel piè di pagina | Le intestazioni o i piè di pagina contengono la stringa TEXT TO REMOVE e si desidera rimuovere completamente queste intestazioni o piè di pagina. | *TEXT* |

| Corrispondenza completa per rimuovere solo parole specifiche nell'intestazione o nel piè di pagina | Le intestazioni o i piè di pagina contengono la stringa TEXT TO REMOVE e si desidera rimuovere solo la parola TEXT , lasciando l'intestazione o la stringa del piè di pagina come TO REMOVE. | TEXT |

| Corrispondenza completa per rimuovere tutti gli elementi nell'intestazione o nel piè di pagina | Le intestazioni o i piè di pagina hanno la stringa TEXT TO REMOVE. Si vogliono rimuovere intestazioni o piè di pagina che hanno esattamente questa stringa. | ^TEXT TO REMOVE$ |

La corrispondenza dei criteri per la stringa specificata non fa distinzione tra maiuscole e minuscole. La lunghezza massima della stringa è di 255 caratteri e non può includere spazi vuoti.

Poiché alcuni documenti possono includere caratteri invisibili o tipi diversi di spazi o schede, la stringa specificata per una frase o una frase potrebbe non essere rilevata. Quando possibile, specificare una singola parola distintiva per il valore e assicurarsi di testare i risultati prima della distribuzione nell'ambiente di produzione.

Per gli stessi criteri di etichetta, specificare le stringhe seguenti:

Chiave: ExternalContentMarkingToRemove

Valore: <stringa da trovare, definita come espressione regolare>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Per altre informazioni, vedi:

Intestazioni o piè di pagina su più righe

Se un testo di intestazione o piè di pagina è maggiore di una singola riga, creare una chiave e un valore per ogni riga. Ad esempio, se si dispone del piè di pagina seguente con due righe:

Il file viene classificato come Riservato

Etichetta applicata manualmente

Per rimuovere questo piè di pagina su più righe, creare le due voci seguenti per lo stesso criterio di etichetta:

- Chiave: ExternalContentMarkingToRemove

- Valore chiave 1: *Riservato*

- Valore chiave 2: *Etichetta applicata*

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Ottimizzazione per PowerPoint

Le intestazioni e i piè di pagina in PowerPoint vengono implementati come forme. Per i tipi di forma msoTextBox, msoTextEffect, msoPlaceholder e msoAutoShape , le impostazioni avanzate seguenti forniscono ottimizzazioni aggiuntive:

Inoltre, PowerPointRemoveAllShapesByShapeName può rimuovere qualsiasi tipo di forma, in base al nome della forma.

Per altre informazioni, vedere Trovare il nome della forma in uso come intestazione o piè di pagina.

Evitare di rimuovere forme da PowerPoint che contengono testo specificato e non sono intestazioni/piè di pagina

Per evitare di rimuovere forme che contengono il testo specificato, ma non sono intestazioni o piè di pagina, usare un'impostazione client avanzata aggiuntiva denominata PowerPointShapeNameToRemove.

È anche consigliabile usare questa impostazione per evitare di controllare il testo in tutte le forme, ovvero un processo a elevato utilizzo di risorse.

Se non si specifica questa impostazione client avanzata aggiuntiva e PowerPoint è incluso nel valore della chiave RemoveExternalContentMarkingInApp , tutte le forme verranno controllate per il testo specificato nel valore ExternalContentMarkingToRemove .

Se questo valore viene specificato, verranno rimosse solo le forme che soddisfano i criteri del nome della forma e hanno testo corrispondente alla stringa fornita con ExternalContentMarkingToRemove .

Ad esempio:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Estendere la rimozione del contrassegno esterno ai layout personalizzati

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, la logica usata per rimuovere i contrassegni di contenuto esterni ignora i layout personalizzati configurati in PowerPoint. Per estendere questa logica ai layout personalizzati, impostare la proprietà avanzata RemoveExternalMarkingFromCustomLayouts su True.

Chiave: RemoveExternalMarkingFromCustomLayouts

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Rimuovere tutte le forme di un nome di forma specifico

Se si usano layout personalizzati di PowerPoint e si desidera rimuovere tutte le forme di un nome di forma specifico dalle intestazioni e dai piè di pagina, usare l'impostazione avanzata PowerPointRemoveAllShapesByShapeName , con il nome della forma che si desidera rimuovere.

L'utilizzo dell'impostazione PowerPointRemoveAllShapesByShapeName ignora il testo all'interno delle forme e usa invece il nome della forma per identificare le forme da rimuovere.

Ad esempio:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Per altre informazioni, vedi:

- Trovare il nome della forma in uso come intestazione o piè di pagina

- Rimuovere il contrassegno di contenuto esterno dai layout personalizzati in PowerPoint

Trovare il nome della forma in uso come intestazione o piè di pagina

In PowerPoint visualizzare il riquadro Selezione: scheda >Formato Riquadro di selezione Disponi gruppo>.

Selezionare la forma nella diapositiva che contiene l'intestazione o il piè di pagina. Il nome della forma selezionata è ora evidenziato nel riquadro Selezione .

Usare il nome della forma per specificare un valore stringa per la chiave PowerPointShapeNameToRemove .

Esempio: il nome della forma è fc. Per rimuovere la forma con questo nome, specificare il valore : fc.

Chiave: PowerPointShapeNameToRemove

Valore: <nome forma di PowerPoint>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Quando sono presenti più forme di PowerPoint da rimuovere, specificare il numero di valori da rimuovere.

Per impostazione predefinita, vengono controllate solo le diapositive master per le intestazioni e i piè di pagina. Per estendere questa ricerca a tutte le diapositive, un processo molto più intensivo delle risorse, usare un'impostazione client avanzata aggiuntiva denominata RemoveExternalContentMarkingInAllSlides:

Chiave: RemoveExternalContentMarkingInAllSlides

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Rimuovere il contrassegno di contenuto esterno dai layout personalizzati in PowerPoint

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, la logica usata per rimuovere i contrassegni di contenuto esterni ignora i layout personalizzati configurati in PowerPoint. Per estendere questa logica ai layout personalizzati, impostare la proprietà avanzata RemoveExternalMarkingFromCustomLayouts su True.

Chiave: RemoveExternalMarkingFromCustomLayouts

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Disattivare le autorizzazioni personalizzate in Esplora file

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, gli utenti visualizzano un'opzione denominata Proteggi con autorizzazioni personalizzate quando fanno clic con il pulsante destro del mouse in Esplora file e scelgono Classifica e proteggi. Questa opzione consente di impostare le proprie impostazioni di protezione che possono eseguire l'override di tutte le impostazioni di protezione che potrebbero essere state incluse con una configurazione dell'etichetta. Gli utenti possono anche visualizzare un'opzione per rimuovere la protezione. Quando si configura questa impostazione, gli utenti non visualizzano queste opzioni.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave: EnableCustomPermissions

Valore: False

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Per i file protetti con autorizzazioni personalizzate, visualizzare sempre le autorizzazioni personalizzate per gli utenti in Esplora file

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si configura l'impostazione client avanzata per disattivare le autorizzazioni personalizzate in Esplora file, per impostazione predefinita gli utenti non possono visualizzare o modificare autorizzazioni personalizzate già impostate in un documento protetto.

Tuttavia, esiste un'altra impostazione client avanzata che è possibile specificare in modo che in questo scenario gli utenti possano visualizzare e modificare le autorizzazioni personalizzate per un documento protetto quando usano Esplora file e fare clic con il pulsante destro del mouse sul file.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave: EnableCustomPermissionsForCustomProtectedFiles

Valore: True

Esempio di comando di PowerShell:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

Per i messaggi di posta elettronica con allegati, applicare un'etichetta corrispondente alla classificazione più elevata di tali allegati

Questa configurazione usa le impostazioni avanzate dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Questa impostazione è per quando gli utenti allegano documenti etichettati a un messaggio di posta elettronica e non etichettano il messaggio di posta elettronica stesso. In questo scenario, viene selezionata automaticamente un'etichetta in base alle etichette di classificazione applicate agli allegati. L'etichetta di classificazione più alta è selezionata.

L'allegato deve essere un file fisico e non può essere un collegamento a un file, ad esempio un collegamento a un file in Microsoft SharePoint o OneDrive.

È possibile configurare questa impostazione su Consigliato, in modo che agli utenti venga richiesto di applicare l'etichetta selezionata al messaggio di posta elettronica. Gli utenti possono quindi accettare la raccomandazione o ignorarla senza applicare l'etichetta. In alternativa, è possibile configurare questa impostazione su Automatico, in cui viene applicata automaticamente l'etichetta selezionata, ma gli utenti possono rimuovere l'etichetta o selezionare un'etichetta diversa prima di inviare il messaggio di posta elettronica. Entrambi gli scenari supportano un messaggio personalizzato.

Nota

Quando l'allegato con l'etichetta di classificazione più alta è configurato per la protezione con l'impostazione delle autorizzazioni definite dall'utente:

- Quando le autorizzazioni definite dall'utente dell'etichetta includono Outlook (Non inoltrare), l'etichetta è selezionata e la protezione Non inoltrare viene applicata al messaggio di posta elettronica.

- Quando le autorizzazioni definite dall'utente dell'etichetta sono solo per Word, Excel, PowerPoint e Esplora file, tale etichetta non viene applicata al messaggio di posta elettronica e non è né protezione.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave 1: AttachmentAction

Valore chiave 1: consigliato o automatico

Chiave 2 (facoltativo): AttachmentActionTip

Valore chiave 2: "<Descrizione> comando personalizzata"

La descrizione comando personalizzata facoltativa supporta solo una sola lingua. Se questa impostazione non è specificata, agli utenti vengono visualizzati i messaggi seguenti:

- Messaggio consigliato: è consigliabile etichettare il messaggio di posta elettronica come <nome dell'etichetta>

- Messaggio automatico: questo messaggio di posta elettronica è stato etichettato automaticamente come <nome dell'etichetta>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Aggiungere "Segnala un problema" per gli utenti

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si specifica l'impostazione client avanzata seguente, gli utenti visualizzano un'opzione Segnala un problema che possono selezionare nella finestra di dialogo Client guida e commenti . Specificare una stringa HTTP per il collegamento. Ad esempio, una pagina Web personalizzata che gli utenti devono segnalare problemi o un indirizzo di posta elettronica che passa all'help desk.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave: ReportAnIssueLink

Valore: <stringa HTTP>

Valore di esempio per un sito Web: https://support.contoso.com

Valore di esempio per un indirizzo di posta elettronica: mailto:helpdesk@contoso.com

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Implementare messaggi popup in Outlook che avvisano, giustificano o bloccano l'invio di messaggi di posta elettronica

Questa configurazione usa le impostazioni avanzate dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Quando si creano e si configurano le impostazioni client avanzate seguenti, gli utenti visualizzano messaggi popup in Outlook che possono avvisarli prima di inviare un messaggio di posta elettronica o chiedere loro di fornire una giustificazione per il motivo per cui stanno inviando un messaggio di posta elettronica o impedire loro di inviare un messaggio di posta elettronica per uno degli scenari seguenti:

Il messaggio di posta elettronica o l'allegato per il messaggio di posta elettronica ha un'etichetta specifica:

- L'allegato può essere qualsiasi tipo di file

Il messaggio di posta elettronica o l'allegato per il messaggio di posta elettronica non ha un'etichetta:

- L'allegato può essere un documento di Office o un documento PDF

Quando vengono soddisfatte queste condizioni, l'utente visualizza un messaggio popup con una delle azioni seguenti:

| Tipo | Descrizione |

|---|---|

| Avvertire | L'utente può confermare e inviare o annullare. |

| Giustificare | All'utente viene richiesta una giustificazione (opzioni predefinite o in formato libero) e l'utente può quindi inviare o annullare il messaggio di posta elettronica. Il testo della giustificazione viene scritto nell'intestazione x di posta elettronica, in modo che possa essere letto da altri sistemi, ad esempio i servizi di prevenzione della perdita dei dati (DLP). |

| Blocco | L'utente non può inviare il messaggio di posta elettronica mentre rimane la condizione. Il messaggio include il motivo del blocco del messaggio di posta elettronica, in modo che l'utente possa risolvere il problema. Ad esempio, rimuovere destinatari specifici o etichettare il messaggio di posta elettronica. |

Quando i messaggi popup sono per un'etichetta specifica, è possibile configurare le eccezioni per i destinatari in base al nome di dominio.

Vedere il blog della community tecnica Personalizzazione dei messaggi popup di Outlook per il client UL di AIP per un esempio di procedura dettagliata su come configurare queste impostazioni.

Suggerimento

Per assicurarsi che i popup vengano visualizzati anche quando i documenti vengono condivisi dall'esterno di Outlook (Condivisione > file > Allega una copia), configurare anche l'impostazione avanzata PostponeMandatoryBeforeSave.

Per altre informazioni, vedi:

- Per implementare i messaggi popup di avviso, giustificazione o blocco per etichette specifiche

- Per implementare i messaggi popup di avviso, giustificazione o blocco per messaggi di posta elettronica o allegati che non hanno un'etichetta

Per implementare i messaggi popup di avviso, giustificazione o blocco per etichette specifiche

Per i criteri selezionati, creare una o più delle impostazioni avanzate seguenti con le chiavi seguenti. Per i valori, specificare una o più etichette in base ai RELATIVI GUID, ognuna separata da una virgola.

Valore di esempio per più GUID di etichetta come stringa delimitata da virgole:

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Tipo di messaggio | Chiave/Valore |

|---|---|

| Avvertire | Chiave: OutlookWarnUntrustedCollaborationLabel Valore: <GUID etichetta, delimitato da virgole> |

| Giustificare | Chiave: OutlookJustifyUntrustedCollaborationLabel Valore: <GUID etichetta, delimitato da virgole> |

| Blocco | Chiave: OutlookBlockUntrustedCollaborationLabel Valore: <GUID etichetta, delimitato da virgole> |

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

Per altre personalizzazioni, è anche possibile esentare i nomi di dominio per i messaggi popup configurati per etichette specifiche.

Nota

Le impostazioni avanzate in questa sezione (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel e OutlookBlockUntrustedCollaborationLabel) sono destinate a quando è in uso un'etichetta specifica .

Per implementare i messaggi popup predefiniti per il contenuto non compilato, utilizzare l'impostazione avanzata OutlookUnlabeledCollaborationAction . Per personalizzare i messaggi popup per il contenuto senza etichetta, usare un file .json per definire le impostazioni avanzate.

Per altre informazioni, vedere Personalizzare i messaggi popup di Outlook.

Suggerimento

Per assicurarsi che i messaggi di blocco vengano visualizzati in base alle esigenze, anche per un destinatario che si trova all'interno di una lista di distribuzione di Outlook, assicurarsi di aggiungere l'impostazione avanzata EnableOutlookDistributionListExpansion .

Per esentare i nomi di dominio per i messaggi popup configurati per etichette specifiche

Per le etichette specificate con questi messaggi popup, è possibile esentare nomi di dominio specifici in modo che gli utenti non visualizzino i messaggi per i destinatari con tale nome di dominio incluso nell'indirizzo di posta elettronica. In questo caso, i messaggi di posta elettronica vengono inviati senza interruzioni. Per specificare più domini, aggiungerli come singola stringa, separati da virgole.

Una configurazione tipica consiste nel visualizzare i messaggi popup solo per i destinatari esterni all'organizzazione o che non sono partner autorizzati per l'organizzazione. In questo caso, si specificano tutti i domini di posta elettronica usati dall'organizzazione e dai partner.

Per gli stessi criteri di etichetta, creare le impostazioni client avanzate seguenti e per il valore specificare uno o più domini, ognuno separato da una virgola.

Valore di esempio per più domini come stringa delimitata da virgole: contoso.com,fabrikam.com,litware.com

| Tipo di messaggio | Chiave/Valore |

|---|---|

| Avvertire | Chiave: OutlookWarnTrustedDomains Valore: <nomi di dominio, delimitati da virgole> |

| Giustificare | Chiave: OutlookJustifyTrustedDomains Valore: <nomi di dominio, delimitati da virgole> |

| Blocco | Chiave: OutlookBlockTrustedDomains Valore: <nomi di dominio, delimitati da virgole> |

Si supponga, ad esempio, di aver specificato l'impostazione avanzata outlookBlockUntrustedCollaborationLabel per l'etichetta Confidential \ All Employees .

È ora possibile specificare l'impostazione client avanzata aggiuntiva di OutlookBlockTrustedDomains con contoso.com. Di conseguenza, un utente può inviare un messaggio di posta elettronica a john@sales.contoso.com quando viene etichettato Riservato \ Tutti i dipendenti, ma verrà bloccato l'invio di un messaggio di posta elettronica con la stessa etichetta a un account Gmail.

Comandi di PowerShell di esempio, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Nota

Per assicurarsi che i messaggi di blocco vengano visualizzati in base alle esigenze, anche per un destinatario che si trova all'interno di una lista di distribuzione di Outlook, assicurarsi di aggiungere l'impostazione avanzata EnableOutlookDistributionListExpansion .

Per implementare i messaggi popup di avviso, giustificazione o blocco per messaggi di posta elettronica o allegati che non hanno un'etichetta

Per gli stessi criteri di etichetta, creare l'impostazione client avanzata seguente con uno dei valori seguenti:

| Tipo di messaggio | Chiave/Valore |

|---|---|

| Avvertire | Chiave: OutlookUnlabeledCollaborationAction Valore: Avvisa |

| Giustificare | Chiave: OutlookUnlabeledCollaborationAction Valore: Giustifica |

| Blocco | Chiave: OutlookUnlabeledCollaborationAction Valore: Blocca |

| Disattiva questi messaggi | Chiave: OutlookUnlabeledCollaborationAction Valore: Disattivato |

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Per altre personalizzazioni, vedere:

- Per definire estensioni di file specifiche per i messaggi popup di avviso, giustificazione o blocco per gli allegati di posta elettronica che non dispongono di un'etichetta

- Per specificare un'azione diversa per i messaggi di posta elettronica senza allegati

- Personalizzare i messaggi popup di Outlook

Per definire estensioni di file specifiche per i messaggi popup di avviso, giustificazione o blocco per gli allegati di posta elettronica che non dispongono di un'etichetta

Per impostazione predefinita, i messaggi popup di avviso, giustificazione o blocco si applicano a tutti i documenti di Office e i documenti PDF. È possibile perfezionare questo elenco specificando quali estensioni di file devono visualizzare i messaggi di avviso, giustificazione o blocco con un'impostazione avanzata aggiuntiva e un elenco delimitato da virgole di estensioni di file.

Valore di esempio per più estensioni di file da definire come stringa delimitata da virgole: .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

In questo esempio, un documento PDF senza etichetta non genera messaggi popup di avviso, giustificazione o blocco.

Per gli stessi criteri di etichetta, immettere le stringhe seguenti:

Chiave: OutlookOverrideUnlabeledCollaborationExtensions

Valore: <estensioni di file per visualizzare i messaggi, delimitati da virgole>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Per specificare un'azione diversa per i messaggi di posta elettronica senza allegati

Per impostazione predefinita, il valore specificato per OutlookUnlabeledCollaborationAction per avvisare, giustificare o bloccare i messaggi popup si applica a messaggi di posta elettronica o allegati che non hanno un'etichetta.

È possibile perfezionare questa configurazione specificando un'altra impostazione avanzata per i messaggi di posta elettronica che non hanno allegati.

Creare l'impostazione client avanzata seguente con uno dei valori seguenti:

| Tipo di messaggio | Chiave/Valore |

|---|---|

| Avvertire | Chiave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valore: Avvisa |

| Giustificare | Chiave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valore: Giustifica |

| Blocco | Chiave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valore: Blocca |

| Disattiva questi messaggi | Chiave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valore: Disattivato |

Se non si specifica questa impostazione client, il valore specificato per OutlookUnlabeledCollaborationAction viene utilizzato per i messaggi di posta elettronica senza allegati e messaggi di posta elettronica senza etichetta e messaggi di posta elettronica senza etichetta con allegati.

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Espandere le liste di distribuzione di Outlook durante la ricerca di destinatari di posta elettronica

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per estendere il supporto da altre impostazioni avanzate ai destinatari all'interno delle liste di distribuzione di Outlook, impostare l'impostazione avanzata EnableOutlookDistributionListExpansion su true.

- Chiave: EnableOutlookDistributionListExpansion

- Valore: true

Ad esempio, se sono state configurate le impostazioni avanzate outlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel e quindi si configura anche l'impostazione EnableOutlookDistributionListExpansion , Outlook è abilitato per espandere la lista di distribuzione per garantire che venga visualizzato un messaggio di blocco in base alle esigenze.

Il timeout predefinito per l'espansione della lista di distribuzione è di 2000 millisecondi.

Per modificare questo timeout, creare l'impostazione avanzata seguente per i criteri selezionati:

- Chiave: OutlookGetEmailAddressesTimeOutMSProperty

- Valore: Integer, in millisecondi

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Impedire l'invio dei dati di controllo ad analisi AIP e Microsoft 365

Per impostazione predefinita, il client di etichettatura unificata di Azure Information Protection supporta la creazione di report centralizzati e invia i dati di controllo a:

- Analisi di Azure Information Protection, se è stata configurata un'area di lavoro Log Analytics

- Microsoft 365, in cui è possibile visualizzarli in Esplora attività

Per modificare questo comportamento, in modo che i dati di controllo non vengano inviati, eseguire le operazioni seguenti:

Aggiungere l'impostazione avanzata dei criteri seguente usando Security & Compliance Center PowerShell:

Chiave: EnableAudit

Valore: False

Ad esempio, se i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Nota

Per impostazione predefinita, questa impostazione avanzata non è presente nei criteri e i log di controllo vengono inviati.

In tutti i computer client di Azure Information Protection eliminare la cartella seguente: %localappdata%\Microsoft\MSIP\mip

Per consentire al client di inviare nuovamente i dati del log di controllo, modificare il valore dell'impostazione avanzata su True. Non è necessario creare manualmente la cartella %localappdata%\Microsoft\MSIP\mip nei computer client.

Inviare corrispondenze del tipo di informazioni ad Analisi di Azure Information Protection

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, il client di etichettatura unificata non invia corrispondenze al contenuto per i tipi di informazioni sensibili ad Analisi di Azure Information Protection. Per altre informazioni su queste informazioni aggiuntive che è possibile inviare, vedere la sezione Corrispondenze contenuto per un'analisi più approfondita della documentazione sulla creazione di report centrali.

Per inviare corrispondenze di contenuto quando vengono inviati tipi di informazioni riservate, creare l'impostazione client avanzata seguente in un criterio di etichetta:

Chiave: LogMatchedContent

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

Limitare il consumo di CPU

A partire dalla versione dello scanner 2.7.x.x, è consigliabile limitare il consumo di CPU usando le impostazioni avanzate scannerMaxCPU e ScannerMinCPU seguenti.

Importante

Quando sono in uso i criteri di limitazione dei thread seguenti, le impostazioni avanzate ScannerMaxCPU e ScannerMinCPU vengono ignorate. Per limitare il consumo della CPU usando le impostazioni avanzate ScannerMaxCPU e ScannerMinCPU , annullare l'uso dei criteri che limitano il numero di thread.

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per limitare il consumo di CPU nel computer dello scanner, è gestibile creando due impostazioni avanzate:

ScannerMaxCPU:

Impostare su 100 per impostazione predefinita, il che significa che non è previsto alcun limite di utilizzo massimo della CPU. In questo caso, il processo dello scanner tenterà di usare tutto il tempo di CPU disponibile per ottimizzare le frequenze di analisi.

Se si imposta ScannerMaxCPU su meno di 100, lo scanner monitorerà il consumo della CPU negli ultimi 30 minuti. Se la CPU media ha superato il limite impostato, inizierà a ridurre il numero di thread allocati per i nuovi file.

Il limite per il numero di thread continuerà finché il consumo della CPU è superiore al limite impostato per ScannerMaxCPU.

ScannerMinCPU:

È stato controllato solo se ScannerMaxCPU non è uguale a 100 e non può essere impostato su un numero maggiore del valore scannerMaxCPU . È consigliabile mantenere scannerMinCPU impostato almeno 15 punti inferiore al valore di ScannerMaxCPU.

Impostare su 50 per impostazione predefinita, ovvero se l'utilizzo della CPU negli ultimi 30 minuti quando è inferiore a questo valore, lo scanner inizierà ad aggiungere nuovi thread per analizzare più file in parallelo, fino a quando l'utilizzo della CPU raggiunge il livello impostato per ScannerMaxCPU-15.

Limitare il numero di thread usati dallo scanner

Importante

Quando sono in uso i criteri di limitazione dei thread seguenti, le impostazioni avanzate ScannerMaxCPU e ScannerMinCPU vengono ignorate. Per limitare il consumo della CPU usando le impostazioni avanzate ScannerMaxCPU e ScannerMinCPU , annullare l'uso dei criteri che limitano il numero di thread.

Questa configurazione usa un'impostazione avanzata dei criteri che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Per impostazione predefinita, lo scanner usa tutte le risorse del processore disponibili nel computer che esegue il servizio scanner. Se è necessario limitare l'utilizzo della CPU durante l'analisi del servizio, creare l'impostazione avanzata seguente in un criterio di etichetta.

Per il valore, specificare il numero di thread simultanei che lo scanner può eseguire in parallelo. Lo scanner usa un thread separato per ogni file analizzato, quindi questa configurazione di limitazione definisce anche il numero di file che possono essere analizzati in parallelo.

Quando si configura per la prima volta il valore per i test, è consigliabile specificare 2 per core e quindi monitorare i risultati. Ad esempio, se si esegue lo scanner in un computer con 4 core, impostare prima il valore su 8. Se necessario, aumentare o diminuire tale numero, in base alle prestazioni risultanti necessarie per il computer scanner e le frequenze di analisi.

Chiave: ScannerConcurrencyLevel

Valore: <numero di thread simultanei>

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Eseguire la migrazione delle etichette da Secure Islands e da altre soluzioni di etichettatura

Questa configurazione usa un'impostazione avanzata dell'etichetta che è necessario configurare usando PowerShell del Centro sicurezza e conformità.

Questa configurazione non è compatibile con i file PDF protetti con estensione ppdf. Questi file non possono essere aperti dal client usando Esplora file o PowerShell.

Per i documenti di Office etichettati da Secure Islands, è possibile etichettare nuovamente questi documenti con un'etichetta di riservatezza usando un mapping definito dall'utente. Questo metodo viene usato anche per riutilizzare le etichette di altre soluzioni quando le etichette si trovano nei documenti di Office.

In seguito a questa opzione di configurazione, la nuova etichetta di riservatezza viene applicata dal client di etichettatura unificata di Azure Information Protection come indicato di seguito:

Per i documenti di Office: quando il documento viene aperto nell'app desktop, la nuova etichetta di riservatezza viene visualizzata come impostata e viene applicata quando il documento viene salvato.

Per PowerShell: Set-AIPFileLabel e Set-AIPFileClassificiation possono applicare la nuova etichetta di riservatezza.

Per Esplora file: nella finestra di dialogo Azure Information Protection viene visualizzata la nuova etichetta di riservatezza ma non è impostata.

Questa configurazione richiede di specificare un'impostazione avanzata denominata labelByCustomProperties per ogni etichetta di riservatezza di cui si vuole eseguire il mapping all'etichetta precedente. Quindi, per ogni voce, impostare il valore usando la sintassi seguente:

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Specificare la scelta del nome di una regola di migrazione. Usare un nome descrittivo che consente di identificare il mapping di una o più etichette della soluzione di etichettatura precedente all'etichetta di riservatezza.

Si noti che questa impostazione non rimuove l'etichetta originale dal documento o da eventuali contrassegni visivi nel documento a cui potrebbe essere applicata l'etichetta originale. Per rimuovere intestazioni e piè di pagina, vedere Rimuovere intestazioni e piè di pagina da altre soluzioni di etichettatura.

Esempi:

- Esempio 1: mapping uno-a-uno dello stesso nome di etichetta

- Esempio 2: mapping uno-a-uno per un nome di etichetta diverso

- Esempio 3: Mapping molti-a-uno dei nomi delle etichette

- Esempio 4: più regole per la stessa etichetta

Per altre personalizzazioni, vedere:

- Estendere le regole di migrazione delle etichette ai messaggi di posta elettronica

- Estendere le regole di migrazione delle etichette alle proprietà di SharePoint

Nota

Se si esegue la migrazione dalle etichette tra tenant, ad esempio dopo una fusione aziendale, è consigliabile leggere il post di blog sulle fusioni e sugli spinoff per altre informazioni.

Esempio 1: mapping uno-a-uno dello stesso nome di etichetta

Requisito: i documenti con etichetta Secure Islands "Confidential" devono essere etichettati come "Riservati" da Azure Information Protection.

In questo esempio:

- L'etichetta Secure Islands è denominata Confidential e archiviata nella proprietà personalizzata denominata Classification.

Impostazione avanzata:

Chiave: labelByCustomProperties

Valore: l'etichetta Secure Islands è Confidential,Classification,Confidential

Esempio di comando di PowerShell, in cui l'etichetta è denominata "Confidential":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Esempio 2: mapping uno-a-uno per un nome di etichetta diverso

Requisito: i documenti etichettati come "Sensibili" da Secure Islands devono essere etichettati come "Estremamente riservati" da Azure Information Protection.

In questo esempio:

- L'etichetta Secure Islands è denominata Sensitive e archiviata nella proprietà personalizzata denominata Classification.

Impostazione avanzata:

Chiave: labelByCustomProperties

Valore: l'etichetta Secure Islands è Sensitive,Classification,Sensitive

Esempio di comando di PowerShell, in cui l'etichetta è denominata "Estremamente riservato":

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Esempio 3: Mapping molti-a-uno dei nomi delle etichette

Requisito: sono presenti due etichette delle isole sicure che includono la parola "Internal" e si vuole che i documenti con una di queste etichette secure Islands vengano etichettati come "Generale" dal client di etichettatura unificata di Azure Information Protection.

In questo esempio:

- Le etichette Secure Islands includono la parola Internal e vengono archiviate nella proprietà personalizzata denominata Classification.

Impostazione client avanzata:

Chiave: labelByCustomProperties

Valore: l'etichetta Secure Islands contiene Internal,Classification,.*Internal.*

Esempio di comando di PowerShell, in cui l'etichetta è denominata "Generale":

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Esempio 4: più regole per la stessa etichetta

Quando sono necessarie più regole per la stessa etichetta, definire più valori stringa per la stessa chiave.

In questo esempio, le etichette Secure Islands denominate "Confidential" e "Secret" vengono archiviate nella proprietà personalizzata denominata Classification e si vuole che il client di etichettatura unificata di Azure Information Protection applichi l'etichetta di riservatezza denominata "Confidential":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Estendere le regole di migrazione delle etichette ai messaggi di posta elettronica

È possibile usare la configurazione definita con l'impostazione avanzata labelByCustomProperties per i messaggi di posta elettronica di Outlook, oltre ai documenti di Office, specificando un'impostazione avanzata dei criteri di etichetta aggiuntiva.

Tuttavia, questa impostazione ha un impatto negativo noto sulle prestazioni di Outlook, quindi configurare questa impostazione aggiuntiva solo quando si dispone di un requisito aziendale sicuro e ricordarsi di impostarla su un valore stringa Null quando è stata completata la migrazione dall'altra soluzione di etichettatura.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave: EnableLabelByMailHeader

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Estendere le regole di migrazione delle etichette alle proprietà di SharePoint

È possibile usare la configurazione definita con l'impostazione avanzata labelByCustomProperties per le proprietà di SharePoint che è possibile esporre come colonne agli utenti specificando un'impostazione avanzata dei criteri di etichetta aggiuntiva.

Questa impostazione è supportata quando si usa Word, Excel e PowerPoint.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti per i criteri di etichetta selezionati:

Chiave: EnableLabelBySharePointProperties

Valore: True

Esempio di comando di PowerShell, in cui i criteri di etichetta sono denominati "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Applicare una proprietà personalizzata quando viene applicata un'etichetta

Questa configurazione usa un'impostazione avanzata dell'etichetta che è necessario configurare usando PowerShell del Centro sicurezza e conformità.

Alcuni scenari possono verificarsi quando si desidera applicare una o più proprietà personalizzate a un documento o a un messaggio di posta elettronica oltre ai metadati applicati da un'etichetta di riservatezza.

Ad esempio:

Si sta eseguendo la migrazione da un'altra soluzione di etichettatura, ad esempio Secure Islands. Per l'interoperabilità durante la migrazione, si vuole che le etichette di riservatezza applichino anche una proprietà personalizzata usata dall'altra soluzione di etichettatura.

Per il sistema di gestione dei contenuti, ad esempio SharePoint o una soluzione di gestione dei documenti di un altro fornitore, si vuole usare un nome di proprietà personalizzato coerente con valori diversi per le etichette e con nomi descrittivi anziché il GUID dell'etichetta.

Per i documenti di Office e i messaggi di posta elettronica di Outlook etichettati dagli utenti usando il client di etichettatura unificata di Azure Information Protection, è possibile aggiungere una o più proprietà personalizzate definite dall'utente. È anche possibile usare questo metodo per il client di etichettatura unificata per visualizzare una proprietà personalizzata come etichetta da altre soluzioni per il contenuto non ancora etichettato dal client di etichettatura unificata.

In seguito a questa opzione di configurazione, tutte le proprietà personalizzate aggiuntive vengono applicate dal client di etichettatura unificata di Azure Information Protection come indicato di seguito:

| Environment | Descrizione |

|---|---|

| Documenti di Office | Quando il documento viene etichettato nell'app desktop, le proprietà personalizzate aggiuntive vengono applicate quando il documento viene salvato. |

| Messaggi di posta elettronica di Outlook | Quando il messaggio di posta elettronica viene etichettato in Outlook, le proprietà aggiuntive vengono applicate all'intestazione x quando viene inviato il messaggio di posta elettronica. |

| PowerShell | Set-AIPFileLabel e Set-AIPFileClassificiation applica le proprietà personalizzate aggiuntive quando il documento viene etichettato e salvato. Get-AIPFileStatus visualizza le proprietà personalizzate come etichetta mappata se non viene applicata un'etichetta di riservatezza. |

| Esplora file | Quando l'utente fa clic con il pulsante destro del mouse sul file e applica l'etichetta, vengono applicate le proprietà personalizzate. |

Questa configurazione richiede di specificare un'impostazione avanzata denominata customPropertiesByLabel per ogni etichetta di riservatezza da applicare alle proprietà personalizzate aggiuntive. Quindi, per ogni voce, impostare il valore usando la sintassi seguente:

[custom property name],[custom property value]

Importante

L'uso di spazi vuoti nella stringa impedirà l'applicazione delle etichette.

Ad esempio:

- Esempio 1: Aggiungere una singola proprietà personalizzata per un'etichetta

- Esempio 2: Aggiungere più proprietà personalizzate per un'etichetta

Esempio 1: Aggiungere una singola proprietà personalizzata per un'etichetta

Requisito: i documenti etichettati come "Riservato" dal client di etichettatura unificata di Azure Information Protection devono avere la proprietà personalizzata aggiuntiva denominata "Classification" con il valore "Secret".

In questo esempio:

- L'etichetta di riservatezza è denominata Confidential e crea una proprietà personalizzata denominata Classification con il valore Secret.

Impostazione avanzata:

Chiave: customPropertiesByLabel

Valore: Classificazione, Segreto

Esempio di comando di PowerShell, in cui l'etichetta è denominata "Confidential":

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Esempio 2: Aggiungere più proprietà personalizzate per un'etichetta

Per aggiungere più proprietà personalizzate per la stessa etichetta, è necessario definire più valori stringa per la stessa chiave.

Esempio di comando di PowerShell, dove l'etichetta è denominata "General" e si vuole aggiungere una proprietà personalizzata denominata Classification con il valore Generale e una seconda proprietà personalizzata denominata Sensitivity con il valore Internal:

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Configurare un'etichetta per applicare la protezione S/MIME in Outlook

Questa configurazione usa le impostazioni avanzate delle etichette che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Usare queste impostazioni solo quando si dispone di una distribuzione S/MIME funzionante e si vuole che un'etichetta applichi automaticamente questo metodo di protezione per i messaggi di posta elettronica anziché la protezione di Rights Management da Azure Information Protection. La protezione risultante è uguale a quando un utente seleziona manualmente le opzioni S/MIME da Outlook.

| Impostazione | Chiave/Valore |

|---|---|

| Firma digitale S/MIME | Per configurare un'impostazione avanzata per una firma digitale S/MIME, immettere le stringhe seguenti per l'etichetta selezionata: - Chiave: SMimeSign - Valore: True |

| Crittografia S/MIME | Per configurare un'impostazione avanzata per la crittografia S/MIME, immettere le stringhe seguenti per l'etichetta selezionata: - Chiave: SMimeEncrypt - Valore: True |

Quando un utente seleziona l'etichetta in Outlook, vengono applicate le impostazioni S/MIME configurate. Se l'etichetta è configurata anche per la crittografia Rights Management predefinita che è possibile specificare nella Portale di conformità di Microsoft Purview, le impostazioni S/MIME sostituiscono la protezione Rights Management solo in Outlook. Per le altre app supportate dal client di etichettatura unificata, il client continua a usare le impostazioni di crittografia specificate nel portale di conformità.

Se si desidera che l'etichetta sia visibile solo in Outlook, configurare l'opzione Di crittografia Non inoltrare da Consenti agli utenti di assegnare le autorizzazioni.

Comandi di PowerShell di esempio, in cui l'etichetta è denominata "Solo destinatari":

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Specificare un'etichetta secondaria predefinita per un'etichetta padre

Questa configurazione usa un'impostazione avanzata dell'etichetta che è necessario configurare usando PowerShell del Centro sicurezza e conformità.

Quando si aggiunge un'etichetta secondaria a un'etichetta, gli utenti non possono più applicare l'etichetta padre a un documento o a un messaggio di posta elettronica. Per impostazione predefinita, gli utenti selezionano l'etichetta padre per visualizzare le etichette secondarie che possono applicare e quindi selezionare una di queste etichette secondarie. Se si configura questa impostazione avanzata, quando gli utenti selezionano l'etichetta padre, viene automaticamente selezionata e applicata un'etichetta secondaria:

Chiave: DefaultSubLabelId

Valore: <GUID dell'etichetta secondaria>

Esempio di comando di PowerShell, in cui l'etichetta padre è denominata "Confidential" e l'etichetta secondaria "Tutti i dipendenti" ha un GUID di 8faca7b8-8d20-48a3-8ea2-0f96310a848e:

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Attivare la classificazione per l'esecuzione continua in background

Questa configurazione usa un'impostazione avanzata dell'etichetta che è necessario configurare usando PowerShell del Centro sicurezza e conformità.

Quando si configura questa impostazione, viene modificato il comportamento predefinito del modo in cui il client di etichettatura unificata di Azure Information Protection applica etichette automatiche e consigliate ai documenti:

Per Word, Excel e PowerPoint, la classificazione automatica viene eseguita continuamente in background.

Il comportamento non cambia per Outlook.

Quando il client di etichettatura unificata di Azure Information Protection controlla periodicamente i documenti per le regole di condizione specificate, questo comportamento abilita la classificazione e la protezione automatica e consigliata per i documenti di Office archiviati in SharePoint o OneDrive, purché il salvataggio automatico sia attivato. Anche i file di grandi dimensioni sono stati salvati più rapidamente perché le regole della condizione sono già state eseguite.

Le regole della condizione non vengono eseguite in tempo reale come tipi di utente. Vengono invece eseguiti periodicamente come attività in background se il documento viene modificato.

Per configurare questa impostazione avanzata, immettere le stringhe seguenti:

- Chiave: RunPolicyInBackground

- Valore: True

Esempio di comando di PowerShell:

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Nota

La funzionalità è attualmente disponibile in ANTEPRIMA. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

Specificare un colore per l'etichetta

Questa configurazione usa le impostazioni avanzate delle etichette che è necessario configurare tramite PowerShell del Centro sicurezza e conformità.

Usare questa impostazione avanzata per impostare un colore per un'etichetta. Per specificare il colore, immettere un codice triplo esadecimale per i componenti rosso, verde e blu (RGB) del colore. Ad esempio, #40e0d0 è il valore esadecimale RGB per turchese.

Se è necessario un riferimento per questi codici, è disponibile una tabella utile dalla <pagina colori> della documentazione Web MSDN. Questi codici sono disponibili anche in molte applicazioni che consentono di modificare le immagini. Ad esempio, Microsoft Paint consente di scegliere un colore personalizzato da una tavolozza e i valori RGB vengono visualizzati automaticamente, che è quindi possibile copiare.

Per configurare l'impostazione avanzata per il colore di un'etichetta, immettere le stringhe seguenti per l'etichetta selezionata:

Chiave: colore

Valore: <valore esadecimale RGB>

Esempio di comando di PowerShell, in cui l'etichetta è denominata "Public":

Set-Label -Identity Public -AdvancedSettings @{color="#40e0d0"}

Accedere come utente diverso