Accesso alle reti virtuali di Azure da App per la logica di Azure usando un ambiente del servizio di integrazione (ISE)

Importante

Il 31 agosto 2024, la risorsa ISE si ritirerà, a causa della dipendenza da Azure Servizi cloud (classica), che si ritira contemporaneamente. Prima della data di ritiro, esportare le app per la logica dall'ISE alle app per la logica Standard in modo da evitare interruzioni del servizio. I flussi di lavoro delle app per la logica standard vengono eseguiti in App per la logica di Azure a tenant singolo e offrono le stesse funzionalità e altro ancora. Ad esempio, i flussi di lavoro Standard supportano l'uso di endpoint privati per il traffico in ingresso in modo che i flussi di lavoro possano comunicare privatamente e in modo sicuro con reti virtuali. I flussi di lavoro standard supportano anche l'integrazione della rete virtuale per il traffico in uscita. Per altre informazioni, vedere Proteggere il traffico tra reti virtuali e App per la logica di Azure a tenant singolo usando endpoint privati.

Dal 1° novembre 2022, la capacità di creare nuove risorse ISE non è più disponibile, il che significa anche che la capacità di configurare le proprie chiavi di crittografia, nota come "Bring Your Own Key" (BYOK), durante la creazione ISE tramite l'API REST app per la logica non è più disponibile. Tuttavia, le risorse ISE esistenti prima di questa data sono supportate fino al 31 agosto 2024.

Per altre informazioni, vedere le risorse seguenti:

- Ritiro ISE : cosa è necessario sapere

- Ambiente del servizio di integrazione e multi-tenant per App per la logica di Azure

- Prezzi di App per la logica di Azure

- Esportare flussi di lavoro ISE in un'app per la logica Standard

- L'ambiente di Integration Services verrà ritirato il 31 agosto 2024 - Transizione a App per la logica Standard

- Servizi cloud (versione classica) del modello di distribuzione viene ritirato il 31 agosto 2024

Questa panoramica fornisce altre informazioni sul funzionamento di un'ISE con una rete virtuale, sui vantaggi dell'uso di un ISE, sulle differenze tra il servizio App per la logica dedicata e multi-tenant e su come è possibile accedere direttamente alle risorse all'interno o alla connessione alla rete virtuale di Azure.

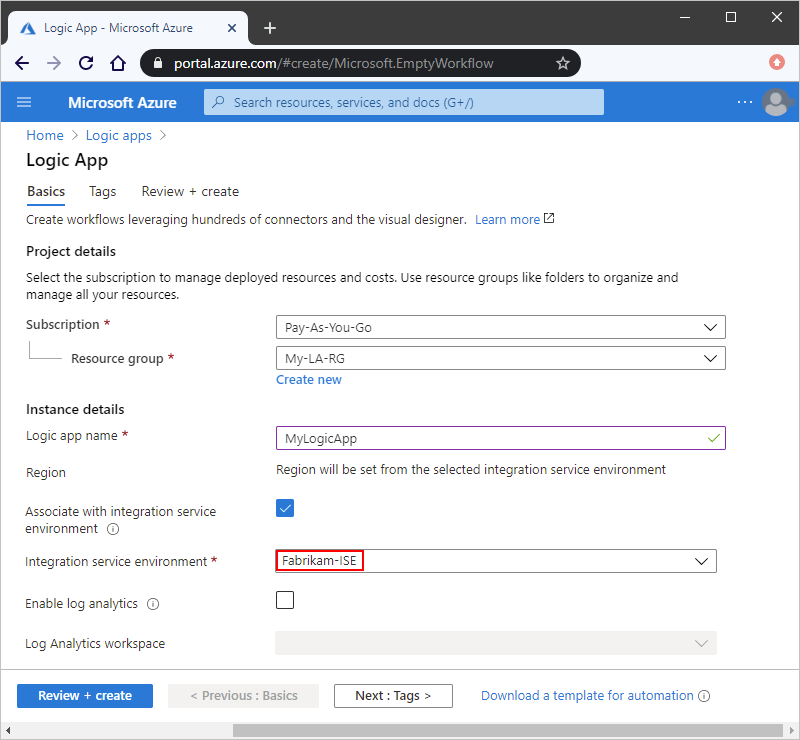

Funzionamento di un ISE con una rete virtuale

Alla creazione di ISE, selezionare la rete virtuale di Azure in cui si vuole inserire o distribuire l'ISE. Quando si creano app per la logica e account di integrazione che devono accedere a questa rete virtuale, è possibile selezionare ISE come posizione host per tali app per la logica e gli account di integrazione. All'interno dell'ISE, le app per la logica vengono eseguite in risorse dedicate separatamente da altre nell'ambiente App per la logica di Azure multi-tenant. I dati in un ISE rimangono nella stessa area in cui si crea e si distribuisce l'ISE.

Perché usare un ISE

L'esecuzione dei flussi di lavoro delle app per la logica in un'istanza dedicata separata consente di ridurre l'impatto che altri tenant di Azure potrebbero avere sulle prestazioni delle app, noto anche come effetto "vicini rumorosi". Un ISE offre inoltre questi vantaggi:

Accesso diretto alle risorse all'interno o connesso alla rete virtuale

Le app per la logica create ed eseguite in un ISE possono usare connettori progettati in modo specifico che vengono eseguiti nell'ISE. Se esiste un connettore ISE per un sistema o un'origine dati locale, è possibile connettersi direttamente senza dover usare il gateway dati locale. Per altre informazioni, vedere Dedicato rispetto a più tenant e accesso ai sistemi locali più avanti in questo argomento.

Accesso continuo alle risorse esterne o non connesse alla rete virtuale

Le app per la logica create ed eseguite in un ISE possono comunque usare connettori eseguiti nel servizio App per la logica multi-tenant quando un connettore specifico di ISE non è disponibile. Per altre informazioni, vedere Dedicato e multi-tenant.

Disponibilità di indirizzi IP statici separati dagli indirizzi IP statici condivisi dalle app per la logica nel servizio multi-tenant. È anche possibile configurare un unico indirizzo IP in uscita pubblico, statico e prevedibile per comunicare con i sistemi di destinazione. In questo modo, non è necessario configurare ulteriori aperture del firewall in questi sistemi di destinazione per ogni ISE.

Aumento dei limiti per durata dell'esecuzione, conservazione dell'archiviazione, velocità effettiva, timeout di richieste e risposte HTTP, dimensioni dei messaggi e richieste di connettori personalizzati. Per altre informazioni, vedere Limiti e configurazione per App per la logica di Azure.

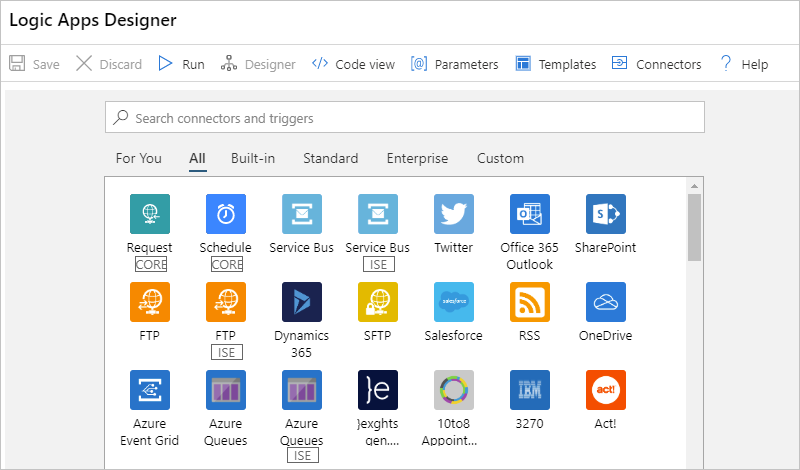

Dedicato e multi-tenant

Quando si creano ed eseguono app per la logica in un ISE, si ottengono le stesse esperienze utente e funzionalità simili del servizio App per la logica multi-tenant. È possibile usare tutti gli stessi trigger, azioni e connettori gestiti predefiniti disponibili nel servizio App per la logica multi-tenant. Alcuni connettori gestiti offrono versioni ISE aggiuntive. La differenza tra connettori ISE e connettori non ISE esiste in cui vengono eseguite e le etichette che hanno nell'app per la logica Designer quando si lavora all'interno di un ISE.

Trigger e azioni predefiniti, ad esempio HTTP, visualizzano l'etichetta CORE ed eseguono nello stesso ISE dell'app per la logica.

I connettori gestiti che visualizzano l'etichetta ISE sono progettati appositamente per gli ISE ed vengono sempre eseguiti nello stesso ISE dell'app per la logica. Ecco ad esempio alcuni connettori che offrono versioni ISE:

- Archiviazione BLOB, Archiviazione file e Archiviazione tabelle di Azure

- bus di servizio di Azure, code di Azure, Hub eventi di Azure

- Automazione di Azure, Azure Key Vault, Griglia di eventi di Azure e log di Monitoraggio di Azure

- FTP, SFTP-SSH, File System e SMTP

- SAP, IBM MQ, IBM DB2 e IBM 3270

- SQL Server, Azure Synapse Analytics, Azure Cosmos DB

- AS2, X12 ed EDIFACT

Con eccezioni rare, se un connettore ISE è disponibile per un sistema o un'origine dati locale, è possibile connettersi direttamente senza usare il gateway dati locale. Per altre informazioni, vedere Accesso ai sistemi locali più avanti in questo argomento.

I connettori gestiti che non visualizzano l'etichetta ISE continuano a funzionare per le app per la logica all'interno di un ISE . Questi connettori vengono sempre eseguiti nel servizio App per la logica multi-tenant, non nell'ISE.

Connettori personalizzati creati all'esterno di un ISE, indipendentemente dal fatto che richiedano il gateway dati locale, continuino a funzionare per le app per la logica all'interno di un ISE. Tuttavia, i connettori personalizzati creati all'interno di un ISE non funzionano con il gateway dati locale. Per altre informazioni, vedere Accesso ai sistemi locali.

Accesso ai sistemi locali

I flussi di lavoro dell'app per la logica eseguiti all'interno di un ISE possono accedere direttamente a sistemi e origini dati locali all'interno o connessi a una rete virtuale di Azure usando questi elementi:

Trigger o azione HTTP, che visualizza l'etichetta CORE

Connettore ISE , se disponibile, per un sistema locale o un'origine dati

Se è disponibile un connettore ISE, è possibile accedere direttamente al sistema o all'origine dati senza il gateway dati locale. Tuttavia, se è necessario accedere SQL Server da un ISE e usare autenticazione di Windows, è necessario usare la versione non ISE del connettore e il gateway dati locale. La versione ISE del connettore non supporta autenticazione di Windows. Per altre informazioni, vedere Connettori ISE e Connetti da un ambiente del servizio di integrazione.

Un connettore personalizzato

Connettori personalizzati creati all'esterno di un ISE, indipendentemente dal fatto che richiedano il gateway dati locale, continuino a funzionare per le app per la logica all'interno di un ISE.

I connettori personalizzati creati all'interno di un ISE non funzionano con il gateway dati locale. Tuttavia, questi connettori possono accedere direttamente ai sistemi locali e alle origini dati all'interno o connessi alla rete virtuale che ospita l'ISE. Quindi, le app per la logica all'interno di un ISE in genere non necessitano del gateway dati quando accedono a tali risorse.

Per accedere a sistemi e origini dati locali che non dispongono di connettori ISE, non sono connessi alla rete virtuale o non sono connessi alla rete virtuale, è comunque necessario usare il gateway dati locale. Le app per la logica all'interno di un ISE possono continuare a usare connettori che non hanno l'etichetta CORE o ISE . Questi connettori vengono eseguiti nel servizio App per la logica multi-tenant anziché nell'ISE.

Dati crittografati inattivi

Per impostazione predefinita, Archiviazione di Azure usa chiavi gestite da Microsoft per crittografare i dati. App per la logica di Azure si basa su Archiviazione di Azure per archiviare e crittografare automaticamente i dati inattivi. Questa crittografia protegge i dati e consente di soddisfare gli obblighi di sicurezza e conformità dell'organizzazione. Per altre informazioni sul funzionamento della crittografia dell'archiviazione di Azure, vedere Crittografia dell'archiviazione di Azure per i dati inattivi e Crittografia dati di Azure inattivi.

Per un maggiore controllo sulle chiavi di crittografia usate da Archiviazione di Azure, ISE supporta l'uso e la gestione della propria chiave tramite Azure Key Vault. Questa funzionalità è nota anche come "Bring Your Own Key" (BYOK) e la chiave è denominata "chiave gestita dal cliente". Tuttavia, questa funzionalità è disponibile solo quando si crea l'ISE, non successivamente. Non è possibile disabilitare questa chiave dopo la creazione dell'ISE. Attualmente non esiste alcun supporto per la rotazione di una chiave gestita dal cliente per un ISE.

Il supporto della chiave gestita dal cliente per un ISE è disponibile solo nelle aree seguenti:

Azure: Stati Uniti occidentali 2, Stati Uniti orientali e Stati Uniti centro-meridionali.

Azure per enti pubblici: Arizona, Virginia e Texas.

L'insieme di credenziali delle chiavi che archivia la chiave gestita dal cliente deve esistere nella stessa area di Azure dell'ISE.

Per supportare le chiavi gestite dal cliente, l'ISE richiede di abilitare l'identità gestita assegnata dal sistema o assegnata dall'utente. Questa identità consente all'ISE di autenticare l'accesso alle risorse protette, ad esempio macchine virtuali e altri sistemi o servizi, che si trovano o connessi a una rete virtuale di Azure. In questo modo, non è necessario accedere con le credenziali.

È necessario concedere all'insieme di credenziali delle chiavi l'accesso all'identità gestita dell'ISE, ma la tempistica dipende dall'identità gestita usata.

Identità gestita assegnata dal sistema: entro 30 minuti dopo l'invio della richiesta HTTPS PUT che crea l'ISE. In caso contrario, la creazione dell'ISE ha esito negativo e viene visualizzato un errore di autorizzazione.

Identità gestita assegnata dall'utente: prima di inviare la richiesta HTTPS PUT che crea l'ISE

SKU ISE

Quando si crea l'ISE, è possibile selezionare lo SKU per sviluppatori o lo SKU Premium. Questa opzione SKU è disponibile solo durante la creazione di ISE e non può essere modificata in un secondo momento. Ecco le differenze tra questi SKU:

Developer

Fornisce un ISE a costi inferiori che è possibile usare per l'esplorazione, gli esperimenti, lo sviluppo e il test, ma non per i test di produzione o prestazioni. Lo SKU developer include trigger e azioni predefiniti, connettori Standard, connettori Enterprise e un singolo account di integrazione del livello gratuito per un prezzo mensile fisso.

Importante

Questo SKU non ha contratti di servizio, funzionalità di aumento o ridondanza durante il riciclo, il che significa che potrebbero verificarsi ritardi o tempi di inattività. Gli aggiornamenti back-end potrebbero interrompere in modo intermittente il servizio.

Per informazioni sulla capacità e sui limiti, vedere Limiti ISE in App per la logica di Azure. Per informazioni sul funzionamento della fatturazione per gli ISE, vedere il modello di prezzi di App per la logica.

Premium

Fornisce un ISE che è possibile usare per i test di produzione e prestazioni. Lo SKU Premium include il supporto del contratto di servizio, i trigger predefiniti e le azioni, i connettori Standard, i connettori Enterprise, un singolo account di integrazione del livello Standard , la scalabilità orizzontale e la ridondanza durante il riciclo per un prezzo mensile fisso.

Per informazioni sulla capacità e sui limiti, vedere Limiti ISE in App per la logica di Azure. Per informazioni sul funzionamento della fatturazione per gli ISE, vedere il modello di prezzi di App per la logica.

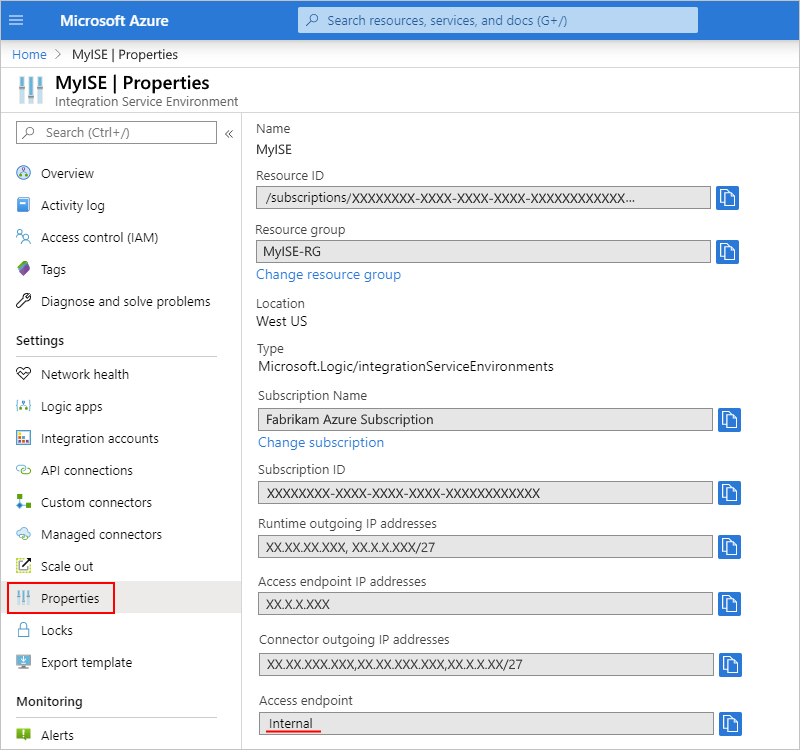

Accesso all'endpoint ISE

Durante la creazione di ISE, è possibile scegliere di usare endpoint di accesso interno o esterno. La selezione determina se i trigger di richiesta o webhook nelle app per la logica nell'ISE possono ricevere chiamate dall'esterno della rete virtuale. Questi endpoint influiscono anche sul modo in cui è possibile accedere agli input e agli output dalla cronologia delle esecuzioni delle app per la logica.

Importante

È possibile selezionare l'endpoint di accesso solo durante la creazione di ISE e non è possibile modificare questa opzione in un secondo momento.

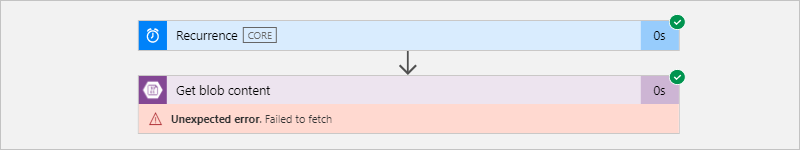

Interno: gli endpoint privati consentono le chiamate alle app per la logica nell'ISE in cui è possibile visualizzare e accedere a input e output dalla cronologia di esecuzione del flusso di lavoro dell'app per la logica solo dall'interno della rete virtuale.

Importante

Se è necessario usare questi trigger basati su webhook e il servizio si trova all'esterno della rete virtuale e delle reti virtuali con peering, usare endpoint esterni, non endpoint interni, quando si crea l'ISE:

- Azure DevOps

- Griglia di eventi di Azure

- Common Data Service

- Office 365

- SAP (versione multi-tenant)

Assicurarsi inoltre di avere connettività di rete tra gli endpoint privati e il computer da cui si vuole accedere alla cronologia di esecuzione. In caso contrario, quando si tenta di visualizzare la cronologia di esecuzione del flusso di lavoro, viene visualizzato un errore che indica "Errore imprevisto. Impossibile recuperare".

Ad esempio, il computer client può esistere all'interno della rete virtuale dell'ISE o all'interno di una rete virtuale connessa alla rete virtuale dell'ISE tramite peering o una rete privata virtuale.

Esterno: gli endpoint pubblici consentono le chiamate ai flussi di lavoro dell'app per la logica nell'ISE, in cui è possibile visualizzare e accedere a input e output dalla cronologia delle esecuzioni delle app per la logica dall'esterno della rete virtuale. Se si usano gruppi di sicurezza di rete, assicurarsi che siano configurati con le regole in ingresso per consentire l'accesso agli input e agli output della cronologia di esecuzione.

Per determinare se l'ISE usa un endpoint di accesso interno o esterno, nel menu dell'ISE, in Impostazioni selezionare Proprietà e trovare la proprietà Endpoint di Access :

Modello di prezzi

Le app per la logica, i trigger predefiniti, le azioni predefinite e i connettori eseguiti nell'ISE usano un piano tariffario fisso diverso dal piano tariffario a consumo. Per altre informazioni, vedere Modello tariffario di App per la logica di Azure. Per le tariffe, vedere Prezzi di App per la logica di Azure.

Account di integrazione con ambiente del servizio di integrazione

È possibile usare gli account di integrazione con App per la logica all'interno di un ambiente del servizio di integrazione (ISE). È necessario tuttavia che gli account di integrazione usino lo stesso ISE delle app per la logica collegate. Le app per la logica in un ambiente del servizio di integrazione possono fare riferimento solo agli account di integrazione che sono nello stesso ambiente del servizio di integrazione. Quando si crea un account di integrazione, è possibile selezionare l'ambiente del servizio di integrazione come posizione per l'account di integrazione. Per informazioni sul funzionamento dei prezzi e della fatturazione per gli account di integrazione con un ISE, vedere il modello di prezzi di App per la logica di Azure. Per le tariffe, vedere Prezzi di App per la logica di Azure. Per informazioni sui limiti, vedere Limiti dell'account di integrazione.