Regole firewall per il server Database di Azure per MariaDB

Importante

Database di Azure per MariaDB è sul percorso di ritiro. È consigliabile eseguire la migrazione a Database di Azure per MySQL. Per altre informazioni sulla migrazione a Database di Azure per MySQL, vedere What's happening to Database di Azure per MariaDB?.

I firewall impediscono qualsiasi accesso al server del database finché non vengono specificati i computer autorizzati. Il firewall concede l'accesso al server in base all'indirizzo IP di origine di ogni richiesta.

Per configurare un firewall, creare regole del firewall che specificano gli intervalli di indirizzi IP accettabili. È possibile creare regole firewall a livello di server.

Regole di firewall: queste regole consentono ai client di accedere all'intero server Database di Azure per MariaDB, ovvero a tutti i database all'interno dello stesso server logico. Le regole del firewall a livello di server possono essere configurate usando il portale di Azure o i comandi dell'interfaccia della riga di comando di Azure. Per creare regole firewall a livello di server è necessario essere il proprietario o un collaboratore della sottoscrizione.

Panoramica del firewall

L'accesso al server Database di Azure per MariaDB è bloccato dal firewall per impostazione predefinita. Per iniziare a usare il server da un altro computer è necessario specificare una o più regole firewall a livello di server che consentano di accedere al server. Usare le regole firewall per specificare gli intervalli di indirizzi IP da Internet a cui concedere l'accesso. L'accesso al sito Web del portale di Azure non è determinato dalle regole firewall.

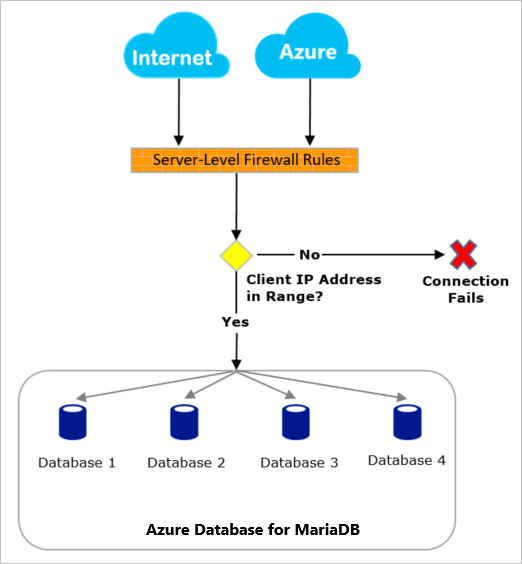

I tentativi di connessione da Internet e Azure devono prima superare il firewall per poter raggiungere il server Database di Azure per MariaDB, come illustrato nel diagramma seguente:

Connessione da Internet

Le regole di firewall a livello di server si applicano a tutti i database del server Database di Azure per MariaDB.

Se l'indirizzo IP della richiesta rientra in uno degli intervalli specificati nelle regole del firewall a livello di server, viene consentita la connessione.

Se l'indirizzo IP della richiesta non rientra negli intervalli specificati in una delle regole del firewall a livello di database o di server, la richiesta di connessione ha esito negativo.

Connessione da Azure

È consigliabile trovare l'indirizzo IP in uscita di qualsiasi applicazione o servizio e consentire esplicitamente l'accesso a tali singoli indirizzi IP o intervalli. Ad esempio, è possibile trovare l'indirizzo IP in uscita di un servizio app Azure o usare un indirizzo IP pubblico associato a una macchina virtuale o a un'altra risorsa (vedere di seguito per informazioni sulla connessione con l'IP privato di una macchina virtuale sugli endpoint di servizio).

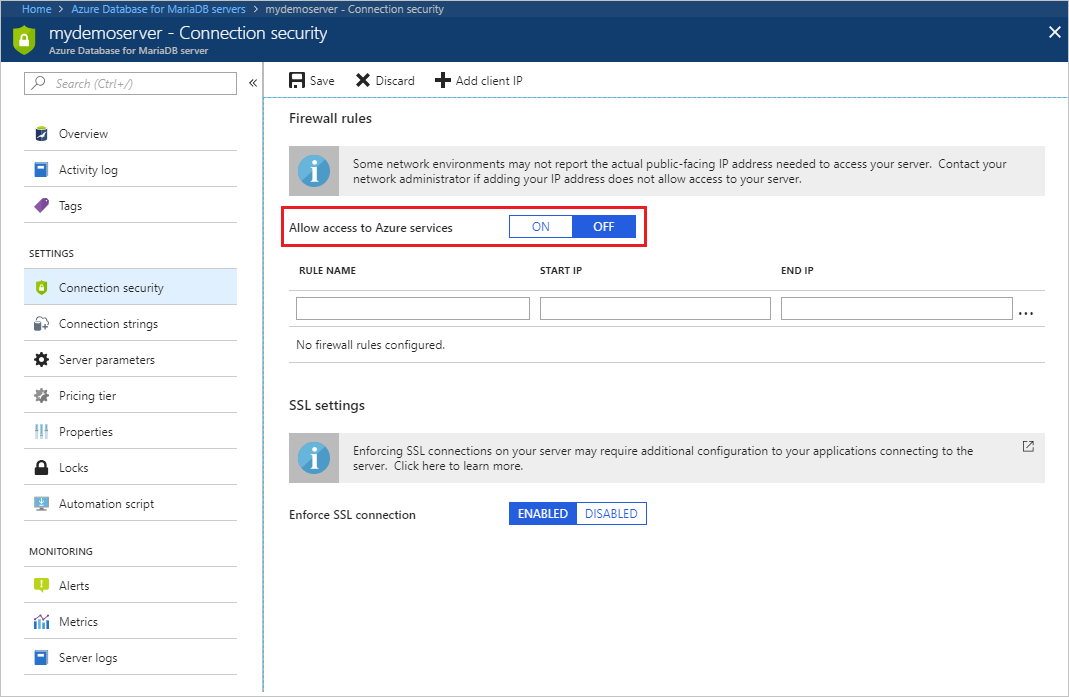

Se un indirizzo IP in uscita fisso non è disponibile per il servizio di Azure, è possibile valutare la possibilità di abilitare le connessioni da tutti gli indirizzi IP del data center di Azure. Questa impostazione può essere abilitata dal portale di Azure impostando l'opzione Consenti l'accesso ai servizi di Azure su SÌ dal riquadro di sicurezza Connessione ion e premendo Salva. Dall'interfaccia della riga di comando di Azure, un'impostazione di regola del firewall con indirizzo iniziale e finale uguale a 0.0.0.0 esegue l'equivalente. Se il tentativo di connessione non è consentito, la richiesta non raggiunge il server di Database di Azure per MariaDB.

Importante

L'opzione Consenti servizi di Azure configura il firewall in maniera tale da consentire tutte le connessioni da Azure, incluse le connessioni di altri clienti. Quando si seleziona questa opzione, verificare che l'account di accesso e le autorizzazioni utente limitino l'accesso ai soli utenti autorizzati.

Connessione da una rete virtuale

Per connettersi in modo sicuro al server Database di Azure per MariaDB da una rete virtuale, è consigliabile usare gli endpoint del servizio di rete virtuale.

Gestione di regole del firewall a livello di programmazione

Oltre al portale di Azure, le regole del firewall possono essere gestite a livello di programmazione usando l'interfaccia della riga di comando di Azure.

Vedere anche Creare e gestire Database di Azure per MariaDB regole del firewall usando l'interfaccia della riga di comando di Azure.

Risoluzione dei problemi del firewall

Quando l'accesso al server Database di Azure per MariaDB non si comporta come previsto, considerare quanto segue:

Le modifiche all'elenco dei consentiti non sono state ancora applicate: per rendere effettive le modifiche apportate alla configurazione del firewall del server Database di Azure per MariaDB possono essere necessari fino a cinque minuti.

L'accesso non è autorizzato oppure è stata usata una password errata: quando un account di accesso non dispone delle autorizzazioni per il server Database di Azure per MariaDB o la password utilizzata non è corretta, la connessione al server Database di Azure per MariaDB verrà negata. La creazione di un'impostazione del firewall fornisce ai client soltanto un'opportunità di connessione al server; ogni client deve fornire le credenziali di sicurezza necessarie.

Indirizzo IP dinamico: se si dispone di una connessione Internet con indirizzi IP dinamici e si verificano problemi di comunicazione attraverso il firewall, è possibile provare una delle seguenti soluzioni:

Chiedere al provider di servizi Internet (ISP) l'intervallo di indirizzi IP assegnato ai computer client che accedono al server Database di Azure per MariaDB, quindi aggiungere l'intervallo di indirizzi IP come una regola firewall.

Ottenere indirizzi IP statici per i computer client, quindi aggiungere gli indirizzi IP come regole del firewall.

L'INDIRIZZO IP del server sembra pubblico: Connessione ions al server Database di Azure per MariaDB vengono instradati tramite un gateway di Azure accessibile pubblicamente. Tuttavia, l'indirizzo IP effettivo del server è protetto dal firewall. Per altre informazioni, vedere l' articolo sull'architettura della connettività.

Non è possibile connettersi dalla risorsa di Azure con l'indirizzo IP consentito: verificare se l'endpoint del servizio Microsoft.Sql è abilitato per la subnet da cui ci si connette. Se Microsoft.Sql è abilitato, indica che si vogliono usare solo le regole dell'endpoint del servizio di rete virtuale in tale subnet.

Ad esempio, è possibile che venga visualizzato l'errore seguente se ci si connette da una macchina virtuale di Azure in una subnet con Microsoft.Sql abilitato ma non ha una regola di rete virtuale corrispondente:

FATAL: Client from Azure Virtual Networks is not allowed to access the serverRegola del firewall non disponibile per il formato IPv6: le regole del firewall devono essere in formato IPv4. Se si specificano regole del firewall in formato IPv6, verrà visualizzato l'errore di convalida.