Replicare i dati tramite ExpressRoute per i progetti di Azure Migrate con connettività dell'endpoint pubblico

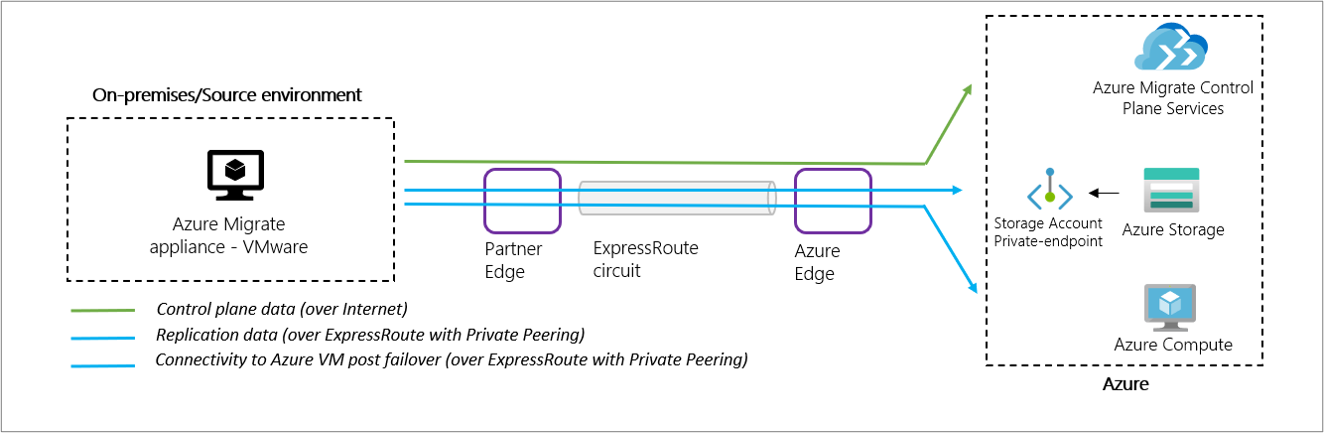

Questo articolo illustra come configurare lo strumento di migrazione e modernizzazione per replicare i dati in un circuito Azure ExpressRoute durante la migrazione dei server in Azure. Questo documento deve essere fatto riferimento se si vuole usare ExpressRoute per le repliche quando si usa un progetto di Azure Migrate con connettività dell'endpoint pubblico. Per usare il supporto degli endpoint privati, creare un nuovo progetto di Azure Migrate con connettività dell'endpoint privato. Vedere Uso di Azure Migrate con endpoint privati.

Informazioni sui circuiti Azure ExpressRoute

Un circuito ExpressRoute connette l'infrastruttura locale a Microsoft tramite un provider di connettività. È possibile configurare circuiti ExpressRoute per l'uso del peering privato, del peering Microsoft o di entrambi. Per altre informazioni sulle opzioni di peering con ExpressRoute, vedere Circuiti ExpressRoute e peering.

Lo strumento di migrazione e modernizzazione consente di eseguire la migrazione di server e server locali da altri cloud ad Azure Macchine virtuali. Lo strumento configura un flusso di replica in corso per replicare i dati dai server di cui eseguire la migrazione ai dischi gestiti nella sottoscrizione di Azure. Quando si è pronti per eseguire la migrazione dei server, i dati replicati in Azure vengono usati per eseguire la migrazione dei server.

È possibile configurare i dati replicati dai server locali da inviare alla sottoscrizione di Azure tramite Internet o una connessione ExpressRoute. I dati inviati tramite Internet usano una connessione crittografata sicura. Se si dispone di molti server di cui eseguire la migrazione, l'uso di ExpressRoute per la replica consente di eseguire la migrazione in modo più efficiente usando la larghezza di banda con provisioning disponibile con il circuito ExpressRoute.

In questo articolo si apprenderà come replicare i dati usando:

- Un circuito ExpressRoute con peering privato.

- Circuito ExpressRoute con peering Microsoft.

Importante

Questo documento deve essere fatto riferimento se si vuole usare ExpressRoute per le repliche quando si usa un progetto di Azure Migrate con connettività dell'endpoint pubblico.

Per usare il supporto end-to-end dell'endpoint privato, creare un nuovo progetto di Azure Migrate con connettività dell'endpoint privato. Vedere Uso di Azure Migrate con endpoint privati.

Replicare i dati usando un circuito ExpressRoute con peering privato

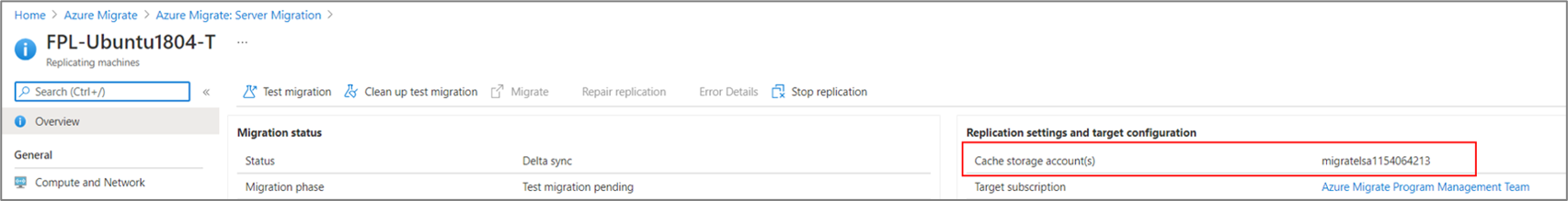

Nel metodo senza agente per la migrazione di macchine virtuali VMware ad Azure, l'appliance Azure Migrate carica prima i dati di replica in un account di archiviazione (account di archiviazione cache) nella sottoscrizione. Azure Migrate sposta quindi i dati replicati dall'account di archiviazione della cache ai dischi gestiti dalla replica nella sottoscrizione.

Per usare un circuito di peering privato per la replica, si creerà e si collega un endpoint privato all'account di archiviazione della cache. Gli endpoint privati usano uno o più indirizzi IP privati dalla rete virtuale, che porta in modo efficace l'account di archiviazione nella rete virtuale di Azure. L'endpoint privato consente all'appliance di Azure Migrate di connettersi all'account di archiviazione della cache usando il peering privato di ExpressRoute. I dati possono quindi essere trasferiti direttamente nell'indirizzo IP privato.

Importante

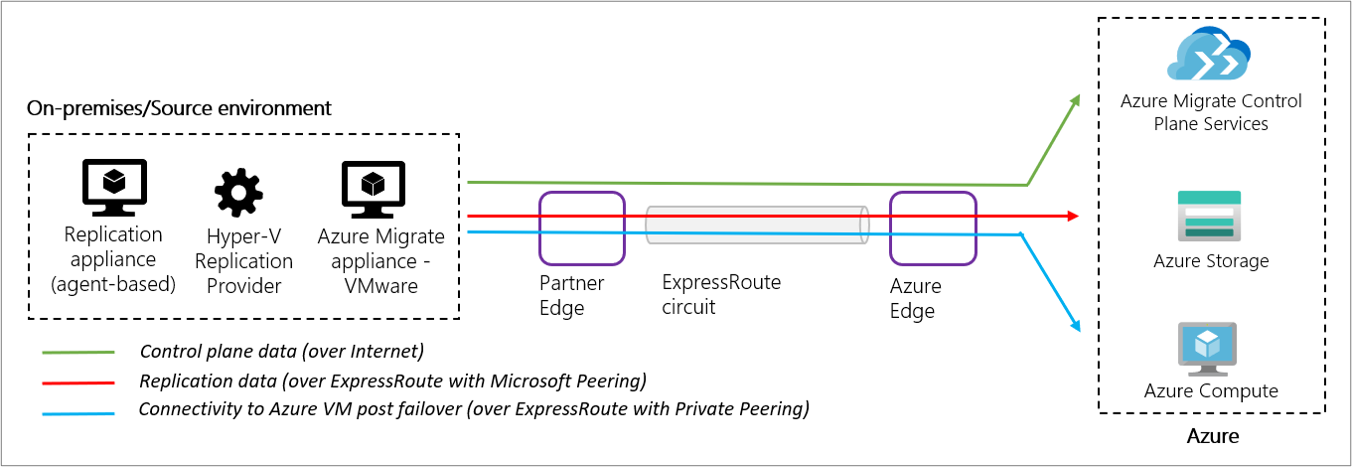

- Oltre ai dati di replica, l'appliance di Azure Migrate comunica con il servizio Azure Migrate per le attività del piano di controllo. Queste attività includono l'orchestrazione della replica. La comunicazione del piano di controllo tra l'appliance di Azure Migrate e il servizio Azure Migrate continua a verificarsi tramite Internet nell'endpoint pubblico del servizio Azure Migrate.

- L'endpoint privato dell'account di archiviazione deve essere accessibile dalla rete in cui viene distribuita l'appliance di Azure Migrate.

- Il DNS deve essere configurato per risolvere le query DNS dall'appliance Azure Migrate per l'endpoint del servizio BLOB dell'account di archiviazione della cache all'indirizzo IP privato dell'endpoint privato collegato all'account di archiviazione della cache.

- L'account di archiviazione della cache deve essere accessibile nell'endpoint pubblico. Azure Migrate usa l'endpoint pubblico dell'account di archiviazione della cache per spostare i dati dall'account di archiviazione ai dischi gestiti dalla replica.

Prerequisiti

Sono necessarie le autorizzazioni seguenti per il gruppo di risorse e la rete virtuale in cui verrà creato l'endpoint privato.

| Caso d'uso | Autorizzazioni |

|---|---|

| Creare e gestire endpoint privati. | Microsoft.Network/privateEndpoint/write/action Microsoft.Network/privateEndpoint/read/action |

| Collegare un endpoint privato a una rete virtuale o a una subnet. Questa autorizzazione è necessaria nella rete virtuale in cui verrà creato l'endpoint privato. |

Microsoft.Network/virtualNetworks/subnet/join/action Microsoft.Network/virtualNetworks/join/action |

| Collegare l'endpoint privato a un account di archiviazione. |

Microsoft.Microsoft. Archiviazione/storageAccounts/privateEndpoint Connessione ionApproval/action Microsoft.Microsoft. Archiviazione/storageAccounts/privateEndpoint Connessione ions/read |

| Creare un'interfaccia di rete e aggiungerla a un gruppo di sicurezza di rete. | Microsoft.Network/networkInterfaces/read Microsoft.Network/networkInterfaces/subnets/write Microsoft.Network/networkInterfaces/subnets/read Microsoft.Network/networkSecurityGroups/join/action (facoltativo) |

| Creare e gestire zone DNS private. | ruolo Collaboratore area DNS privato Or Microsoft.Network/privateDnsZones/A/* Microsoft.Network/privateDnsZones/write Microsoft.Network/privateDnsZones/read Microsoft.Network/privateEndpoints/privateDnsZoneGroups/write Microsoft.Network/privateEndpoints/privateDnsZoneGroups/read Microsoft.Network/privateDnsZones/virtualNetworkLinks/write Microsoft.Network/privateDnsZones/virtualNetworkLinks/read Microsoft.Network/virtualNetworks/join/action |

Identificare l'account di archiviazione della cache

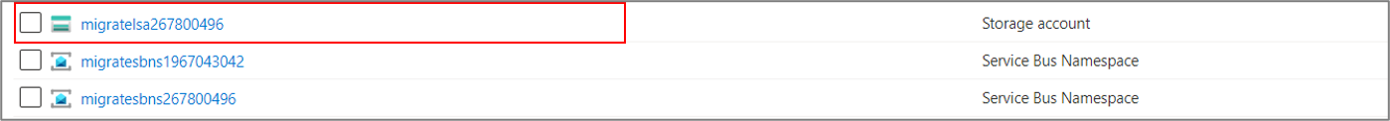

Azure Migrate crea automaticamente un account di archiviazione della cache quando si configura la replica (usando l'esperienza di portale di Azure) per una macchina virtuale per la prima volta in un progetto di Azure Migrate. L'account di archiviazione viene creato nella stessa sottoscrizione e nello stesso gruppo di risorse in cui è stato creato il progetto Azure Migrate.

Per creare e individuare l'account di archiviazione:

Usare il portale di Azure per replicare una o più macchine virtuali nel progetto Azure Migrate.

Passare al gruppo di risorse del progetto Azure Migrate.

Individuare l'account di archiviazione della cache identificando il prefisso lsa nel nome dell'account di archiviazione.

Suggerimento

Se nel gruppo di risorse sono presenti più account di archiviazione con il prefisso lsa , è possibile verificare l'account di archiviazione passando alle impostazioni di replica e al menu di configurazione di destinazione per una delle macchine virtuali di replica nel progetto.

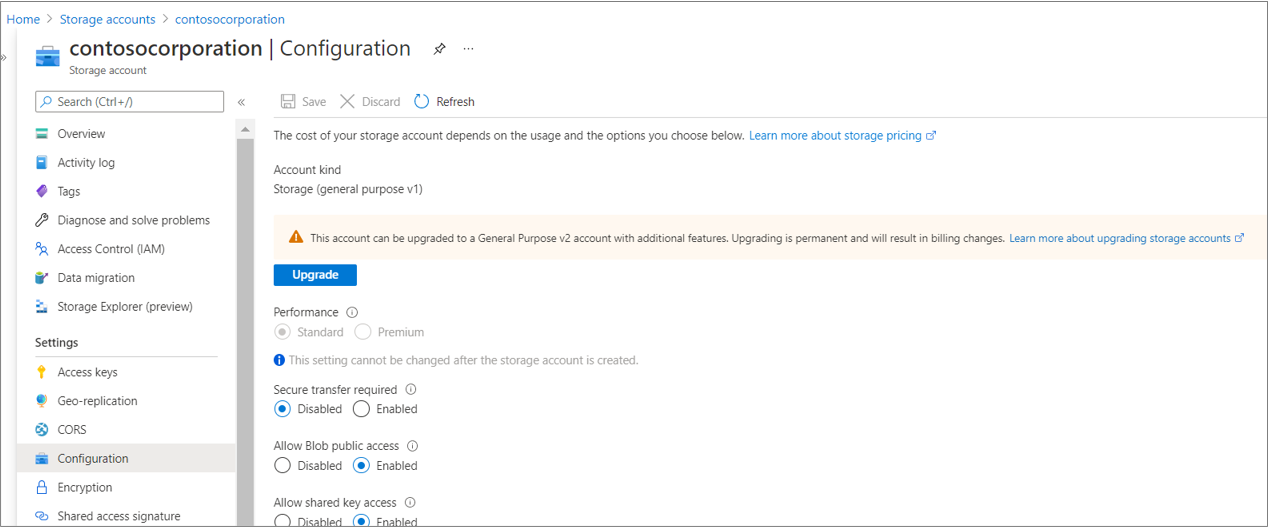

Aggiornare l'account di archiviazione della cache a utilizzo generico v2

È possibile creare endpoint privati solo in un account di archiviazione per utilizzo generico v2. Se l'account di archiviazione della cache non è un account di archiviazione per utilizzo generico v2, aggiornarlo.

Passare all'account di archiviazione.

Seleziona Configurazione.

In Tipo di account selezionare Aggiorna.

In Conferma aggiornamento immettere il nome dell'account.

Selezionare Aggiorna nella parte inferiore della pagina.

Creare un endpoint privato per l'account di archiviazione

Passare all'account di archiviazione, selezionare Rete dal menu a sinistra e selezionare la scheda Connessioni endpoint privato.

Selezionare + Endpoint privato.

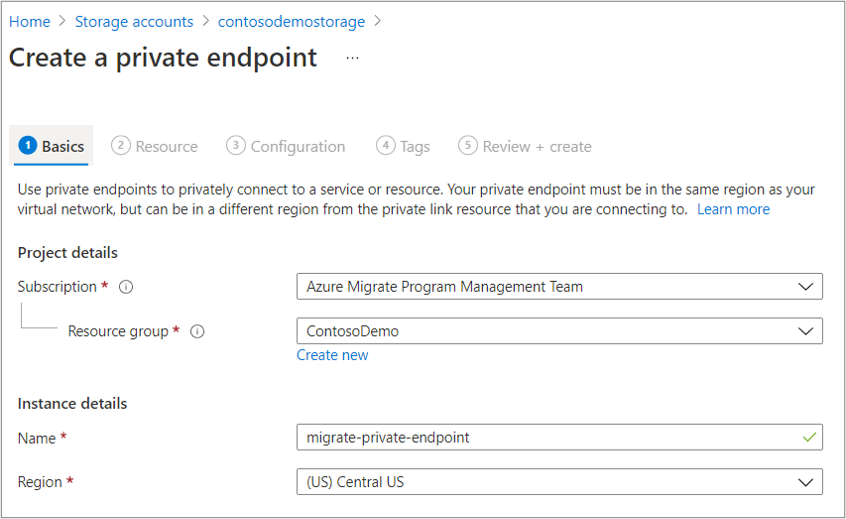

Nella finestra Crea un endpoint privato selezionare la sottoscrizione e il gruppo di risorse. Immettere un nome per l'endpoint privato e selezionare l'area dell'account di archiviazione.

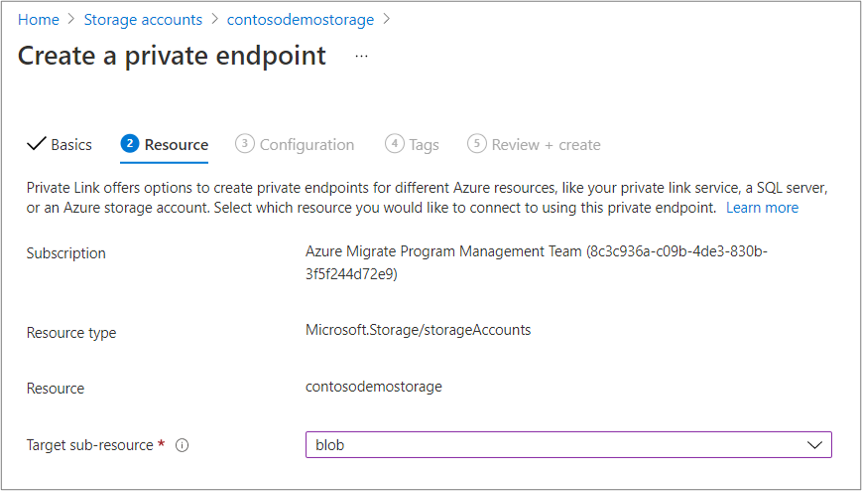

Nella scheda Risorsa immettere il nome della sottoscrizione in cui si trova l'account di archiviazione. Selezionare Microsoft.Archiviazione/storageAccounts come tipo di risorsa. In Risorsa immettere il nome dell'account di archiviazione di replica per utilizzo generico v2. Selezionare BLOB come sotto-risorsa di destinazione.

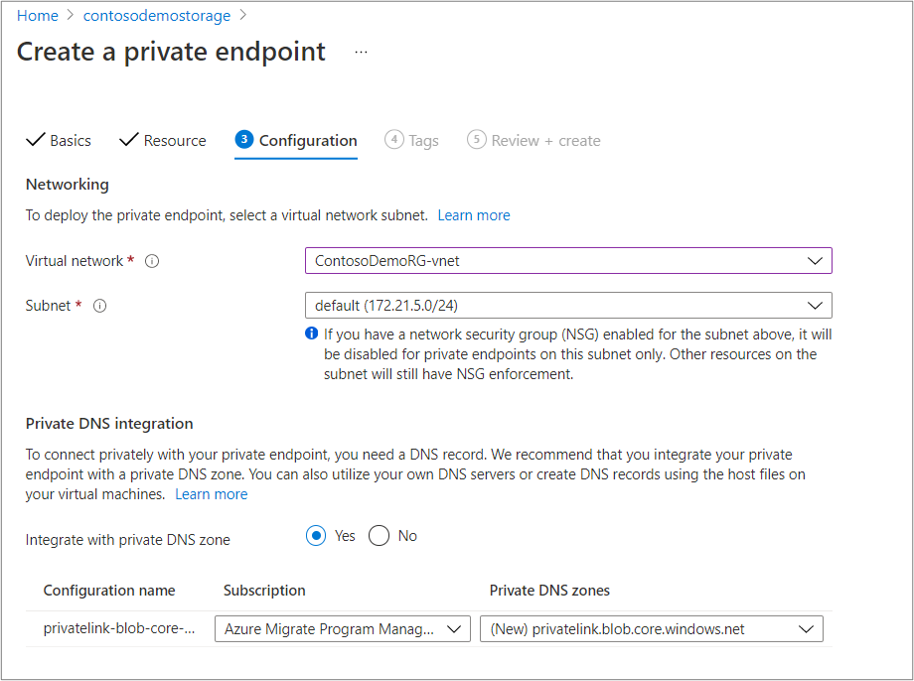

Nella scheda Configurazione selezionare la rete virtuale e la subnet per l'endpoint privato dell'account di archiviazione.

Nota

La rete virtuale deve contenere l'endpoint del gateway ExpressRoute o essere connessa alla rete virtuale con il gateway ExpressRoute.

Nella sezione integrazione DNS privato selezionare Sì e integrare con una zona DNS privata. Se si seleziona Sì , la zona DNS viene collegata automaticamente alla rete virtuale selezionata. Aggiunge anche i record DNS necessari per la risoluzione DNS di nuovi indirizzi IP e nomi di dominio completi (FQDN) creati per l'endpoint privato. Altre informazioni sulle zone DNS private.

È anche possibile aggiungere tag per l'endpoint privato.

Dopo aver immesso i dettagli, selezionare la scheda Rivedi e crea . Al termine della convalida, selezionare Crea per creare l'endpoint privato.

Nota

Se l'utente che ha creato l'endpoint privato è anche il proprietario dell'account di archiviazione, l'endpoint privato verrà approvato automaticamente. In caso contrario, il proprietario deve approvare l'endpoint privato per l'uso.

Creare zone DNS private e aggiungere manualmente record DNS (facoltativo)

Se non è stata selezionata l'opzione per l'integrazione con un fuso DNS privato al momento della creazione dell'endpoint privato, è necessario creare manualmente una zona DNS privata.

Nota

Se si seleziona Sì per l'integrazione con una zona DNS privata, è possibile ignorare questa sezione.

Per creare manualmente una zona DNS privata:

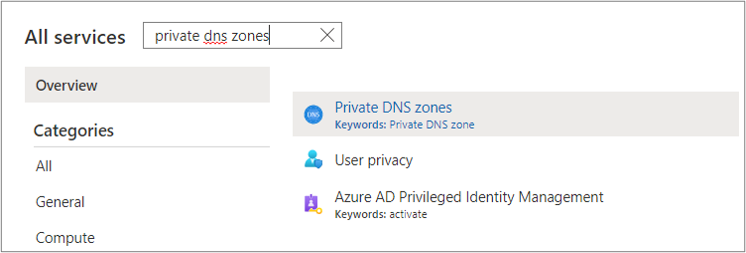

Selezionare DNS privato zone.

- Nella pagina DNS privato zone selezionare + Aggiungi per creare una nuova zona.

- Nella pagina Crea zona DNS privata immettere i dettagli necessari. Immettere il nome della zona DNS privata come privatelink.blob.core.windows.net.

- Nella scheda Rivedi e crea esaminare e creare la zona DNS.

Collegare la zona DNS privata alla rete virtuale. La zona DNS privata creata deve essere collegata alla rete virtuale a cui è collegato l'endpoint privato.

- Passare alla zona DNS privata creata nel passaggio precedente e passare ai collegamenti di rete virtuale sul lato sinistro della pagina. Seleziona + Aggiungi.

- Compilare i dettagli obbligatori. I campi Sottoscrizione e Rete virtuale devono essere compilati con i dettagli corrispondenti della rete virtuale in cui è collegato l'endpoint privato. Gli altri campi possono essere lasciati così come sono.

Il passaggio successivo consiste nell'aggiungere record DNS alla zona DNS. Aggiungere una voce per il nome di dominio completo dell'account di archiviazione nella zona DNS privata.

- Passare alla zona DNS privata e passare alla sezione Panoramica sul lato sinistro della pagina. Selezionare + Record per iniziare ad aggiungere record.

- Nella pagina Aggiungi set di record aggiungere una voce per il nome di dominio completo e l'indirizzo IP privato come record di tipo A.

Importante

Potrebbero essere necessarie impostazioni DNS aggiuntive per risolvere l'indirizzo IP privato dell'endpoint privato dell'account di archiviazione dall'ambiente di origine. Per comprendere la configurazione DNS necessaria, vedere Configurazione DNS dell'endpoint privato di Azure.

Verificare la connettività di rete all'account di archiviazione

Per convalidare la connessione di collegamento privato, eseguire una risoluzione DNS dell'endpoint della risorsa dell'account di archiviazione della cache dalla macchina virtuale locale che ospita l'appliance di Azure Migrate e assicurarsi che venga risolta in un indirizzo IP privato.

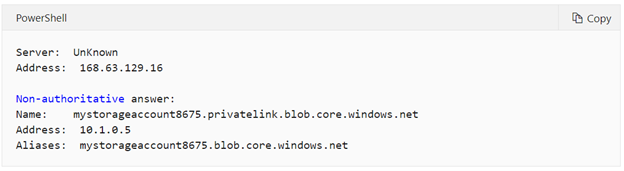

Esempio illustrativo per la risoluzione DNS dell'account di archiviazione della cache.

Immettere nslookup storageaccountname.blob.core.windows.net. Sostituire <storage-account-name> con il nome dell'account di archiviazione della cache creato da Azure Migrate.

Verrà visualizzato un messaggio simile al seguente:

Per l'account di archiviazione viene restituito un indirizzo IP privato 10.1.0.5. Questo indirizzo deve appartenere all'endpoint privato dell'account di archiviazione.

Se la risoluzione DNS non è corretta, seguire questa procedura:

- Suggerimento: è possibile aggiornare manualmente i record DNS dell'ambiente di origine modificando il file host DNS nell'appliance locale con il collegamento FQDN dell'account di archiviazione, storageaccountname.blob.core.windows.net e l'indirizzo IP privato associato. Questa opzione è consigliata solo per i test.

- Se si usa un DNS personalizzato, esaminare le impostazioni DNS personalizzate e verificare che la configurazione DNS sia corretta. Per indicazioni, vedere Panoramica dell'endpoint privato: Configurazione DNS.

- Se si usano server DNS forniti da Azure, usare questa guida come riferimento per una risoluzione dei problemi più approfondita.

Configurare le regole di bypass proxy nell'appliance Azure Migrate (per la connettività di peering privato di ExpressRoute)

Per il bypass del proxy, è possibile aggiungere una regola di bypass proxy per l'account di archiviazione della cache come indicato di seguito

- storageaccountname.blob.core.windows.net.

Importante

Non ignorare *.blob.core.windows.net perché Azure Migrate usa un altro account di archiviazione, che richiede l'accesso a Internet. Questo account di archiviazione, l'account di archiviazione del gateway, viene usato solo per archiviare le informazioni sullo stato relative alle macchine virtuali replicate. È possibile individuare l'account di archiviazione del gateway identificando il prefisso gwsa nel nome dell'account di archiviazione nel gruppo di risorse del progetto Azure Migrate.

Replicare i dati usando un circuito ExpressRoute con peering Microsoft

È possibile usare il peering Microsoft o un dominio di peering pubblico esistente (deprecato per le nuove connessioni ExpressRoute) per instradare il traffico di replica attraverso un circuito ExpressRoute.

Anche con i dati di replica che passano sul circuito con peering Microsoft, è comunque necessaria la connettività Internet dal sito locale per il traffico del piano di controllo e altri URL che non sono raggiungibili tramite ExpressRoute. L'appliance di replica o l'host Hyper-V deve accedere agli URL per orchestrare il processo di replica. Esaminare i requisiti dell'URL in base allo scenario di migrazione, migrazioni senza agente VMware o migrazioni basate su agente.

Per il trasferimento dei dati di replica tramite peering Microsoft, configurare i filtri di route per annunciare le route per gli endpoint Archiviazione di Azure. Si tratta delle community BGP regionali per l'area di Azure di destinazione (area per la migrazione). Per instradare il traffico del piano di controllo tramite peering Microsoft, configurare i filtri di route per annunciare le route per altri endpoint pubblici in base alle esigenze.

- Community BGP regionale per l'area di Azure di origine (area del progetto Azure Migrate)

- Community BGP regionale per l'area di Azure di destinazione (area per la migrazione)

- Community BGP per Microsoft Entra ID (12076:5060)

Altre informazioni sui filtri di route e sull'elenco delle community BGP per ExpressRoute.

Configurazione del proxy per il peering Microsoft ExpressRoute

Se l'appliance usa un proxy per la connettività Internet, potrebbe essere necessario configurare il bypass proxy per determinati URL per instradarli tramite il circuito di peering Microsoft.

Configurare le regole di bypass proxy per il peering Microsoft ExpressRoute nell'appliance Azure Migrate (per le migrazioni senza agente VMware)

Accedere tramite Desktop remoto all'appliance Azure Migrate.

Aprire il file C:/ProgramData/MicrosoftAzure/Config/appliance.json usando Blocco note.

Nel file modificare la riga corrispondente

"EnableProxyBypassList": "false"a"EnableProxyBypassList": "true". Salvare le modifiche e riavviare l'appliance.Dopo il riavvio, quando si apre Gestione configurazione appliance, verrà visualizzata l'opzione di bypass proxy nell'interfaccia utente dell'app Web.

Per il traffico di replica, è possibile configurare una regola di bypass proxy per ".*.blob.core.windows.net". È possibile configurare regole di bypass proxy per altri endpoint del piano di controllo in base alle esigenze. Questi endpoint includono:

- .*.vault.azure.net

- *.servicebus.windows.net.

- .*.discoverysrv.windowsazure.com

- .*.migration.windowsazure.com

- *.hypervrecoverymanager.windowsazure.com.

Nota

Gli URL seguenti non sono accessibili tramite ExpressRoute e richiedono la connettività Internet: *.portal.azure.com, *.windows.net, *.msftauth.net, *.msauth.net, *.microsoft.com, *.live.com, *.office.com, *.microsoftonline.com, *.microsoftonline-p.com, *.microsoftazuread-sso.com, management.azure.com, .services.visualstudio.com (facoltativo), aka.ms/ (facoltativo), download.microsoft.com/download.

Configurare le regole di bypass proxy expressRoute peering Microsoft nell'appliance di replica (per le migrazioni basate su agente)

Per configurare l'elenco di bypass proxy nel server di configurazione e nei server di elaborazione:

Scaricare lo strumento PsExec per accedere al contesto utente di sistema.

Aprire Internet Explorer nel contesto utente di sistema eseguendo la riga di comando seguente:

psexec -s -i "%programfiles%\Internet Explorer\iexplore.exe".Aggiungere le impostazioni proxy in Internet Explorer.

Per il traffico di replica, è possibile configurare una regola di bypass proxy per ".*.blob.core.windows.net". È possibile configurare regole di bypass proxy per altri endpoint del piano di controllo in base alle esigenze. Questi endpoint includono:

- *.backup.windowsazure.com.

- *.hypervrecoverymanager.windowsazure.com.

Le regole di bypass per l'endpoint Archiviazione di Azure garantiranno che il traffico di replica possa fluire attraverso ExpressRoute mentre la comunicazione del piano di controllo può passare attraverso il proxy per Internet.

Nota

Gli URL seguenti non sono accessibili tramite ExpressRoute e richiedono la connettività Internet: *.portal.azure.com, *.windows.net, *.msftauth.net, *.msauth.net, *.microsoft.com, *.live.com, *.office.com, *.microsoftonline.com, *.microsoftonline-p.com, *.microsoftazuread-sso.com, management.azure.com, .services.visualstudio.com (facoltativo), aka.ms/ (facoltativo), download.microsoft.com/download, dev.mysql.com.

Passaggi successivi

Per altre informazioni, vedere gli articoli seguenti: