Configurare chiavi gestite dal cliente tra tenant per un account di archiviazione esistente

Archiviazione di Azure crittografa tutti i dati in un account di archiviazione inattivo. Per impostazione predefinita, i dati vengono crittografati con chiavi gestite da Microsoft. Per un maggiore controllo sulle chiavi di crittografia, è possibile gestire le proprie chiavi. Le chiavi gestite dal cliente devono essere archiviate in un insieme di credenziali delle chiavi di Azure o in un modello di protezione hardware gestito di Azure Key Vault.

Questo articolo illustra come configurare la crittografia con chiavi gestite dal cliente per un account di archiviazione esistente. Nello scenario tra tenant, l'account di archiviazione risiede in un tenant gestito da un ISV, mentre la chiave usata per la crittografia dell'account di archiviazione risiede in un insieme di credenziali delle chiavi in un tenant gestito dal cliente.

Per informazioni su come configurare le chiavi gestite dal cliente per un nuovo account di archiviazione, vedere Configurare chiavi gestite dal cliente tra tenant per un nuovo account di archiviazione.

Nota

Azure Key Vault e il modulo di protezione hardware gestito di Azure Key Vault supportano le stesse API e interfacce di gestione per la configurazione delle chiavi gestite dal cliente. Qualsiasi azione supportata per Azure Key Vault è supportata anche per il modulo di protezione hardware gestito di Azure Key Vault.

Informazioni sulle chiavi gestite dal cliente tra tenant

Molti provider di servizi che creano offerte SaaS (Software as a Service) in Azure vogliono offrire ai clienti la possibilità di gestire le proprie chiavi di crittografia. Le chiavi gestite dal cliente consentono a un provider di servizi di crittografare i dati del cliente usando una chiave di crittografia gestita dal cliente del provider di servizi e che non è accessibile al provider di servizi. In Azure, il cliente del provider di servizi può usare Azure Key Vault per gestire le chiavi di crittografia nel proprio tenant e sottoscrizione di Microsoft Entra.

I servizi e le risorse della piattaforma Azure di proprietà del provider di servizi e che risiedono nel tenant del provider di servizi richiedono l'accesso alla chiave dal tenant del cliente per eseguire le operazioni di crittografia/decrittografia.

L'immagine seguente mostra una crittografia dei dati inattivi con identità federata in un flusso di lavoro CMK tra tenant che si estende su un provider di servizi e il relativo cliente.

Nell'esempio precedente sono presenti due tenant di Microsoft Entra: il tenant di un provider di servizi indipendenti (tenant 1) e il tenant di un cliente (tenant 2). Il tenant 1 ospita i servizi della piattaforma Azure e il tenant 2 ospita l'insieme di credenziali delle chiavi del cliente.

La registrazione di un'applicazione multi-tenant viene creata dal provider di servizi nel tenant 1. In questa applicazione viene creata una credenziale di identità federata usando un'identità gestita assegnata dall'utente. Il nome e l'ID applicazione dell'app vengono quindi condivisi con il cliente.

Un utente con le autorizzazioni appropriate installa l'applicazione del provider di servizi nel tenant del cliente, Tenant 2. Un utente concede quindi all'entità servizio associato all'applicazione installata l'accesso all'insieme di credenziali delle chiavi del cliente. Il cliente archivia anche la chiave di crittografia o la chiave gestita dal cliente nell'insieme di credenziali delle chiavi. Il cliente condivide il percorso della chiave (l'URL della chiave) con il provider di servizi.

Il provider di servizi dispone ora di:

- ID applicazione per un'applicazione multi-tenant installata nel tenant del cliente, a cui è stato concesso l'accesso alla chiave gestita dal cliente.

- Identità gestita configurata come credenziale nell'applicazione multi-tenant.

- Posizione della chiave nell'insieme di credenziali delle chiavi del cliente.

Con questi tre parametri, il provider di servizi effettua il provisioning delle risorse di Azure nel tenant 1 che possono essere crittografate con la chiave gestita dal cliente nel tenant 2.

Dividiamo la soluzione end-to-end precedente in tre fasi:

- Il provider di servizi configura le identità.

- Il cliente concede all'app multi-tenant del provider di servizi l'accesso a una chiave di crittografia in Azure Key Vault.

- Il provider di servizi crittografa i dati in una risorsa di Azure usando la chiave gestita dal cliente.

Le operazioni nella fase 1 sono una configurazione una tantum per la maggior parte delle applicazioni del provider di servizi. Le operazioni nelle fasi 2 e 3 si ripeterebbero per ogni cliente.

Fase 1: il provider di servizi configura un'applicazione Microsoft Entra

| Procedi | Descrizione | Ruolo minimo nel controllo degli accessi in base al ruolo di Azure | Ruolo minimo in Controllo degli accessi in base al ruolo di Microsoft Entra |

|---|---|---|---|

| 1. | Creare una nuova registrazione dell'applicazione Microsoft Entra multi-tenant o iniziare con una registrazione dell'applicazione esistente. Prendere nota dell'ID applicazione (ID client) della registrazione dell'applicazione usando portale di Azure, l'API Microsoft Graph, Azure PowerShell o l'interfaccia della riga di comando di Azure | None | Sviluppatore di applicazioni |

| 2. | Creare un'identità gestita assegnata dall'utente (da usare come credenziale di identità federata). portale di Azure I modelli di Azure Resource Manager dell'interfaccia della riga di comando di / Azure PowerShell/ / |

Collaboratore identità gestita | None |

| 3. | Configurare l'identità gestita assegnata dall'utente come credenziale di identità federata nell'applicazione, in modo che possa rappresentare l'identità dell'applicazione. Informazioni di riferimento/ sulle API Graph portale di Azure/ Azure CLI/ di Azure PowerShell |

None | Proprietario dell'applicazione |

| 4. | Condividere il nome dell'applicazione e l'ID applicazione con il cliente, in modo che possano installare e autorizzare l'applicazione. | None | None |

Considerazioni per i provider di servizi

- I modelli di Azure Resource Manager (ARM) non sono consigliati per la creazione di applicazioni Microsoft Entra.

- La stessa applicazione multi-tenant può essere usata per accedere alle chiavi in un numero qualsiasi di tenant, ad esempio Tenant 2, Tenant 3, Tenant 4 e così via. In ogni tenant viene creata un'istanza indipendente dell'applicazione con lo stesso ID applicazione ma un ID oggetto diverso. Ogni istanza di questa applicazione viene quindi autorizzata in modo indipendente. Si consideri il modo in cui l'oggetto applicazione usato per questa funzionalità viene usato per partizionare l'applicazione in tutti i clienti.

- L'applicazione può avere un massimo di 20 credenziali di identità federate, che richiede a un provider di servizi di condividere le identità federate tra i propri clienti. Per altre informazioni sulle considerazioni e sulle restrizioni di progettazione delle identità federate, vedere Configurare un'app per considerare attendibile un provider di identità esterno

- In rari scenari, un provider di servizi potrebbe usare un singolo oggetto Application per ogni cliente, ma richiede costi di manutenzione significativi per gestire le applicazioni su larga scala in tutti i clienti.

- Nel tenant del provider di servizi non è possibile automatizzare la verifica del server di pubblicazione.

Fase 2: il cliente autorizza l'accesso all'insieme di credenziali delle chiavi

| Procedi | Descrizione | Ruoli controllo degli accessi in base al ruolo di Azure con privilegi minimi | Ruoli di Microsoft Entra con privilegi minimi |

|---|---|---|---|

| 1. | None | Utenti con autorizzazioni per installare le applicazioni | |

| 2. | Creare un insieme di credenziali delle chiavi di Azure e una chiave usata come chiave gestita dal cliente. | A un utente deve essere assegnato il ruolo Collaboratore Key Vault per creare l'insieme di credenziali delle chiavi A un utente deve essere assegnato il ruolo Crypto Officer dell'insieme di credenziali delle chiavi per aggiungere una chiave all'insieme di credenziali delle chiavi |

None |

| 3. | Concedere all'identità dell'applicazione concessa l'accesso all'insieme di credenziali delle chiavi di Azure assegnando il ruolo Key Vault Crypto Service Encryption User | Per assegnare il ruolo utente crittografia servizio di crittografia dell'insieme di credenziali delle chiavi all'applicazione, è necessario aver assegnato il ruolo Accesso utente Amministrazione istrator. | None |

| 4. | Copiare l'URL dell'insieme di credenziali delle chiavi e il nome della chiave nella configurazione delle chiavi gestite dal cliente dell'offerta SaaS. | None | None |

Nota

Per autorizzare l'accesso al modulo di protezione hardware gestito per la crittografia tramite cmk, vedere l'esempio per Archiviazione Account qui. Per altre informazioni sulla gestione delle chiavi con HSM gestito, vedere Gestire un modulo di protezione hardware gestito tramite l'interfaccia della riga di comando di Azure

Considerazioni per i clienti dei provider di servizi

- Nel tenant del cliente, Tenant 2, un amministratore può impostare criteri per impedire agli utenti non amministratori di installare le applicazioni. Questi criteri possono impedire agli utenti non amministratori di creare entità servizio. Se questi criteri sono configurati, è necessario coinvolgere gli utenti con le autorizzazioni per creare entità servizio.

- L'accesso ad Azure Key Vault può essere autorizzato usando il controllo degli accessi in base al ruolo di Azure o i criteri di accesso. Quando si concede l'accesso a un insieme di credenziali delle chiavi, assicurarsi di usare il meccanismo attivo per l'insieme di credenziali delle chiavi.

- Una registrazione dell'applicazione Microsoft Entra ha un ID applicazione (ID client). Quando l'applicazione viene installata nel tenant, viene creata un'entità servizio. L'entità servizio condivide lo stesso ID applicazione della registrazione dell'app, ma genera il proprio ID oggetto. Quando si autorizza l'applicazione ad avere accesso alle risorse, potrebbe essere necessario usare l'entità

Nameservizio oObjectIDla proprietà .

Fase 3: il provider di servizi crittografa i dati in una risorsa di Azure usando la chiave gestita dal cliente

Al termine delle fasi 1 e 2, il provider di servizi può configurare la crittografia nella risorsa di Azure con la chiave e l'insieme di credenziali delle chiavi nel tenant del cliente e la risorsa di Azure nel tenant dell'ISV. Il provider di servizi può configurare chiavi gestite dal cliente tra tenant con gli strumenti client supportati da tale risorsa di Azure, con un modello di Resource Manager o con l'API REST.

Configurare chiavi gestite dal cliente tra tenant

Questa sezione descrive come configurare una chiave gestita dal cliente multi-tenant e crittografare i dati dei clienti. Si apprenderà come crittografare i dati dei clienti in una risorsa in Tenant1 usando una chiave gestita dal cliente archiviata in un insieme di credenziali delle chiavi in Tenant2. È possibile usare il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Accedere al portale di Azure e seguire questa procedura.

Il provider di servizi configura le identità

I passaggi seguenti vengono eseguiti dal provider di servizi nel tenant tenant del provider di servizi Tenant1.

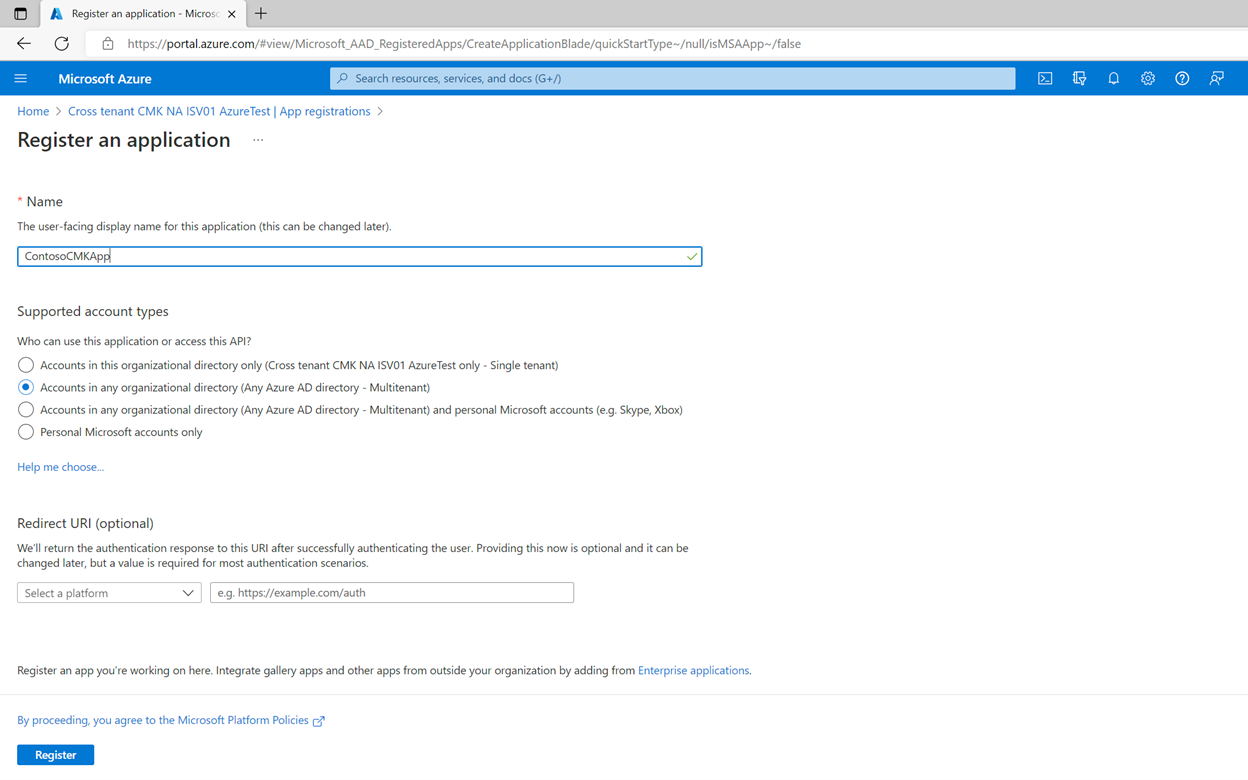

Il provider di servizi crea una nuova registrazione dell'app multi-tenant

È possibile creare una nuova registrazione dell'applicazione Microsoft Entra multi-tenant o iniziare con una registrazione dell'applicazione multi-tenant esistente. Se si inizia con una registrazione dell'applicazione esistente, prendere nota dell'ID applicazione (ID client) dell'applicazione.

Per creare una nuova registrazione:

Cercare Microsoft Entra ID nella casella di ricerca. Individuare e selezionare l'estensione Microsoft Entra ID .

Selezionare Gestisci > Registrazioni app nel riquadro sinistro.

Seleziona + Nuova registrazione.

Specificare il nome per la registrazione dell'applicazione e selezionare Account in qualsiasi directory organizzativa (qualsiasi directory Microsoft Entra - Multitenant).

Selezionare Registra.

Prendere nota di ApplicationId/ClientId dell'applicazione.

Il provider di servizi crea un'identità gestita assegnata dall'utente

Creare un'identità gestita assegnata dall'utente da usare come credenziale di identità federata.

Cercare Identità gestite nella casella di ricerca. Individuare e selezionare l'estensione Identità gestite.

Seleziona + Crea.

Specificare il gruppo di risorse, l'area e il nome per l'identità gestita.

Selezionare Rivedi e crea.

Al termine della distribuzione, prendere nota dell'ID risorsa di Azure dell'identità gestita assegnata dall'utente, disponibile in Proprietà. Ad esempio:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

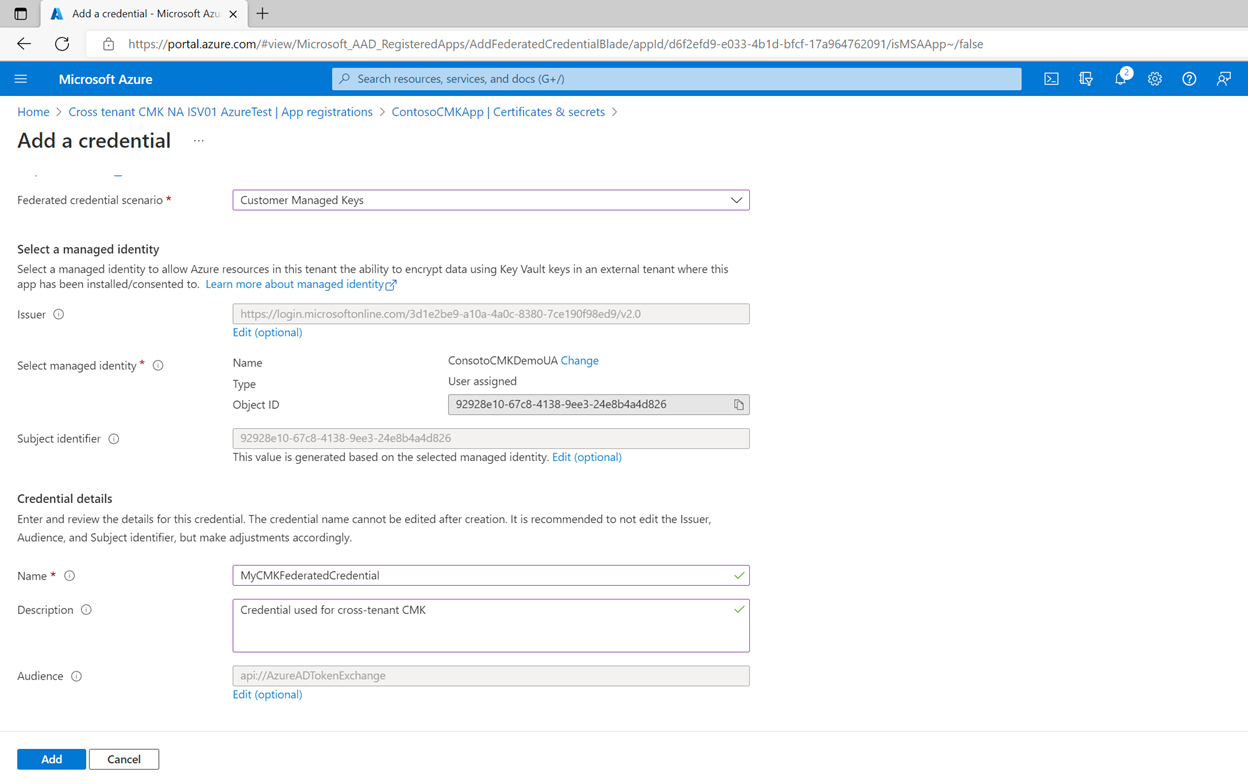

Il provider di servizi configura l'identità gestita assegnata dall'utente come credenziale federata nell'applicazione

Configurare un'identità gestita assegnata dall'utente come credenziale di identità federata nell'applicazione, in modo che possa rappresentare l'identità dell'applicazione.

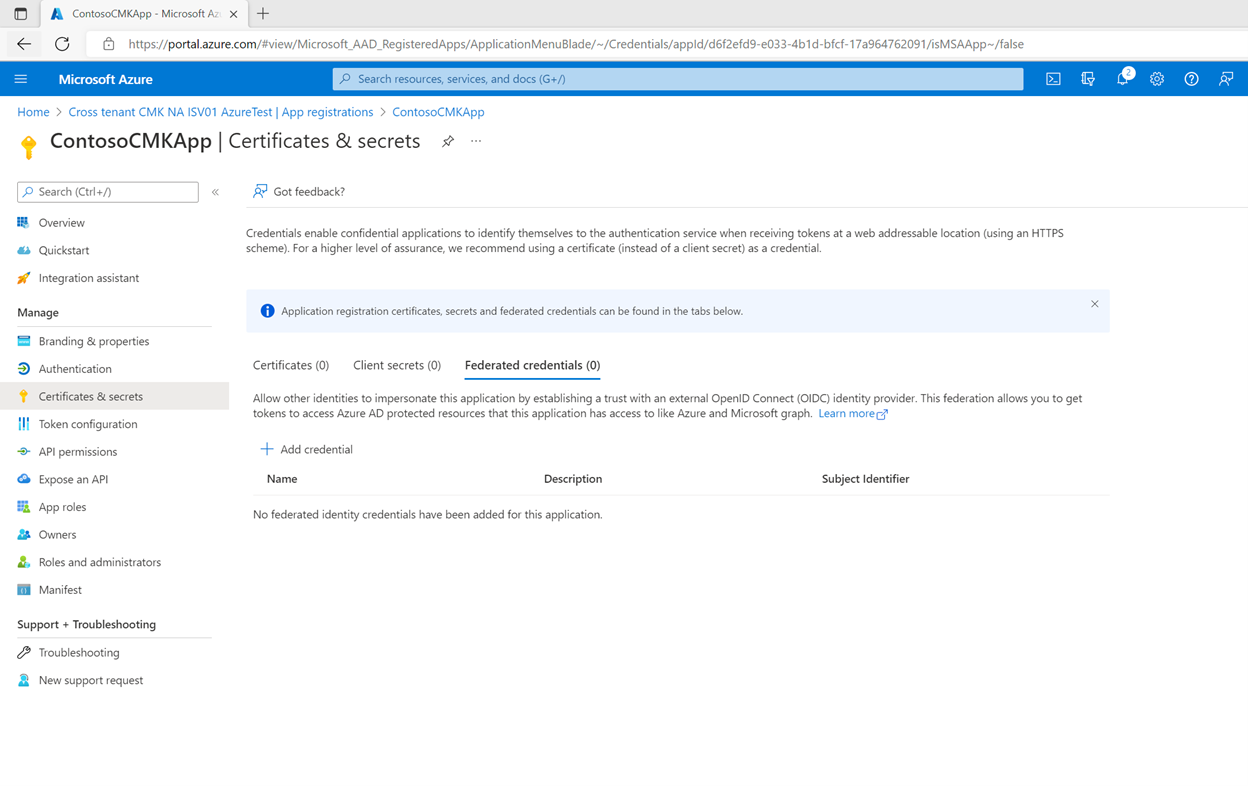

Passare a Microsoft Entra ID > Registrazioni app'applicazione>.

Selezionare Certificati e segreti.

Selezionare Credenziali federate.

Selezionare + Aggiungi credenziali.

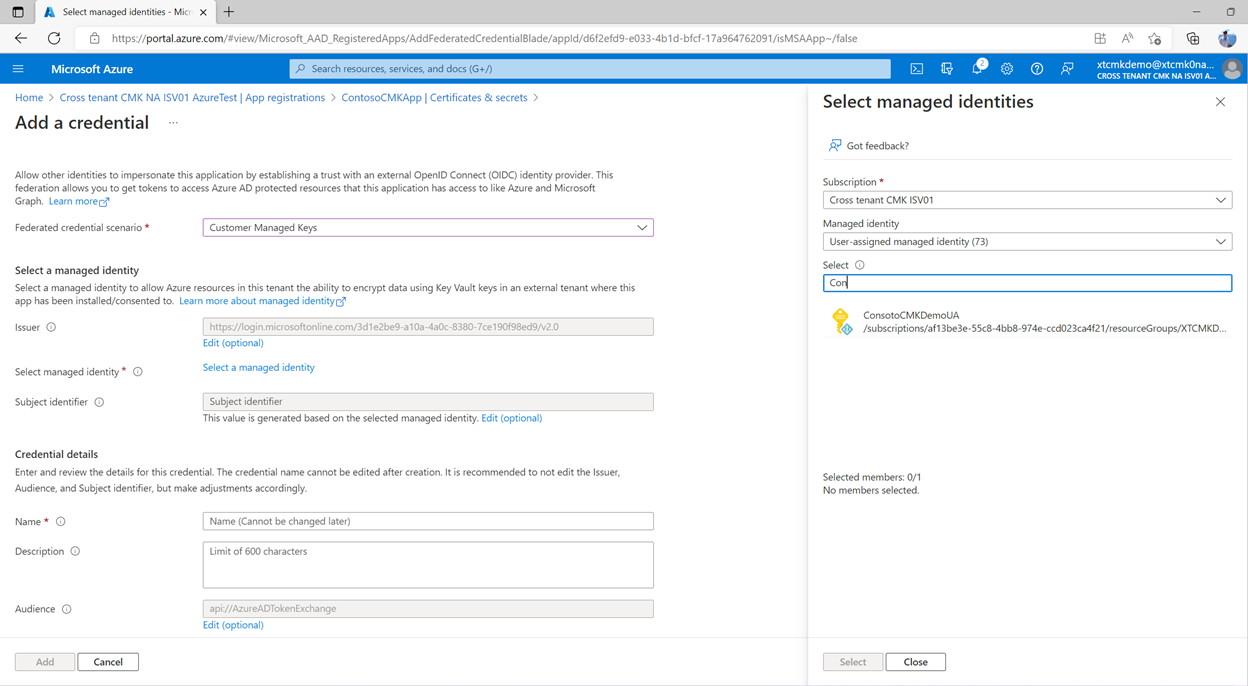

In Scenario di credenziali federate selezionare Chiavi gestite dal cliente.

Fare clic su Seleziona un'identità gestita. Nel riquadro selezionare la sottoscrizione. In Identità gestita selezionare Identità gestita assegnata dall'utente. Nella casella Seleziona cercare l'identità gestita creata in precedenza, quindi fare clic su Seleziona nella parte inferiore del riquadro.

In Dettagli credenziali specificare un nome e una descrizione facoltativa per le credenziali e selezionare Aggiungi.

Il provider di servizi condivide l'ID applicazione con il cliente

Trovare l'ID applicazione (ID client) dell'applicazione multi-tenant e condividerlo con il cliente.

Il cliente concede all'app del provider di servizi l'accesso alla chiave nell'insieme di credenziali delle chiavi

I passaggi seguenti vengono eseguiti dal cliente nel tenant del cliente Tenant2. Il cliente può usare il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

L'utente che esegue i passaggi deve essere un amministratore con un ruolo con privilegi, ad esempio Application Amministrazione istrator, Cloud Application Amministrazione istrator o Global Amministrazione istrator.

Accedere al portale di Azure e seguire questa procedura.

Il cliente installa l'applicazione del provider di servizi nel tenant del cliente

Per installare l'applicazione registrata del provider di servizi nel tenant del cliente, creare un'entità servizio con l'ID applicazione dall'app registrata. È possibile creare l'entità servizio in uno dei modi seguenti:

- Usare Microsoft Graph, Microsoft Graph PowerShell, Azure PowerShell o l'interfaccia della riga di comando di Azure per creare manualmente l'entità servizio.

- Creare un URL di consenso amministratore e concedere il consenso a livello di tenant per creare l'entità servizio. Dovrai fornirli con il tuo AppId.

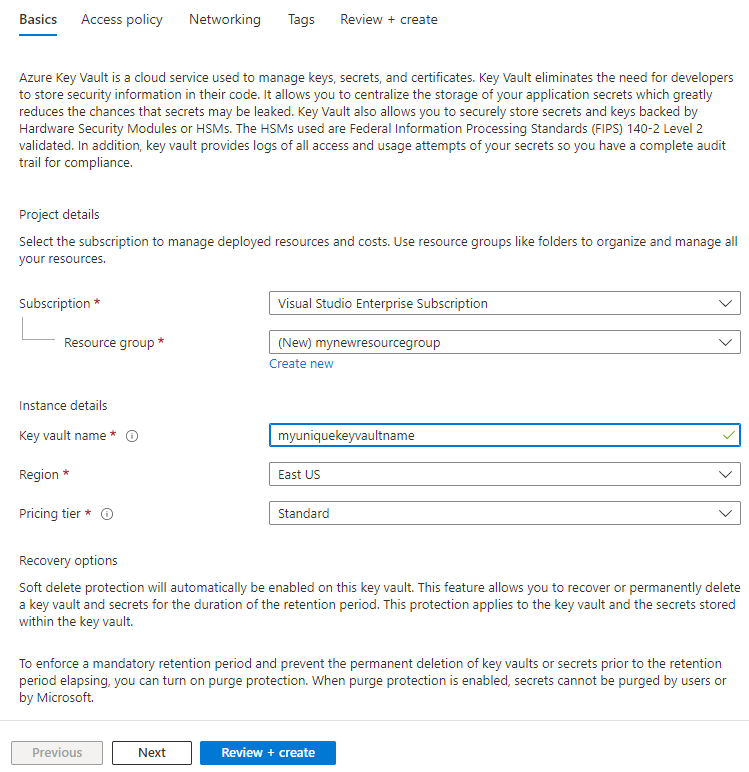

Il cliente crea un insieme di credenziali delle chiavi

Per creare l'insieme di credenziali delle chiavi, all'account dell'utente deve essere assegnato il ruolo Collaboratore Key Vault o un altro ruolo che consente la creazione di un insieme di credenziali delle chiavi.

Dal menu portale di Azure o dalla home page selezionare + Crea una risorsa. Nella casella Cerca immettere Insiemi di credenziali delle chiavi. Nell'elenco dei risultati selezionare Insiemi di credenziali delle chiavi. Nella pagina Insiemi di credenziali delle chiavi selezionare Crea.

Nella scheda Informazioni di base scegliere una sottoscrizione. In Gruppo di risorse selezionare Crea nuovo e immettere un nome per il gruppo di risorse.

Immettere un nome univoco per l'insieme di credenziali delle chiavi.

Selezionare un'area e un piano tariffario.

Abilitare la protezione dall'eliminazione per il nuovo insieme di credenziali delle chiavi.

Nella scheda Criteri di accesso selezionare Controllo degli accessi in base al ruolo di Azure per Modello di autorizzazione.

Selezionare Rivedi e crea e quindi Crea.

Prendere nota del nome dell'insieme di credenziali delle chiavi e delle applicazioni URI che accedono all'insieme di credenziali delle chiavi deve usare questo URI.

Per altre informazioni, vedere Avvio rapido: Creare un'istanza di Azure Key Vault con il portale di Azure.

Il cliente assegna il ruolo Key Vault Crypto Officer a un account utente

Questo passaggio garantisce che sia possibile creare chiavi di crittografia.

- Passare all'insieme di credenziali delle chiavi e selezionare Controllo di accesso (IAM) nel riquadro sinistro.

- Sotto Concedi l'accesso a questa risorsa, seleziona Aggiungi assegnazione ruolo.

- Cercare e selezionare Key Vault Crypto Officer.

- In Membri selezionare Utente, gruppo o entità servizio.

- Selezionare Membri e cercare l'account utente.

- Selezionare Rivedi + Assegna.

Il cliente crea una chiave di crittografia

Per creare la chiave di crittografia, all'account dell'utente deve essere assegnato il ruolo Agente di crittografia dell'insieme di credenziali delle chiavi o un altro ruolo che consente la creazione di una chiave.

- Nella pagina delle proprietà dell'insieme di credenziali delle chiavi selezionare Chiavi.

- Seleziona Genera/Importa.

- Nella schermata Crea una chiave specificare un nome per la chiave. Lasciare invariati gli altri valori predefiniti.

- Seleziona Crea.

- Copiare l'URI della chiave.

Il cliente concede all'applicazione del provider di servizi l'accesso all'insieme di credenziali delle chiavi

Assegnare il ruolo Del controllo degli accessi in base al ruolo di Azure Key Vault Crypto Service Encryption User all'applicazione registrata del provider di servizi in modo che possa accedere all'insieme di credenziali delle chiavi.

- Passare all'insieme di credenziali delle chiavi e selezionare Controllo di accesso (IAM) nel riquadro sinistro.

- Sotto Concedi l'accesso a questa risorsa, seleziona Aggiungi assegnazione ruolo.

- Cercare e selezionare Key Vault Crypto Service Encryption User (Utente crittografia del servizio di crittografia dell'insieme di credenziali delle chiavi).

- In Membri selezionare Utente, gruppo o entità servizio.

- Selezionare Membri e cercare il nome dell'applicazione installata dal provider di servizi.

- Selezionare Rivedi + Assegna.

È ora possibile configurare le chiavi gestite dal cliente con l'URI e la chiave dell'insieme di credenziali delle chiavi.

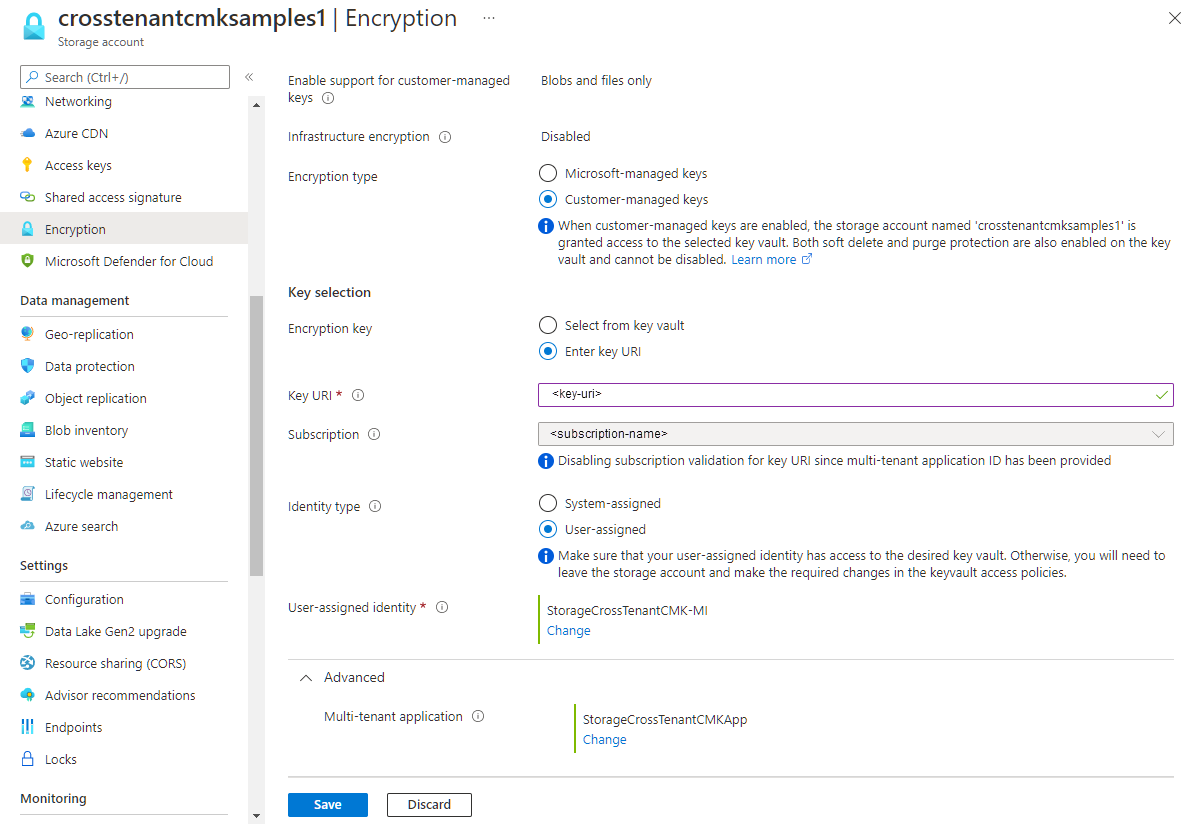

Configurare le chiavi gestite dal cliente per un account esistente

Fino a questo punto, è stata configurata l'applicazione multi-tenant nel tenant dell'ISV, è stata installata l'applicazione nel tenant del cliente e configurato l'insieme di credenziali delle chiavi e la chiave nel tenant del cliente. Successivamente, è possibile configurare le chiavi gestite dal cliente in un account di archiviazione esistente con la chiave del tenant del cliente.

Gli esempi in questo articolo illustrano come configurare le chiavi gestite dal cliente in un account di archiviazione esistente usando un'identità gestita assegnata dall'utente per autorizzare l'accesso all'insieme di credenziali delle chiavi. È anche possibile usare un'identità gestita assegnata dal sistema per configurare le chiavi gestite dal cliente in un account di archiviazione esistente. In entrambi i casi, l'identità gestita deve disporre delle autorizzazioni appropriate per accedere all'insieme di credenziali delle chiavi. Per altre informazioni, vedere Eseguire l'autenticazione in Azure Key Vault.

Quando si configura la crittografia con chiavi gestite dal cliente per un account di archiviazione esistente, è possibile scegliere di aggiornare automaticamente la versione della chiave usata per Archiviazione di Azure crittografia ogni volta che è disponibile una nuova versione nell'insieme di credenziali delle chiavi associato. A tale scopo, omettere la versione della chiave dall'URI della chiave. In alternativa, è possibile specificare in modo esplicito una versione della chiave da usare per la crittografia fino a quando la versione della chiave non viene aggiornata manualmente. L'inclusione della versione della chiave nell'URI della chiave configura le chiavi gestite dal cliente per l'aggiornamento manuale della versione della chiave.

Importante

Per ruotare una chiave, creare una nuova versione della chiave in Azure Key Vault. Archiviazione di Azure non gestisce la rotazione delle chiavi, pertanto è necessario gestire la rotazione della chiave nell'insieme di credenziali delle chiavi. È possibile configurare la rotazione automatica delle chiavi in Azure Key Vault o ruotare manualmente la chiave.

Archiviazione di Azure controlla l'insieme di credenziali delle chiavi per una nuova versione della chiave una sola volta al giorno. Quando si ruota una chiave in Azure Key Vault, assicurarsi di attendere 24 ore prima di disabilitare la versione precedente.

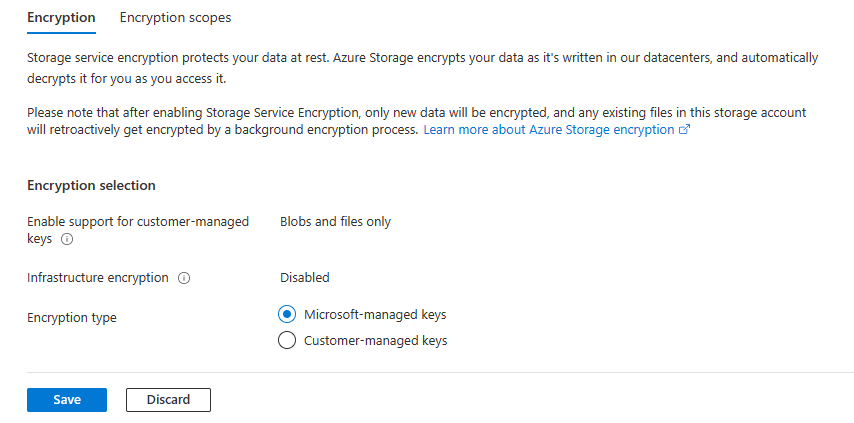

Per configurare chiavi gestite dal cliente tra tenant per un account di archiviazione esistente nel portale di Azure, seguire questa procedura:

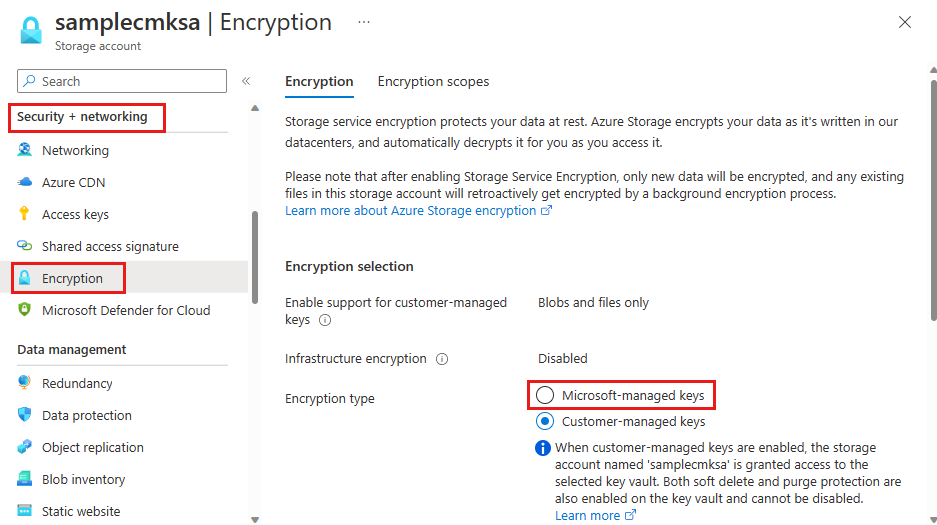

Passa all'account di archiviazione.

In Sicurezza e rete selezionare Crittografia. Per impostazione predefinita, la gestione delle chiavi è impostata su Chiavi gestite da Microsoft, come illustrato nell'immagine seguente.

Selezionare l'opzione Chiavi gestite dal cliente.

Scegliere l'opzione Selezionare la chiave dall'insieme di credenziali delle chiavi.

Selezionare Invio URI chiave e specificare l'URI della chiave. Omettere la versione della chiave dall'URI se si vuole che Archiviazione di Azure controllare automaticamente la presenza di una nuova versione della chiave e aggiornarla.

Selezionare la sottoscrizione che contiene l'insieme di credenziali delle chiavi e la chiave.

Nel campo Tipo di identità selezionare Assegnato dall'utente, quindi specificare l'identità gestita con le credenziali di identità federate create in precedenza.

Espandere la sezione Avanzate e selezionare l'applicazione registrata multi-tenant creata in precedenza nel tenant dell'ISV.

Salva le modifiche.

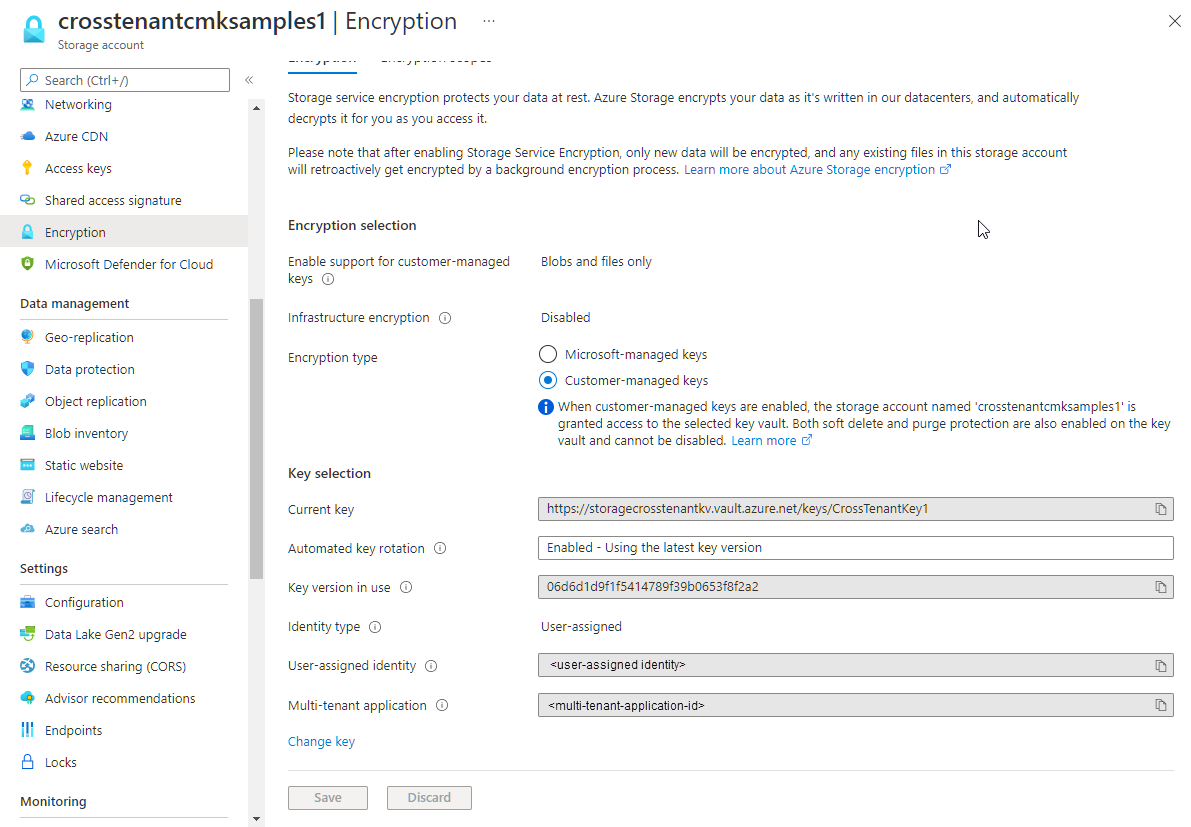

Dopo aver specificato la chiave dall'insieme di credenziali delle chiavi nel tenant del cliente, il portale di Azure indica che le chiavi gestite dal cliente sono configurate con tale chiave. Indica anche che l'aggiornamento automatico della versione della chiave è abilitato e visualizza la versione della chiave attualmente in uso per la crittografia. Il portale visualizza anche il tipo di identità gestita usata per autorizzare l'accesso all'insieme di credenziali delle chiavi, l'ID entità per l'identità gestita e l'ID applicazione dell'applicazione multi-tenant.

Modificare la chiave

È possibile modificare la chiave usata per Archiviazione di Azure crittografia in qualsiasi momento.

Nota

Quando si modifica la chiave o la versione della chiave, la protezione della chiave di crittografia radice cambia, ma i dati nell'account Archiviazione di Azure rimangono sempre crittografati. Non è richiesta alcuna azione aggiuntiva da parte tua per garantire che i tuoi dati siano protetti. La modifica della chiave o la rotazione della versione della chiave non influisce sulle prestazioni. Non sono previsti tempi di inattività associati alla modifica della chiave o alla rotazione della versione della chiave.

Per modificare la chiave con il portale di Azure, seguire questa procedura:

- Passare all'account di archiviazione e visualizzare le impostazioni di crittografia .

- Selezionare l'insieme di credenziali delle chiavi e scegliere una nuova chiave.

- Salva le modifiche.

Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente

Per revocare temporaneamente l'accesso a un account di archiviazione che usa chiavi gestite dal cliente, disabilitare la chiave attualmente usata nell'insieme di credenziali delle chiavi. Non esiste alcun impatto sulle prestazioni o tempi di inattività associati alla disabilitazione e alla ripetizione della chiave.

Dopo aver disabilitato la chiave, i client non possono chiamare operazioni che leggono o scrivono in un BLOB o nei relativi metadati. Per informazioni sulle operazioni che avranno esito negativo, vedere Revocare l'accesso a un account di archiviazione che usa chiavi gestite dal cliente.

Attenzione

Quando si disabilita la chiave nell'insieme di credenziali delle chiavi, i dati nell'account Archiviazione di Azure rimangono crittografati, ma diventa inaccessibile fino a quando non si riabilita la chiave.

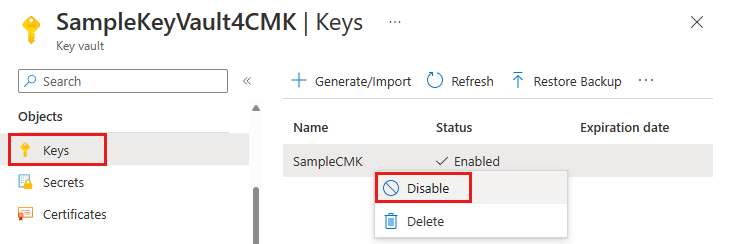

Per disabilitare una chiave gestita dal cliente con il portale di Azure, seguire questa procedura:

Passare all'insieme di credenziali delle chiavi che contiene la chiave.

In Oggetti selezionare Chiavi.

Fare clic con il pulsante destro del mouse sulla chiave e scegliere Disabilita.

Tornare alle chiavi gestite da Microsoft

È possibile passare da chiavi gestite dal cliente a chiavi gestite da Microsoft in qualsiasi momento, usando il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

Per passare dalle chiavi gestite dal cliente alle chiavi gestite da Microsoft nel portale di Azure, seguire questa procedura:

Passa all'account di archiviazione.

In Sicurezza e rete selezionare Crittografia.

Modificare Il tipo di crittografia in Chiavi gestite da Microsoft.